Что такое криптография кратко

Обновлено: 02.07.2024

Криптография как техника защиты текста возникла вместе с письменностью – методы тайнописи были известны в древних цивилизациях Индии, Месопотамии, Египта.

В первый период развития криптографии (приблизительно с 3-го тысячелетия до н. э. до IX века) в основном использовались моноалфавитные шифры, ключевым принципом которых служит замена алфавита исходного текста другим алфавитом через замену букв другими символами или буквами.

Моноалфавитные шифры были известны в Иудее, Спарте, Древней Греции, Древнем Риме.

Во второй период (с IX века на Ближнем Востоке и с XV века в Европе до начала XX века) получили распространение полиалфавитные шифры (совокупность моноалфавитных шифров, используемых для шифрования очередного символа открытого текста согласно определенному правилу).

Четвертый период – с середины до 70-х годов XX века – ознаменовался переходом к математической криптографии. К тому времени окончательно сформировались такие разделы математики, как математическая статистика, теория вероятностей, теория чисел и общая алгебра, были заложены основы кибернетики и теории алгоритмов.

После Второй Мировой войны правительства Великобритании и США создали организации, призванные заниматься вопросами электронной слежки и информационной безопасности, – Центр правительственной связи Великобритании и Агентство Национальной Безопасности США.

Ни британский Центр правительственной связи, ни американское АНБ не взяли на вооружение криптографию с открытым ключом, поскольку отсутствовала технология, которая позволила бы это сделать. Для этого была необходима компьютерная сеть связи (интернет), однако в 1970-е годы подобные системы еще не были развиты.

В 1980-е годы компьютерные ученые, а в 1990-е, с распространением интернета, уже и простые пользователи столкнулись с проблемой защиты данных в открытой среде.

Тем временем небольшие группы хакеров, математиков и криптографов начали работать над воплощением криптографии с открытым ключом в жизнь. Одним из них был американский криптограф, доктор наук Дэвид Чаум, которого иногда называют крестным отцом шифропанков.

Как возникло движение шифропанков?

Еще в 1982 году Чаум представил метод слепой цифровой подписи – модель шифрования с открытым ключом. Разработка позволяла создать базу данных людей, которые могли сохранять анонимность, гарантируя при этом достоверность сообщаемых ими о себе сведений. Чаум мечтал о цифровом голосовании, процесс которого можно верифицировать, не раскрывая тождества голосующего, но в первую очередь – о цифровых наличных деньгах.

Идеи Чаума вдохновили группу криптографов, хакеров и активистов. Именно они стали известны как шифропанки – члены движения, выступающего за компьютерные технологии как средство уничтожения государственной власти и централизованных систем управления.

Одним из идеологов движения стал американский криптограф, бывший ведущий научный сотрудник Intel Тимоти Мэй. В 1987 году Мэй познакомился с американским экономистом, предпринимателем и футуристом Филиппом Салином, основавшим American Information Exchange (AMiX), сетевую площадку для торговли данными.

Однако Мэю не нравилась идея электронной площадки, на которой люди могут (трансгранично и с низкими комиссиями) продавать друг другу мало значащую информацию. Он мечтал о создании глобальной системы, позволяющей анонимный двусторонний обмен любой информацией и напоминающей систему корпоративного информирования.

В 1992 году Мэй, один из основателей Electronic Frontier Foundation Джон Гилмор и Эрик Хьюз, математик из Калифорнийского университета в Беркли, пригласили на неофициальную встречу 20 своих близких друзей. В ходе встречи они обсудили самые актуальные на тот момент вопросы криптографии и программирования. Подобные встречи стали проводиться регулярно и положили начало целому движению. Была создана рассылка электронной почты (мейлинг-лист) с целью привлечь к работе других людей, разделяющих интересы и базовые ценности группы основателей. Вскоре рассылка имела уже сотни подписчиков – они тестировали шифры, обменивались идеями и обсуждали новые разработки. Переписка велась с использованием новейших на то время методов шифрования, таких как PGP. Участники группы вели дискуссии на темы политики, философии, информатики, криптографии и математики.

Важность конфиденциальности, анонимные транзакции, криптографическая защита – все эти идеи впоследствии были в той или иной форме и степени реализованы в криптовалютах.

Как движение шифропанков повлияло на возникновение криптовалют?

В 1989 году Дэвид Чаум основал в Амстердаме компанию DigiCash. Она специализировалась на цифровых деньгах и платежных системах, а ее флагманским продуктом стала цифровая денежная система eCash с денежной единицей CyberBucks. eCash использовала разработанную Чаумом технологию слепой цифровой подписи. Хотя систему даже тестировали некоторые банки, а компания Microsoft предположительно вела переговоры об интеграции eCash в Windows 95, коммерческого успеха предприятие не добилось.

В 1997 году британский криптограф Адам Бэк создал Hashcash – антиспам-механизм, суть которого заключалась в том, что для отправки электронных писем было необходимо использовать определенное количество вычислительных мощностей. Это делало рассылку спама экономически невыгодной.

Годом позже компьютерный инженер Вэй Дай опубликовал предложение по созданию еще одной цифровой платежной системы под названием b-money. Автор системы предложил две концепции. Первая заключалась в создании протокола, где каждый участник поддерживает копию базы данных с информацией о том, каким количеством средств располагает пользователь. Вторая концепция представляла собой модификацию предыдущего варианта с тем отличием, что копия реестра хранилась не у каждого участника сети. Вместо этого вводились новые понятия: регулярные пользователи и сервера. При этом только сервера, являющиеся узлами сети, хранили копии реестра. Честность участников сети при этом обеспечивалась внесением депозитов в специальный аккаунт, который использовался для вознаграждений или штрафов в случае доказательства недобросовестного поведения.

Именно первую концепцию взял впоследствии на вооружение создатель биткоина Сатоши Накамото, вторая же оказалась наиболее близка к тому, что сегодня известно как Proof-of-Stake.

В 2004 году шифропанк Хэл Финни на основе Hashcash Адама Бэка создал алгоритм Reusable Proof of Work (RPoW). Идея заключалась в создании уникальных криптографических токенов, которые по аналогии с неизрасходованными выходами в биткоине можно было бы использовать только один раз. Недостатком этого механизма было то, что валидация и защита от двойной траты по-прежнему осуществлялась через центральный сервер.

В 2005 году криптограф Ник Сабо, который в 1990-х годах разработал концепцию смарт-контрактов, объявил о создании Bit Gold – цифрового предмета коллекционирования и инвестирования капитала. Bit Gold был создан на основе предложения RPOW Хэла Финни, однако вместо единоразового использования монет предполагал, что они будут иметь различную ценность, рассчитываемую на основе вычислительных мощностей, задействованных для их создания.

Появление биткоина стало началом многочисленных технологических усовершенствований и инноваций на базе уже работающей системы, которую шифропанки с энтузиазмом принялись расширять и модифицировать.

Как развивается движение шифропанков?

В наши дни многие процессы в интернете испытывают влияние деятельности шифропанков. Торренты, VPN, электронные подписи – эти явления были созданы либо непосредственно шифропанками, либо с применением их идей и разработок.

Мы ежедневно сталкиваемся с криптографией — когда хотим что-то оплатить в интернете, авторизоваться на сайте или подписать электронные документы. Криптографические методы помогают защитить персональные данные и обеспечивают безопасную передачу информации в сети.

Без криптографии современную жизнь нельзя было бы представить в том виде, который нам известен. Перестали бы выполняться банковские транзакции, остановилась бы передача интернет-трафика, а сотовые телефоны не смогли бы работать. Все конфиденциальные сведения оказались бы общедоступными и могли бы попасть к злоумышленникам.

Криптография предотвращает подобные угрозы и поддерживает безопасность. Разбираем, как устроены её методы и можно ли им доверять. Перечисляем сферы, где она применяется и как регулируется государством.

Что такое криптография

К основным принципам работы криптографической системы относят:

Для продолжения изучения криптографии важно разобраться с её основными терминами:

Символ — любой знак, который используется для кодирования информации.

Алфавит — множество символов.

Зашифрование — преобразование открытого текста в криптограмму.

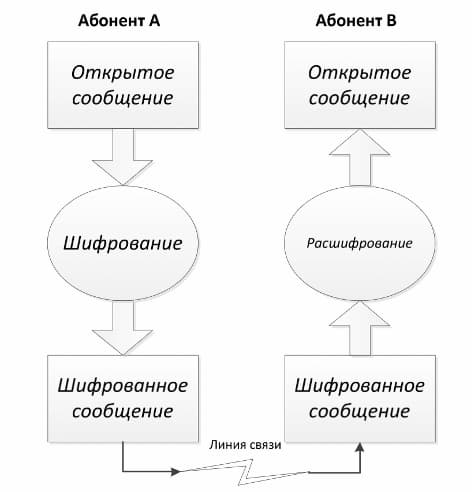

Как работает шифрование

Зачем нужна криптография

Цель криптографии — защита информационной системы от атак злоумышленников.

Криптография решает несколько задач:

Где используется криптография

Почти все важные аспекты нашей жизни зависят от информационных технологий и гаджетов, поэтому криптография используется повсеместно.

Вот сферы, где она применяется наиболее активно:

- банки — для обслуживания карт и счетов;

- веб-сайты с аутентификацией — для хранения и обработки паролей в сети;

- бухучёт — для сдачи бухгалтерских и иных отчётов через удалённые каналы связи;

- информационная безопасность — для защиты от несанкционированного доступа к данным;

- онлайн-продажи — для шифрования данных, номера карты или телефона, адреса, email при передаче по открытым каналам.

То есть, криптография есть везде, где фигурируют информационные технологии и присутствует цифровизация. Это довольно перспективное направление для обучения.

Примеры использования криптографии

Если вы рядовой пользователь , криптография помогает обеспечить приватность. Зная, как работает определённый шифр или протокол, в чем его плюсы и минусы, вы сможете осознанно выбирать инструменты для работы и общения в сети, избежать утечки данных.

Если вы программист или специалист по информационной безопасности , криптография помогает в создании крупных проектов. Неважно, что конкретно вы разрабатываете: контентный сервер, мессенджер или мобильное приложение, везде есть данные, которые нужно защищать от перехвата. Криптография защищает каждую операцию специальными протоколами и исключает попадание информации к злоумышленникам.

Также криптографические методы используют при проведении электронных голосований, жеребьёвках, разделении секретов, когда конфиденциальная информация делится между несколькими субъектами, чтобы они могли воспользоваться ею только вместе.

Виды криптографических методов

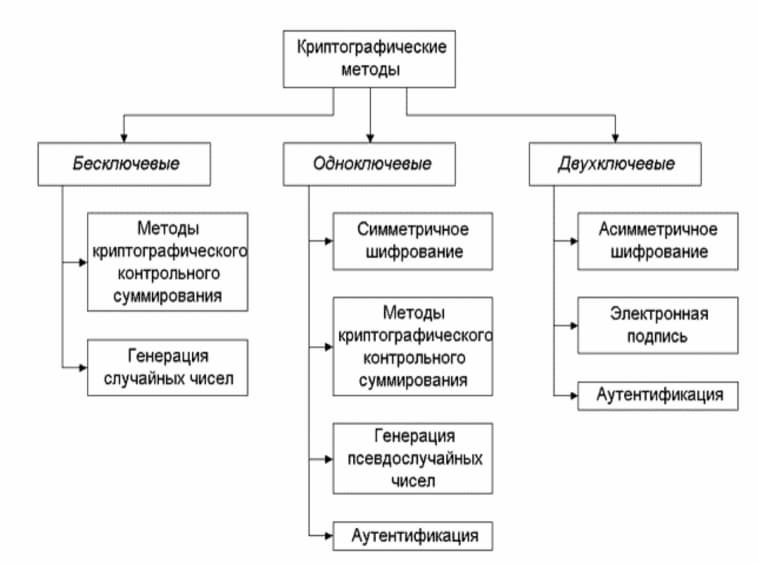

Есть разные способы классификации криптографических методов, но наиболее распространённый вариант деления — по количеству ключей.

Выделяют следующие виды:

- бесключевые методы , в которых не используются ключи;

- одноключевые или симметричные методы , в который используется дополнительный ключевой параметр — секретный ключ;

- двухключевые или асимметричные методы , в которых используется два ключа — секретный и открытый.

Классификация криптографических методов

Разберём наиболее часто используемые криптографические методы: симметричное шифрование, асимметричное шифрование и хэширование.

Симметричное шифрование

Симметричное шифрование подразумевает, что при передаче зашифрованной информации адресат должен заранее получить ключ для расшифровки информации.

- единственная схема шифровки, обладающая абсолютной теоретической стойкостью, — все попытки расшифровать её бесполезны.

- в случае утечки информации невозможно доказать, от кого она произошла;

- помимо секретного ключа нужен открытый канал для его передачи.

У асимметричного шифрования таких проблем нет, поскольку открытый ключ можно свободно передавать по сети. Обычно асимметричное и симметричное шифрование используют в паре, чтобы передать ключ симметричного шифрования, на котором шифруется основной объем данных.

Асимметричное шифрование

Основы асимметричного шифрования были выдвинуты американскими криптографами Уитфилдом Диффи и Мартином Хеллманом. Они предположили, что ключи можно использовать парами — ключ шифрования и ключ дешифрования. При этом один ключ нельзя получить из другого. Поэтому суть метода заключается в том, что зашифрованная при помощи секретного ключа информация может быть расшифрована только при помощи открытого и наоборот. Ключи создаются парами и соответствуют друг другу.

Основная особенность асимметричного шифрования — секретный ключ известен лишь одному человеку. При симметричном шифровании он должен быть известен двоим.

- не нужно создавать защищённый канал для передачи секретного ключа — все взаимодействия происходят в открытом канале;

- наличие единственной копии ключа уменьшает шансы его утраты и позволяет установить персональную ответственность за сохранение тайны;

- наличие двух ключей позволяет использовать шифрование в двух режимах — секретной связи и цифровой подписи.

- возможность подмены открытого ключа,

- медленная скорость шифрования.

Большинство безопасных алгоритмов с открытыми ключами построены на необратимых функциях. Простейший пример — алгоритм RSA. Он используется для защиты программного обеспечения и в схемах цифровой подписи.

Хэширование

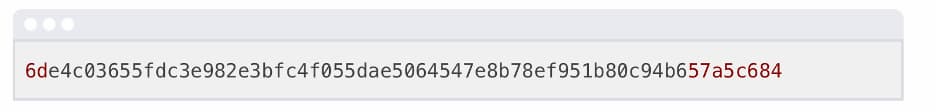

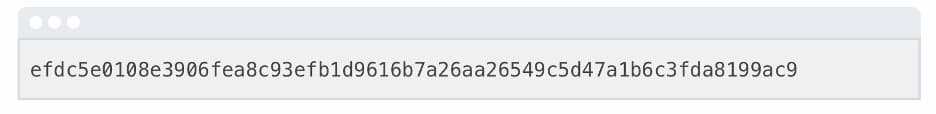

Всякий раз алгоритм будет преобразовывать текст в один и тот же хэш. Например, такой.

Но если в исходном тексте потеряется хотя бы одна запятая, хэш полностью изменится.

Единственный доступный способ расшифровать хэш — перебор. Чтобы найти верный вариант, нужно перебрать тысячи комбинаций.

- для криптоустойчивой хэш-функции нельзя вычислить по хэшу исходные данные или подобрать другие данные с таким же хэшем;

- по значению ключа можно расшифровать данные за одну операцию;

- после вычисления хэш может передаваться и существовать отдельно от данных, его можно вычислить повторно.

- нельзя провести операцию, обратную хэшированию, и восстановить исходные данные;

- вас могут взломать с помощью перебора, если хэш-функция не криптоустойчива.

К хэшированию обращаются для хранения паролей. Когда пользователь регистрируется в системе, его данные хранятся не в чистом виде, а в виде хэша. И всякий раз, когда он вводит пароль, тот хэшируется снова и только потом сравнивается с имеющимся в базе. То есть, даже если база будет украдена, никто не сможет узнать реальные пароли. Благодаря этому свойству хэширование активно применяют в блокчейне

Как криптография используется в блокчейне

Криптография используется в блокчейне как средство защиты пользователей. Она помогает обеспечить безопасность транзакций сохранить личную информацию.

Блок — единица кода, которая выполняет функцию хранилища данных обо всех действиях.

Сформированный блок проверяется участниками сети и, если все согласны, то его присоединяют к цепочке, из-за чего изменить информацию в нем невозможно. Особенность каждого блока в том, что он не только захэширован, но и хранит информацию о предыдущем блоке.

Блокчейн — постоянно увеличивающаяся цепочка таких блоков.

Если мы внесём изменения во вторую запись, её хэш станет совсем другим и перестанет совпадать с тем, что был записан в третью. То есть блокчейн позволяет создавать записи, которые невозможно изменить незаметно.

Блокчейн активно используется в криптовалюте, например, BitCoin. Если кто-то захочет украсть её, ему придётся одновременно изменять блоки на всех компьютерах. Также блокчейн используют при хранении ставок, при проведении выборов, чтобы избежать фальсификации и при заверении документов

Важно понимать, что система не надёжна на 100%. В программном обеспечении могут возникать ошибки, позволяющие воровать данные до того, как они будут захэшированы.

Как криптография регулируется государством

Деятельность, связанная с криптографическим шифрованием, ограничена на территории России. Основной уполномоченный орган — Федеральная служба безопасности. ФСБ вправе осуществлять государственный контроль за организацией и функционированием криптографической безопасности. За органами ФСБ закреплена функция регулирования разработки, производства, реализации, эксплуатации, ввоза и вывоза шифровальных средств.

Также есть нормативные правовые акты, регулирующие криптографию в России:

- запрещает госорганам и предприятиям использовать несертифицированные средства шифрования

- запрещает банкам применять несертифицированные средства шифрования и обязует Банк России следить за соблюдением этого запрета

- запрещает разрабатывать и эксплуатировать шифровальные средства без лицензии

- определяет общую схему электронной цифровой подписи

- определяет разрешенные функции хэширования с длинами хэш-кода 256 и 512 бит

- регулирует отношения при разработке, производстве, реализации и эксплуатации шифровальных средств

- регулирует использование электронных подписей при оформлении сделок, оказании государственных и муниципальных услуг

- определяет, какие органы власти, отвечают за лицензирование

- утверждает порядок предоставления документов

- утверждает типовые формы лицензии

- контролирует лицензирование

- определяет разработку, производство, модернизацию, монтаж, установку, ремонт и сервисное обслуживание шифровальных средств

Заключение

Это только малая часть того, что можно узнать по теме криптографии. Если вы просто хотели понять, что это такое, надеемся, вы удовлетворили интерес. Если хотите изучить тему глубже, советуем пройти онлайн-курсы из нашей подборки. На них вы подробно разберёте тему кибербезопасности и сможете освоить востребованную профессию.

Криптография — это наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним), целостности данных (невозможности незаметного изменения информации), аутентификации (проверки подлинности авторства или иных свойств объекта).

Изначально криптография изучала методы шифрования информации — обратимого преобразования открытого (исходного) текста на основе секретного алгоритма или ключа в шифрованный текст (шифротекст). Традиционная криптография образует раздел симметричных криптосистем, в которых зашифровывание и расшифровывание проводится с использованием одного и того же секретного ключа. Помимо этого раздела современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию.

Криптография не занимается защитой от обмана, подкупа или шантажа законных абонентов, кражи ключей и других угроз информации, возникающих в защищённых системах передачи данных.

Криптография — одна из старейших наук, её история насчитывает несколько тысяч лет. Первые примеры записей криптографии были моноалфавитными и начали появляться еще с третьего тысячелетия до нашей эры. Они представляли собой записи, текст которых был изменен путем подстановки других знаков. Начиная с IX века начали применяться полиалфавитные шифры, а с середины XX - стали применяться электромеханические шифровальщики, но все еще использовались полиграфические шифры.

До 1975 года криптография представляла собой шифровальный метод с секретным ключом, который предоставлял доступ к расшифровке данных. Позже начался период ее современного развития и были разработаны методы криптографии с открытым ключом, которые может передаваться по открытым каналам связи и использоваться для проверки данных.

Современная прикладная криптография представляет собой науку образованную на стыке математики и информатики. Смежной наукой криптографии считается криптоанализ. Криптография и криптоанализ тесно взаимосвязаны между собой, только в последнем случае изучаются способы расшифровки сокрытой информации.

С модификацией до открытого ключа криптография получила более широкое распространение и стала применяться частными лицами и коммерческими организациями, а в 2009 году на ее основе была выпущена первая криптовалюта Биткоин. До этого времени она считалась прерогативой государственных органов правления.

Виды криптографии

В основе криптографических систем лежат различные виды криптографии. Всего различаю четыре основных криптографических примитива:

- Симметричное шифрование. Данный метод предотвращает перехват данных третьими лицами и базируется на том, что отправитель и получатель данных имеет одинаковые ключи для разгадки шифра.

- Асимметричное шифрование. В этом методе задействованы открытый и секретный ключ. Ключи взаимосвязаны - информация, зашифрованная открытым ключом, может быть раскрыта только связанным с ним секретным ключом. Применять для разгадки ключи из разных пар невозможно, поскольку они связаны между собой математической зависимостью.

- Хэширование. Метод основывается на преобразовании исходной информации в байты заданного образца. Преобразование информации называется хэш-функцией, а полученный результат хэш-кодом. Все хэш-коды имеют уникальную последовательность символов.

- Электронная подпись. Это преобразование информации с использованием закрытого ключа, позволяющее подтвердить подлинность документа и отсутствие искажений данных.

Возможности и сферы применения

Изначально криптография использовалась правительством для безопасного хранения или передачи документов. Современные же асимметричные алгоритмы шифрования получили более широкое применение в сфере IT-безопасности, а симметричные методы сейчас применяются преимущественно для предотвращения несанкционированного доступа к информации во время хранения.

В частности криптографические методы применяются для:

- безопасного хранения информации коммерческими и частными лицами;

- реализации систем цифровой электронной подписи;

- подтверждения подлинности сертификатов;

- защищенной передачи данных онлайн по открытым каналам связи.

Криптография и блокчейн

В блокчейне криптография используется для защиты и обеспечения конфиденциальности личностей и персональных данных, поддержания высокой безопасности транзакций, надежной защиты всей системы и хранилища.

Хеш функции

Хэш-функции в блокчейне взаимосвязаны между собой, с их помощью достигается защита информации и необратимость транзакций. Каждый новый блок транзакций связан с хэшем предыдущего блока, который в свою очередь образован на основе хэша последнего блока, образованного до него. Таким образом каждый новый блок транзакции содержит в себе всю информацию о предыдущих блоках и не может быть подделан или изменен.

Для того, чтобы новый блок был добавлен в блокчейн цепь, сеть должна прийти к общему консенсусу и подобрать хэш нового блока. Для этого при помощи вычислительной техники майнеры предлагают множество “nonce” — вариантов значения функции. Первый майнер, который сумел путем случайного подбора сгенерировать хэш, подходящий для комбинации с предыдущими данными, подписывает им блок, который включается в цепь, и новый блок уже должен будет содержать информацию с ним.

Благодаря применению технологии хэширования в блокчейне все транзакции, которые были выполнены в системе, можно выразить одним хэшем нового блока. Метод хэширования делает практически невозможным взлом системы, а с добавлением каждого нового блока устойчивость блокчейна к атакам только увеличивается.

Цифровые подписи

В блокчейне задействован асимметричный метод криптографии на основе публичных и приватных ключей. Публичный ключ служит адресом хранения монет, секретный — паролем доступа к нему. Закрытый ключ основан на открытом ключе, но его невозможно вычислить математическим путем.

Среди множества схем криптографии на основе открытого ключа наиболее распространенной является схема на основе эллиптических кривых и схема, основанная на разложении множителей. В биткоине задействована первая схема - эллиптических кривых. Закрытый ключ в нем имеет размер в 32 байта, открытый - 33 байта, а подпись занимает около 70 байт.

Криптография с открытым ключом

Современная криптография с открытым ключом используется в системе блокчейна для перевода монет.

Заключение

Криптография является важной составляющей современного мира и необходима в первую очередь для сохранения персональных данных и важной информации. С момента появления она прошла множество модификаций и сейчас представляет собой систему безопасности, которая практически не может быть взломана. Переоценить ее возможности для человечества сложно. Современные методы криптографии применяются практически во всех отраслях, в которых присутствует необходимость безопасной передачи или хранения данных.

Криптология (от греч. cryptos – тайный и logos – слово) – наука, занимающаяся шифрованием и дешифрованием. Криптология состоит из двух частей – криптографии и криптоанализа. Криптография – наука о построении криптографических систем, используемых с целью защиты информации. Криптоанализ – наука о методах анализа криптографических систем, цель анализа – разработка методов раскрытия информации, защищаемой криптосистемой. На протяжении всей истории человечества основным фактором развития криптологии было противоборство методов защиты информации и методов её раскрытия.

Contents

Современная криптология

Современная криптология базируется на многих математических дисциплинах: линейная алгебра, теория групп, полугрупп, теория автоматов, математический анализ, теория дискретных функций, теория чисел, комбинаторный анализ, теория вероятностей и математическая статистика, теория кодирования, теория информации, теория сложности вычислений… Для полноты описания научных основ криптологии следует упомянуть физические и инженерные науки, такие, как теория связи, теория электромагнитного поля, квантовая физика, компьютерные науки и др. Методы исследования в криптографии и криптоанализе во многом схожи, но задачи этих разделов криптологии различаются существенно.

Криптографическая система

Криптографическая система применяется для решения различных задач защиты информации соответствующими действующими лицами или сторонами, при этом устанавливается определённый порядок взаимодействия сторон, называемый криптографическим протоколом. Семейство криптографических функций в совокупности с используемыми криптографическими протоколами образуют криптосистему (криптографическую систему). Функции криптосистемы зависят от параметра k, называемого ключом криптосистемы. Ключ криптосистемы принадлежит конечному множеству допустимых значений ключа, которое именуется ключевым множеством криптосистемы. Выбранный ключ k однозначно определяет криптографическую функцию криптосистемы.

Ключ криптосистемы

Аутентификация сторон

Стойкость

Способность криптосистемы противостоять атакам криптоаналитика называется её криптографической стойкостью. Как правило, криптографическая стойкость системы измеряется вычислительными и временными затратами, достаточными для её вскрытия, в некоторых случаях – объёмом материальных затрат.

По величине стойкости криптографические системы классифицируются на системы временной стойкости и гарантированной стойкости. Последние обеспечивают защиту информации в течение длительного времени, несмотря на усилия нарушителя, располагающего значительными материальными, интеллектуальными и вычислительными ресурсами. Следовательно, криптосистема гарантированной стойкости должна быть способна реализовать большое число различных функций, иначе секретная информация может быть раскрыта с помощью тотального перебора функций расшифрования. Более того, устройство системы гарантированной стойкости должно связывать любую попытку её взлома с неизбежным решением трудоёмкой задачи, а именно, задачи нерешаемой с использованием самых передовых современных технологий в течение практически приемлемого временного периода.

По принципам использования ключей криптосистемы разделены на системы с секретным и открытым ключом.

Симметричные криптосистемы

Системы с секретным ключом (основная статья "Симметричная криптосистема") используются на протяжении нескольких тысячелетий до настоящего времени и основаны на классическом принципе обеспечения конфиденциальности и информации: а именно, на секретности используемого ключа для всех, кроме лиц, допущенных к информации. Такие криптосистемы называют также симметричными в связи с тем, что ключи, используемые в них для реализации прямых и обратных криптографических функций, обладают определённой симметрией (часто они совпадают). Защита информации с помощью симметричных криптосистем обеспечивается секретностью ключа.

В настоящее время симметричные шифры — это:

Блочные шифры. Обрабатывают информацию блоками определённой длины (обычно 64, 128 бит), применяя к блоку ключ в установленном порядке, как правило, несколькими циклами перемешивания и подстановки, называемыми раундами. Результатом повторения раундов является лавинный эффект — нарастающая потеря соответствия битов между блоками открытых и зашифрованных данных.

Поточные шифры, в которых шифрование проводится над каждым битом либо байтом исходного (открытого) текста с использованием гаммирования. Поточный шифр может быть легко создан на основе блочного (например, ГОСТ 28147-89 в режиме гаммирования), запущенного в специальном режиме.

Операция перестановки линейна —

Зачастую стойкость алгоритма, особенно к дифференциальному криптоанализу, зависит от выбора значений в таблицах подстановки (S-блоках). Как минимум считается нежелательным наличие неподвижных элементов S(x) = x, а также отсутствие влияния какого-то бита входного байта на какой-то бит результата — то есть случаи, когда бит результата одинаков для всех пар входных слов, отличающихся только в данном бите.

Криптосистема с открытым ключом

Пусть K — пространство ключей, а e и d — ключи шифрования и расшифрования соответственно. E — функция шифрования для произвольного ключа eϵK, такая что:

1. Боб выбирает пару (e,d) и шлёт ключ шифрования e (открытый ключ) Алисе по открытому каналу, а ключ расшифрования d (закрытый ключ) защищён и секретен (он не должен передаваться по открытому каналу).

3. Боб расшифровывает шифротекст c, применяя обратное преобразование D, однозначно определённое значением d.

Общепризнанное преимущество симметричных систем заключается в более высокой скорости шифрования, в меньших размерах используемого ключа, обеспечивающего стойкость, и в более высокой степени научной обоснованности криптографической стойкости. Однако асимметричные криптосистемы позволяют реализовать протоколы, заметно расширяющие область применения криптографической защиты информации. Поэтому нередко используются гибридные криптосистемы, сочетающие принципиальные преимущества как симметричных, так и асимметричных криптосистем.

Наиболее выгодным представляется протокол секретной связи с использованием гибридной криптосистемы, в котором асимметричный алгоритм используется для засекречивания и распределения ключей связи, а алгоритм с секретным ключом связи используется для защиты данных. Кроме того, такой протокол допускает уничтожение секретного сеансового ключа сразу после завершения сеанса, что существенно снижает опасность его компрометации.

Для компенсации недостатков симметричного шифрования в настоящее время широко применяется комбинированная (гибридная) криптографическая схема, где с помощью асимметричного шифрования передаётся сеансовый ключ, используемый сторонами для обмена данными с помощью симметричного шифрования. Важным свойством симметричных шифров является невозможность их использования для подтверждения авторства, так как ключ известен каждой стороне.

Читайте также:

- Анализ учебно методического обеспечения умк для реализации ооп детского сада в соответствии с фгос

- Экспериментирование в музыкальной деятельности в доу

- Цель проекта это кратко

- Для чего необходимо учитывать уровень шума при строительстве жилых объектов кратко

- Как правильно написать детско юношеская спортивная школа