Охарактеризуйте место правовых мер в системе комплексной защиты информации кратко охарактеризуйте

Обновлено: 02.07.2024

В России действуют законы, где описано, как правильно работать с информацией: кто отвечает за ее сохранность, как ее собирать, обрабатывать, хранить и распространять. Стоит знать их, чтобы случайно что-нибудь не нарушить.

Мы собрали для вас пять основных ФЗ о защите информации и информационной безопасности и кратко рассказали их ключевые моменты.

В 149-ФЗ сказано, какая информация считается конфиденциальной, а какая — общедоступной, когда и как можно ограничивать доступ к информации, как происходит обмен данными. Также именно здесь прописаны основные требования к защите информации и ответственность за нарушения при работе с ней.

Ключевые моменты закона об информационной безопасности:

- Нельзя собирать и распространять информацию о жизни человека без его согласия.

- Все информационные технологии равнозначны — нельзя обязать компанию использовать какие-то конкретные технологии для создания информационной системы.

- Есть информация, к которой нельзя ограничивать доступ, например сведения о состоянии окружающей среды.

- Некоторую информацию распространять запрещено, например ту, которая пропагандирует насилие или нетерпимость.

- Тот, кто хранит информацию, обязан ее защищать, например, предотвращать доступ к ней третьих лиц.

- У государства есть реестр запрещенных сайтов. Роскомнадзор может вносить туда сайты, на которых хранится информация, запрещенная к распространению на территории РФ.

- Владелец заблокированного сайта может удалить незаконную информацию и сообщить об этом в Роскомнадзор — тогда его сайт разблокируют.

Ключевые моменты закона:

- Перед сбором и обработкой персональных данных нужно спрашивать согласие их владельца.

- Для защиты информации закон обязывает собирать персональные данные только с конкретной целью.

- Если вы собираете персональные данные, то обязаны держать их в секрете и защищать от посторонних.

- Если владелец персональных данных потребует их удалить, вы обязаны сразу же это сделать.

- Если вы работаете с персональными данными, то обязаны хранить и обрабатывать их в базах на территории Российской Федерации. При этом данные можно передавать за границу при соблюдении определенных условий, прописанных в законе — жесткого запрета на трансграничную передачу данных нет.

Серверы облачной платформы VK Cloud Solutions (бывш. MCS) находятся на территории РФ и соответствуют всем требованиям 152-ФЗ. В публичном облаке VKможно хранить персональные данные в соответствии с УЗ-2, 3 и 4. Для хранения данных с УЗ-2 и УЗ-1 также есть возможность сертификации, как в формате частного облака, так и на изолированном выделенном гипервизоре в ЦОДе VK.

При построении гибридной инфраструктуры для хранения персональных данных на платформе VK Cloud Solutions (бывш. MCS) вы получаете облачную инфраструктуру, уже соответствующую всем требованиям законодательства. При этом частный контур нужно аттестовать, в этом могут помочь специалисты VK, что позволит быстрее пройти необходимые процедуры.

Этот закон определяет, что такое коммерческая тайна, как ее охранять и что будет, если передать ее посторонним. В нем сказано, что коммерческой тайной считается информация, которая помогает компании увеличить доходы, избежать расходов или получить любую коммерческую выгоду.

Ключевые моменты закона о защите информации компании:

- Обладатель информации сам решает, является она коммерческой тайной или нет. Для этого он составляет документ — перечень информации, составляющей коммерческую тайну.

- Некоторые сведения нельзя причислять к коммерческой тайне, например, информацию об учредителе фирмы или численности работников.

- Государство может затребовать у компании коммерческую тайну по веской причине, например, если есть подозрение, что компания нарушает закон. Компания обязана предоставить эту информацию.

- Компания обязана защищать свою коммерческую тайну и вести учет лиц, которым доступна эта информация.

- Если кто-то разглашает коммерческую тайну, его можно уволить, назначить штраф или привлечь к уголовной ответственности.

Этот закон касается электронной подписи — цифрового аналога физической подписи, который помогает подтвердить подлинность информации и избежать ее искажения и подделки. Закон определяет, что такое электронная подпись, какую юридическую силу она имеет и в каких сферах ее можно использовать.

Ключевые моменты закона:

- Для создания электронной подписи можно использовать любые программы и технические средства, которые обеспечивают надежность подписи. Вы не обязаны использовать для этого какое-то конкретное государственное ПО.

- Подписи бывают простые, усиленные неквалифицированные и усиленные квалифицированные. У них разные технические особенности, разные сферы применения и разный юридический вес. Самые надежные — усиленные квалифицированные подписи, они полностью аналогичны физической подписи на документе.

- Те, кто работает с квалифицированной подписью, обязаны держать в тайне ключ подписи.

- Выдавать электронные подписи и сертификаты, подтверждающие их действительность, может только специальный удостоверяющий центр.

Этот закон касается компаний, которые работают в сферах, критически важных для жизни государства — таких, что сбой в их работе отразится на здоровье, безопасности и комфорте граждан России.

К таким сферам относится здравоохранение, наука, транспорт, связь, энергетика, банки, топливная промышленность, атомная энергетика, оборонная промышленность, ракетно-космическая промышленность, горнодобывающая промышленность, металлургическая промышленность и химическая промышленность. Также сюда относят компании, которые обеспечивают работу предприятий из этих сфер, например, предоставляют оборудование в аренду или разрабатывают для них ПО.

Если на предприятии из этой сферы будет простой, это негативно отразится на жизни всего государства. Поэтому к IT-инфраструктуре и безопасности информационных систем на этих предприятиях предъявляют особые требования.

Ключевые моменты закона об информационной безопасности критически важных структур:

Правовая защита информации как ресурса признана на международном, государственном уровне и определяется межгосударственными договорами, конвенциями, декларациями и реализуется патентами, авторским правом и лицензиями на их защиту. На государственном уровне правовая защита регулируется государственными и ведомственными актами. В нашей стране такими нормами являются Конституция, законы Российской Федерации, Указы, Постановления, гражданское, административное, уголовное право, изложенные в соответствующих кодексах. [16]

Ведомственные нормативные акты определяются приказами, руководствами, положениями и инструкциями, издаваемыми ведомствами, организациями и предприятиями, действующими в рамках определенных структур.

Сами законы и прочие акты не являются самостоятельными мерами защиты информации, это меры предупреждения, являющиеся сдерживающим фактором для потенциальных нарушителей.

При разработке комплексной системы защиты информации нормативно-правовой основой послужили документы представленные ниже.

Указ Президента РФ от 6 марта 1997 г. № 188 "Об утверждении перечня сведений конфиденциального характера" (с изменениями на 23 сентября 2005 г.)

Руководящие документы ФСТЭК:

Руководящие документы МВД:

Для любой организации, независимо от вида деятельности, одной из важнейших сфер бизнес интереса является защита конфиденциальной информации.

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное — правовую.

В связи, с чем информация разделяется на три группы:

- Первая — несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая — для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну — сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна — сведения об операциях, о счетах и вкладах организаций — клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя — техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

![Уровни защиты информации]()

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

![Методы обеспечения защиты конфиденциальных документов]()

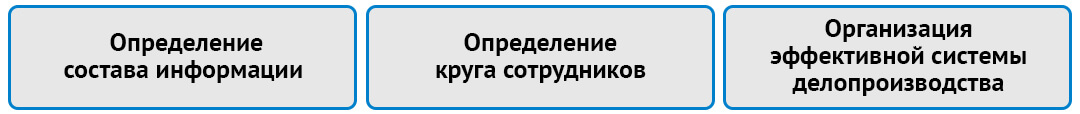

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

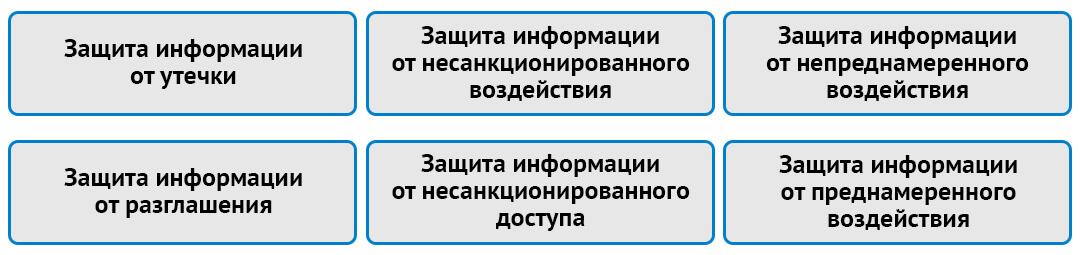

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

![Меры защиты конфиденциальной информации]()

- защита конфиденциальной информации от утечки — защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия — защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия — защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения — защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа — защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия — защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

В организационную структуру системы входят:

- руководитель – несет персональную ответственность за обеспечение информационной безопасности (устав организации, положение об органе);

- заместитель руководителя, курирующий вопросы информационно-технической безопасности (должностной регламент);

- постоянно действующий коллегиальный орган, вырабатывающий предложения по решению проблемных вопросов в области защиты информации; (положение о комиссии);

- подразделение или специалист, ответственные за реализацию мероприятий по технической защите информации (положение о подразделении, должностная инструкция или регламент специалиста).

Задачи, решаемые системой защиты информации:

- исключение неправомерных доступа, копирования, предоставления или распространения информации (обеспечение конфиденциальности информации);

- исключение неправомерных уничтожения или модифицирования информации (обеспечение целостности информации);

- исключение неправомерного блокирования информации (обеспечение доступности информации).

Жизненный цикл системы защиты информации (СЗИ) объекта обработки информации состоит из стадии создания системы и стадии эксплуатации.

Стадию создания осуществляет (организует) обладатель информации, заказчик; стадию эксплуатации СЗИ осуществляет оператор.

Жизненный цикл системы защиты информации объекта информатизации - совокупность взаимоувязанных процессов последовательного изменения состояния системы защиты информации конкретного объекта от принятия решения о необходимости защиты обрабатываемой на нем информации до окончания его эксплуатации.

Стадия (этап) жизненного цикла – часть жизненного цикла, характеризующаяся определенным состоянием системы защиты информации, совокупностью видов предусмотренных работ с их конечными результатами.

Обладатель информации – лицо, создавшее информацию и (или) имеющее право разрешать или ограничивать доступ к информации.

Заказчик – лицо, заключившее контракт на создание объекта обработки информации.

Оператор – лицо, эксплуатирующее объект, в том числе непосредственно осуществляющее обработку содержащейся в нем информации.

Уполномоченное лицо – лицо, осуществляющее на договорной основе с заказчиком или оператором обработку информационного ресурса и (или) предоставляющее для этих целей вычислительные ресурсы.

Поставщик информации – лицо, наделенное полномочиями по предоставлению сведений для их внесения в базу данных объекта.

Этапы стадии создания системы защиты информации

- Этап 1. Формирование требований к системе защиты информации (предпроектный этап).

- Этап 2. Разработка системы защиты информации (этап проектирования).

- Этап 3. Внедрение системы защиты информации (этап установки, настройки, испытаний).

- Этап 4. Подтверждение соответствия системы защиты информации (этап оценки).

Формирование требований к системе защиты информации

Этап 1 осуществляется обладателем информации (заказчиком).

Перечень работ на этапе 1:

- Принятие решения о необходимости защиты обрабатываемой информации.

- Классификация объекта по требованиям защиты информации (установление уровня защищенности обрабатываемой информации).

- Определение угроз безопасности информации, реализация которых может привести к нарушению безопасности обрабатываемой информации.

- 4. Определение требований к системе защиты информации.

Решение о необходимости создания системы защиты информации принимается на основе анализа стоящих задач, обрабатываемой информации и нормативной базы. В ходе анализа определяются структурно-функциональные характеристики объекта и режим обработки информации:

- статус (принадлежность) объекта (государственный, муниципальный, иной);

- структура объекта (локальный или распределенный);

- масштаб объекта (федеральный, региональный, объектовый);

- наличие подключений к сторонним сетям, в том числе сетям общего пользования (имеются или отсутствуют);

- режим обработки информации (одно или многопользовательский);

- уровень доступа (с разграничением или без разграничения);

- перечень технологических операций (чтение, поиск, запись, удаление, сортировка, модификация, передача, голосовой ввод,);

- используемые информационные технологии (беспроводный, удаленный доступ, виртуализация, мобильные объекты, туннелирование и пр.),

Категория информации, подлежащей защите, и свойства ее безопасности:

- информация ограниченного доступа (конфиденциальность, целостность, доступность);

- общедоступная информация (целостность, доступность),

Нормативная правовая база по информационно-технической безопасности выделяет разные задачи по защите информации:

- защита информации, составляющей государственную тайну;

- защита государственного информационного ресурса, не отнесенного к государственной тайне;

- обеспечение безопасности персональных данных в иных информационных системах;

- обеспечение безопасности критической информационной инфраструктуры;

- обеспечение безопасности информации в информационных системах общего пользования.

Более подробно правовое сопровождение защиты информации рассмотрено в разделе экономических и правовых аспектов защиты информации.

Актуальным на этом этапе видится формулирование целей и задач защиты информации.

Цель защиты информации - минимизировать (предотвратить) ущерб обладателю информации из-за возможных нарушений свойств ее безопасности.

Задача защиты информации - обеспечить необходимый уровень защищенности информации от нарушений ее целостности, доступности, конфиденциальности.

Решение оформляется локальным нормативным правовым актом, в котором отражаются цели и задачи защиты информации, этапы и сроки создания системы защиты информации, функционал и ответственность обладателя информации, заказчика и оператора.

Основные документы, формируемые по результатам исполнения работ на этапе формирования требований к системе защиты информации:

Действие Документ 1. Принятие решения о необходимости защиты информации Локальный нормативный правовой акт, определяющий необходимость создания системы защиты информации 2. Классификация по требованиям защиты информации (по уровню защищенности информации) Акт классификации по требованиям безопасности информации 3.Определение актуальных угроз безопасности информации Частная модель угроз безопасности информации 4. Определение требований к системе защиты информации ТЗ на создание системы защиты информации с указанием требований к мерам и средствам защиты информации

Разработка системы защиты информации

Этап 2 - разработка системы защиты информации – организуется обладателем информации (заказчиком).

Перечень работ на этапе 2:

- Проектирование системы защиты информации.

- Разработка эксплуатационной документации на систему защиты информации.

работы и услуги по аттестационным испытаниям и аттестации на соответствие требованиям по защите информации, а также работы и услуги по проектированию в защищенном исполнении:

- средств и систем информатизации;

- помещений со средствами (системами) информатизации, подлежащими защите;

- защищаемых помещений.

Основные документы, формируемые по результатам исполнения работ на этапе разработки системы защиты информации:

Действие Документ 1.Проектирование системы защиты информации Технический проект (рабочая документация) на создание системы защиты информации 2.Разработка эксплуатационной документации на систему защиты информации Описание структуры системы защиты информации. Технический паспорт с указанием наименования, состава и мест установки аппаратных и программных средств.

Перечень параметров настройки средств защиты информации. Правила эксплуатации средств защиты информации.

Примерный состав эксплуатационной документации, разрабатываемой на этапе проектирования системы защиты информации

- Технический паспорт с указанием состава и мест установки ее технических и программных средств.

- Описание технологического процесса обработки информации.

- Описание параметров и порядка настройки средств защиты информации.

- Описание организационной структуры системы защиты информации, с указанием функциональных обязанностей ее элементов.

- Ведомость и журнал учета применяемых машинных носителей информации.

- Правила эксплуатации системы защиты информации.

Внедрение системы защиты информации

Этап 3 - Внедрение системы защиты информации – организуется обладателем информации (заказчиком) с привлечением оператора. Перечень работ на этапе 3:

- Установка и настройка средств защиты информации.

- Внедрение организационных мер защиты информации, в том числе, разработка документов, определяющих правила и процедуры, реализуемые оператором для обеспечения защиты информации в ходе эксплуатации объекта.

- Выявление и анализ уязвимостей программных и технических средств, принятие мер по их устранению;

- Испытания и опытная эксплуатации системы защиты информации.

Основные документы, формируемые по результатам исполнения работ на этапе внедрения системы защиты информации:

Действие Документ 1. Установка и настройка средств защиты информации Акт установки средств защиты информации 2.Внедрение организационных мер, разработка организационно-распорядительных документов Документы по регламентации правил по эксплуатации и вывода из эксплуатации системы защиты информации 3.Выявление и анализ уязвимостей Протокол контроля уязвимостей программного обеспечения и технических средств 4.Испытания и опытная эксплуатации системы защиты информации Протоколы контроля оценки эффективности средств и оценки защищенности информации

Состав обязательных организационно-распорядительных документов, разрабатываемых на этапе внедрения системы защиты информации:

- Порядок администрирования системой защиты информации.

- Порядок выявления инцидентов, которые могут привести к возникновению угроз безопасности информации и реагирования на них.

- Порядок управления конфигурацией объекта и его системы защиты информации.

- Порядок контроля за обеспечением уровня защиты обрабатываемой информации.

- Порядок защиты информации при выводе из эксплуатации объекта.

Подтверждение соответствия системы защиты информации

Этап 4 - подтверждение соответствия системы защиты информации – организуется обладателем информации (заказчиком) или оператором. Перечень работ на этапе 4 определяется в Программе и методиках аттестационных испытаний, разрабатываемой до их начала. Документ формируется исполнителем работ и согласовывается с заявителем.

Аттестация – комплекс организационных и технических мероприятий, в результате которых подтверждается соответствие системы защиты информации объекта информатизации (информационной системы) требованиям безопасности информации.

Аттестация объектов информатизации делится на обязательную и добровольную.

Обязательная аттестация проводится в принятых законодательством случаях для определения соответствия системы защиты информации объекта исключительно требованиям, установленным федеральными нормативными правовыми актами.

Добровольная аттестация проводится по инициативе заявителя для определения соответствия системы защиты информации объекта требованиям, установленным национальными стандартами, владельцем информации или владельцем объекта.

Обязательной аттестации подлежат государственные (муниципальные) информационные системы и их сегменты, содержащие информацию ограниченного доступа, добровольной – все иные информационные системы.

Порядок проведения аттестации информационных систем по требованиям безопасности информации:

- Подача и рассмотрение заявки на аттестацию.

- Предварительное ознакомление с аттестуемым объектом (при необходимости).

- Разработка программы и методики аттестационных испытаний.

- Проведение аттестационных испытаний объекта.

- Оформление, регистрация и выдача аттестата соответствия.

Подача и рассмотрение заявки на аттестацию объекта информатизации:

- Заявителем выбирается исполнитель работ по аттестации объекта информатизации (организация-лицензиат по технической защите конфиденциальной информации).

- Заявителем направляется исполнителю заявка на проведение аттестации с исходными данными на аттестуемый объект.

- Исполнителем рассматривается заявка, принимается решение о порядке аттестации, готовятся договорные документы на оказание услуг по аттестации объекта информатизации.

При недостаточности исходных данных в порядок аттестации включаются работы исполнителя по предварительному ознакомлению с аттестуемым объектом.

Аттестуемая распределенная информационно-телекоммуникационная система

![]()

Основные документы, формируемые по результатам исполнения работ на этапе подтверждения соответствия системы защиты информации:

Действие Документ 1.Аттестационные испытания системы защиты информации Протоколы и заключение по результатам аттестационных испытаний 2.Оформление результатов аттестационных испытаний Рекомендации по обеспечению защищенности информации на аттестуемом объекте и Аттестат соответствия

После подтверждения соответствия системы защиты информации осуществляется переход на другую стадию жизненного цикла – стадию эксплуатации.

Этапы стадии эксплуатации системы защиты информации

- Этап 5. Ввод системы защиты информации в постоянную эксплуатацию.

- Этап 6. Промышленная эксплуатация системы защиты информации.

- Этап 7. Вывод из эксплуатации системы защиты информации.

Этап 5 - ввод системы защиты информации в постоянную эксплуатацию – осуществляется оператором.

Решение о вводе оформляется локальным нормативным правовым актом, в котором определяются должностные лица, ответственные за эксплуатацию и сопровождение системы защиты информации: начальник объекта, системные администраторы, администраторы информационной безопасности.

Этап 6 - промышленная эксплуатация системы защиты информации – осуществляется оператором.

Также оператор осуществляет администрирование системы защиты информации, выявление инцидентов и реагирование на них, управление конфигурацией объекта и его системой защиты информации, контроль за обеспечение необходимого уровня защищенности информации.

- осуществляют эксплуатацию объекта информатизации в соответствии с требованиями безопасности информации, а также условиями и ограничениями, установленными эксплуатационной документацией на систему защиты информации, и аттестатом соответствия;

- извещают орган по аттестации (организацию), выдавший аттестат соответствия, о всех изменениях в информационных технологиях, составе и размещении средств и систем, условиях их эксплуатации, которые могут повлиять на эффективность системы защиты информации;

- предоставляют необходимые документы и условия для осуществления контроля и надзора за соблюдением порядка аттестации и за эксплуатацией аттестованного объекта информатизации.

Органы по аттестации:

- отменяют и приостанавливают действие выданных этим органом (организацией) аттестатов соответствия;

- проводят на договорной основе оценку эффективности средств защиты информации и оценку защищенности информации от несанкционированного доступа.

Повторная аттестация ГИС осуществляется вслучае окончания срока действия аттестата соответствия или повышения класса защищенности информационной системы.

При увеличении состава угроз безопасности информации или изменении проектных решений, реализованных при создании системы защиты информации ГИС, проводятся дополнительные аттестационные испытания в рамках действующего аттестата соответствия.

Продление срока действия сертификата организацией, эксплуатирующей СЗИ:

Организация, эксплуатирующая средство защиты информации, заблаговременно , но не позднее чем за три месяца до окончания срока действия сертификата соответствия, связывается с организацией – первичным заявителем, с целью получения информации о проводимых работах по продлению сроков действия сертификата соответствия и о порядке получения копии продленного сертификата.

В случае получения информации об отсутствии намерений первичного заявителя продлевать сроки действия сертификата соответствия эксплуатирующая организация самостоятельно направляет в Федеральный орган по сертификации (ФСТЭК России) соответствующую заявку установленного образца (не позднее, чем за один месяц до окончания срока действия сертификата).

Этап 7 - вывод системы защиты информации из эксплуатации - осуществляется оператором.На этом этапе производится архивирование информации, уничтожение или стирание данных и остаточной информации с машинных носителей информации, уничтожение машинных носителей информации.

Как работаем и отдыхаем в 2022 году ?

Информационная безопасность (ИБ) – это защищенность данных от негативных воздействий, которые могут нанести урон. Для обеспечения ИБ применяются методы защиты информации.

Вопрос: Как отразить в учете организации (пользователя) приобретение неисключительных прав на использование программы для ЭВМ (средств криптографической защиты информации) на условиях простой (неисключительной) лицензии? Лицензионный договор с лицензиаром (правообладателем) заключен в виде договора присоединения.

Посмотреть ответБазовые элементы информационной безопасности

Рассмотрим основные составляющие информационной безопасности:

- Доступность. Предполагает доступ субъектов к необходимой информации. Под субъектами понимаются компании, которые имеют право на доступ к соответствующим данным.

- Целостность. Сведения должны быть защищены от незаконного видоизменения, порчи.

- Конфиденциальность. Предполагает защищенность от несанкционированного доступа к данным.

Категории относятся как к самой информации, так и к инфраструктуре, с помощью которой хранятся сведения.

Разновидности угроз информационной безопасности

Угроза – это то, что может нанести урон ИБ. Ситуация, предполагающая угрозу, называется атакой. Лицо, которое наносит атаку ИБ, – это злоумышленник. Также существуют потенциальные злоумышленники. Это лица, от которых может исходить угроза.

Угрозы доступности

Частая угроза доступности – это непредумышленные ошибки лиц, работающих с информационной системой. К примеру, это может быть введение неверных данных, системные ошибки. Случайные действия сотрудников могут привести к потенциальной угрозе. То есть из-за них формируются уязвимые места, привлекательные для злоумышленников. Это наиболее распространенная угроза информационной безопасности. Методами защиты являются автоматизация и административный контроль.

Рассмотрим подробнее источники угроз доступности:

- Нежелание обучаться работе с информационными системами.

- Отсутствие у сотрудника необходимой подготовки.

- Отсутствие техподдержки, что приводит к сложностям с работой.

- Умышленное или неумышленное нарушение правил работы.

- Выход поддерживающей инфраструктуры из обычного режима (к этому может привести, к примеру, превышение числа запросов).

- Ошибки при переконфигурировании.

- Отказ ПО.

- Нанесение вреда различным частям инфраструктуры (к примеру, проводам, ПК).

Большая часть угроз относится к самим сведениям. Однако вред может быть также нанесен инфраструктуре. К примеру, это могут быть сбои в работе связи, систем кондиционирования, нанесение вреда помещениям.

Угрозы целостности

Центральная угроза целостности – это воровство и подлоги. Возникают они вследствие действий сотрудников компании. Согласно данным издания USA Today, в 1992 году вследствие рассматриваемых причин был нанесен совокупный ущерб в размере 882 000 000 долларов. Рассмотрим примеры источников угроз:

- Ввод неправильных данных.

- Изменение сведений.

- Подделка заголовка.

- Подделка всего текста письма.

- Отказ от исполненных действий.

- Дублирование информации.

- Внесение дополнительных сведений.

Внимание! Угроза нарушения целостности касается и данных, и самих программ.

Базовые угрозы конфиденциальности

Базовая угроза конфиденциальности – это использование паролей злоумышленниками. Благодаря знанию паролей заинтересованные лица могут получить доступ к конфиденциальным сведениям. Источники угрозы конфиденциальности:

- Использование многоразовых паролей с сохранением их на источниках, к которым могут получить доступ злоумышленники.

- Использование одних и тех же паролей в различных системах.

- Размещение информации в среде, которая не обеспечивает конфиденциальность.

- Использование злоумышленниками технических средств. К примеру, прослушивающие устройства, специальные программы, фиксирующие введенный пароль.

- Выставки, на которых презентуется оборудование с конфиденциальными сведениями.

- Хранение сведений на резервных носителях.

- Распространение информации по множеству источников, что приводит к перехвату сведений.

- Оставление ноутбуков без присмотра.

- Злоупотребление полномочиями (возможно при обслуживании инфраструктуры системным администратором).

Суть угрозы конфиденциальности кроется в том, что злоумышленник получает доступ к данным в момент наибольшей их неуязвимости.

Методы защиты информации

Методы защиты, как правило, используются в совокупности.

Инструменты организационно-правовой защиты

Основным инструментом организационно-правовой защиты являются различные организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с помощью которой хранится информация. Данные инструменты применяются на этапе возведения зданий, их ремонта, проектирования систем. К инструментам организационно-правовой защиты относятся международные договоры, различные официальные стандарты.

Инструменты инженерно-технической защиты

Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения. Инженерно-технические инструменты обеспечивают такие преимущества, как:

- Защита помещения компании от действий злоумышленников.

- Защита хранилищ информации от действий заинтересованных лиц.

- Защита от удаленного видеонаблюдения, прослушивания.

- Предотвращение перехвата сведений.

- Создание доступа сотрудников в помещение компании.

- Контроль над деятельностью сотрудников.

- Контроль над перемещением работников на территории компании.

- Защита от пожаров.

- Превентивные меры против последствий стихийных бедствий, катаклизмов.

Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без них невозможна полноценная защита.

Криптографические инструменты защиты

Шифрование – базовый метод защиты. При хранении сведений в компьютере используется шифрование. Если данные передаются на другое устройство, применяются шифрованные каналы. Криптография – это направление, в рамках которого используется шифрование. Криптография используется в следующих целях:

КСТАТИ! Криптография – это более продвинутый метод обеспечения защиты сведений.

Программно-аппаратные инструменты для защиты сведений

Программно-аппаратные инструменты включены в состав технических средств. К примеру, это могут быть:

- Инструменты для ввода сведений, нужных для идентификации (идентификация по отпечаткам пальцев, магнитные и пластиковые карты доступа).

- Инструменты для шифрования данных.

- Оборудование, предупреждающее несанкционированное использование систем (к примеру, электронные звонки, блокираторы).

- Инструменты для уничтожения сведений на носителях.

- Сигнализация, срабатывающая при попытках несанкционированных манипуляций.

В качестве этих инструментов могут выбираться разные программы. Предназначаются они для идентификации пользователей, ограничения доступа, шифрования. Для полноценной защиты применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной защиты невозможно. Всегда остаются слабые места, которые нужно выявлять.

Читайте также:

- Высшая театральная школа и система повышения квалификации в этой сфере уделяют недостаточно внимания

- Методики и технологии по нравственно патриотическому воспитанию в доу

- Национальное своеобразие малых фольклорных форм народов мира кратко

- Стратегическое планирование в государственном управлении кратко

- Ситуации по взаимодействию с родителями в доу