Sha256 как работает кратко

Обновлено: 02.07.2024

SHA-256 – алгоритм шифрования хэш-функции из семейства SHA-2 (Secure Hash Algorithm, с англ. – Алгоритм безопасного хэширования). Приставка 256 обозначает размер вывода – 256 бит. Существуют и другие форматы: 224, 384, 512.

Разработана для Агентства Национальной Безопасности США (АНБ) в 2001 году. Запатентована под номером 6829355 в США и распространяется свободно по бесплатной лицензии (RF).

Метод хэширования SHA-256 используется правительством и гражданскими учреждениями США согласно Федеральным стандартам обработки информации, для обеспечения защиты данных. А ещё с его помощью генерируются хеши в сети Биткоин.

- Что такое алгоритм хэширования и шифрования sha256 (sha 256 algorithm)?

- Как работает майнинг на кодировке SHA-256?

- Древо Меркла

- Версия клиента

- Хэш предыдущего блока

- Метка времени (Timestamp)

- Таргет (Target)

- Нонс (Nonce)

- Список криптовалют на SHA-256

Предшественник (SHA-1) был успешно атакован. В 2011 году Марк Стивенс доказал возможность коллизионной атаки, а в 2017 Google опубликовал отчёт об успешном её проведении. С тех пор браузеры отказались от SSL-сертификатов на SHA-1, и Windows прекратил поддержку закодированных алгоритмом подписей в 2020 году.

В SHA-256 атаки с нахождением прообраза могут вычислить 52, а при коллизионной атаке пока что удаётся раскрыть 46 раундов из 64.

Что такое алгоритм хэширования и шифрования sha256 (sha 256 algorithm)?

![]()

Задача хэширования – превратить информацию в строку. Функция может принять данные неограниченного размера, даже 10 мегабайт текста из 1000 книг. Процесс хеширования происходит раундами (кругами) – так можно уместить в строку любой объем. Но расшифровать обратно уже не получится. Если кому-то удастся это сделать, то алгоритм автоматически потеряет смысл.

Задача шифрования – превратить информацию в условно хаотичный набор символов, расшифровать которые можно только с помощью ключа. Зашифрованный файл размером в 10 мегабайт будет занимать как минимум столько же места, что и является главным отличием его от хэширования: оно превращает любой объем данных в строку одинаковой длины.

Вместо этого пользователь генерирует пару – открытый и закрытый ключ. Они связаны математически, и мы можем утверждать, что получить закрытый ключ из открытого – невозможно, что и подтверждает право владения BTC.

В блокчейне у всех транзакций есть неизрасходованные выходы (UTXO), а проще говоря – балансы. Они связаны с биткоин-адресами и мы можем просматривать их в сети публично. Имея на балансе 1 BTC, у вас есть закрытый ключ от открытого ключа с этим UTXO, а значит вы сможете подписать транзакцию и будет создан новый UTXO с передачей права на открытый ключ получателя.

SHA-256 генерирует строки максимально надёжно на сегодняшний день. Достаточно, чтобы их нельзя было расшифровать, получив закрытые данные из открытого ключа.

Алгоритм удовлетворяет 4 ключевым требованиям:

- Детерминированный (для любого ввода вывод будет одинаковым)

- Уникальный (невозможно, чтобы 2 ввода привели к одинаковому выводу)

- Быстрый (в протоколе Bitcoin скорость примерно 140 Мбит/сек)

- Необратимый (исходное значение не может быть получено из полученного хэша)

Как работает майнинг на кодировке SHA-256?

В интернете есть сайты с конвертацией любого текста с помощью функции SHA-256. Можно попробовать сделать это самому.

По такому принципу собирается и обрабатывается целый ряд данных. Результат – блокчейн. Цепочка блоков, образно растущая вверх. Нижние блоки невозможно достать и подменить, не разрушив при этом всё строение сети.

Древо Меркла

У каждой транзакции есть хэш. Он представляет такую же строку, выводимую с помощью функции SHA-256. Иерархическая принадлежность транзакций образовывает древо вида родитель-ребёнок. Подобно семейному древу, древо Меркла хранит данные обо всех предыдущих транзакциях. Эти данные хранятся у тысяч узлов (нод), и если кто-то попытается подсунуть в сеть ложный баланс или перевод, несоответствие историческому наследию будет обнаружено и отвергнуто сетью.

Корень Меркла добавляется в функцию наоборот. Например: b7a0c5014ae6ecb. 707a42516e94899073 вместо 37099849e61524. 019efbce6ea4105c0a7b.

Версия клиента

Актуальная версия, одобренная сетью. Например: 02000000.

Хэш предыдущего блока

Скрепляет блокчейн, гарантируя, что следующий блок будет ссылаться на прежде подтверждённый.

Вводится наоборот. Например: 05c2ddc616d1b90. 0000000000000000 вместо оригинального 000000000000000. 346f13a009b1d616cdd2c50.

Зеркальное отражение строки избавляет алгоритм от потери детализации. Чем больше значений, тем меньше вероятность того, что сложность окажется слишком трудной или слишком лёгкой.

Метка времени (Timestamp)

В формате системы Unix, количество секунд от начала эпохи (1 января 1970, 00:00).

Принимается сетью, только если число больше медианы временных штампов последних 11 блоков, и меньше медианы штампов, что возвращают подключённые ноды (скорректированное сетью время) + 2 часа.

Таргет (Target)

Например таргет генезис блока был 00000000ffff00000000000000. 00000, в 2013 уже 0000000000000529b10000000. 00000, в 2018 – 00000000000000000049500d0. 00000, а в 2021 – 0000000000000000000cdf6f00. 00000. Судя по количеству нулей, можно легко наблюдать рост сложности.

Помещается в функцию тоже в компактном 4-байтном формате вида: f2c9749a.

Нонс (Nonce)

Аббревиатура от числа, используемого единожды, при переборе хэшей.

Мы взяли 5 известных значений, описанных выше и теперь можем начать подставлять nonce в функцию, покуда не будет найден хэш, меньше таргета.

1, 2, 3… 40348, 40349… 168437213, 168437214, 168437215…

Когда нонс подойдёт, и мы получим хэш-значение меньше таргета, установленного сетью, новый блок будет найден. Майнер может добавить в него избранные транзакции (не превышая допустимый размер блока: 1,5 МБ) забетонировать их в нём и получить за это комиссию.

Поиск следующего блока в сети произойдёт с участием этого же набора данных, что теперь изменились в связи с новыми транзакциями в древе Меркла, временем на планете, и т.д.

Особенности SHA-256

SHA-2 – это криптографическая хеш-функция и обычно является строительным блоком для других криптографических конструкций. Удовлетворяя требованиям криптографического хэширования, это односторонняя функция, которая детерминирована, быстро вычисляется, устойчива к атакам с предварительным и вторым прообразом, а также устойчива к коллизиям.

Далее её можно использовать в своих целях, наделяя особенностями. Например Bitcoin сделал двойное SHA-256.

Оборудование для майнинга

В сравнении с алгоритмом RandomX Monero (только CPU), SHA-256 майнинг не может быть устойчив к ASIC или GPU.

Для добычи BTC может использоваться любой процессор. В гонке за скоростью перебора хэшей выигрывают ASIC майнеры (интегральные схемы особого назначения), спроектированные специально под задачу добычи Bitcoin. Самые популярные производители: Bitmain, MicroBT.

SHA-256 – что можно майнить

Ethereum разработал собственную функцию Ethash, чтобы допустить к добыче только видеокарты (до момента полного переключения на Ethereum 2.0). Litecoin – Scrypt (в попытках быть резистентным к асикам). Современные криптовалюты предпочитают алгоритм Proof-of-Stake, в которых добыча криптовалют называется стейкингом. Традиционные Proof-of-Work вычисления становятся инвесторам всё менее интересными.

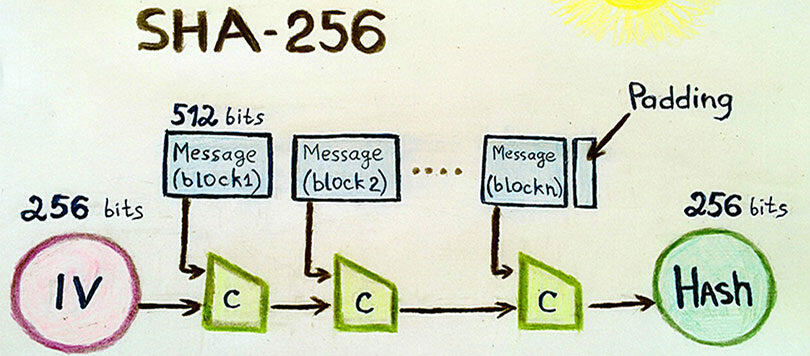

SHA-2 (Secure Hash Algorithm 2) — одно из самых популярных семейств алгоритмов хеширования. В этой статье мы разберём каждый шаг алгоритма SHA-256, принадлежащего к SHA-2, и покажем, как он работает на реальном примере.

Что такое хеш-функция?

Если вы хотите узнать больше о хеш-функциях, можете почитать Википедию. Но чтобы понять, о чём пойдёт речь, давайте вспомним три основные цели хеш-функции:

- обеспечить проверку целостности (неизменности) данных;

- принимать ввод любой длины и выводить результат фиксированной длины;

- необратимо изменить данные (ввод не может быть получен из вывода).

SHA-2 и SHA-256

Мы рассмотрим пример работы SHA-256.

2. Добавим одну единицу:

3. Заполняем нулями до тех пор, пока данные не станут кратны 512 без последних 64 бит (в нашем случае 448 бит):

Теперь у нас есть ввод, который всегда будет без остатка делиться на 512.

Шаг 2. Инициализация значений хеша (h)

Создадим 8 значений хеша. Это константы, представляющие первые 32 бита дробных частей квадратных корней первых 8 простых чисел: 2, 3, 5, 7, 11, 13, 17, 19.

Шаг 3. Инициализация округлённых констант (k)

Создадим ещё немного констант, на этот раз их 64. Каждое значение — это первые 32 бита дробных частей кубических корней первых 64 простых чисел (2–311).

Шаг 4. Основной цикл

1. Копируем входные данные из шага 1 в новый массив, где каждая запись является 32-битным словом:

2. Добавляем ещё 48 слов, инициализированных нулями, чтобы получить массив w[0…63] :

3. Изменяем нулевые индексы в конце массива, используя следующий алгоритм:

- For i from w[16…63] :

- s0 = (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] righthift 3)

- s1 = (w[i-2] rightrotate 17) xor (w[i-2] rightrotate 19) xor (w[i-2] righthift 10)

- w [i] = w[i-16] + s0 + w[i-7] + s1

Давайте посмотрим, как это работает для w[16] :

Шаг 6. Цикл сжатия

- Инициализируем переменные a, b, c, d, e, f, g, h и установим их равными текущим значениям хеша соответственно. h0, h1, h2, h3, h4, h5, h6, h7 .

- Запустим цикл сжатия, который будет изменять значения a…h . Цикл выглядит следующим образом:

- for i from 0 to 63

- S1 = (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)

- ch = (e and f) xor ((not e) and g)

- temp1 = h + S1 + ch + k[i] + w[i]

- S0 = (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)

- maj = (a and b) xor (a and c) xor (b and c)

- temp2 := S0 + maj

- h = g

- g = f

- f = e

- e = d + temp1

- d = c

- c = b

- b = a

- a = temp1 + temp2

Давайте пройдём первую итерацию. Сложение рассчитывается по модулю 2^32:

Все расчёты выполняются ещё 63 раза, изменяя переменные а … h . В итоге мы должны получить следующее:

Шаг 7. Изменяем окончательные значения

После цикла сжатия, но ещё внутри основного цикла, мы модифицируем значения хеша, добавляя к ним соответствующие переменные a … h . Как обычно, всё сложение происходит по модулю 2^32.

Шаг 8. Получаем финальный хеш

И последний важный шаг — собираем всё вместе.

Готово! Мы выполнили каждый шаг SHA-2 (SHA-256) (без некоторых итераций).

Алгоритм SHA-2 в виде псевдокода

Если вы хотите посмотреть на все шаги, которые мы только что сделали, в виде псевдокода, то вот пример:

![SHA 256 что это такое]()

Если у вас есть Bitmain Antminer или любой другой Биткойн Асик и вы хотите добывать монеты, отличные от Биткойна, то далее в статье мы расскажем Вам о самых выгодных монетах алгоритма SHA-256.

Биткойн - не единственная монета, использующая алгоритм SHA256. Есть сотни монет на этом алгоритме, которые вы можете добывать с помощью Асиков заточенных под Биткоин. Здесь, в этой статье, мы перечислим самые популярные монеты на основе алгоритма SHA 256.

Список всех монет алгоритма SHA-256

Bitcoin (BTC), Bitcoin Cash (BCH) и Bitcoin SV (BSV) - три известные монеты, использующие алгоритм хеширования SHA-256.

Помимо этого, есть сотни альткойнов, которые вы можете добывать с помощью своего Асика. Однако учтите, что большинство проектов заброшено.

Добывать такие монеты совершенно бессмысленно. Потому что их сложно продать, так как они редко торгуются на биржах. Поэтому мы решили перечислить только известные монеты и те, у которых есть разумный объем торгов.

Прибыльность будет одинаковой для всех монет. Предлагаем вам воспользоваться калькуляторами майнинга, чтобы узнать, какой из них более прибыльный на данный момент.

Монеты SHA256

Вот список популярных криптовалют для майнинга SHA256. Мы оценили их по популярности и хешрейту сети.

Монета Сайт Пул Bitcoin (BTC) bitcoin.org pool.btc.com

F2Pool

antpool.comBitcoin Cash (BCH) bitcoincash.org BTC.com

bitcoin.comBitcoin SV (BSV) bitcoinsv.io emcd.io

viabtc.comDigiByte (DGB) digibyte.io F2Pool Syscoin (SYS) syscoin.org mining-dutch.nl Namecoin (NMC) namecoin.org F2pool Peercoin (PPC) peercoin.net ZPOOL

ZergpoolДругие монеты на основе SHA-256

Примечание: монеты ниже имеют очень низкий 24-часовой объем торгов. Они редко торгуются на биржах и их сложно продать.

-

(LCC)

- Bitcoin Classic (BXC)

- Elastos (ELA)

- Auroracoin (AUR)

- Bitcoin Vault (BTCV)

- Super Bitcoin (SBTC)

- Pyrk (PYRK)

- EmerCoin (EMC)

- HTMLCOIN (HTML)

- Terracoin (TRC) (XMY) – Multi Algo

Алгоритм SHA-256

SHA расшифровывается как безопасный хэш-алгоритм. Это одна из многих криптографических хэш-функций. SHA-256 является членом семейства SHA-2 (Secure Hash Algorithm 2).

SHA 2 - это набор криптографической хеш-функции, которая является преемником SHA-1. Он был разработан Агентством национальной безопасности США и впервые опубликован Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта США (FIPS).

SHA256 или Secure Hash Algorithm 256 - это алгоритм хеширования. Как и любые другие криптографические хеш-функции, SHA256 используется для преобразования любого входного сигнала случайного размера в строку фиксированного размера.

То есть он принимает любой вход и производит выход (хэш) фиксированной длины. Не имеет значения, является ли ввод одной буквой, словом, предложением или целой книгой. Выходные данные алгоритма хэширования SHA256 всегда будут одинаковой длины.

Выходы SHA-256 представляют собой 256-битный (32 байта) хэш, который отображается как 64 буквенно-цифровых символов. Этот сгенерированный 256-битный хэш почти уникален.

![]()

Кроме того, это односторонняя хэш-функция, которую нельзя расшифровать до исходного состояния. То есть хеш может быть сгенерирован из любого фрагмента данных. Но данные из хеша получить нельзя. Это делает SHA-256 одним из самых надежных доступных алгоритмов хеширования.

Другой важной характеристикой SHA 256 является его детерминированность. То есть сгенерированный хеш-вывод всегда будет одинаковым, если заданный вход такой же. Эта функция делает SHA256 идеальным для применения в протоколе Биткойн.

Где используется SHA256?

Алгоритм хеширования SHA256 генерирует уникальный 256-битный хэш фиксированного размера. Эта функция позволяет проверять целостность данных.

Он используется в различных приложениях, таких как: цифровые подписи, проверка пароля, проверка подлинности хеш-кода, защита от взлома и блокчейн.

По этому алгоритму можно определить целостность данных. То есть пользователь может убедиться, что загруженные данные не изменяются и находятся в исходном состоянии.

Допустим, вы скачали Биткойн-кошелек. Вы хотите убедиться в его оригинальности. Для этого вы можете просто сравнить хэши своего кошелька с исходным, предоставленным разработчиком.

Алгоритм также реализован в некоторых популярных приложениях безопасности и протоколах шифрования. Одно из широко используемых приложений - это сертификаты TLS и SSL для веб-сайтов. Кроме этого, он используется в SSH, PGP, IPsec и S / MIME.

SHA-256 в Биткоине

Биткойн - это первая криптовалюта, которая внедрила SHA-256 в технологию блокчейн. Этот алгоритм является неотъемлемой частью протокола Биткойн.

Биткойн использует алгоритм хеширования SHA-256 в основном для проверки транзакций через механизм консенсуса Proof of Work. Кроме того, он используется для создания адресов Биткойна.

Сейчас есть ряд криптовалют и блокчейн-проектов, которые приняли этот алгоритм. Три самых популярных монеты, использующие SHA-256 это:

- Bitcoin (BTC)

- Bitcoin Cash (BCH)

- Bitcoin Satoshi Vision (BSV)

Все эти монеты используют SHA-256 в качестве алгоритма Proof of Work для майнинга.

Алгоритм майнинга SHA-256

Биткойн использует SHA-256 в качестве алгоритма майнинга Proof of Work с момента его запуска в 2009 году. Первоначально алгоритм майнился только с использованием CPU и GPU.

Но постепенно оборудование для майнинга эволюционировало, делая процессоры и GPU менее жизнеспособными для майнинга BTC. Сегодня в сети Биткойн доминируют только ASIC (специализированные интегральные схемы).

Есть много ASIC, которые добывают алгоритм SHA-256, но большинство из них устарели и больше не приносят прибыли. Каждое новое поколение ASIC способно производить более высокую хеш-мощность, делая предыдущие слабыми и ненужными. Вот почему разумно инвестировать в монеты напрямую, а затем покупать эти ASIC.

-

(110Th)

- Canaan AvalonMiner 1246

- Innosilicon T3 + 52T

Обзор алгоритма SHA-256: история, использование, майнинг, криптовалюты.

![Обзор алгоритма шифрования SHA-256]()

История создания алгоритма SHA – 256

Для чего создавался SHA – 256

SHA 256 – сокращение от Secure Hashing Algorithm – это популярный криптографический алгоритм хэширования , разработанный National Security Agency – Агентством национальной безопасности США . Задача SHA – 256 состоит в том , чтобы сделать из случайного набора данных определённые значения с фиксированной длиной , которое послужит идентификатором этих данных .

Полученное значение сравнивается с дубликатами исходных данных , извлечь которые невозможно . Основная сфера применения алгоритма – использование в различных приложениях или сервисах , связанных с защитой информации , где функция и получила широкое распространение . Также она используется как технология для майнинга криптовалют .

![Обзор алгоритма шифрования SHA-256]()

Этот алгоритм относится к группе шифровальных алгоритмов SHA – 2 , которые в свою очередь разработаны на базе алгоритма SHA – 1 , впервые созданного в 1995 году для использования в гражданских целях . Сам SHA – 2 разработан Агентством национальной безопасности США весной 2002 года. В течение трёх лет АНБ США выпустили патент на использование технологии SHA в гражданских проектах .

В 2012 году в Национальном институте стандартов и технологий создан обновлённый вариант алгоритма : SHA – 3 . Со временем новый алгоритм будет вытеснять как текущий основной алгоритм SHA – 2 , так и уже устаревший , но ещё используемый SHA – 1 .

Хэш – сумма не является технологией шифрования данных в классическом понимании , этим обусловлена невозможность расшифровки данных в обратную сторону . Это односторонняя шифровка для любого количества данных . Все алгоритмы SHA базируются на методе Меркла – Дамгарда : данные разделяют на равномерные группы , каждая из которых проходит через одностороннюю функцию сжатия . В результате этого длина данных уменьшается .

У такого метода есть два значительных достоинства :

- быстрая скорость шифрования и практически невозможная расшифровка без ключей;

- минимальный риск появления коллизий ( одинаковых образов ).

Где ещё используется

Ежедневно каждый пользователь Сети , зная или нет , использует SHA – 256 : сертификат безопасности SSL , которым защищён каждый веб – сайт , включает в себя алгоритм SHA – 256 . Это необходимо для установления и аутентификации защищённого соединения с сайтом .

Плюсы SHA – 256

SHA – 256 – самый распространённый алгоритм майнинга среди всех остальных . Он зарекомендовал себя как устойчивый к взломам ( за редким исключением ) и эффективный алгоритм как для задач майнинга , так и для других целей .

Минусы SHA – 256

Главным недостатком SHA – 256 является его подконтрольность майнерам : обладатели самых больших вычислительных мощностей получают большую часть криптовалюты , что исключает один из основополагающих принципов криптовалют – децентрализованность .

![Обзор алгоритма шифрования SHA-256]()

Через какое-то время алгоритмы SHA – 1 перестали давать необходимый уровень надёжности из – за вероятного возникновения коллизий . SHA – 256 , как и SHA – 512 более защищены от этого недостатка , но вероятность возникновения все равно присутствует .

Использование в криптовалютах

Майнинг на SHA – 256

Майнинг на SHA – 256 , как и на любом другом алгоритме – это процесс решения какой – либо сложной криптографической задачи , которую генерирует программа для майнинга на основе данных с предыдущих блоков .

![Обзор алгоритма шифрования SHA-256]()

Майнить с использованием функции SHA – 256 можно тремя способами :

- CPU ( центральный процессор );

- GPU ( графический процессор );

- специализированный процессор : ASIC.

То есть , майнинг с алгоритмом SHA – 256 представляет собой безостановочный подбор правильного значения хэш – суммы , перебор чисел для создания нового блока . Чем больше ваши вычислительные мощности , тем больше шансов получить правильный блок : скорость перебора различных хэш – сумм зависит от мощностей .

Какие криптовалюты используют алгоритм SHA – 256

SHA – 256 это классический алгоритм для криптовалют : на нем построена основная криптовалюта – Bitcoin . Соответственно , и в форках биткоина используется этот алгоритм : в Bitcoin Cash , Gold , Diamond .

Помимо них , SHA – 256 используется также в :

- Steemit;

- DigiByte;

- PeerCoin;

- NameCoin;

- TeckCoin;

- Ocoin;

- Zetacoin;

- EmerCoin.

Также алгоритм SHA-256 используется как подпрограмма в криптовалюте Litecoin, а основным алгоритмом для майнинга там является Scrypt.

Читайте также: