Информационная безопасность 10 класс план урока

Обновлено: 04.07.2024

Цель урока: Познакомить учащихся с основными проблемами в области защиты информации и подходами к их решению.

Базовые понятия: цифровая информация, защищаемая информация, защита информации, виды угроз, утечка информации, несанкционированное воздействие.

I. Организационный этап.

В начале урока учитель приветствует учащихся, отмечает отсутствующих, проверяет готовность учащихся к уроку.

II. Актуализация знаний.

Второй этап урока проводится в виде беседы.

На предыдущих уроках раздела "Информационные процессы в системах"[1] говорилось о том, что любая информационная деятельность человека сводится к выполнению трех основных видов информационных процессов: процесса хранения информации, процесса передачи информации и процесса обработки информации. В современном обществе основным инструментом для осуществления информационных процессов являются средства ИКТ.

Учитель предлагает учащимся вспомнить, какими свойствами должна обладать информация для того что бы на ее основании можно было принять решение или сделать вывод. Внимание обращается на свойства полноты и достоверности.

На доске заполняется таблица:

Во втором столбце таблицы записывают, какие причины могут привести к потере полноты и достоверности информации при осуществлении информационных процессов средствами ИКТ.

Учитель задает учащимся вопросы:

К каким негативным последствиям может привести искажение и разрушение информации?

Какой информационный процесс необходимо осуществлять одновременно с процессами хранения, передачи и обработки информации?

Формулируется тема, цель и задачи урока (Приложение1, слайд1, слайд2).

Учитель просит учащихся вести в тетрадях конспект теоретической части урока (Приложение 2).

IV. Объяснение нового материала.

На этапе "Объяснения нового материала" учащиеся изучают презентацию к уроку (Приложение 1), ведут конспект в тетрадях (Приложение 2), отвечают на вопросы учителя, задают вопросы учителю.

Вопросы к слайду:

Кроме примера на слайде приводит следующий пример:

Вопрос к слайду:

Какие примеры из жизни, художественной литературы или кинофильмов, связанные с кражей информации вы можете привести?

На этом этапе учащиеся определяют систему мер по защите информации на домашнем ПК.

Объясняет алгоритм использования цифровой подписи и сертификата.

Выполнение комплексов упражнений для улучшения мозгового кровообращения и снятия усталости глаз, рекомендованных СанПиН (Приложение 3).

VI. Первичное закрепление знаний.

На этапе первичного закрепления знаний учитель предлагает учащимся проверить свои знания, решить кроссворд (кроссворд: Приложение 4, ответы: ).

VII. Практическая работа.

Практическая работа организована по теме "Решение криптографических задач"[2]. Для решения задачи шифрования используется табличный процессор.

С помощью табличного процессора Excel автоматизировать процесс кодирования слов с использованием ключевого слова bank (предполагается, что слова будут состоять только из строчных латинских букв и их длина не будет превышать 10 символов).

Для решения задачи использовать текстовые функции СИМВОЛ и КОДСИМВ.

Каждая буква текста должна храниться в отдельной ячейке. Величина сдвига должна определяться автоматически (код буквы ключевого слова минус код буквы "a" плюс единица). Попробовать с помощью вашей таблицы зашифровать слова: algebra, geometry, english."

Учащимся выдается карточка с заданием (Приложение 5). В целях экономии времени на уроке на компьютерах учащихся заранее создается файл-заготовка MS Excel (Приложение 6).

Учащимся предлагается ответить на вопросы анкеты:

- Доволен

- Не совсем доволен

- Я не доволен, потому что .

- Стало лучше

- Стало хуже

- Не изменилось

Наиболее трудным для меня оказалось :

Я хотел бы узнать больше о :

IX. Домашнее задание.

Домашнее задание дифференцированное: первое задание обязательно для всех, во втором задании учащийся вправе выбрать один из вариантов.

Разработайте систему мер по защите информации на вашем домашнем ПК.

- Классификация антивирусных программ.

- Классификация компьютерных вирусов.

- Виды мошенничества в Интернете.

Рассмотрите пример программы на FreePascal решения задачи шифрования слова по ключу. Запустите программу на домашнем ПК. Протестируйте для слов algebra, geometry, english. Составьте программу шифрования и дешифрования слов из строчных латинских букв, так чтобы в начале работы полученная программа запрашивала у пользователя, какой именно вид обработки требуется выполнить (Приложение 7).

Цель урока: ознакомление учащихся с понятием информационной безопасности.

1. Познакомить учащихся с понятием информационная безопасность;

2. Рассмотреть основные направления информационной безопасности;

3. Ознакомиться с различными угрозами.

1. Определить последовательность действий для обеспечения информационной безопасности;

2. Совершенствовать коммуникативные навыки.

1. Воспитывать бережное отношение к компьютеру, соблюдение ТБ;

2. Формировать умение преодолевать трудности;

3. Способствовать развитию умения оценивать свои возможности.

Тип урока: урок изучения нового материала.

Форма урока: индивидуальная, групповая.

Оборудование: ноутбук, проектор.

1. Организационный момент: постановка целей урока.

2. Проверка домашнего задания.

Учащиеся сдают письменное домашнее задание по вопросам предыдущей темы:

а) В чем заключается поиск интернет-ресурсов по URL-адресам?

б) В чем заключается поиск информации по рубрикатору поисковой системы?

в) В чем заключается поиск информации по ключевым словам?

г) Принципы формирования запросов.

3. Изучение нового материала.

Информационная безопасность – это процесс обеспечения конфиденциальности, целостности и доступности информации.

Выделяют следующие основные направления информационной безопасности:

1. Организационные меры;

2. Антивирусные программы;

3. Защита от нежелательной корреспонденции;

4. Персональные сетевые фильтры.

1. Организационные меры.

Любой пользователь может обеспечить защиту информации на своем компьютере, выполняя следующие действия.

1. Резервное копирование (сохранение) файлов на дискеты, компакт-диски, ZIP-драйвы, стримеры и другие магнитные носители;

2. Проверка с помощью антивирусных программ всех дискет и компакт-дисков, а также файлов, полученных по электронной почте или из Интернета, перед их использованием или запуском;

3. Использование и регулярное обновление антивирусных программ и антивирусных баз.

2. Антивирусные программы.

Дня обнаружения, удаления и защиты от компьютерных вирусов разработаны специальные программы, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными.

Различают следующие виды антивирусных программ:

- попытки коррекции файлов с расширениями СОМ и ЕХЕ;

- изменение атрибутов файлов;

- прямая запись на диск по абсолютному адресу;

- запись в загрузочные сектора диска.

- загрузка резидентной программы.

Вирусы можно классифицировать по следующим признакам:

В зависимости от среды обитания вирусы можно разделить на сетевые , файловые, загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, т.е. в файлы, имеющие расширения СОМ и ЕХЕ. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска (Master Boot Record). Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

По способу заражения вирусы делятся на резидентные и нерезидентные . Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т.п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие виды: неопасные , не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах; опасные вирусы, которые могут привести к различным нарушениям в работе компьютера; очень опасные , воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия. Простейшие вирусы - паразитические , они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы-репликаторы , называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Известны вирусы-невидимки , называемые стелс-вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего незараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты , содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Имеются и так называемые квазивирусные или "троянские" программы , которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Мы все вместе улыбнемся,

Подмигнем слегка друг другу,

Вправо, влево повернемся (повороты влево-вправо)

И кивнем затем по кругу (наклоны влево-вправо)

Все идеи победили,

Вверх взметнулись наши руки (поднимают руки вверх- вниз)

Груз забот с себя стряхнули

И продолжим путь науки (встряхнули кистями рук)

5. Продолжение изучения нового материала.

3. Защита от нежелательной корреспонденции.

Одной из наиболее многочисленных групп вредоносных программ являются почтовые черви. Львиную долю почтовых червей составляют так называемые пассивные черви, принцип действия которых заключается в попытке обмануть пользователя и заставить его запустить зараженный файл.

При рассылке зараженных писем, червь составляет их текст по заданному автором вируса шаблону и таким образом все зараженные этим червем письма будут похожи.

Практически аналогичным образом формулируется и проблема защиты от спама - нежелательной почты рекламного характера. И для решения этой проблемы есть специальные средства - антиспамовые фильтры , которые можно применять и для защиты от почтовых червей.

Самое очевидное применение - это при получении первого зараженного письма (в отсутствие антивируса это можно определить по косвенным признакам) отметить его как нежелательное и в дальнейшем все другие зараженные письма будут заблокированы фильтром.

Более того, почтовые черви известны тем, что имеют большое количество модификаций незначительно отличающихся друг от друга. Поэтому антиспамовый фильтр может помочь и в борьбе с новыми модификациями известных вирусов с самого начала эпидемии. В этом смысле антиспамовый фильтр даже эффективнее антивируса, т. к. чтобы антивирус обнаружил новую модификацию необходимо дождаться обновления антивирусных баз.

4. Персональные сетевые фильтры.

В последние годы на рынке средств защиты информации появилось большое количество пакетных фильтров, так называемых брандмауэров, или файрволов (fire-wall), — межсетевых экранов. Файрволы полезны и на индивидуальном уровне. Рядовой пользователь почти всегда заинтересован в дешевом или бесплатном решении своих проблем. Многие файрволы доступны бесплатно. Некоторые файрволы поставляются вместе с операционными системами, например Windows XP и Vac OS. Если вы используете одну из этих операционных систем, основной файрвол у вас уже установлен.

Файрвол (брандмауэр) — это программный и/или аппаратный барьер между двумя сетями, позволяющий устанавливать только авторизованные соединения. Брандмауэр защищает соединенную с Интернетом локальную сеть или отдельный персональный компьютер от проникновения извне и исключает возможность доступа к конфиденциальной информации.

Популярные бесплатные файрволы:

• Kerio Personal Firewall 2;

Недорогие файрволы с бесплатным или ограниченным сроком использования:

• Norton Personal Firewaall;

• Black ICE PC Protection

• MCAfee Personal Firewall

• Tiny Personal Firewall

Представленный список может стать хорошей отправной точкой для выбора персонального файрвола, который позволит вам пользоваться Интернетом, не опасаясь заразиться компьютерными вирусами.

Свидетельство и скидка на обучение каждому участнику

Зарегистрироваться 15–17 марта 2022 г.

Выберите документ из архива для просмотра:

Выбранный для просмотра документ 10klass.pptx

Описание презентации по отдельным слайдам:

Основные направления информационной безопасности: ОРГАНИЗАЦИОННЫЕ МЕРЫ ПЕРСОНАЛЬНЫЕ СЕТЕВЫЕ ФИЛЬТРЫ АНТИВИРУСНЫЕ ПРОГРАММЫ ЗАЩИТА ОТ НЕЖЕЛАТЕЛЬНОЙ КОРРЕСПОНДЕНЦИИ

ОРГАНИЗАЦИОННЫЕ МЕРЫ Резервное копирование ценной информации; Использование антивирусных программ; Регулярное обновление антивирусных баз.

Виды антивирусных программ ПРОГРАММЫ ДЕТЕКТОРЫ ПРОГРАММЫ РЕВИЗОРЫ ПРОГРАММЫ ФИЛЬТРЫ ПРОГРАММЫ ДОКТОРА ВАКЦИНЫ

ВИРУСЫ ДЕЛЯТСЯ: В зависимости от среды обитания; 2. По способу заражения; 3. По степени воздействия; 4. По особенностям алгоритма.

В зависимости от среды обитания СЕТЕВЫЕ ЗАГРУЗОЧНЫЕ ФАЙЛОВО ЗАГРУЗОЧНЫЕ ФАЙЛОВЫЕ

ПО СПОСОБУ ЗАРАЖЕНИЯ РЕЗИДЕНТНЫЕ НЕРЕЗИДЕНТНЫЕ

ПО СТЕПЕНИ ВОЗДЕЙСТВИЯ НЕОПАСНЫЕ ОПАСНЫЕ ОЧЕНЬ ОПАСНЫЕ

По особенностям алгоритма ПРОСТЕЙШИЕ ПАРАЗИТЫ ВИРУСЫ НЕВИДИМКИ ВИРУСЫ МУТАНТЫ ТРОЯНСКИЕ ПРОГРАММЫ ВИРУСЫ РЕПЛИКАТОРЫ

ПЕРСОНАЛЬНЫЕ СЕТЕВЫЕ ФИЛЬТРЫ

Выбранный для просмотра документ urok_informatiki_v_10_klasse_po_teme.doc

Урок информатики в 10 классе по теме:

Цель урока: ознакомление учащихся с понятием информационной безопасности.

Задачи урока:

1. Познакомить учащихся с понятием информационная безопасность;

2. Рассмотреть основные направления информационной безопасности;

3. Ознакомиться с различными угрозами.

1. Определить последовательность действий для обеспечения информационной безопасности;

2. Совершенствовать коммуникативные навыки.

1. Воспитывать бережное отношение к компьютеру, соблюдение ТБ;

2. Формировать умение преодолевать трудности;

3. Способствовать развитию умения оценивать свои возможности.

Тип урока: урок изучения нового материала.

Форма урока: индивидуальная, групповая.

Оборудование: ноутбук, проектор.

1. Организационный момент: постановка целей урока.

2. Проверка домашнего задания.

Учащиеся сдают письменное домашнее задание по вопросам предыдущей темы:

а) В чем заключается поиск интернет-ресурсов по URL -адресам?

б) В чем заключается поиск информации по рубрикатору поисковой системы?

в) В чем заключается поиск информации по ключевым словам?

г) Принципы формирования запросов.

3. Изучение нового материала.

Информационная безопасность – это процесс обеспечения конфиденциальности, целостности и доступности информации.

Выделяют следующие основные направления информационной безопасности:

1. Организационные меры;

2. Антивирусные программы;

3. Защита от нежелательной корреспонденции;

4. Персональные сетевые фильтры.

1. Организационные меры.

Любой пользователь может обеспечить защиту информации на своем компьютере, выполняя следующие действия.

1. Резервное копирование (сохранение) файлов на дискеты, компакт-диски, ZIP-драйвы, стримеры и другие магнитные носители;

2. Проверка с помощью антивирусных программ всех дискет и компакт-дисков, а также файлов, полученных по электронной почте или из Интернета, перед их использованием или запуском;

3. Использование и регулярное обновление антивирусных программ и антивирусных баз.

2. Антивирусные программы.

Дня обнаружения, удаления и защиты от компьютерных вирусов разработаны специальные программы, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными.

Различают следующие виды антивирусных программ:

попытки коррекции файлов с расширениями СОМ и ЕХЕ;

изменение атрибутов файлов;

прямая запись на диск по абсолютному адресу;

запись в загрузочные сектора диска.

загрузка резидентной программы.

Вирусы можно классифицировать по следующим признакам:

В зависимости от среды обитания вирусы можно разделить на сетевые , файловые, загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, т.е. в файлы, имеющие расширения СОМ и ЕХЕ. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска (Master Boot Record). Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

По способу заражения вирусы делятся на резидентные и нерезидентные . Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т.п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие виды: неопасные , не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах; опасные вирусы, которые могут привести к различным нарушениям в работе компьютера; очень опасные , воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия. Простейшие вирусы - паразитические , они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы-репликаторы , называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Известны вирусы-невидимки , называемые стелс-вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего незараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты , содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Имеются и так называемые квазивирусные или "троянские" программы , которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

4. Физкультминутка.

Мы все вместе улыбнемся,

Подмигнем слегка друг другу,

Вправо, влево повернемся (повороты влево-вправо)

И кивнем затем по кругу (наклоны влево-вправо)

Все идеи победили,

Вверх взметнулись наши руки (поднимают руки вверх- вниз)

Груз забот с себя стряхнули

И продолжим путь науки (встряхнули кистями рук)

5. Продолжение изучения нового материала.

3. Защита от нежелательной корреспонденции.

Одной из наиболее многочисленных групп вредоносных программ являются почтовые черви. Львиную долю почтовых червей составляют так называемые пассивные черви, принцип действия которых заключается в попытке обмануть пользователя и заставить его запустить зараженный файл.

При рассылке зараженных писем, червь составляет их текст по заданному автором вируса шаблону и таким образом все зараженные этим червем письма будут похожи.

Практически аналогичным образом формулируется и проблема защиты от спама - нежелательной почты рекламного характера. И для решения этой проблемы есть специальные средства - антиспамовые фильтры , которые можно применять и для защиты от почтовых червей.

Самое очевидное применение - это при получении первого зараженного письма (в отсутствие антивируса это можно определить по косвенным признакам) отметить его как нежелательное и в дальнейшем все другие зараженные письма будут заблокированы фильтром.

Более того, почтовые черви известны тем, что имеют большое количество модификаций незначительно отличающихся друг от друга. Поэтому антиспамовый фильтр может помочь и в борьбе с новыми модификациями известных вирусов с самого начала эпидемии. В этом смысле антиспамовый фильтр даже эффективнее антивируса, т. к. чтобы антивирус обнаружил новую модификацию необходимо дождаться обновления антивирусных баз.

4. Персональные сетевые фильтры.

В последние годы на рынке средств защиты информации появилось большое количество пакетных фильтров, так называемых брандмауэров, или файрволов (fire-wall), — межсетевых экранов. Файрволы полезны и на индивидуальном уровне. Рядовой пользователь почти всегда заинтересован в дешевом или бесплатном решении своих проблем. Многие файрволы доступны бесплатно. Некоторые файрволы поставляются вместе с операционными системами, например Windows XP и Vac OS. Если вы используете одну из этих операционных систем, основной файрвол у вас уже установлен.

Файрвол (брандмауэр) — это программный и/или аппаратный барьер между двумя сетями, позволяющий устанавливать только авторизованные соединения. Брандмауэр защищает соединенную с Интернетом локальную сеть или отдельный персональный компьютер от проникновения извне и исключает возможность доступа к конфиденциальной информации.

Популярные бесплатные файрволы:

• Kerio Personal Firewall 2;

Недорогие файрволы с бесплатным или ограниченным сроком использования:

• Norton Personal Firewaall;

• Black ICE PC Protection

• MCAfee Personal Firewall

• Tiny Personal Firewall

Представленный список может стать хорошей отправной точкой для выбора персонального файрвола, который позволит вам пользоваться Интернетом, не опасаясь заразиться компьютерными вирусами.

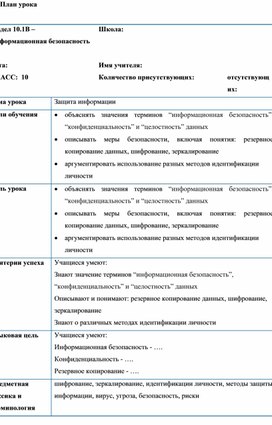

Урок направлен на формирование у учащихся представления о терминах “информационная безопасность”, “конфиденциальность” и “целостность” данных . Деятельность осуществляется через групповую работу на уроке, организацию проблемных ситуаций.

Межпредметные связи

Предыдущее обучение

Временные рамки

Запланированная деятельность

Проверка готовности к уроку. Обозначение темы урока. Познакомить с целями урока и критериями успеха.

Информационная безопасность (ИБ) - состояние сохранности информационных ресурсов и защищенности законных прав личности и общества в информационной сфере.

Информационная безопасность – это процесс обеспечения конфиденциальности, целостности и доступности информации.

- Конфиденциальность : Обеспечение доступа к информации только авторизованным пользователям.

- Целостность : Обеспечение достоверности и полноты информации и методов ее обработки.

- Доступность : Обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Информационная безопасность — все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчётности, аутентичности и достоверности информации или средств её обработки.

Безопасность информации — состояние защищенности данных, при котором обеспечиваются их конфиденциальность, доступность и целостность.

Безопасность информации определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе.

Резервное копирование данных - процесс создания копии данных на носителе (жёстком диске, дискете и т. д.), предназначенном для восстановления данных в оригинальном или новом месте их расположения в случае их повреждения или разрушения.

· Резервное копирование данных (резервное дублирование данных) — процесс создания копии данных.

· Восстановление данных — процесс восстановления в оригинальном месте.

Шифрование — обратимое преобразование информации в целях скрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование служит задачей соблюдения конфиденциальности передаваемой информации.

Зеркалирование - дублирование пакетов одного порта сетевого коммутатора (или VPN ) на другом.

Функция зеркалирования впервые появилась в коммутаторах из-за существенных отличий в принципах их работы от концентраторов. Концентратор, работающий на физическом уровне сетевой модели OSI , при получении сетевого пакета на одном порту отправляет его копии на все остальные порты. Потребность в зеркалировании в этом случае отсутствует. Коммутатор, работающий на канальном уровне сетевой модели OSI , в начале своей работы формирует таблицу коммутации, в которой указывается соответствие MAC -адреса узла порту коммутатора. Трафик при этом локализуется, каждый сетевой пакет отправляется только на нужный порт назначения.

Подытоживание проведенного урока.

Учеников разделить на группы по следующим темам:

1. Симметричные методы шифрования

2. Ассиметричные методы шифрования

3. Виды резервного копирования

4. Способы хранения резервной копии

· Что из услышанного, найденного оказалось Вам известным?

· Какая информация было новой?

· Что вызвало сомнение и с чем вы не согласны?

Дополнительная информация

Дифференциация – как Вы планируете оказать больше поддержки? Какие задачи Вы планируете поставить перед более способными учащимися?

Оценивание – как Вы планируете проверить уровень усвоения материала учащимися?

Междисциплинарные связи

Проверка здоровья и безопасности

Связи с ИКТ

Связи с ценностями

· Работа в группах – поддержка одноклассников.

· Помощь учителя, если требуется .

Более способные учащиеся

· Могут продемонстрировать аспекты своих решений, которые показались интересными/более сложными другим учащимся.

дидактическая: Изучить требования по технике безопасности и поведения в компьютерном классе.

развивающая: развитие познавательного интереса информационного мышления учеников.

воспитательная: воспитание умения слушать учителя и выполнения всех указаний.

Вид занятий (тип урока): обобщающий урок.

Организационные формы обучения: беседа

Методы обучения: обобщающая беседа.

Средства обучения: персональный компьютер

Ход урока

Организационный момент.

Здравствуйте. Проверка присутствующих. Информатика – это наука, занимающаяся изучением всевозможных способов передачи, хранения и обработки информации. Хранить, обрабатывать и передавать информацию человеку помогает компьютер. Запишем определение понятия – информатики.

Информатика – это наука, которая изучает законы, методы и способы накопления, хранения, обработки и передачи информации с помощью компьютеров и других технических средств.

На уроках вы будете выполнять практические задания на компьютере.

К работе за компьютером в кабинете информатики допускаются ученики, прошедшие инструктаж по технике безопасности, соблюдающие указания преподавателя, расписавшиеся в журнале регистрации инструктажа. Необходимо неукоснительно соблюдать правила по технике безопасности. Нарушение этих правил может привести к поражению электрическим током, вызвать возгорание и т. д.

При эксплуатации необходимо остерегаться: поражения электрическим током;

механических повреждений, травм.

К работе в кабинете информатики допускаются лица, прошедшие медицинский осмотр и полный инструктаж.

Работать можно только на исправных компьютерах.

Знать правила эксплуатации используемого оборудования.

Необходимо знать порядок правильного включения и выключения оборудования.

Перед включением общего электропитания нужно проверить исходное положение всех выключателей и выключить их, если они включены.

Не допускать разборку аппаратуры, как во время работы, так и после нее.

Не включать компьютеры без разрешения учителя.

После включения компьютера проверить стабильность и четкость изображения на экране монитора.

Длительность работы с компьютерами не должна превышать:

для учащихся 1-х классов 10 минут;

для учащихся 2-5-х классов 15 минут;

для учащихся 6-7-х классов 20 минут;

для учащихся 10-11-х классов - при двух уроках информатики подряд, на первом - 30 мин., на втором - 20 мин., после чего на перемене выполнять специальные упражнения, снимающих зрительное утомление.

В случае замыкания: появления искр, запаха гари, отключить электропитание и сообщить об этом учителю.

При плохом самочувствии, появлении головной боли, головокружения и др. прекратить работу и сообщить об этом учителю.

Запрещается трогать разъемы и соединительные кабели аппаратуры.

Запрещается использовать воду и пенные огнетушители для тушения загоревшейся аппаратуры, так как эти средства являются проводниками тока и, следовательно, могут привести к короткому замыканию и к поражению током человека, производящего тушение.

При возникновении пожара его надо тушить с помощью первичных средств, к которым относятся: песок, противопожарная ткань, ручные химические огнетушители (воздушно-пенные, углекислотные, бромэтиловые, порошковые) и противопожарный инвентарь.

ПРАВИЛА ПОВЕДЕНИЯ УЧАЩИХСЯ В КАБИНЕТЕ ИНФОРМАТИКИ

Строго выполнять правила техники безопасности и санитарно-гигиенические нормы при работе.

Выполнять команды учителя, во время возникновения чрезвычайных ситуаций действовать по правилам, изложенным выше и обязательно обращаться к учителю.

Не бегать, не прыгать, не драться, находясь в данном помещении.

Приходить в кабинет всегда только в сменной обуви и без верхней одежды.

Работать только чистыми сухими руками.

Не размещать ни каких предметов на устройствах компьютера (мониторе, системном блоке, клавиатуре, мыши и т.д.).

Не есть в кабинете, в том числе и за рабочими местами у компьютеров.

За компьютером выполнять только те задания, которые предложены учителем.

Не устанавливать никаких конфигураций в компьютере без разрешения учителя.

Не пользоваться своими дискетами и компакт-дисками, без разрешения учителя.

Закрывать все компьютерные окна и программы перед завершением своей работы, выключением компьютера.

Соблюдение всех вышеперечисленных рекомендаций по организации учебного процесса с использованием компьютеров и технических средств обучения должно способствовать сохранению оптимального уровня работоспособности и функционального состояния организма, на протяжении всех учебных занятий в школе и полной безопасности для их жизни и здоровья.

Самое главное

1. При работе за компьютером необходимо помнить: к каждому рабочему месту подведено опасное для жизни напряжение. Поэтому во время работы надо быть предельно внимательным и соблюдать все требования техники безопасности.

2. Чтобы работа за компьютером не оказалась вредной для здоровья, необходимо принимать меры предосторожности и следить за правильной организацией своего рабочего места.

Читайте также: