Что такое пиринговые сети кратко

Обновлено: 30.06.2024

По мере развития Интернета все больший интерес у пользователей вызывают технологии обмена файлами. Более доступная, чем раньше, Сеть и наличие широких каналов доступа позволяют значительно проще находить и закачивать нужные файлы. Не последнюю роль в этом процессе играют современные технологии и идеологии построения сообществ, которые позволяют строить системы, весьма эффективные с точки зрения организаторов и пользователей. В настоящей статье мы рассмотрим отдельные принципы функционирования ресурсов и сообществ этой тематики, а также принципы функционирования популярных пиринговых сетей, активно применяемых для обмена файлами.

ервисы по обмену и распространению файлов являются одним из самым популярных средств для распространения небольших файлов (обычно до 50 Мбайт). Они могут применяться, например, для того, чтобы выложить тяжелый архив с фотографиями для друзей, вместо того чтобы отправлять его по почте, или для распространения в Сети файлов, не нарушающих ничьих прав. Но контролировать содержание хранилищ файлов, доходящих иногда до сотен тысяч или даже больше, невозможно. Вследствие этого сервисы используются для различных целей, в том числе и незаконных.

Тем не менее файлообменники вовсе не являются раем для пользователей нелицензионного программного обеспечения в силу того, что имеют значительное число ограничений, среди которых: размер одного файла и время его хранения, допустимое число потоков с одного IP-адреса, максимальный объем закачиваемых файлов в течение некоторого времени и ограничения на ширину потока.

Владельцы подобных сервисов обычно зарабатывают на исходящем трафике, который генерируют пользователи, и на размещении рекламы. Кроме того, зачастую предоставляются дополнительные услуги, причем как для тех, кто закачивает файлы, так и для тех, кто их скачивает. За дополнительную плату может быть увеличен максимальный размер одного файла, время хранения, скорость скачивания или число одновременно работающих потоков.

Файлообменные сети

ехнология P2P (peer to peer) это схема построения распределенной сети, каждый узел которой может одновременно выступать как в роли клиента, получающего информацию, так и в роли сервера, информацию предоставляющего. Еще одно возможное определение пиринговой сети это сеть равных, в которой возможно взаимодействие между всеми узлами.

Явление файлового обмена между компьютерными пользователями, носившее до 1999 года спонтанный и несистемный характер, получило мощный и фантастический толчок с появлением специализированного сервиса для обмена музыкой файлообменной системы Napster. Именно ее считают прародительницей современных P2P-систем.

Общий принцип работы пиринговых сетей следующий: клиентская программа передает в сеть список файлов, которые она может предоставить для скачивания и которые хочет получить сама. При этом если поиск подходящих партнеров осуществляется с помощью сервера, а сами данные качаются напрямую или, если прямое соединение не может быть установлено, при посредничестве сервера, то такая модель называется централизованной. Если же любые компьютеры сети могут одновременно выполнять функции и клиентов, и серверов, посылая запросы друг другу, как в эстафете, то подобный тип сетей называется децентрализованным. Сеть, которая поддерживает централизованный и децентрализованный режимы работы, является смешанной (гибридной).

Отметим, что централизованные P2P-сети, как правило, работают быстрее, но менее надежны, поскольку не могут функционировать без сервера. Гибридные системы представляют собой компромиссное решение и используют плюсы и той и другой модели.

Но пиринговые сети вовсе не являются самым простым и удобным решением для обмена файлами. Среди проблем, с которыми приходится сталкиваться их пользователям, и медленная скорость скачивания, и наличие файлов-подделок, и возможность судебных исков от компаний, занимающихся защитой авторских прав.

Далее мы рассмотрим несколько наиболее популярных пиринговых сетей, принципы их функционирования и предназначенные для работы в них программы-клиенты.

KaZaA

Рис. 1. Окно программы-клиента KaZaA

KaZaA прежде всего ориентирована на обмен музыкой и видеофильмами, но поддерживает и другие форматы. В списке найденных файлов отображается полная информация о файле: длина, битрейт, исполнитель, название композиции, а для видео размер экрана и некоторая другая полезная информация.

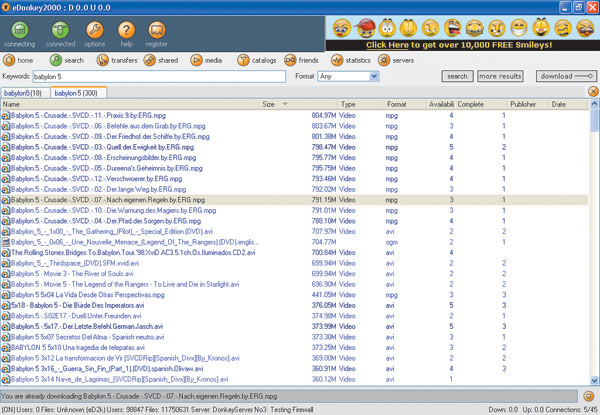

Любой файл качается по кусочкам от нескольких пользователей одновременно. Клиент eDonkey сам находит тех, у кого есть недостающие фрагменты, и осуществляет их закачку. При этом вполне возможна ситуация, когда два пользователя качают друг у друга разные фрагменты одного и того же файла, полученные ими раньше от других пользователей. Поэтому если файл полностью есть хотя бы у одного человека, подключенного к сети, то рано или поздно он будет получен целиком всеми пользователями сети. Однако тут есть и некоторые подводные камни.

Если выкачиваемый файл имеет достаточно большой размер и выложен, например, только у одного пользователя, то всем, кто впервые пытается с ним соединиться, постоянно посылаются начальные части файла. Поскольку канал, через который подключен владелец, имеет свои ограничения, то для получения последующих частей файла другие пользователи выстраиваются в довольно длинную очередь, и чем она больше, тем больше времени пройдет, пока кто-нибудь из них скачает себе файл целиком. Из-за подобного недостатка алгоритма закачки существует вероятность того, что если первоначальный распространитель файла отключится от сети, то некоторые фрагменты файла останутся нескачанными и, как следствие, никто не сможет получить его полную версию.

Gnutella

Рис. 2. Окно программы-клиента Morpheus

Сопровождение и развитие проекта взяла на себя группа энтузиастов. Их добровольным, хотя не всегда скоординированным усилиям Интернет-сообщество обязано возникновению более двух десятков клиентов для сети Gnutella, из которых наиболее известен Morpheus (рис. 2). К главным недостаткам Gnutella относятся медленный и зачастую неточный поиск, что является платой за децентрализованный принцип работы.

К лету 2003 года эффективность сети была успешно сведена на нет усилиями RIAA (Recording Industry Association of America Ассоциацией американской звукозаписывающей промышленности), которая сумела с помощью третьих фирм заполнить сеть Gnutella фальшивыми файлами, не отличающимися по результатам поиска от настоящих.

eDonkey2000

Рис. 3. Окно клиентской программы eDonkey2000

Кроме того, eDonkey содержит встроенный Overnet-клиент, используемый для обмена файлами без применения серверов и работающий на собственной сети. Overnet использует тот же протокол передачи, что и eDonkey, но его главное отличие заключается в том, что при поиске файлов он запрашивает их у других пользователей, за счет чего достигается хороший охват.

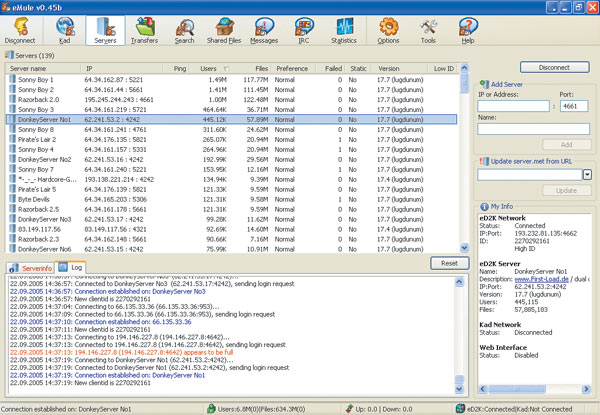

eMule

Рис. 4. Окно программы-клиента eMule

Специальная система очереди и кредитов действует таким образом: пользователь получает нужные ему файлы гораздо быстрее, если закачивает их кому-нибудь еще. При необходимости можно ограничить доступ к спискам сетевых адресов или к именам конкретных клиентов пиринговой сети. eMule может получить список серверов не только с определенного ресурса, но и от партнеров по сети. Кроме того, партнеры могут обмениваться списками источников скачиваемых файлов, что снижает потребность в серверах.

Shareaza

Рис. 5. Окно программы-клиента Shareaza

Программе не надо подключаться к каким-либо определенным серверам, она самостоятельно находит рабочие серверы и автоматически обновляет их список из Интернета. В Shareaza есть встроенный плеер, позволяющий воспроизводить различные форматы музыки и видео. Причем возможен предварительный просмотр файлов, закачка которых еще не завершена. Таким образом, даже скачав несколько процентов, уже можно ознакомиться с содержимым медиафайла и, например, проверить качество записи. Кроме того, в программе реализован весьма быстрый поиск, который к тому же выдает различную полезную информацию, такую, например, как скорость доступного канала.

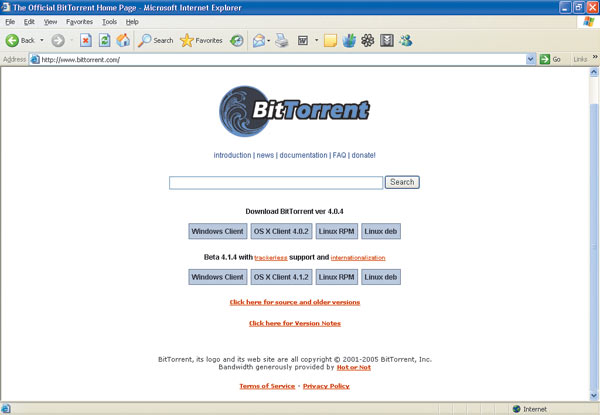

BitTorrent

Пиринговая система BitTorrent работает следующим образом. Владелец некоторого файла с помощью специальной программы-клиента разбивает его на фрагменты, для каждого из которых вычисляется специальная контрольная сумма. Полученные в результате этой операции данные вместе с информацией об адресе сервера, где находятся фрагменты и запущена программа-трекер, координирующая раздачу файла, сохраняются в небольшой файл с расширением torrent.

Далее клиентские программы, применяемые пользователями, загружают этот torrent-файл и обращаются к трекеру, на который возложена задача обеспечения эффективного управления файлообменом между пользователями и сервером. Он ведет статистику и координирует перекрестное скачивание между старыми и новыми пользователями. В результате чем больше пользователей качают этот файл, тем быстрее происходит его раздача, причем без существенного повышения нагрузки на сервер.

Рис. 6. Сайт BitTorrent

Поскольку весь пиринг управляется одной программой, то для того, чтобы остановить процесс, достаточно завершить ее работу или отключить соответствующий сервер от сети. Подобная уязвимость системы может вызвать удивление, однако ее автор вовсе не пытался создать идеальное средство для неконтролируемого файлообмена нелицензионными файлами, а наоборот, хотел получить удобное средство для законного распространения, например, крупных дистрибутивов или для обновления программного обеспечения. Такая архитектура системы походит для этого идеально.

И крупные и мелкие компании довольно быстро поняли преимущества, которые они могут получить, работая с этой технологией. Сегодня BitTorrent активно используют многие Open Source-проекты, а такие компании, как Red Hat и Mandrake, на деле убедились в ее достоинствах. Распространяя свои гигабайтные дистрибутивы, они нередко сталкивались с возрастанием нагрузки на серверы, что зачастую приводило к их отказам и соответственно к проблемам с доступом. Когда же раздача файлов стала осуществляться с помощью BitTorrent, то, по словам сотрудников Red Hat, загруженность серверов снизилась примерно в сто раз.

Не только файлы

Поддержка протокола PNRP (Peer Name Resolution Protocol), также относящегося к peer-to-peer-системам, была включена в состав Windows Vista Beta 1, выпущенной в конце августа текущего года. По заявлению Microsoft, включение данной функции в новую операционную систему было сделано главным образом для использования в онлайновых играх.

Подводя итоги всей статьи, хочется отметить, что технологии, лежащие в основе современных пиринговых сетей, представляют собой весьма сложные, но порой элегантные и эффективные решения. Как и любые другие технологии, они могут применяться как во благо, так и во вред. Но тормозить технический и научный прогресс, запрещая те или иные решения, которые не всегда используются правильно, нельзя, поскольку это может привести к замедлению развития не только в данной, но и в смежных областях. Например, мы вряд ли могли бы сейчас применять голосовую связь через Интернет с помощью компьютера, если бы в свое время защитники авторских прав настояли на запрещении пиринговых сетей. Можно не сомневаться, что P2P-технологии еще преподнесут нам немало приятных сюрпризов при построении информационной среды будущего.

Стремление людей создавать децентрализованные сообщества всегда является ответом на давление или неспособность централизованных структур нормально работать.

Такие объединения заведомо более слабых (по сравнению с хорошо организованными и управляемыми из центра организациями) рядовых участников являются эффективным и довольно устойчивым способом противодействия или отстаивания своих прав — распределенная сеть аккумулирует ресурсы членов и способна выживать при их потере.

Однако история человечества не помнит случаев длительного существования децентрализованных структур:

- в долгосрочной перспективе они оказываются менее эффективными по сравнению с централизованными;

- само существование сообществ на основе распределенных сетей — это угроза организациям иерархической модели управления, что вызывает непрекращающиеся попытки разрушить или подчинить первых вторыми;

- под действием этого давления или конкуренции децентрализованные сообщества либо распадаются, либо приобретают черты централизованных.

СЕТИ РАВНОПРАВНЫХ УЧАСТНИКОВ

Децентрализованные сети — это способ самоорганизации в компьютерную эпоху: с теми же целями, идентичными способами и с похожей судьбой. В сети peer-to-peer все участники равноправны. Каждый из компьютеров, объединенных в пиринговую (одноранговую, децентрализованную) сеть, может выполнять задачи и поставщика, и потребителя данных.

Пиринговая сеть связывает компьютеры, которые могут обращаться к любому участнику сети и отвечать на обращения других. Свод правил работы такой структуры содержится в программах (клиентах), которые выполняются одновременно у всех членов сети. Сами правила разрабатываются с учетом возможных сбоев у любого участника. Совместная проверка действий отдельных членов сети обеспечивает ее устойчивость и сопротивление угрозам захвата контроля.

РАСПРЕДЕЛЕННЫЕ ФАЙЛООБМЕННЫЕ СЕТИ

Для массовых пользователей peer-to-peer-проекты стали известны в начале нулевых годов нынешнего века. С развитием компьютеров и сетей возможности распространения информации стали выше, однако правообладатели и продавцы контента не спешили использовать достижения прогресса — их устраивала традиционная модель бизнеса.

В ответ на это стали появляться файлообменные распределенные проекты, пользователи которых подключали свои компьютеры в общую сеть и свободно обменивались музыкой, фильмами, книгами. Примеры таких сетей и проектов: Napster, eDonkey2000, Kazaa, DC, BitTorrent.

Это было время великой войны правообладателей и пиринговых сетей. Уютно устроившиеся в своих офлайн-магазинах, владельцы бизнеса по продаже пластинок, компакт-дисков и бумажных книг восприняли P2P в штыки: они почувствовали, что прибыль утекает сквозь пальцы, как песок, но меняться категорически не желали: Интернет — какая-то новая игрушка гиков — посмела бросить им вызов?

ПИРИНГОВЫЕ СЕТИ И АНОНИМНОСТЬ

Прогресс компьютеров и сетей принес невиданные ранее возможности обмена информацией, а информация — это сила, это власть, это контроль. Централизованные организации построены на принципах ограничения доступа к ресурсам: есть привилегированные участники, которые в соответствии с иерархией получают его, и есть все остальные — рядовые члены, которые довольствуются тем, что им разрешают первые.

Этот конфликт — возможности информационного обмена, предоставляемые современными технологиями, с одной стороны, и стремление государств и корпораций ограничивать эти возможности, с другой, — стал стимулом появления анонимных P2P-проектов и технологий, таких как TOR, Freenet, l2p.

Основная цель участников таких проектов — возможность избежать обнаружения и идентификации конкретного участника, использующего сеть для предоставления другим или получения информации. Для реализации этой цели применяются сложные и в буквальном смысле запутанные технологии: многократное шифрование, сокрытие источников и получателей трафика, имитация других протоколов и технологий, построение многоступенчатых и не поддающихся отслеживанию маршрутов.

Как и любые другие децентрализованные технологии, эта тоже испытывает на себе давление со стороны государств и корпораций. Причина та же: она бросает вызов принципам существования иерархических организаций, источник власти которых — ограничение доступа к ресурсам.

P2P В КРИПТОИНДУСТРИИ

Индустрия блокчейна и криптовалют — это феномен современного мира, который очень ярко демонстрирует описанные выше процессы эволюции распределенных организаций:

- начало — это стремление общества к децентрализации и созданию структур, противодействующих иерархическим;

- середина жизни — успешное продвижение, получение преимуществ, популярность;

- завершающая стадия — разрушение или постепенное приобретение иерархических черт под постоянным давлением со стороны централизованных структур.

Биткоин — самый первый, яркий и наиболее успешный децентрализованный криптовалютный проект. В основе технологии он имеет одноранговую пиринговую сеть, где каждый участник на своем компьютере хранит полную базу всех транзакций, равноправные рядовые пользователи занимаются майнингом — производят работу по проверке транзакций, чем поддерживают существование всей структуры.

Биткоин в нынешнем состоянии вряд ли можно назвать образцовым децентрализованным проектом:

- рядовым участникам недоступны майнинг и поддержка работы сети — этим занимаются бизнесмены, вложившие средства в недешевое оборудование и целые организации;

- хранение всего блокчейна на компьютере не требуется — легкие клиенты могут работать без этого;

- кошельки на всевозможных централизованных сервисах уязвимы и нарушают принцип распределенной сети;

- приняты скандальные SegWit и Lightning Network, модифицирующие структуру блокчейна в угоду удобству, быстродействию и масштабируемости;

- биткоин не стал полноценным платежным средством или инвестиционным инструментом;

- государства усиливают контроль за точками, в которых биткоины можно обменять на традиционные ценности и валюты, планомерно, методично и жестко.

Всё сказанное — не упрек сообществу биткоина и не сожаление о его участи. Судьба творения Сатоши Накамото демонстрирует наглядно: хороший децентрализованный проект способен успешно конкурировать с иерархическими проектами на старте, но для того, чтобы его жизнь продолжалась, приходится перенимать черты соперников — централизация неизбежна.

Эта же участь ждет другие криптопроекты и всю индустрию в целом: такова природа, таковы законы эволюции. Обладающие огромными ресурсами централизованные организации в конце концов либо раздавят, либо подчинят себе криптоотрасль. И тогда настанет время для появления новых, более совершенных и лучше подготовленных к жизни децентрализованных проектов.

В современном мире активно развиваются различные распределенные технологии. Уже не первый год успешно функционируеют такие проекты как пиринговая платежная система Bitcoin, распределенные микроблоги (Twister), распределенные мессенджеры (например, Tox). Дошло дело и до полноценных распределенных сайтов.

Частично функционал распределённых сайтов уже реализован в таких проектах как Freenet и I2P. Однако подобные проекты имеют ряд недостатков. Например, в настоящее время Freenet не может быть использован для создания или распространения динамического контента, такого, который использует базы данных или скрипты. Для доступа к подобным сетям часто необходимо устанавливать специальное программное обеспечение или скачивать базы данных огромных размеров. Многие пиринговые сети имеют большое время отклика. Между публикацией информации и тем когда ее увидят остальные пользователи проходит немало времени.

Это одноранговая сеть предназначенная для децентрализованного распределённого хранения данных без возможности их цензурирования. Система не имеет центральных серверов и не находится под контролем каких-либо частных лиц или организаций. Создана с целью предоставить пользователям свободу слова в онлайн-пространстве. Система работает на основе объединения в общий кластер серверных нод, предоставляемых членами сети на безвозмездной основе. Все данные равномерно распределены между серверными нодами и не требуют центрального хранилища. Участники предоставляют полосу пропускания и дисковое пространство своих серверов для публикации или получения в Сети разного рода информации. Например, файлы, структуры данных и упорядоченные списки.

Как результат, подобная схема хранения данных позволяет реализовать динамические приложения, такие как блоги, новостные каналы, комментарии, закрытые групповые переписки, медиа листы, поисковые индексы и каталоги. Особенностью этих приложений является стойкость к перебоям обусловленная децентрализованной архитектурой системы. Еще одна важная особенность — невозможность цензурирования со стороны третьих лиц, в том числе со стороны разработчиков приложений.

Все данные залитые в систему обязательно подписываются автором, используя для этого криптосистемы с открытым ключом. Проверить авторство тех или иных данных всегда можно зная публичный ключ автора. В качестве криптографического алгоритма для создания цифровой подписи и шифрования данных в системе используется асимметричный алгоритм шифрования с открытым ключом основанный на ECDSA (Elliptic Curve Digital Signature Algorithm) с длиной ключа 256 бит (в частности, используется кривая secp256k1) и хеш функция SHA-256.

Как устроена сеть

В системе, в отличии от других пиринговых сетей, разделяется понятие сервера и клиента. Клиентским ПО является обычный браузер, что делает сеть более доступной в использовании для рядового пользователя по сравнению со многими другими пиринговыми сетями.

Все данные сети хранятся на серверах, предоставляемых участниками на безвозмездной основе. В идеале выделенные серверные узлы имеют доступ к хорошему интернет-каналу, что позволяет пользователям получить быстрый доступ к ресурсам сети.

Итак, участники системы для поддержания сети предоставляют свои серверные ресурсы. Для этого они устанавливают специальное серверное ПО, которое по сути представляет собой небольшой веб-сервер и БД в одном лице — так называемая серверная нода. Для работы ноды необходимо выделить внешний IP адрес (v4) и свободный порт.

Хранение данных

Кольца

Выше было оговорено, что пространство сети ограничено определённым объемом (32 ГБ) и сеть таким образом работает как огромная хеш-таблица. Все это верно для виртуального пространства, ограниченного в рамках одного так называемого Кольца.

Система колец была разработана для того, чтобы свободно масштабировать виртуальное хранилище сети и строго не ограничивать её пространство. По мере наполнения данными текущих колец, сетью будут задействованы следующие виртуальные кольца. Количество сегментов для каждого следующего кольца увеличивается в 8 раз, размер сегментов в свою очередь тоже увеличивается в несколько раз. Если точнее, в количество раз кратное двум, для разных типов хранилищ это число будет разным (см. ниже Типы хранилищ). Таким образом, суммарный объем каждого следующего кольца на порядок превышает размер предыдущего и позволяет размещать все больше и больше данных. Потенциальный рост популярности сети и, как следствие, рост числа машин дает возможность обслуживать следующие кольца, позволяя сети осуществлять по сути неограниченный рост.

Например, для хранения файлов количество сегментов в первом кольце равно 8. Во втором 64. и т.д. Размеры сегментов увеличиваются в 2 раза. Объем каждого следующего кольца, таким образом, увеличивается в 16 раз. И, к примеру, для третьего кольца он составит 16 ТБ. А для 5-го уже 4 ПБ!

В нулевом кольце всегда располагается один сегмент. Обычно в нем содержится ключевая для сети информация.

После синхронизации информации, нода сообщает о себе остальным участникам. Они в свою очередь, убедившись что новая нода корректна, обновляют свою карту сети.

Адресация документов

Для получения (или сохранения) какого-либо документа в сети нам необходимо знать его адрес. Адресом может выступать любой строковый идентификатор. От этого строкового адреса вычисляется хеш (используя алгоритм SHA-256) — так называемый uid (уникальный идентификатор документа). Для файлов подобным идентификатором выступает хеш от содержимого файла. Первые разряды полученного хеша будут говорить нам о номере сегмента, в котором располагается документ. Например,

document URI:

uid — sha256(path) (hex):

document`s coordinates:

Все данные сети имеют автора. Во время публикации каждый документ обязательно должен иметь свою цифровую подпись, которая формируется закрытым ключом его автора. Впоследствии авторство каждого документа может быть проверено при помощи его открытого ключа.

- storage — Тип хранилища. Указывается в виде одного символа. Например F,N,D,P

- ring — номер кольца в хранилище (integer)

- uid — уникальный идентификатор ресурса (hex64)

- extention — расширение файла. Говорит о типе содержимого.

- aid — уникальный идентификатор автора (хеш от его публичного сертификата длиной 20 символов), необходим в случае, когда мы запрашиваем информацию только конкретного автора для указанного адреса.

Типы хранилищ

- F — файловое хранилище

- N — хранилище доменных имен, сертификаты

- D — списки данных одного автора

- P — публичные списки данных

Файловое хранилище (тип хранилища F)

Файлы, в отличие от строковых данных, имеют некоторую специфику в адресации. Адресом файла (его uid-ом) выступает хеш sha-256 от его содержимого. Таким образом, один и тот же файл, залитый в сеть различными пользователями, будет иметь один и тот же адрес. Убедиться в том, что по заданному адресу возвращается корректное содержимое, можно проверив его хеш. Тип содержимого (Content-Type) файла указывается непосредственно в ссылке в виде расширения (extention).

- storage=F — тип хранилища “Files”,

- ring=1 — первое кольцо,

- uid=ef43. a3a0 — уникальный идентификатор файла,

- extention=txt — расширение файла, которому соответствует тип содержимого (content-type) “text/plain”

Теперь проверим хеш от содержимого полученного документа:

Все в порядке: он соответствует нашему запрашиваемому uid.

Ниже приведена таблица соответствий количества сегментов и размера кольца в зависимости от его номера для файлового типа хранилища.

Сейчас очень сложно найти человека, который не имеет представления о таких услугах, как цифровое IP-телевидение, бесплатные звонки через интернет. В связи с широкой популярностью такого способа передачи данных очевидным является вопрос о том, что такое пиринговая сеть? Опасно ли быть её пользователем? Какие плюсы и минусы она имеет по сравнению с традиционными формами передачи данных?

Почему потребовалось создание пиринговой сети?

Интернет, не смотря на сравнительно небольшой срок существования, стал средством коммуникации и обменом информации среди жителей различных стран и даже континентов. На всем протяжении своего развития он изменялся, но эти новшества были не значительны. Основной оставалась идея – обмен данными между одним компьютером (клиентом) и другим (клиентом-владельцем) посредством обращения к посреднику (серверу). Проще говоря, вся необходимая информация располагалась на удаленном сервере и любой желающий, подключенный к сети интернет, имел возможность скачать её с сервера.

На первых этапах, когда пользователей было не так много, данный способ существенно увеличил скорость обмена данными. Однако с течение времени, пропускной способности канала передачи не хватало: серверы были перегружены одновременным обращением на него огромного количества пользователей. Необходимо было найти иной способ передачи большого объема информации.

Как образовалась первая пиринговая сеть?

Недавно был найден способ разгрузки удаленных серверов от обилия данных. Так, была организована система, получившая название Napster. Принцип её действия заключался в том, что каждый желающий предоставлял информацию об имеющихся файлах на компьютере. Она регистрировалась и заносилась в базу данных вместе с IP адресом.

Тот, кому эта информация была интересна, мог обратиться напрямую к компьютеру, на котором она располагается. Действовал один принцип – чтобы что-то скачать, нужно что-то выложить. Только в этом случае можно установить соединение с другим компьютером. Данная система получила такую популярность, что за небольшой промежуток времени, она использовалась более чем 70 миллионами пользователей по всему миру.

Примерно по такому же принципу взаимодействуют и современные клиенты пиринговых сетей. Система претерпела некоторые изменения в связи с судебным процессом 2001 года, когда сеть Napster была отсоединена от всемирной сети за массовое нарушение авторских прав. Звукозаписывающие компании и фирмы понесли огромные убытки. Это было связано с тем, что каждый мог выложить в сеть купленных компакт-диск. Большинству не было необходимости приобретать лицензионный вариант.

Основные признаки пиринговых сетей

Современные сети унаследовали основную идею, использованную в системе Napster. Российская пиринговая сеть функционирует на 3-х составляющих:

1) Взаимное использование имеющихся ресурсов. Каждый пользователь, находясь в пиринговой сети, может загружать любой файл с компьютера клиента сети. Широкую популярность, в этом смысле, получили торрент-клиенты. Они действую по принципу: “скачивание-отдача”. Проще говоря, если загружен файл с чужого компьютера размером 700 Мб, то прежде, чем скачать что-то еще, необходимо выложить в сеть файлы, общий размер которых также составляет 700 Мб.

2) Децентрализация сети. Нынешняя организация пиринговых сетей отличается от системы Napster, прежде всего, отсутствием единой базы данных. Каждый компьютер выступает и в роли клиента и в роли сервера. В этом случае, некого отключать и не к кому предъявлять судебные иски, т.к. на одном компьютере находится какая-то часть большого файла.

3) Самоорганизация. В случае необходимости или при наличии широкого и стабильного канала передачи данных, любой компьютер в сети может сам организовать мини-пиринговую сеть, тем самым еще сильнее раздробив файлы, доступные для скачивания.

Несмотря на то, что с момента образования первой подобной системы передачи информации прошло уже более 10 лет, актуальными являются вопросы, пиринговая сеть – что это? По какому принципу они функционирую на данный момент?

Основополагающие начала работы в пиринговых сетях

Современные информационные системы значительно шагнули вперед с момента возникновения системы Napster. Однако основные правила работы в глобальной сети не сильно изменились. Так, пиринговая сеть функционирует на следующих основополагающих началах:

1) Принцип непрерывности. Суть его заключается в том, что после того, как отдельная часть крупного файла была скачана с компьютера-клиента, нельзя его удалять какое-то время. Это не установленный срок. Он необходимо для того, чтобы иные участники сети смогли с вашего компьютера скачать нужный файл, в случае его удаления в том месте, откуда вы его забирали.

2) Принцип сохранения скорости. Без лишней необходимости не нужно тормозить канал передачи данных. Это означает, что после скачивания нельзя сразу отключаться от пиринговой системы. В противном случае, все её участники получат существенно “урезанную” скорость скачивания файла.

3) Принцип добросовестности. Если пользователь находит нужный файл в сети, ему следует сразу поделиться с кем-нибудь имеющимися на его компьютере данными. Наглядное представление выполнения этого принципа можно наблюдать в торрент-трекерах: чем больше отдашь файлов, тем больше скачаешь (действует рейтинговая система).

Таким образом, на вопрос о том, “пиринговая сеть – что это?” можно дать неопределенный ответ: совокупность компьютеров, выполняющих роль сервер-клиента и сервер-владельца, обменивающиеся между собой определенными массивами информационных данных.

Пиринговые файлообменные сети: в чем смысл их создания?

Традиционное использование интернет сетей – скачивание музыки, видео, изображений. Однако развитие пиринговых сетей с высокой пропускной способностью открыли возможности и для их использования в качестве инструмента осуществления сложных и массивных вычислений.

Наглядным примером является проект Seti@home. Это сложноорганизованная пиринговая сеть, дающая возможность вычислять огромные массивы информации при параллельной организации нескольких задач.

На данный момент, технология пиринговых файлообменных сетей используется очень широко. Главным образом

– передача данных на большом расстоянии для неограниченного круга лиц (Bit-torrent).

Важно также отметить, что современные сети организованы по 2-м принципам: с созданием центрального сервера, и без его создания. Каждый из вариантов имеет свои плюсы и минусы.

Популярные пиринговые сети: особенности функционирования “eDonkey 2000”

Эта сеть работает с посредником в виде удаленного сервера. В данном случае, этот сервер играет роль “путеводителя” – компьютер – клиент может найти нужную информацию среди всех участников сети.

Важно отметить, что соединение осуществляется напрямую с компьютером, на котором находится нужный файл. Проще говоря, после скачивания данных, ваш ПК становится местом, откуда другие пользователи могут скачать нужную для них информацию. Примечательно, что нужный файл будет доступен для загрузки даже в случае, если он будет переименован (они имеют универсальную индексацию – свой номер). Чтобы воспользоваться услугами данной системы, нужна специализированная программа для пиринговых сетей.

Пользовательская сеть “Kazaa”

Считается наиболее популярной пирингевой сетью. К плюсам данной системы можно отнести возможность скачивания небольших файлов у нескольких пользователей одновременно, докачивание файлов в случае системного сбоя, поиск исчерпывающей информации по заданным критериям: исполнитель, год выпуска композиции и т.д.

Что касается минусов, то в связи с разбивкой одного файла на составляющие, скачанные компоненты представлены в виде “kazaxxxxx.dat”. Независимо от того, на каком моменте остановлено скачивание, на выходе вы получите сотню одинаковых файлов. Немало важным является и тот факт, что настройка пиринговой сети производится только для платформы Windows. Иного программного обеспечения на официальном сайте компании не представлено.

Пиринговая система Gnutella

Еще один пример работы сети без центрального сервера – “Gnutella”. Принцип работы – прямое подключение к источнику данных, т.е. компьютеру с нужной информацией. На данный момент эта система не пользуется широкой популярностью. Это связано с тем, что протоколы передачи данных с центральным сервером отличаются стабильной структурой, широкополостным соединением (высокая скорость передачи, исключая стороннее влияние).

К тому же, спад популярности связан с тем, что основной объем информации раздается несколькими компьютерами. Все остальные лишь пользуются. К плюсам следует отнести широкий выбор платформ для использования – Linux, Windows, Mac.

Роль пиринговых сетей в современном информационном обществе

С учетом активного развития подобных сетей можно сделать вывод, что весь интернет, в ближайшем будущем, будет функционировать по тому же принципу. Уже сейчас большинство пользователей глобальной сети пользуются результатами преобразований, совершенных в телекоммуникационной сфере. Например, пиринговая сеть МТС объединяет миллионы владельцев сотовых аппаратов, позволяя взаимодействовать между собой.

Что касается пользы предпринимательскому делу, то в ближайшем будущем прогнозируется увеличение количества судебных процессов, касающихся защиты авторских прав. Это обусловлено тем, что отпадет необходимость в приобретении лицензионной продукции: один MP3-диск можно распространить среди миллионов пользователей.

Немаловажную роль играет и влияние систем передачи информации на интернет-телевидение. Например, уже сейчас пиринговая сеть Билайн применяет уникальные протоколы, позволяющие подключиться к спутниковому телевидению без приобретения дополнительного оборудования. Подобная форма взаимодействия множества пользователей стремительно набирает популярность.

Таким образом, отвечая на вопрос, “пиринговая сеть – что это?” важно учитывать перспективы, которые она открывает в мире глобального информационного обмена. В настоящее время эта система позволяет передавать огромное количество файлов с оборудования, которое расположено на другом конце мира. Если надеется способ оптимизировать канал передачи, существенно расширятся возможности применения пиринговых сетей в оборонных целях государств.

Что касается защиты авторских прав, то, начиная с момента образования идеи передачи данных на огромные расстояния, права владельцев этой информации будут нарушены. Однако поиск компромисса, связанного с созданием такой системы, когда массивы данных передаются без нарушения прав третьих лиц, не лишен смысла.

В любом случае, создание нового программного обеспечена, оптимизация пиринговых сетей на различные рабочие платформы (Mac, Linux) – все это направлено на глобальную информатизацию общественной жизни, упрощение и снижение времени, затрачиваемого на поиск информации в сети интернет.

Поставь лайк, это важно для наших авторов, подпишись на наш канал в Яндекс.Дзен и вступай в группу Вконтакте

Читайте также: