Сообщение шифруется и дешифруется одним ключом это

Обновлено: 02.07.2024

Главная проблема использования одноключевых криптосистем заключается в распределении ключей.

Для того чтобы был возможен обмен информацией между двумя сторонами, ключ должен быть сгенерирован одной из них, а затем в конфиденциальном порядке передан другой.

Особую остроту данная проблема приобрела в наши дни, когда криптография стала общедоступной, вследствие чего количество пользователей больших криптосистем может исчисляться сотнями и тысячами.

В 1976 году Уитфрид Диффи и Мартин Хеллман заложили основы нового направления в криптографии, предложив понятие шифрования с открытым ключом. Сходное понятие было независимо открыто Ральфом Мерклем.

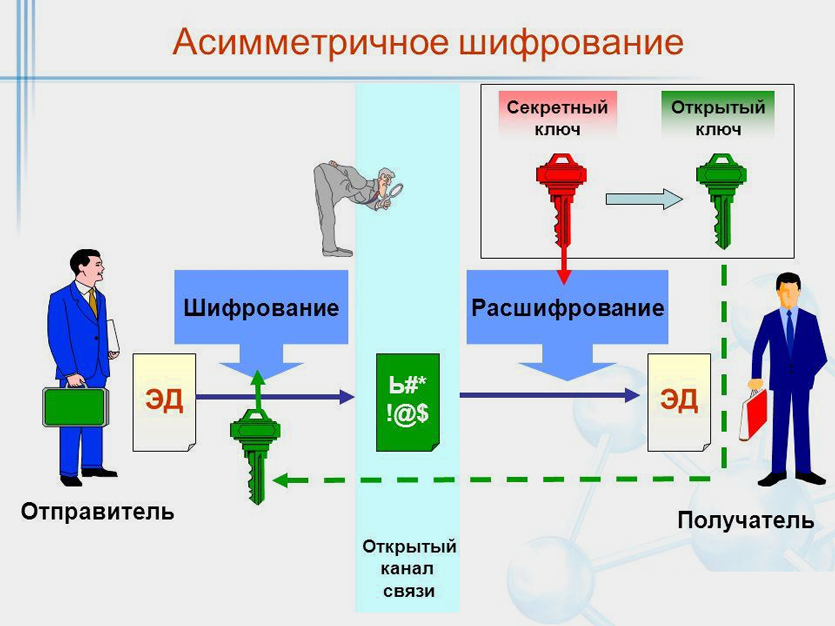

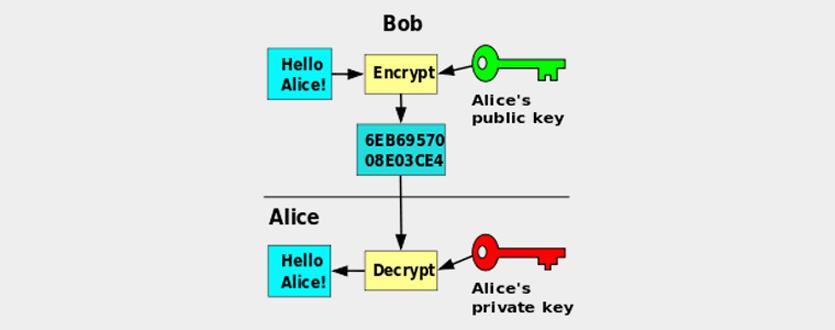

Суть криптосистем с открытым ключом заключается в том, что для шифрования данных используется один ключ, а для расшифрования другой (поэтому такие системы часто называют ассиметричными).

Алгоритмы шифрования с открытым ключом используют так называемые необратимые или односторонние функции.

Эти функции обладают следующим свойством: при заданном значении аргумента хотносительно просто вычислить значение функции f(x),

Однако, если известно значение функции y = f(x), то нет простого пути для вычисления значения аргумента x.

Например, функция SIN. Зная x, легко найти значение SIN(x) (например, x = p- SIN(p) = 0).

Однако, если SIN(x)=0, однозначно определить х нельзя, т.к. в этом случае х может быть любым числом, определяемым по формулеi*p, гдеi – целое число.

Однако не всякая необратимая функция годится для использования в реальных криптосистемах. В их числе и функция SIN. Следует также отметить, что в самом определении необратимости функции присутствует неопределенность. Под необратимостью понимается не теоретическая необратимость, а практическая невозможность вычислить обратное значение, используя современные вычислительные средства за обозримый интервал времени.

Поэтому чтобы гарантировать надежную защиту информации, к криптосистемам с открытым ключом предъявляются два важных и очевидных требования.

1. Преобразование исходного текста должно быть условно необратимым и исключать его восстановление на основе открытого ключа.

2. Определение закрытого ключа на основе открытого также должно быть невозможным на современном технологическом уровне.

Все предлагаемые сегодня криптосистемы с открытым ключом опираются на один из следующих типов односторонних преобразований.

1. Разложение больших чисел на простые множители (алгоритм RSA).

2. Вычисление дискретного логарифма или дискретное возведение в степень (алгоритм Диффи-Хелмана, схема Эль-Гамаля).

3. Задача об укладке рюкзака (ранца) (авторы Хелман и Меркл).

4. Вычисление корней алгебраических уравнений.

5. Использование конечных автоматов (автор Тао Ренжи).

6. Использование кодовых конструкций.

7. Использование свойств эллиптических кривых.

Алгоритм RSA.Был опубликован в 1978 году и получил свое название в честь авторов - Рональда Ривеста (R. Rivest), Ади Шамира (A. Shamir) и Леонарда Адльмана (L. Adleman). Стойкость RSA основывается на большой вычислительной сложности известных алгоритмов разложения произведения простых чисел на сомножители. Например, легко найти произведение двух простых чисел 7 и 13 даже в уме – 91.

Попробуйте в уме найти два простых числа, произведение которых равно 323 (числа 17 и 19). Конечно, для современной вычислительной техники найти два простых числа, произведение которых равно 323, не проблема.

Поэтому для надежного шифрования алгоритмом RSA, как правило, выбираются простые числа, количество двоичных разрядов которых равно нескольким сотням.

Первым этапом любого асимметричного алгоритма является создание получателем шифрограмм пары ключей: открытого и секретного. Для алгоритма RSA этап создания ключей состоит из следующих операций.

Главная проблема использования одноключевых криптосистем заключается в распределении ключей.

Для того чтобы был возможен обмен информацией между двумя сторонами, ключ должен быть сгенерирован одной из них, а затем в конфиденциальном порядке передан другой.

Особую остроту данная проблема приобрела в наши дни, когда криптография стала общедоступной, вследствие чего количество пользователей больших криптосистем может исчисляться сотнями и тысячами.

В 1976 году Уитфрид Диффи и Мартин Хеллман заложили основы нового направления в криптографии, предложив понятие шифрования с открытым ключом. Сходное понятие было независимо открыто Ральфом Мерклем.

Суть криптосистем с открытым ключом заключается в том, что для шифрования данных используется один ключ, а для расшифрования другой (поэтому такие системы часто называют ассиметричными).

Алгоритмы шифрования с открытым ключом используют так называемые необратимые или односторонние функции.

Эти функции обладают следующим свойством: при заданном значении аргумента хотносительно просто вычислить значение функции f(x),

Однако, если известно значение функции y = f(x), то нет простого пути для вычисления значения аргумента x.

Например, функция SIN. Зная x, легко найти значение SIN(x) (например, x = p- SIN(p) = 0).

Однако, если SIN(x)=0, однозначно определить х нельзя, т.к. в этом случае х может быть любым числом, определяемым по формулеi*p, гдеi – целое число.

Однако не всякая необратимая функция годится для использования в реальных криптосистемах. В их числе и функция SIN. Следует также отметить, что в самом определении необратимости функции присутствует неопределенность. Под необратимостью понимается не теоретическая необратимость, а практическая невозможность вычислить обратное значение, используя современные вычислительные средства за обозримый интервал времени.

Поэтому чтобы гарантировать надежную защиту информации, к криптосистемам с открытым ключом предъявляются два важных и очевидных требования.

1. Преобразование исходного текста должно быть условно необратимым и исключать его восстановление на основе открытого ключа.

2. Определение закрытого ключа на основе открытого также должно быть невозможным на современном технологическом уровне.

Все предлагаемые сегодня криптосистемы с открытым ключом опираются на один из следующих типов односторонних преобразований.

1. Разложение больших чисел на простые множители (алгоритм RSA).

2. Вычисление дискретного логарифма или дискретное возведение в степень (алгоритм Диффи-Хелмана, схема Эль-Гамаля).

3. Задача об укладке рюкзака (ранца) (авторы Хелман и Меркл).

4. Вычисление корней алгебраических уравнений.

5. Использование конечных автоматов (автор Тао Ренжи).

6. Использование кодовых конструкций.

7. Использование свойств эллиптических кривых.

Алгоритм RSA.Был опубликован в 1978 году и получил свое название в честь авторов - Рональда Ривеста (R. Rivest), Ади Шамира (A. Shamir) и Леонарда Адльмана (L. Adleman). Стойкость RSA основывается на большой вычислительной сложности известных алгоритмов разложения произведения простых чисел на сомножители. Например, легко найти произведение двух простых чисел 7 и 13 даже в уме – 91.

Попробуйте в уме найти два простых числа, произведение которых равно 323 (числа 17 и 19). Конечно, для современной вычислительной техники найти два простых числа, произведение которых равно 323, не проблема.

Поэтому для надежного шифрования алгоритмом RSA, как правило, выбираются простые числа, количество двоичных разрядов которых равно нескольким сотням.

Первым этапом любого асимметричного алгоритма является создание получателем шифрограмм пары ключей: открытого и секретного. Для алгоритма RSA этап создания ключей состоит из следующих операций.

Попытаемся объяснить просто на чем строится современное шифрование.

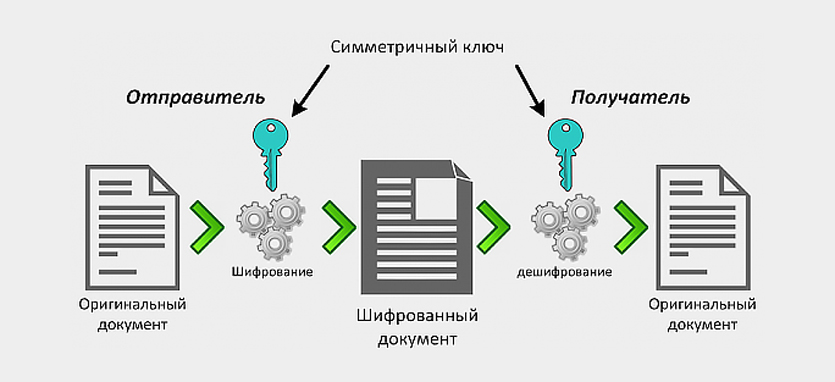

Симметричное шифрование - менее защищенное , ключ известен заранее обоим (Отправителю и Получателю).

Асимметричное шифрование — создаются пары ключей каждому участнику. Открытая часть ключа опубликована и доступна для всех, закрытая часть ключа хранится индивидуально у каждого.

Фишка в том , что если взять чужой открытый ключ Получателя получателя и зашифровать им какие-то данные , то прочитать расшифровать эти данные сможет только наш Получатель с помощью своего закрытого ключа.

Это на самом деле математический трюк с так называемыми "простыми" числами, возведением в степень и взятием остатка (очень редкое явление, умом почти не постижимое, но тем не менее существующее реально). На это все и строится.

Зачем нужен Хэш и что это такое

Что такое ХЭШ - это просто функция (какой-то алгоритм) , на входе информация произвольного размера , на выходе некий код фиксированного размера (ХЭШ). Получается это какая-то хитрая контрольная сумма (с фиксированной дилиной 16 , 32 байта).

Таким образом защищается содержание , и с очень малой вероятностью одно значение ХЭШ может быть у двух вариантов информации (коллизии). Просто мы верим ,что такого совпадения не случится , а если случится , то не с нами.

Особая миссия алгоритма хэш функции в том , что если изменить хотя бы буковку в данных на входе — ХЭШ будет кардинально другой на выходе, то есть документ претерпел изменение. Поэтому там используются всякие полиномы , члены , многочлены.

отдельный этап - подписывание документа

Подпись документа НЕ скрывает сам документ, а только гарантирует:

неизменность самого документа и

достоверность отправителя документа.

Допустим у Отправителя и получателя есть блок бинарных данных (документ, программа, . ) . По информации в блоке данных вычисляется некий ХЭШ.

И отправитель и получатель при вычислении получают одинаковое значение, то есть алгоритм известен и отправителю и получателю (например md5) .

Отправитель может ОТКРЫТО передать Получателю документ и хэш к нему (просто приложить отдельно). Получатель самостоятельно вычислит хэш документа (таким же алгоритмом, при помощи такой же хэш функции) и получит такое же значение хэша.

Просто Получатель получается будет уверен, что документ не изменился, так как если поменять хотя бы одну букву, то результат хэш функции будет не предсказуемо полностью изменен (каждый байт).

Это значит , что содержание документа где-то при передаче от отправителя к получателю не изменилось. И больше ничего. То есть подобрать другое содержание документа , чтобы получить такой же хэш практически не реально, так как хэш функция работает только в одном направлении - от входа к выходу.

ОК мы гарантировали , что содержание документа не изменилось при передаче от отправителя Получателю.

Зашита содержания документа

Но содержание документа полностью открыто и доступно любому получателю.

Хотелось бы как-то обеспечить , чтобы только конкретный получатель мог понять , что это именно ему отправил отправитель данные.

То есть данные отправителю надо как-то видоизменить (зашифровать), чтобы только конкретный получатель смог его расшифровать.

Вот тут и появляются открытые ключи (сертификаты , паспорта, как угодно. ) у каждого потенциального участника получателя или отправителя.

Некий главный арбитр выдает всем желающим паспорта (открытые сертификаты).

Допустим у всех участников появились открытые ключи (сертификаты) и конечно же они у всех разные, уникальные. То есть арбитр должен главным образом обеспечить уникальность открытых ключей.

Далее реализуется парадигма , что открытым ключем шифруются данные , а закрытым ключом данные дешифруются.

То есть у каждого получателя должны быть 2 ключа : открытый и закрытый.

Решений оказалось не одно: применялись простые числа, возведение в степень, остатки от деления и многое другое.

Короче есть такие приколы математики , что это возможно. Например RSA алгоритм.

Поэтому потом ХЭШ надо зашифровывать. Хэш шифруется закрытой частью ключа отправителя. Поэтому , чтобы получатель мог расшифровать информацию отправитель и прикрепляет еще и свой открытый ключ.

Этап 2 - шифрование документа

СКЗИ (средство защиты криптографическое информации) Отправителя создает одноразовый ключ - симметричный - просто потому, что симметричное шифрование работает намного быстрее, а шифровать тут надо именно сам документ , который может быть Ого-го большим. Итак зашифровали симметричным ключиком документ, а сам ключик-то надо как-то передать (т.к. получатель откуда его узнает?), но не в открытом-же виде. Правильно, зашифруем сам симметричный ключик асимметричным (надежным) шифрованием, используя что? -открытый ключ ПОЛУЧАТЕЛЯ, дабы только он (получатель) своим драгоценным закрытым ключом мог расшифровать наш симметричный ключик. Вот в итоге и получается пакет для получателя :

1. Сам документ, зашифрованный симметричным ключом ОТПРАВИТЕЛЯ.

2. Сам симметричный ключ , зашифрованный асинхронным ключом (открытой частью получателя)

4 Отправляем полученный по данным через известную всем хэш функцию ХЭШ документа нашего документа .

Теперь Получатель получает такое письмо и :

1. Своим закрытым ключом расшифровывает и получает симметричный ключик.

2. Полученным симметричным ключиком расшифровывает содержание самого документа.

3. Далее также, как и отправитель (по такому-же открытому алгоритму) получатель вычисляет ХЭШ №1 содержания документа.

4. Далее получатель берет открытый ключ отправителя (услужливо прикрепленный к письму самим отправителем) и расшифровывает прикрепленный ХЭШ (№2) документа (услужливо прикрепленный к письму тем же отправителем), только для того , чтобы удостовериться , что отправитель по прикрепленному открытому ключу и есть в действительности он.

5. Полученный ХЭШ №2 сравнивается с ХЭШом №1. Результат, думаю, должен быть очевиден. То есть , что ХЭШ (№2) и ХЭШ (№1) должны совпасть.

Таким образом к шифрованию информации относятся пункты 1,2 , для проверки достоверности отправителя пункт 4. А для проверки целостности (неизменности) информации используются пункты 3,5.

Введение в шифрование

Усовершенствовать процесс шифрования помогли переменные, также известные как ключи. Они генерируются случайным образом и являются уникальными. Некоторые системы даже создают новые ключи для каждого сеанса, что дополнительно защищает персональные данные пользователей. Например, если злоумышленник захочет украсть информацию о кредитной карте, то ему нужно будет выяснить не только, какой алгоритм использовался для шифрования данных, но ещё и какой ключ был сформирован. Это — далеко не простая задача, так как шифрование устойчиво к подобным атакам. Вот почему этот процесс — один из лучших способов защитить конфиденциальные данные в интернете.

Типы шифрования

Различаются симметричный и ассиметричный типы шифрования. Они отличаются числом ключей, которые используются для данного процесса.

Симметричный. Это — алгоритм, при котором для шифрования и дешифрования используется один и тот же ключ. При этом важно учесть, что ключ должен быть установлен на обоих устройствах до начала обмена данными.

Асимметричный. Такое шифрование предпочитает двухключевой подход. Открытый ключ используется для шифрования, а закрытый — для дешифрования. При этом стоит отметить, что последний доступен только личному устройству пользователя, а потому не стоит переживать по поводу сохранности первого — никто не сможет получить доступ к личной информации без закрытого ключа.

Алгоритмы шифрования

AES (Advanced Encryption Standard). Один из самых безопасных алгоритмов симметричного шифрования, который существует сегодня. Он использует шифр размером блока 128 бит и длиной ключа 128, 192 и 256 бит. Алгоритм AES используют многие организации, включая правительство США.

Triple DES. Ещё один симметричный алгоритм шифрования. Когда исходный стандарт шифрования данных DES стал уязвим для атак, его заменили на Triple DES, название которого происходит от использования трёх 56-битных ключей. Однако в последние годы этот алгоритм вышел из моды, так как появились более безопасные варианты, такие как AES.

Blowfish. Очередной симметричный алгоритм шифрования, который был изобретён экспертом по безопасности Брюсом Шнайером (Bruce Schneier). Как и Triple DES, он появился на замену устаревшему DES. Это — блочный шифр с симметричным ключом, который входит в число самых безопасных алгоритмов. Более того, он является общественным достоянием и может свободно использоваться кем угодно.

Twofish. Симметричный алгоритм шифрования, который использует ключи длиной до 256 бит. Данное изобретение также было создано Брюсом Шнайером. По сути, Twofish — это продвинутый вариант Blowfish. Он не только быстрый и безопасный, но ещё и находится в открытом доступе, как и его предшественник.

RSA. Алгоритм асимметричного шифрования, который является одним из старейших и наиболее широко используемых стандартов для шифрования данных в интернете. Этот алгоритм не отличается скоростью, но считается очень безопасным.

Сферы применения шифрования

Облачное шифрование. Облачное хранилище — одно из самых распространённых мест для хранения фотографий, видеоматериалов и документов. А потому эта служба нуждается в шифровании для защиты конфиденциальных файлов. Многие поставщики облачных хранилищ предлагают ту или иную его форму.

В данном случае выделяют три типа данных: в состоянии покоя, в пути и в использовании. Названия этих форм говорят сами за себя. То есть, первый тип — это информация, которая хранится и в настоящее время не используются. Второй тип — это информация в движении, которая активно передаётся из одного места в другое. Третий тип — информация, обрабатываемая в данный момент.

Однако будет ли зашифрована эта информация или нет, зависит только от облачного сервиса, который используется. Некоторые из них предлагают шифрование как данных в состоянии покоя, так и данных в пути. Остальные — кодируют только ту информацию, которую считают конфиденциальной. К сожалению, немногие облачные сервисы предлагают сквозное шифрование.

Тем не менее популярные службы предоставляют шифрование TSL/SSL для передаваемых данных и некоторую форму шифрования для данных в состоянии покоя. Dropbox, например, предлагает Boxcryptor — инструмент для сквозного шифрования, который может локально преобразить файлы, прежде чем они будут загружены в облако.

Шифрование диска. Инструмент защиты данных, который шифрует содержимое жёсткого диска. Новый уровень безопасности.

Есть несколько способов шифрования диска: с помощью программного или аппаратного обеспечения. В последнем случае используется диск с самошифрованием. Он автоматически шифрует и дешифрует данные, что делает его одним из самых простых способов обезопасить личные файлы. К тому же на рынке представлен большой ассортимент самошифруемых дисков. Единственный минус — высокая стоимость.

Почему шифрование настолько важно

Конфиденциальность. Шифрование является важным инструментом для тех, кто хочет сохранить личные данные только для себя и предполагаемых получателей. Ведь некоторые разговоры, фотографии, видеофайлы и документы лучше скрывать от посторонних глаз.

Безопасность. В период пандемии многие пользователи были вынуждены вводить конфиденциальную информацию в удалённом режиме. Речь про подачу налоговых документов или же покупки в онлайн-магазинах. Шифрование убережёт данные кредитной карты или личную информацию от кражи.

Конечно, шифрование не может защитить на 100%. У него есть недостатки и ограничения. Но без него пользователи гораздо больше подвержены слежке и сбору данных.

Вопросы и ответы

Насколько безопасно шифрование?

Шифрование делает работу в сети более приватной и безопасной, однако оно не обеспечивает максимальную защиту. Уровень безопасности зависит от типа используемого шифрования, но даже в самых продвинутых системах есть недостатки. Шифрование не может уберечь пользователей от всех онлайн-угроз, ведь к краже личных данных могут привести даже слабые пароли и утечка информации.

Можно ли взломать зашифрованные данные?

Да, декодирование зашифрованных данных возможно. Однако расшифровка требует много времени и ресурсов. Зашифрованные данные обычно взламывают с помощью украденных ключей.

Можно ли снова зашифровать зашифрованные данные?

Да, существует множественное шифрование. Для этого можно использовать одинаковые или разные алгоритмы. Однако этот способ не очень распространён, так как большинство современных шифров и так очень трудно взломать.

Какой самый высокий уровень шифрования?

256-битный AES считается самым надёжным стандартом шифрования. С 2001 года его использует правительство США и многие американские компании.

Signal, WhatsApp и iMessage по умолчанию используют сквозное шифрование. Другие популярные сервисы для общения, такие как Telegram, также предлагают этот тип шифрования, но только в секретных чатах.

Цель работы: ознакомление студентов с реализацией ассиметричного шифрования данных на основе алгоритма RSA и формированием электронной подписи, формирование навыков работы с приложениями, позволяющими осуществлять шифрование данных и формировать электронную подпись.

| Сайт: | Электронный университет КГЭУ - виртуальная образовательная среда |

| Курс: | Правовые основы информатики |

| Книга: | Практическая работа "Защита информации в электронных документах путем шифрования и формирования электронной подписи". Методические указания. |

| Напечатано:: | Гость |

| Дата: | Wednesday, 2 March 2022, 18:05 |

Оглавление

1. Теоретические сведения

Техническое обеспечение электронной цифровой подписи основано на использовании методов криптографии.

Любой документ можно рассматривать как уникальную последовательность символов. Изменение хотя бы одного символа в последовательности будет означать, что в результате получится уже совсем другой документ, отличный от исходного.

Для шифрования и дешифрования информации необходимо знать метод и ключ шифрования.

Ключ шифрования — это набор параметров (данных), необходимых для применения метода. Так, например, буквы любой последовательности символов можно заменить на соответствующие комбинации цифр — это метод шифрования. А конкретное указание, какую букву заменить на какую последовательность цифр, является ключом.

Существуют симметричные и асимметричные методы шифрования.

Несимметричная (асимметричная) криптография использует специальные математические методы. В результате применения этих методов создается пара ключей: то, что зашифровано одним ключом, может быть дешифровано другим, и наоборот. Владелец ключей один оставляет у себя, а другой может распространить, например, прямой рассылкой через Интернет. Ключ, оставленный у владельца, называется закрытым или личным (ключ электронной подписи), другой — открытым или публичным (ключ проверки электронной подписи)

Ключ электронной подписи - уникальная последовательность символов, предназначенная для создания электронной подписи (Ст. 2. Федеральный закон от 06.04.2011 N 63-ФЗ (ред. от 23.06.2016) "Об электронной подписи").

Ключ проверки электронной подписи - уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи (далее - проверка электронной подписи) (Ст. 2. Федеральный закон от 06.04.2011 N 63-ФЗ (ред. от 23.06.2016) "Об электронной подписи").

Закрытый ключ может быть скомпрометирован различными способами:

- хищение ключа путем копирования в результате несанкционированного доступа к оборудованию (прямого или удаленного), на котором он хранится;

- получение ключа путем ответа на запрос, использованный с признаками мошенничества или подлога;

- хищение ключа в результате хищения оборудования, на котором он хранится;

- хищение ключа в результате сговора с лицами, имеющими право на его использование (даже рядовой факт увольнения сотрудника, имевшего доступ к закрытому ключу организации, рассматривается как компрометация ключа).

Незаконность данных традиционных методов компрометации обеспечивает законодательство.

Это не относится к нетрадиционным методам реконструкции закрытого ключа по исходным данным, полученным вполне легально, в частности по открытому ключу. Возможность реконструкции определяется тем, что открытый и закрытый ключи связаны определенными математическими соотношениями. Теоретически знание открытого ключа дает возможность восстановить закрытый ключ. Однако на практике это связано с наличием специальных программных и аппаратных средств и огромными затратами вычислительного времени. Существует специальная отрасль науки, называемая криптоанализом, которая позволяет воспроизводить зашифрованную информацию и оценить степень защиты информации.

Поскольку от алгоритмов, на основе которых действует средство ЭП, зависит надежность и устойчивость документооборота, к средствам ЭП предъявляются специальные требования.

Средства электронной подписи - шифровальные (криптографические) средства, используемые для реализации хотя бы одной из следующих функций - создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи (Ст. 2. Федеральный закон от 06.04.2011 N 63-ФЗ (ред. от 23.06.2016) "Об электронной подписи").

2. Задание на практическую работу

Для сдачи данной практической работы необходимо оформить отчет в формате .doc. В отчете необходимо представить подтверждение выполнения следующих действий в виде скриншотов:

1. Установить приложение Kleopatra:

- пользователи Windows найдут инструкции по установке и использованию программы Kleopatra в следующих разделах данной книги

- пользователи MacOS могут скачать методические указания по ссылке

- пользователи Linux могут скачать методические указания по ссылке

2. Сгенерировать в Kleopatra новую пару ключей (открытый + закрытый) по алгоритму RSA

3. Экспортировать открытый ключ в файл и передать его партнеру (одногруппнику (-це)) по электронной почте

4. Получить открытый ключ партнера (файл с расширением .asc) и импортировать его в Kleopatra, заверить своим закрытым ключом.

5. Создать файл формата .doc/.docx/.txt с текстом

6. Используя открытый ключ партнера, зашифровать для него созданный файл в Kleopatra и передать по его электронной почте

7. Расшифровать зашифрованный файл (сначала без подписи, затем с подписью) партнера своим закрытым ключом

9. Проверить электронную подпись партнера.

10. Изменить содержание документа и проверить электронную подпись повторно. Написать ответ на вопрос: почему после изменения содержания документа электронная подпись оказывается неверной.

3. Загрузка и установка приложения для шифрования и электронной подписи

1. Необходимо зайти на интернет-сайт GnuPG по ссылке

2. С помощью кнопки Download Gpg4win зайдите на страницу загрузки приложения GnuPG (рис .1).

Рис. 1. Главная страница сайта Gpg4win

3. Откроется страница для загрузки приложения. Здесь можно выбрать на свое усмотрение размер и способ вознаграждения разработчиков. Нажмите на кнопку Download для загрузки установочного файла приложения на компьютер.

4. Выберите необходимую директорию для загрузки установочного файла на компьютер.

5. Запустите установочный файл gpg4win-3.1.5.exe. Появится окно установки (рис. 3).

Рис. 3. Установка приложения GnuPG

6. Для выполнения заданий, предусмотренных данной практической работой необходимо из компонентов программы выбрать приложение Kleopatra (рис. 4). Вы можете ознакомиться с описанием остальных компонентов, и при необходимости их установить дополнительно.

Рис. 4. Выбор компонентов устанавливаемого приложения

7. Выберите папку для установки приложения GnuPG (рис.5)

Рис. 5. Выбор папки для установки приложения GnuPG

Рис. 6. Завершение установки приложения GnuPG

4. Создание пары ключей для шифрования и электронной подписи

Рис. 7. Интерфейс приложения Kleopatra

- Фамилия Имя (Отчество - необязательно)

- Адрес электронной почты

Рис. 8. Мастер создания пары ключей

a) алгоритм шифрования (RSA, DSA, ECDSA/EdDSA)

b) длину ключа (2048, 3072, 4096 бит)

c) срок действия сертификата электронной подписи

d) и другие параметры

Рис. 9. Дополнительные параметры

Рис. 10 Ввод фразы-пароля для защиты новых ключей

Рис. 11. Окно, оповещающее пользователя о создании новой пары ключей.

8. В списке сертификатов появится строчка, состоящая из имени пользователя, электронной почты, идентификатора пользователя, даты создания и окончания действия сертификата, а также идентификатора ключа (рис. 12). Полужирное начертание означает наличие пары ключей (открытого и закрытого).

Рис. 12. Отображение сертификата в списке сертификатов после создания новой пары ключей

5. Экспорт открытого ключа в файл.

1. Для того, чтобы осуществлять шифрование и подпись файлов для передачи другим лицам, необходимо выполнить процедуру обмена открытыми ключами. Для этого сначала необходимо экспортировать открытый ключ в файл и передать его по какому-либо каналу связи.

2. Выберите сертификат, для которого необходимо выполнить экспорт открытого ключа в файл, нажав на него левой кнопкой мыши.

6. Импорт стороннего открытого ключа (сертификата)

1. Допустим вы получили по электронной почте файл, содержащий открытый ключ другого лица. Для того, чтобы его можно было использовать данный открытый ключ для шифрования файлов или проверки электронной подписи, необходимо импортировать сертификат в приложение Kleopatra.

Рис. 13. Окно подтверждения операции, позволяющей заверить импортированный сертификат

Рис. 14. Выбор подписываемого сертификата и проверка контрольных сумм.

Рис. 15. Выбор способа удостоверения

Рис. 16. Ввод фразы-пароля для разблокировки секретного ключа

Рис. 17. Завершение процесса удостоверения сертификата.

9. В списке сертификатов появится импортированный сертификат. Его начертание будет обычное, так как он содержит только открытый ключ (рис. 18).

Рис. 18. Список сертификатов

7. Шифрование и расшифрование файлов

В данной главе рассматривается шифрование и расширование файлов с помощью приложения Kleopatra с электронной подписью и без электронной подписи.

7.1. Шифрование и расшифрование файлов без подписи

1. В рамках данной практической работы будет рассмотрено шифрование файлов для передачи электронных документов с конфиденциальной информацией определенному лицу (данная программа также позволяет осуществлять шифрование файлов только для личного пользования). Так как в программе GnuPG используется ассиметричное шифрование, исходный файл будет зашифрован с помощью открытого ключа (сертификата) получателя. В предыдущих разделах был рассмотрен обмен сертификатами с помощью операций экпорта в файл и импорта из файла. У пользователя имеется пара своих ключей, и открытый ключ его партнера, который затем расшифрует зашифрованный файл своим секретным ключом.

Рис. 19. Подготовленный документ для шифрования

Рис. 20. Шифрование данных

Рис. 21. Завершение шифрования файлов

Рис. 22. Расшифровка и проверка файлов

Рис. 23. Расшифровка файла выполнена.

7.2. Шифрование и расширование файлов с подписью

Рис. 24. Шифрование файла с подписью.

Рис. 25. Расшифровка файла и проверка подписи выполнены.

8. Электронная подпись для файлов и ее проверка

1. Приложение Kleopatra позволяет формировать электронную подпись для проверки целостности подписываемых электронных документов и установления их авторства на основе сертификатов подписывающих лиц.

Рис. 26 Создание подписи

6. Введите фразу-пароль для разблокировки секретного ключа (рис. 27)

Рис. 27. Ввод фразы-пароля для подписи файла

Рис. 28. Файл успешно подписан

Примечание. Файл подписанного документа и файл подписи должны находиться в одной папке, иначе проверка подписи пройдет некорректно.

11. Если проверка подписи прошла успешно, приложение оповестит пользователя, что подпись действительна и покажет информацию о том, кем она была произведена (рис. 29).

Рис. 29. Подтверждение подписи

Рис. 30. Внесение изменений в подписанный документ.

13. Повторите действия, описанные в п.п. 9-11 данного раздела. Приложение оповестит пользователя о том, что подпись неверна (рис. 31).

В закладки

С каждым днем мы все чаще слышим о конфиденциальности, защите данных и шифровании. Пользователи обеспокоены безопасностью мессенджеров и социальных сетей, правительственные органы — невозможностью взлома информации о злоумышленниках.

Между мессенджерами и правительством ведутся постоянные переговоры. Иногда дело доходит до настоящей войны. Кто-то не передал кому-то ключи шифрования и отказался открыть доступ к переписке пользователей. Затем кто-то обиделся и мессенджер заблокировали на территории целой страны.

Почему так происходит? Как работает шифрование и в чем его особенности? Давайте разберемся вместе.

История, которой уже 4 тыс. лет

Забавно, но именно такой примитивный метод по сути являлся первым ключом шифрования.

В 479 году до н.э. спартанцы получили несколько деревянных табличек, покрытых восков. На них было важное зашифрованное послание о предстоящем нападении персов. Об этом случае упоминает древнегреческие историк Геродот.

Передача информации с возможностью сокрытия от посторонних глаз впервые остро понадобилась именно в военной отрасли.

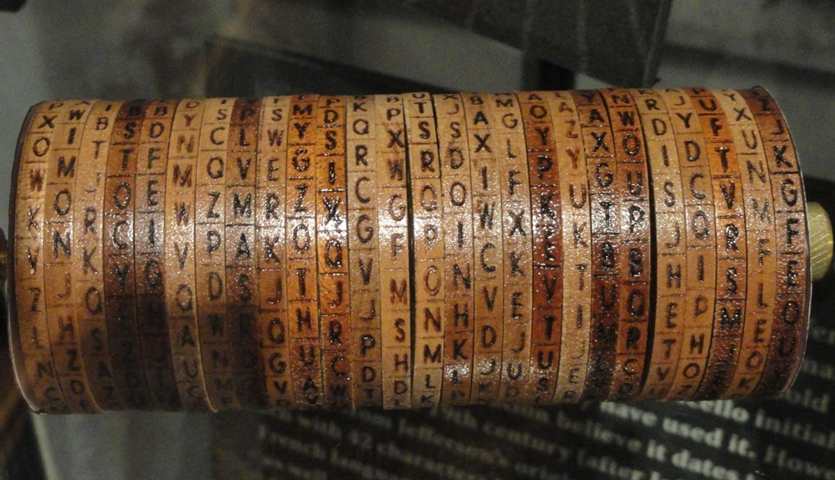

Криптографический цилиндр Томаса Джеферсона

Спустя много веков для криптографии наступит новый период с использованием полиалфавитных шрифтов. Их принцип был подобным, но более запутанным из-за использования нескольких алфавитов.

Печатная машинка с механическим алгоритмом шифрования.

В первой половине XX века стали использовать электромеханический метод шифрования при помощи хитроумных устройств — шифровальщиков. И, наконец, с 70-х годов XX века за шифровку взялись компьютеры.

Какие бывают виды шифрования?

С появлением ЭВМ стали создаваться и более сложные алгоритмы шифрования. Вместо деревянных табличек и механических машин человечество перешло на шифрование посредством двоичного кода.

Так появилось два основных типа шифрования: симметричное и ассиметричное.

При симметричном шифровании используется лишь один пароль или ключ. Работает он следующим образом.

При получении срабатывает обратный алгоритм и проходит процедура дешифровки с использованием того самого пароля.

Проще говоря, если знать пароль, то безопасность симметричного шифрования резко стремится к нулю. Поэтому пароль должен быть максимально сложным и запутанным. Несмотря на определенные ограничения, симметричное шифрование очень распространено из-за простоты и быстродействия.

Второй вид шифрования — ассиметричное. В нем используются два пароля: открытый или публичный и закрытый или секретный. Открытый пароль получают все участники сети, а вот закрытый всегда остается на стороне либо сервера, либо другого приемника.

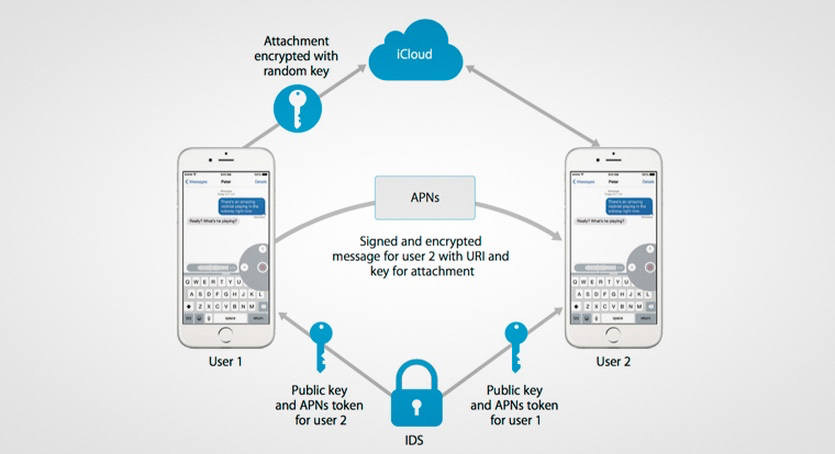

Как работает шифрование на примере iMessage?

Пожалуй, именно Apple можно отнести к категории тех компаний, которые максимально беспокоятся о конфиденциальности данных своих пользователей. Шифрование и защита в продуктах Apple находится на высоком уровне.

Понять это можно, разобравшись в принципах работы одного из сервисов — iMessage.

Итак, вы решили использовать iMessage. Зарегистрировали Apple ID, зашли в настройки и включили сервис.

На iOS-девайсе тут же создаются две пары ключей: публичная и приватная. Да-да, iMessage работает по ассиметричному типу шифрования.

Приватная пара остается в памяти устройства, публичная же отправляется на сервера Apple.

То есть в ситуации, когда правительственные органы власти требуют предоставления ключей шифрования, несложно понять, что технически это реализовать невозможно. В противном случае, придется организовать всенародную очередь со сдачей смартфонов на резервное копирование с целью достать приватный ключ каждого устройства.

В закладки

Владимир Кузин

DIY-техноман. Уверен, что все можно сделать своими руками. Коллайдер не в счет.

Apple прекратила продажи всей техники в официальном онлайн-магазине в России

Вышла iOS 15.4 beta 5 для разработчиков

Роскомнадзор пригрозил Википедии блокировкой в России

У Apple заканчивается iPhone SE. Ждём презентацию нового поколения

Вот так выглядит топ-чарт бесплатных приложений в App Store прямо сейчас

5 причин, почему ICQ стал таким популярным в России и мире. Вспомнил, прослезился

Apple выступила против законопроекта США, разрешающего установку приложений на смартфоны из любых источников

Как установить красивые заставки из Apple TV на любой Mac. Нашёл отличное бесплатное приложение Aerial

🙈 Комментарии 12

На каждый шифратор есть свой дешифратор.

И сервисы могут тоже чудить например ослабить шифрование для спец.служб как недавно было сказано в новостях про WhatsApp.

Внедрение бэкдоров и т.д.

Аппаратное шифрование всегда будет лучше программного за счет отдельного чипа генерирующий ключ и желательно чтоб этот чип был отдельным а такие устройств классифицируют по уровням и самому стойкому присваивают уровень 3. Там не только отдельный крипто-чип, но и так же все микросхемы залиты смолой для предотвращения доступа.

Флешки, внешние диски такие делают например компания “istorage” или “iRonKey”.

Облака типо iCloud все они отсылают данные по запросу в органы управления. лишь не многие могут похвастаться защитой типо “Mega”.

Айфон позиционируется как защищенное устройство, а на уже много лет взламывают и ставят любители джеил. А если можно поставить джеил то многое и другое можно сделать. Сколько базарят насчёт безопасности а по факту ни кто не знает что да как. От воров может и спасет как то.

То же Шифрование в Mac вроде оно и надежно, но хранить то за что тебя могут посадить всё же не стоит. На счёт чипа Т2 не знаю. ) Что за фрукт такой.

@- – -, T2 это как раз аппаратное шифрование. Но, вот iMessage безопасен лишь в теории. При использовании iCloud закрытая пара может быть перенесена на второе устройство.

А ещё тут упустили, что механизм асимметричного шифрования работает на исключение расшифровки методом перебора.

@- – -, Вы немного путаете взлом устройства и доступ к личной информации. Например, вы можете сбросить пароль к ящику Protonmail и написать письмо от имени владельца, но получить доступ к его переписке не сможете, пока не получите старый пароль – там вся переписка шифруется.

В браузерах ассиметричное шифрование только для установки зашифрованного канала в рамках одной сессии с ппомощью сертификатов. Все пересылаемые данные дальше используют симметричное шифрование.

Вы если пишите статьи такие, то либо знакомьтесь с материалами лучше и копируйте нормальные источники, если самим головы не хватает, либо не вдавайтесь в подробности, которые все равно переврали.

И это все конечно без упоминания чрезвычайно важных вещей вроде хэшей, MAC, паддинга, генераторов случайных чисел и прочих вроде мелочей, из-за которых любой AES и RSA становится бесполезными. Не случайно никто в своем уме не должен реализовывать свои алгоритмы шифрования и даже свои комбинации уже имеющихся.

@sam901 , они слово “асимметричное” не могут грамотно написать, а вы от них хотите технической достоверности…

Читайте также: