Сообщение групповые политики аутентификация учетные записи

Обновлено: 19.05.2024

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды Windows. Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (Group Policy Container, GPC) и шаблона групповой политики (Group Policy Template, GPT). Эти два компонента содержат в себе всю информацию о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

Создание групповых политик

По умолчанию в иерархии каталога Active Directory создаются две групповые политики: Default Domain Policy (политика домена по умолчанию) и Default Domain Controller’s Policy (политика контроллера домена по умолчанию). Первая из них назначается домену, а вторая — контейнеру, в состав которого входит контроллер домена. Если вы хотите создать свой собственный объект GPO, вы должны обладать необходимыми полномочиями. По умолчанию правом создания новых GPO обладают группы Enterprise Administrators (Администратор предприятия) и Domain Administrators (Администраторы домена). Чтобы создать новый объект групповой политики, необходимо выполнить следующие действия:

- Убедитесь в том, что вы подключились к системе с использованием учетной записи, принадлежащей к одной из групп: Domain Administrators (Администраторы домена) или Enterprise Administrators (Администраторы предприятия).

- Убедитесь в том, что в системе, к которой вы подключились, установлены средства администрирования, необходимые для работы с групповыми политиками. В частности, вам потребуется оснастка Active Directory Users and Computers (Active Directory — пользователи и компьютеры). Этой оснастке соответствует файл dsa.msc.

- Откройте консоль Active Directory Users and Computers (Active Directory — пользователи и компьютеры) и перейдите к контейнеру OU (Organizational Unit, подразделение или организационная единица), в отношении которого вы намерены применить политику.

- Правой кнопкой мыши щелкните на контейнере OU, в появившемся меню выберите пункт Properties (Свойства) и перейдите на вкладку GPO.

- Чтобы создать новый объект GPO и назначить его текущему контейнеру, щелкните на кнопке New (Новый).

- В списке ссылок на объекты GPO появится новая позиция, строка имени которой будет находиться в режиме редактирования. Присвойте новому объекту GPO содержательное имя.

Созданная вами политика является лишь заготовкой. Ее содержимое формируется на основе административных шаблонов, содержащихся в папке SysVol контроллера домена, на котором был создан GPO. Эти шаблоны можно расширить и модифицировать в соответствии с нуждами вашей организации. В дополнение к существующим компонентам объекта GPO можно добавить созданные вами расширения. Например, при помощи групповой политики можно управлять настройками прикладных программ. Информация о том, как создавать свои собственные расширения GPO, содержится в Windows 2000 SDK (Software Development Kit). После создания GPO следует модифицировать содержащиеся в этом объекте значения параметров таким образом, чтобы настроить определяемую групповой политикой конфигурацию рабочей среды. На вкладке Group Policy (Групповая политика) щелкните на кнопке Edit (Редактировать). При этом запустится редактор групповой политики, при помощи которого вы сможете модифицировать конфигурацию компьютера и пользователя, определяемую политикой. Список ссылок на объекты GPO, отображаемый на странице свойств контейнера OU, содержит ссылки на объекты GPO, расположенные в каталоге Active Directory. Изменения, вносимые в любой из объектов GPO, могут повлиять на поведение многих объектов каталога Active Directory. Чтобы определить, в отношении каких именно контейнеров OU будут применены сделанные вами изменения, откройте диалоговое окно свойств интересующего вас GPO и перейдите на вкладку Links (ссылки). Чтобы получить список контейнеров, с которыми связана данная политика, воспользуйтесь кнопкой Find

Политики учетных записей

Политики учётных записей делятся на две группы: политика паролей и политика блокировки учётных записей. В каждой из групп находится список политик, которые, собственно, и поддаются редактированию. Первым параметром является максимальный срок действия пароля, который определяет время в днях, в течение которого пароль можно использовать, пока система не потребует от пользователя смены пароля. Это очень удобно, т.к. время для взлома ограничивается, соответственно, и злоумышленнику придётся попотеть, чтобы уложиться и успеть что-либо сделать с документами пользователя. По умолчанию значение равно 42, я бы советовал оставить его, т.к. для локальной машины конечного пользователя политика не является критичной. Следующая на очереди политика носит название "Минимальная длина пароля". Для локальной машины она будет актуальна в редких случаях. Задача политики сводится к ограничению минимального размера пароля. Если вы работаете на компьютере один, то политика, как говорилось выше, не имеет смыла. Другой вопрос, если локальный компьютер используется разными пользователями. В таком случае стоит настроить политику, чтобы не использовались пароли, скажем, в два символа.

Минимальный срок действия пароля - политика, которая определяет, через сколько пользователь сможет сменить пароль на другой, как и первая политика, время считается днями. Стандартное значение равно 0 и означает, что пользователь может поменять пароль в любое удобное ему время. Политика "Пароль должен отвечать требованиям сложности" во включённом режиме требует от пользователя пароль, который будет отвечать следующим требованиям:

На локальных машинах по умолчанию политика отключена, однако на контролёрах домена работает.

Следующая политика позволяет контролировать неповторяемость паролей, при этом она может запоминать прежние пароли от 1 до 24 включительно. На локальной машине отключена (значение хранимых паролей равно 0) по умолчанию, но на контролёрах домена, опять же, включена и значение равно 24-м. "Хранить пароли, используя обратимое шифрование" - этот параметр безопасности определяет, используется ли в операционной системе обратимое шифрование для хранения паролей. Эта политика обеспечивает поддержку приложений, использующих протоколы, которым для проверки подлинности необходимо знать пароль пользователя. Хранение паролей, зашифрованных обратимыми методами, аналогично хранению их в текстовом виде. Поэтому данную политику следует использовать лишь в исключительных случаях, если потребности приложения оказываются важнее, чем защита пароля. Эта политика является обязательной при использовании протокола проверки подлинности CHAP (Challenge-Handshake Authentication Protocol) в средствах удалённого доступа или службах IAS (Internet Authentication Services). Она также необходима при использовании краткой проверки подлинности в службах IIS (Internet Information Services).

Название следующей политики, которая уже находится в группе политик блокировки учётных записей, говорит само за себя - "Блокировка учётной записи на". Естественно, политикой определяется время блокировки учётной записи при определённом количестве неверно введённых паролей. Значение можно выставлять от 0 (учётная запись не блокируется) и до 99 999 минут. Она имеет смысл только при работающей следующей политике, которая называется "Пороговое значение блокировки". Это количество неудачных попыток входа в систему перед блокировкой учётной записи. Значение принимается в диапазоне от 0 (как обычно, значение при котором политика пассивна) и до 999. После блокировки, если не активирована политика блокировки учётной записи, восстановить экаунт может только администратор. Неудачные попытки ввода паролей на рабочих станциях или рядовых серверах, заблокированных с помощью сочетания клавиш Ctrl+Alt+Del или с помощью защищённых паролем заставок, считаются неудачными попытками входа в систему.

"Сброс счётчика блокировки через" - параметр, который позволяет сбрасывать счётчик неудачных входов в систему через определённое время (от 1 до 99 999 минут), удобная вещь, чтобы не получилось, что за месяц вы наберёте-таки "чёрное" число, равное пороговому значению блокировки. Параметр напрямую зависит от политики "Блокировка учётной записи на".

На этом закончу. Как я уже говорил, имеется ещё много настроек, не вошедших в эту статью. Если вы заинтересовались, то без проблем сможете найти описание каждой политики в соседней с редактированием вкладке.

Напоследок позволю себе дать небольшой совет по поводу редактирования политик. Это является очень важным моментом в налаживании защиты локальной машины, но не стоит редактировать настройки, которые вам непонятны, т.к. результат после перезагрузки может вас шокировать. Удачи в нелёгком поддерживании безопасности вашего компьютера.

Групповые адреса IPv6

IPv6(также называемый IPng "IP next generation" - следующее поколение IP) является новой версией широко известного протокола IP (называемого также IPv4). Как и другие современные системы *BSD, FreeBSD включает эталонную реализацию IPv6 от KAME. Так что система FreeBSD поставляется со всем, что вам нужно для экспериментирования с IPv6. Этот раздел посвящёен настройке и запуску в работу IPv6.

В начале 1990-х люди стали беспокоиться о быстро иссякающем адресном пространстве IPv4. Принимая во внимание темпы роста Интернет, имелись основные проблемы:

· Нехватка адресов. Сегодня это не такая большая проблема, так как стали применяться адресные пространства для частных сетей (10.0.0.0/8, 192.168.0.0/24 и так далее) и преобразование адресов natd.

· Таблицы маршрутов становятся всё больше. Это всё ещё является проблемой сегодня.

IPv6 решает эти и многие другие вопросы:

· Маршрутизаторы будут хранить в своих талицах только агрегированные адреса сетей, что уменьшает средний размер таблицы маршрутизации до 8192 записей.

Имеется также множество других полезных особенностей IPv6, таких, как:

· Автоматическая настройка адреса (RFC2462)

· Групповые адреса ("один к нескольким из многих")

· Обязательные адреса множественной рассылки

· IPSec (IP Security - безопасный IP)

· Упрощённая структура заголовка

· Механизмы преобразования IPv4-в-IPv6

Основы адресации IPv6

Существуют различные типы адресов IPv6: одноадресные (Unicast), групповые (Anycast) и многоадресные (Multicast).

Адреса типа Unicast хорошо всем известны. Пакет, посланный на такой адрес, достигает в точности интерфейса, который этому адресу соответствует.

Адреса типа Anycast синтаксически неотличимы от адресов Unicast, но они адресуют группу интерфейсов. Пакет, направленный такому адресу, попадёт в ближайший (согласно метрике маршрутизатора) интерфейс. Адреса Anycast могут использоваться только маршрутизаторами.

Адреса типа Multicast идентифицируют группу интерфейсов. Пакет, посланный на такой адрес, достигнет всех интерфейсов, привязанных к группе многоадресного вещания.

В этом справочном разделе для специалистов по ИТ описывается использование и влияние параметров групповая политика в процессе проверки подлинности.

вы можете управлять проверкой подлинности в операционных системах Windows, добавив учетные записи пользователей, компьютеров и служб в группы, а затем применяя политики проверки подлинности к этим группам. Эти политики определяются как локальные политики безопасности и как административные шаблоны, также известные как параметры групповая политика. Оба набора могут быть настроены и распределены по всей Организации с помощью групповая политика.

функции, появившиеся в Windows Server 2012 R2, позволяют настраивать политики проверки подлинности для целевых служб или приложений, которые обычно называются приемниками для проверки подлинности, с помощью защищенных учетных записей. Сведения о том, как это сделать в Active Directory, см. в разделе Настройка защищенных учетных записей.

Например, можно применить следующие политики к группам в зависимости от их функций в Организации:

Локальный вход в систему или в домен

Сброс учетных записей

Создание учетных записей

В следующей таблице перечислены группы политик, относящиеся к проверке подлинности, и приведены ссылки на документацию, которая может помочь в настройке этих политик.

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

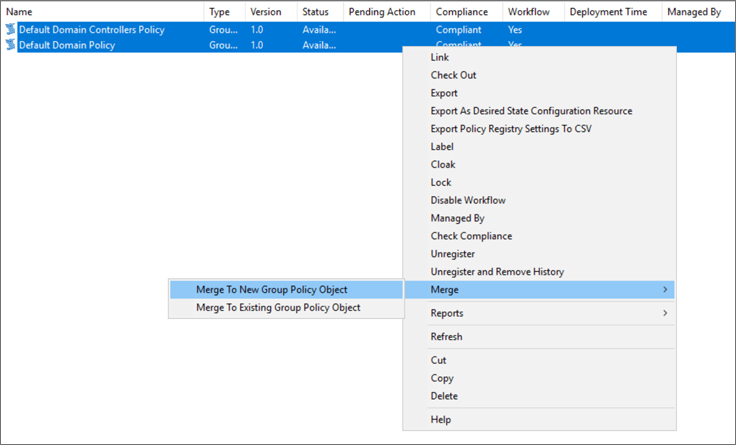

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

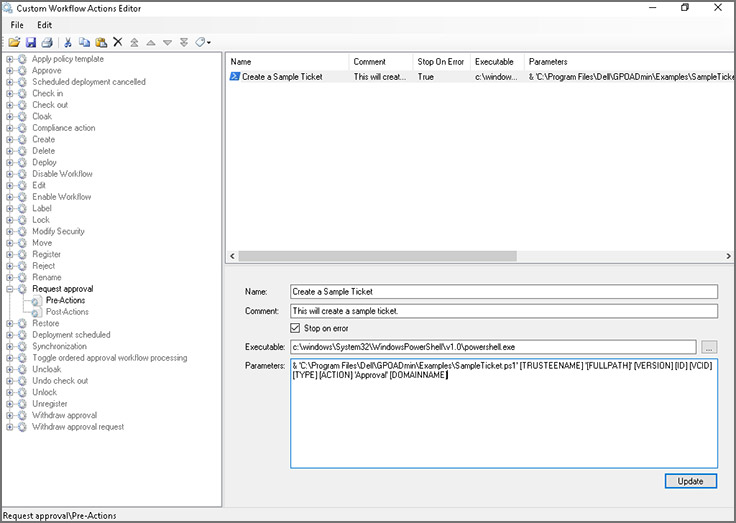

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

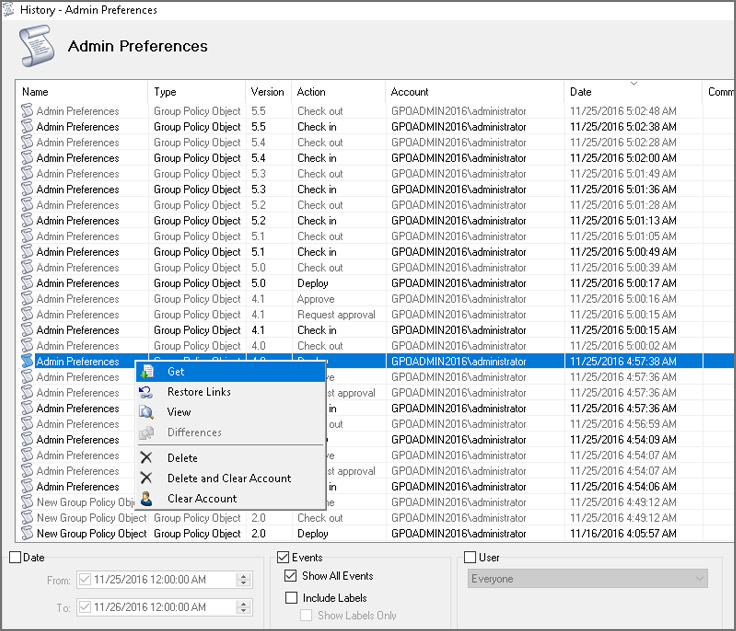

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

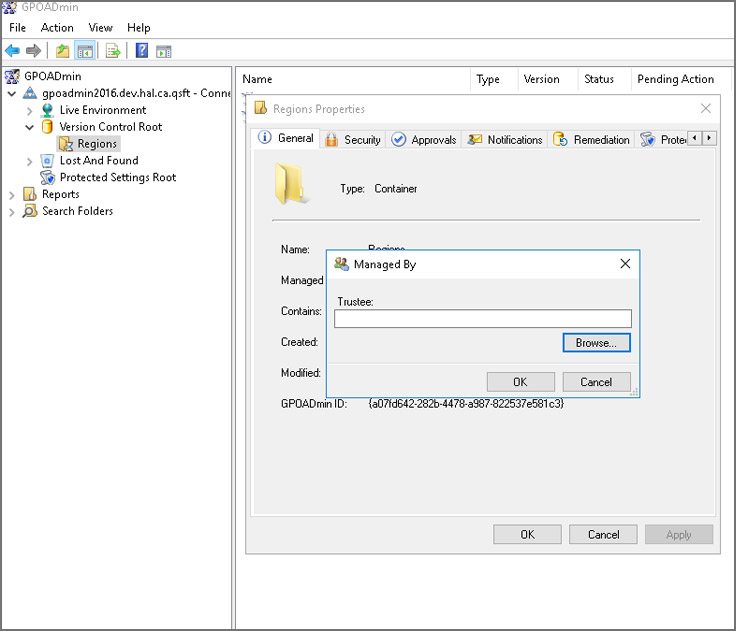

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

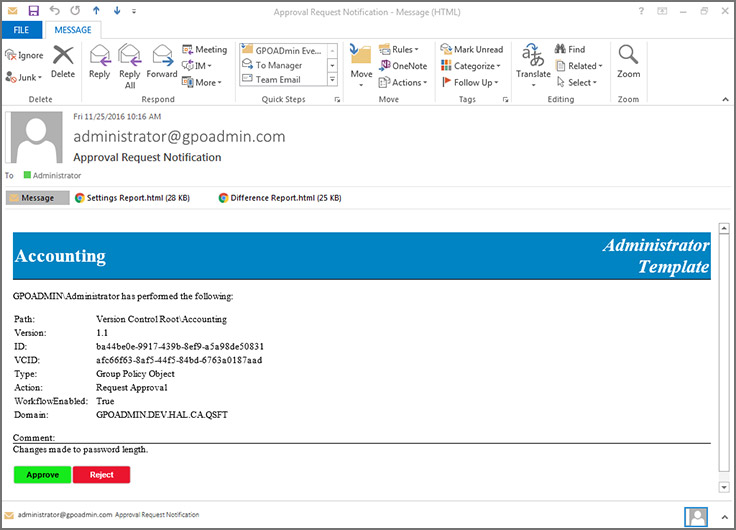

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

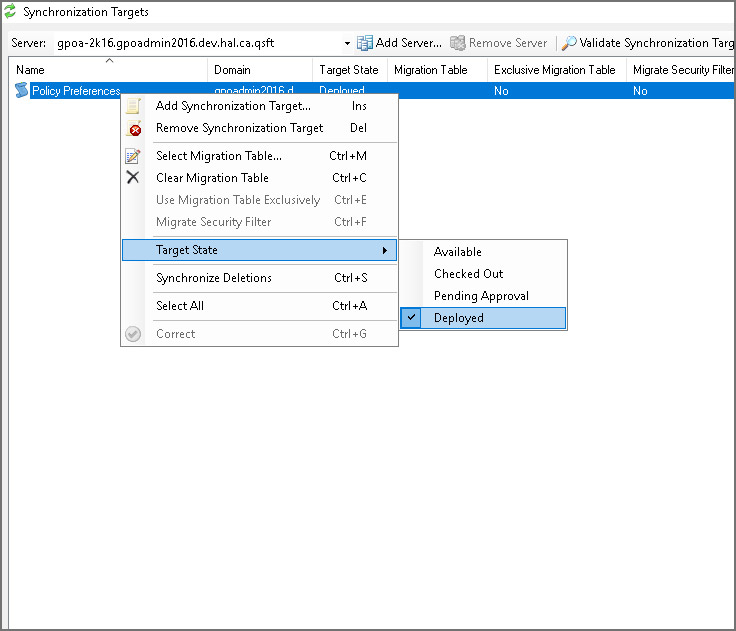

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

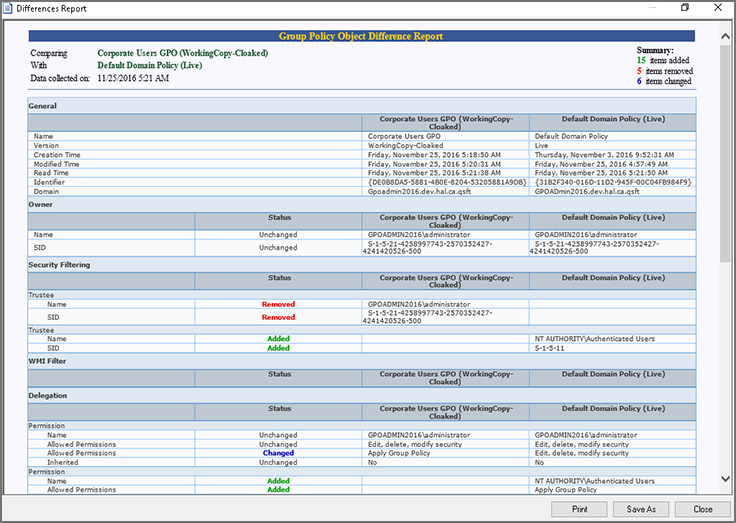

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

Групповая политика Windows – это мощный инструмент для настройки многих аспектов Windows. Большинство настроек, которые она предлагает, нацелены на администраторов ПК, чтобы отслеживать и контролировать стандартные учетные записи. Если вы администрируете ПК в корпоративной среде или несколько учетных записей дома, вам обязательно стоит воспользоваться групповой политикой Windows для контроля использования ПК сотрудниками и членами семьи.

Ниже мы перечислили 8 настроек групповой политики Windows, которые, несомненно, упростят административные задачи.

Примечание. Редактор групповой политики недоступен в стандартной и домашней версиях Windows. Для использования групповой политики у вас должна быть профессиональная или корпоративная версия Windows.

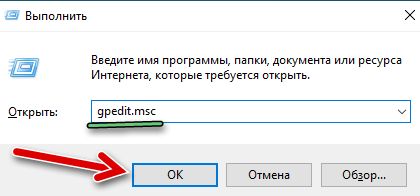

Доступ к редактору групповой политики Windows

Кроме того, перед доступом к групповой политике убедитесь, что вы вошли в систему под учетной записью администратора. Стандартные учетные записи не имеют доступа к групповой политике.

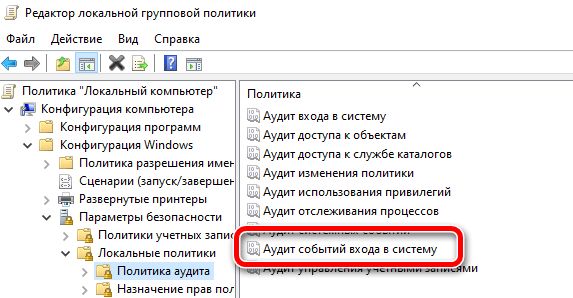

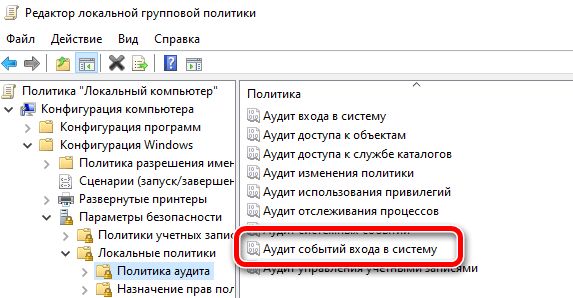

Отслеживайте вход в аккаунт

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему.

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита

Здесь установите флажки рядом с вариантами Успех и Отказ . Когда вы нажмете ОК , Windows начнет регистрировать входы в систему на ПК.

Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа.

Двойной щелчок по этим событиям покажет более подробную информацию вместе с точным именем учетной записи пользователя, который вошел в систему.

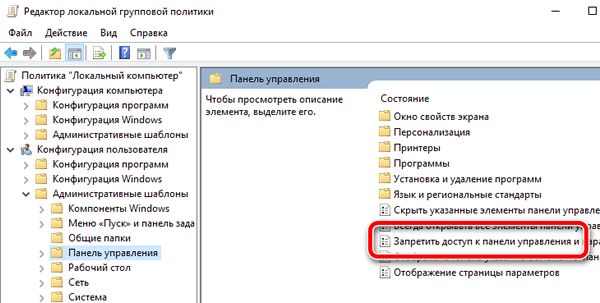

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

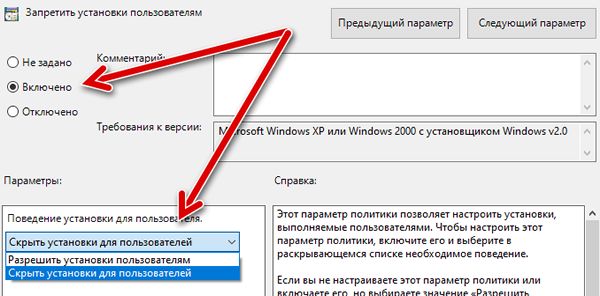

Запретить пользователям устанавливать программы

Очистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике.

Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователям

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows

Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК.

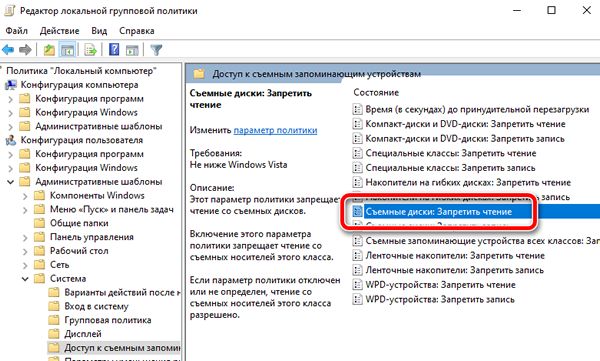

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение.

Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям

Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

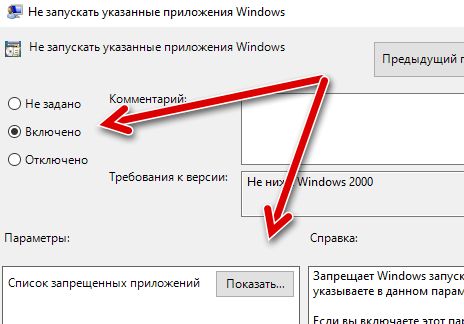

Запретить запуск определенных приложений

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система

Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать.

Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe. Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe).

Введите имя исполняемого файла в список и нажмите ОК , чтобы начать его блокировку.

Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду.

Отключите командную строку и редактор реестра

Вы должны отключить и командную строку, и редактор реестра Windows, если вас беспокоит безопасность (и состояние) компьютера.

Переместитесь в указанное ниже место:

Конфигурация пользователя → Административные шаблоны → Система

Здесь включите параметры Запретить использование командной строки и Запретить доступ к средствам редактирования реестра, чтобы пользователи не могли получить доступ к командной строке и редактору реестра.

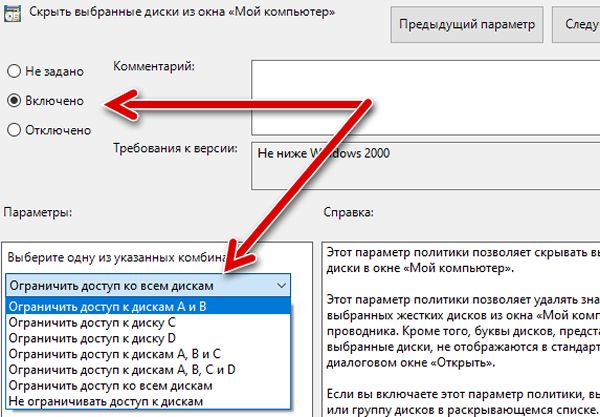

Скрыть диски с разделами

Конфигурация пользователя → Административные шаблоны → Компоненты Windows → Проводник

Диски будут скрыты, когда вы нажмете ОК .

Перейдите в указанное ниже место в редакторе групповой политики, и вы найдёте все настройки с объяснением того, что они делают.

Пора показать, кто здесь главный

Вышеупомянутые настройки групповой политики должны помочь вам получить контроль над ПК и убедиться, что всё идёт так как надо, когда другие пользователи его используют.

Групповая политика имеет сотни опций для управления различными функциями Windows, и выше приведены лишь некоторые из наиболее полезных. Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин.

Только убедитесь, что вы создали точку восстановления системы, прежде чем вносить какие-либо изменения.

Какая из этих настроек групповой политики Windows вам нравится? Делитесь с нами в комментариях.

Читайте также: