Реферат программные средства для анализа компьютерных сетей

Обновлено: 01.07.2024

В теперешнее время практически все современные организации используют персональные компьютеры (ПК) для решения разнообразных вычислительных задач, что имеет возможность уменьшить в значительной степени время на обработку разной информации и на хранение.

Очень важной является быстрая пересылка данных непосредственно между разнообразными подразделениями, ведь даже небольшая задержка часто может нести финансовые потери за собой как предприятия. так клиента.

Зачастую одна и та самая информация, в начальной ее форме или же данные, что обработанные на каком-то этапе, также необходима для работы сразу же нескольких подразделений. Для реализации возможности использования неоднократно этой информации сразу разными пользователями еще в 60-е гг 20 ст. созданы компьютерные сети.

Выбранная тематика весьма актуальна разных организаций и предприятий, где необходимо управлять масштабное сетевой инфраструктурой.

Ручная обработка требует большое количество самых разных рабочих ресурсов, а также и огромное количество рабочего времени. Особенно трудоемким бывает хранение и получение имеющейся информации вследствие их большого объема.

Но, если в сети используются первоклассные программные средства, то для выполнения данных задач нет ничего сложного.

Целью курсовой работы является рассмотрение программного обеспечения для управления сетевой инфраструктурой, а также выполнение его анализа.

Объектом курсовой работы является программное обеспечение компьютерных сетей (КС).

Предметом работы является программное обеспечение для реализации управления сетевой инфраструктурой.

В соответствии с целью поставлены следующие задачи:

– ознакомится с литературой по теории компьютерных сетей;

– рассмотреть основные определения компьютерных сетей;

– описать основные виды программного обеспечения;

– дать характеристику сетевой операционной системе Windows Server;

– рассмотреть сервисные программы для управления сетевой инфраструктурой.

В работе использованы литературные источники, которые написаны многими специалистами в сфере КС.

Нет нужной работы в каталоге?

Сделайте индивидуальный заказ на нашем сервисе. Там эксперты помогают с учебой без посредников Разместите задание – сайт бесплатно отправит его исполнителя, и они предложат цены.

Цены ниже, чем в агентствах и у конкурентов

Вы работаете с экспертами напрямую. Поэтому стоимость работ приятно вас удивит

Бесплатные доработки и консультации

Исполнитель внесет нужные правки в работу по вашему требованию без доплат. Корректировки в максимально короткие сроки

Если работа вас не устроит – мы вернем 100% суммы заказа

Техподдержка 7 дней в неделю

Наши менеджеры всегда на связи и оперативно решат любую проблему

Строгий отбор экспертов

Требуются доработки?

Они включены в стоимость работы ![]()

Работы выполняют эксперты в своём деле. Они ценят свою репутацию, поэтому результат выполненной работы гарантирован

Основным назначением локальной сети организации является:

- хранение данных;

- передача данных с одного компьютера на другой;

- передача данных со считывающих устройств (CD, DVD ROM);

- передача файлов для вывода на принтер, подключенный к одному из компьютеров сети;

- доступ к модему, подключенному к одному из компьютеров, для выхода в Internet.

Содержание

Анализ компьютерной сети организации……………………………………. 3

Назначение локальной сети организации……………………………………3

Аппаратное и программное обеспечение сети. Используемая операционная система. Сетевые ресурсы и сетевое окружение…………. 3

Используемая сетевая технология. Анализ среды передачи данных. Топология сети. Метод доступа………………………………………………….4

Производительность сети. Объём сетевого трафика……………………….4

Проблемы функционирования сети организации. Мониторинг сети…. 4

Перспективы развития сети…………………………………………………..5

Выводы по разделу (анализ соответствия)……………………………………. 5

Теоретическое задание………………………………………………………….6

Защита от потери данных…………………………………………………….6

Резервное копирование……………………………………………………. 10

Системы резервного копирования………………………………………….10

Методы резервного копирования…………………………………………..12

Тестирование и хранение…………………………………………………. 24

Источники бесперебойного питания……………………………………….25

Backup-батареи…………………………………………………………………..25

Рис.4. Backup-батарея NEC……………………………………………………..26

Избыточные массивы недорогих дисков…………………………………..26

Транзакции…………………………………………………………………. 27

Список источников………………………………………………………………29

Прикрепленные файлы: 1 файл

Сети ЭВМ.docx

- Анализ компьютерной сети организации……………………………………. 3

- Назначение локальной сети организации……………………………………3

- Аппаратное и программное обеспечение сети. Используемая операционная система. Сетевые ресурсы и сетевое окружение…………. 3

- Используемая сетевая технология. Анализ среды передачи данных. Топология сети. Метод доступа………………………………………………….4

- Производительность сети. Объём сетевого трафика……………………….4

- Проблемы функционирования сети организации. Мониторинг сети…. 4

- Перспективы развития сети…………………………………………………..5

Выводы по разделу (анализ соответствия)……………………………………. 5

- Теоретическое задание…………………………………………………………. 6

- Защита от потери данных…………………………………………………….6

- Резервное копирование………………………………………………… …. 10

- Системы резервного копирования………………………………………….10

- Методы резервного копирования…………………………………………..1 2

- Тестирование и хранение…………………………………………………. 24

- Источники бесперебойного питания……………………………………….25

- Избыточные массивы недорогих дисков…………………………………..26

- Транзакции…………………………………………………… ……………. 27

- Проблемы функционирования сети организации. Мониторинг сети.

- Натурные. Строится реальная живая сеть, подключённая аппаратура выдаёт информацию. Недостатком называют высокую стоимость, хотя фактор адекватности полученных измерений часто перевешивает.

- Имитационные. Будущая сеть в мелочах моделируется специальными программными пакетами (например, CISCO Packet Tracer). Имитируются условия перегрузки, потери кадров.

- Аналитические. Полностью метод ограничен виртуальным пространством, точность сравнительно низкая. Инженер закладывает формулы, математической статистики. Намного проще имитационного подхода.

- Комбинированные.

- Мониторинг – сбор информации.

- Анализ – обработка сведений.

- Локальная выступает результатом одновременной передачи пакетов несколькими сетевыми картами сегмента. Высокий показатель часто сопутствует повреждённому кабелю.

- Удалённая проникает извне контролируемого сегмента. В сетях Ethernet, сформированных многоповторными повторителями, 100% коллизий относится к данному типу.

- Поздняя (терминология Ethernet) обнаруживается после передачи 64 байт. Чаще позволяет локализовать неисправность, неработоспособность сетевого адаптера. Иногда причиной становится превышение длины кабельной системы, числа промежуточных повторителей.

- Соотношение протоколов сетевого уровня. Наличие избытка ICMP сопровождает сигнализацию маршрутизаторов об ошибках.

- Основные отправители/получатели.

- Адреса генерации широковещательного трафика.

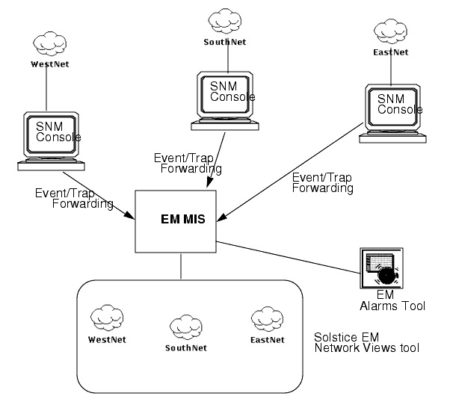

- Системы управления (HP Open View, IBMNetView, SunNetManager) составляют ядро. Администратор дистанционно считывает конфигурацию, настраивает оборудование. Параллельно анализирует производительность. Правильно настроенная система пришлёт администратору по электронной почте уведомление: возникли неисправности, сбой. Доступны предупреждения на пейджер, мессенджер. Согласно определениям ISO, классификацией включаются:

- Сетевые мониторы показывают параметры трафика. Порой захватывают несколько уровней иерархической системы OSI (физический, канальный, сетевой).

- Кабельные сканеры оценивают состояние жил линии.

- Устройства сертификации позволяют сдать проведённый монтаж заказчику, оценить классность сети.

- Тестеры позволяют контролировать разрывы цепи.

- Графический пользовательский интерфейс.

- Сканирование линии.

- Распиновка жил, составление карты.

- Электрические параметры.

- Скорость распространения волны.

- Тестирование участков цепи с целью локализовать неисправность.

- Оценка работоспособности адаптера.

- Сбор статистики.

- Генерация дополнительного трафика с целью проверить пропускную способность линии. Сформированные пакеты позволяют оценить достижимость узла.

- Программное обеспечение диагностики сети обладает качествами:

- открытость;

- масштабируемость;

- распределённость.

- Сбор аналитической информации (статистика): количество битых пакетов, перекрёстный трафик узлов, коэффициент использования сегмента.

- Сниффер часто опрашивает агентов различных сегментов.

- Графический интерфейс упрощает труд человека-оператора. Использование триггеров позволяет выставить условия начала, окончания захвата трафика. Пакеты фильтруют, отбрасывая заведомо ненужные.

- Отдельные анализаторы поддерживают шпионство за несколькими mac-адресами. Например, Network Monitor (Windows NT Server) версии выше четвертой.

- Перекрёстные наводки (NEXT) возникают меж проводами витой пары. Величина определена частотой, категорией кабеля. Выражена децибелами.

- Импеданс (комбинация активного, реактивного сопротивлений). Действительная составляющая определяется материалом проводника, меньше зависит от частоты. Мнимая компонента образована влиянием реактивных составляющих (ёмкости, индуктивности). Волновое сопротивление характеризует тип линии. Связь с импедансом слабая.

- Затухание обусловлено наличием волнового, активного сопротивлений. Скин-эффект провоцирует излучение части мощности, снижая характеристики системы: выше частота → тоньше слой → больше сопротивление → растут потери. Пятая категория кабелей демонстрирует значение 23,6 дБ/100 м.

- Величина электромагнитного излучения. Экран сильно снижает выбросы энергии вовне.

- Волновое сопротивление.

- NEXT.

- Затухание сигнала.

- Схема разводки.

- общее программное обеспечение, образуемое базовым ПО отдельных ЭВМ, входящих в состав сети;

- специальное программное обеспечение, образованное прикладными программными средствами, отражающими специфику предметной области пользователей при реализации задач управления;

- системное сетевое программное обеспечение, представляющее комплекс программных средств, поддерживающих и координирующих взаимодействие всех ресурсов вычислительной сети как единой системы.

- устанавливается последовательность решения задач пользователя;

- задачи пользователя обеспечиваются необходимыми данными, хранящимися в различных узлах сети;

- контролируется работоспособность аппаратных и программных средств сети;

- обеспечивается плановое и оперативное распределение ресурсов в зависимости от возникающих потребностей различных пользователей вычислительной сети.

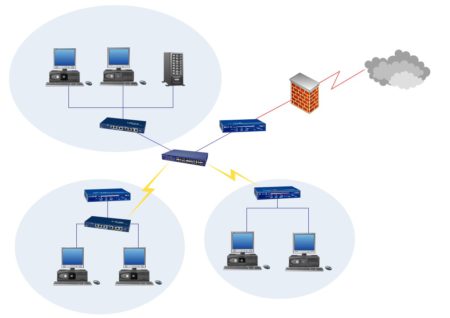

1.1 Назначение локальной сети организации.

Основным назначением локальной сети организации является:

- передача данных с одного компьютера на другой;

- передача данных со считывающих устройств (CD, DVD ROM);

- передача файлов для вывода на принтер, подключенный к одному из компьютеров сети;

- доступ к модему, подключенному к одному из компьютеров, для выхода в Internet.

1.2 Аппаратное и программное обеспечение сети. Используемая операционная система. Сетевые ресурсы и сетевое окружение.

Сеть состоит из пяти компьютеров. В каждом компьютере установлена сетевая плата (сетевой адаптер) - скорость 100 Мбит/с, NVIDIA nForce Networking Controller, тип PCI (модель встроенной платы зависит от модели компьютера). Все компьютеры подключены кабелем - неэкранированная витая пара к сетевому концентратору модель - Eline 8 Port 100/1 ОМ NWay (концентратор с фиксированным количеством портов), через который передаётся информация.

Операционная система - Windows ХР - данная операционная система обеспечивает автоматическую настройку необходимых параметров сети при подключении компьютеров к сети.

Так же используется следующее программное обеспечение:

- пакет программ Microsoft Office (Word, Excel, Outlook;)

- жесткие диски компьютеров, с хранящимися на них данными;

- считывающие устройства (DVD ROM);

1.3 Используемая сетевая технология. Анализ среды передачи данных. Топология сети. Метод доступа.

Используемая сетевая технология - Fast Ethernet.

Тип сети - одноранговая.

Основные характеристики используемой данной ЛВС технологии являются:

- метод доступа - метод коллективного доступа с опознаванием несущей и обнаружением коллизий (CSMA/CD);

- скорость передачи данных - 100 Мбит/с;

- физическая среда передачи данных - концентратор, кабель на основе неэкранированной витой пары;

- используется четыре 4 формата кадров технологии Ethernet:

- Кадр 802.3/LLC (или кадр Novell 802.2);

- Кадр Raw 802.3 (или кадр Novell 802.3);

- Кадр Ethernet DIX (или кадр Ethernet II);

- Кадр Ethernet SNAP.

1.4 Производительность сети. Объём сетевого трафика.

Скорость передачи данных в сети, в соответствии с технологией Fast Ethernet - 100 Мбит/с. На производительность сети - реальную скорость передачи данных могут влиять перегрузки в сети - большое количество одновременно передаваемых данных, так же аппаратные неполадки.

Объем сетевого трафика: за 1 час принято - 1 227 350 байт, отправлено - 800 200 байт.

При использовании метода коллективного доступа существует вероятность возникновения коллизии при одновременной передаче информации двумя станциями. Это может привести к задержкам и искажению информации.

Отслеживая функционирование сети и сохраняя предысторию ее работы, сетевой администратор может заблаговременно узнать о потенциальных неисправностях и предотвратить их последствия.

Мониторинг бывает дух типов - оперативный мониторинг (operations monitoring), и мониторинг безопасности (security monitoring).

Для оценки состояния сети можно использовать мониторинг журнала событий.

Для мониторинга всех устройств могут использоваться инструменты (программное обеспечение) различных уровней - продукты мониторинга высокого уровня, такие как Argent Guardian и Microsoft Operations Manager (MOM), не столь крупные, менее дорогостоящие пакеты, такие как Sentry II компании Engagent, EventTracker компании Prism Microsystems и комплекс Event Log Management компании Dorian, охватывают подмножество телеметрических источников и ограниченный набор объектов производительности.

В рассматриваемой организации данные инструменты мониторинга не применяются.

1.4 Перспективы развития сети.

В настоящее время, широкое распространение получила такая технология, как спутниковый Интернет, - IDSL. Она имеет определенные преимущества по скорости и стоимости передачи данных перед передачей данных по телефонным линиям.

В перспективе возможна установка данного оборудования в сети организации.

Выводы по разделу (анализ соответствия).

Рассмотренная локальная вычислительная сеть по своей структуре и качеству работы соответствует требованиям организации.

Для обеспечения стабильности работы сети, снижения количества ошибок и отказов, должен проводиться систематический мониторинг сети организации, с заблаговременным принятием мер по устранению неполадок и несоответствий.

2 Теоретическое задание.

2.1 Защита от потери данных.

Защита информации в компьютерных сетях является одной из самых острых проблем в современной информатике. Существует постоянная опасность несанкционированных (преднамеренных и непреднамеренных) действий над циркулирующей в сетях информацией, следствием чего являются все возрастающие расходы и усилия, направленные на ее защиту.

Сформулировано три базовых принципа информационной безопасности, которая должна обеспечивать

- целостность данных (защиту от сбоев, ведущих к потере информации, а также неавторизованного создания или уничтожения данных);

- доступность информации для всех авторизованных пользователей.

Причинами потери и нежелательного изменения информации могут являться:

- сбои оборудования (кабельной системы, дисковых систем, серверов, рабочих станций и т.д.);

- проникновение компьютерных вирусов;

- неправильное хранения архивных данных;

- нарушение прав доступа к данным;

- некорректная работа пользователей и обслуживающего персонала.

Для устранения возможности риска потери информации создаются и внедряются различные средства ее защиты. Условно их можно разделить на три класса:

- средства физической защиты;

- программные средства (антивирусные программы, системы разграничения полномочий, программные средства контроля доступа);

- административные меры защиты (доступ в помещения, разработка стратегий безопасности информации и т.д.).

Одним из средств физической защиты являются системы архивирования и резервного копирования информации. В локальных сетях, где установлены один-два сервера, чаще всего система устанавливается непосредственно в свободные слоты серверов. В крупных корпоративных сетях предпочтение отдается выделенному специализированному архивационному серверу, который автоматически архивирует информацию с жестких дисков серверов и рабочих станций в определенное время, установленное администратором сети, выдавая отчет о проведенном резервном копировании. Наиболее распространенными моделями архивированных серверов являются Storage Express System корпорации Intel ARCerve for Windows.

Для борьбы с компьютерными вирусами наиболее часто применяются антивирусные программы, реже - аппаратные средства защиты. Однако, в последнее время наблюдается тенденция к сочетанию программных и аппаратных методов защиты. Среди аппаратных устройств используются специальные антивирусные платы, вставленные в стандартные слоты расширения компьютера. Корпорация Intel предложила перспективную технологию защиты от вирусов в сетях, суть которой заключается в сканировании систем компьютеров еще до их загрузки. Кроме антивирусных программ, проблема защиты информации в компьютерных сетях решается введением контроля доступа и разграничением полномочий пользователя. Для этого используются встроенные средства сетевых операционных систем, крупнейшим производителем которых является корпорация Novell. В системе, например, NetWare, кроме стандартных средств ограничения доступа (смена паролей, разграничение полномочий), предусмотрена возможность кодирования данных по принципу "открытого ключа" с формированием электронной подписи для передаваемых по сети пакетов.

Однако, такая система защиты слабомощна, т.к. уровень доступа и возможность входа в систему определяются паролем, который легко подсмотреть или подобрать. Для исключения неавторизованного проникновения в компьютерную сеть используется комбинированный подход - пароль + идентификация пользователя по персональному "ключу". "Ключ" представляет собой пластиковую карту (магнитная или со встроенной микросхемой - смарт- карта) или различные устройства для идентификации личности по биометрической информации - по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т.д. Серверы и сетевые рабочие станции, оснащенные устройствами чтения смарт-карт и специальным программным обеспечением, значительно повышают степень защиты от несанкционированного доступа.

Смарт-карты управления доступом позволяют реализовать такие функции, как контроль входа, доступ к устройствам ПК, к программам, файлам и командам. Одним из удачных примеров создания комплексного решения для контроля доступа в открытых системах, основанного как на программных, так и на аппаратных средствах защиты, стала система Kerberos, в основу которой входят три компонента:

- база данных, которая содержит информацию по всем сетевым ресурсам, пользователям, паролям, информационным ключам и т.д.;

- авторизационный сервер (authentication server), задачей которого является обработка запросов пользователей на предоставление того или иного вида сетевых услуг. Получая запрос, он обращается к базе данных и определяет полномочия пользователя на совершение определенной операции. Пароли пользователей по сети не передаются, тем самым, повышая степень защиты информации;

- Ticket-granting server (сервер выдачи разрешений) получает от авторизованного сервера "пропуск" с именем пользователя и его сетевым адресом, временем запроса, а также уникальный "ключ". Пакет, содержащий "пропуск", передается также в зашифрованном виде. Сервер выдачи разрешений после получения и расшифровки "пропуска" проверяет запрос, сравнивает "ключи" и расшифровки "пропуска" проверяет запрос, сравнивает "ключи" и тождественности дает "добро" на использование сетевой аппаратуры или программ.

По мере расширения деятельности предприятий, роста численности абонентов и появления новых филиалов, возникает необходимость организации доступа удаленных пользователей (групп пользователей) к вычислительным или информационным ресурсам к центрам компаний. Для организации удаленного доступа чаще всего используются кабельные линии и радиоканалы. В связи с этим защита информации, передаваемой по каналам удаленного доступа, требует особого подхода. В мостах и маршрутизаторах удаленного доступа применяется сегментация пакетов - их разделение и передача параллельно по двум линиям, - что делает невозможным "перехват" данных при незаконном подключении "хакера" к одной из линий. .Используемая при передаче данных процедура сжатия передаваемых пакетов гарантирует невозможность расшифровки "перехваченных" данных. Мосты и маршрутизаторы удаленного доступа могут быть запрограммированы таким образом, что удаленным пользователям не все ресурсы центра компании могут быть доступны.

Развитию, росту глобальных сетей способствовал закон Меткалфа. Учёный утверждал: эффективность Ethernet пропорциональна квадрату числа пользователей. Отбросим математическую формулировку, приводя вывод: группа людей работоспособнее одиночки. Разумеется, можно приводить исключения, упоминая отдельных гениев, в частности, Николу Теслу, предсказавшего появления глобальных систем связи, однако факт остаётся фактом. Коллектив разработчиков быстрее справляется с задачей. Очевидность поддерживается создателями профессионального программного обеспечения, включая Майкрософт Офис. Растущие мощности требуют дальнейшей оптимизации, контроля.

Моделирование сетей

Отдельной строкой красуется моделирование пакетов. Современный проектировщик заранее оценивает работоспособность, преодолевая этап проектирования. В компьютерных сетях примерная производительность известна, методика стала палочкой-выручалочкой сотовых операторов. Инженеры выбирают топологию, протоколы сети, состав оборудования. Помогают решить задачу генераторы пакетов, попутно собирается статистика придуманной сети. Здесь активно помогают знания элементов теории вероятности. Следует правильно оценить распределение трафика, выбирая модели типовых законов (Пуассона, Эрланга, Парето).

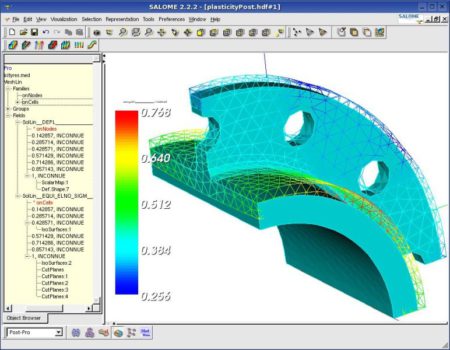

![Моделирование компьютерных пакетов]()

Моделированию подвергаются сети любого типа. Часто разработчики стандартов помогают проектировщикам, давая рекомендации. Сотовой связью занимается комитет 3GPP2. Организация рекомендует ряд типов генератора трафика. Сегодняшняя мобильная сеть мало уступает компьютерной, активно перенимая типичные протоколы, включая IP. Отличие ограничивается ярким делением направления движения информации:

Имитация

ПО имитационной модели поддерживает ряд базовых устройств: концентраторы, коммутаторы, рабочие станции, ядро сотовых коммуникаций. Программист задаёт маски подсетей, адреса. Структура тщательно выбирается сообразно представленному перечню устройств. При необходимости отсутствующие элементы заменяют близкими аналогами. Иногда допускается упрощать физическую структуру сообразно целям проведения эксперимента. Полученная среда позволит полностью имитировать процессы, включая простой пинг персональных компьютеров, абонентов.

![Компьютерное программирование]()

Использование статистики

Анализом компьютерной сети называют процесс обработки собранных данных, касающихся функционирования системы. Администратору важно знать слабые места, выявлять вовремя неисправности. Иногда средства контроля стоят обособленно, отдельным программным пакетом. В других случаях лишние денежные траты нецелесообразны. Поэтому набор методик анализа сильно варьируется. Процедура контроля образована двумя этапами:

Этап мониторинга требует сбора информации, по большей части проходит автоматически. Проблема решается использованием датчиков, программного обеспечения. Анализ производит человек, используя опыт, обобщённый экспертами. Наработанные решения упрощают процесс анализа. Например, эксперты предлагают несколько критериев сбора статистики:

![Обработка данных]()

Очевидно, характер ошибок тесно связан с топологией, протоколами. Приведённые сопровождают сети Ethernet. Соотношение групп дефектов иногда помогает выявить характер неисправности. Типичный процент ошибочных кадров ниже 0,01%. Наличие битых пакетов становится причиной снижения пропускной способности. Местонахождение неполадок выявляют, оценивая количество, тип коллизий:

Число коллизий нормально ниже 5%. Помимо указанных статистических цифр оборудование часто даёт:

Структура методов контроля

Зачастую средства анализа, мониторинга пересекаются. Структура методик включает:

![SunNetManager]()

Отдельно диагностируется кабельное хозяйство, часть оборудования портативная. Виды методов:

Отдельные образцы техники многофункциональные, сочетают возможности тестеров, анализаторов протоколов:

![Анализирование компьютерной сети]()

Системы управления сетью

Первоначально в историческом плане ключики забрал администратор. Королевский ПК содержал полностью работоспособную, самодостаточную версию ПО. Рабы-клиенты находились под пристальным присмотром. Наличие масштабной сети ломает принцип. Маломощный администраторский ПК перестаёт справляться. Иногда помогает наём команды сетевиков. Система контроля становится распределённой. Совместимость железа ведущих компаний оставляет желать лучшего. Возникают ошибки построения карты, дополнительные полезные функции оборудования игнорируются.

ПО каждого производителя демонстрирует определённые преимущества. Иначе давно наметился бы победитель, захвативший рынок целиком.

![Программное обеспечение]()

Анализатор трафика (протокола)

Оценку трафика выполняют снифферы (англ. – обнюхивать). Средства (компонент WindowsNTPerformanceMonitor) осуществляют перехват любых пакетов, включая чужие. Поскольку Ethernet носит широковещательный оттенок, администратор получает полный контроль локального сегмента. Грамотно настроенный хаб выступает защитой против несанкционированного прослушивания. Коммутаторы отсекают уже на входе заведомо ненужные внешние адреса. Разбиение сети на сегменты сильно снижает нагрузку.

Физический уровень мало порадует живого наблюдателя. Разрозненные кадры ненаглядны.

Методики

90-е годы считают пиком явления перехвата злоумышленниками паролей: некоторые сетевые протоколы забывали шифровать персональные данные пользователей. Хабы легко позволяли реализовать задуманное. Обнаружить факт кражи чрезвычайно сложно. Администратору перехват помогает выявить:

Анализ большого объёма трафика затруднителен.

![Анализирование трафика]()

Сетевой анализатор

Сюда относят (например, систему Хьюлет-Паккард HP 4195A, 8510C) экспертное оборудование оценки работоспособности кабельного хозяйства путём измерения электрических параметров. Иногда захватывают иерархию протоколов. Особой формы сигналы позволяют оценить амплитудно-частотную характеристику линии, затухание, наводки. Методика сильно напоминает принцип действия оборудования оценки целостности высоковольтных кабелей. Хотя больших напряжений не требуется, поэтому механизм более миниатюрные (промышленные занимают фургон грузовика). Сетевой анализатор иногда способен выполнить ряд функций сниффера, но скорее вспомогательных. Базовые перехватчиков пакетов осуществляет индивидуально.

Сканеры, тестеры

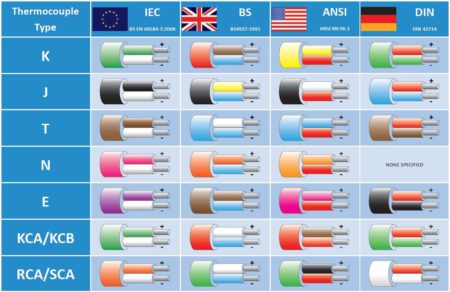

Указанный класс оборудования оценивает электрические параметры кабеля, длину, сильно уступает точностью сетевым анализаторам. Портативные варианты стали неотъемлемыми спутниками ремонтников. Оцениваются:

![Электрические параметры кабеля]()

Принцип действия

Повторяет методику высоковольтных приборов. Излучается импульс – ловится эхо. Количество, форма ответных сигналов позволяют оценить физическое состояние кабеля. Принцип потребует знания о скорости распространения сигнала внутри среды. Некоторые модели снабжены собственной базой данных, содержащей справочные сведения. Тестеры намного проще. Урезанный вариант алгоритма просто отвечает на вопрос о целостности кабеля, лишён подробностей.

Сканером принято измерять длину линии. Отдельные модели стоят весьма дорого (1-3 тыс. $). Выпускаются компаниями Datacom, Fluke, Microtest, Scope Communications.

Коммутаторы

Опытному инженеру многое расскажет поведение сетевого оборудования. Перегрузка процессоров, портов необратимо вызывает потерю кадров. Стандартные коммутаторы снабжают агентами, докладывающими о неполадках. Иначе задача отслеживания неполадок сильно усложняется. Проще эксплуатировать концентраторы: тестирующее оборудование вешают на свободный порт. Коммутаторы требуют последовательного включения (разрыв). Свободные порты получат только широковещательный трафик.

Дело усложняется наличием нескольких виртуальных сетей. Тогда оборудование получает пакеты лишь текущей (определено IP-адресом). Производители коммутаторов осознали недостаток устройств, модели стали снабжать функцией зеркалирования. Аппаратура отображает трафик на тестовый разъем. Затруднительным остаётся посмотреть пакеты сразу двух портов, либо одного, функционирующего в полнодуплексном режиме.

Сказанное объясняет предпочтение администраторов использования агентов. Переданная контрольной точке информация содержит полный перечень пакетов. RMON собирает трафик Ethernet, Token Ring, создаёт матрицы перекрёстного трафика. Здесь вопрос касается стоимости. Дорого отображать 9 объектов Ethernet, производители урезают список. Иногда упраздняют раздельное тестирование портов, объединяя их группами.

![Сетевое программное обеспечение [09.02.14]]()

Как результат эволюции компьютерных технологий появились компьютерные сети. Само появление компьютерных сетей ознаменовало новый этап в компьютерной технологии.

Самые первые компьютерные сети были довольно примитивными – скорость работы такой сети была очень маленькой по сравнению с современными сетевыми технологиями, но для того времени и это было достижение.1. Теоретическая часть

1.1. Понятие сетевого программного обеспечения.

Под программным обеспечением (SoftWare) понимается совокупность программ, выполняемых вычислительной системой. [1, c.143]

![рис.1. Классификация программного обеспечения ЭВМ.]()

рис.1. Классификация программного обеспечения ЭВМ.

Разумеется, любая слоистая структура нуждается в фундаменте, как земная кора в магме, а многослойное программное обеспечение, образующее сетевую среду для коллективной деятельности, базируется на операционной системе.

1.2. Операционные системы компьютерных сетей.

Операционная система сети включает в себя набор управляющих и обслуживающих программ, обеспечивающих:

Операционные системы (ОС) отвечают за выполнение основных функций любого компьютера, будь то мэйнфрейм или миникомпьютер, сетевой сервер или настольный ПК. Для пользователя работа и роль операционной системы наиболее заметна и важна; ведь клавиатура, мышь и интерфейс — единственные посредники при общении человека с приложениями и аппаратурой.

С помощью операционной системы сети:

Оперативное управление процессом обработки информации с помощью операционной системы сети помогает организовать: учет выполнения заданий (либо определить причины их невыполнения); выдачу справок о прохождении задач в сети; сбор данных о работах, выполняемых в сети, и т.д.

По отношению к аппаратной части и приложениям операционная система выступает как диспетчер, ответственный за открытие и закрытие файлов, взаимодействие с сетью, перенос информации на диск и обратно, отображение информации на экране и ее обновление, наблюдение за коммуникационными портами и т. д.

Операционная система защищает программы друг от друга, следит за запросами и обслуживает их, управляет использованием памяти и т.д.

Операционные возможности ОС отдельных ЭВМ, входящих в состав вычислительной сети, поддерживают потребности пользователей во всех традиционных видах обслуживания: средствах автоматизации программирования и отладки, доступа к пакетам прикладных программ и информации локальных баз данных и т.д.

Сетевые возможности — одна из обязанностей операционной системы. Существует два подхода к поддержке способностей компьютеров общаться друг с другом. Один из них — снабдить сетевыми средствами автономную операционную систему типа MS DOS. Второй, более современный подход — с самого начала встраивать средства поддержки сети в операционную систему и получать таким образом целостное решение. Такой подход реализован в системах Windows 95, Windows NT, OS/2, Novell NetWare, UNIX, в протоколах AppleTalk для Macintosh и в других ныне применяемых операционных системах. Операционные системы с сетевыми функциями представлены двумя не всегда различимыми разновидностями: серверными и клиентскими. Это вызвано различием возможностей и функций серверов и клиентов сети на базе ПК. Серверная операционная система концентрируется на управлении ресурсами, а клиентская — на удовлетворении потребностей владельца, то есть на выполнении заданий с максимальной скоростью и эффективностью.

Обсуждая клиентские или серверные операционные системы, нельзя не сказать о платформах. В компьютерном мире, как и в обычной жизни, под платформой понимается некое основание. В данном случае платформой называют либо аппаратуру, на которой функционирует операционная система, либо сочетание аппаратуры и аппаратно-зависимой операционной системы. OS/2, например, создавалась для процессоров компании Intel, хотя поначалу предназначалась и для процессоров PowerPC. Другие операционные системы, например, UNIX и Windows NT, являются переносимыми, то есть могут работать на платформах с разными процессорами.

Сетевые операционные системы создаются для решения масштабных задач: они предназначены для управления и обслуживания массовых (нередко одновременных) запросов клиентов. Кроме того, сетевая операционная система отвечает за проверку учётных данных пользователя, его паролей и прав. К сетевым ОС предъявляются гораздо более высокие требования в отношении отказоустойчивости — ведь они должны гарантировать непрерывность работы и целостность доверенных им гигабайтов и даже терабайтов информации. Сетевая ОС управляет совместным использованием ресурсов, удаленным доступом, администрированием сети, почтовым обслуживанием и массой прочих составляющих бесперебойно функционирующей среды коллективной работы.

1.3 Коммуникации.

Операционные системы составляют лишь часть сетевой среды. Сотрудничество любого рода связано с передачей и приемом информации, и поэтому требует коммуникационного программного обеспечения — узкоспециализированного ПО, играющего роль посредника между пользовательскими приложениями с одной стороны и сетевыми протоколами, модемами, маршрутизаторами, коммутационными сервисами и прочими технологиями ISO/OSI низкого уровня — с другой. Разработчикам ПО, которые полагаются в качестве таких, заполняющих пропасть между приложениями и поставщиками услуг связи и телефонии, посредников на инструментарий Microsoft, служат два ее произведения со звучными названиями — MAPI и TAPI.

2. Практическая часть

2.1. Постановка задачи

2.1.1. Цель решения задачи

Цель решения данной задачи состоит в правильности и быстроте расчета налоговых вычетов предоставляемых сотрудникам, и формированию расчетной ведомости по заработной плате.

2.1.2. Условие задачи

1.Построить таблицы по приведенным ниже данным.

2.Выполнить расчет размера налогового вычета, предоставляемого сотрудникам в текущем месяце с использованием функций ВПР или ПРОСМОТР, результаты вычислений представить в виде таблицы (рис. 2.2).

4.Построить и проанализировать графический отчет по полученным результатам.

Читайте также:

![Сетевое программное обеспечение [09.02.14]](https://studrb.ru/files/works_screen/1/62/60.jpg)