Программно аппаратные комплексы реферат

Обновлено: 05.07.2024

Создание системы информационной безопасности предприятия– это

процесс, затрагивающий процессы внедрения программно-аппаратных средств

защиты информации, а также разработку правил работы с информацией внутри

организации, настройку программного обеспечении для безопасной работы,

регламентирование деятельности в различных ситуациях.

Для построения системы защиты информации производится аудит всех

информационных и технических активов, поскольку в настоящее время в

любой организации существует достаточно много программных и технических

средств, с помощью которых организации ведут управленческий учет и хранят

конфиденциальные данные, а так же сведения, составляющие коммерческую

тайну.

Актуальность данной темы заключается в том, что в современных

коммерческих организациях не всегда уделяют должного внимания внедрению

программно-аппаратных средств защиты и их настройки для полноценной и

эффективной работы. Программно-аппаратные средства защиты должны

обеспечивать должный уровень безопасности при работе в составе локальной

вычислительной сети и при работе с сетью интернет.

Нет нужной работы в каталоге?

Сделайте индивидуальный заказ на нашем сервисе. Там эксперты помогают с учебой без посредников Разместите задание – сайт бесплатно отправит его исполнителя, и они предложат цены.

Цены ниже, чем в агентствах и у конкурентов

Вы работаете с экспертами напрямую. Поэтому стоимость работ приятно вас удивит

Бесплатные доработки и консультации

Исполнитель внесет нужные правки в работу по вашему требованию без доплат. Корректировки в максимально короткие сроки

Если работа вас не устроит – мы вернем 100% суммы заказа

Техподдержка 7 дней в неделю

Наши менеджеры всегда на связи и оперативно решат любую проблему

Строгий отбор экспертов

Требуются доработки?

Они включены в стоимость работы ![]()

Работы выполняют эксперты в своём деле. Они ценят свою репутацию, поэтому результат выполненной работы гарантирован

Программно-аппаратный комплекс для выполнения одной или нескольких сходных задач. Программно-аппаратные комплексы для восстановления данных. Восстановление жестких дисков с различным интерфейсом. Принципы функционирования ПАК. Назначение Data Extractor.

| Рубрика | Программирование, компьютеры и кибернетика |

| Вид | реферат |

| Язык | русский |

| Дата добавления | 31.01.2012 |

| Размер файла | 695,6 K |

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Программно-аппаратные комплексы проверки НЖМД

программный жесткий диск восстановление

В этой работе мы рассмотрим, что такое ПАК, как он сможет нам помочь, как он работает и прочее. Так же будут даны рекомендации по выбору ПАК в зависимости от его назначения.

1. Основная часть

1.1 Что такое ПАК?

Программно-аппаратный комплекс - это набор технических и программных средств, работающих совместно для выполнения одной или нескольких сходных задач.

Аппаратно-программный комплекс - техническое решение концепции алгоритма работы сложной системы, управление которой, осуществляется, как правило, исполнением кода из определённого базового набора команд (системы команд), описанных в документации.

Состоит, соответственно, из двух основных частей:

Аппаратная часть - устройство сбора и / или обработки информации.

Аппаратное обеспечение - комплекс электронных, электрических и механических устройств, входящих в состав системы или сети. Аппаратное обеспечение включает: - компьютеры и логические устройства; - внешние устройства и диагностическую аппаратуру; - энергетическое оборудование, батареи и аккумуляторы.

Программная часть - специализированное ПО (как правило, написано компанией - производителем аппаратной части), обрабатывающее и интерпретирующее данные, собранные аппаратной частью.

Программное обеспечение - совокупность программ системы обработки информации и программных документов, необходимых для эксплуатации этих программ (ГОСТ 19781-90).

1.2 Виды ПАК

Сегодня на рынке компьютерной техники представлено большое количество самого различного оборудования для ремонта компьютеров. Прежде всего - это такие модели программно - аппаратных комплексов для восстановления данных, как: PC 3000 for Windows (UDMA), PC - 3000 for SCSI, PC - 3000 Portable, PC 3000 Flash, Data Extractor UDMA, Data Extractor SCSI.

Все данные комплексы позволяют эффективно восстанавливать данные на различных носителях, таких как: жесткие диски, флэш - карты, RAID - массивы и других носителях.

Отличие между данными программными комплексами в основном заключается в различии интерфейсов. Так, например, программно - аппаратный комплекс PC-3000 for Windows (UDMA) эффективно восстанавливает данные в жестких дисках с интерфейсом ATA (IDE) и SATA емкостью до 1 Тб, а также позволяет восстанавливать различные накопители для ноутбуков и накопители для портативной техники (интерфейс Compact Flash).

Для восстановления жестких дисков с интерфейсом SCSI предназначен программно - аппаратный комплекс PC-3000 for SCSI. Он может восстановить данные пользователей практически со всех носителей информации с этим интерфейсом. Большим преимуществом этого комплекса является то, что он может работать с большим количеством HDD (до 15 жестких дисков), а также тестировать и производить отладку жестких дисков. Большим плюсом подобного комплекса является и то, что все жесткие диски и другие носители информации могут быть подключены и отключены от данного комплекса без перезагрузки компьютера и его перезапуска.

Весьма интересной новинкой является портативный программно - аппаратный комплекс для ремонта жестких дисков HDD ATA, SATA - PC - 3000 Portable.

Новейшие возможности PC - 3000 Portable позволяют осуществлять работу по восстановлению данных на жестких дисках непосредственно у заказчика. Отличительной особенностью данного программно - аппаратного комплекса от других подобных комплексов является то, что он может подсоединяться практически к любому компьютеру через USB - интерфейс и восстанавливать различные данные с интерфейсы ATA и SATA, общей емкостью от 20 до 750 Гб. Кроме восстановления данных, этот программно - аппаратный комплекс может создавать образ диска в виде файла и посекторной копии на присоединенный накопитель.

В том случае, если у Вас потеряны данные с различных флэш - накопителей, то возможно приобрести комплекс PC - 3000 Flash. Этот комплекс помогает восстановить большое количество утраченных данных с различных флэш карт и других носителей информации (SD, SM, MMC, USB Flash, MemoryStick, Compact Flash).

Находкой для специалиста по восстановлению данных является профессиональный комплекс для восстановления информации Data Extractor SCSI. Этот комплекс быстро может восстановить данные из неисправных жестких дисков, а также восстанавливать данные в случае логических разрушений.

Применение подобных комплексов многократно облегчает работу тестировщика и настройщика компьютерной техники и позволяет в кратчайшие сроки определить проблему, связанную с повреждением дисков или других устройств и оперативно восстановить информацию на Вашем компьютере.

1.3 PC-3000 for Windows

Назначение PC-3000 for Windows (UDMA)

Программно-аппаратный комплекс PC-3000 for Windows (UDMA) предназначен для диагностики и ремонта HDD (восстановления работоспособности) с интерфейсом ATA (IDE) и SATA (Serial ATA 1.0, 2.0), емкостью:

· от 1 Гб до 1 Тб, производства: Seagate, Western Digital, Fujitsu, Samsung, Maxtor, Quantum, IBM (HGST), HITACHI, TOSHIBA c форм-фактором 3.5? - настольные ПК;

· 2.5? и 1.8? - накопители для ноутбуков;

· 1.0? - накопители для портативной техники, с интерфейсом Compact Flash.

К каждому из которых можно, в свою очередь, подключить несколько HDD.

Диагностика HDD осуществляется в обычном (пользовательском) режиме и в специальном технологическом (заводском) режиме. Для этого в комплекс PC-3000 for Windows (UDMA) входит набор технологических переходников и адаптеров, которые используются для ремонта HDD и восстановления данных.

Для первоначальной диагностики HDD запускается универсальная утилита PC-3000, которая диагностирует HDD и указывает все его неисправности. Далее запускается специализированная (предназначенная только для этого семейства) технологическая утилита, которая и осуществляет ремонт жесткого диска.

Непосредственно ремонт HDD заключается в обнаружении и устранении повреждений в служебной зоне, перезаписи Flash ПЗУ, восстановлении системы трансляции, обнаружении дефектных участков магнитных поверхностей и исключении их из рабочего пространства HDD. Весь процесс ремонта можно разделить по пунктам:

· Диагностика платы электроники HDD, при которой проверяются ПЗУ, находящиеся на плате, проверяется целостность их содержимого и соответствие версии. В случае необходимости производится их перезапись. Данные для записи берутся из эталонных данных в базе PC-3000.

· Диагностика служебной зоны HDD, которая находится в гермоблоке на минусовых цилиндрах, и выявление разрушенных служебных модулей. Если необходимо, то восстановление поврежденных модулей методом пересчета или их перезапись из эталонных данных базы PC-3000.

· Поиск дефектных секторов на поверхностях HDD и их скрытие. Скрытие осуществляется за счет резервной зоны HDD, специально предназначенной для этого. Емкость HDD при этом не уменьшается.

· Процесс программного ремонта HDD максимально информативен и требует от оператора наличия только базовых знаний о строении HDD. При этом он достаточно эффективен - позволяет ремонтировать до 80% всех неисправных HDD.

Комплект поставки PC-3000 for Windows (UDMA):

· Плата-тестер PC-3000 UDMA

· ПО комплекса PC-3000 for Windows (UDMA)

· Двух портовый адаптер управления питанием PC-3K PWR2

· Адаптер PC PATA-SATA

· Адаптер PC-PATA-SATA mini

· Адаптер PC micro SATA

· Щуп ATMR, HTS548, HTS726

· Интерфейсные кабели IDE 80 pin (80 см.)

· Интерфейсный кабель IDE 80 pin (34 см.)

· Кабели питания HDD

· Кабель питания PC-MX-SAFE

· Кабель HDD-10 pin (30 см.)

Рисунок 1. PC-3000 for Windows (UDMA)

Программное обеспечение PC-3000 for Windows (UDMA)

Программное обеспечение комплекса PC-3000 for Windows (UDMA) построено с использованием технологии MDI. Это позволяет работать с 2-я портами платы PC-3000 UDMA одновременно и независимо друг от друга в одном приложении. Кроме того, в состав ПО комплекса входят специализированные окна: выбора утилиты, ATA commander, скрипт система, управления базой данных. Использование технологии MDI позволяет размещать на рабочем столе все окна одновременно в рамках одного приложения PC-3000 for Windows (UDMA).

В состав ПО комплекса PC-3000 for Windows (UDMA) входят как универсальные утилиты, так и специализированные. С помощью универсальных утилит Вы сможете достаточно быстро произвести диагностику любого неисправного HDD и определить дальнейшие пути ремонта жесткого диска. Непосредственно же ремонт HDD осуществляется при помощи специализированных утилит, которые индивидуальны для каждого семейства HDD.

Все специализированные утилиты позволяют выполнить следующие действия:

· тестировать HDD в технологическом режиме;

· тестировать и восстанавливать служебную информацию HDD;

· читать и записывать содержимое Flash ПЗУ HDD;

· загружать программу доступа к служебной информации LRD;

· просматривать таблицы скрытых дефектов P-лист, G-лист, T-лист;

· скрывать найденные дефекты на поверхностях магнитных дисков;

· изменять конфигурационные параметры.

Для простоты работы в комплексе PC-3000 for Windows (UDMA) реализована новая база данных ресурсов (образы Flash ROM, служебные модули, треки служебной зоны). Она позволяет систематизировать все ресурсы HDD и хранить их в сжатом виде.

Основные отличия новой базы данных комплекса PC-3000 for Windows (UDMA) следующие:

· новый сервер базы данных, использующий FireBird database server (один из самых надежных SQL серверов);

· новый механизм индексации хранящихся в базе данных ресурсов для ускорения процесса поиска;

· возможность создания разделяемой базы ресурсов, используемой несколькими комплексами PC-3000 for Windows (UDMA) одновременно;

· возможность управления политикой бэкапирования данных;

· возможность создания базы данных объемом более 4 Гб.

Хочется отметить еще одну уникальную возможность - самостоятельное добавление пользователем новых ресурсов от новейших моделей HDD и осуществление их поиска в базе PC-3000.

Специализированные режимы для опытных пользователей

Специально для опытных пользователей, самостоятельно изучающих HDD, в состав программного обеспечения комплекса PC-3000 for Windows (UDMA) входят специализированные режимы: встроенная скрипт система и ATA commander.

PC-3000 for SCSI

PC-3000 for SCSI - программно-аппаратный комплекс предназначен для всестороннего тестирования и ремонта HDDs с интерфейсом SCSI всех типов. Cовместно с Data Extractor-ом комплекс осуществляет восстановление данных пользователя с поврежденных SCSI HDD. Комплекс может одновременно работать с HDD в количестве от 1-го до 15-и и проводить тесты и сервисные операции для каждого из них и независимо от других. Например, для одного запустить тест чтения, для другого - тест записи, для третьего - копирование данных и т.д. Работа с накопителями осуществляется через стандартный SCSI HOST контроллер, который в комплект поставки не входит и приобретается дополнительно.

Восстанавливаемые SCSI HDD могут быть подключены и отключены от контроллера без перезагрузки компьютера и перезапуска утилиты. В комплект поставки входит специализированная плата PC-KEY2, позволяющая программно управлять питанием 1-го SCSI накопителя через встроенный адаптер управления питанием и 3-мя внешними, стандартными источниками питания ATX. К каждому из которых можно, в свою очередь, подключить несколько HDD.

1.4 Data Extractor

Назначение Data Extractor UDMA

Программный комплекс Data Extractor UDMA - это специализированное программное обеспечение, работающее совместно с программно-аппаратным комплексом PC-3000 for Windows UDMA и предназначенное для восстановления информации с любых носителей (HDD IDE 3.5?, 2.5?, 1.8?, 1.0?; HDD SATA) в случае логических и некоторых физических повреждений. Программный комплекс Data Extractor позволяет работать с файловыми системами FAT, NTFS, EXT2 и EXT3*, HFS+, UFS1 и UFS2.

Комплекс позволяет создать полную (сектор в сектор) или частичную (в файлы образов) копию данных с неисправного носителя на любой другой исправный носитель, подключенный стандартно к компьютеру (Primary, Secondary IDE; SCSI и др.).

Data Extractor SCSI

Программный комплекс Data Extractor SCSI является профессиональным инструментом для восстановления данных. Комплекс позволяет восстанавливать данные с накопителей SCSI, подключенных к штатно установленному в компьютер SCSI контроллеру при условии, что это устройство определяется операционной системой.

Data Extractor SCSI работает в составе программно-аппаратного комплекса PC-3000 for SCSI и может функционировать под управлением операционной системы Microsoft Windows 2000/XP:

Требования к аппаратной конфигурации компьютера определяются требованиями операционной системы.

1.5 PC-3000 Portable

Назначение PC-3000 Portable

Специально для такого использования разработан комплекс PC-3000 Portable, который может подключаться к любому компьютеру через USB интерфейс и позволяет диагностировать и восстанавливать данные с HDD с интерфейсами ATA (IDE) и SATA (Serial ATA), емкостью от 20 Гб до 750 Гб с форм-фактором 3.5? и 2.5?.

Рисунок 2. PC-3000 Portable

1.6 HDD Repair Tool 3.0

Система предназначена для восстановления жестких дисков, а также данных с неисправных накопителей.

На данный момент комплекс поддерживает следующие накопители:

· IBM семейства DPTA, DJNA, DTLA5, DTLA7, AVER и AVVA.

· IBM/HITACHI семейства AVV2, HDS7-VLAT (AVV3).

· FUJITSU семейства MPG AT и MPG AH.

· FUJITSU 2,5' семейства MHK2xxxAT, MHL2xxxAT, MHM2xxxAT, MHN2xxxAT, MHR2xxxAT, MHS2xxxAT.

· WESTERN DIGITAL семейства AA, BA, AB, BB, EB, DA, JB, и PB, накопители на процессоре Marvell.

· SAMSUNG семейства Voyager10, Voyager11, Voyager11+ и Victor40.

· SEAGATE семейства U4, U5, U6, U7, U8, V8, U10, UX, Barracuda 2,3,4,5,7,8,9.

· MAXTOR семейства Fireball3 (Ares), 541DX (Athena), 540X-4K (Romulus), DiamondMax Plus8 (N40P), DiamondMax Plus9 (Calypso), DiamondMax Plus16 (Falcon).

· QUANTUM семейства LA, LB, LC, LM, AS, LD.

· HITACHI 2,5' семейства DK23xx: AA, BA, CA, DA, EA, EB, FB.

· TOSHIBA 2,5' семейства MKxxxxGAP, MKxxxxGAS, MKxxxxGAX.

2. Специальная часть

С другой стороны, цены на восстановление информации в серьезных DataRecovery фирмах заметно превышают стоимость жестких дисков, на которых эта информация находится. Возможно, не все так просто, как иногда кажется?

На самом деле, когда HDD исправен, в большинстве случаев задача сложной не является. Но вот когда с жестким диском возникли проблемы аппаратного характера, дело может быть весьма нетривиальным.

Для работы с проблемными винчестерами мировой разум в лице наших соотечественников разработал программно-аппаратные комплексы, в частности PC-3000 (AceLab) и менее распространенный HRT, HDD Repair Tools (BVG Group).

HDD Repair Tool (HRT) ver.3.0

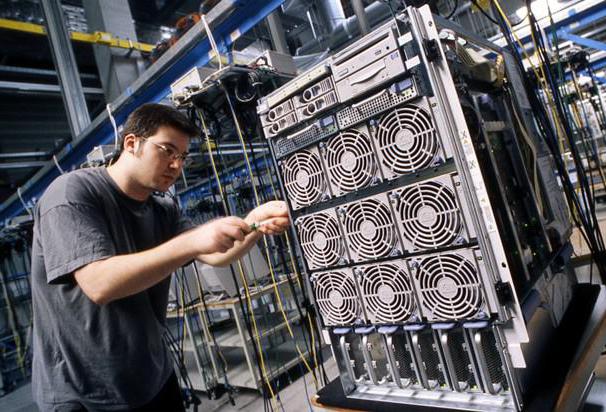

Как следует из определения, ПАК PC-3000 представляет собою комплекс из ПО и специализированной аппаратуры, а именно плату расширения, устанавливаемую в PCI слот ПК.

Сама по себе плата-тестер у PC-3000 представляет собою двухпортовый IDE контроллер, с возможностью программно подавать / отключать питание HDD. Плюс этот контроллер служит аппаратным ключом к программному обеспечению AceLab.

В комплекте к плате-тестеру идут различные кабели, переходники и адаптеры.

Но без софта данное устройство работать не будет. И, к сожалению, пока это ПО требует 32 разрядные ОС MicroSoft. Очень хотелось бы при этой жизни работать в версии под Linux.

В программно-аппаратный комплекс PC-3000 входят универсальные и специализированные утилиты для диагностики / ремонта HDD. С их помощью можно работать со служебной областью винчестера, считывать и записывать Flash-ПЗУ, изменять конфигурационные параметры и т.д.

Конечно, многое из этого можно сделать самому - тот же переходник для com-терминала, вручную подавать команды и переключать питание, и т.д.

Большинство распространенных утилит (например, GetDataBack от Runtime Software) ведут себя совсем не так. Они многократно перечитывают одни и те же сектора, особенно сектора, принадлежащие служебным областям диска, такие как FAT или MFT, или вообще аварийно завершают свою работу при встрече с BAD-сектором. В случае логических разрушений все ОК, но для восстановления жестких дисков такой подход непригоден. Можно, конечно, написать такую утилиту самостоятельно или доработать близкий по духу Open Source-проект, можно раздобыть готовую служебку в сети или считать ее с аналогичной модели винчестера, но… на все это требуется время, а времени всегда не хватает. Наличие специализированного комплекса существенно упрощает дело. Тем не менее, PC-3000 - не панацея! Специалист, умеющий ремонтировать жесткие диски, при необходимости обойдется и без него, а не умеющему он ничем не поможет.

У современных HDD две проблемы - это БЭД-блоки и головки. Ну иногда ещё электроника (причём частенько вместе с коммутатором). Служебка на всех современных дисках не слетает, а следовательно PC3000 и HRT тогда бесполезны. Точнее они нужны, но не для снятия данных, а для ремонта, но тут оказывается, что те функции которые от них требуются они выполнять не могут.

Вот и получается, что для успешного снятия данных сейчас необходимо иметь всего три вещи: программу Victoria (для тестирования поверхности HDD), HDDuplicator (для копирования бэдастых винтов) и прямые руки (для замены блока головок).

В настоящее время сложно представить общество, которое может существовать без использования информационных технологий, которые используются сейчас практически повсеместно.

В связи с широким распространением в применении Интернета стало очень важно уделять достаточное внимание вопросам, связанным с сохранением конфиденциальности данных. Ежедневно можно слышать о совершаемых кибератаках на различные предприятия, целью которых является овладение необходимой для хакеров информацией. Методы, которые используются для проведения таких действий, с каждым днем становятся все более изощренными и, одновременно, простыми. Это обусловлено двумя основными причинами - повсеместным применением Интернета и применением достаточно простых и идентичных систем.

В связи с этим, при создании информационной системы огромное внимание уделяется методам борьбы с различными сетевыми атаками. Под сетевой атакой буем понимать те действия, которые имеют под собой цель незаконного получения информации и нарушения работы или захвата управления над локальной системой.

В ходе выполнения данной работы будут рассмотрены вопросы, которые касаются изучения программно-аппаратных комплексов защиты информации от несанкционированного доступа.

1 Понятие информационной безопасности

Комплексная система информационной безопасности - это совокупность специальных органов, служб, средств, методов и мероприятий, которые направлены на увеличение надежности хранения информации.

Понятие информационной безопасности имеет различные значения в зависимости от применяемого контекста. В плане защиты РФ применяется самое широкое его понятие - здесь подразумевается защита национальных интересов в информационной области, которые задаются интересами людей, общества и государства. Применительно к организации хранения, обработки и передачи информации, данное понятие обозначает защиту данных и структуры от любых внешних воздействий, способных привести к ущербу субъектам рассматриваемой системы.

Таким образом, можно выделить следующие шаги черты информационной безопасности:

- целостность;

- доступность;

- конфиденциальность.

Конфиденциальность - состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право.

Целостность - состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право;

Доступность - состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно.

В данной последовательности необходимо осуществлять построение любой комплексной системы защиты. В большинстве ситуаций конфиденциальность информации играет существенно меньшую роль, чем целостность и доступность.

Процесс создания информационной безопасности представляет собой непрерывный процесс, в котором осуществляется обоснованный выбор рационального метода, определение вариантов его внедрения и развития, постоянный контроль его работы, определение наиболее слабых его мест с последующим их устранением.

Обеспечить безопасность информации можно только с помощью совместного использования всех имеющихся средств защиты. Максимальный эффект может быть достигнут в случае, когда все используемые средства составляют некий единый механизм, получивший название комплексная система защиты информации.

В практической деятельности можно выделить следующие направления информационной безопасности:

- правовая защита;

- организационная защита;

- инженерно-техническая защита [1].

Инженерно-техническая защита информации – это совокупность специальных мер, персонала, технических средств, направленных на предотвращение разглашения, утечки, несанкционированного доступа и других форм незаконного вмешательства в информационные ресурсы.

По функциональному назначению средства инженерно-технической защиты информации можно разбить на следующие группы:

- физические (устройства, инженерные сооружения, затрудняющие или исключающие проникновение злоумышленников к источникам конфиденциальной информации);

- аппаратные (механические, электрические, электронные и др. устройства, предназначенные для защиты информации от утечки и разглашения и противодействия техническим средствам промышленного шпионажа);

- программные (система специальных программ, включаемых в состав общего и специального обеспечения, реализующих функции защиты информации и сохранения целостности и конфиденциальности);

- криптографические и стеганографические (технические и программные средства шифрования и скрытия информации);

- комбинированные (совокупная реализация аппаратных и программных средств, криптографических и стеганографических методов защиты информации) [2].

2 Основные виды угроз компьютерной безопасности и принципы организации систем защиты

Любые вопросы, которые возникают при организации защиты информации, должны решаться на этапе предпроектной разработки информационной системы. Здесь необходимо учитывать следующие принципы:

- простота механизма защиты;

- постоянство защиты;

- всеобъемлющий контроль;

- идентификация;

- разделение полномочий;

- минимальные полномочия;

- надежность;

- максимальная обособленность механизма защиты;

- защита памяти;

- удобство для пользователей;

- контроль доступа на основании авторизации пользователя по его физическому ключу и личному PIN-коду;

- авторизация пользователя на основании физического ключа позволяет исключить непреднамеренную дискредитацию его прав доступа;

- отчетность [3, 4].

Все сетевые атаки можно классифицировать по:

- характеру воздействия (пассивное, активное);

- цели воздействия (нарушение целостности и конфиденциальности информации, функционирования системы);

- условию начала осуществления воздействия (атака по осуществлению запроса или осуществлению необходимого события, безусловная атака);

- наличию обратной связи с атакуемым объектом;

- расположению атакующего (внутрисегментное или межсегментное);

- числу атакующих (распределенная или нераспределенная);

- уровню эталона ISO (физический, канальный, сетевой, транспортный, сеансовый, представительный, прикладной) [5].

Среди огромного количества атак можно выделить ряд тех, которые наиболее часто встречаются на практике: mailbombing, переполнение буфера, использование специализированных программ (вирусов, снифферов, троянских коней, почтовых червей, rootkit-ов и т.д.), сетевая разведка, IP-спуфинг, man-in-the-middle, инъекция (SQL-инъекция, PHP-инъекция, межсайтовый скриптинг или XSS-атака), отказ в обслуживании (DoS- и DDoS- атаки), phishing-атаки

Зарегистрируйся, чтобы продолжить изучение работы

В настоящее время сложно представить общество, которое может существовать без использования информационных технологий, которые используются сейчас практически повсеместно.

В связи с широким распространением в применении Интернета стало очень важно уделять достаточное внимание вопросам, связанным с сохранением конфиденциальности данных. Ежедневно можно слышать о совершаемых кибератаках на различные предприятия, целью которых является овладение необходимой для хакеров информацией. Методы, которые используются для проведения таких действий, с каждым днем становятся все более изощренными и, одновременно, простыми. Это обусловлено двумя основными причинами - повсеместным применением Интернета и применением достаточно простых и идентичных систем.

В связи с этим, при создании информационной системы огромное внимание уделяется методам борьбы с различными сетевыми атаками. Под сетевой атакой буем понимать те действия, которые имеют под собой цель незаконного получения информации и нарушения работы или захвата управления над локальной системой.

В ходе выполнения данной работы будут рассмотрены вопросы, которые касаются изучения программно-аппаратных комплексов защиты информации от несанкционированного доступа.

1 Понятие информационной безопасности

Комплексная система информационной безопасности - это совокупность специальных органов, служб, средств, методов и мероприятий, которые направлены на увеличение надежности хранения информации.

Понятие информационной безопасности имеет различные значения в зависимости от применяемого контекста. В плане защиты РФ применяется самое широкое его понятие - здесь подразумевается защита национальных интересов в информационной области, которые задаются интересами людей, общества и государства. Применительно к организации хранения, обработки и передачи информации, данное понятие обозначает защиту данных и структуры от любых внешних воздействий, способных привести к ущербу субъектам рассматриваемой системы.

Таким образом, можно выделить следующие шаги черты информационной безопасности:

- целостность;

- доступность;

- конфиденциальность.

Конфиденциальность - состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право.

Целостность - состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право;

Доступность - состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно.

В данной последовательности необходимо осуществлять построение любой комплексной системы защиты. В большинстве ситуаций конфиденциальность информации играет существенно меньшую роль, чем целостность и доступность.

Процесс создания информационной безопасности представляет собой непрерывный процесс, в котором осуществляется обоснованный выбор рационального метода, определение вариантов его внедрения и развития, постоянный контроль его работы, определение наиболее слабых его мест с последующим их устранением.

Обеспечить безопасность информации можно только с помощью совместного использования всех имеющихся средств защиты. Максимальный эффект может быть достигнут в случае, когда все используемые средства составляют некий единый механизм, получивший название комплексная система защиты информации.

В практической деятельности можно выделить следующие направления информационной безопасности:

- правовая защита;

- организационная защита;

- инженерно-техническая защита [1].

Инженерно-техническая защита информации – это совокупность специальных мер, персонала, технических средств, направленных на предотвращение разглашения, утечки, несанкционированного доступа и других форм незаконного вмешательства в информационные ресурсы.

По функциональному назначению средства инженерно-технической защиты информации можно разбить на следующие группы:

- физические (устройства, инженерные сооружения, затрудняющие или исключающие проникновение злоумышленников к источникам конфиденциальной информации);

- аппаратные (механические, электрические, электронные и др. устройства, предназначенные для защиты информации от утечки и разглашения и противодействия техническим средствам промышленного шпионажа);

- программные (система специальных программ, включаемых в состав общего и специального обеспечения, реализующих функции защиты информации и сохранения целостности и конфиденциальности);

- криптографические и стеганографические (технические и программные средства шифрования и скрытия информации);

- комбинированные (совокупная реализация аппаратных и программных средств, криптографических и стеганографических методов защиты информации) [2].

2 Основные виды угроз компьютерной безопасности и принципы организации систем защиты

Любые вопросы, которые возникают при организации защиты информации, должны решаться на этапе предпроектной разработки информационной системы. Здесь необходимо учитывать следующие принципы:

- простота механизма защиты;

- постоянство защиты;

- всеобъемлющий контроль;

- идентификация;

- разделение полномочий;

- минимальные полномочия;

- надежность;

- максимальная обособленность механизма защиты;

- защита памяти;

- удобство для пользователей;

- контроль доступа на основании авторизации пользователя по его физическому ключу и личному PIN-коду;

- авторизация пользователя на основании физического ключа позволяет исключить непреднамеренную дискредитацию его прав доступа;

- отчетность [3, 4].

Все сетевые атаки можно классифицировать по:

- характеру воздействия (пассивное, активное);

- цели воздействия (нарушение целостности и конфиденциальности информации, функционирования системы);

- условию начала осуществления воздействия (атака по осуществлению запроса или осуществлению необходимого события, безусловная атака);

- наличию обратной связи с атакуемым объектом;

- расположению атакующего (внутрисегментное или межсегментное);

- числу атакующих (распределенная или нераспределенная);

- уровню эталона ISO (физический, канальный, сетевой, транспортный, сеансовый, представительный, прикладной) [5].

Среди огромного количества атак можно выделить ряд тех, которые наиболее часто встречаются на практике: mailbombing, переполнение буфера, использование специализированных программ (вирусов, снифферов, троянских коней, почтовых червей, rootkit-ов и т.д.), сетевая разведка, IP-спуфинг, man-in-the-middle, инъекция (SQL-инъекция, PHP-инъекция, межсайтовый скриптинг или XSS-атака), отказ в обслуживании (DoS- и DDoS- атаки), phishing-атаки . Рассмотрим их подробнее.

2.1 Mailbombing

Подобные атаки состоят в отправлении большого числа писем на электронный адрес пользователя, что может привести к выходу его из строя или поломке всего сервера. Для осуществления подобной атаки достаточно обладать знаниями о данных сервера, используемого для анонимной отправки писем, и адреса пользователя. Число писем всегда равно 12 битному числу. Опытные злоумышленники крайне редко используют атаки такого вида [5].

2.4 Сетевая разведка

Под сетевой разведкой понимается процесс получения знаний о системе путем применения общедоступных приложений и данных. Она может осуществляться с помощью DNS-запросов, эхо-тестирования или сканирования портов. Результатом деятельность хакера является получение всей необходимой информации для последующего взлома [5].

2.5 IP-спуфинг

IP-спуфинг на практике представляет собой случай, при котором хакер находится внутри предприятия и представляется санкционированным пользователем. Такой вариант может быть достигнут двумя путями - использованием IP-адреса, который лежит в допустимом диапазоне санкционированных IP-адресов, или с помощью авторизованного внешнего адреса, имеющего доступ к необходимым ресурсам в сети. В большинстве случаев атаки подобного рода служат отправной точкой для проведения других атак.

Обычно IP-спуфинг ограничивается вставкой ложной информации или вредоносных команд в обычный поток данных, которые транслируются между клиентским и серверным приложениями или по каналу связи между одноранговыми устройствами [5].

2.6 Атака типа man-in-the-middle

Проведение атак man-in-the-middle становится возможным в ситуации, когда хакер обладает доступом к пакетам, которые транслируются по сети. Для атак этого типа часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Их цель - кража информации, перехват текущей сессии и получение доступа к частным сетевым ресурсам и т.п. [5].

2.7 SQL-инъекция

SQL-инъекция – это атака, в ходе которой изменяются параметры SQL-запросов к базе данных. В результате запрос приобретает совершенно иной смысл, и в случае недостаточной фильтрации входных данных способен не только произвести вывод конфиденциальной информации, но и изменить/удалить данные [5].

2.8 PHP-инъекция

PHP-инъекция - один из способов взлома веб-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный злонамеренный сценарий в код веб-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд [5]

функционирующих в составе комплексов специального назначения.

Разработанный комплекс позволяет проводить испытания и подготовку

В процессе проведения исследований были разработаны структурная и

функциональная схемы адаптера, входящего в состав ПАК. На их основе

создана электрическая принципиальная схема. Путем сравнения между собой

характеристик элементов, используемых в схеме, были выбраны конкретные

элементы и, используя методы теории цепей, рассчитаны их номиналы. Был

разработан алгоритм работы прибора и соответствующее программное

обеспечение. Проектирование устройства выполнялась с соблюдением

соответствующих ГОСТов. Экономический эфф ект данной разработки

относительно существующих аналогов заключается в виде экономии средств

от снижения затрат на производство и использование, и повышении

производительности труда, за счёт привлечения технического персонала. К

характеристикам и параметрам спроектированного устройства относится:

малые габаритные размеры, узконаправленные функции (контроль

сопротивления коммутируемых цепей) относительно низкая потребляемая

В процессе работы программно-аппаратный комплекс не оказывает

никаких вредных воздействий на окружающую среду (не происходит

выделения вредных веществ, отсутствуют вибрация, шумы и вредные поля),

1>Технические требования к программно-аппаратному комплексу 8

3.1>Описание электрической принципиальной схемы комплекса . 18

3.3>Выбор кода обмена между адаптером и персональным

Приложение А. Блок-схемы алгоритма работы комплекса . . 67

Приложение Б. Схема электрическая принципиальная . . 71

Приложение В. Текст программы управления работой комплекса 72

В настоящее время важным показателем качества является надёжность

изделия, аппаратуры, устройства. Выбирая, ту или иную технику

руководствуются именно этим параметром. Чем надёжнее изделие, тем с

большей уверенностью можно гарантировать его бесперебойную работу. А

это очень важно для любой сферы использования устройства.

Деятельность в области электроники, автоматики и вычислительной

техники предполагает решение задачи управления разнообразными

объектами и процессами и связанной с ней задачи обработки сигналов.

Использование микроконтроллеров при инженерном проектировании решает

эту задачу наиболее оптимально. Так как приводит к улучшению технико-

экономических показателей изделия (стоимости, надёжности, потребляемой

При практическом применении изделий необходима их коммутация с

другими устройствами для получения связи между составными частями

комплекса, который выполняет различные задачи. Так же существ уют

устройства, которые осуществляют автоматическое соединение различной

аппаратуры. Для подобных устройств необход има проверка режима

функционирования (режим определяет коммутацию тех или иных цепей для

гарантированного п одключения технич еских устройств). Правильность и

точность функционирования устройств коммутации являются

определяющими качествами для создания надёжных автоматизированных

Целью данной работы явля ется создание программно-аппаратного

комплекса (ПАК) для проведения специальных комплексных проверок

электронных устройств. Использование ПАК даст возможность исследовать

и проверять различные по своему назначению устройства. Основываясь на

результатах контроля можно составить технические характеристики

определяющие надёжность и точность работы тестируемого устройства. Этот

комплекс универсален и способен тестировать различные цепи соединений и

специальные устройства гарантированного коммутирования, которые

включают в себя дублирующие цепи. Программно-аппаратный комплекс

можно рассматривать как систему автоматизированного управления

техническими устройствами и как устройство, осуществляющее связь

вычислительной техники (персональный компьютер ПК) с управляемыми

внешними устройствами. Благодаря этой связи существует возможность

анализа данных, полученных от программно-аппаратного комплекса, о

Программно-аппаратного комплекс на основе м икроконтроллера

универсален, так как он позволяет повысить технико-экономические

показатели, даёт возможность модификации и расширения ф ункциональный

возможностей. Перспективным является то, что непрерывное развитие

техники приводит к появ лению принципиально новых уст ройств,

тестирование которых можно осуществлять разработанным программно-

1>Технические требования к программно-аппаратному комплексу

1.1.1 Целью настоящей работы является разработка структуры

программно-аппаратного ком плекса и принципиальной электрической схемы

адаптера, входящег о в состав комплекса, предназначенного для проведения

специальных комплексных проверок коммутирующих элементов.

1.1.2 Комплекс должен тестировать (проверять) отсутствие или

наличие электрической цепи с заданными параметрами и иметь возможность

включения/выключения питания тестируемого устройства по заданному

1.2>Требования к техническим характеристикам адаптера:

1.2.3 Напряжение питания +5В с возможностью коммутации устройств

1.2.5 В режиме тестирования адаптер должен контролировать:

->наличие цепи с сопротивлением отсутствие цепи с сопротивлением > 10

1.2.6 В ком плексе должна быть предусмотрена индикация неисправных

1.2.7 Управление режимом работы адаптера должно осуществляться

программно через интерфейсный порт RS -232 с возмо жностью выбора

1.2.8 При индикации в процессе работы должна отображаться

1.2.9 Комплекс должен обеспечивать групповую и выборочную

проверку заданных цепей, а также последовательное включение питания в

2.1.1>Структурная схема программно-аппаратного комплекса,

позволяющая реализовать заданные функции, представлена на рисунке 2.1.

Рисунок 2.1 – Структурная схема работы программно-аппаратного

2.1.2 Структурная схема включает в себя следующие основные блоки:

Персональный компьютер осуществляет программное управление

а) канал управления внешними устройствами (формирователи ко манд

б) канал приема данных от внешних устройств (прием ники сигналов

контроля состояния ВУ и измерения параметров цепей);

в) канал управления (формирователь внутренних команд управления и

Внешнее устройство (ВУ) – исследуемый объект (электронное

2.2.1>Функциональная схема адаптера представлена на рисунке 2.2.

2.2.2>Адаптер состоит из трех каналов и схемы сопряжения с ПК:

– канал управления внешними устройствами (формирователи команд

– канал приема данных от внешних устройств (приемники сигналов

контроля состояния ВУ и измерения параметров цепей);

– канал управления (формирователь внутренних команд управления и

Канал управления внешними устройствами включает в себя:

Канал управления внешними устройствами предназначен для

формирования команд управления на ВУ по программе с ПК.

Модуль управления включением представляет собой дешифратор, в

котором в зависимости от выходного кода осуществляется подача питания на

заданные цепи. Для того чтобы сформировать команду управления

необходимо программно с ПК включить (выключить) одно (несколько) реле

Модуль подключения питания предназначен для коммутации

определённых цепей ВУ в зависимости от программы с ПК. Представляет

контактами реле (ключами), через которые осуществляется подача

–>>модуль управления и опроса (мультиплексоры и регистры);

Канал приема данных от ВУ предназначен для приема сигналов

контроля состояния ВУ и измерения параметров цепей.

Модуль измерений и контроля предназначен для проверки

сопротивления тестируемых цепей путем сравнения напряжений на

контактах ключей, и передачи сигнала для последующего анализа.

Модуль управления и опроса представляет собой блок

мультиплексоров и регистров, осуществляющих выбор цепей,

Модуль включения питания предназначен для подачи питания на

определённые цепи ВУ, которые подлежат проверке подключения и

контроля сопротивления, осуществляемой измерением напряжения на

Канал управления предназначен для формирования внутренних

сигналов управления по командам с ПК и обеспечивает:

–>>адресный доступ ко всем функциональным элементам адаптера;

–>>запись (считывание) информации во все (со всех) программно-

Кроме этого, канал управления также предназначен для обработки

электрических сигналов приходящих от ВУ, характеризующих наличие

Микроконтроллер (МК) предназначен для формирования управляющих

сигналов и приема/передачи данных. В ыполняют ф ункции логического

ОЗУ (память данных) предназначена для хранения переменных в

процессе выполнения прикладной программы, адресуется одним байтом и

ПЗУ (память программ) предназначена для хранения команд, констант,

управляющих слов инициализации, таблиц перекодировки входных и

Блок регистров (регистр-защелка) предназначен для хранения адресов

Генератор импульсов предусм отрен для формирования тактовых

импульсов для МК. Тактовый сигнал необходим для выполнения инструкций

микроконтроллера и работы периферийных м одулей (например,

универсальные порты ввода/вывода). Внутренний машинный цикл

микроконтроллера состоит из нескольких периодов тактового сигнала.

Схема сброса предназначена для перевода МК в исходное состояние с

заведомо известными параметрами работы. Что осуществляется подачей

сигнала RST на соответствующий вход, который производит следующие

действия: сбрасывает счетчик команд и указатель стека; устанавливает порт

Компьютеры позволяют автоматизировать огромное количество операций, которые ранее были под управлением людей. Скорость обработки данных компьютерами раскрывает широкие возможности, применимые в различных сферах человеческой деятельности, оставляя людям лишь самые важные функции по настройке и управлению различных цифровых систем. Современные комплексы программно-аппаратные (ПАК) позволяют оптимизировать не только отдельные операции, но и целые рабочие процессы, состоящие из множества действий.

Определение ПАК

Сферы применения

IT-специалист способен разработать и развернуть собственный комплекс аппаратных и программных средств, позволяющих обмениваться и обрабатывать практически любые виды информации для технологических задач, выполнение которых требует автоматизации. Также существуют и готовые решения от различных производителей, активно внедряемые в различные сферы деятельности. Области применения ПАК довольно обширны на сегодняшний день. Перечислим основные из них:

- Управление базами данных. Системы обработки запросов от многочисленных пользователей к общему хранилищу информации могут быть как разработаны работниками IT-отдела, так и приобретены готовыми у производителей.

- Медицинские исследования. Всё больше методов диагностики человеческих заболеваний автоматизируются для повышения скорости и качества обследований. Среди них - и простейший программно-аппаратный комплекс, позволяющий за мгновения получить рентгеновский снимок на экране в кабинете врача, и сложнейшие комплексы ведения огромного количества больничных карт пациентов.

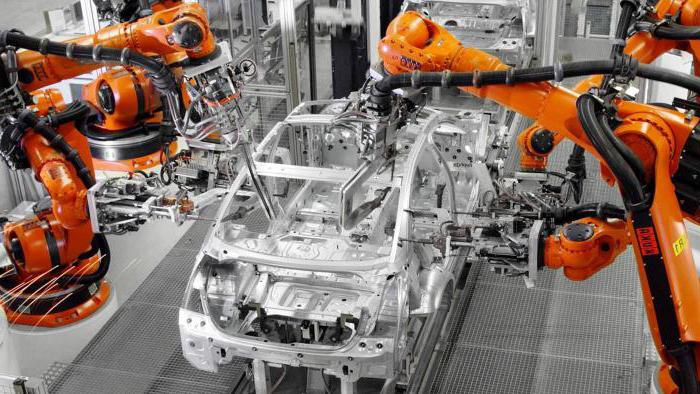

- Производственная сфера. Автоматическое управление широко внедряют во множество производственных станков и аппаратов, это позволяет исключить человеческий фактор и снизить затраты на контроль, который можно осуществлять прямо в процессе изготовления продукции.

- Системы безопасности. Широкий спектр различных решений для осуществления пожарной защиты и прочей охранной деятельности материальных ценностей, а также множество комплексов по защите информации от уничтожения или кражи.

Преимущества и недостатки готовых ПАК перед комплексами собственной сборки

- Готовое оборудование, на развёртывание которого уйдёт минимум времени.

- Все компоненты комплекса проходят многоступенчатое тестирование на совместимость и отказоустойчивость. Специалисты компаний, выпускающих ПАК, используют оригинальное ПО для максимальной оптимизации взаимодействия всех частей комплекса.

- Минимальное количество обслуживающего персонала. Многие ПАК не требуют от пользователя глубоких знаний IT-технологий, а техподдержка от производителей способна помочь в решении большинства типовых проблем без вызова специалиста.

- Гибкость. Готовый комплекс аппаратных и программных средств, позволяющих выполнять расширенный спектр операций в своей области привлекает покупателей универсальностью.

- Стоимость готовых решений может быть выше, чем разработанные для конкретного процесса комплексы программно-аппаратные от IT-специалистов внутри компании.

- Гибкость сборных ПАК может быть недостаточна для решения определённых задач, где требуется уникальный подход.

- Несанкционированное вмешательство в аппаратную или программную части комплекса зачастую приводит к ограничению гарантийного обслуживания.

Примеры ПАК от специалистов Oracle

Компания Oracle — признанный во всём мире авторитет в вопросах обслуживания баз данных. Начиная с 2008 года компания выпускает Exadata — комплекс аппаратных и программных средств, позволяющих компьютерам и рабочим станциям пользователей одновременный разноуровневый доступ к определённой информации. Отличительной особенностью Exadata является применение ячеек — отдельных автономных серверов, что позволяет быстрее обрабатывать запросы с большим объёмом информации. Среди других готовых решений от Oracle существует ПАК для быстрого развёртывания системы — Database Appliance, специально предназначенный для минимизирования затрат и времени на установку и настройку необходимого ПО. Также есть комплексы для использования облачных технологий (Private Cloud Appliance), для хранения большого объёма информации (Big Data Appliance) и даже для защиты целостности данных (Zero Data Loss Recovery Appliance).

Принципы работы ПАК Oracle

Exadata представляет собой программно-аппаратный комплекс предназначенный для централизованного управления базами данных и распределения хранимых файлов между отдельными ячейками. Тогда как основная система работает с большинством запросов, отсеивая ненужную информацию ещё в системе хранения, ячейки могут работать напрямую, передавая значительные объёмы сведений. Данные распределяются на несколько ячеек, что позволяет увеличить производительность запросов. Zero Data Loss Recovery Appliance освобождает ресурсы центральной системы, затрачиваемые на резервное копирование данных. Этот комплекс разработан намеренно для баз данных под управлением приложений Oracle и легко интегрируется для защиты нескольких баз, предоставляя возможности сквозной проверки и защиты критичной информации.

Медицинские ПАК

ПАК на производстве

Применение шаговых двигателей позволяет выполнять производственные задания с точностью, недоступной человеческим рукам. Оснащение производственных аппаратов встроенными компьютерами — это и есть применение специализированных ПАК. Принцип действия таких комплексов довольно прост: квалифицированный рабочий задаёт схему изделия, используя встроенное программное обеспечение, после чего станок выполняет заданное количество запланированных действий.

Системы мониторинга и безопасности

Различные анализаторы, тестеры и датчики чаще всего объединены в общую систему мониторинга, в том числе и программно-аппаратный комплекс. Системы видеонаблюдения, контроля доступа, как физического, так и информационного, - всё это примеры применения ПАК. Универсализация протоколов взаимодействия различных приборов позволяет создавать комплексы любой сложности и функциональности. Производители не стоят на месте, предлагая множество готовых решений для организаций и производств.

Выгодны ли ПАК?

Итак, программно-аппаратные комплексы действительно способны сэкономить время и обеспечить надёжную работу в нужной сфере. Может показаться, что необходимость в IT-специалистах отпадает, но разобраться самим во всех тонкостях готовых ПАК не так уж легко. Безусловно, о целесообразности применения любых автоматизированных систем может судить лишь профессионал с достаточной квалификацией. Скорее, ПАК способны значительно ускорить работу специалиста, нежели заменить его совсем.

Читайте также: