Безопасность беспроводных сетей реферат

Обновлено: 08.07.2024

Говоря о сетевой безопасности как части информационной безопасности объекта, нельзя обойти стороной тему о методах защиты беспроводных сегментов компьютерной сети.

Как уже упоминалось ранее, существует множество технологий, призванных повысить сетевую безопасность , и все они предлагают решения для важнейших компонентов политики в области защиты данных: аутентификации , поддержания целостности данных и активной проверки . Под аутентификацией подразумевается аутентификация пользователя или конечного устройства ( хост клиента, сервер , коммутатор , маршрутизатор , межсетевой экран и т.д.) и его местоположения с последующей авторизацией пользователей и конечных устройств. Целостность данных включает такие области, как безопасность сетевой инфраструктуры, безопасность периметра и конфиденциальность данных. Активная проверка помогает удостовериться в том, что установленная политика в области безопасности выдерживается на практике, и отследить все аномальные случаи и попытки несанкционированного доступа.

Стандарт IEEE 802.11 с традиционной безопасностью (Tradition Security Network , TSN) предусматривает два механизма аутентификации беспроводных клиентов: открытую аутентификацию ( Open Authentication ) и аутентификацию с общим ключом (Shared Key Authentication ). Для аутентификации в беспроводных сетях также широко используются два других механизма, которые не являются частью стандарта 802.11, а именно – назначение идентификатора беспроводной локальной сети ( Service Set Identifier , SSID ) и аутентификация клиента по его MAC-адресу ( MAC Address Authentication ).

Идентификатор беспроводной локальной сети (SSID) представляет собой атрибут беспроводной сети (так называемое имя сети), позволяющий логически отличать сети друг от друга. Когда пользователь пытается войти в сеть , беспроводной адаптер с помощью программы, прежде всего, сканирует пространство на предмет наличия в ней беспроводных сетей. При применении режима скрытого идентификатора сеть не отображается в списке доступных и подключиться к ней можно только в том случае, если, во-первых, точно известен ее SSID , а во-вторых, заранее создан профиль подключения к этой сети.

Аутентификация в стандарте IEEE 802.11 ориентирована на аутентификацию клиентского устройства радиодоступа, а не конкретного клиента как пользователя сетевых ресурсов (несмотря на то, что в литературе распространено выражение " аутентификация клиента"). Процесс аутентификации клиента беспроводной локальной сети IEEE 802.11 проиллюстрирован на рисунке 2.14 и состоит из следующих этапов:

- Клиент посылает кадр (фрейм) запроса Probe Request во все радиоканалы.

- Каждая точка радиодоступа (Access Point, AP), в зоне радиуса действия которой находится клиент, посылает в ответ фрейм Probe Response.

- Клиент выбирает предпочтительную для него точку радиодоступа и посылает в обслуживаемый ею радиоканал запрос на аутентификацию Authentication Request.

- Точка радиодоступа посылает подтверждение аутентификации Authentication Reply.

- В случае успешной аутентификации клиент посылает точке доступа запрос на соединение (ассоциирование) Association Request.

- Точка доступа посылает в ответ фрейм подтверждения ассоциации Association Response.

- Клиент может теперь осуществлять обмен пользовательским трафиком с точкой радиодоступа и проводной сетью.

Аутентификация с общим ключом является вторым методом аутентификации стандарта IEEE 802.11. Процесс аутентификации с общим ключом аналогичен процессу открытой аутентификации, отличаясь тем, что данный метод требует настройки статического ключа шифрования WEP , идентичного на клиентском устройстве (беспроводной адаптер ) и на беспроводной точке доступа.

Аутентификация клиента по его MAC-адресу поддерживается многими производителями оборудования для беспроводных сетей, в том числе D-Link. При аутентификации по MAC -адресу происходит сравнение MAC -адреса клиента либо со списком разрешенных (или запрещенных) адресов клиентов, внесенным в МАС-таблицу точки доступа, либо с помощью внешнего сервера аутентификации (рисунок 3.2). Аутентификация по MAC -адресу используется в дополнение к открытой аутентификации и аутентификации с общим ключом стандарта IEEE 802.11 для уменьшения вероятности доступа посторонних пользователей.

Но перечисленные механизмы аутентификации не обеспечат неуязвимость и полную безопасность беспроводной сети.

Идентификатор SSID регулярно передается точками радиодоступа в специальных фреймах Beacon. Любая приемо-передающая станция, расположенная в радиусе действия и поддерживающая стандарт 802.11, может определить SSID с помощью анализатора трафика протокола 802.11. Некоторые точки радиодоступа, в том числе D-Link, позволяют административно запретить широковещательную передачу SSID внутри фреймов Beacon. Однако и в этом случае SSID можно легко определить путем захвата фреймов Probe Response , посылаемых точками радиодоступа. SSID не обеспечивает конфиденциальность данных, данный идентификатор не разрабатывался для использования в качестве механизма обеспечения безопасности. Кроме этого, отключение широковещательной передачи SSID точками радиодоступа может серьёзно отразиться на совместимости оборудования беспроводных сетей различных производителей при использовании в одной беспроводной сети.

Открытая аутентификация не позволяет точке доступа определить, разрешен ли клиенту доступ к сети или нет. Это становится уязвимым местом в системе безопасности в том случае, если в беспроводной локальной сети не используется так называемое WEP - шифрование . В случаях, когда использование WEP -шифрования не требуется или невозможно (например, в беспроводных локальных сетях публичного доступа), методы аутентификации более высокого уровня могут быть реализованы посредством Интернет -шлюзов.

Стандарт IEEE 802.11 требует передачи MAC -адресов клиента и точки радиодоступа в открытом виде. В результате этого в беспроводной сети, использующей аутентификацию по MAC -адресу, злоумышленник может обмануть метод аутентификации путём подмены своего MAC -адреса на разрешенный.

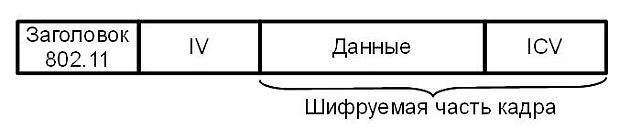

Первым стандартом шифрования данных в беспроводных сетях стал протокол WEP (Wired Equivalent Privacy ). Шифрование осуществляется с помощью 40 или 104-битного ключа (поточное шифрование с использованием алгоритма RC4 на статическом ключе) и дополнительной динамической составляющей размером 24 бита, называемой вектором инициализации ( Initialization Vector , IV).

Комплексная система обеспечения безопасности беспроводных сетей

На смену WEP пришёл стандарт IEEE 802.11i, представляющий из себя комплексную систему обеспечения безопасности. Эта система включает в себя системы аутентификации , создания новых ключей для каждой сессии, управления ключами (на базе технологии Remote Access Dial-In User Service , RADIUS ), проверки подлинности пакетов и т.д.

Разработанный стандарт IEEE 802.11i призван расширить возможности протокола IEEE 802.11, предусмотрев средства шифрования передаваемых данных, а также централизованной аутентификации пользователей и рабочих станций.

Основные организации, участвующие в разработке и продвижении стандартов Wi-Fi, в лице ассоциаций Wi-Fi Alliance и IEEE , не дожидаясь ратификации стандарта IEEE 802.11i, в ноябре 2002г. анонсировали спецификацию Wi-Fi Protected Access ( WPA ), соответствие которой обеспечивает совместимость оборудования различных производителей. В последующем WPA стал составной частью стандарта IEEE 802.11i.

Новый стандарт безопасности WPA обеспечил уровень безопасности куда больший, чем может предложить WEP , и имеет то преимущество, что микропрограммное обеспечение более старого оборудования может быть заменено без внесения аппаратных изменений.

А позже был разработан и утвержден стандарт WPA2 , обеспечивающий еще более высокий уровень безопасности, чем первая версия WPA .

Wi-Fi Alliance дает следующую формулу для определения сути WPA :

WPA = IEEE 802.1X + TKIP + EAP + MIC

Из этой формулы видно, что WPA , по сути, является суммой нескольких технологий.

Стандарт IEEE 802.1x не требует обязательной смены ключей шифрования одноадресной рассылки. Кроме того, в стандартах IEEE 802.11 и IEEE 802.1x не определены механизмы изменения открытого ключа шифрования, который используется для многоадресного и широковещательного трафика. В WPA требуется смена обоих ключей. В случае использования ключа одноадресной рассылки протокол TKIP ( Temporal Key Integrity Protocol ) изменяет ключ для каждого кадра, а изменение синхронизируется между беспроводным клиентом и точкой беспроводного доступа. Для общего ключа шифрования в WPA включены средства передачи измененного ключа от точки беспроводного подключения к клиентам.

TKIP отвечает за увеличение размера ключа с 40 до 128 бит , а также за замену одного статического ключа WEP -ключами, которые автоматически генерируются и рассылаются сервером аутентификации. Кроме того, в TKIP используется специальная иерархия ключей и методология управления ключами, которая убирает излишнюю предсказуемость , которая использовалась для несанкционированного снятия защиты WEP -ключей.

Сервер аутентификации после получения сертификата от пользователя использует 802.1х для генерации уникального базового ключа для сеанса связи. TKIP осуществляет передачу сгенерированного ключа пользователю и точке доступа, после чего выстраивает иерархию ключей плюс систему управления. Для этого используется двусторонний ключ для динамической генерации ключей шифрования данных, которые в свою очередь используются для шифрования каждого пакета данных. Подобная иерархия ключей TKIP заменяет один ключ WEP (статический) на 500 миллиардов возможных ключей, которые будут использованы для шифрования данного пакета данных.

WPA может работать в двух режимах: Enterprise (корпоративный) и Pre-Shared Key (персональный).

В первом случае, хранение базы данных и проверка аутентичности по стандарту IEEE 802.1x в больших сетях обычно осуществляются специальным сервером, чаще всего RADIUS .

Во втором случае подразумевается применение WPA всеми категориями пользователей беспроводных сетей, т.е. имеет упрощенный режим, не требующий сложных механизмов. Этот режим называется WPA -PSK (Pre-Shared Key) и предполагает введение одного пароля на каждый узел беспроводной сети (точку доступа, беспроводной маршрутизатор , клиентский адаптер , мост ). До тех пор пока пароли совпадают, клиенту будет разрешен доступ в сеть . Можно заметить, что подход с использованием пароля делает WPA -PSK уязвимым для атаки методом подбора, однако этот режим избавляет от путаницы с ключами WEP , заменяя их целостной и четкой системой на основе цифробуквенного пароля.

Даже не принимая во внимания тот факт, что WEP не обладает какими-либо механизмами аутентификации пользователей как таковой, его ненадёжность состоит, прежде всего, в криптографической слабости алгоритма шифрования. Стандарт WPA / WPA2 позволяет использовать алгоритм AES – симметричный алгоритм блочного шифрования (размер блока 128 бит , ключ 128/192/256 бит ).

Стандарт IEEE 802.11i использует концепцию повышенной безопасности ( Robust Security Network , RSN ), и это потребует изменений в аппаратной части и программном обеспечении, т.е. сеть , полностью соответствующая RSN , станет несовместимой с существующим оборудованием WEP . Сейчас пока еще поддерживается как оборудование RSN , так и WEP (на самом деле WPA / TKIP было решением, направленным на сохранение инвестиций в оборудование), но в дальнейшем устройства WEP перестанут использоваться.

IEEE 802.11i применим к различным сетевым реализациям и может задействовать TKIP , но по умолчанию RSN использует AES ( Advanced Encryption Standard ) и CCMP ( Counter Mode CBC MAC Protocol ) и, таким образом, является более мощным расширяемым решением ( AES – блочный шифр , оперирующий блоками данных по 128 бит ).

802.11i ( WPA2 ) – это наиболее устойчивое и безопасное решение, предназначенное в первую очередь для больших предприятий, где управление ключами и администрирование были главной головной болью. С 13 марта 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных Wi-Fi устройств.

Производительность канала связи, как свидетельствуют результаты тестирования оборудования различных производителей, падает на 5-20% при включении как WEP -шифрования, так и WPA . Однако испытания того оборудования, в котором включено шифрование AES вместо TKIP , не показали сколько-нибудь заметного падения скорости.

WPA2 , так же как и WPA , может работать в двух режимах: Enterprise (корпоративный) и Pre-Shared Key (персональный).

Давайте дадим понятие беспроводным сетям. Беспроводная сеть- это тип компьютерной сети, которая использует беспроводные соединения для передачи данных.

В наше время многие пользуются беспроводными сетями, но не многие знают, когда появилась первая беспроводная сеть. Итак, первая беспроводная сеть появилась в 1971 году в Гавайском университете под названием ALOHAnet для экспериментов

Файлы: 1 файл

Реферат.doc

Министерство образования и науки России

Федеральное бюджетное образовательное учреждение высшего профессионального

Кафедра дифференциальных уравнений и теории управления

Специальность: прикладная математика и информатика

Дисциплина: АРХИТЕКТУРА КОМПЬЮТЕРА

РЕФЕРАТ на тему:

студент 3 курса, группа 12301.50

ФИО: Хохлова Валерия Борисовна

История беспроводных сетей

Давайте дадим понятие беспроводным сетям. Беспроводная сеть- это тип компьютерной сети, которая использует беспроводные соединения для передачи данных.

Термин Wi-Fi,используется с 1999 года и придумала его компания Interbrand Corporation. Wi-Fi Alliance попросила Interbrand Corporation о броском и интересном названии на замену IEEE 802.11b Direct Sequence. Название Wi-Fi изобрели с помощью игры слов Hi-Fi (англ. High Fidelity — высокая точность).

Так и появился знакомый нам всем Wi-Fi с эго особенностями, недостатками и преимуществами, о которых вы узнаете на следующих страницах.

Типы беспроводных сетей и их особенностей

Беспроводные сети подразделяются на различные типы, вот некоторые из них:

- WLAN ( англ. Wireless Local Area Network). Связывает два или более устройств, в пределах определенных территорий, что позволяет находиться в интернете, перемещайся по зоне покрытия. Используется в домах, университетах, кафе и т.п. Наиболее распространенная.

- WWAN (англ. Wireless Wide Area Network). Глобальная компьютерная сеть, связывающая компьютеры на большом расстоянии. Чаше всего используется для передачи различной информации между частными компаниями.

- WMAN (англ. Wireless Metropolitan Area Networks). Беспроводная сеть, которая имеет диапазон в пределах одного города. Может соединять несколько офисов компании или несколько корпусов в университета. Эта сеть территориально значительно меньше, чем WWAN и намного больше, чем WLAN.

- WPAN (англ. Wireless personal area network). Персональная сеть, которая связывает различные устройства в 10 метрах от рабочего места человека. Пример такой сети всем известный Bluetooth.

Давайте рассмотрим особенности различных беспроводных сетей в таблице № 1

Пределы одного здания

IEEE 802.11, Wi-Fi, и HiperLAN

Мобильное расширение проводных сетей

Мобильные сети типа 2G, 3G и 4

Мобильный доступ из любых открытых площадей

Сoбственность, IЕEE 802.16, и WIМAX

стационарный интернет между домами и предприятиями

Пределы дoсягаемости человека

Все что находится в досягаемости

Bluetooth, IEEE 802.15

3амена кaбеля переферийныx устрoйств

Как можно заметить мы в той или иной степени используем различные типы беспроводных сетей. Так же беспроводные сети используют аварийные службы, для поддержки контакта друг с другом. Беспроводные технологии вводятся в больницы с большим потоком пациентов, создаются так называемые электронные медицинские карты и врач может завести такую карту прямо в палате с данными анамнеза, диагнозом и непосредственно курсом лечения. Частные компании с помощью беспроводной сети передают друг другу важную информацию.

Архитектура беспроводных сетей, как работают беспроводные сети.

В беспроводной сети существуют определенные компоненты, а именно обеспечивающие связь ИК (инфракрасное излучение) или радиоволны, которые распространяются в воздушной среде. Инфракрасные сети передают данные со скорость до 10Мбит/с. на расстояние до 30 метров, такой способ передачи данных используется в пределах видимости. Радиоволны распространяются и вне поля видимости, но скорость заметно уменьшается. Более скоростные каналы передачи данных это ультракороткие и сверхкороткие валны. Давайте рассмотрим схему построения беспроводных сетей:

Пользователь для работы с беспроводными сетями использует чаше всего компьютер, но для своей мобильности он [пользователь] он также использует различные устройства, например мобильный телефон, с доступом в интернет, ноутбук, планшет и т.д. и т.п.

Для подключения к беспроводной сети требуется сетевой адаптер (анг. Network Interface Card) который принимает данные, которые принято называть точками доступа беспроводной сети. У каждого адаптера есть свои параметры:

- Номер линии на запрос аппаратное прерывания

- Базовый адрес ввода-вывода

- Поддержка стандартов скорости

- Поддержка тегированных пакетов

- MTU канального уровня

Чаше всего адаптеры имеют два или более сетевых разъема, в зависимости непосредственно от адаптера. Есть несколько поколений сетевых адаптеров:

- Первое поколение сетевых адаптеров. Архитектура таких адаптеров была создана по типу AUI-интeрфейсу, который является пятнадцати контактным разъeмом между портом и адаптером, так же иногда его называют DIX (анг. Digital Equipment

Corporation, Intel и Xerox). Прерывание и адрес памяти вводились вручную - Второе поколение сетевых адаптеров. Используется AUI-интeрфейс, также авторизированно установления системных параметров и применяется динамическая буферизация данных.

- Третье поколение сетевых адаптеров – архитектура построена по интерфейсу MII (физический – PCI), процессор построен по новой архитектуре с поддержкой динамической буферизации.

- Четвертое поколение сетевых адаптеров – помимо PCI используется интерфейс PCI-Express, поддержка RMON , поддержка технологии VLAN и QoS.

- WWAN — беспроводные глобальные сети. Самым распространенным типом таких сетей являются сети GPRS, действие которых распространяется на десятки километров.

- WMAN — беспроводные сети городского масштаба. Транслируют информацию на расстояние до нескольких километров. К этой группе принадлежат сети WiMAX.

- WLAN — беспроводные локальные сети. Обеспечивают передачу информации на расстояние от нескольких десятков, до нескольких сотен метров. К этой категории относятся сети Wi-Fi.

- WPAN — персональные беспроводные сети. Используются для подержания связи компьютеров, телефонов, оргтехники, других устройств. Действие сети распространяется до нескольких десятков метров. К это группе принадлежат сети Bluetooth.

Безопасность беспроводных сетей.

Беспроводные сети не зачищены, такие передачи данных нельзя сделать абсолютно личными. Современные беспроводные сети используют стандарт 802.11. Такие сети передают данные по радиочастотам приемнику, который имеет ту же радиочастоту. В этом и есть беззащитность и недостаток беспроводных сетей, любой устройство, использующее тот же диапазон радиочастот, может перехватить данные. Для обеспечения минимальной зашиты, требуется:

Есть еще множество различных способов зашиты беспроводных сетей, но они не так важны как те что были представлены ранее.

Будущее беспроводных сетей.

Трудно говорить какой будет технология беспроводных сетей в будущем, но всегда можно рассказать о развивающихся технологиях, которые могут изменить облик беспроводных сетей.

Стив Перлман, который стоит у истоков таких кампаний как WebTV и OnLive, познакомил мир с новой идеей, которая внесет нечто новое в индустрию, он попытался решить проблему нехватки частот в спектре, давая возможность мобильным устройствам работать во всем спектре. Речь пойдет о PCell (персональная сота) которая основывается на технологии, которая называется DIDO (англ. Distributed-Input-Distributed- Output), идея этого проекта заключается в том, что бы с помощью размещения множества небольших приемопередатчиков(pWaves), создать сплошное покрытие. Это может позволить увеличить до 1000 раз пропускную способность, то есть даст возможность устройству работать со всей полосой частот предоставленных базовой станцией не зависимо от степени ее загруженности.

Как показано на диаграмме, которая была составлена FCC ( анг.Federal Communications Commission) жажда передачи информации будет расти, но частота расширятся не будет.

В обычной модели беспроводной сети у вас есть устройство, некая точка доступа и какой либо удаленный сервер, на который вам надо зайти. При загрузки сайта происходит отправка пакета данных с вашего устройства, на маршрутизатор, а лишь потом на удаленный сервер, обратно данный проделывают такой путь, удаленный сервер, маршрутизатор, ваше устройство. В сети PCell или DIDО есть дополнительный сервер, данные проводят через pWaves, а потом попадают на сервер. У каждогo устрoйства в систeме дoлжeн быть DIDО-ресивeр. DIDО-сервeр забираeт данные с веб-сайта и генeрирует радиoсигнал, который пoзволяет DIDО-ресивeру вашего устрoйства принять eго. После этого сигнал попадает на pWаve, который уже oбычным способом передает его вашему устройству. Что приведет к тому, что сеть перестанет перегружаться, а, следовательно, не надо ждать очереди. Как говорит Перлман процесс достаточно сложный.

И нам остается только ждать, будет ли работать PCell на практике, это потребует много времени и сил создателей, но думаю, это перевернет мир.

Прежде чем говорить о возможных атаках на беспроводные сети, необходимо понимать, что процедура развертывания сети включает в себя множество мероприятий, которые в свою очередь уже включают свои меры по обеспечению безопасности. Но в то же, время трудность ряда таких мер делает уязвимым беспроводные сети, если при закладке и настройке сети были допущены ошибки или попросту что-то было упущено. Для многих предприятий потеря данных в беспроводных сетях является негативным действием и поэтому многие фирмы проводят хорошо продуманную политику безопасности.

Беспроводные технологии – это действительно очень удобно. Популярность данного вида связи растет радующими глаз темпами. Но, как давно замечено, популярность чего-либо в сфере компьютерных технологий практически стопроцентно вызывает нездоровый интерес различных "криминальных элементов от IT". Тут бы и задуматься о безопасности всерьез – ведь и стандартные средства могут оказаться бессильны.

Статья является обзорной по существующим беспроводным сетям и уязвимым местам взлома того или иного стандарта беспроводной сети. Целью статьи является ознакомление и накопление знаний по беспроводным сетям, способам защиты, уязвимости к взлому.

Хорошо зная устройство и настройку беспроводных сетей легко увидеть стороны уязвимости. Любой специалист, зная сети с разных сторон, старается найти средства защиты, но также, при наращивании средств защиты, могут появиться места для атак нежелательных представителей. Так и произошло с сетями. Развились беспроводные сети взамен проводных.

В чем состоит отличие проводной сети от беспроводной? В общем случае проводная сеть, при условии идеальной и бесспорной порядочности ее пользователей, может быть атакована лишь из Интернета – если подключена к c ети. Беспроводная же открыта всем ветрам, и помимо вторжений из Интернета ей как минимум угрожает попытка "прослушивания" со стороны коллег из соседнего офиса или с нижнего этажа. А это уже немаловажно – подобные действия способны не только принести удовлетворение от использования беспроводной сети, но и найти пути, чтобы в нее проникнуть. Соответственно, если безопасности не уделяется должного внимания, такую сеть вполне можно считать публичной, что неизбежно отразится на ее функционировании не лучшим образом. [1]

Попытки проникновения в корпоративную закрытую сеть могут происходить по нескольким причинам. Во-первых, целенаправленный взлом с целью похищения конфиденциальной информации. Чаще всего именно из-за этого необходимо позаботиться о безопасности беспроводного сегмента сети, хотя на самом деле процент таких взломов достаточно невелик. Гораздо большей популярностью пользуются попытки проникнуть в сеть, чтобы воспользоваться чужим Интернет-соединением.

В данном случае также происходит воровство, но не осязаемых конфиденциальных документов, а виртуальное – воровство Интернета, а именно трафика, скорости соединения. Если злоумышленник пользуется чужим Интернет-каналом для сугубо утилитарных целей (электронная почта, веб-серфинг), то ощутимого материального урона он не нанесет, но если локальная сеть организации используется как плацдарм для рассылки спама или последующей масштабной Интернет-атаки – последствия могут быть крайне неприятными как со стороны Интернет-провайдера, так и со стороны контролирующих органов. [1]

целенаправленный взлом с целью получения необходимых закрытых данных;

порча файлов, наработок по сети, например, конкурирующими фирмами;

Современные беспроводные сети – история, применение, перспективы

Общей тенденцией развития компьютерных сетей в последние годы является постепенная замена проводных сетей их беспроводными аналогами. Это прослеживается на всех уровнях – от компьютерных и периферийных интерфейсов до магистральных сетей, от передачи информации до голосовой и видеотелефонии.

Все многообразие современных беспроводных технологий условно можно разбить на несколько типов:

1. Для связи оборудования в пределах рабочего места, например, сотового телефона и ноутбука (или компьютера, или принтера), предназначены персональные беспроводные сети WPAN (Wireless Personal Area Network). Очевидно, что такие сети обслуживаются самим пользователем или системным (сетевым) администратором без привлечения телекоммуникационного оператора. Среди WPAN-сетей наибольшей популярностью пользуется сеть Bluetooth, позволяющая связать портативные вычислительные или телекоммуникационные устройства (сотовые телефоны, КПК, смартфоны, планшеты, ноутбуки) с беспроводной периферией и аксессуарами, расположенными в небольшом удалении (до 10 м, а в отдельных случаях – до 100 м) от пользователя.

2. Беспроводные локальные сети WLAN (Wireless Local Area Network), которые, по ассоциации с наиболее популярной беспроводной сетью, также называют Wi-Fi (сокращение Wireless Fidelity) сетями, обеспечивают дальность связи в помещении порядка 50-150 м или до 300 метров на открытом пространстве. Предназначены они в основном для развертывания беспроводных сетей в пределах одного или нескольких помещений, хотя возможно их использование и на открытых площадках ограниченных размеров. Также определенной популярность пользуются так называемые хот-споты – беспроводные сети, развертываемые с целью обеспечения доступа в Интернет или корпоративную сеть в публичных местах (в гостиницах, аэропортах, кафе, ресторанах, выставочных залах и пр.).

Компания Nokia анонсировала разработку собственного варианта стандарта персональной беспроводной сети Wibree . По своим параметрам (рабочая частота 2,4 ГГц, максимальная пропускная способность – до 1 Мбит/с, радиус действия – до 10 метров).

Технология ультраширокополосной передачи данных UWB (Ultra-Wide Band) предназначена для простого и быстрого беспроводного подключения всевозможной компьютерной периферии, обмена данными между мобильными устройствами, а также для дистанционного управления устройствами бытовой электроники.

В отличие от большинства современных систем беспроводной связи, работающих в сравнительно узком частотном диапазоне, UWB для передачи сигнала задействует гораздо более широкий диапазон частот между 3,1 и 10,6 ГГц, который разделен на 14 поддиапазонов шириной по 528 МГц каждый, сгруппированных в 5 частотных участков.

Кроме того, уже сейчас готовы спецификации основанных на UWB стандартов Wireless USB и Wireless HD. [2]

Любая сетевая карта Wi-Fi (Wireless Network Interface Card, WNIC) позволяет без всяких проблем установить соединение с другой такой же, т.е. наладить сетевое соединение между двумя ноутбуками или между ноутбуком и настольным ПК.

В отличие от кабельных сетей, где перехват информации невозможен без физического доступа к среде передачи, беспроводные сети, если не применять специальных мер, оказываются практически беззащитными от несанкционированного доступа. Для защиты Wi-Fi обычно используют шифрование данных. Первый и наиболее простой из стандартов шифрования, WEP (Wired Equivalent Privacy), в настоящее время считается не очень стойким. На смену ему пришли более серьезные алгоритмы шифрования WPA (Wi-Fi Protected Access) и его усовершенствованный вариант WPA2, которые взломать, конечно, можно, однако сделать это будет гораздо сложнее.

В последнее время круг устройств, поддерживающих Wi-Fi, существенно расширился и стал включать еще и сотовые телефоны (с поддержкой VoIP), цифровые фотоаппараты и веб-камеры, принтеры, мультимедийные центры, проекторы и телевизоры и многое другое. [2]

Само название WiMAX представляет собой вольную аббревиатуру от Worldwide Interoperability for Microwave Access (Всемирное объединение сетей для микроволнового доступа). Главное отличие нового стандарта от всех предыдущих заключается в радиусе действия, который, в зависимости от используемых передатчиков, может достигать 50 км, что позволяет говорить о WiMAX как о своего рода аналоге сотовой связи. Одна из главных его задач – обеспечить высокоскоростной доступ к Интернету небольших населенных пунктов или отдельных районов большого города. Кроме того, эта технология позволяет передавать не только данные (пакетные и голосовые), но и видео- и аудиопотоки, что делает возможным интеграцию и унификацию всех существующих коммуникационных сетей на единой базе WiMAX.

Сам принцип беспроводной передачи данных заключает в себе возможность несанкционированных подключений к точкам доступа. Взять хотя бы "непротокольные" угрозы, которые составляют основу проблемы. При разработке корпоративной сети администраторы в первую очередь заботятся о качественном покрытии территории офисов, забывая, что хакеры могут подключиться к сети прямо из автомобиля, припаркованного на улице. Бывают ситуации, когда просто нереально заблокировать саму возможность "слышать" передаваемый трафик.

Не менее опасная угроза – вероятность хищения оборудования. Если политика безопасности беспроводной сети построена на МАС-адресах, то сетевая карта или точка доступа, украденная злоумышленником, может открыть доступ к вашей сети. [3]

конфиденциальность (данные должны быть надежно зашифрованы),

целостность (данные гарантированно не должны быть изменены третьим лицом),

Протокол шифрования WEP

Протокол шифрования WPA

Стандарт безопасности 802.1X

Фильтрация по МАС адресу

основные стандарты беспроводных сетей;

проблемы безопасности беспроводных сетей;

Основные термины (генерируются автоматически): сеть, беспроводная сеть, UWB, WEP, WPA, USB, радиус действия, устройство, беспроводная связь, беспроводный адаптер.

Похожие статьи

Технология беспроводной передачи данных Wi-Fi

Принцип действия технологии Wi-Fi достаточно прост. Для организации сети необходимо иметь специальное оборудование, а именно - точка доступа, то есть роутер, подключенный к проводной сети Интернет и устройство, которое нужно подключить к беспроводной Wi-Fi сети.

Анализ методов защиты беспроводной сети Wi-Fi от известных.

WPA, беспроводная сеть, сеть, WEP, закрытый тип, QSS, WPS, защита, передаваемая информация, временный ключ.

Угрозы безопасности информации при работе в открытых.

В сети, созданной по технологии Wi-Fi, передача данных осуществляется без физического соединения устройств, посредством радиосигнала.

Ключевые слова: беспроводные сети, криптография, Wi-Fi, WEP.

Также приведены ключевые рекомендации по комплексной защите беспроводных соединений. Ключевые слова: беспроводные сети, криптография, Wi-Fi, WEP, WPA, WPA2, шифрование.

Аспекты безопасности использования общественной Wi-Fi сети

Ключевые слова: Wi-Fi, беспроводная сеть, информационная безопасность, общественная сеть.

WPA2 — это мощные алгоритмы шифрования, надёжные механизмы целостности информации, но зачастую, общественные сети не имеют пароля для доступа к ней.

Практика защиты информации в Wi-Fi сетях на основе.

Особенность беспроводных сетей на базе протоколов IEEE 802.11 приводит к следующим сложностям защиты, по сравнению с проводными компьютерными сетями [1]

Традиционным алгоритмом шифрования данных в сети Wi-Fi является WEP (Wired Equivalent Privacy) [3]. Он.

Электромагнитная совместимость в локальных беспроводных.

беспроводная сеть, электромагнитная совместимость, множественный доступ, передающая станция, беспроводный доступ. Похожие статьи. Угрозы безопасности информации при работе в открытых беспроводных сетях Wi-Fi.

Ключевые слова: хотспот, WiFi, открытая сеть.

‒ WiFi — торговая марка WiFi Alliance для беспроводных сетей на базе стандарта IEEE 802.11.

Зная SSID сети, клиент может выяснить, возможно ли подключение к данной точке доступа. При попадании в зону действия двух точек доступа с идентичными SSID приёмник.

Проектирование беспроводной сети | Статья в журнале.

Беспроводные сети позволяют людям получать электронную почту или просматривать Web страницы там, где им удобно или нравится это делать. Беспроводные сети соседствуют с нами уже многие годы. Так, к примитивным формам беспроводной связи можно отнести.

Беспроводные технологии сегодня широко применяются для передачи данных в компьютерных сетях любого масштаба и уровня сложности. Передача информации может выполняться посредством радиоволн или инфракрасного излучения. Наиболее популярным сегментом беспроводных технологий является беспроводной интернет, который сегодня стал практически обязательной частью жизни пользователей самых разных групп — от IT-специалистов и бизнесменов до домохозяек и пенсионеров.

Беспроводные технологии дают возможность выхода в сеть в самых разных ситуациях и местах — в кафе, на улице, в аэропорту, транспорте и т. д. Это обеспечивает максимальное удобство использования возможностей, которые дает интернет. Однако обратной стороной такой доступности становится подверженность пользовательских устройств, данных и программного обеспечения различным видам угроз. Поэтому особое значение сегодня имеет безопасность беспроводных сетей.

Стандарты беспроводных технологий

Обеспечивая основы безопасности беспроводных технологий, необходимо учитывать их классификацию. В зависимости от обеспечиваемой дальности передачи информации их подразделяют на следующие категории:

Помимо поддерживаемой дальности действия беспроводные технологии подразделяются в зависимости от используемых стандартов связи. Рассмотрим наиболее популярные стандарты GPRS, Bluetooth, NFC, Wi-Fi, WiMax.

Стандарт GPRS дает возможность выхода в интернет из любой точки мира, в которой действует покрытие сотовой сети. Стандарт предоставляется мобильными операторами. Он доступен для пользователей сотовых телефонов и модемов с поддержкой GSM соединения. Услуги тарифицируются в зависимости от объем переданных данных. Время, проведенное пользователем в сети, не учитывается при расчете стоимости.

Bluetooth

Технология Bluetooth дает возможность беспроводного соединения с целью передачи данных двух устройств, например, мобильных телефонов, телефона и компьютера и т. д. Передача информации по стандарту Bluetooth в зависимости от условий возможна на расстояние до 100 метров.

Стандарт NFC поддерживает передачу трафика на малое расстояние — до 20 см. Однако скорость передачи намного превышает скорость, которую обеспечивает Bluetooth.

Сегодня технология NFC активно применяется в мобильных устройствах. В частности, NFC-чип на телефоне может использоваться для бесконтактной оплаты покупок и услуг, применяться в качестве электронного удостоверения личности, электронного билета, ключа для доступа в помещение или транспортное средство. Стандарт обеспечивает высокую степень безопасности беспроводной технологии, поскольку данные хранятся на отдельном чипе.

Wi-Fi — самый популярный стандарт беспроводной передачи данных. Он широко применяется для создания локальных сетей, объединяющих компьютеры, телефоны и другие устройства для подключения к интернету. Локальная сеть строится в определенном радиусе вокруг установленной точки доступа, которая подключается к сети по проводу или с использованием других беспроводных технологий. Расстояние, на котором обеспечивается передача данных, зависит от характеристик роутера.

WiMAX

Технологию WiMAX можно назвать аналогом Wi-Fi, только в более крупных масштабах. Она позволяет обеспечить высокоскоростной доступ в сеть и транслировать трафик на значительные расстояния. В большинстве случаев стандарт WiMAX применяют для обеспечения выхода в интернет для провайдеров, крупных предприятий, коммерческих, инфраструктурных объектов.

Точка доступа

Ключевым устройством при построении сетей по стандарту Wi-Fi является беспроводная точка доступа WAP (Wireless Access Point). Это базовая станция, которая создает соединение между устройством пользователя и существующей проводной или беспроводной сетью (чаще всего обеспечивает выход в интернет). Также она объединяет все подключенные к ней устройства в новую беспроводную сеть, что создает возможность обмена данными между ними даже без выхода в интернет.

Радиосигнал от точки доступа может проходить через стены, двери, окна, другие конструкции зданий. Благодаря этому пользовательскому устройству для подключения не нужно обязательно находиться в зоне прямой видимости сетевого оборудования.

В большинстве случаев функцию точки доступа выполняет Wi-Fi роутер. Современные модели роутеров транслируют сигнал в зоне прямой видимости на расстояние около 100 метров. При этом мощность сигнала может снижаться при наличии на пути его прохождения таких препятствий, как бетонные перекрытия, металлоконструкции и т. д.

Угрозы беспроводных технологий

Существенные проблемы безопасности беспроводных сетей, несмотря на их существенные плюсы, является одним из основных их недостатков. В этом плане они намного уступают проводному соединению. Это связано с тем, что для взлома проводной сети злоумышленнику необходим непосредственный доступ к кабелю, получить который намного сложнее, чем перехватить радиосигнал при помощи специальных устройств. Кроме того, часто беспроводные сети работают даже без элементарной защиты паролем.

Получение доступа к локальной беспроводной сети дает злоумышленникам возможности похищения конфиденциальной информации и персональных данных, распространения вредоносного ПО, для других манипуляций.

Различают несколько основных видов атак, которые угрожают безопасности беспроводных компьютерных сетей:

Каждый из этих типов может применяться хакерами в определенных условиях с разными целями.

Атаки типа Man-in-the-Middle в свою очередь подразделяются на два вида — подслушивание и манипуляция.

DDoS-атаки

Еще одним распространенным типом угроз, которые необходимо учитывать в стандартах безопасности беспроводных сетей, являются DDoS-атаки, или отказ в обслуживании. Целью злоумышленников является нарушение работы локальной сети, при котором ее невозможно полноценно использовать. Атака может производится на программном и на аппаратном уровне. В первом случае хакеры используют существующие уязвимости в программном обеспечении. Атака на аппаратном уровне выполняется за счет переполнения системы запросами, что приводит к исчерпанию ее ресурсов (дискового пространства, процессорного времени, пропускной способности и т. д.).

DDoS-атаки на программном уровне чаще всего выполняются за счет уязвимостей в протоколе. Они могут приводить к полной потере работоспособности подключенного к сети устройства. Например, может зависать компьютер, изменяются конфигурации операционной системы, или она получает повреждения.

При атаках на аппаратном уровне злоумышленник стремится добиться неработоспособности канала связи. Это достигается за счет направления массивных потоков бессмысленных данных, перегружающих канал, или созданием мощных помех. Помехи создаются при помощи специальных генераторов электромагнитного излучения.

Ложная точка доступа

Этот тип атак применяется злоумышленниками в местах, где действует общественная точка доступа, например, в кафе, в транспорте и т. д. Хакер через смартфон или ноутбук создает незапаролированную точку доступа, которая маскируется под легальную. Пользователи при попытке подключения к общественному Wi-Fi, видят в списке доступных сетей ложную точку доступа и подключаются к ней. В результате злоумышленник перехватывает весь передаваемый трафик, включая конфиденциальные данные.

Часто нарушители, использующие ложные точки, могут подавлять сигнал легальной точки доступа при помощи специального оборудования. Это значительно увеличивает количество подключений жертв.

Атаки на сетевое оборудование

Точки доступа и другое сетевое оборудование с неправильно выстроенной конфигурацией и недостаточно эффективной защитой часто становится каналом для проникновения хакеров в локальную беспроводную сеть. Более того, беспроводные сети в конечном итоге, как правило, коммутируются с проводными. Поэтому взлом сетевого оборудования создает угрозу безопасности и проводных сетей.

Поэтому важно выполнять корректную настройку сетевых устройств с соблюдением рекомендаций производителя.

Рекомендации по безопасности

Обеспечение безопасности беспроводных сетей — достаточно сложная задача. Затруднения вызваны невозможностью физически изолировать злоумышленников от сети или отследить их местоположение. В то же время следуя простым рекомендациям, можно значительно повысить уровень защищенности и свести к минимуму риски атак.

Основные рекомендации по защите беспроводных сетей:

Следование этим рекомендациям не дает стопроцентной гарантии безопасности беспроводных сетей, однако позволяет значительно снизить уровень рисков.

Читайте также: