Способы ограничения доступа к сетевым папкам кратко

Обновлено: 04.07.2024

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам (далее – Стандарт) регламентирует процессы предоставления доступа к файловым информационным ресурсам, размещенным на компьютерах, работающих под управлением операционных систем семейства Microsoft Windows. Стандарт распространяется на случаи, когда в качестве файловой системы используется NTFS, а в качестве сетевого протокола для совместного доступа к файлам SMB/CIFS.

Информационный ресурс – поименованная совокупность данных, к которой применяются методы и средства обеспечения информационной безопасности (например, разграничение доступа).

Файловый информационный ресурс – совокупность файлов и папок, хранящихся в каталоге файловой системы (который называется корневым каталогом файлового информационного ресурса), доступ к которой разграничивается.

Составной файловый информационный ресурс – это файловый информационный ресурс, содержащий в себе один или несколько вложенных файловых информационных ресурсов, отличающихся от данного ресурса правами доступа.

Вложенный файловый информационный ресурс – это файловый информационный ресурс, входящий в составной информационный ресурс.

Точка входа в файловый информационный ресурс – каталог файловой системы, к которому предоставляется сетевой доступ (shared folder) и который используется для обеспечения доступа к файловому информационному ресурсу. Данный каталог обычно совпадает с корневым каталогом файлового информационного ресурса, но может быть и вышестоящим.

Промежуточный каталог – каталог файловой системы, находящийся на пути от точки входа в файловый информационной ресурс к корневому каталогу файлового информационного ресурса. Если точка входа в файловый информационный ресурс является вышестоящим каталогом по отношению к корневому каталогу файлового информационного ресурса, то она также будет являться промежуточным каталогом.

Группа доступа пользователей – локальная или доменная группа безопасности, содержащая в конечном счете учетные записи пользователей, наделенные одним из вариантов полномочий доступа к файловому информационному ресурсу.

Доступ пользователей к файловому информационному ресурсу предоставляется путем наделения их одним из вариантов полномочий:

Имена групп доступа пользователей формируются по шаблону:

FILE-Имя файлового информационного ресурса–аббревиатура полномочий

Аббревиатуры полномочий:

- Создаются группы доступа пользователей. Если сервер, на котором размещен файловый информационный ресурс, является членом домена, то создаются доменные группы. Если нет, то группы создаются локально на сервере.

- На корневой каталог и промежуточные каталоги файлового информационного ресурса назначаются права доступа согласно шаблонам прав доступа.

- В группы доступа пользователей добавляются учетные записи пользователей в соответствии с их полномочиями.

- При необходимости для файлового информационного ресурса создается сетевая папка (shared folder).

В. Изменение доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя перемещается в другую группу доступа пользователей в зависимости от указанных полномочий.

Г. Блокирование доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя удаляется из групп доступа пользователей файлового информационного ресурса. Если работник увольняется, то членство в группах не меняется, а блокируется учетная запись целиком.

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей вложенного файлового информационного ресурса добавляются группы доступа пользователей вышестоящего составного файлового информационного ресурса.

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей создаваемого информационного ресурса помещаются те учетные записи пользователей, которым требуется предоставить доступ.

- Организационными (или техническими, но не связанными с изменением прав доступа к каталогам файловой системы) мерами блокируется доступ пользователей к данному и всем вложенным файловым информационным ресурсам.

- К корневому каталогу файлового информационного ресурса назначаются новые права доступа, при этом заменяются права доступа для всех дочерних объектов (активируется наследие).

- Перенастраиваются права доступа для всех вложенных информационных ресурсов.

- Настраиваются промежуточные каталоги для данного и вложенных информационных ресурсов.

Предоставление доступа пользователю к файловому информационному ресурсу

Постановка задачи.

Предположим, в отдел разработки приняли еще одного работника – специалиста Егорова Михаила Владимировича (MB.Egorov@domain.ics), и ему, как и остальным работникам отдела, требуется доступ на чтение и запись к файловому информационному ресурсу отдела.

С контролем доступа к ресурсам сети (например, файловым) все просто - есть пользователи, есть ресурсы, устанавливаем права доступа на уровне ресурса и готово. Но как обстоят дела с контролем доступа на уровне устройств? Как сделать так, чтобы доступ определялся и на уровне пользователя, и на уровне устройства, с которого осуществляется подключение? Далее опишу подходы, позволяющие снизить вероятность подключения к ресурсам организации с не доверенных узлов.

name="'more'">

Прежде конкретизируем задачу: внутри локальной сети сервера с ресурсами и рабочие места пользователей. Важно, чтобы доступ к ресурсам пользователи получали только с доменных компьютеров (части компьютеров), на которые установлены средства защиты и контроля. Речь о внутренней инфраструктуре и средства межсетевого экранирования уровня сети не рассматриваем.

Хорошо если контролируешь инфраструктуру на физическом уровне, это позволяет частично снизить вероятность появления не доверенных устройств организационными мерами. Но доверять только физическим и организационным мерам не стоит, да и бывают ситуации, когда инфраструктура полностью или в какой-то части находится вне физического и сетевого контроля. Например, совместное использование кабельной сети и коммутационного оборудования с другими организациями в рамках инфраструктуры бизнес-центра или использование беспроводной сети.

Итак, как контролировать доступ c устройств техническими мерами:

Взаимодействие только с сетевой инфраструктурой:

1. Port security

Взаимодействие с серверной и сетевой инфраструктурой:

2. 802.1x / NAC

Если все коммутационное оборудование под контролем, то возможно развертывание инфраструктуры 802.1x на базе RADIUS сервера или технологии Network Access Control (у Microsoft это роль Network Policy Server c компонентом Network Access Protection (NAP).

Решение позволяет осуществлять предварительную авторизацию устройств и назначение им IP/VLAN в зависимости от результатов проверки. В случае успешного внедрения получаем возможность динамически размещать узлы по VLAN и проводить разноплановые проверки подключаемых узлов, например - наличие и актуальность антивирусного ПО или межсетевого экрана.

Недостатки: относительная сложность настройки, необходимость развертывания отдельного сервера авторизации, отсутствие возможности настройки специфичных проверок штатными средствами.

Взаимодействие только с серверной инфраструктурой:

3. Microsoft Dynamic Access control

Решение, полностью решающее задачу контроля доступа с устройств к файловым ресурсам. Начиная с MS Windows Server 2012 для управления доступом к ресурсам могут использоваться реквизиты ( clames ) и пользователя, и компьютера, с которого осуществляется подключение. Достаточно определить политику, устанавливающую одним из требований на доступ к файловым ресурсам наличие компьютера, с которого осуществляется доступ, в нужной группе службы каталогов. Доступ на основе клэйма компьютера это не главное преимущество технологии динамического контроля доступа, но для решения нашей задачи оно ключевое. Для погружения в вопрос рекомендую это видео .

Главное ограничение, которое ставит крест на внедрении этого решения в большинстве инфраструктур в том, что клэймы устройств работают только если клиентом выступает ОС Windows 10 и выше.

Если исходными данными является инфраструктура, полностью построенная на Windows 10, то это решение однозначно не стоит обходить стороной.

Так же к недостаткам можно отнести возможность настройки доступа только к файловым ресурсам, защитить таким образом доступ к ресурсам на других протоколах не удастся. (Хотя тут могу и ошибаться, т.к. до промышленного внедрения по причине первого ограничения не дошел)

4. IPSec

Есть достаточно элегантное решение, заключающееся в настройке доступа к ключевым серверам организации по IPSec. В данном случае мы используем IPSec не по прямому назначению для создания VPN подключений, а применяем его для ограничения доступа между узлами одной сети.

|

| Схема контроля доступа на базе IPSec |

Если мы защищаем конкретный сервис (например, файловую шару, БД, Web-сервис) то и переводить на IPSec будем только порты защищаемого протокола, а не все соединения с сервером, что снизит нагрузку на сеть и оборудование.

Так же, если защита от перехвата трафика в задачах не стоит, то IPSec достаточно настроить в режиме контроля целостности по MD5, а шифрование отключить, что еще больше снизит нагрузку.

Применение групповой политики должно осуществляться одномоментно на сервер и все компьютеры, которым необходимо подключение. Если политика на компьютер не применена, доступа к серверу не будет.

Без взаимодействия с инфраструктурой:

5. Скрипты

Если вносить изменения в сетевую или северную инфраструктуру нет возможности, то можно решить задачу путем анализа успешных подключений к серверам скриптом со следующим алгоритмом:

- Проверка логов контроллера домена (или файлового сервера) на предмет событий авторизации пользователя;

- Выделение из событий авторизации имени компьютера, с которого подключился пользователь;

- Попытка подключиться к этому компьютеру по протоколам SMB (CIFS) или WMI. Если подключение не удалось - значит узел не входит в домен (или у него проблемы с доступом, что тоже не порядок).

- Реагирование на нарушение: занесение информации о проблемных узлах в лог скрипта, уведомление администратора безопасности, отключение учетной записи

6 Сканирование

Наиболее распространенное и простое решение, заключающееся в использовании любого сетевого сканера. В случае использования наиболее продвинутых вариантов возможно максимально автоматизировать процесс выявления новых или не соответствующих требованиям устройств и снизить временные затраты. Отсутствие необходимости интеграции с серверной и сетевой инфраструктурой упрощает внедрение данного решения.

В качестве недостатка следует отметить время, так как любой анализ будет ретроспективен, а также невозможность активного противодействия доступу с не доверенных устройств.

Резюме

Выбор подходящего решения на прямую зависит от архитектуры защищаемой инфраструктуры, от компетенции персонала, а также соотношения затрат на внедрение к критичности защищаемых ресурсов.

Решений много, надеюсь варианты, описанные выше, будет полезны. В свою очередь, если сталкивались с иным решением, прошу написать в комментариях.

Один хакер может причинить столько же вреда, сколько 10 000 солдат! Боитесь что ANONYMOUS опустошат ваши счета ? Хакеры объявили Кибервойну России! Узнай первым , как выжить в цифровом кошмаре!

Довольно часто одним компьютером пользуется сразу несколько людей. Это касается как домашних ПК, так и корпоративных устройств. В обоих случаях важно разделить учетные записи, а для этого нужно понимать, как закрыть доступ к папке другим пользователям в операционной системе Windows 10. Установить ограничения можно несколькими способами, но сначала не лишним будет разобраться, зачем это нужно, и в каких ситуациях такие запреты могут помочь.

Для чего это нужно?

Допустим, в вашем доме всего один компьютер. При этом устройством пользуется несколько человек, будь то взрослые или дети. Кроме того, к вам могут прийти в гости друзья и знакомые, которые, возможно, захотят воспользоваться ПК. Во всех обозначенных ситуациях остро встает вопрос конфиденциальности. Ведь далеко не все готовы делиться собственной информацией, которая хранится на компьютере, с другими людьми.

Также необходимость использования ограничений будет ясна и понятна родителям, чья работа завязана на взаимодействии с компьютером. Ведь ребенок может случайно запустить программу и путем нехитрых манипуляций случайно испортить готовящийся проект. Словом, польза рассматриваемых запретов неоспорима, однако она будет полезна только тем людям, которые по тем или иным причинам хотят ограничить доступ для других пользователей одного и того же ПК.

Способы ограничения возможностей пользователя в Windows 10

Если вы являетесь владельцем компьютера, но им пользуются и другие люди, обязательно настройте ограничения для других учетных записей Windows. Сделать это можно несколькими способами, каждый из которых подразумевает определенное количество запретов. Обратите внимание, что ограничения выставляются только через аккаунт с правами администратора. Другие пользователи не могут вносить подобного рода изменения.

Запуск только одного UWP-приложения

Допустим, на вашем компьютере уже созданы учетные записи для всех членов семьи. Но вы очень беспокоитесь о том, что кто-то из них может внести совершенно ненужные изменения в работу тех или иных программ. В таком случае предлагается ограничить права пользователей, позволив им пользоваться только одним приложением:

Режим гостя

Привычный режим использования ПК, знакомый еще по Windows 7. Он предполагает широкий круг ограничений вплоть до невозможности запуска установленных программ:

- Выберите гостевую УЗ.

- В ее настройках снимите все галочки и сохраните изменения.

- Перейдите по пути Конфигурация Windows\Параметры безопасности\Локальные политики\Параметры назначения прав пользователя.

Указанные изменения позволят гостю входить в операционную систему, но при этом ограничат его действия. Возможно, это именно то, что требуется в вашей ситуации.

Особенный гость

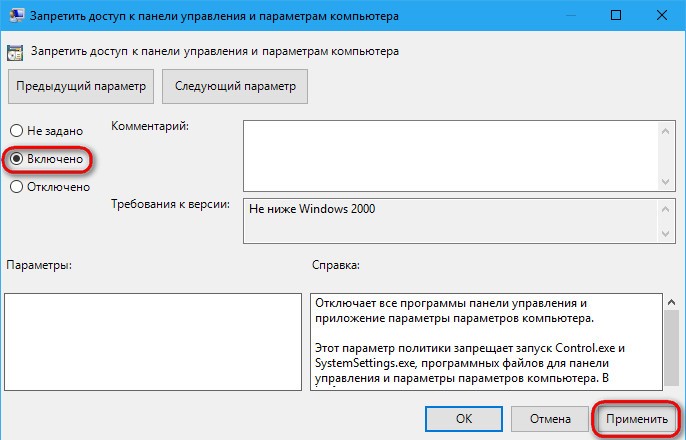

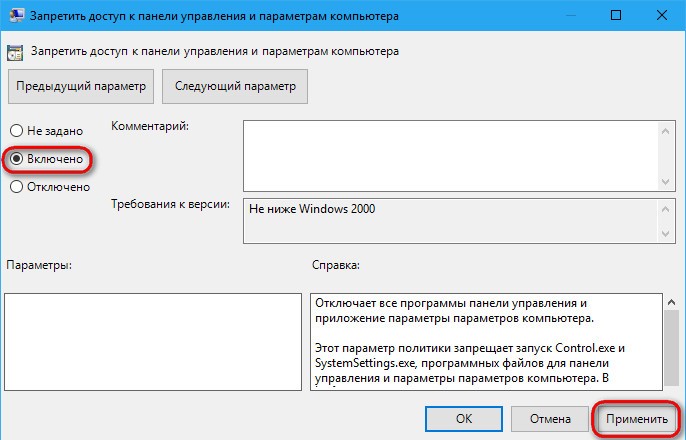

Запрет панели управления

Если вы хотите, чтобы гость не смог получить доступ к панели управления, сделайте следующее:

- Перейдите по пути Конфигурация пользователя\Административные шаблоны\Панель управления.

Теперь пользователь с гостевой учетной записью не сможет вносить изменения в настройки компьютера.

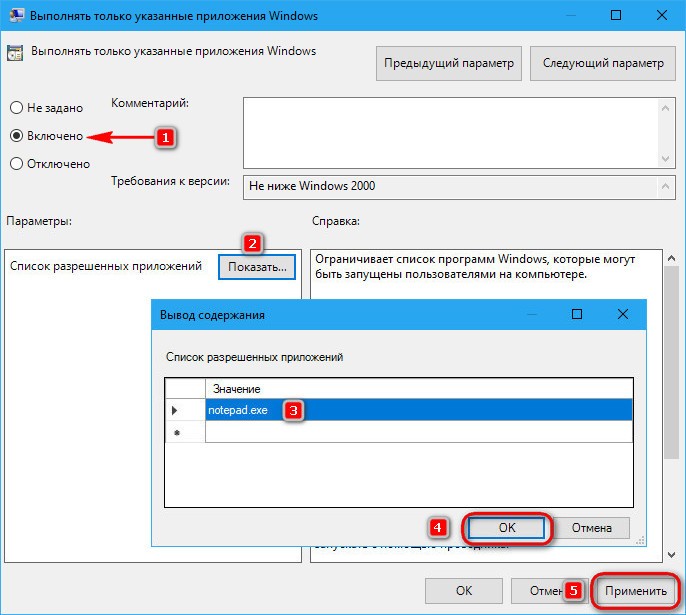

Запуск только UWP-приложений

Еще один тип запретов для гостя – разрешение запуска только стандартных программ:

С подобными настройками владелец гостевого параметра не сможет запускать сторонние приложения, установленные на компьютере.

Запуск только отдельных программ

Ограничение доступа к файлам и папкам встроенными средствами Windows.

Обязательным условием, при котором ограничение будет действовать, является наличие нескольких учетных записей в системе, не с правами администратора, а также, чтобы файловая система на дисках соответствовала формату NTFS.

Другими словами, администратор, для других пользователей без прав администратора, устанавливает ограничения на запись, чтение и т.д.

Через учетную запись с правами администратора, в свойствах нужной папки указываются те пользователи, которые будут иметь к ней доступ. При попытке доступа к папке пользователем без прав, будет запрошен пароль.

Изменение прав доступа групп [запрет]:

Изменение прав доступа групп [разрешения]:

Подытожим

Если вам понравилась эта статья, то пожалуйста, оцените её и поделитесь ею со своими друзьями на своей странице в социальной сети.

Читайте также: