Преступления против информационной безопасности рб кратко

Обновлено: 30.06.2024

Развитие техники происходит настолько быстро и стремительно, а методы совершения преступлений столь изощренные, что это часто влечет невозможность сбора всей необходимой доказательственной базы. В результате это может привести к привлечению невиновных лиц к ответственности.

При обвинении в преступлении данной категории очень важно быстро обратиться к адвокату. Участие профессионального адвоката позволит вам найти необходимые доказательства невиновности, ходатайствовать о проведении различных экспертиз, выработать правильную правовую позицию и наилучшую тактику!

Если вас обвинили в совершении такого рода преступления – срочно обращайтесь в наше адвокатское партнерство! Мы поможем выбрать тактику поведения, проведем опрос необходимых свидетелей, привлечем к участию в уголовном деле лучших специалистов. Мы обеспечим вам наилучшую защиту!

Киберпреступления – преступления, связанные с использованием компьютерной техники (преступления против информационной безопасности, хищения путем использования средств компьютерной техники, шантаж, вымогательство, изготовление и распространение порнографических материалов и т.д.).

Понятия и их определения

Основные понятия, которые относятся к теме безопасного поведения в сети интернет и описывают виды киберпреступлений

Вишинг (англ. vishing – voice + phishing) – это устная разновидность фишинга, при которой злоумышленники посредством телефонной связи, используя приемы, методы и технологии социальной инженерии, под разными предлогами, искусно играя определенную роль (как правило, сотрудника банка, технического специалиста и т.д.), вынуждают человека сообщить им свои конфиденциальные банковские или персональные данные либо стимулируют к совершению определенных действий со своим банковским счетом или банковской картой. Источник

Информационная безопасность – состояние защищенности сбалансированных интересов личности, общества и государства от внешних и внутренних угроз в информационной сфере. Источник

Кибератака – целенаправленное воздействие программных и (или) программно-аппаратных средств на объекты информационной инфраструктуры, сети электросвязи, используемые для организации взаимодействия таких объектов, в целях нарушения и (или) прекращения их функционирования и (или) создания угрозы безопасности обрабатываемой такими объектами информации. Источник

Кибербезопасность – состояние защищенности информационной инфраструктуры и содержащейся в ней информации от внешних и внутренних угроз. Источник

Кибербуллинг – это травля с использованием цифровых технологий. Кибербуллинг может происходить в социальных сетях, мессенджерах, на игровых платформах и в мобильных телефонах. Это целенаправленная модель поведения, которая ставит своей задачей запугать, разозлить или опозорить того, кто стал объектом травли. Источник

Киберинцидент – событие, которое фактически или потенциально угрожает конфиденциальности, целостности, подлинности, доступности и сохранности информации, а также представляет собой нарушение (угрозу нарушения) политик безопасности. Источник

Кибертерроризм – атаки на информационные системы, несущие угрозу здоровью и жизни людей, а также способные спровоцировать серьезные нарушения функционирования критически важных объектов в целях оказания воздействия на принятие решений органами власти, либо воспрепятствования политической или иной общественной деятельности, либо устрашения населения, либо дестабилизации общественного порядка. Источник

Конфиденциальность информации – требование не допускать распространения и (или) предоставления информации без согласия ее обладателя или иного основания, предусмотренного законодательными актами Республики Беларусь. Источник

Обладатель информации – субъект информационных отношений, получивший права обладателя информации по основаниям, установленным актами законодательства Республики Беларусь, или по договору. Источник

Нежелательный контент – это не только материалы (картинки, видео, аудио, тексты), содержащие насилие, порнографию, пропаганду наркотических средств, азартных игр, но и различные вредоносные и шпионские программы, задача которых получить доступ к информации на компьютере владельца. Также к нежелательному контенту относятся сайты, запрещенные законодательством. Источник

Персональные данные – основные и дополнительные персональные данные физического лица, подлежащие в соответствии с законодательными актами Республики Беларусь внесению в регистр населения, а также иные данные, позволяющие идентифицировать такое лицо. Источник

Пользователь информации – субъект информационных отношений, получающий, распространяющий и (или) предоставляющий информацию, реализующий право на пользование ею. Источник

Пользователь информационной системы и (или) информационной сети – субъект информационных отношений, получивший доступ к информационной системе и (или) информационной сети и пользующийся ими. Источник

Предоставление информации – действия, направленные на ознакомление с информацией определенного круга лиц. Источник

Преступления в информационной сфере – предусмотренные Уголовным кодексом Республики Беларусь преступления против информационной безопасности (киберпреступления) и иные преступления, предметом или средством совершения которых являются информация, информационные системы и сети. Источник

Распространение информации – действия, направленные на ознакомление с информацией неопределенного круга лиц. Источник

Сваттинг – тактика домогательства, которая реализуется посредством направления ложного вызова той или иной службе. Например, люди сообщают о минированиях, преследуя цель устроить неразбериху и панику в конкретном месте. Источник

Скам (scam – c англ. яз. афера, мошенничество) – это мошенничество в сети Интернет. Источник

Цифровая гигиена – это свод правил, следуя которым, человек обеспечивает себе информационную безопасность (не анонимность, а защиту) в сети Интернет. Относится к сфере знаний о цифровой безопасности. Источник

Кибербуллинг

Информация о кибербуллинге, о противодействии этому негативному явлению, тест-тренажер

Профилактические листовки

Образцы раздаточных материалов для информирования по вопросам кибербезопасности

- Сайт МВД Республики Беларусь

- Киберпреступность в Беларуси

- Как не стать жертвой вишинга

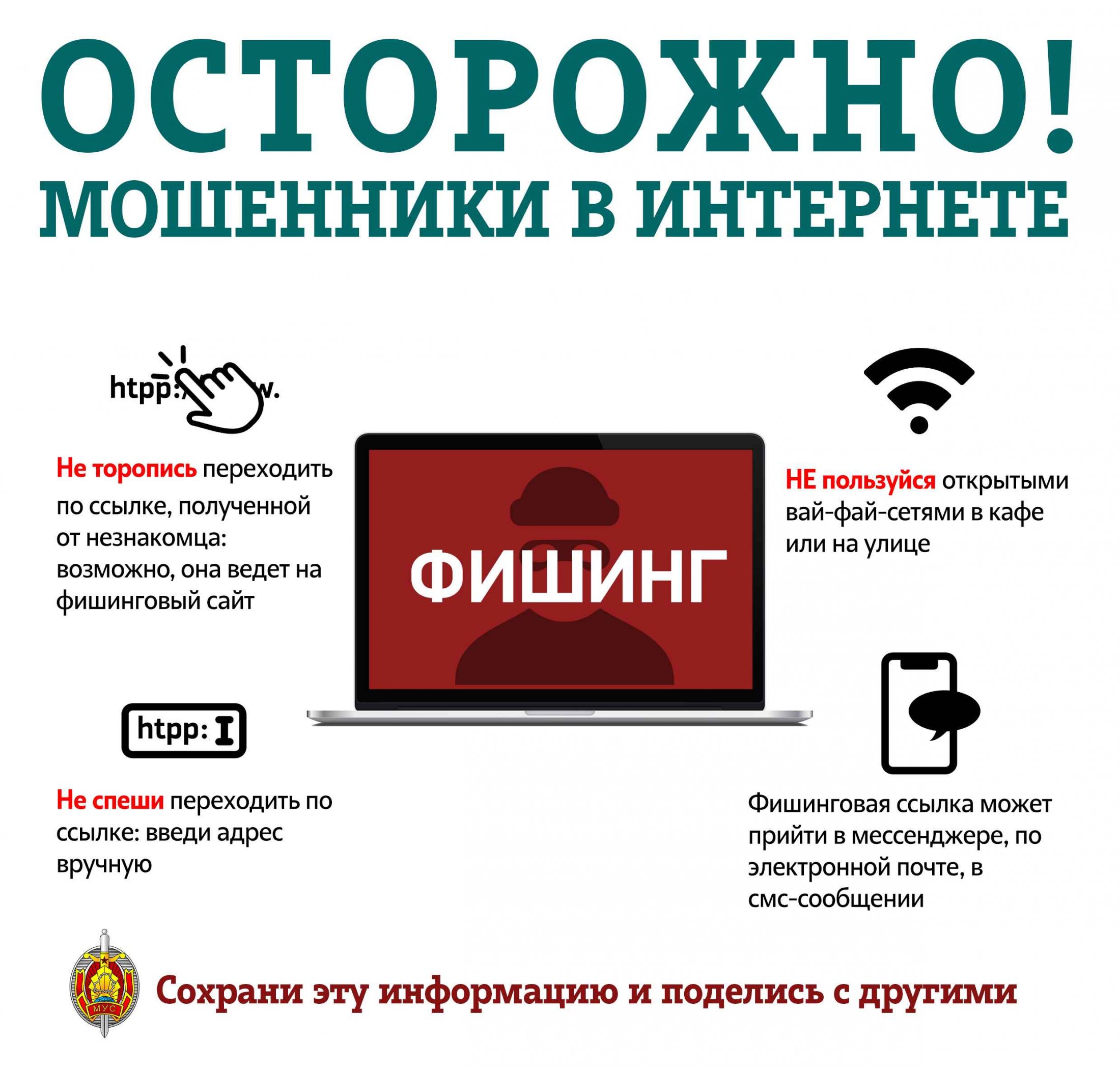

- Как не стать жертвой фишинга

- Как не стать жертвой интернет-мошенников

- Как не стать жертвой киберпреступника. Защита банковской карточки

Профилактическое видео

Видеосюжеты о вишинге, сваттинге, хакерских атаках, профилактике кибербуллинга. Подборка обучающих и развивающих видеоматериалов, которые помогут детям получить представление о приемлемых моделях поведения в Интернете

- Вишинг

- Сваттинг

- Как обманывают в интернете мошенники. Самые громкие хакерские атаки

- Видеоматериалы о приемлемых моделях поведения в Интернете

- Как не стать жертвой обмана и сохранить деньги! Ролик 1

- Как не стать жертвой обмана и сохранить деньги! Ролик 2

- Как не стать жертвой обмана и сохранить деньги! Ролик 3

- Правила цифровой безопасности

- Схемы мошенничества: как защитить деньги

- Видеоролики на тему профилактики кибербуллинга

- Информационная гигиена

ПАМЯТКИ

Образцы раздаточных материалов для информирования по вопросам компьютерной безопасности и цифровой гигиены

Буклеты

Образцы раздаточных материалов для информирования по вопросам цифровой гигиены

Рекомендации о том, как не стать жертвой кибермошенников и информация об уголовной ответственности за киберпреступления

В Уголовном кодексе Республики Беларусь содержится ряд статей, предусматривающих уголовную ответственность за киберпреступления:

Найди готовую курсовую работу выполненное домашнее задание решённую задачу готовую лабораторную работу написанный реферат подготовленный доклад готовую ВКР готовую диссертацию готовую НИР готовый отчёт по практике готовые ответы полные лекции полные семинары заполненную рабочую тетрадь подготовленную презентацию переведённый текст написанное изложение написанное сочинение готовую статью

Сделан в Word, графики в электронном виде с ссылками. Курсовая работа. Вариант 33. Гидравлический расчет гидросистемы стенда для испытания центробежных насосов.

26. Понятие и виды преступлений против информационной безопасности.

Особенность современного периода развития человечества является применение ЭВМ во всех наиболее значимых сферах жизни общества, создание индустрии производства и обработки информации. Социум становится жизненно заинтересованным в безопасном функционировании информационных вычислительных систем и применяет для этого комплекс организационных, технических, программных, криптографических, технологических и иных мер, реализуемых на различных уровнях.

Родовой объект преступлений против информ. безопасности (гл. 31) – общ. отношения, обеспечивающие безопасные условия существования и функционирования компьютерной информации и компьютерного оборудования.

Особенностью информационной безопасности применительно к гл. 31 является компьютерный характер охраняемых ее нормами информации и оборудования.

Большие производительные возможности и их использование в хозяйстве, управленческой, атомной энергетике, обороне, авиации и других видах транспорта и связи обусловили необходимость защиты компьютерной и другой информации от злоупотреблений. Преступления в сфере информационных средств способны повлечь аварии технических средств, катастрофы с человеческими жертвами и огромным материальным ущербом.

Видовым объектом этих преступлений являются права и интересы физических, юр. лиц, гос-ва, общества по поводу использования, а также общественная безопасность.

Предмет этих преступлений – система компьютерной обработки данных, включая сетевое оборудование, носители, а также программы, саму информацию, т.е. материальная и интеллектуальная собственность.

Рекомендуемые материалы

Гражданско-правовая защита чести, достоинства и деловой репутации по законодательству Российской Федерации

Субъективная сторона характеризуется умышленной формой вины в виде прямого умысла. Неосторожная форма возможна только в квалифицированных составах.

Субъект - общий. в некоторых же составах субъект предусмотрен специальный (нарушение правил эксплуатации компьютерной системы или сети).

рассматриваемые преступления условно можно разделить на две группы: 1) преступления, связанные с использованием компьютерной системы; 2) преступления, связанные с разработкой вредоносных и иных программ, используемых в преступных целях.

Незаконный доступ к компьютерной информации (ст. 349 УК). Это преступление заключается в незаконном (без надлежащего разрешения) доступе к комп. информации (на машинных носителях, сетях), если наступили общественно опасные последствия.

Непосредственный объект - право владельца компьютерной системы на неприкосновенность хранящейся в ней информации.

Предмет - информация и ее носитель (сеть, компьютер).

Объективная сторона выражается деянием-действием-доступом без разрешения к информации, хранящейся в компьютерной системе, сети или на машинных носителях, также нарушением системы защиты информации. Состав – материальный. Последствиями м.б.: изменение по неосторожности информации, ее уничтожение, блокирование, а также вывод из строя компьютерного оборудования или иной существенный вред.

Субъективная сторона характеризуется умышленной формой вины к деянию и неосторожной – к наступившим последствиям.

Субъект – общий, т.е. вменяемое физическое лицо, достигшее 16 лет. Несанкционированный доступ к компьютерной информации, если он не повлек последствий, не влечет отв-ти по этой статье, либо вообще (если деяние не является промышленным шпионажем, нарушением авторских и смежных прав и т.п.).

Квалифицирующие признаки несанкционированного доступа к компьютерной информации, электронной вычислительной технике, средствам связи компьютеризированной системы, компьютерной сети (ч.2 и 3 ст. 349): совершенный из корыстной или иной личной заинтересованности; 2) группой лиц по предварительному сговору; 3) лицом, имеющим доступ к компьютерной системе или сети4 4) наступление по неосторожности крушения, аварии, катастрофы, несчастных случаев с людьми, отрицательных изменений в окружающей среде; 5) иных тяжких последствий.

Сходным с рассматриваемым преступлением явл-ся нарушение правил эксплуатации компьютерной системы или сети (ст. 355 УК). Практически полностью совпадают объект, деяние, характер последствий, субъективная сторона. Отличие проводится по субъекту: в первом случае субъект – общий, а во втором (ст. 355 УК) – субъект – специальный, т.е. лицо, имеющее доступ к этой системе или сети. квалифицированный состав в ст. 355 УК образует то же деяние, совершенное при эксплуатации компьютерной системе или сети, содержащей информацию особой ценности.

Разработка, использование либо распространение вредоносных программ (ст. 345 УК). Криминализация этого деяния обусловлена тем, что разработка и использование, а также распространение вредоносных программ приводят к уничтожению, блокированию, модификации, копированию, выводу из строя систем ЭМФ и др.

Непосредственным объектом является право владельца информации, программы, компьютера на неприкосновенность (материальной и интеллектуальной собственности).

Субъективная сторона характеризуется умышленной формой вины в виде прямого умысла. Обязательна цель – несанкционированное уничтожение, блокирование, модификация и т.д. либо сбыт таких программ.

Субъект как общий, так и специальный. Квалифицирующим признаком (ч.2 ст. 354 УК) является наступление тяжких последствий деяния (дезорганизация работы транспорта, связи, крупный материальный ущерб и др.).

Модификация компьютерной информации (ст. 350). Состоит в изменении информации, хранящейся в компьютерной системе, сети или на машинных носителях, либо внесении заведомо ложной информации, причинивших существенный вред, при отсутствии признаков преступления против собственности. Состав материальный. Умысел прямой к деянию, а к последствиям вина может быть умышленной или неосторожной. Субъект – специальный. Квалифицирующие признаки (ч. 2): 1) деяние сопряжено с несанкционированным доступом к компьютерной системе или сети: 2) повлекшее по неосторожности, аварию, катастрофу, несчастные случаи с людьми, отрицательные изменения в окружающей среде; 3) иные тяжкие последствия.

Компьютерный саботаж (ст. 351). Состоит в умышленном уничтожении, блокировании, приведении в непригодное состояние компьютерной информации или программы, либо выводе из строя компьютерного оборудования, либо разрушении компьютерной системы, сети или машинного носителя. Состав – формальный. Субъект – специальный, т.е. лицо, имеющее доступ к этим системам и сетям. Квалифицирующие признаки (ч.2, ст. 351 УК): это деяние, сопряженное с несанкционированным доступом к компьютерной системе или сети; 2) повлекшее тяжкие последствия.

Неправомерное завладение компьютерной информацией (ст. 352 УК). Состоит в несанкционированном копировании либо ином неправомерном завладении информацией, хранящейся в компьютерной системе, сети или на машинных носителях, либо перехвате информации, передаваемой с использованием средств компьютерной связи, повлекших причинение существенного вреда. состав –материальный. Субъект – общий.

Изготовление либо сбыт специальных средств получения неправомерного доступа к компьютерной системе или сети (ст. 353). Состоит в изготовлении с целью сбыта либо сбыте специальных программных или аппаратных средств для получения неправомерного доступа к защищенной компьютерной системе или сети. Состав формальный. Субъект – общий.

1. Несанкционированный доступ к информации, хранящейся в компьютерной системе, сети или на машинных носителях, сопровождающийся нарушением системы защиты и повлекший по неосторожности изменение, уничтожение, блокирование информации или вывод из строя компьютерного оборудования либо причинение иного существенного вреда, – наказывается штрафом или арестом на срок до шести месяцев.

2. То же действие, совершенное из корыстной или иной личной заинтересованности, либо группой лиц по предварительному сговору, либо лицом, имеющим доступ к компьютерной системе или сети, – наказывается штрафом, или лишением права занимать определенные должности или заниматься определенной деятельностью, или арестом на срок от трех до шести месяцев, или ограничением свободы на срок до двух лет, или лишением свободы на тот же срок.

3. Несанкционированный доступ к компьютерной информации либо самовольное пользование электронной вычислительной техникой, средствами связи компьютеризованной системы, компьютерной сети, повлекшие по неосторожности крушение, аварию, катастрофу, несчастные случаи с людьми, отрицательные изменения в окружающей среде или иные тяжкие последствия, – наказываются ограничением свободы на срок до пяти лет или лишением свободы на срок до семи лет.

Статья 350. Модификация компьютерной информации.

1. Изменение информации, хранящейся в компьютерной системе, сети или на машинных носителях, либо внесение заведомо ложной информации, причинившие существенный вред, при отсутствии признаков преступления против собственности (модификация компьютерной информации), – наказываются штрафом, или лишением права занимать определенные должности или заниматься определенной деятельностью, или арестом на срок от трех до шести месяцев, или ограничением свободы на срок до трех лет, или лишением свободы на тот же срок.

2. Модификация компьютерной информации, сопряженная с несанкционированным доступом к компьютерной системе или сети либо повлекшая по неосторожности последствия, указанные в части третьей статьи 349 настоящего Кодекса, – наказывается ограничением свободы на срок до пяти лет или лишением свободы на срок до семи лет с лишением права занимать определенные должности или заниматься определенной деятельностью или без лишения.

Статья 351. Компьютерный саботаж.

1. Умышленные уничтожение, блокирование, приведение в непригодное состояние компьютерной информации или программы, либо вывод из строя компьютерного оборудования, либо разрушение компьютерной системы, сети или машинного носителя (компьютерный саботаж), – наказываются штрафом, или лишением права занимать определенные должности или заниматься определенной деятельностью, или арестом на срок от трех до шести месяцев, или ограничением свободы на срок до пяти лет, или лишением свободы на срок от одного года до пяти лет.

2. Компьютерный саботаж, сопряженный с несанкционированным доступом к компьютерной системе или сети либо повлекший тяжкие последствия, – наказывается лишением свободы на срок от трех до десяти лет.

Статья 352. Неправомерное завладение компьютерной информацией.

Несанкционированное копирование либо иное неправомерное завладение информацией, хранящейся в компьютерной системе, сети или на машинных носителях, либо перехват информации, передаваемой с использованием средств компьютерной связи, повлекшие причинение существенного вреда, – наказываются общественными работами, или штрафом, или арестом на срок до шести месяцев, или ограничением свободы на срок до двух лет, или лишением свободы на тот же срок.

Статья 353. Изготовление либо сбыт специальных средств для получения неправомерного доступа к компьютерной системе или сети.

Изготовление с целью сбыта либо сбыт специальных программных или аппаратных средств для получения неправомерного доступа к защищенной компьютерной системе или сети, – наказываются штрафом, или арестом на срок от трех до шести месяцев, или ограничением свободы на срок до двух лет.

Статья 354. Разработка, использование либо распространение вредоносных программ.

1. Разработка компьютерных программ или внесение изменений в существующие программы с целью несанкционированного уничтожения, блокирования, модификации или копирования информации, хранящейся в компьютерной системе, сети или на машинных носителях, либо разработка специальных вирусных программ, либо заведомое их использование, либо распространение носителей с такими программами, – наказываются штрафом, или арестом на срок от трех до шести месяцев, или ограничением свободы на срок до двух лет, или лишением свободы на тот же срок.

2. Те же действия, повлекшие тяжкие последствия, – наказываются лишением свободы на срок от трех до десяти лет.

Статья 355. Нарушение правил эксплуатации компьютерной системы или сети.

1. Умышленное нарушение правил эксплуатации компьютерной системы или сети лицом, имеющим доступ к этой системе или сети, повлекшее по неосторожности уничтожение, блокирование, модификацию компьютерной информации, нарушение работы компьютерного оборудования либо причинение иного существенного вреда, – наказывается штрафом, или лишением права занимать определенные должности или заниматься определенной деятельностью, или исправительными работами на срок до двух лет, или ограничением свободы на тот же срок.

2. То же деяние, совершенное при эксплуатации компьютерной системы или сети, содержащей информацию особой ценности, – наказывается лишением права занимать определенные должности или заниматься определенной деятельностью, или ограничением свободы на срок до трех лет, или лишением свободы на тот же срок.

3. Деяния, предусмотренные частями первой или второй настоящей статьи, повлекшие по неосторожности последствия, указанные в части третьей статьи 349 настоящего Кодекса, – наказываются ограничением свободы на срок до пяти лет или лишением свободы на срок до семи лет с лишением права занимать определенные должности или заниматься определенной деятельностью или без лишения.

Данный текст является ознакомительным фрагментом.

Продолжение на ЛитРес

3.2. Назначение и задачи в сфере обеспечения информационной безопасности на уровне государства

3.2. Назначение и задачи в сфере обеспечения информационной безопасности на уровне государства Правовые документы в сфере обеспечения ИБ:1. Конституция Российской Федерации. Принята всенародным голосованием от 12.12.1993 (с учетом поправок, внесенных Законами Российской

4.1. Основные положения теории информационной безопасности информационных систем

4.1. Основные положения теории информационной безопасности информационных систем Одной из наиболее важных проблем является надежная защита в информационном пространстве информационного обеспечения и предупреждение искажения, уничтожения, несанкционированной

4.4. Анализ способов нарушений информационной безопасности удаленная атака

4.4. Анализ способов нарушений информационной безопасности удаленная атака Основой любого анализа безопасности компьютерных систем является знание присущих им основных угроз.Атаки, направленные на компьютерные сети, называются удаленными атаками.Основной

5.2. Место информационной безопасности экономических систем в национальной безопасности страны

5.2. Место информационной безопасности экономических систем в национальной безопасности страны В современном мире информационная безопасность становится жизненно необходимым условием обеспечения интересов человека, общества и государства и важнейшим, стержневым,

5.3. Концепция информационной безопасности

5.3. Концепция информационной безопасности Концепцией защиты информации называется инструментально-методологическая база, обеспечивающая практическую реализацию стратегий защиты (оборонительной, наступательной, упреждающей), при ее оптимизации и минимальности

Приложение 1 ОЦЕНКА СОСТОЯНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В США

Приложение 1 ОЦЕНКА СОСТОЯНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В США В начале 2005 года Институт компьютерной безопасности (Computer Security Institute, CSI) и Группа по компьютерным вторжениям отделения Федерального бюро расследований в Сан-Франциско (San Francisco Federal Bureau of Investigations Computer Intrusion

Приложение 6 ПРИМЕРЫ МЕТОДИЧЕСКИХ МАТЕРИАЛОВ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Приложение 6 ПРИМЕРЫ МЕТОДИЧЕСКИХ МАТЕРИАЛОВ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Инструкция для администратора безопасности сетиАдминистратор безопасности сети компании X назначается из числа наиболее подготовленных системных администраторов, владеющих сетевыми

Перечень информационных ресурсов Internet, посвященных вопросам информационной безопасности

1.2. Основы информационной безопасности

1.2. Основы информационной безопасности Прежде чем перейти к знакомству с основами информационной безопасности, резонно заметить, что объем приведенных материалов можно считать лишь ознакомительным, но никак не исчерпывающим руководством, в силу того что полное

Уголовный кодекс Российской Федерации. Глава 28. Преступления в сфере компьютерной информации

Уголовный кодекс Российской Федерации. Глава 28. Преступления в сфере компьютерной информации Статья 272. Неправомерный доступ к компьютерной информации.1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в

Уголовный кодекс Украины. Раздел XVI. Преступления в сфере использования электронно-вычислительных машин (компьютеров), систем и компьютерных сетей

Уголовный кодекс Украины. Раздел XVI. Преступления в сфере использования электронно-вычислительных машин (компьютеров), систем и компьютерных сетей Статья 361. Незаконное вмешательство в работу электронно-вычислительных машин (компьютеров), систем и компьютерных сетей.1.

Глава 15: Знание об информационной безопасности и тренировки

Пентагон как инкубатор стартапов для информационной безопасности Андрей Васильков

Читайте также: