Проблема защиты персональных данных человека как глобальная проблема доклад

Обновлено: 25.04.2024

Новые законы оказывают определенное влияние как на рынок средств ИТ, так и на предлагаемые на нем технологические решения. Например, одним из наиболее влиятельных документов в области информационной безопасности до недавнего времени был закон "Об ЭЦП", настолько жестко регламентировавший использование технологии цифровой подписи, что многим клиентам приходилось сознательно выходить из-под его действия, чтобы использовать средства защиты, принятые во всем цивилизованном мире.

Архитектура

В любой информационной системе современной компании всегда присутствуют персональные данные: телефонные книги, ведомости бухгалтерской отчетности, списки сотрудников и т.п.

В соответствии с законом все эти данные должны быть теперь защищены, однако для этого можно использовать разные уровни защиты. Подзаконные акты Федеральной службы по техническому и экспортному контролю РФ и ФСБ выделяют четыре категории персональных данных (К4-К1) – от обезличенных до наиболее ценных для индивида (сведения о здоровье, религиозных взглядах или особенностях личной жизни). Данные самой высокой категории, предоставляемые в Пенсионный фонд, имеются в любой компании (ведомости о зарплате с указанием ФИО, сведения о социальном положении сотрудника, наличие инвалидности, семейное положение, количество детей и др.).

Чем выше категория персональных данных, тем более сложные механизмы требуются для их защиты. Для самой низкой категории – К4 – достаточно обеспечить только целостность данных, причем подбор технологических решений остается на совести компании. Данные категории К1 необходимо в том числе, защитить от утечек по визуальным и звуковым каналам, а также по побочному электромагнитному излучению, что организовать довольно сложно, поскольку потребуется специальное помещение и компьютерное оборудование, а используемые для защиты решения должны иметь соответствующие сертификаты ФСТЭК и ФСБ. Последнее ведомство контролирует использование криптографии, однако без шифрования в системе такого уровня вряд ли удастся обойтись. К тому же при использовании сертифицированных ФСБ криптобиблиотек нужно еще иметь заключение на корректность их встраивания в продукт.

Существенные различия в требованиях защиты персональных данных для разных категорий информации неизбежно приведут к необходимости вносить изменения в имеющиеся архитектуры ИТ-систем, однако это относительно просто выполнить лишь для небольших баз данных, но не для всей системы целиком. Как следствие, компаниям придется выделять отдельные системы, отвечающие за работу с персональными данными высоких категорий, а для экономии средств защиту остальной информации обеспечивать на других, относительно недорогих конфигурациях. В результате могут потребоваться изменения архитектуры в таких системах, как CRM, центры обработки телефонных вызовов и т. д., требующих вынесения персональных данных контрагентов в отдельную базу данных с высоким уровнем защиты.

Архитектура решения должна позволять выносить персональные данные не только в отдельный сегмент сети, но и вообще во внешнюю компанию, поскольку, скорее всего, защитой этих баз будут заниматься специализированные компании, имеющие необходимый набор лицензий на разработку, продажу и предоставление услуг в области шифрования. Возможно, что организации просто не захотят самостоятельно выполнять требования закона и подзаконных актов, а будут передавать защиту своих данных на аутсорсинг. При этом используемые в компаниях программные продукты, такие как CRM, телефонные справочники и т. д., которые содержат персональные данные клиентов и партнеров, скорее всего, придется модифицировать.

Впрочем, сейчас появляются отечественные продукты, не требующие изменения приложений, например решение eToken SafeData компании Aladdin, которое осуществляет защиту СУБД путем выборочного шифрования строк и столбцов в таблицах. Однако необходимые механизмы криптозащиты таблиц и отдельных полей могут быть предусмотрены и в штатных СУБД – их только нужно правильно настроить.

Защита

Базовые инструменты

Защиту персональных данных можно обеспечить только в той информационной системе, где злоумышленник не может вмешаться в работу ее базовых элементов – сетевых устройств, операционных систем, приложений и СУБД.

Антивирусы. Защита от вирусов является одним из средств предотвращения утечек конфиденциальной информации, в том числе и персональных данных, – вирусы, черви и другие вредоносные программы часто занимаются воровством информации и организуют скрытые каналы утечки. Современные антивирусные решения включают в себя не только сигнатурную защиту, но и более современные средства, такие как поведенческий анализ программ, экраны уровня приложений, контроль целостности критических для операционной системы данных и другие методы защиты рабочих мест и серверов.

Межсетевые экраны. Корпоративная сеть целиком и каждое отдельное рабочее место должны быть защищены не только от массовых атак с помощью вирусов, но и от целенаправленных сетевых атак. Для этого достаточно поставить систему блокировки неиспользуемых сетевых протоколов и сервисов, что и делает межсетевой экран. Часто к функциональности межсетевых экранов добавляют и средства организации виртуальных частных сетей – VPN.

Системы предотвращения вторжений. Системы предотвращения вторжений (Intrusion Prevention System, IPS) устанавливаются в разрыв сети и служат для выявления в проходящем трафике признаков нападения и для блокировки обнаруженной наиболее популярной атаки. В отличие от шлюзовых антивирусов, IPS анализируют не только содержимое IP-пакетов, но и используемые протоколы и корректность их использования. Спектр атак, от которых могут защитить системы предотвращения вторжений, несколько шире, чем у шлюзовых антивирусов. Системы IPS производят как компании, специализирующиеся на сетевой защите, такие как Check Point и McAfee (продукт Network Security Platform), так и производители сетевого оборудова-ния – Juniper и Cisco.

Упомянутые средства защиты являются общими для всей сети и не связаны непосредственно с защитой собственно персональных данных, однако в требованиях ФСТЭК их наличие специально оговаривается, поэтому эти базовые средства должны быть у каждого оператора персональных данных, причем даже для минимального уровня К4, где выбор средств защиты предоставляется самому оператору.

Защита от утечек

Набор средств для защиты конфиденциальных данных от утечек находится сейчас в стадии формирования. Имеется три класса таких продуктов: системы контроля над периферийными устройствами, системы защиты от утечек (Data Leak Prevention, DLP) и средства шифрования, причем каждый из производителей считает, что именно его продукт защищает от утечек. Скорее всего, для полной безопасности имеет смысл сочетать все три типа продуктов, но пока таких комплексных решений на рынке нет. Продукты для предотвращения утечек конфиденциальной информации можно использовать не только для защиты персональных данных, но и для предотвращения разглашения любых критических для работы предприятия сведений. С помощью этих средств компания может не только формально удовлетворить требования ФСТЭК по защите персональных данных, но и попутно решить задачи по защите других видов конфиденциальной информации.

Контроль над устройствами. Нередко утечка данных происходит через съемные носители информации и несанкционированные каналы связи: флэш-память, USB-диски, Bluetooth или Wi-Fi, поэтому контроль за использованием USB-портов и другого периферийного оборудования также является одним из способов контроля утечек. На рынке имеется несколько решений этого класса, например от компаний SmartLine и SecureIT.

Шифрование используется и при передаче персональных данных по сети в распределенной системе. С этой целью можно применять предлагаемые различными разработчиками продукты класса VPN, которые, как правило, базируются на шифровании, однако подобные системы должны быть сертифицированы и тесно интегрированы с базами данных, в которых хранятся персональные данные.

RMS (Right Managemеnt System). Системы данного класса базируются на алгоритмах шифрования, однако управляют не процессом шифрования документов, а ключами дешифрации. Эти ключи хранятся на центральном сервере системы, и доступ к ним разрешается после прохождения процедуры строгой аутентификации пользователя, что означает – расшифровать документ может только тот пользователь, у которого есть на это права. Решения класса RMS предлагают пока в основном зарубежные компании – Microsoft (Microsoft RMS), Oracle (Oracle IRM) и ряд других, поэтому при использовании в российских условиях этих продуктов могут возникнуть проблемы с сертификацией в ФСБ. Кроме того, в существующих продуктах права доступа к ключам определяют авторы документов, что не позволяет защититься от внутренних угроз, как это делается в DLP-системах. Поэтому пока системы RMS не получили должного распространения в качестве средств защиты от утечек информации.

Защита по-большому

Следует отметить, что в подзаконных актах ФСТЭК имеется разделение на небольшие, средние и распределенные базы данных, требования к защите которых сильно различаются. Так, для защиты распределенных баз, как правило, нужны дополнительные инструменты защиты, что и понятно – распределенная база должна иметь каналы связи между своими частями, которые также необходимо защищать. Вообще, для защиты больших информационных систем есть несколько продуктов, позволяющих централизованно контролировать крупные установки защитных продуктов.

Управление правами доступа. В большой информационной системе главной проблемой для администратора является правильная организация доступа сотрудников к различным ресурсам – от корректной настройки прав доступа часто зависит сохранность конфиденциальных данных, поэтому система управления правами доступа должна быть включена в систему защиты крупной информационной системы. Такая система обычно позволяет ввести ролевое управление правами доступа и контролирует соблюдение этих прав. Система также блокирует попытки изменить права доступа без разрешения администратора безопасности, что обеспечивает защиту от локальных администраторов. Типичными представителями этого семейства продуктов являются Oracle IAM и IBM Tivoli Access Manager, но можно назвать также и McAfee Unified Secure Access Solution. Следует отметить, что методика защиты персональных данных предполагает управление правами доступа в системах любых размеров, обрабатывающих такую информацию, однако в небольших базах данных достаточно ручного управления правами доступа.

Управление безопасностью. Системы централизованного управления защитными механизмами позволяют полностью контролировать все события, связанные с безопасностью информационной системы. Продукты этого уровня могут обнаруживать защитные механизмы, установленные на предприятии, управлять ими и получать от них отчеты о происходящих событиях. Эти же продукты могут автоматизировать решение наиболее простых проблем или помогать администраторам быстро разобраться в сложных атаках. Это, например, уже названный IBM TSOM, LANDesk Security Suite или McAfee Network Security Manager.

Все перечисленные продукты не являются обязательными для защиты крупных информационных систем, однако они позволяют автоматизировать большинство задач, решаемых администраторами безопасности, и минимизировать количество сотрудников, необходимых для защиты большой системы.

Как защититься от утечек

Терминальные решения

Серьезную проблему для защиты персональных данных представляют современные децентрализованные информационные системы -- выполнить требования защиты для всех персональных компьютеров намного сложнее, чем для отдельных серверов. Поэтому одним из возможных вариантов снижения сложности проекта по защите персональных данных является внедрение классического терминального решения, в котором данные не покидают пределов сервера, а на рабочие места пользователей устанавливаются бездисковые терминальные станции.

Новой тенденций в области защиты прав человека стало активно возрастающая угроза атак на персональные данные человека. На сегодня действующее законодательное регулирование имеет ряд пробелов, которые причиняют серьезные проблемы с точки зрения обеспечения защиты прав, в частности реализацию права на защиту имени, право на неприкосновенность частной жизни.

Актуальность темы обусловлена тем, что в век компьютеризации и развития виртуального пространства порождает новые отношения, которые требуют законодательного регулирования и изменения действующего законодательства. Защита частной жизни и обеспечение ее неприкосновенности — это та ценность, в охране, которой заинтересована каждая личность и государство.

Научный прогресс существенно облегчил доступ в получении любой информации, включая личную, тем самым вторгаясь в сферу свободы человека.

Право на неприкосновенность частной жизни принадлежит каждому человеку от рождения, при этом не имеет значение, является человек гражданином, какой — либо страны. Челок сам определяет тот объем информации, которая впоследствии будет общедоступной, а что останется тайной.

– представить свои персональные данные третьим лицам;

– получить сведения об операторе, о месте его нахождения, о наличии у оператора персональных данных,;

– осуществить доступ к своим персональным данным;

– дать согласие на обработку персональных данных, отозвать согласие на обработку;

– требовать уточнение своих персональных данных, их блокирования или уничтожения в установленных случаях [2].

Право на тайну и неприкосновенность персональных данных означает право требовать от других лиц не нарушать тайну персональных данных, самостоятельно определять объем и судьбу своих данных, определять круг лиц, которая она будет доступна [4].

Меры по усилению борьбы с терроризмом позволяют в определенных законом случаях сотрудникам правоохранительных служб запросить доступ к вашим персональным данным. Также такая проверка проводится для кандидатов в силовые государственные ведомства, в банковскую сферу, на предприятия закрытого типа и т. д.

Законность проверки кандидата на работу службой безопасности зависит от того, какие именно сведения подлежат проверке. Сведения, которые изучаются из открытых источников информации или те, которые предоставил сам будущий работник на должность не является нарушением закона. Во всех остальных случаях будет иметь место нарушение законодательства. Но, к сожалению, многие работники государственных и коммерческих структур, используя свое должностное положение, раскрывают тайны личной жизни, используя полученную информацию в корыстных или в личных целях.

Для решения этой проблемы необходимо найти баланс между соблюдением основных прав человека и эффективной работой правоохранительных органов. Меры по усилению борьбы с терроризмом не должны ограничивать права и свободы человека и гражданина, как личные, так и политические.

Под нарушением неприкосновенности стоит понимать воздействие как физическое, так и при помощи электронных средств. Для усовершенствования гражданско-правового механизма защиты неприкосновенности частной жизни необходимо создать независимый институт, основная цель, которого защита неприкосновенности частной жизни. Также необходимо, чтобы суды при решении вопроса о назначении способа гражданско-правовой защиты неприкосновенности частной жизни более широко толковали вмешательство в частные дела.

Уделив внимание государства на существующую проблему, обеспечение защиты неприкосновенности частной жизни значительно поспособствует совершенствованию всего отраслевого законодательства.

- Паламарчук А. Надзор за исполнением за законодательством о персональных данных в сети Интернет // Законность. — 2010.— № 12. — С. 4.

- Саттарова А. А. Проблемы функционирования Интернета: анализ законодательства и практики // Юридический мир. — 2009. — N 12. — С. 27.

Основные термины (генерируются автоматически): частная жизнь, данные, Российская Федерация, тайна, круг лиц, неприкосновенность, виртуальное пространство, личная жизнь, независимый институт, отраслевое законодательство.

Похожие статьи

Направления совершенствования ст. 137 УК РФ | Молодой ученый

В Конституции РФ же говорится о праве на неприкосновенность частной жизни вне контекста личной и семейной тайны.

Личная тайна — сведения, имеющие отношение к лицу, которые данное лицо не желает предавать огласке и объем которых определяется им самостоятельно.

К настоящему времени Конвенцию подписали более 50 стран, однако проблема еще не решена. До сих пор миллионы людей не знают, как их данные собираются, хранятся и используются коммерческими компаниями и госорганами и как они становится целью добычи киберпреступников.

Всякий раз, когда мы проводим время в интернете, мы делимся персональными сведениями, которыми могут воспользоваться мошенники. Пользователям необходимо вооружиться знаниями, чтобы принимать соответствующие меры предосторожности. В их числе — резервное копирование с использованием надежного шифрования или защищенных облачных сервисов.

Согласно статистике, около 70% всех киберпреступлений в мире связаны с похищением идентичности. Это может случиться вследствие кражи пароля или даже самого компьютера и привести к тому, что преступники получат в свои руки конфиденциальную корпоративную информацию. Каждые две секунды в мире происходит новый инцидент взлома и похищения личных данных.

Чтобы помочь пользователям обезопасить себя, Национальный альянс по кибербезопасности (National Cyber Security Alliance, NCSA) создал единый портал для контроля над настройками конфиденциальности. Он содержит ссылки на популярные сайты электронной коммерции, почтовые и мобильные сервисы, поисковые системы и социальные сети. Учитывая, что каждый из этих многочисленных ресурсов собирает сведения о пользователях, им рекомендуется проверить и установить подходящий уровень приватности.

Производители также активно работают над защитой своих устройств. Например, предлагают многокомпонентные и многофакторные системы аутентификации, которые работают как вместе, так и по отдельности. Одним из самых надежных вариантов считаются смарт-карты для ноутбука.

Конфиденциальность + безопасность

Настройки конфиденциальности имеют большое значение, но их одних недостаточно: важно приложить максимум усилий для сохранности данных. Если приватность касается прав человека на управление его личной информацией, то безопасность — это совокупность методов защиты. Она начинается с программного обеспечения, которое должно регулярно обновляться, ведь каждый день появляются новые угрозы, и производители ПО выпускают обновления для их устранения.

Однако ключевую роль в сохранности данных имеют аппаратные функции безопасности. Они должны быть заложены архитектуру продукта с самого начала разработки (Security by Design).

Один из примеров аппаратных средств безопасности — шторка ThinkShutter, которая закрывает камеру ноутбука. Это простое решение, представленное Lenovo в прошлом году, не позволяет хакерам использовать камеру, чтобы шпионить за вами.

Шторка камеры Lenovo ThinkShutter дает пользователю ноутбука возможность самому решать, будет ли его кто-то видеть.

Хотя есть хакеры, использующие онлайн-камеры для слежки за людьми и для того, чтобы оценить домашнюю обстановку, чаще у них иная цель — посмотреть, используете ли компьютер в данный момент. Это делается для того, чтобы запустить серию сценариев для взлома, которые будут заметны на экране.

За щитом безопасности

Компания Lenovo первой создала несколько важных решений для безопасности. К ним относится сканер отпечатков пальцев, который теперь является ключевым компонентом биометрической проверки, а также первый чип TPM (Trusted Platform Module) — выделенный микроконтроллер, защищающий аппаратное обеспечение с помощью встроенных криптографических ключей.

Сегодня компания продолжает совершенствовать свои продукты, чтобы предотвратить несанкционированный доступ к личной информации. Так, Lenovo создала для своих корпоративных клиентов комплексную платформу безопасности ThinkShield, которая обеспечивает базовую конфиденциальность, аутентификацию, защиту данных и обнаружение сетевых уязвимостей.

Решение включает целый комплекс инструментов:

Интегрированная система безопасности охватывает весь жизненный цикл ПК, начиная с разработки BIOS и микропрограммного обеспечения в цепочке поставок и заканчивая вводом в эксплуатацию.

Проблемы и решения

Компании и правительственные организации используют целый ряд современных технологий — от куки-файлов веб-сайтов до датчиков, встроенных в машины, а также устройств для сбора беспрецедентных объемов данных о своих клиентах, гражданах, сотрудниках. В их задачи входит оценка настроений и предпочтений, прогнозирование потребностей, повышение производительности труда, выявление мошенничества, отслеживание местонахождения, мониторинг здоровья, контроль безопасности.

По мнению экспертов, компаниям стоит предпринять меры по укреплению доверия, объяснять клиентам, зачем они собирают определенную информацию, как намереваются ее использовать, какую выгоду может получить вторая сторона и, конечно же, как все эти данные будут защищены.

Обеспечение безопасности является сложной задачей для любой компании, особенно с развитием облачных сред. Появляются стартапы, обещающие трансформировать способы защиты данных и управления ими, поставщики технологий и консалтинговые фирмы создают свои собственные платформы и методики. Сегодня охрана конфиденциальности стала целой отраслью.

И День защиты персональных данных — это повод еще раз задуматься о путях решения проблемы. В настоящее время инициативу Совета Европы по охране личной информации поддерживают около 80 государств, а практика правильной ее обработки используется в крупнейших мировых организациях, включая ООН.

Вы можете изучить и скачать доклад-презентацию на тему Проблемы защиты персональных данных. Презентация на заданную тему содержит 21 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас - поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

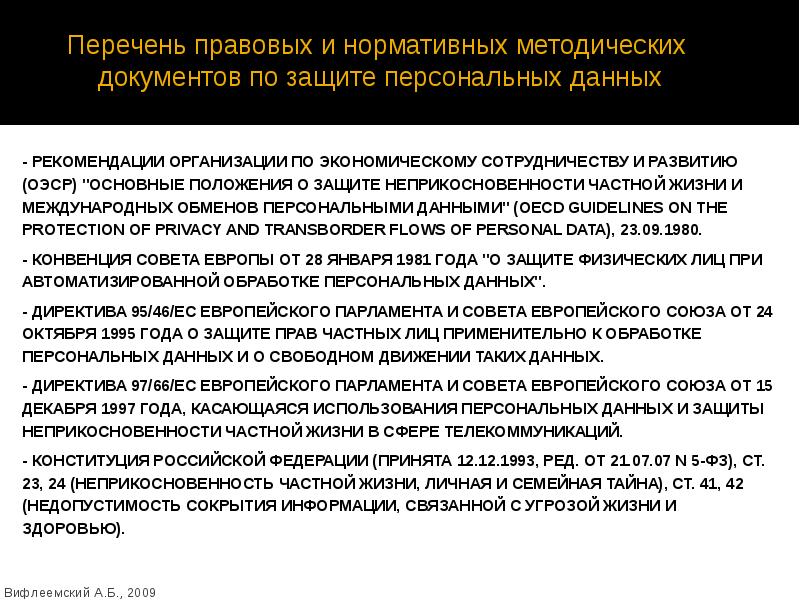

- РЕКОМЕНДАЦИИ ОРГАНИЗАЦИИ ПО ЭКОНОМИЧЕСКОМУ СОТРУДНИЧЕСТВУ И РАЗВИТИЮ (ОЭСР) "ОСНОВНЫЕ ПОЛОЖЕНИЯ О ЗАЩИТЕ НЕПРИКОСНОВЕННОСТИ ЧАСТНОЙ ЖИЗНИ И МЕЖДУНАРОДНЫХ ОБМЕНОВ ПЕРСОНАЛЬНЫМИ ДАННЫМИ" (OECD GUIDELINES ON THE PROTECTION OF PRIVACY AND TRANSBORDER FLOWS OF PERSONAL DATA), 23.09.1980. - РЕКОМЕНДАЦИИ ОРГАНИЗАЦИИ ПО ЭКОНОМИЧЕСКОМУ СОТРУДНИЧЕСТВУ И РАЗВИТИЮ (ОЭСР) "ОСНОВНЫЕ ПОЛОЖЕНИЯ О ЗАЩИТЕ НЕПРИКОСНОВЕННОСТИ ЧАСТНОЙ ЖИЗНИ И МЕЖДУНАРОДНЫХ ОБМЕНОВ ПЕРСОНАЛЬНЫМИ ДАННЫМИ" (OECD GUIDELINES ON THE PROTECTION OF PRIVACY AND TRANSBORDER FLOWS OF PERSONAL DATA), 23.09.1980. - КОНВЕНЦИЯ СОВЕТА ЕВРОПЫ ОТ 28 ЯНВАРЯ 1981 ГОДА "О ЗАЩИТЕ ФИЗИЧЕСКИХ ЛИЦ ПРИ АВТОМАТИЗИРОВАННОЙ ОБРАБОТКЕ ПЕРСОНАЛЬНЫХ ДАННЫХ". - ДИРЕКТИВА 95/46/ЕС ЕВРОПЕЙСКОГО ПАРЛАМЕНТА И СОВЕТА ЕВРОПЕЙСКОГО СОЮЗА ОТ 24 ОКТЯБРЯ 1995 ГОДА О ЗАЩИТЕ ПРАВ ЧАСТНЫХ ЛИЦ ПРИМЕНИТЕЛЬНО К ОБРАБОТКЕ ПЕРСОНАЛЬНЫХ ДАННЫХ И О СВОБОДНОМ ДВИЖЕНИИ ТАКИХ ДАННЫХ. - ДИРЕКТИВА 97/66/ЕС ЕВРОПЕЙСКОГО ПАРЛАМЕНТА И СОВЕТА ЕВРОПЕЙСКОГО СОЮЗА ОТ 15 ДЕКАБРЯ 1997 ГОДА, КАСАЮЩАЯСЯ ИСПОЛЬЗОВАНИЯ ПЕРСОНАЛЬНЫХ ДАННЫХ И ЗАЩИТЫ НЕПРИКОСНОВЕННОСТИ ЧАСТНОЙ ЖИЗНИ В СФЕРЕ ТЕЛЕКОММУНИКАЦИЙ. - КОНСТИТУЦИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ (ПРИНЯТА 12.12.1993, РЕД. ОТ 21.07.07 N 5-ФЗ), СТ. 23, 24 (НЕПРИКОСНОВЕННОСТЬ ЧАСТНОЙ ЖИЗНИ, ЛИЧНАЯ И СЕМЕЙНАЯ ТАЙНА), СТ. 41, 42 (НЕДОПУСТИМОСТЬ СОКРЫТИЯ ИНФОРМАЦИИ, СВЯЗАННОЙ С УГРОЗОЙ ЖИЗНИ И ЗДОРОВЬЮ).

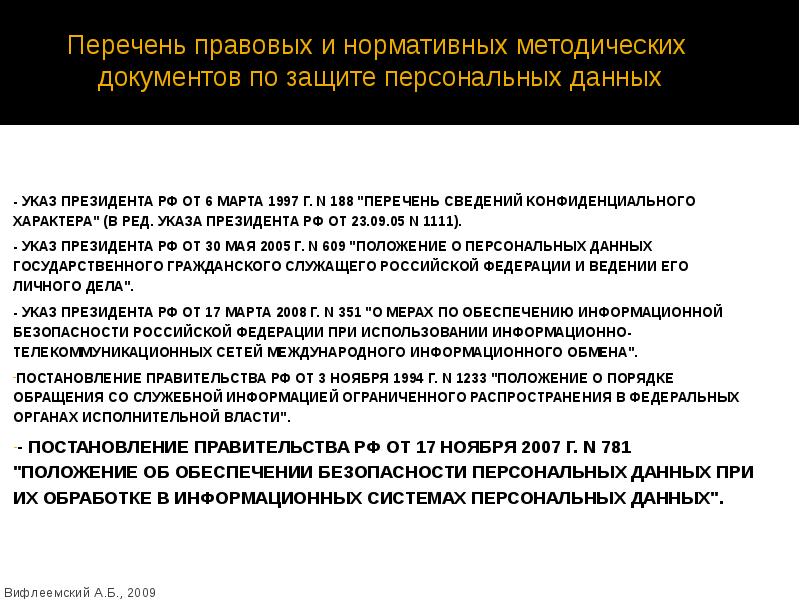

- УКАЗ ПРЕЗИДЕНТА РФ ОТ 6 МАРТА 1997 Г. N 188 "ПЕРЕЧЕНЬ СВЕДЕНИЙ КОНФИДЕНЦИАЛЬНОГО ХАРАКТЕРА" (В РЕД. УКАЗА ПРЕЗИДЕНТА РФ ОТ 23.09.05 N 1111). - УКАЗ ПРЕЗИДЕНТА РФ ОТ 30 МАЯ 2005 Г. N 609 "ПОЛОЖЕНИЕ О ПЕРСОНАЛЬНЫХ ДАННЫХ ГОСУДАРСТВЕННОГО ГРАЖДАНСКОГО СЛУЖАЩЕГО РОССИЙСКОЙ ФЕДЕРАЦИИ И ВЕДЕНИИ ЕГО ЛИЧНОГО ДЕЛА". - УКАЗ ПРЕЗИДЕНТА РФ ОТ 17 МАРТА 2008 Г. N 351 "О МЕРАХ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ РОССИЙСКОЙ ФЕДЕРАЦИИ ПРИ ИСПОЛЬЗОВАНИИ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СЕТЕЙ МЕЖДУНАРОДНОГО ИНФОРМАЦИОННОГО ОБМЕНА". ПОСТАНОВЛЕНИЕ ПРАВИТЕЛЬСТВА РФ ОТ 3 НОЯБРЯ 1994 Г. N 1233 "ПОЛОЖЕНИЕ О ПОРЯДКЕ ОБРАЩЕНИЯ СО СЛУЖЕБНОЙ ИНФОРМАЦИЕЙ ОГРАНИЧЕННОГО РАСПРОСТРАНЕНИЯ В ФЕДЕРАЛЬНЫХ ОРГАНАХ ИСПОЛНИТЕЛЬНОЙ ВЛАСТИ". - ПОСТАНОВЛЕНИЕ ПРАВИТЕЛЬСТВА РФ ОТ 17 НОЯБРЯ 2007 Г. N 781 "ПОЛОЖЕНИЕ ОБ ОБЕСПЕЧЕНИИ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ".

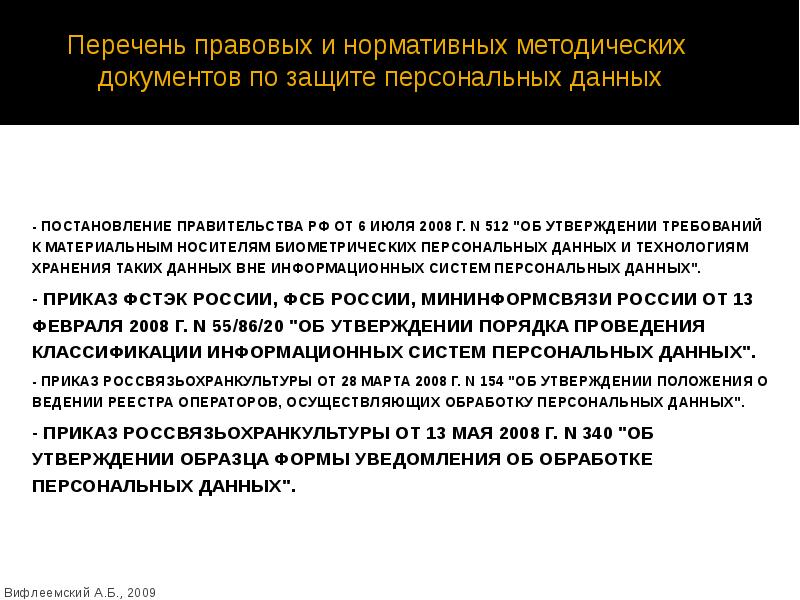

- ПОСТАНОВЛЕНИЕ ПРАВИТЕЛЬСТВА РФ ОТ 6 ИЮЛЯ 2008 Г. N 512 "ОБ УТВЕРЖДЕНИИ ТРЕБОВАНИЙ К МАТЕРИАЛЬНЫМ НОСИТЕЛЯМ БИОМЕТРИЧЕСКИХ ПЕРСОНАЛЬНЫХ ДАННЫХ И ТЕХНОЛОГИЯМ ХРАНЕНИЯ ТАКИХ ДАННЫХ ВНЕ ИНФОРМАЦИОННЫХ СИСТЕМ ПЕРСОНАЛЬНЫХ ДАННЫХ". - ПРИКАЗ ФСТЭК РОССИИ, ФСБ РОССИИ, МИНИНФОРМСВЯЗИ РОССИИ ОТ 13 ФЕВРАЛЯ 2008 Г. N 55/86/20 "ОБ УТВЕРЖДЕНИИ ПОРЯДКА ПРОВЕДЕНИЯ КЛАССИФИКАЦИИ ИНФОРМАЦИОННЫХ СИСТЕМ ПЕРСОНАЛЬНЫХ ДАННЫХ". - ПРИКАЗ РОССВЯЗЬОХРАНКУЛЬТУРЫ ОТ 28 МАРТА 2008 Г. N 154 "ОБ УТВЕРЖДЕНИИ ПОЛОЖЕНИЯ О ВЕДЕНИИ РЕЕСТРА ОПЕРАТОРОВ, ОСУЩЕСТВЛЯЮЩИХ ОБРАБОТКУ ПЕРСОНАЛЬНЫХ ДАННЫХ". - ПРИКАЗ РОССВЯЗЬОХРАНКУЛЬТУРЫ ОТ 13 МАЯ 2008 Г. N 340 "ОБ УТВЕРЖДЕНИИ ОБРАЗЦА ФОРМЫ УВЕДОМЛЕНИЯ ОБ ОБРАБОТКЕ ПЕРСОНАЛЬНЫХ ДАННЫХ".

КОНФИДЕНЦИАЛЬНАЯ ИНФОРМАЦИЯ - ЭТО ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТСЯ В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РОССИЙСКОЙ ФЕДЕРАЦИИ. КОНФИДЕНЦИАЛЬНАЯ ИНФОРМАЦИЯ - ЭТО ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТСЯ В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РОССИЙСКОЙ ФЕДЕРАЦИИ. К ПЕРСОНАЛЬНЫМ ДАННЫМ ОТНОСЯТСЯ ЛЮБЫЕ СВЕДЕНИЯ О ФАКТАХ, СОБЫТИЯХ И ОБСТОЯТЕЛЬСТВАХ ЖИЗНИ ГРАЖДАНИНА, ПОЗВОЛЯЮЩИЕ ИДЕНТИФИЦИРОВАТЬ ЕГО ЛИЧНОСТЬ. СПЕЦИАЛЬНЫЕ ДАННЫЕ, В ОТНОШЕНИИ КОТОРЫХ ДЕЙСТВУЮТ ПОВЫШЕННЫЕ МЕРЫ ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОЙ ОБРАБОТКИ И РАСПРОСТРАНЕНИЯ. ЭТО ИНФОРМАЦИЯ, КАСАЮЩАЯСЯ: - расовой, национальной принадлежности; - политических взглядов, религиозных или философских убеждений; - состояния здоровья, интимной жизни физического лица, а также биометрические персональные данные - сведения, характеризующие физиологические особенности человека

ИНФОРМАЦИОННЫЕ СИСТЕМЫ ПЕРСОНАЛЬНЫХ ДАННЫХ (информационные системы) - совокупность персональных данных, содержащихся в базах данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации. ИНФОРМАЦИОННЫЕ СИСТЕМЫ ПЕРСОНАЛЬНЫХ ДАННЫХ (информационные системы) - совокупность персональных данных, содержащихся в базах данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации. Под техническими средствами, позволяющими осуществлять обработку персональных данных, понимаются средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки персональных данных (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных и т.п.), средства защиты информации, применяемые в информационных системах.

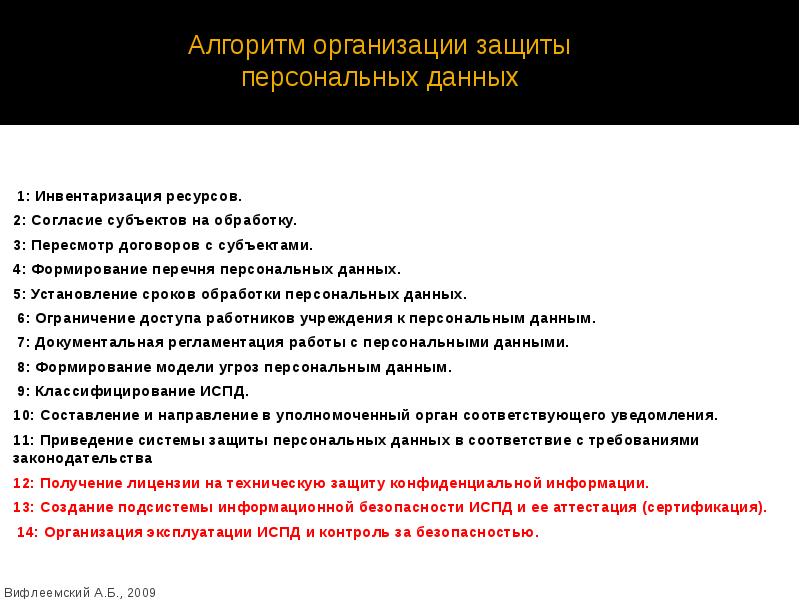

1: Инвентаризация ресурсов. 2: Согласие субъектов на обработку. 3: Пересмотр договоров с субъектами. 4: Формирование перечня персональных данных. 5: Установление сроков обработки персональных данных. 6: Ограничение доступа работников учреждения к персональным данным. 7: Документальная регламентация работы с персональными данными. 8: Формирование модели угроз персональным данным. 9: Классифицирование ИСПД. 10: Составление и направление в уполномоченный орган соответствующего уведомления. 11: Приведение системы защиты персональных данных в соответствие с требованиями законодательства 12: Получение лицензии на техническую защиту конфиденциальной информации. 13: Создание подсистемы информационной безопасности ИСПД и ее аттестация (сертификация). 14: Организация эксплуатации ИСПД и контроль за безопасностью.

Рекомендации по обеспечению безопасности ПД при их обработке в ИСПД, Рекомендации по обеспечению безопасности ПД при их обработке в ИСПД, Основные мероприятия по организации и техническому обеспечению безопасности ПД, обрабатываемых в ИСПД, Базовая модель угроз безопасности ПД при их обработке в ИСПД Методика определения актуальных угроз безопасности ПД при их обработке в ИСПД, Для служебного пользования Для получения документов операторы, осуществляющие обработку персональных данных, могут обратиться по адресу: 105175, Г. МОСКВА, УЛ. СТАРАЯ БАСМАННАЯ, 17

Положение об обеспечении безопасности персональных данных при их Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных (утверждено Постановлением Правительства РФ от 17 ноября 2007 г. N 781) 3. Методы и способы защиты информации в информационных системах устанавливаются Федеральной службой по техническому и экспортному контролю и Федеральной службой безопасности Российской Федерации в пределах их полномочий. Достаточность принятых мер по обеспечению безопасности персональных данных при их обработке в информационных системах оценивается при проведении государственного контроля и надзора. 4. Работы по обеспечению безопасности персональных данных при их обработке в информационных системах являются неотъемлемой частью работ по созданию информационных систем. 5. Средства защиты информации, применяемые в информационных системах, в установленном порядке проходят процедуру оценки соответствия.

Положение о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти (утверждено Постановлением Правительства Положение о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти (утверждено Постановлением Правительства РФ от 3 ноября 1994 г. N 1233) 1.2. К служебной информации ограниченного распространения относится несекретная информация, касающаяся деятельности организаций, ограничения на распространение которой диктуются служебной необходимостью.

В соответствии с ч. 3 ст. 15 Конституции РФ все законы, а также любые нормативные акты, затрагивающие права, свободы и обязанности человека и гражданина, должны быть официально опубликованы для всеобщего сведения, то есть обнародованы. Неопубликованные нормативные правовые акты не применяются, не влекут правовых последствий как не вступившие в силу. В соответствии с ч. 3 ст. 15 Конституции РФ все законы, а также любые нормативные акты, затрагивающие права, свободы и обязанности человека и гражданина, должны быть официально опубликованы для всеобщего сведения, то есть обнародованы. Неопубликованные нормативные правовые акты не применяются, не влекут правовых последствий как не вступившие в силу. С 15 мая 1992 года Постановлением Правительства РФ от 08.05.1992 N 305 была введена государственная регистрация нормативных актов министерств и ведомств, затрагивающих права и интересы граждан и носящих межведомственный характер. Вопросы государственной регистрации и вступления в силу ведомственных НПА регулируются Указом Президента РФ от 23.05.1996 N 763 и Постановлением Правительства РФ от 13.08.1997 N 1009. П. 10 Правил, утвержденных указанным Постановлением, государственной регистрации подлежат нормативные правовые акты, затрагивающие права, свободы и обязанности человека и гражданина, устанавливающие правовой статус организаций, имеющие межведомственный характер, независимо от срока их действия, в том числе акты, содержащие сведения, составляющие государственную тайну, или сведения конфиденциального характера.

1. Обработка персональных данных может осуществляться оператором с согласия субъектов персональных данных, за исключением случаев, предусмотренных частью 2 настоящей статьи. 1. Обработка персональных данных может осуществляться оператором с согласия субъектов персональных данных, за исключением случаев, предусмотренных частью 2 настоящей статьи. 2. Согласия субъекта персональных данных, предусмотренного частью 1 настоящей статьи, не требуется в следующих случаях: 1) обработка персональных данных осуществляется на основании федерального закона, устанавливающего ее цель, условия получения персональных данных и круг субъектов, персональные данные которых подлежат обработке, а также определяющего полномочия оператора; 2) обработка персональных данных осуществляется в целях исполнения договора, одной из сторон которого является субъект персональных данных;

ОБЩИЕ ПОЛОЖЕНИЯ ОБЩИЕ ПОЛОЖЕНИЯ ПОРЯДОК ХРАНЕНИЯ, ИСПОЛЬЗОВАНИЯ И ПЕРЕДАЧИ ПЕРСОНАЛЬНЫХ ДАННЫХ ОБЯЗАННОСТИ РАБОТОДАТЕЛЯ ПО ХРАНЕНИЮ И ЗАЩИТЕ ПЕРСОНАЛЬНЫХ ДАННЫХ РАБОТНИКОВ ПРАВА РАБОТНИКОВ НА ЗАЩИТУ ПЕРСОНАЛЬНЫХ ДАННЫХ ОТВЕТСТВЕННОСТЬ ЗА РАЗГЛАШЕНИЕ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ, СВЯЗАННОЙ С ПЕРСОНАЛЬНЫМИ ДАННЫМИ РАБОТНИКОВ

РАЗРАБОТКА ЛОКАЛЬНОГО НОРМАТИВНОГО АКТА О ПЕРСОНАЛЬНЫХ ДАННЫХ РАБОТНИКОВ ЯВЛЯЕТСЯ ОБЯЗАННОСТЬЮ РАБОТОДАТЕЛЯ, РАЗРАБОТКА ЛОКАЛЬНОГО НОРМАТИВНОГО АКТА О ПЕРСОНАЛЬНЫХ ДАННЫХ РАБОТНИКОВ ЯВЛЯЕТСЯ ОБЯЗАННОСТЬЮ РАБОТОДАТЕЛЯ, НЕИСПОЛНЕНИЕ КОТОРОЙ МОЖЕТ ПОВЛЕЧЬ ПРИВЛЕЧЕНИЕ К АДМИНИСТРАТИВНОЙ ОТВЕТСТВЕННОСТИ ПО СТ. 5.27 КОАП РФ: НАЛОЖЕНИЕ АДМИНИСТРАТИВНОГО ШТРАФА: НА ДОЛЖНОСТНЫХ ЛИЦ В РАЗМЕРЕ ОТ 5 ДО 50 МРОТ; НА ЮРИДИЧЕСКИХ ЛИЦ - ОТ 300 ДО 500 МРОТ ИЛИ АДМИНИСТРАТИВНОЕ ПРИОСТАНОВЛЕНИЕ ДЕЯТЕЛЬНОСТИ НА СРОК ДО 90 СУТОК.

Субъект персональных данных имеет право на получение сведений об операторе, о месте его нахождения, о наличии у оператора персональных данных, относящихся к соответствующему субъекту персональных данных, а также на ознакомление с такими персональными данными. Субъект персональных данных имеет право на получение сведений об операторе, о месте его нахождения, о наличии у оператора персональных данных, относящихся к соответствующему субъекту персональных данных, а также на ознакомление с такими персональными данными. Субъект персональных данных вправе требовать от оператора уточнения своих персональных данных, их блокирования или уничтожения в случае, если персональные данные являются неполными, устаревшими, недостоверными, незаконно полученными или не являются необходимыми для заявленной цели обработки, а также принимать предусмотренные законом меры по защите своих прав. Субъект персональных данных имеет право на получение при обращении или при получении запроса информации, касающейся обработки его персональных данных, в том числе содержащей: 1) подтверждение факта обработки персональных данных оператором, а также цель такой обработки; 2) способы обработки персональных данных, применяемые оператором; 3) сведения о лицах, которые имеют доступ к персональным данным или которым может быть предоставлен такой доступ; 4) перечень обрабатываемых персональных данных и источник их получения; 5) сроки обработки персональных данных, в том числе сроки их хранения; 6) сведения о том, какие юридические последствия для субъекта персональных данных может повлечь за собой обработка его персональных данных.

за отказ в предоставлении гражданину собранных в установленном порядке документов, материалов, непосредственно затрагивающих права и свободы гражданина, либо их несвоевременное предоставление, непредоставление иной информации в случаях, предусмотренных законом, либо предоставление гражданину неполной или заведомо недостоверной информации (ст. 5.39 КоАП РФ); за отказ в предоставлении гражданину собранных в установленном порядке документов, материалов, непосредственно затрагивающих права и свободы гражданина, либо их несвоевременное предоставление, непредоставление иной информации в случаях, предусмотренных законом, либо предоставление гражданину неполной или заведомо недостоверной информации (ст. 5.39 КоАП РФ); за нарушение установленного законом порядка сбора, хранения, использования или распространения персональных данных (ст. 13.11 КоАП РФ); - за разглашение информации, доступ к которой ограничен федеральным законом (за исключением случаев, когда ее разглашение влечет за собой уголовную ответственность) лицом, получившим к ней доступ в связи с исполнением служебных или профессиональных обязанностей (ст. 13.14 КоАП РФ).

1. Оператор до начала обработки персональных данных обязан уведомить уполномоченный орган по защите прав субъектов персональных данных о своем намерении осуществлять обработку персональных данных, за исключением случаев, предусмотренных частью 2 настоящей статьи. 1. Оператор до начала обработки персональных данных обязан уведомить уполномоченный орган по защите прав субъектов персональных данных о своем намерении осуществлять обработку персональных данных, за исключением случаев, предусмотренных частью 2 настоящей статьи. 2. Оператор вправе осуществлять без уведомления уполномоченного органа по защите прав субъектов персональных данных обработку персональных данных: 1) относящихся к субъектам персональных данных, которых связывают с оператором трудовые отношения; 2) полученных оператором в связи с заключением договора, стороной которого является субъект персональных данных, если персональные данные не распространяются, а также не предоставляются третьим лицам без согласия субъекта персональных данных и используются оператором исключительно для исполнения указанного договора и заключения договоров с субъектом персональных данных; 4) являющихся общедоступными персональными данными; 5) включающих в себя только фамилии, имена и отчества субъектов персональных данных;

2. Оператор вправе осуществлять без уведомления уполномоченного органа по защите прав субъектов персональных данных обработку персональных данных: 2. Оператор вправе осуществлять без уведомления уполномоченного органа по защите прав субъектов персональных данных обработку персональных данных: 6) необходимых в целях однократного пропуска субъекта персональных данных на территорию, на которой находится оператор, или в иных аналогичных целях; 7) включенных в информационные системы персональных данных, имеющие в соответствии с федеральными законами статус федеральных автоматизированных информационных систем, а также в государственные информационные системы персональных данных, созданные в целях защиты безопасности государства и общественного порядка; 8) обрабатываемых без использования средств автоматизации в соответствии с федеральными законами или иными нормативными правовыми актами РФ, устанавливающими требования к обеспечению безопасности персональных данных при их обработке и к соблюдению прав субъектов персональных данных. .

Читайте также: