Утечка информации как избежать безопасность смартфонов реферат

Обновлено: 02.07.2024

Утечки информации: как избежать. Безопасность смартфонов

Илья Сачков,

руководитель направления, группа информационной безопасности Group-IB

Проблемы утечек информации освещены на данный момент настолько полно, что уже не всегда становится интересно о них читать, да и узнать что-то новое очень сложно. В этой статье будет рассмотрена другая сторона утечек, которая еще не была освещена достаточно хорошо. Речь идет о смартфонах.

Они давно вошли в корпоративную жизнь. Современные смартфоны имеют функционал настольного компьютера: Wi-Fi, доступ в Интернет, электронная почта, множество приложений, большой объем памяти. Но очень немногие организации понимают, насколько велики риски использования корпоративных смартфонов, тем более что такие устройства находятся обычно в эксплуатации у руководства (топ-менеджеров, начальников отделов и т.д.).

Централизованная защита от вирусов и спама

В начале проведем сравнение антивирусов/антиспам-решений, предназначенных для защиты корпоративных смартфонов.

Задача: централизованная защита корпоративных смартфонов от заражения вирусами и получения спама.

В этом разделе будут рассмотрены три решения: Каspersky Mobile Security, Symantec Mobile Security и Panda Security for smartphones (табл. 1).

Все три решения с точки зрения функционала одинаковы. Разница в платформах и консоли управления. Panda ориентирована на операционную систему Symbian, Symantec - только на Windows Mobile, Kaspersky поддерживает обе. Но с точки зрения корпоративного управления централизованной системой является только Symantec.

Полноценная защита

Защита смартфонов не ограничивается только антивирусом и антиспамом. Смартфон - это полнофункциональный компьютер, к которому должны быть применимы правила шифрования, контроля портов, аудита и межсетевого экрана.

В этом разделе будем сравнивать четыре продукта: Каspersky Mobile Security, Symantec Mobile Security, Panda Security for smartphones и GuardianEdge Smartphone Protection (см. табл.).

Из четырех продуктов для корпоративного использования подходят лишь два - Symantec Mobile Security и GuardianEdge Smartphone Protection. Только в них есть возможность централизованного управления через консоль. При этом Symantec не поддерживает интеграцию с ActiveDirectory и сервером Active-Sync.

Контроль портов смартфона (карты памяти, Wi-Fi, Bluetooth, камера, диктофон) поддерживает только GuardianEdge.

Что же касается межсетевого экрана, то у Panda Security for smartphones его нет.

Шифрование поддерживает только Symantec и Guardian-Edge. Контроль целостности файлов есть во всех четырех "конкурсантах", а вот контроль над установкой приложений реализован только в GuardianEdge.

Комментарий эксперта

Елена Голованова,

генеральный директор компании "ИнфоТехноПроект"

Не останавливаясь на технической стороне вопроса (в статье об этом говорится достаточно), хотелось бы заострить вопрос утечек с еще одной стороны - со стороны человеческого фактора при использовании корпоративных смартфонов.

Я полностью согласна с автором по поводу категорий специалистов, использующих смартфоны, однако необходимо обратить внимание на те категории информации, которые эти специалисты обычно используют. Наряду с коммерческой информацией в большинстве случаев обрабатывается также информация, содержащая персональные данные.

К сожалению, автором статьи не рассматриваются вопросы защиты персональных данных при использовании этих технических средств.

Кроме того, еще ни один производитель средств защиты не заявил о создании комплексного решения для смартфонов, способного защитить персональные данные в соответствии с требованиями законодательства Российской Федерации. А делать это необходимо. Зачастую смартфон выступает в качестве одного из элементов корпоративной информационной системы.

- категории данных, обрабатываемых в системе с использованием смартфонов;

- перечень должностей или сотрудников, допущенных к обработке персональных данных;

- права доступа к общекорпоративным ресурсам;

- виды ответственности за нарушение установленных правил;

- перечень лиц, которые несут ответственность за нарушение принятой политики защиты персональных данных.

Подведем итоги

Теперь можно сделать выводы. В настоящее время для защиты смартфонов необходимо совмещать два продукта: антивирус/антиспам и решения для комплексной защиты (блокировка портов, шифрование, централизованное управление и аудит).

Однако ни один из продуктов при тесте не показал полного функционала.

Из антивирусных/антиспамовых решений для малого бизнеса больше преимуществ у "Лаборатории Касперского", как у нецентрализованного продукта. Если речь идет о серьезных организациях, то лидер - Symantec. Panda Security for smartphones пригоден лишь для личного использования на смартфонах Symbian. Из решений для комплексной защиты по всем тестам определился явный лидер - GuardianEdge Smartphone Protection.

В статье приводятся описание и примеры распространенных мобильных угроз, имеющиеся на рынке средства защиты, а также эффективные личные тактики для снижения рисков компрометации мобильных устройств.

Автор: Михайлова Анна, Angara Technologies Group.

Аннотация

В статье приводятся описание и примеры распространенных мобильных угроз, имеющиеся на рынке средства защиты, а также эффективные личные тактики для снижения рисков компрометации мобильных устройств.

Обзор мобильных угроз

Рынок вирусов для мобильных устройств вырос и усложнился. Мобильным устройствам угрожают уже не только относительно безобидные трояны-кликеры, но и полноценные вирусы и шпионское ПО. Большинство вирусных исследовательских компаний выделяют следующие виды угроз:

Дроппер – ВПО, целью которого является скачивание другого вредоносного ПО.

Вирус – ПО, которое наносит явный вред, например, выводит из строя конкретное приложение или одну из функций устройства.

Бот – агент бот-сетей, ВПО, которое по команде C&C-сервера осуществляет требуемую злоумышленнику сетевую активность.

Мобильные устройства также подвержены и традиционным атакам (например, DNS Hijacking, E-mail Phishing), так как используют те же базовые пользовательские сервисы, что и персональные ПК.

Пользователь скачивает дроппер в составе зараженного приложения (бесплатной игры или приложения с возрастным цензом).

Дроппер проверяет наличие на мобильном устройстве популярных приложений, таких как WhatsApp, MXplayer, ShareIt.

Дроппер скачивает и распаковывает архив, который превращается в APK-файл, при необходимости, обновляет и заменяет легитимное популярное приложение на зараженный вариант.

SockPuppet или Unc0ver – ВПО, позволяющее получить злоумышленнику права суперпользователя для систем iOS и MacOS (Jailbreak). ВПО скачивается в составе зараженного приложения, которое определенный промежуток времени было доступно даже в официальном магазине Apple. ВПО регулярно обновляется и эксплуатирует уязвимость CVE-2019-8605, которая наследуется новыми версиями iOS. В версиях iOS 12.2 и 12.3 уязвимость была закрыта, после чего вновь появилась в версии 12.4 и была пропатчена в версии 12.4.1.

Старый троян Ztorg под ОС Android после установки собирает сведения о системе и устройстве, отправляет их на командный сервер, откуда приходят файлы, позволяющие получить на устройстве права суперпользователя (Jailbreak). ВПО распространяется через зараженные приложения и рекламные баннеры.

Monokle под ОС Android и iOS – троян, позволяющий вести полноценный шпионаж за жертвой: записывать нажатия клавиатуры, фотографии и видео, получать историю интернет-перемещений, приложений социальных сетей и мессенджеров, вплоть до записи экрана в момент ввода пароля. Троян снабжен рядом эксплойтов для реализации необходимых прав в системе, распространяется, предположительно, с помощью фишинга и зараженных приложений. Первые версии ВПО появились под ОС Android, но уже появились версии для устройств Apple.

Источники угроз

На основе анализа описанных примеров мобильного ВПО, а также каналов проникновения других образцов ВПО можно выделить следующие основные пути компрометации устройства:

Установка пакета приложений APK из неофициальных маркетов.

Установка зараженного приложения из официального магазина. В данном случае, после обнаружения зараженного приложения службой безопасности магазина, оно будет оперативно удалено, а установленное пользователями приложение будет обновлено на безопасную версию.

Концепция Bring Your Own Device, BYOD (использование для работы с корпоративными документами личного устройства) привносит в корпоративный сегмент целый класс угроз – мобильное устройство сотрудника становится точкой входа во внутреннюю сеть предприятия и источником утечек информации.

Основные методы защиты от мобильных угроз

По версии NIST (NIST SPECIAL PUBLICATION 1800-4 Mobile Device Security, Cloud and Hybrid Builds) для снижения риска заражения мобильного устройства и утечки конфиденциальной информации необходимо реализовать следующие методы защиты:

Шифрование данных на устройстве. Шифровать можно отдельные папки (если позволяет система), данные приложений или все устройство целиком. По возможности, необходимо использовать аппаратные платы шифрования и хранения ключевой информации.

Защита сетевого трафика: шифрование канала передачи данных, использование внешних фильтрующих решений для очистки трафика. Использование корпоративного шлюза, сканирующего web и email-трафик, или использование облачных решений очистки трафика от ВПО.

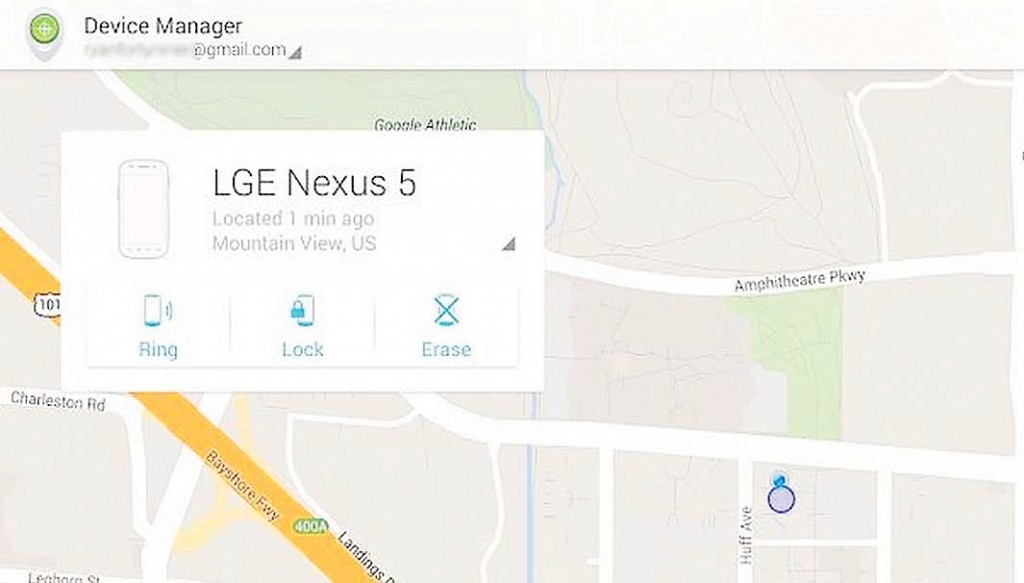

Обнуление данных на скомпрометированном устройстве (wipe). Уничтожение всех данных или данных отдельного корпоративного приложения при утере или краже мобильного устройства. Обнуление может быть реализовано по удаленной команде или после нескольких неудачных попыток аутентификации.

Использование двухфакторной аутентификации: желательно использовать дополнительные средства аутентификации, в частности, сканирование отпечатка пальца. Необходимо иметь в виду, что некоторые биометрические способы аутентификации пока не очень надежны, например, распознавание лиц. Аутентификация путем ввода кода из СМС в современных условиях многими экспертами также признается недостаточно ненадежной.

Своевременная регулярная установка обновлений ОС, приложений, драйверов. При этом важно использовать официальные источники ПО.

Антивирусная защита: регулярное сканирование системы, файлов, приложений. Сканирование приложений перед их установкой.

Классы решений для защиты мобильных устройств

EMM=MDM+MAM+MCM+EFS

На рынке представлены следующие классы решений для защиты мобильных:

Антивирусные решения. Наиболее популярные среди них: Kaspersky Internet Security, Trend Micro Mobile Security, BitDefender, ESET NOD32 Mobile Security, Avast Mobile Security & Antivirus, Dr.Web Anti-virus, AVG Antivirus, Avira Antivirus Security, Norton Security & Antivirus, McAfee Security & Antivirus.

Mobile Threat Management, MTM (источник термина – IDC) – агент, выполняющий, помимо антивирусной защиты, фильтрацию корпоративного почтового трафика и трафика мессенджеров от вредоносных URL и документов, интеграцию с корпоративным облаком для фильтрации трафика и мониторинга событий. Возможно дополнительное шифрование контейнера данных приложения. На рис. 1 представлен квадрат решений MTM от IDC за 2019 год.

Рис. 1. Квадрат решений MTM 2019, IDC

Mobile Device Management, MDM – средства управления корпоративными мобильными устройствами или пользовательскими устройствами в концепции BYOD. Включает следующие функции: управление конфигурациями прошивок и приложений, инициализация и деинициализация приложений, удаленная очистка данных, настройка проксирования трафика через корпоративный шлюз или облачное решение фильтрации трафика, удаленный мониторинг и поддержка.

Enterprise Mobility Management, EMM – новое поколение средств защиты мобильных устройств, выросшее из MDM-решений и впоследствии влившееся в концепцию Unified Endpoint Management (UEM). EMM, дополнительно к решениям MDM, включает в себя решения MAM (Mobile Application Management), Mobile Content/Email Management (MCM/MEM), Encrypting File System (EFS), централизованное управление и мониторинг, настройку отдельных приложений, в частности, контроль за установкой приложений из определенного репозитория, удаление приложений, шифрование данных, аудит, проверку на соответствие политикам.

UEM-консоли – общие консоли управления мобильными устройствами и ОС пользователей. В сущности, современные производители средств защиты мобильных устройств предлагают решения, совмещающие набор технологий: MDM, MAM, UEM, MCM/MEM, управление конфигурацией и политиками.

Квадрат Gartner по UEM-решениям за 2019 год представлен на Рис. 2.

Рис. 2. Квадрат Gartner по UEM решениям за 2019 год

Основные выводы

Вслед за развитием мобильных технологий, растет количество и разнообразие ВПО, нацеленного на мобильные устройства.

Общеприменимыми рекомендациями по безопасному использованию как личных, так и корпоративных мобильных устройств являются:

Использование только доверенных официальных прошивок и приложений.

Соблюдение физической и логической безопасности устройства: не давайте устройство в руки незнакомым лицам и неофициальным экспертам, не предоставляйте удаленный доступ к устройству недоверенному источнику, например, непроверенному сотруднику банка по телефону.

Периодический мониторинг системных параметров: расхода батареи, сетевой активности. Если приложение создает неадекватный расход ресурсов – это является поводом для проверки или даже удаления приложения, так как оно, возможно, создает вредоносную активность.

Отключение функции платного контента у оператора связи оградит от нелегитимных снятий средств с мобильного счета.

В случае возникновения проблем с приложением – отправка отчетов производителю средствами приложения или через официальный магазин – так вы поможете разработчикам вовремя обнаружить и нейтрализовать возможные заражения.

Для снижения риска заражения вредоносным ПО, обеспечения защиты от утечек конфиденциальных данных и минимизации ущерба в случае потери физического контроля над устройством рекомендуется также использовать специализированные средства защиты – антивирусы, решения класса MTM, а также корпоративные решения классов UEM, MDM, EMM.

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Уникальные особенности смартфонов затрудняют их защиту: для обеспечения безопасности хранимой на них конфиденциальной информации нужны новые бизнес-модели, помогающие усилить надежность мобильных устройств.

- Ключевые слова / keywords:

- BYOD

- Мобильные предприятия

Уникальные особенности смартфонов затрудняют их защиту: для обеспечения безопасности хранимой на них конфиденциальной информации нужны новые бизнес-модели, помогающие усилить надежность мобильных устройств.

Смартфоны становятся главными устройствами доступа к ресурсам Интернета — уже в конце 2010 года они обошли по продажам персональные компьютеры, а во втором квартале 2011 года в Западной Европе и США продажи смартфонов в штучном выражении превысили продажи обычных мобильных телефонов. Пока во всем мире сегодня около 5,9 млрд абонентов мобильной связи, а пользователей смартфонов — 835 млн, но это число неуклонно растет, и по прогнозу аналитиков IDC, с 2015 года ежегодный объем поставок смартфонов достигнет миллиарда экземпляров.

Угрозы и атаки на смартфонах

Модель угрозы информационной безопасности на смартфоне выглядит следующим образом. Злоумышленник публикует вредоносную программу под видом легитимной в магазине приложений или на каком-либо сайте. Пользователь загружает вирус на свой смартфон, который может содержать большой объем уязвимых данных. Вирус пытается взять под свой контроль ресурсы смартфона, собирает данные, переадресовывает аппарат на вредоносные сайты или пользуется платными сервисами без ведома абонента. Данная модель угроз заставляет рассматривать смартфон с трех точек зрения (уровней):

- уровень приложений: все приложения смартфона — например, клиенты социальных сетей, а также ПО для работы с электронной почтой, обмена SMS и средства синхронизации данных;

- коммуникационный уровень: сеть мобильной связи, Wi-Fi, Bluetooth, порты Micro USB и слоты MicroSD; вредоносные программы могут распространяться по любому из этих каналов;

- уровень ресурсов: флэш-память, камера, микрофон и датчики смартфона; поскольку смартфоны могут содержать уязвимые данные, вирус пытается взять под контроль его ресурсы и манипулировать поступающими от них данными.

Ухудшение обслуживания

Влияние вируса может быть как незначительным, например выраженным в снижении быстродействия и рассылке спама, так и существенным —например, приводящим к тому, что пользователь не может совершать и принимать звонки либо несет финансовые потери.

Угроза ресурсам

Взломщиков обычно интересуют ресурсы, содержащие уязвимые данные, — когда вирус попадает в смартфон, он пытается получить привилегии, необходимые для доступа к таким ресурсам и контроля над ними. Например, вирус может быстро перепрограммировать флэш-память, и тогда его нельзя будет удалить без ее полного восстановления. В некоторых смартфонах также есть карты памяти MicroSD, и злоумышленник может легко выяснить их содержимое. Датчики, такие как приемник GPS, гироскопы и акселерометры, тоже предоставляют уязвимую информацию. GPS, например, может раскрыть местонахождение пользователя помимо его желания. Кроме того, пользователь может не знать, что вирус включил камеру или микрофон аппарата. Когда пользователь передает информацию со смартфона на компьютер по сети Wi-Fi или Bluetooth, то может произойти утечка данных, а учитывая, что смартфон зависит от батарей, то атаки, вызывающие ее истощение, ускоряют разряд батареи, приводя к неработоспособности смартфона.

Вирус с полным контролем над смартфоном, таким образом, способен превратить его в весьма эффективное устройство для шпионажа.

Вредоносные программы

Вредоносные программы делятся на три основные категории: вирусы, трояны и шпионы.

Шпионские программы собирают информацию о пользователях без их ведома. В 2011 году шпионы преобладали среди вредоносов для платформы Android — их доля составила 63% от общего количества обнаруженных экземпляров. Операторы связи обычно устанавливают на смартфон специальное ПО для сбора данных об использовании, работающее в скрытом режиме и не требующее согласия пользователя на выполнение своих функций. Этими сведениями могут пользоваться операторы, производители аппаратов и разработчики приложений для повышения качества своих продуктов и услуг, однако пользователи смартфонов обычно не в курсе, какие именно данные собираются, как они хранятся и обрабатываются.

Угрозы и атаки

Еще одна угроза — подделка номера вызывающего абонента, когда атакующий притворяется заслуживающим доверия лицом. Исследователи подделывали MMS, маскируя их под приходящие с номера 611, который применяется операторами США для отправки предупреждений или уведомлений об обновлениях. Существует и возможность подделки идентификаторов базовых станций.

В ходе атак фарминга веб-трафик смартфона переадресовывается на вредоносный или поддельный сайт.

При голосовом фишинге злоумышленник пытается получить доступ к финансовой и иной приватной информации владельца смартфона. Он подделывает номер вызывающего абонента, выдавая себя за известного собеседнику человека, и обманным способом заставляет раскрыть конфиденциальные сведения.

В браузерах тоже есть бреши, делающие смартфоны уязвимыми для атак. Например, в движке WebKit, применяемом на большинстве мобильных платформ, имеется дыра, позволяющая вызывать сбои приложений и исполнять посторонний код. Специалисты компании CrowdStrike выяснили, что атакующие с использованием этой бреши могут установить на смартфон инструмент удаленного доступа для перехвата бесед и слежения за перемещением пользователя. Соответствующая уязвимость найдена в устройствах на платформе BlackBerry, iOS и Android.

По различным причинам смартфоны также уязвимы для DoS-атак:

Многие атаки проходят в скрытом режиме — пользователь может не замечать их много дней или даже месяцев. Злоумышленник, например, может подсадить вирус на смартфон и какое-то время не пользоваться им.

Судебная экспертиза мобильных устройств

Судебная экспертиза мобильных устройств — это раздел судебной экспертизы компьютеров, появившийся в связи с повсеместным распространением смартфонов. Так как они все чаще становятся инструментом и мишенью криминала, мобильные аппараты представляют интерес в уголовных расследованиях, гражданских судебных делах и обеспечении государственной безопасности. Существует мнение, что мобильные устройства содержат сейчас даже больше важной для следствия информации в расчете на байт, чем традиционные компьютеры.

Большинство смартфонов снабжаются сложными приложениями, встроенными камерами, большой емкостью хранения и средствами высокоскоростного доступа к сетям. Таким образом, в руках пользователя оказывается колоссальная вычислительная мощь, а сами смартфоны по праву можно называть портативными интернет-терминалами.

Существуют многочисленные коммерческие и свободно распространяемые инструменты для извлечения и анализа данных мобильных устройств — от средств сохранения скриншотов и приложений, целиком извлекающих файловую систему или содержимое всей памяти, до программ анализа баз данных и аппаратуры для физического обследования чипов устройства. На рис. А показаны два приспособления, наиболее широко применяемые для анализа данных и физических характеристик устройств: Cellebrite Universal Forensics Extraction Device Ultimate и Micro Systemation XRY Complete/XACT.

_200.jpg) | _200.jpg) |

| Инструменты для извлечения и анализа данных: 1) Celebrite UFED, 2) Micro Systemation XRY Complete/XACT | |

Так как на мобильных устройствах нередко хранится большой объем личной и корпоративной информации, может возникнуть масса всевозможных проблем, касающихся нарушения безопасности и приватности. Помимо этого, мобильные ОС хранят на устройствах некоторые сведения без ведома владельца: например, в апреле 2011 года широкое освещение в СМИ получила информация о том, что iPhone ведет подробную историю географического местонахождения пользователя в незащищенном файле. Эксперт-криминалист может запросто создать георазмеченную карту всех мест, посещенных аппаратом (и, соответственно, пользователем). Вывод — уязвимые данные на смартфонах всегда следует шифровать.

Проблемы безопасности

Ориентация на потребителя

Смартфоны — это потребительские продукты, и разные группы людей пользуются ими для разных целей, поэтому ни один инструмент безопасности не подойдет сразу для всех пользователей, а значит, средства безопасности для смартфонов должны быть адаптируемы, чтобы выполнять потребности разных пользовательских групп. Например, бизнес-пользователь обычно больше озабочен защищенностью смартфона, чем геймер, и поэтому готов тратить больше денег на средства безопасности.

Помимо этого, большинство людей не рассчитывают пользоваться одним и тем же смартфоном долгое время. Понятно, что смартфоны могут сломаться или потеряться и рано или поздно потребуют замены. Таким образом, чтобы оправдать затраты на покупку, должна быть возможность перенести систему безопасности на следующее устройство либо приобрести новую версию по меньшей цене.

Ориентация на платформу

В отличие от настольных операционных систем, среди которых господствует Windows (рис. 2), разнообразие мобильных больше: Android, iOS, BlackBerry, Symbian, Windows Mobile — и каждая предоставляет свои приложения, особенности и интерфейсы. Эта широта выбора позволяет потребителям подобрать устройство по вкусу, но и создает сложности для поставщиков аппаратов и разработчиков приложений, которым приходится обеспечивать поддержку всевозможных мобильных ОС. Более того, у каждой ОС может быть по несколько версий, особенно это касается Android.

_500.jpg) |

| Рис. 2. Доли рынка операционных систем для ПК и смартфонов |

От различий между ОС зависят особенности ПО безопасности — у каждой версии платформы свои бреши, и все их приходится учитывать. Таким образом, разработчикам мобильных средств безопасности приходится предлагать отдельные их версии для каждой мобильной платформы, чтобы бороться с уязвимостями разных операционных систем и их версий.

Открытая система со множеством входов

Центральное управление

Некоторые приложения кэшируют данные пользователя во флэш-памяти смартфона, в которой может содержаться личная информация: адреса, номера телефонов, снимки, списки контактов, переписка по электронной почте, SMS и детализация вызовов; сведения о кредитной карте, верительные данные; информация о местонахождении и корпоративные данные. Следствием утечки таких данных может быть нарушение личной тайны владельца смартфона или финансовые потери, поэтому кроме применения шифрования для защиты данных есть еще один способ защитить информацию и уменьшить риск ее хищения — перенос данных из смартфона в облако.

Ограниченное время работы от батареи

Смартфон питается от батареи с ограниченным сроком действия, которую необходимо регулярно подзаряжать. В любом решении для обеспечения безопасности важно учесть это ограничение: в результате усиления безопасности не должно уменьшаться время работы от батареи.

Опасность кражи и потери

Согласно докладу компании Lookout, в 2011 году в США были утеряны 9 млн смартфонов, то есть каждые 3,5 секунды теряли по аппарату. Утрата контроля над смартфоном, даже временная (скажем, когда смартфоном дали попользоваться другому), может обернуться катастрофическими последствиями. С помощью несложных инструментов злоумышленник может перепрограммировать фирменное ПО и флэш-память смартфона, склонировать содержимое карты памяти или установить программу-шпион.

Встроенные датчики

Cнизить риск использования встроенных датчиков злоумышленниками можно с помощью средств непрерывного мониторинга ресурсов.

Другие проблемы

Сегодня смартфоны внедряются в коммерческих компаниях для рабочих нужд, и концепция BYOD дает немало поводов для беспокойства. Служащие могут пользоваться личными устройствами для доступа к корпоративным приложениям и ресурсам, создавая администраторам трудности с контролем за исполнением политик безопасности.

Одна из проблем безопасности, возникающих на предприятиях из-за смартфонов, — пренебрежение со стороны пользователей процедурами резервного копирования и шифрования критически важных данных. Более того, сотрудники могут даже не знать, что в их компании действуют правила безопасности, касающиеся применения смартфонов.

На большинстве смартфонов со временем неизбежно оказываются как личные, так и бизнес-данные. Один из способов защиты последних — применение инструментов, способных различать два этих вида данных и принимать более строгие меры по защите корпоративных.

Необходимо проводить обучение пользователей для повышения их осведомленности о принципах информационной безопасности на смартфонах. В компаниях нужно добиваться исполнения политик безопасности и регулярно проводить соответствующий аудит смартфонов служащих.

Функции безопасности

Обеспечение конфиденциальности, контроль целостности и аутентификация — самые важные функции безопасности для смартфона.

Большинство смартфонов поддерживают синхронизацию с компьютером, в связи с чем у посторонних появляется потенциальный доступ к файловой системе смартфона. Чтобы сохранить конфиденциальность данных на устройстве, следует применять шифрование и избегать хранения уязвимой информации в виде открытого текста.

Необходимо контролировать целостность как данных, так и системы. Супермаркеты приложений должны проверять целостность ПО, чтобы исключить модификацию злоумышленником. Смартфоны должны предоставлять механизмы защиты целостности системы и блокировать несанкционированные запросы на доступ к данным.

Сервис аутентификации для смартфонов мог бы защитить их пользователей от атак подделки номера вызывающего абонента и MMS-рассылок. Фемтосоты (станции сотовой связи, предназначенные для обслуживания офиса или квартиры с целью улучшения охвата и емкости сети мобильной связи) также могут использоваться для создания фальшивых сетей. Аутентификация позволяет защититься от подключения к такой сети.

Изоляция секретных данных от несекретных

Смартфон должен отделять конфиденциальные данные от обычных и предоставлять пользователю возможность назначать данным статус конфиденциальных. С одной стороны, так у хакера появляется четко обозначенная мишень для взлома, но с другой — не нужно расходовать вычислительную мощность и ресурсы батареи на защиту сразу всего пространства памяти аппарата. Защитить же конфиденциальные данные можно при помощи простых методов безопасности, таких как шифрование и стеганография.

Изоляция секретных данных на смартфонах также необходима предприятиям. Пользователь смартфона может обозначить корпоративные данные в качестве секретных, и они получат более высокую степень защиты.

Шифрование

Помимо шифрования секретных данных, хранимых непосредственно на смартфонах, пользователям следует шифровать содержание карт памяти — смартфон не должен раскрывать ее содержимое, если не был предоставлен верный ключ. Однако алгоритмы криптографии с открытым ключом, например RSA, обычно требуют дополнительной вычислительной мощности, и их стоит использовать рационально, чтобы избежать быстрой подсадки батареи.

Еще один способ защитить уязвимые сведения — перенос данных со смартфонов в облако. Облачные системы распознавания вторжений помогают распознать подозрительную активность и защитить секретные данные. Но этот способ потребует дополнительных расходов на сам облачный сервис и служебный трафик.

Сейчас лишь сами пользователи смартфонов несут ответственность за установку приложений и обеспечение их защищенности, но для всесторонней защиты нужно взаимодействие пользователей, сервис-провайдеров, отраслевых партнеров и администраторов предприятия, что требует новых бизнес-моделей. В целом защита информации на смартфонах весьма сложна, но есть ряд простых способов укрепить безопасность.

- Повышайте осведомленность. Подобно настольному ПК или ноутбуку, смартфон может быть взломан, заражен или подвергнут фишингу. Владельцы смартфонов должны знать о потенциальных угрозах и атаках при установке приложений и предоставлении им права на доступ к флэш-памяти и датчикам смартфона.

- Назначайте пароль и включайте автоблокировку, срабатывающую через какое-то время. Большинство смартфонов поддерживают эти защитные функции.

- Не храните на смартфоне незаменимые данные. Смартфоны легко теряются и становятся объектом кражи.

- Регулярно выполняйте резервное копирование данных со смартфонов. Синхронизируйте свой смартфон с компьютером и всегда храните резервную копию данных.

- Отключайте поддержку Bluetooth, когда она вам не нужна.

- Не используйте незащищенные зоны доступа к Wi-Fi для подключения к Интернету. Инструменты перехвата пакетов вроде Wireshark могут извлечь ценную для злоумышленника информацию из эфирного трафика вашего смартфона.

- Пользуйтесь надежными и проверенными средствами безопасности для защиты вашего смартфона.

- Поинтересуйтесь у производителя смартфона или у своего оператора о противоугонной технологии, позволяющей дистанционно уничтожить данные или сбросить аппарат до фабричных установок.

Некоторые малозаметные признаки могут указывать на то, что смартфон находится под атакой. Например, батарея аппарата теплая, даже когда устройство не используется; смартфон неожиданно включает подсветку экрана, в том числе когда им не пользуются; аппарат издает посторонние гудки или щелчки во время телефонного разговора.

Йонг Ванг (yong.wang@dsu.edu) — преподаватель, Кевин Стрефф (kevin.streff@dsu.edu) — директор Национального центра защиты финансовой инфраструктуры Университета Дакоты, Сонелл Раман (sraman17633@pluto.dsu.edu) — аспирант Университета Дакоты.

Yong Snider, Kevin Streff, Sonell Raman, Smartphone Security Challenges, IEEE Computer, December 2012, IEEE Computer Society. All rights reserved. Reprinted with permission

Современные смартфоны и планшеты хранят практически всю личную информацию о пользователе. Дата рождения, паспортные данные, местоположение на карте, все личные контакты и даже данные банковских карт могут стать добычей третьих лиц. CHIP расскажет, как этого не допустить.

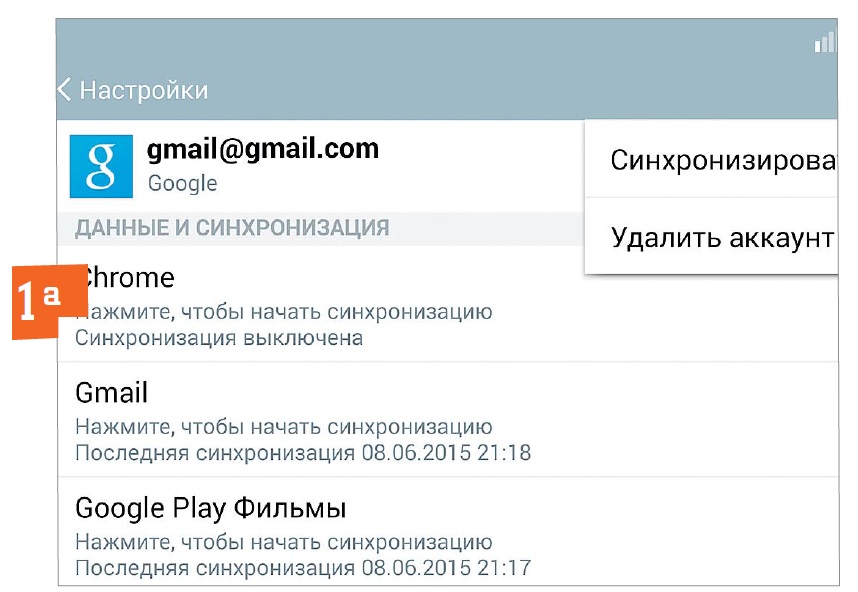

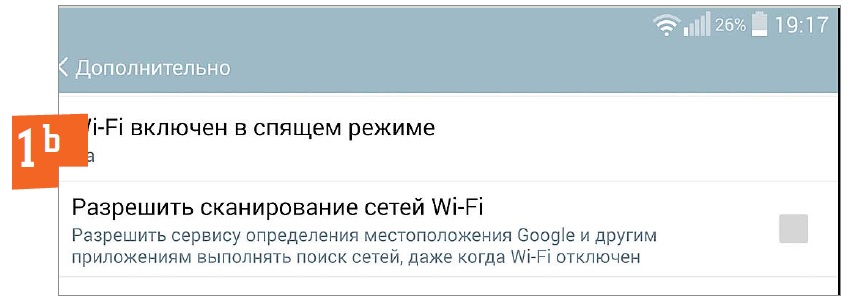

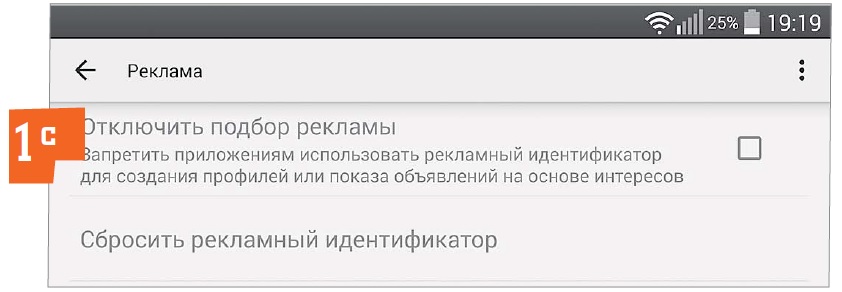

В случае с мобильными ОС обычный пользователь практически ничего не может изменить. Для отключения настроек по умолчанию, например, для определения местоположения и Wi-Fi, нужно хорошо порыться в системе.

Функция определения местоположения мобильных ОС, в данном случае Android, неотступно следует за вами подобно тени, однако есть возможность достаточно легко отключить ее

Кроме того, смартфоны связаны с учетными записями пользователей у поставщиков услуг — Apple и Google. Проверенный рецепт от таких неприятностей — это получение рут-прав или джейлбрейк. Поскольку этот способ мало кому нравится, мы расскажем, как воспрепятствовать шпионажу, не прибегая к кардинальным мерам.

1 Боремся с болтливостью Android

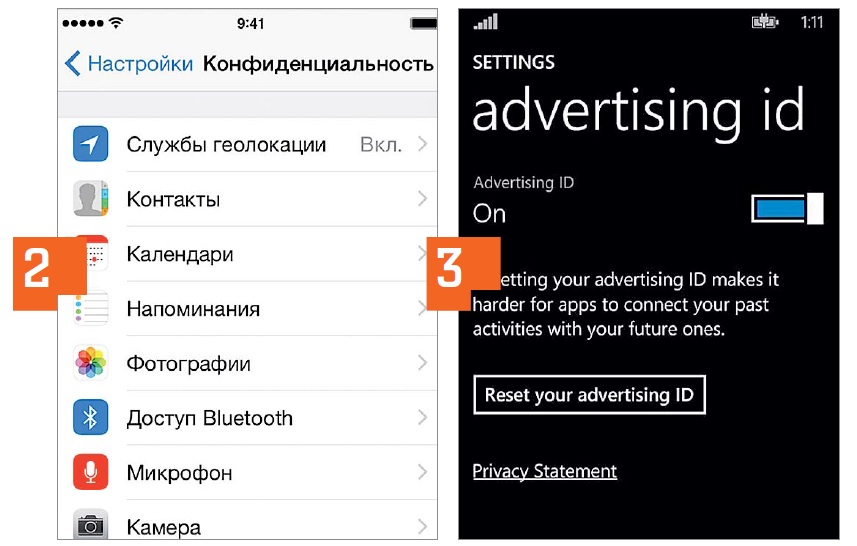

2 Усмиряем iOS

3 Изолируем Windows Phone

Читайте также: