Безопасность критической информационной инфраструктуры реферат

Обновлено: 05.07.2024

КТО МЫ, КИИ ИЛИ НЕ КИИ?

Какие критерии указывают что вы субъект КИИ?

- здравоохранение;

- наука;

- транспорт;

- связь;

- энергетика;

- банковская сфера и иные финансовые сферы;

- топливно-энергетический комплекс;

- область атомной энергии;

- оборонная промышленность;

- ракетно-космическая промышленность;

- горнодобывающая промышленность;

- металлургическая промышленность;

- химическая промышленность;

- юридически лица и/или ИП, которые обеспечивают взаимодействие указанных систем или сетей.

Третий критерий – учредительные документы организаций, к ним относятся уставы, положения организаций (если речь идет о государственных органах), в которых может быть прописан вид деятельности указывающий на принадлежность к критичным отраслям.

- информационные системы;

- автоматизированные системы управления технологическими процессами;

- информационно-телекоммуникационные сети.

- Банковская сфера и иные сферы финансового рынка

- Топливно-энергетический комплекс

- Атомная промышленность

- Военно-промышленный комплекс

- Ракетно-космическая промышленность

- Горнодобывающая промышленность

- Металлургическая промышленность

- Химическая промышленность

- Наука, транспорт, связь

- ЮЛ и ИП которые взаимодействуют с системами КИИ

- Информационные системы

- Информационно-телекоммуникационные сети

- Автоматизированные системы управления технологическими процессами (АСУ ТП)

Процесс определения принадлежности к субъекту КИИ не так прост, как может показаться на первый взгляд. Как мы говорили выше, есть много неочевидных факторов, которые могут влиять на результат, например, открытые дополнительные, не основные, виды деятельности по ОКВЭД или действующие лицензии, которые могут отнести вас субъекту критической информационной инфраструктуре. Мы рекомендуем провести более детальное погружение в вопрос определения принадлежности к субъекту КИИ.

ЧТО ДЕЛАТЬ ЕСЛИ ВЫ СУБЪЕКТ КИИ?

С субъектом и объектом КИИ разобрались. Что необходимо сделать вам, как субъекту КИИ, дальше?

- социальная;

- политическая;

- экономическая;

- экологическая;

- значимость для обеспечения обороны страны, безопасности государства и правопорядка.

- разработка технического задания;

- разработка модели угроз информационной безопасности;

- разработка технического проекта;

- разработка рабочей документации;

- ввод в действие.

ЧТО БУДЕТ ЕСЛИ ЭТОГО НЕ ДЕЛАТЬ?

- по истечению 3-х лет со дня внесения сведений об объекте КИИ в реестр;

- по истечению 3-х лет со дня осуществления последней плановой проверки.

- по истечению срока выполнения субъектом КИИ предписания об устранении выявленного нарушения;

- возникновения компьютерного инцидента, повлекшего негативные последствия;

- по поручению Президента РФ или Правительства РФ, либо на основании требования Прокуратуры РФ.

В дальнейших статьях мы более подробно расскажем о каждом из этапов выполнения требований ФСТЭК в области обеспечения безопасности КИИ. Следите за нашими обновлениями в блоге на Securitylab, на корпоративном сайте и на нашей странице в Facebook .

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Ключевые слова: критическая информационная инфраструктура, информационная безопасность.

В рамках исследования вопроса обеспечения безопасности критической информационной инфраструктуры ФЗ № 187 устанавливает ключевые основы и принципы обеспечения безопасности критически важной информационной инфраструктуры России, в том числе основы функционирования государственной системы обнаружения, предотвращения и ликвидации последствий кибератак в отношении информационных ресурсов Российской Федерации. По сути, это единая система, распределенная по всей стране и наделенная возможностями и ресурсами, необходимыми для обнаружения, предотвращения и ликвидации последствий кибератак и реагирования на кибер-инциденты [4].

Основной принцип обеспечения безопасности критических информационных инфраструктур заключается в том, что владельцы объектов обязаны обеспечивать их безопасность, в то время как государство оказывает им всяческое содействие. Так, государство должно предоставлять информацию о любых неотложных угрозах информационной безопасности и помогать в проектировании и разработке необходимой программно-аппаратной защиты. В свою очередь, владельцы объектов обязаны информировать органы власти о значительных проблемах, возникших в процессе эксплуатации информационной инфраструктуры [1,2].

Среди прочего владельцы критических информационных средств инфраструктуры должны:

- Немедленно сообщить уполномоченным органам о компьютерных инцидентах.

- Помочь уполномоченным чиновникам в обнаружении, предотвращении и устранении последствий компьютерных атак.

- Гарантировать сохранность и бесперебойную работу устройств, разработанных с целью обнаружения, предотвращения и устранения компьютерных атак [2].

В качестве федерального органа исполнительной власти, уполномоченного в области обеспечения безопасности критической информационной инфраструктуры, назначена Федеральная служба по техническому и экспортному контролю (ФСТЭК) [3]. Полномочия ФСТЭК в отношении безопасности критической информационной инфраструктуры представлены на рисунке 1.

Рис. 1. Полномочия ФСТЭК в отношении безопасности критической информационной инфраструктуры

В качестве федерального органа исполнительной власти, уполномоченного в области обеспечения функционирования ГосСОПКА на информационные ресурсы РФ, назначена Федеральная служба безопасности.

Рис. 2. Полномочия ФСБ в отношении безопасности критической информационной инфраструктуры

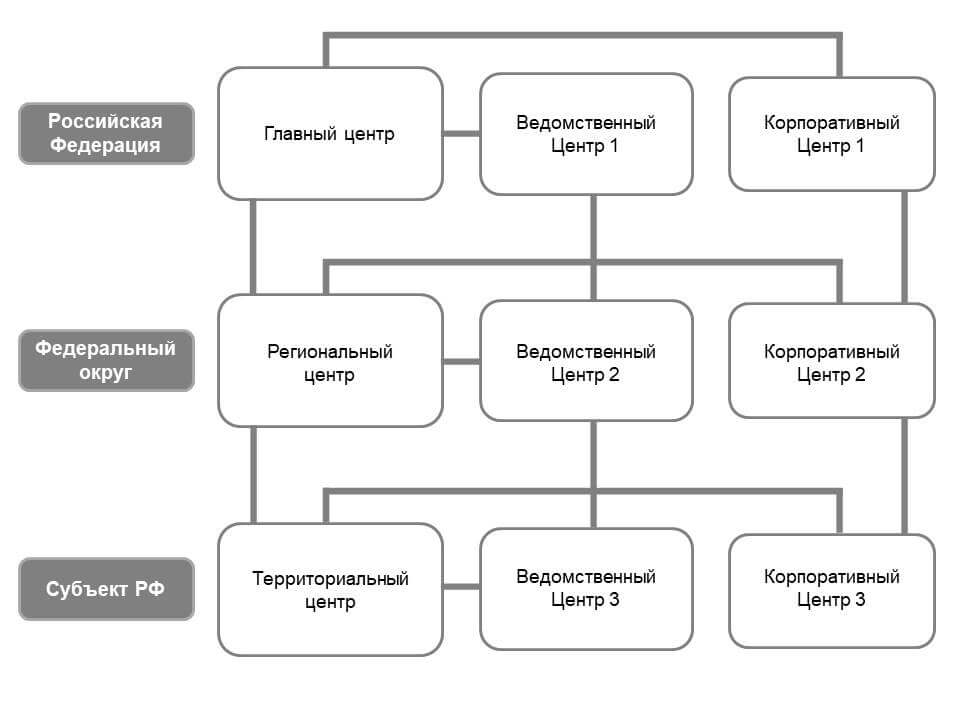

Особую роль в механизме обеспечения играет специальная государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы, выполняющая функции защиты критической информационной инфраструктуры. На рисунке 3 представлены ключевые составляющие системы.

Рис. 3. Структура государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы

Необходимо отметить, что основной задачей НКЦКИ является обеспечение координации деятельности субъектов критической информационной инфраструктуры, в связи с чем НКЦКИ осуществляет сбор, накопление, систематизацию и анализ информации, поступающей от субъектов и ФСТЭК, а также организует и осуществляет обмен этой информацией.

В целях обеспечения безопасности критической информационной инфраструктуры субъекты должны обеспечить выполнение и реализацию следующих мероприятий, представленных на рисунке 4

Рис. 4. Обязанности субъектов критической информационной инфраструктуры в отношении ФЗ № 187

В первую очередь необходимо провести категорирование всех своих объектов критической информационной инфраструктуры и сообщить о них в письменной форме в ФСТЭК для внесения сведений в реестр значимых объектов.

Интеграцией с ГосСОПКА требует от субъекта критической информационной инфраструктуры информирования о компьютерных инцидентах и оказания содействия ФСБ России в обнаружении, предупреждении и ликвидации последствий компьютерных атак, установлении причин и условий возникновения компьютерных инцидентов.

Вместе с тем, на территории объекта критической информационной инфраструктуры может быть размещено оборудование ГосСОПКА. В этом случае субъект дополнительно обеспечивает его сохранность и бесперебойную работу.

Для значимых объектов критической информационной инфраструктуры помимо интеграции в ГосСОПКА субъекты должны обеспечить выполнение и реализацию следующих мероприятий, представленных на рисунке 5

Рис. 5. Обязанности значимых субъектов критической информационной инфраструктуры в отношении ФЗ № 187

Таким образом, в рамках ФЗ № 187 государство принимает активное и непосредственное участие в безопасности критической информационной инфраструктуры, однако от субъектов требуется соблюдение всех требований и исполнение организационных и технических мероприятий.

Основные термины (генерируются автоматически): критическая информационная инфраструктура, ликвидация последствий, отношение безопасности, атака, государственная система обнаружения, информационная безопасность, исполнительная власть, отношение ФЗ, субъект, федеральный орган.

СБО КИИ - системам безопасности объектов критических информационных инфраструктур

НСД - несанкционированный доступ

ФСТЭК - федеральная служба технического и экспортного контроля

ОРД - оперативно-розыскная деятельность

ГосСОПКА - Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак

SIEM - Security information and event management (управление информацией о безопасности и управление событиями безопасности)

СЗИ - система защиты информации

ИБ - информационная безопасность

ПО - программное обеспечение

АСУ ТП - автоматизированная система управления технологическим процессом

Введение

Одна из самых сильных сторон нашего современного развитого общества является также одним из самых сильных его недостатков. В нынешнем взаимосвязанном мире развитые и высокотехнологичные социумы сильно зависят от работы ряда служб и сервисов, которые в настоящее время стали жизненно необходимы.

Определенная инфраструктура обеспечивает нормальную работу основных служб и производственных систем в любом обществе. Поэтому сбой в их работе в силу естественных причин, технических неполадок или преднамеренных действий может иметь серьезные последствия для поставки ресурсов или работы критических служб, не говоря уже об угрозе безопасности.

Защита критической инфраструктуры является важной проблемой для всех стран. Высокий уровень развития современного общества во многом зависит от ряда основных и важных услуг, в значительной степени оказываемых частным бизнесом.

Инфраструктура обеспечивает нормальную работу крайне важных для развития государства служб и систем: правительственные органы, водоснабжение, финансовые и налоговые системы, энергетика, космос, атомные электростанции и транспортные системы, крупные производственные предприятия.

Кроме того, вводится уголовная ответственность за нарушение правил эксплуатации значимых объектов критической информационной инфраструктуры. Ключевыми для потенциальных субъектов КИИ и представителей IT/ИБ-отрасли, которые готовы помогать субъектам КИИ в реализации положений Закона, являются Правила категорирования, Приказ ФСТЭК России № 235 и Требования по безопасности КИИ.

Цель курсового проекта обоснование требований к системе защите значимого объекта критической информационной инфраструктуры и совершенствование программно-аппаратной защиты.

Для достижения поставленной цели необходимо решение следующих задач:

- Анализ процесса формирования требований к системам безопасности объектов критических информационных инфраструктур.

- Категорирование объектов КИИ, требования к системам безопасности и обеспечению безопасности значимых объектов КИИ.

- Обеспечения безопасности объектов критических важных информационных инфраструктур с помощью АСУ ТП.

Объектом исследования в данной работе является СБО КИИ, в частности, его подсистема программно-аппаратной защиты.

Предметом исследования следует рассматривать существующие технологии обеспечения информационной безопасности КИИ.

Актуальность проекта обуславливается необходимостью усиления мер по обеспечению безопасности КИИ в сложных условиях функционирования предприятия.

Новизна работы состоит в использовании АСУ ТП при работе с КИИ.

1. Анализ процесса формирования требований к системам безопасности объектов критических информационных инфраструктур

В ходе формирования требований к системам безопасности объектов (СБО) критических информационных инфраструктур (КИИ) может быть 2 случая:

- когда КИИ имеет налог;

- когда КИИ не имеет налога.

При определении требований СБО вновь создаваемые КИИ необходимо учитывать следующее:

- Современный этап развития характеризуется переходом от экстенсивных к интенсивным путям повышения эффективности за счет качественного совершенствования КИИ и их СБО. Основные направления качественного развития КИИ наряду с повышением технического уровня и потенциальной эффективности КИИ существенно повышают требования к СБО.

- Сложность, высокая стоимость и новизна перспективных КИИ требуют системного, комплексного подхода к решению вопросов их создания и эксплуатации на основе широкого использования современных методов управления, обеспечивающих создании КИИ с внедренными СБО с заданными технико-экономическими и эксплуатационными характеристиками при минимальных затратах.

- Разработка СБО перспективных КИИ должна обеспечивать следующих общих целей:

- достижение конечных целей эксплуатации КИИ при минимальных затратах совокупного ряда;

- минимизация численности потребного личного состава;

- снижение занятости личного состава;

- сокращение общей продолжительности работ, проводимых на КИИ;

- уменьшение продолжительности понижения готовности КИИ;

- уменьшение времени восстановления готовности КИИ пр проведении работ на них;

- безопасность при проведении работ на КИИ;

- защищенность КИИ от НСД;

- Повышение эффективности СБО, необходимого ресурса и срока службы КИИ и т.п.

При разработке требований к конкретным типам СБО КИИ состав перечисленных требований конкретизируется.

Проведение исследований требует, с одной стороны, широкого использования математических методов, а с другой стороны – учета опыта разработки и реализации требований к СБО КИИ.

- Практические возможности применения математических моделей и методов формирования требований к СБО вновь создаваемых КИИ ограничиваются, в первую очередь, наличием факторов неопределенности исходной информации о развитии научно-технического прогресса, поведения внешней среды, и др.

Наличие фактора неоправданности исходной информации обязывать принять математические модели поэтапного принятия решений при формировании и реализации требований к СБО перспективных КИИ, обеспечивающие поэтапное устранение неопределенностей. В условиях неопределенности на первый план выступают модели поиска допустимых решений, основанные на принципе удовлетворения потребностей, т.е. на принципе соответствия прогнозируемых результатов целевым нормативам.

Принцип удовлетворения потребностей при формировании требований к СБО перспективных КИИ основывается на следующих предпосылках:

- цели развития СБО КИИ многозначны и не сводятся к единому целевому нормативу, необходимому для формирования критерия оптимальности (целевой функции);

- при обосновании решений математическому описанию доступно ограниченное множество альтернатив, далеко не исчерпывающее всего набора условий и стратегий;

- поиск наиболее рационального решения приходит в условиях ограниченного времени, материальных, финансовых и информационных ресурсов, что не позволяет принимать окончательные решения на ранних стадиях разработки КИИ.

Процесс выработки решения при формировании требований к СБО перспективных КИИ в условиях неопределенности исходной информации должен рассматриваться как серия последовательных решений, каждое из которых:

- окончательно не принимается до тех пор, пока это не называется объективной необходимость;

- при каждом последующем уточнении решения учитывается информация, накапливаемая в процессе реализации предыдущих решений.

Кроме того, в условиях неопределенности исходной информации решающее значение приобретает механизм страховки на случай неопределенных изменений условий эксплуатации КИИ. Наконец, в условиях неопределенности исходной информации при формировании требований важная роль принадлежит заказчикам, которые решают вопрос о выборе оптимального варианта требований к СБО перспективным КИИ из множества предлагаемых вариантов.

Таким образом, формирование требований представляет собой сложных, динамичный процесс принятия решений в условиях неопределенности исходной информации и ограничений по ресурсам, срокам разработки и ввода в эксплуатацию КИИ.

Итак, перечисленные обстоятельства обуславливают необходимость разработки алгоритма структуры процесса формирования требований СБО в перспективные КИИ.

Во второй половине 2018 года оформилась нормативная база в теме КИИ. Это дает нам возможность ответить на все основные вопросы.

Для начала определимся с основными понятиями.

Что такое критическая информационная инфраструктура?

Критическая информационная инфраструктура – это информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, а также сети электросвязи, используемые для организации их взаимодействия. Ключевым условием отнесения системы к КИИ является ее использование государственным органом или учреждением, либо российской компанией в следующих сферах:

- здравоохранение,

- наука,

- транспорт,

- связь,

- энергетика,

- банковский (финансовый) сектор,

- топливно-энергетический комплекс,

- атомная энергетика,

- оборонная промышленность,

- ракетно-космическая промышленность

- горнодобывающая промышленность,

- металлургическая промышленность

- химическая промышленность

Также к КИИ будут относиться системы, которые на праве собственности, аренды или на ином законном основании принадлежат российской компании или ИП, и обеспечивают взаимодействие указанных выше систем или сетей.

187-фз является базовым документом для всей тематики КИИ.

- Вводит основные понятия

- Создает основу правового регулирования

- Определяет принципы обеспечения безопасности КИИ

- Вводит понятие Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (далее – ГосСОПКА)

- Вводит основу для создания Национального координационного центра по компьютерным инцидентам (далее — НКЦКИ)

- Описывает полномочия Президента и органов госвласти в области обеспечения безопасности КИИ

- Содержит базу для определения категорий объектов КИИ

- Создает законодательную основу ведения реестра значимых объектов КИИ

- Определяет права и обязанности субъектов КИИ

- Определяет задачи и требования системы обеспечения безопасности значимого объекта КИИ

- Закладывает основу оценки безопасности КИИ

- Распределяет права и обязанности по государственному контролю

Что такое ГосСОПКА?

ГосСОПКА — это единый территориально распределенный комплекс, включающий силы и средства, предназначенные для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты.

Данное определение мы видим в 187-ФЗ.

По своей сути, ГосСОПКА является территориально распределенной совокупностью центров (сил и средств), в числе которых — Национальный координационный центр по компьютерным инцидентам.

Если обобщить, то структура ГосСОПКА выглядит следующим образом:

Подробности можно получить из следующих документов:

Что такое НКЦКИ?

Национальный координационный центр по компьютерным инцидентам – структура, отвечающая за обеспечение координации деятельности субъектов КИИ, является составной частью ГосСОПКА.

В функции НКЦКИ входит:

- Координация мероприятий и участие в мероприятиях по реагированию на компьютерные инциденты

- Организует и осуществляет обмен информацией о компьютерных инцидентах

- Осуществляет методическое обеспечение

- Участвует в обнаружении, предупреждении и ликвидации последствий компьютерных атак

- Обеспечивает информирование о компьютерных атаках

- Собирает и анализирует информацию о компьютерных инцидентах и атаках

Какие работы необходимо провести для обеспечения безопасности КИИ?

Все работы можно разделить на 2 большие группы:

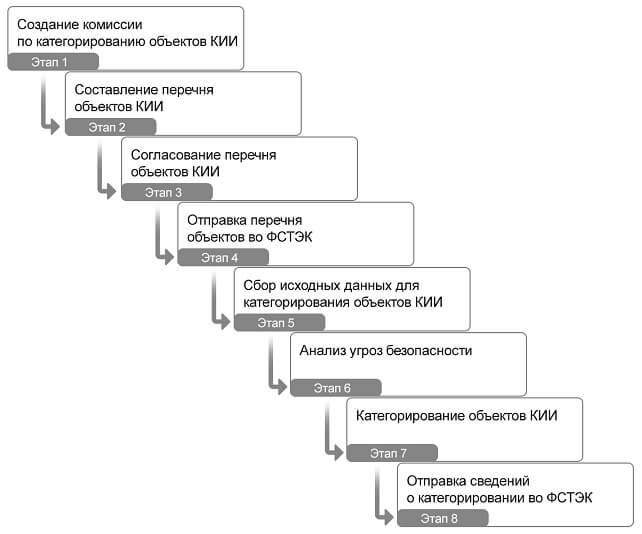

Группа работ по категорированию включат в себя следующие этапы:

Этап 1. Создание комиссии по категорированию объектов КИИ

Этап 2. Составление перечня объектов КИИ

Этап 3. Согласование перечня объектов КИИ

Этап 4. Отправка перечня объектов во ФСТЭК

Этап 5. Сбор исходных данных для категорирования объектов КИИ

Этап 6. Анализ угроз безопасности

Этап 7. Категорирование объектов КИИ

Этап 8. Отправка сведений о категорировании во ФСТЭК

Этап 9. Независимая экспертиза работ по КИИ

Вторая группа включает в себя этапы:

Этап 10. Проектирование СОИБ КИИ

Этап 11. Внедрение СОИБ КИИ

Этап 12. Разработка организационно-распорядительной документации (ОРД) для субъекта и объектов КИИ

Итогом работ является функционирующая система обеспечения информационной безопасности критической информационной инфраструктуры.

Нужно ли использовать сертифицированные средства защиты информации в КИИ?

Как сказано в Приказе ФСТЭК России №239 (п.27 — 31), в приоритете применяются встроенные средства защиты, а также должны применяться средства защиты прошедшие оценку соответствия в формах сертификации , испытаний или приемки .

Таким образом, сертифицированные средства защиты должны применяться не всегда. Однако, если сертифицированные средства все же применяются, то необходимы следующие сертификаты:

| Категория значимости \ Сертификат | СЗИ | СВТ | НДВ |

| 1 категория | не ниже 4 | не ниже 5 | не ниже 4 |

| 2 категория | не ниже 5 | не ниже 5 | не ниже 4 |

| 3 категория | не ниже 6 | не ниже 5 | — |

Выводы

Критическая информационная инфраструктура не является проходной темой в информационной безопасности. Потенциально это крупнейшая тема, как минимум, за последние 10 лет. Всем субъектам КИИ (а их не мало) нужно не только провести массу продолжительных по времени и дорогостоящих мероприятий, но и создавать полноценные системы безопасности. Такие системы должны включать в себя части по управлению, по технической защите и прочее. Системы нужно обслуживать, модернизировать и совершенствовать. Все это требует значительных финансовых и трудовых ресурсов, а также компетенций, которые в рамках рынка еще предстоит наращивать.

КИИ – это новая реальность, и как показывает опыт, кто первым встроиться в новые реалии – тому будет проще в дальнейшем.

Какие нормативные документы по КИИ есть в настоящий момент?

Ответственность по тематике КИИ

Федеральным законом от 26.05.2021 N 141-ФЗ внесены изменения в КоАП РФ, касающиеся правонарушений в деятельности субъектов КИИ.

С 6 июня 2021 года штраф может быть назначен за:

- Непредставление в ФСТЭК сведений о присвоении объекту КИИ категории значимости или о том, что присваивать ее не нужно.

Штраф для юрлиц – от 50 000 до 100 000 руб. - Несоблюдение порядка уведомления ФСБ о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий атак в отношении значимых объектов КИИ.

Штраф для юрлиц – от 100 000 до 500 000 руб. - Нарушение правил обмена информацией о компьютерных инцидентах (в частности, между субъектами КИИ).

Штраф для юрлиц – от 100 000 до 500 000 руб.

Максимальный штраф для должностных лиц по таким нарушениям составит 50 000 руб.

С 1 сентября 2021 года штраф может быть назначен за:

- Нарушение требований к созданию и обеспечению работы систем безопасности значимых объектов КИИ.

Штраф для юрлиц – от 50 000 до 100 000 руб. - Нарушение требований к обеспечению безопасности этих объектов.

Штраф для юрлиц – от 50 000 до 100 000 руб.

Штраф для должностных лиц по таким нарушениям составит от 10 000 до 50 000 рублей.

Срок давности привлечения к ответственности за все эти нарушения составит 1 год.

В этой статье я расскажу что такое критическая информационная инфраструктура простыми словами. Подробно объясню что такое критическая информационная инфраструктура (КИИ), как категорировать КИИ. Также рассмотрю вопрос, является ли медицинская информационная система (МИС) объектом критической информационной инфраструктуры.

В этом законе есть несколько определений которые нужно знать и понимать (людям работающим в сфере информационной безопасности).

Критическая информационная инфраструктура — объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации взаимодействия таких объектов.

Объекты критической информационной инфраструктуры — информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры.

Как это понимать? Есть организация, у которой имеется информационная система. Эта информационная система:

- Является объектом критической информационной инфраструктуры. И тогда ее нужно защищать соответственно.

- Не является объектом критической информационной инфраструктуры.

Появляется вопрос. А как понять является ли наша информационная система объектом критической информационной инфраструктуры или нет?

Итак, для того что бы понять является ли информационная система объектом критической информационной инфраструктуры нам нужно определить ее категорию.

Категорирование объектов критической информационной инфраструктуры

Категорирование объектов критической информационной инфраструктуры проводится в соответствии с пунктом 2 статьи 7 ФЗ №187-ФЗ от 26.07.2017:

1) социальной значимости, выражающейся в оценке возможного ущерба, причиняемого жизни или здоровью людей, возможности прекращения или нарушения функционирования объектов обеспечения жизнедеятельности населения, транспортной инфраструктуры, сетей связи, а также максимальном времени отсутствия доступа к государственной услуге для получателей такой услуги;

2) политической значимости, выражающейся в оценке возможного причинения ущерба интересам Российской Федерации в вопросах внутренней и внешней политики;

3) экономической значимости, выражающейся в оценке возможного причинения прямого и косвенного ущерба субъектам критической информационной инфраструктуры и (или) бюджетам Российской Федерации;

4) экологической значимости, выражающейся в оценке уровня воздействия на окружающую среду;

5) значимости объекта критической информационной инфраструктуры для обеспечения обороны страны, безопасности государства и правопорядка.

Что бы принять решение о том, является ли наша информационная система объектом КИИ проведем категорирование на основе постановления и посмотрим какие будет результаты.

То есть, если у нас есть информационная система нам нужно присвоить ей одну из трех категорий или принять решение об отсутствии у объекта категории значимости.

Так же важно понять, является ли информационная система объектом КИИ или нет. Дело в том, что если информационная система не является объектом КИИ, то сложно будет присвоить ей категорию и организовать защиту информации в соответствии с присвоенной категорией.

Категорирование медицинской информационной системы

Итак, пойдем по таблице указанной в постановлении от 8 февраля 2018 г. №127. Крайний правый столбец будет содержать данные о нашей МИС.

Давайте опишем наши информационные системы.

Пусть медицинская информационная система это система содержащая персональные данные пациентов, по сути там содержится та же информация, что и в бумажной карточке, а именно:

- фамилия, имя, отчество;

- паспортные данные;

- реквизиты полиса ОМС;

- место работы;

- состав семьи;

- адрес и место проживания и регистрации;

- сведения о состоянии здоровья;

- социальное положение;

- номер телефона;

- сведения о льготах.

Поэтому категорирование объектов КИИ дело довольно сложное и в большинстве случаев стоит прибегнуть к помощи сторонних организаций имеющих соответствующие лицензии ну и конечно же опыт.

Информационная безопасность объектов КИИ

После проведения категорирования, отталкиваясь от результатов вырабатываются требования к защищенности объекта.

Далее выстраивается система защиты объекта, обычно завершающим этапом является подключение к ГосСОПКА.

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации. Официальный сайт.

Ответственность и наказания

Штрафы и различного рода, ответственность, присматривается не столько за саму критическую информационную инфраструктуру, сколько за нарушение федерального закона №187.

Штрафы

Как видите, критическая информационная инфраструктура — важная составляющая которую необходимо защищать.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Читайте также: