Создание виртуальных сетей на базе нескольких коммутаторов кратко

Обновлено: 19.05.2024

Аннотация: Приведены общие сведения о виртуальных локальных сетях, принципы организации транковых соединений. Рассмотрено конфигурирование виртуальных локальных сетей. Маршрутизация между сетями. Верификация и отладка.

7.1. Общие сведения о виртуальных локальных сетях

Безопасность телекоммуникационных сетей во многом определяется размерами широковещательных доменов, внутри которых может происходить несанкционированный доступ к конфиденциальной информации. Кроме того, в больших сетях наблюдается деградация производительности, поэтому сети делят на более мелкие подсети, каждая из которых представляет собой широковещательный домен . В традиционных сетях деление на широковещательные домены реализуют маршрутизаторы.

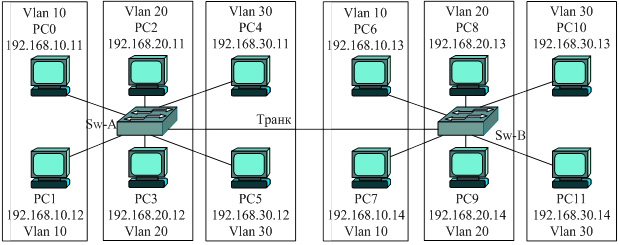

Виртуальные сети созданы, чтобы реализовать сегментацию сети на коммутаторах, т.е. на втором уровне модели OSI . Создание виртуальных локальных сетей ( Virtual Local Area Networks - VLAN), которые представляют собой логическое объединение групп рабочих станций сети ( рис. 7.1), является одним из основных методов защиты информации и повышения производительности сетей пакетной коммутации на коммутаторах.

Обычно VLAN группируются по функциональным особенностям работы, независимо от физического местоположения пользователей. Обмен данными происходит только между устройствами, находящимися в одной сети VLAN . Рабочая станция в виртуальной сети, например, РС1 в сети vlan10 ( рис. 7.1), ограничена общением с узлом РС0 в той же самой vlan10. Каждой VLAN назначают свой IP- адрес сети (подсети).

Виртуальные сети логически сегментируют всю сеть на широковещательные домены так, чтобы пакеты пересылались только между портами, которые назначены на ту же самую VLAN (приписаны к одной VLAN ). Каждая сеть VLAN состоит из узлов, объединенных единственным широковещательным доменом, образованным приписанными к виртуальной сети портами коммутатора.

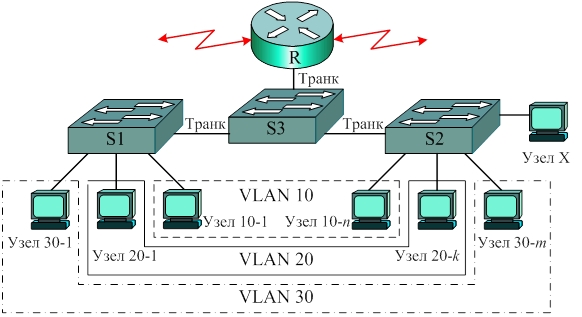

Поскольку каждая виртуальная сеть представляет широковещательный домен , то маршрутизаторы в топологии сетей VLAN ( рис. 7.1) обеспечивают фильтрацию широковещательных передач, безопасность , управление трафиком и связь между VLAN . Коммутаторы не обеспечивают трафик между VLAN , поскольку это нарушает целостность широковещательного домена VLAN . Трафик между VLAN обеспечивается маршрутизацией, т.е. общение между узлами разных виртуальных сетей происходит только через маршрутизатор R ( рис. 7.2) или коммутатор третьего уровня.

На практике используются несколько типов виртуальных локальных сетей:

- VLAN для передачи данных;

- VLAN для передачи голосового трафика;

- VLAN для трафика управления.

По умолчанию все порты коммутатора приписаны к первой виртуальной локальной сети VLAN1 и предназначены для передачи данных. Ниже приведена распечатка команды show vlan brief , коммутатора Catalyst 2960, которая показывает, что после начальной загрузки коммутатора все его порты приписаны к сети по умолчаниюVLAN1. Первая сеть является активной. Других активных виртуальных сетей нет, за исключением 1002 - 1005, зарезервированных для сетей устаревших технологий token -ring и fddi .

Для управления виртуальными локальными сетями используется виртуальный интерфейс SVI одной из VLAN. Этому интерфейсу назначается IP- адрес с маской, а также шлюз по умолчанию ( default gateway ). Через этот интерфейс можно управлять коммутатором, в том числе удаленно по протоколам Telnet и SSH . Интерфейс SVI по умолчанию является интерфейсом первой сети VLAN1. Сеть VLAN1 получила название сеть по умолчанию (default VLAN). Эту сеть нельзя переименовать или удалить. Поскольку данная информация известна всем, то хакеры пытаются атаковать, в первую очередь , именно эту сеть . Поэтому на практике администраторы изменяют идентификатор управляющей сети, например, на сеть с номером VLAN 101, т.е. сетью управления может быть любая сеть VLAN , сконфигурированная для функций управления.

Каждой виртуальной сети при конфигурировании должен быть назначен IP- адрес сети (подсети) с соответствующей маской, для того чтобы узлы виртуальных сетей могли свободно общаться между собой внутри VLAN . Передача трафика между виртуальными локальными сетями возможна только при наличии маршрутизации. Например, VLAN10 ( рис. 7.1) может иметь адрес 192.168.10.0/24, VLAN20 - адрес 192.168.20.0/24, VLAN30 - адрес 192.168.30.0/24. Каждому узлу необходимо задать IP- адрес из диапазона адресов соответствующей виртуальной сети, например, узел РС0 - адрес 192.168.10.11, узел РС1 - адрес 192.168.10.12, узел РС2 - адрес 192.168.20.11, узел РС3 - адрес 192.168.20.12, узел РС4 - адрес 192.168.30.11, узел РС5 - адрес 192.168.30.12.

Идентификаторы виртуальных сетей (VLAN10, VLAN20, VLAN30 и т.д.) могут назначаться из нормального диапазона 1 - 1005, в котором номера 1002 - 1005 зарезервированы для виртуальных сетей технологий Token Ring и FDDI . Существует также расширенный диапазон идентификаторов 1006 - 4094. Однако для облегчения управления рекомендуется, чтобы сетей VLAN было не более 255 и сети не расширялись вне Уровня 2 коммутатора.

Поскольку кадры данных могут быть получены коммутатором от любого устройства, присоединенного к любой виртуальной сети, то при обмене данными между коммутаторами в заголовок кадра добавляется уникальный маркер ( идентификатор ) кадра - тег ( tag ) виртуальной сети, который идентифицирует VLAN каждого пакета. Передаваемый при этом по сети трафик называется тегированным.

Для передачи трафика разных VLAN между устройствами создают магистральные транковые каналы (Trunk). Такие каналы формируют между коммутаторами, между коммутаторами и маршрутизаторами, а также между коммутаторами и серверами, поддерживающими протокол 802.1Q. На рис. 7.3 представлен транковый канал между коммутаторами Sw-A и Sw-B.

Функционирование виртуальных локальных сетей определяется протоколом 802.1Q. Согласно этому протоколу порты коммутатора подразделяются на:

- порты доступа (access port), которые передают нетегированный трафик одной сети VLAN;

- транковые порты (trunk port), передающие тегированный трафик нескольких сетей VLAN.

Итак, транковые соединения ( Trunk ) и транковые порты предназначены для передачи трафика нескольких VLAN . То есть, транк - это канал, передающий кадры множества виртуальных локальных сетей. Через транковый порт 802.1Q может предаваться трафик нескольких виртуальных локальных сетей, а также трафик узлов не входящих в состав VLAN . Например, в сети рис. 7.4 соединения "точка - точка" между коммутаторами S1 и S3, между S2 и S3, между S3 и маршрутизатором R являются транковыми. Поскольку по магистральному транковому соединению передаются данные разных сетей VLAN , то кадр должен помечаться уникальным идентификатором - тегом виртуальной сети. Кадры, передаваемые внутри VLAN на одном коммутаторе, не тегируются.

Протоколом 802.1Q предусмотрена собственная сеть nativeVLAN, которая назначается транковому порту, но трафик которой передается нетегированным. Когда нетегированные кадры поступают на транковый порт , коммутатор считает их кадрами сети native VLAN . Трафик, поступающий от узлов не входящих в состав виртуальных локальных сетей, причисляется к сети native VLAN . По умолчанию сетью native VLAN является VLAN 1. Трафик сети native VLAN 1 передается через транковый порт нетегированным.

Когда на транковый порт поступает тегированный кадр , у которого идентификатор тега совпадает с номером native VLAN , то порт отбрасывает такой кадр . Тегированные кадры в сети native VLAN поддерживают IP-телефоны, серверы, маршрутизаторы и коммутаторы не фирм Cisco. При получении нетегированных кадров транковый порт пересылает их в сеть native VLAN . Если к сети native VLAN не присоединены никакие устройств, то кадр будет отброшен.

Для native VLAN следует выделять отдельную сеть отличную от VLAN1. В вышеприведенной распечатке команды show vlan brief сеть VLAN1 является единственной активной сетью, совпадающей с native VLAN . Такая конфигурация снижает безопасность сети. Обычно в качестве native VLAN назначают сеть с другим номером, например VLAN 15, при этом весь нетегированный трафик будет передаваться в сеть VLAN 15.

Роль сети native VLAN рассмотрена на примере сети рис. 7.5, где компьютер Узел 1 через концентратор Hub подключен к транковому каналу между коммутаторами Sw-A и Sw-B. Сетью native VLAN является сеть по умолчанию Vlan 1. Узел 1 передает в транковый канал нетегированный трафик, который коммутаторы отправляют в сеть Vlan 1, узлы которой подключены как к коммутатору Sw-A, так и к Sw-B. Тегированный трафик транкового канала компьютером Узел 1 отбрасывается.

Сеть рис. 7.5 плохо спроектирована, поскольку в транковом канале установлен концентратор, через который возможен доступ к транковому соединению, что снижает безопасность сети.

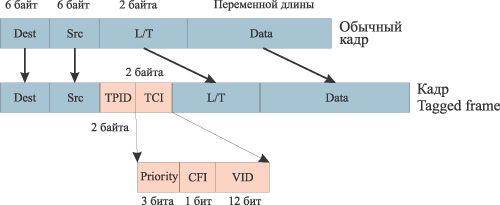

Стандарт IEEE 802.1Q, определяющий правила формирование виртуальных локальных сетей, предусматривает введение в заголовок кадра поля меток (тега), содержащего четыре байта. Тег вводится в кадр между полем адреса источника и полем Тип/ Длина ( рис. 7.6). Двенадцать двоичных разрядов тега ( VLAN ID ) используются для адресации (идентификации) VLAN , что позволяет маркировать (тегировать) до 4096 виртуальных сетей, это охватывает нормальный (1 - 1005) и расширенный (1006 - 4094) диапазоны идентификаторов VLAN .

Маркирование кадров необходимо при обмене данными между коммутаторами. Следует отметить, что транковый протокол VLAN - VTP, реализующий автоматизацию конфигурирования коммутаторов, использует только нормальный диапазон идентификаторов VLAN и не распознает сети расширенного диапазона.

Когда коммутатор получает кадр на интерфейс из приписанной к порту сети VLAN , он добавляет в кадр тег , вычисляет новую контрольную сумму и пересылает новый тегированный кадр через транковое соединение.

При создании сетей VLAN нормального диапазона конфигурация коммутатора под именем файла данных vlan.dat хранится во флеш-памяти. Поскольку флеш- память является энергонезависимой, то копирование текущей конфигурации ( copy run start ) не обязательно, но желательно. Когда из флеш-памяти удаляется файл данных vlan.dat и производится перезагрузка коммутатора, то стирается вся информация о сетях VLAN .

В технологии VoIP для подключения телефона обычно используются две VLAN : одна для голосового трафика, а вторая - для обмена данными. Оба вида трафика передаются в коммутатор по транковому соединению ( рис. 7.7).

Кроме своего основного назначения - повышения пропускной способности связей в сети - коммутатор позволяет локализовывать потоки информации в сети, а также контролировать эти потоки и управлять ими, используя пользовательские фильтры. Однако, пользовательский фильтр может запретить передачи кадров только по конкретным адресам, а широковещательный трафик он передает всем сегментам сети. Так требует алгоритм работы моста, который реализован в коммутаторе, поэтому сети, созданные на основе мостов и коммутаторов иногда называют плоскими - из-за отсутствия барьеров на пути широковещательного трафика.

Технология виртуальных сетей (Virtual LAN, VLAN) позволяет преодолеть указанное ограничение. Виртуальной сетью называется группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. Это означает, что передача кадров между разными виртуальными сегментами на основании адреса канального уровня невозможна, независимо от типа адреса - уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются по технологии коммутации, то есть только на тот порт, который связан с адресом назначения кадра.

Говорят, что виртуальная сеть образует домен широковещательного трафика (broadcast domain), по аналогии с доменом коллизий, который образуется повторителями сетей Ethernet.

Назначение технологии виртуальных сетей состоит в облегчении процесса создания независимых сетей, которые затем должны связываться с помощью протоколов сетевого уровня. Для решения этой задачи до появления технологии виртуальных сетей использовались отдельные повторители, каждый из которых образовывал независимую сеть. Затем эти сети связывались маршрутизаторами в единую интерсеть (рисунок 4.15).

Рис. 4.15. Интерсеть, состоящая из сетей, построенных на основе повторителей

При изменении состава сегментов (переход пользователя в другую сеть, дробление крупных сегментов) при таком подходе приходится производить физическую перекоммутацию разъемов на передних панелях повторителей или в кроссовых панелях, что не очень удобно в больших сетях - много физической работы, к тому же высока вероятность ошибки.

Поэтому для устранения необходимости физической перекоммутации узлов стали применять многосегментные повторители (рисунок 4.16). В наиболее совершенных моделях таких повторителей приписывание отдельного порта к любому из внутренних сегментов производится программным путем, обычно с помощью удобного графического интерфейса. Примерами таких повторителей могут служить концентратор Distributed 5000 компании Bay Networks и концентратор PortSwitch компании 3Com. Программное приписывание порта сегменту часто называют статической или конфигурационной коммутацией.

Рис. 4.16. Многосегментный повторитель с конфигурационной коммутацией

Однако, решение задачи изменения состава сегментов с помощью повторителей накладывает некоторые ограничения на структуру сети - количество сегментов такого повторителя обычно невелико, поэтому выделить каждому узлу свой сегмент, как это можно сделать с помощью коммутатора, нереально. Поэтому сети, построенные на основе повторителей с конфигурационной коммутацией, по-прежнему основаны на разделении среды передачи данных между большим количеством узлов, и, следовательно, обладают гораздо меньшей производительностью по сравнению с сетями, построенными на основе коммутаторов.

При использовании технологии виртуальных сетей в коммутаторах одновременно решаются две задачи:

- повышение производительности в каждой из виртуальных сетей, так как коммутатор передает кадры в такой сети только узлу назначения;

- изоляция сетей друг от друга для управления правами доступа пользователей и создания защитных барьеров на пути широковещательных штормов.

Для связи виртуальных сетей в интерсеть требуется привлечение сетевого уровня. Он может быть реализован в отдельном маршрутизаторе, а может работать и в составе программного обеспечения коммутатора.

Технология образования и работы виртуальных сетей с помощью коммутаторов пока не стандартизована, хотя и реализуется в очень широком спектре моделей коммутаторов разных производителей. Положение может скоро измениться, если будет принят стандарт 802.1Q, разрабатываемый в рамках института IEEE.

В виду отсутствия стандарта каждый производитель имеет свою технологию виртуальных сетей, которая, как правило, несовместима с технологией других производителей. Поэтому виртуальные сети можно создавать пока на оборудовании одного производителя. Исключение составляют только виртуальные сети, построенные на основе спецификации LANE (LAN Emulation), предназначенной для обеспечения взаимодействия АТМ-коммутаторов с традиционным оборудованием локальных сетей.

При создании виртуальных сетей на основе одного коммутатора обычно используется механизм группирования в сети портов коммутатора (рисунок 4.17).

Рис. 4.17. Виртуальные сети, построенные на одном коммутаторе

Это логично, так как виртуальных сетей, построенных на основе одного коммутатора, не может быть больше, чем портов. Если к одному порту подключен сегмент, построенный на основе повторителя, то узлы такого сегмента не имеет смысла включать в разные виртуальные сети - все равно трафик этих узлов будет общим.

Создание виртуальных сетей на основе группирования портов не требует от администратора большого объема ручной работы - достаточно каждый порт приписать к нескольким заранее поименованным виртуальным сетям. Обычно такая операция выполняется путем перетаскивания мышью графических символов портов на графические символы сетей.

Второй способ, который используется для образования виртуальных сетей основан на группировании МАС-адресов. При существовании в сети большого количества узлов этот способ требует выполнения большого количества ручных операций от администратора. Однако, он оказывается более гибким при построении виртуальных сетей на основе нескольких коммутаторов, чем способ группирования портов.

Рис. 4.18. Построение виртуальных сетей на нескольких

коммутаторах с группировкой портов

Рисунок 4.18 иллюстрирует проблему, возникающую при создании виртуальных сетей на основе нескольких коммутаторов, поддерживающих технику группирования портов. Если узлы какой-либо виртуальной сети подключены к разным коммутаторам, то для соединения коммутаторов каждой такой сети должна быть выделена своя пара портов. В противном случае, если коммутаторы будут связаны только одной парой портов, информация о принадлежности кадра той или иной виртуальной сети при передаче из коммутатора в коммутатор будет утеряна. Таким образом, коммутаторы с группировкой портов требуют для своего соединения столько портов, сколько виртуальных сетей они поддерживают. Порты и кабели используются при таком способе очень расточительно. Кроме того, при соединении виртуальных сетей через маршрутизатор для каждой виртуальной сети выделяется в этом случае отдельный кабель, что затрудняет вертикальную разводку, особенно если узлы виртуальной сети присутствуют на нескольких этажах (рисунок 4.19).

Рис. 4.19. Соединение виртуальных сетей, построенных на группировании портов,

через маршрутизатор

Группирование МАС-адресов в сеть на каждом коммутаторе избавляет от необходимости их связи несколькими портами, однако требует выполнения большого количества ручных операций по маркировке МАС-адресов на каждом коммутаторе сети.

Описанные два подхода основаны только на добавлении дополнительной информации к адресным таблицам моста и не используют возможности встраивания информации о принадлежности кадра к виртуальной сети в передаваемый кадр. Остальные подходы используют имеющиеся или дополнительные поля кадра для сохранения информации и принадлежности кадра при его перемещениях между коммутаторами сети. При этом нет необходимости запоминать в каждом коммутаторе принадлежность всех МАС-адресов интерсети виртуальным сетям.

Если используется дополнительное поле с пометкой о номере виртуальной сети, то оно используется только тогда, когда кадр передается от коммутатора к коммутатору, а при передаче кадра конечному узлу оно удаляется. При этом модифицируется протокол взаимодействия "коммутатор-коммутатор", а программное и аппаратное обеспечение конечных узлов остается неизменным. Примеров таких фирменных протоколов много, но общий недостаток у них один - они не поддерживаются другими производителями. Компания Cisco предложила использовать в качестве стандартной добавки к кадрам любых протоколов локальных сетей заголовок протокола 802.10, предназначенного для поддержки функций безопасности вычислительных сетей. Сама компания использует этот метод в тех случаях, когда коммутаторы объединяются между собой по протоколу FDDI. Однако, эта инициатива не была поддержана другими ведущими производителями коммутаторов, поэтому до принятия стандарта 802.1Q фирменные протоколы маркировки виртуальных сетей будут преобладать.

Существует два способа построения виртуальных сетей, которые используют уже имеющиеся поля для маркировки принадлежности кадра виртуальной сети, однако эти поля принадлежат не кадрам канальных протоколов, а пакетам сетевого уровня или ячейкам технологии АТМ.

В первом случае виртуальные сети образуются на основе сетевых адресов, то есть той же информации, которая используется при построении интерсетей традиционным способом - с помощью физически отдельных сетей, подключаемых к разным портам маршрутизатора.

Когда виртуальная сеть образуется на основе номеров сетей, то каждому порту коммутатора присваивается один или несколько номеров сетей, например, номеров IP-сетей. (рисунок 4.20). Каждый номер IP-сети соответствует одной виртуальной сети. Конечные узлы также должны в этом случае поддерживать протокол IP. При передаче кадров между узлами, принадлежащими одной виртуальной сети, конечные узлы посылают данные непосредственно по МАС-адресу узла назначения, а в пакете сетевого уровня указывают IP-адрес своей виртуальной сети. Коммутатор в этом случае передает кадры на основе МАС-адреса назначения по адресной таблице, проверяя при этом допустимость передач по совпадению IP-номера сети пакета, содержащегося в кадре, и IP-адресу порта назначения, найденному по адресной таблице. При передачах кадра из одного коммутатора в другой, его IP-адрес переносится вместе с кадром, а значит коммутаторы могут быть связаны только одной парой портов для поддержки виртуальных сетей, распределенных между несколькими коммутаторами.

Рис. 4.20. Построение виртуальных сетей на основе сетевых адресов

В случае, когда нужно произвести обмен информацией между узлами, принадлежащими разным виртуальным сетям, конечный узел работает так же, как если бы он находился в сетях, разделенных обычным маршрутизатором. Конечный узел направляет кадр маршрутизатору по умолчанию, указывая его МАС-адрес в кадре, а IP-адрес узла назначения - в пакете сетевого уровня. Маршрутизатором по умолчанию должен быть внутренний блок коммутатора, который имеет определенный МАС-адрес и IP-адрес, как и традиционный маршрутизатор. Кроме того, он должен иметь таблицу маршрутизации, в которой указывается выходной порт для всех номеров сетей, которые существуют в общей интерсети.

В отличие от традиционных маршрутизаторов, у которых каждый порт имеет свой номер сети, коммутаторы, поддерживающие сетевой протокол для образования виртуальных сетей, назначают один и тот же номер сети нескольким портам. Кроме того, один и тот же порт может быть связан с несколькими номерами сетей, если через него связываются коммутаторы.

Часто коммутаторы не поддерживают функции автоматического построения таблиц маршрутизации, которые поддерживаются протоколами маршрутизации. такими как RIP или OSPF. Такие коммутаторы называют коммутаторами 3-го уровня, чтобы подчеркнуть их отличие от традиционных маршрутизаторов. При использовании коммутаторов 3-го уровня таблицы маршрутизации либо создаются администратором вручную (это тоже часто приемлемо при небольшом количестве виртуальных сетей и маршруте по умолчанию к полноценному маршрутизатору), либо загружаются из маршрутизатора. По последней схеме взаимодействует коммутатор Catalist 5000 компании Cisco с маршрутизаторами этой же компании.

Если же коммутатор не поддерживает функций сетевого уровня, то его виртуальные сети могут быть объединены только с помощью внешнего маршрутизатора. Некоторые компании выпускают специальные маршрутизаторы для применения совместно с коммутаторами. Примером такого маршрутизатора служит маршрутизатор Vgate компании RND, изображенный на рисунке 4.21.

Рис. 4.21. Маршрутизатор Vgate, разработанный специально для объединения виртуальных сетей

Этот маршрутизатор имеет один физический порт для связи с портом коммутатора, но этот порт может поддерживать до 64 МАС-адресов, что позволяет маршрутизатору объединять до 64 виртуальных сетей.

Последний способ организации виртуальных сетей связан с применением в сети АТМ-коммутаторов. Этот способ основан на использовании для передачи кадров каждой виртуальной сети через коммутаторы АТМ с помощью отдельного виртуального соединения. На рисунке 4.22 показан пример сети, в которой две виртуальные сети объединены с помощью АТМ-сети, состоящей из трех коммутаторов. Так как для передачи кадров каждой виртуальной сети используется отдельный виртуальный канал со своим номером SVC, то коммутатор К2, собирая переданный кадр из ячеек АТМ, знает о принадлежности кадра к той или иной виртуальной сети, а далее на основе его МАС-адреса принимает решение о передаче его на определенный порт.

Рис. 4.22. Использование отдельных виртуальных каналов в ATM-сетях

для передачи информации о виртуальных сетях

Коммутаторы К1 и К2, изображенные на рисунке, должны иметь АТМ-порты и поддерживать для реализации взаимодействия локальных сетей с сетью АТМ спецификацию LANE. Эту спецификацию должен поддерживать также хотя бы один из АТМ-коммутаторов. Так как спецификация LANE достаточно подробно описывает способ поддержки виртуальных сетей сетью АТМ-коммутаторов и пограничных коммутаторов, имеющих клиентскую часть протокола LANE, то оборудование разных производителей может работать в одной сети, образуя виртуальные сети с помощью АТМ-технологии. Спецификация LANE описывает способ взаимодействия локальных сетей и сетей АТМ на основе МАС-адресов и АТМ-адресов, не привлекая протоколы сетевого уровня. Поэтому она может быть реализована в коммутаторах, работающих только на канальном уровне. Для объединения виртуальных сетей, построенных с помощью спецификации LANE, нужны маршрутизаторы с АТМ-портами.

Эксперимент А. Майкельсона, Майкельсона - Морли - действительно является цирковым фокусом, загипнотизировавшим физиков на 120 лет.

Дело в том, что в его постановке и выводах произведена подмена, аналогичная подмене в школьной шуточной задачке на сообразительность, в которой спрашивается:

- Cколько яблок на березе, если на одной ветке их 5, на другой ветке - 10 и так далее

При этом внимание учеников намеренно отвлекается от того основополагающего факта, что на березе яблоки не растут, в принципе.

В эксперименте Майкельсона ставится вопрос о движении эфира относительно покоящегося в лабораторной системе интерферометра. Однако, если мы ищем эфир, как базовую материю, из которой состоит всё вещество интерферометра, лаборатории, да и Земли в целом, то, естественно, эфир тоже будет неподвижен, так как земное вещество есть всего навсего определенным образом структурированный эфир, и никак не может двигаться относительно самого себя.

Удивительно, что этот цирковой трюк овладел на 120 лет умами физиков на полном серьезе, хотя его прототипы есть в сказках-небылицах всех народов всех времен, включая барона Мюнхаузена, вытащившего себя за волосы из болота, и призванных показать детям возможные жульничества и тем защитить их во взрослой жизни. Подробнее читайте в FAQ по эфирной физике.

Функциональные возможности современных коммутаторов позволяют организовывать виртуальные сети (VLAN-сетей) для создания гибкой сетевой инфраструктуры. В настоящее время VLAN-сети еще не получили широкого распространения, особенно в небольших корпоративных сетях. Во многом это связано с тем, что конфигурирование коммутаторов для организации VLAN-сетей весьма непростое дело, особенно если инфраструктура сети включает несколько коммутаторов. Кроме того, конфигурирование коммутаторов при создании VLAN-сетей, равно как и настройка других функциональных возможностей, может значительно отличаться у коммутаторов от различных фирм, вследствие чего известные производители сетевого оборудования, такие как Cisco, HP, 3Com, Allied Telesyn, Avaya, устраивают специальные курсы по работе с их оборудованием. Понятно, что упрощать конфигурирование своего оборудования, делать этот процесс интуитивно понятным и простым и уж тем более вырабатывать общие соглашения и единый интерфейс по настройке оборудования от разных производителей явно не в интересах самих производителей, однако пользователи вполне способны самостоятельно разобраться во многих возможностях коммутаторов. Поэтому в данной статье мы рассмотрим возможности современных коммутаторов по организации виртуальных сетей и расскажем о базовых принципах их конфигурирования.

Назначение виртуальных сетей

иртуальной сетью VLAN (Virtual LAN) называют группу узлов сети, образующих домен широковещательного трафика (Broadcast Domain). Такое определение вполне корректно, но малоинформативно, так что попытаемся трактовать понятие виртуальной сети несколько иначе.

При создании локальной сети на основе коммутатора, несмотря на возможность использования пользовательских фильтров по ограничению трафика, все узлы сети представляют собой единый широковещательный домен, то есть широковещательный трафик передается всем узлам сети. Таким образом, коммутатор изначально не ограничивает широковещательный трафик, а сами сети, построенные по указанному принципу, именуются плоскими.

Виртуальные сети образуют группу узлов сети, в которой весь трафик, включая и широковещательный, полностью изолирован на канальном уровне от других узлов сети. Это означает, что передача кадров между узлами сети, относящимися к различным виртуальным сетям, на основании адреса канального уровня невозможна (хотя виртуальные сети могут взаимодействовать друг с другом на сетевом уровне с использованием маршрутизаторов).

Изолирование отдельных узлов сети на канальном уровне с использованием технологии виртуальных сетей позволяет решать одновременно несколько задач. Во-первых, виртуальные сети способствуют повышению производительности сети, локализуя широковещательный трафик в пределах виртуальной сети и создавая барьер на пути широковещательного шторма. Коммутаторы пересылают широковещательные пакеты (а также пакеты с групповыми и неизвестными адресами) внутри виртуальной сети, но не между виртуальными сетями. Во-вторых, изоляция виртуальных сетей друг от друга на канальном уровне позволяет повысить безопасность сети, делая часть ресурсов для определенных категорий пользователей недоступной.

Типы виртуальных сетей

о появления общепризнанного стандарта по организации виртуальных сетей IEEE 802.1Q каждый производитель сетевого оборудования использовал собственную технологию организации VLAN. Такой подход имел существенный недостаток технологии одного производителя были несовместимы с технологиями других фирм. Поэтому при построении виртуальных сетей на базе нескольких коммутаторов необходимо было использовать только оборудование от одного производителя. Принятие стандарта виртуальных сетей IEEE 802.1Q позволило преодолеть проблему несовместимости, однако до сих пор существуют коммутаторы, которые либо не поддерживают стандарт IEEE 802.1Q, либо, кроме возможности организации виртуальных сетей по стандарту IEEE 802.1Q, предусматривают и иные технологии.

Существует несколько способов построения виртуальных сетей, но сегодня в коммутаторах главным образом реализуется технология группировки портов или используется спецификация IEEE 802.1Q.

Виртуальные сети на основе группировки портов

иртуальные сети на основе группировки портов (Port-based) обычно реализуются в так называемых Smart-коммутаторах или в управляемых коммутаторах как дополнение к возможности организации VLAN на базе стандарта IEEE 802.1Q.

Рис. 1. Виртуальные сети, построенные с использованием технологии группировки портов на базе одного коммутатора

Рис. 2. Создание разделяемого ресурса между несколькими виртуальными сетями с использованием технологии группировки портов

Описываемая технология обладает рядом преимуществ в сравнении с использованием стандарта IEEE 802.1Q, но имеет и свои недостатки.

К достоинствам можно отнести простоту конфигурации виртуальных сетей. Кроме того, при этом не требуется, чтобы конечные узлы сети поддерживали стандарт IEEE 802.1Q, а поскольку большинство сетевых контроллеров Ethernet не поддерживают этот стандарт, то организация сети на основе группировки портов может оказаться проще. К тому же при подобной организации виртуальных сетей они могут пересекаться, что позволяет создавать разделяемые сетевые ресурсы.

Технология создания виртуальных сетей на основе группировки портов находит применение в случаях использования одного коммутатора или использования стека коммутаторов с единым управлением. Однако если сеть достаточно крупная и построена на нескольких коммутаторах, то возможности по организации виртуальных сетей на основе группировки портов имеют существенные ограничения. Прежде всего, эта технология плохо масштабируется и в большинстве случаев ограничивается лишь одним коммутатором.

Рассмотрим для примера ситуацию, когда сеть построена на базе двух коммутаторов, поддерживающих технологию организации виртуальных сетей на основе группировки портов (рис. 3).

Рис. 3. Реализация виртуальных сетей на основе группировки портов при использовании двух коммутаторов

Виртуальные сети на основе стандарта IEEE 802.1Q

ри наличии развитой сетевой инфраструктуры, насчитывающей множество коммутаторов, более эффективным решением создания виртуальных сетей будет технология IEEE 802.1Q. В виртуальных сетях, основанных на стандарте IEEE 802.1Q, информация о принадлежности передаваемых Ethernet-кадров к той или иной виртуальной сети встраивается в сам передаваемый кадр. Таким образом, стандарт IEEE 802.1Q определяет изменения в структуре кадра Ethernet, позволяющие передавать информацию о VLAN по сети.

К кадру Ethernet добавляется метка (Tag) длиной 4 байта такие кадры называют кадрами с метками (Tagged frame). Дополнительные биты содержат информацию по принадлежности кадра Ethernet к виртуальной сети и о его приоритете (рис. 4).

Рис. 4. Сравнение обычного Ethernet-кадра и кадра с меткой

Добавляемая метка кадра включает в себя двухбайтовое поле TPID (Tag Protocol Identifier) и двухбайтовое поле TCI (Tag Control Information). Поле TCI, в свою очередь, состоит из полей Priority, CFI и VID. Поле Priotity длиной 3 бита задает восемь возможных уровней приоритета кадра. Поле VID (VLAN ID) длиной 12 бит является идентификатором виртуальной сети. Эти 12 бит позволяют определить 4096 различных виртуальных сетей, однако идентификаторы 0 и 4095 зарезервированы для специального использования, поэтому всего в стандарте 802.1Q возможно определить 4094 виртуальные сети. Поле CFI (Canonical Format Indicator) длиной 1 бит зарезервировано для обозначения кадров сетей других типов (Token Ring, FDDI), передаваемых по магистрали Ethernet, и для кадров Ethernet всегда равно 0.

Изменение формата кадра Ethernet приводит к тому, что сетевые устройства, не поддерживающие стандарт IEEE 802.1Q (такие устройства называют Tag-unaware), не могут работать с кадрами, в которые вставлены метки, а сегодня подавляющее большинство сетевых устройств (в частности, сетевые Ethernet-контроллеры конечных узлов сети) не поддерживают этот стандарт. Поэтому для обеспечения совместимости c устройствами, поддерживающими стандарт IEEE 802.1Q (Tag-aware-устройства), коммутаторы стандарта IEEE 802.1Q должны поддерживать как традиционные Ethernet-кадры, то есть кадры без меток (Untagged), так и кадры с метками (Tagged).

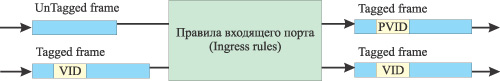

Правила входящего порта (Ingress rules)

Рассмотрим более подробно процесс передачи кадра через коммутатор (рис. 5). По отношению к трафику каждый порт коммутатора может быть как входным, так и выходным. После того как кадр принят входным портом коммутатора, решение о его дальнейшей обработке принимается на основании предопределенных правил входного порта (Ingress rules). Поскольку принимаемый кадр может относиться как к типу Tagged, так и к типу Untagged, то правилами входного порта определяется, какие типы кадров должны приниматься портом, а какие отфильтровываться. Возможны следующие варианты: прием только кадров типа Tagged, прием только кадров типа Untagged, прием кадров обоих типов. По умолчанию для всех коммутаторов правилами входного порта устанавливается возможность приема кадров обоих типов.

Рис. 5. Процесс продвижения кадров в коммутаторе, совместимом со стандартом IEEE 802.1Q

Если правилами входного порта определено, что он может принимать кадр Tagged, в котором имеется информация о принадлежности к конкретной виртуальной сети (VID), то этот кадр передается без изменения. А если определена возможность работы с кадрами типа Untagged, в которых не содержится информации о принадлежности к виртуальной сети, то прежде всего такой кадр преобразуется входным портом коммутатора к типу Tagged (напомним, что внутри коммутатора все кадры должны иметь метки о принадлежности к виртуальной сети).

Чтобы такое преобразование стало возможным, каждому порту коммутатора присваивается уникальный PVID (Port VLAN Identifier), определяющий принадлежность порта к конкретной виртуальной сети внутри коммутатора (по умолчанию все порты коммутатора имеют одинаковый идентификатор PVID=1). Кадр типа Untagged преобразуется к типу Tagged, для чего дополняется меткой VID (рис. 6). Значение поля VID входящего Untagged-кадра устанавливается равным значению PVID входящего порта, то есть все входящие Untagged-кадры автоматически приписываются к той виртуальной сети внутри коммутатора, к которой принадлежит входящий порт.

Рис. 6. Обработка кадров входящим портом коммутатора

Правила продвижения пакетов (Forwarding Process)

После того как все входящие кадры отфильтрованы, преобразованы или оставлены без изменения в соответствии в правилами входящего порта, решение об их передаче к выходному порту основывается на предопределенных правилах продвижения пакетов. Правило продвижения пакетов внутри коммутатора заключается в том, что пакеты могут передаваться только между портами, ассоциированными с одной виртуальной сетью. Как уже отмечалось, каждому порту присваивается идентификатор PVID, который используется для преобразования принимаемых Untagged-кадров, а также для определения принадлежности порта к виртуальной сети внутри коммутатора с идентификатором VID=PVID. Таким образом, порты с одинаковыми идентификаторами внутри одного коммутатора ассоциируются с одной виртуальной сетью. Если виртуальная сеть строится на базе одного коммутатора, то идентификатора порта PVID, определяющего его принадлежность к виртуальной сети, вполне достаточно. Правда, создаваемые таким образом сети не могут перекрываться, поскольку каждому порту коммутатора соответствует только один идентификатор. В этом смысле создаваемые виртуальные сети не обладали бы такой гибкостью, как виртуальные сети на основе портов. Однако стандарт IEEE 802.1Q с самого начала задумывался для построения масштабируемой инфраструктуры виртуальных сетей, включающей множество коммутаторов, и в этом состоит его главное преимущество по сравнению с технологией образования VLAN на основе портов. Но для того, чтобы расширить сеть за пределы одного коммутатора, одних идентификаторов портов недостаточно, поэтому каждый порт может быть ассоциирован с несколькими виртуальными сетями, имеющими различные идентификаторы VID.

Если адрес назначения пакета соответствует порту коммутатора, который принадлежит к той же виртуальной сети, что и сам пакет (могут совпадать VID пакета и VID порта или VID пакета и PVID порта), то такой пакет может быть передан. Если же передаваемый кадр принадлежит к виртуальной сети, с которой выходной порт никак не связан (VID пакета не соответствует PVID/VID порта), то кадр не может быть передан и отбрасывается.

Правила выходного порта (Egress rules)

После того как кадры внутри коммутатора переданы на выходной порт, их дальнейшее преобразование зависит от правил выходного порта. Как уже говорилось, трафик внутри коммутатора создается только пакетами типа Tagged, а входящий и исходящий трафики могут быть образованы пакетами обоих типов. Соответственно правилами выходного порта (правило контроля метки Tag Control) определяется, следует ли преобразовывать кадры Tagged к формату Untagged.

Каждый порт коммутатора может быть сконфигурирован как Tagged или Untagged Port. Если выходной порт определен как Tagged Port, то исходящий трафик будет создаваться кадрами типа Tagged с информацией о принадлежности к виртуальной сети. Следовательно, выходной порт не меняет тип кадров, оставляя их такими же, какими они были внутри коммутатора. К указанному порту может быть подсоединено только устройство, совместимое со стандартом IEEE 802.1Q, например коммутатор или сервер с сетевой картой, поддерживающей работу с виртуальными сетями данного стандарта.

Если же выходной порт коммутатора определен как Untagged Port, то все исходящие кадры преобразуются к типу Untagged, то есть из них удаляется дополнительная информация о принадлежности к виртуальной сети. К такому порту можно подключать любое сетевое устройство, в том числе коммутатор, не совместимый со стандартом IEEE 802.1Q, или ПК конечных клиентов, сетевые карты которых не поддерживают работу с виртуальными сетями этого стандарта.

Конфигурирование виртуальных сетей стандарта IEEE 802.1Q

Рассмотрим конкретные примеры конфигурирования виртуальных сетей стандарта IEEE 802.1Q.

Чтобы сформировать VLAN-сеть в соответствии со стандартом IEEE 802.1Q, необходимо проделать следующие действия:

Далее необходимо повторить вышеперечисленные действия для следующей виртуальной сети. При этом нужно помнить, что каждому порту можно задать только один идентификатор PVID, но один и тот же порт может входить в состав различных виртуальных сетей, то есть ассоциироваться одновременно с несколькими VID.

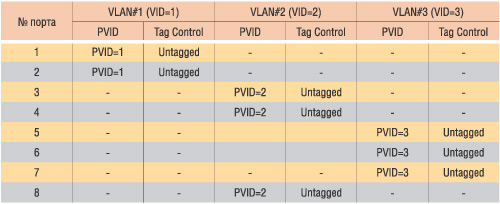

Таблица 1. Задание характеристик портов при создании виртуальных сетей на базе одного коммутатора

Примеры построения VLAN-сетей на основе коммутаторов, совместимых со стандартом IEEE 802.1Q

А теперь рассмотрим типичные примеры построения виртуальных сетей на основе коммутаторов, поддерживающих стандарт IEEE 802.1Q.

Если имеется всего один коммутатор, к портам которого подключаются компьютеры конечных пользователей, то для создания полностью изолированных друг от друга виртуальных сетей все порты должны быть объявлены как Untagget Ports для обеспечения совместимости с сетевыми Ethernet-контроллерами клиентов. Принадлежность узлов сети к той или иной VLAN определяется заданием идентификатора порта PVID.

Рис. 7. Организация трех сетей VLAN по стандарту IEEE 802.1Q на основе одного коммутатора

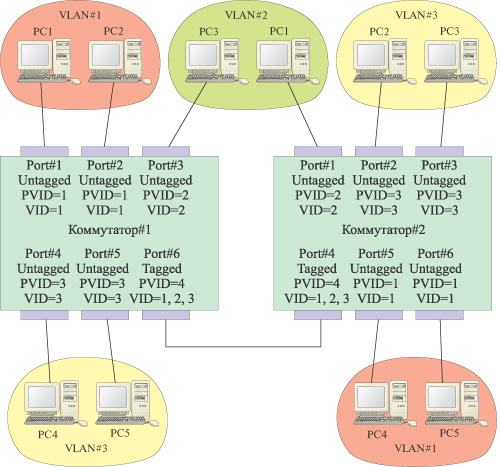

Рис. 8. Организация трех VLAN-сетей по стандарту IEEE 802.1Q на основе двух коммутаторов

Порт 4 первого коммутатора используется для связи со вторым коммутатором и должен передавать кадры всех трех виртуальных сетей без изменения второму коммутатору. Поэтому его необходимо сконфигурировать как Tagged Port и включить в состав всех трех виртуальных сетей (ассоциировать с VID=1, VID=2 и VID=3). При этом идентификатор порта не имеет значения и может быть любым (в нашем случае PVID=4).

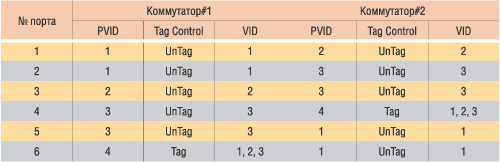

Аналогичная процедура конфигурации виртуальных сетей осуществляется и на втором коммутаторе. Конфигурации портов двух коммутаторов представлены в табл. 2.

Таблица 2. Задание характеристик портов при создании виртуальных сетей на основе двух коммутаторов

Автоматическая регистрация в виртуальных сетях стандарта IEEE 802.1Q

ассмотренные примеры виртуальных сетей относились к так называемым статическим виртуальным сетям (Static VLAN), в которых все порты настраиваются вручную, что хотя и весьма наглядно, но при развитой сетевой инфраструктуре является довольно рутинным делом. Кроме того, при каждом перемещении пользователей в пределах сети приходится производить перенастройку сети с целью сохранения их членства в заданных виртуальных сетях, а это, конечно, крайне нежелательно.

Существует и альтернативный способ конфигурирования виртуальных сетей, а создаваемые при этом сети называются динамическими виртуальными сетями (Dynamic VLAN). В таких сетях пользователи могут автоматически регистрироваться в сети VLAN, для чего служит специальный протокол регистрации GVRP (GARP VLAN Registration Protocol). Этот протокол определяет способ, посредством которого коммутаторы обмениваются информацией о сети VLAN, чтобы автоматически зарегистрировать членов VLAN на портах во всей сети.

Kроме своего основного назначения — повышения пропускной способности соединений в сети — коммутатор позволяет локализовать потоки информации, а также контролировать эти потоки и управлять ими с помощью механизма пользовательских фильтров. Однако пользовательский фильтр способен воспрепятствовать передаче кадров лишь по конкретным адресам, тогда как широковещательный трафик он передает всем сегментам сети. Таков принцип действия реализованного в коммутаторе алгоритма работы моста, поэтому сети, созданные на основе мостов и коммутаторов, иногда называют плоскими — из-за отсутствия барьеров на пути широковещательного трафика.

Появившаяся несколько лет тому назад, технология виртуальных локальных сетей (Virtual LAN, VLAN) позволяет преодолеть указанное ограничение. Виртуальной сетью называется группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов (см. Рисунок 1). Это означает, что непосредственная передача кадров между разными виртуальными сетями невозможна, независимо от типа адреса — уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются в соответствии с технологией коммутации, т. е. только на тот порт, к которому приписан адрес назначения кадра.

Виртуальные сети могут пересекаться, если один или несколько компьютеров включено в состав более чем одной виртуальной сети. На Рисунке 1 сервер электронной почты входит в состав виртуальных сетей 3 и 4, и поэтому его кадры передаются коммутаторами всем компьютерам, входящим в эти сети. Если же какой-то компьютер отнесен только к виртуальной сети 3, то его кадры до сети 4 доходить не будут, но он может взаимодействовать с компьютерами сети 4 через общий почтовый сервер. Данная схема не полностью изолирует виртуальные сети друг от друга — так, инициированный сервером электронной почты широковещательный шторм захлестнет и сеть 3, и сеть 4.

Говорят, что виртуальная сеть образует широковещательный домен трафика (broadcast domain), по аналогии с доменом коллизий, который образуется повторителями сетей Ethernet.

НАЗНАЧЕНИЕ VLAN

Технология виртуальных сетей предоставляет гибкую основу для построения крупной сети, соединенной маршрутизаторами, так как коммутаторы позволяют создавать полностью изолированные сегменты программным путем, не прибегая к физической коммутации.

До появления технологии VLAN для развертывания отдельной сети использовались либо физически изолированные отрезки коаксиального кабеля, либо не связанные между собой сегменты на базе повторителей и мостов. Затем сети объединялись посредством маршрутизаторов в единую составную сеть (см. Рисунок 2).

Изменение состава сегментов (переход пользователя в другую сеть, дробление крупных участков) при таком подходе подразумевало физическую перекоммутацию разъемов на передних панелях повторителей или в кроссовых панелях, что не очень удобно в крупных сетях — это очень трудоемкая работа, а вероятность ошибки весьма высока. Поэтому для устранения необходимости физической перекоммутации узлов стали применять многосегментные концентраторы, дабы состав разделяемого сегмента можно было перепрограммировать без физической перекоммутации.

При использовании в коммутаторах технологии виртуальных сетей одновременно решаются две задачи:

- повышение производительности в каждой из виртуальных сетей, так как коммутатор передает кадры только узлу назначения;

- изоляция сетей друг от друга для управления правами доступа пользователей и создания защитных барьеров на пути широковещательных штормов.

Объединение виртуальных сетей в общую сеть выполняется на сетевом уровне, переход на который возможен с помощью отдельного маршрутизатора или программного обеспечения коммутатора. Последний в этом случае становится комбинированным устройством — так называемым коммутатором третьего уровня.

Технология формирования и функционирования виртуальных сетей с помощью коммутаторов долгое время не стандартизировалась, хотя и была реализована в очень широком спектре моделей коммутаторов разных производителей. Ситуация изменилась после принятия в 1998 г. стандарта IEEE 802.1Q, где определяются базовые правила построения виртуальных локальных сетей независимо от того, какой протокол канального уровня поддерживается коммутатором.

Ввиду долгого отсутствия стандарта на VLAN каждая крупная компания, выпускающая коммутаторы, разработала свою технологию виртуальных сетей, причем, как правило, несовместимую с технологиями других производителей. Поэтому, несмотря на появление стандарта, не так уж редко встречается ситуация, когда виртуальные сети, созданные на базе коммутаторов одного вендора, не распознаются и, соответственно, не поддерживаются коммутаторами другого.

СОЗДАНИЕ VLAN НА ОСНОВЕ ОДНОГО КОММУТАТОРА

При создании виртуальных сетей на основе одного коммутатора обычно используется механизм группирования в сети портов коммутатора (см. Рисунок 3). При этом каждый из них приписывается той или иной виртуальной сети. Кадр, поступивший от порта, принадлежащего, например, виртуальной сети 1, никогда не будет передан порту, который не входит в ее состав. Порт можно приписать нескольким виртуальным сетям, хотя на практике так поступают редко — пропадает эффект полной изоляции сетей.

Группирование портов одного коммутатора — наиболее логичный способ образования VLAN, так как в данном случае виртуальных сетей не может быть больше, чем портов. Если к какому-то порту подключен повторитель, то узлы соответствующего сегмента не имеет смысла включать в разные виртуальные сети — все равно их трафик будет общим.

Такой подход не требует от администратора большого объема ручной работы — достаточно каждый порт приписать к одной из нескольких заранее поименованных виртуальных сетей. Обычно эта операция выполняется с помощью специальной программы, прилагаемой к коммутатору. Администратор создает виртуальные сети путем перетаскивания мышью графических символов портов на графические символы сетей.

Другой способ образования виртуальных сетей основан на группировании MAC-адресов. Каждый известный коммутатору MAC-адрес приписывается той или иной виртуальной сети. Если в сети имеется множество узлов, администратору придется выполнять немало операций вручную. Однако при построении виртуальных сетей на основе нескольких коммутаторов подобный способ более гибок, нежели группирование портов.

СОЗДАНИЕ VLAN НА ОСНОВЕ НЕСКОЛЬКИХ КОММУТАТОРОВ

На Рисунке 4 проиллюстрирована ситуация, возникающая при создании виртуальных сетей на основе нескольких коммутаторов посредством группирования портов. Если узлы какой-либо виртуальной сети подключены к разным коммутаторам, то для соединения коммутаторов каждой такой сети должна быть выделена отдельная пара портов. В противном случае информация о принадлежности кадра той или иной виртуальной сети при передаче из коммутатора в коммутатор будет утеряна. Таким образом, при методе группирования портов для соединения коммутаторов требуется столько портов, сколько виртуальных сетей они поддерживают, — в результате порты и кабели используются очень расточительно. Кроме того, для организации взаимодействия виртуальных сетей через маршрутизатор каждой сети необходим отдельный кабель и отдельный порт маршрутизатора, что также ведет к большим накладным расходам.

Группирование MAC-адресов в виртуальную сеть на каждом коммутаторе избавляет от необходимости их соединения через несколько портов, поскольку в этом случае меткой виртуальной сети является MAC-адрес. Однако такой способ требует выполнения большого количества ручных операций по маркировке MAC-адресов вручную на каждом коммутаторе сети.

Два описанные подхода основаны только на добавлении информации к адресным таблицам моста и не предусматривают включение в передаваемый кадр информации о принадлежности кадра к виртуальной сети. Остальные подходы используют имеющиеся или дополнительные поля кадра для записи информации о принадлежности кадра при его перемещениях между коммутаторами сети. Кроме того, нет необходимости запоминать на каждом коммутаторе, каким виртуальным сетям принадлежат MAC-адреса объединенной сети.

Появление стандарта 802.1Q позволило преодолеть различия в фирменных реализациях VLAN и добиться совместимости при построении виртуальных локальных сетей. Технику VLAN поддерживают производители как коммутаторов, так и сетевых адаптеров. В последнем случае сетевой адаптер может генерировать и принимать отмеченные кадры Ethernet, содержащие поле VLAN TAG. Если сетевой адаптер генерирует отмеченные кадры, то тем самым он определяет их принадлежность к той или иной виртуальной локальной сети, поэтому коммутатор должен обрабатывать их соответствующим образом, т. е. передавать или не передавать на выходной порт в зависимости от принадлежности порта. Драйвер сетевого адаптера получает номер своей (или своих) виртуальной локальной сети от администратора сети (путем конфигурирования вручную) либо от некоторого приложения, работающего на данном узле. Такое приложение способно функционировать централизованно на одном из серверов сети и управлять структурой всей сети.

При поддержке VLAN сетевыми адаптерами можно обойтись без статического конфигурирования путем приписывания порта определенной виртуальной сети. Тем не менее метод статического конфигурирования VLAN остается популярным, так как позволяет создать структурированную сеть без привлечения программного обеспечения конечных узлов.

Читайте также: