История возникновения криптографии кратко

Обновлено: 05.07.2024

Криптография как техника защиты текста возникла вместе с письменностью – методы тайнописи были известны в древних цивилизациях Индии, Месопотамии, Египта.

В первый период развития криптографии (приблизительно с 3-го тысячелетия до н. э. до IX века) в основном использовались моноалфавитные шифры, ключевым принципом которых служит замена алфавита исходного текста другим алфавитом через замену букв другими символами или буквами.

Моноалфавитные шифры были известны в Иудее, Спарте, Древней Греции, Древнем Риме.

Во второй период (с IX века на Ближнем Востоке и с XV века в Европе до начала XX века) получили распространение полиалфавитные шифры (совокупность моноалфавитных шифров, используемых для шифрования очередного символа открытого текста согласно определенному правилу).

Четвертый период – с середины до 70-х годов XX века – ознаменовался переходом к математической криптографии. К тому времени окончательно сформировались такие разделы математики, как математическая статистика, теория вероятностей, теория чисел и общая алгебра, были заложены основы кибернетики и теории алгоритмов.

После Второй Мировой войны правительства Великобритании и США создали организации, призванные заниматься вопросами электронной слежки и информационной безопасности, – Центр правительственной связи Великобритании и Агентство Национальной Безопасности США.

Ни британский Центр правительственной связи, ни американское АНБ не взяли на вооружение криптографию с открытым ключом, поскольку отсутствовала технология, которая позволила бы это сделать. Для этого была необходима компьютерная сеть связи (интернет), однако в 1970-е годы подобные системы еще не были развиты.

В 1980-е годы компьютерные ученые, а в 1990-е, с распространением интернета, уже и простые пользователи столкнулись с проблемой защиты данных в открытой среде.

Тем временем небольшие группы хакеров, математиков и криптографов начали работать над воплощением криптографии с открытым ключом в жизнь. Одним из них был американский криптограф, доктор наук Дэвид Чаум, которого иногда называют крестным отцом шифропанков.

Как возникло движение шифропанков?

Еще в 1982 году Чаум представил метод слепой цифровой подписи – модель шифрования с открытым ключом. Разработка позволяла создать базу данных людей, которые могли сохранять анонимность, гарантируя при этом достоверность сообщаемых ими о себе сведений. Чаум мечтал о цифровом голосовании, процесс которого можно верифицировать, не раскрывая тождества голосующего, но в первую очередь – о цифровых наличных деньгах.

Идеи Чаума вдохновили группу криптографов, хакеров и активистов. Именно они стали известны как шифропанки – члены движения, выступающего за компьютерные технологии как средство уничтожения государственной власти и централизованных систем управления.

Одним из идеологов движения стал американский криптограф, бывший ведущий научный сотрудник Intel Тимоти Мэй. В 1987 году Мэй познакомился с американским экономистом, предпринимателем и футуристом Филиппом Салином, основавшим American Information Exchange (AMiX), сетевую площадку для торговли данными.

Однако Мэю не нравилась идея электронной площадки, на которой люди могут (трансгранично и с низкими комиссиями) продавать друг другу мало значащую информацию. Он мечтал о создании глобальной системы, позволяющей анонимный двусторонний обмен любой информацией и напоминающей систему корпоративного информирования.

В 1992 году Мэй, один из основателей Electronic Frontier Foundation Джон Гилмор и Эрик Хьюз, математик из Калифорнийского университета в Беркли, пригласили на неофициальную встречу 20 своих близких друзей. В ходе встречи они обсудили самые актуальные на тот момент вопросы криптографии и программирования. Подобные встречи стали проводиться регулярно и положили начало целому движению. Была создана рассылка электронной почты (мейлинг-лист) с целью привлечь к работе других людей, разделяющих интересы и базовые ценности группы основателей. Вскоре рассылка имела уже сотни подписчиков – они тестировали шифры, обменивались идеями и обсуждали новые разработки. Переписка велась с использованием новейших на то время методов шифрования, таких как PGP. Участники группы вели дискуссии на темы политики, философии, информатики, криптографии и математики.

Важность конфиденциальности, анонимные транзакции, криптографическая защита – все эти идеи впоследствии были в той или иной форме и степени реализованы в криптовалютах.

Как движение шифропанков повлияло на возникновение криптовалют?

В 1989 году Дэвид Чаум основал в Амстердаме компанию DigiCash. Она специализировалась на цифровых деньгах и платежных системах, а ее флагманским продуктом стала цифровая денежная система eCash с денежной единицей CyberBucks. eCash использовала разработанную Чаумом технологию слепой цифровой подписи. Хотя систему даже тестировали некоторые банки, а компания Microsoft предположительно вела переговоры об интеграции eCash в Windows 95, коммерческого успеха предприятие не добилось.

В 1997 году британский криптограф Адам Бэк создал Hashcash – антиспам-механизм, суть которого заключалась в том, что для отправки электронных писем было необходимо использовать определенное количество вычислительных мощностей. Это делало рассылку спама экономически невыгодной.

Годом позже компьютерный инженер Вэй Дай опубликовал предложение по созданию еще одной цифровой платежной системы под названием b-money. Автор системы предложил две концепции. Первая заключалась в создании протокола, где каждый участник поддерживает копию базы данных с информацией о том, каким количеством средств располагает пользователь. Вторая концепция представляла собой модификацию предыдущего варианта с тем отличием, что копия реестра хранилась не у каждого участника сети. Вместо этого вводились новые понятия: регулярные пользователи и сервера. При этом только сервера, являющиеся узлами сети, хранили копии реестра. Честность участников сети при этом обеспечивалась внесением депозитов в специальный аккаунт, который использовался для вознаграждений или штрафов в случае доказательства недобросовестного поведения.

Именно первую концепцию взял впоследствии на вооружение создатель биткоина Сатоши Накамото, вторая же оказалась наиболее близка к тому, что сегодня известно как Proof-of-Stake.

В 2004 году шифропанк Хэл Финни на основе Hashcash Адама Бэка создал алгоритм Reusable Proof of Work (RPoW). Идея заключалась в создании уникальных криптографических токенов, которые по аналогии с неизрасходованными выходами в биткоине можно было бы использовать только один раз. Недостатком этого механизма было то, что валидация и защита от двойной траты по-прежнему осуществлялась через центральный сервер.

В 2005 году криптограф Ник Сабо, который в 1990-х годах разработал концепцию смарт-контрактов, объявил о создании Bit Gold – цифрового предмета коллекционирования и инвестирования капитала. Bit Gold был создан на основе предложения RPOW Хэла Финни, однако вместо единоразового использования монет предполагал, что они будут иметь различную ценность, рассчитываемую на основе вычислительных мощностей, задействованных для их создания.

Появление биткоина стало началом многочисленных технологических усовершенствований и инноваций на базе уже работающей системы, которую шифропанки с энтузиазмом принялись расширять и модифицировать.

Как развивается движение шифропанков?

В наши дни многие процессы в интернете испытывают влияние деятельности шифропанков. Торренты, VPN, электронные подписи – эти явления были созданы либо непосредственно шифропанками, либо с применением их идей и разработок.

- История криптографии насчитывает около 4 тысяч лет. В качестве основного критерия периодизации криптографии возможно использовать технологические характеристики используемых методов шифрования.

Первый период (приблизительно с 3-го тысячелетия до н. э.) характеризуется господством моноалфавитных шифров (основной принцип — замена алфавита исходного текста другим алфавитом через замену букв другими буквами или символами).

Второй период (хронологические рамки — с IX века на Ближнем Востоке (Ал-Кинди) и с XV века в Европе (Леон Баттиста Альберти) — до начала XX века) ознаменовался введением в обиход полиалфавитных шифров.

Третий период (с начала и до середины XX века) характеризуется внедрением электромеханических устройств в работу шифровальщиков. При этом продолжалось использование полиалфавитных шифров.

Современный период развития криптографии (с конца 1970-х годов по настоящее время) отличается зарождением и развитием нового направления — криптография с открытым ключом. Её появление знаменуется не только новыми техническими возможностями, но и сравнительно широким распространением криптографии для использования частными лицами. Правовое регулирование использования криптографии частными лицами в разных странах сильно различается — от разрешения до полного запрета.

Связанные понятия

Шифр подстано́вки — это метод шифрования, в котором элементы исходного открытого текста заменяются зашифрованным текстом в соответствии с некоторым правилом. Элементами текста могут быть отдельные символы (самый распространённый случай), пары букв, тройки букв, комбинирование этих случаев и так далее.

Криптоаналитик — специалист по криптоанализу. Одним из первых криптоаналитиков был Аристотель, криптографически вскрывший скиталу — одно из первых известных криптографических устройств.

Упоминания в литературе

Связанные понятия (продолжение)

Шифр простой замены, простой подстановочный шифр, моноалфавитный шифр — класс методов шифрования, которые сводятся к созданию по определённому алгоритму таблицы шифрования, в которой для каждой буквы открытого текста существует единственная сопоставленная ей буква шифр-текста. Само шифрование заключается в замене букв согласно таблице. Для расшифровки достаточно иметь ту же таблицу, либо знать алгоритм, по которому она генерируется.

Шифр Виженера (фр. Chiffre de Vigenère) — метод полиалфавитного шифрования буквенного текста с использованием ключевого слова.Этот метод является простой формой многоалфавитной замены. Шифр Виженера изобретался многократно. Впервые этот метод описал Джовани Баттиста Беллазо (итал. Giovan Battista Bellaso) в книге La cifra del. Sig. Giovan Battista Bellasо в 1553 году, однако в XIX веке получил имя Блеза Виженера, французского дипломата. Метод прост для понимания и реализации, он является недоступным.

Шифрова́ние — обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование служит задачей соблюдения конфиденциальности передаваемой информации. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма.

Криптоло́гия (от др.-греч. κρυπτός — скрытый и λόγος — слово) — наука, занимающаяся методами шифрования и расшифровывания. Криптология состоит из двух частей — криптографии и криптоанализа. Криптография занимается разработкой методов шифрования данных, в то время как криптоанализ занимается оценкой сильных и слабых сторон методов шифрования, а также разработкой методов, позволяющих взламывать криптосистемы.

При́нцип Керкго́ффса — правило разработки криптографических систем, согласно которому в засекреченном виде держится только определённый набор параметров алгоритма, называемый ключом, а сам алгоритм шифрования должен быть открытым. Другими словами, при оценке надёжности шифрования необходимо предполагать, что противник знает об используемой системе шифрования всё, кроме применяемых ключей. Широко применяется в криптографии.

Открытый текст (англ. plain text) — в криптографии исходный текст, подлежащий шифрованию, либо получившийся в результате расшифровки. Может быть прочитан без дополнительной обработки (без расшифровки).

Частотный анализ, частотный криптоанализ — один из методов криптоанализа, основывающийся на предположении о существовании нетривиального статистического распределения отдельных символов и их последовательностей как в открытом тексте, так и в шифротексте, которое, с точностью до замены символов, будет сохраняться в процессе шифрования и дешифрования.

Крипто-войны — это неофициальное название попыток правительства США ограничить общественности и зарубежным государствам доступ к криптографическим методам с сильной защитой от дешифровки национальными разведывательными управлениями, особенно, американским АНБ.Примерно в 2005 году общественность объявила, что отстояла доступ к шифрованию в криптографической войне. Впоследствии, утечка данных 2013 года показала, что АНБ тайно ослабило алгоритмы шифрования и стандарты безопасности, что породило новые.

Дешифровка — анализ документа, написанного на неизвестном языке и/или неизвестной системой письма. Чаще всего термин используется по отношению к прочтению древних документов.

Бло́чный шифр — разновидность симметричного шифра, оперирующего группами бит фиксированной длины — блоками, характерный размер которых меняется в пределах 64‒256 бит. Если исходный текст (или его остаток) меньше размера блока, перед шифрованием его дополняют. Фактически, блочный шифр представляет собой подстановку на алфавите блоков, которая, как следствие, может быть моно- или полиалфавитной. Блочный шифр является важной компонентой многих криптографических протоколов и широко используется для защиты.

Симметри́чные криптосисте́мы (также симметричное шифрование, симметричные шифры) (англ. symmetric-key algorithm) — способ шифрования, в котором для шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в тайне обеими сторонами, осуществляться меры по защите доступа к каналу, на всем пути следования криптограммы, или сторонами.

Шифр Цезаря, также известный как шифр сдвига, код Цезаря или сдвиг Цезаря — один из самых простых и наиболее широко известных методов шифрования.

Сеть Фе́йстеля, или конструкция Фейстеля (англ. Feistel network, Feistel cipher), — один из методов построения блочных шифров. Сеть состоит из ячеек, называемых ячейками Фейстеля. На вход каждой ячейки поступают данные и ключ. На выходе каждой ячейки получают изменённые данные и изменённый ключ. Все ячейки однотипны, и говорят, что сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру. Ключ выбирается в зависимости от алгоритма шифрования/расшифрования и меняется.

Пото́чный или Пото́ковый шифр — это симметричный шифр, в котором каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста. Поточный шифр реализует другой подход к симметричному шифрованию, нежели блочные шифры.

Протокол Ди́ффи — Хе́ллмана (англ. Diffie–Hellman, DH) — криптографический протокол, позволяющий двум и более сторонам получить общий секретный ключ, используя незащищенный от прослушивания канал связи. Полученный ключ используется для шифрования дальнейшего обмена с помощью алгоритмов симметричного шифрования.

Постквантовая криптография — часть криптографии, которая остаётся актуальной и при появлении квантовых компьютеров и квантовых атак. Так как по скорости вычисления традиционных криптографических алгоритмов квантовые компьютеры значительно превосходят классические компьютерные архитектуры, современные криптографические системы становятся потенциально уязвимыми к криптографическим атакам. Большинство традиционных криптосистем опирается на проблемы факторизации целых чисел или задачи дискретного логарифмирования.

Линейный криптоанализ был изобретён японским криптологом Мицуру Мацуи (яп. 松井 充 Мацуи Мицуру). Предложенный им в 1993 году (на конференции Eurocrypt '93) алгоритм был изначально направлен на вскрытие DES и FEAL. Впоследствии линейный криптоанализ был распространён и на другие алгоритмы. На сегодняшний день наряду с дифференциальным криптоанализом является одним из наиболее распространённых методов вскрытия блочных шифров. Разработаны атаки на блочные и потоковые шифры.

Атака на основе подобранного открытого текста (англ. Chosen-plaintext attack, CPA) — один из основных способов криптоаналитического вскрытия. Криптоаналитик обладает определённым числом открытых текстов и соответствующих шифротекстов, кроме того, он имеет возможность зашифровать несколько предварительно выбранных открытых текстов.

Криптографические хеш-функции — это выделенный класс хеш-функций, который имеет определенные свойства, делающие его пригодным для использования в криптографии.

Бюро шифров (польск. Biuro Szyfrów, слушать) — специальное подразделение польской военной разведки (Второго отдела Генерального штаба Войска Польского), существовавшее в 1930-х — 1940-х годах и работавшее над проблемами криптографии (использования шифров и кодов) и криптоанализа (изучения шифров и кодов, особенно с целью их раскрытия).

Раундом (или циклом) в криптографии называют один из последовательных шагов обработки данных в алгоритме блочного шифрования. В шифрах Фейстеля (построенных в соответствии с архитектурой сети Фейстеля) и близких ему по архитектуре шифрах — один шаг шифрования, в ходе которого одна или несколько частей шифруемого блока данных подвергается модификации путём применения круговой функции.

Книжный шифр — вид шифра, в котором каждый элемент открытого текста (каждая буква или слово) заменяется на указатель (например, номер страницы, строки и столбца) аналогичного элемента в дополнительном тексте-ключе.

Схема Эль-Гамаля (Elgamal) — криптосистема с открытым ключом, основанная на трудности вычисления дискретных логарифмов в конечном поле. Криптосистема включает в себя алгоритм шифрования и алгоритм цифровой подписи. Схема Эль-Гамаля лежит в основе бывших стандартов электронной цифровой подписи в США (DSA) и России (ГОСТ Р 34.10-94).

Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП), Цифровая подпись (ЦП) позволяет подтвердить авторство электронного документа (будь то реальное лицо или, например, аккаунт в криптовалютной системе). Подпись связана как с автором, так и с самим документом с помощью криптографических методов, и не может быть подделана с помощью обычного копирования.

Криптографический протокол (англ. Cryptographic protocol) — это абстрактный или конкретный протокол, включающий набор криптографических алгоритмов. В основе протокола лежит набор правил, регламентирующих использование криптографических преобразований и алгоритмов в информационных процессах.

Зендийская задача (англ. Zendian problem) — учебное задание для специалистов по анализу трафика и криптоанализу, разработанное сотрудником Агентства национальной безопасности Л. Калимахосом в рамках учебного курса CA-400, который Калимахос вёл начиная с 1950-х годов.

Криптография и шифрование тысячи лет используются людьми для защиты своих секретов. С некоторой долей условности эту историю можно начать с Древнего Египта.

Древний Египет

Самый древний текст с элементами криптографии найден в гробнице древнеегипетского вельможи Хнумхотепа II, наследного князя и номарха города Менат-Хуфу, жившего почти 4000 лет назад. Где-то около 1900 г до н.э. писарь Хнумхотепа описывал жизнь своего господина в его гробнице. Среди иероглифов он использовал несколько необычных символов, которые скрывают прямое значение текста. Такой метод шифрования фактически представляет собой шифр подстановки, когда элементы исходного текста заменяются другими элементами по определённым правилам.

Символы из гробницы Хнумхотепа II и их расшифровка

По мере развития египетской культуры замены иероглифов встречались всё чаще. Есть разные версии, почему египтяне использовали такую систему шифрования. По одной версии, они хотели охранить свои религиозные ритуалы от обычных людей. По другой версии, таким образом писцы придавали тексту некий формальный вид, как в наше время юристы используют специфические выражения для замены обычных слов. Как и сейчас, египетская криптография тоже могла быть способом писца впечатлить других людей — показать, что он может изъясняться на более высоком уровне, чем они.

Древняя Греция

Пример скиталы

Скитала является примером перестановочного шифра, в котором элементы исходного текста меняют местами, а не заменяют другими символами. По современным стандартам скиталу было бы очень просто взломать, но 2500 лет назад очень мало людей умели читать и писать. Скитала обеспечила спартанцам защищённую связь.

Древний Рим

Пример шифра подстановки

В отличие от примера на этой иллюстрации, Цезарь обычно просто сдвигал буквы на некое определённое число. Это число было шифровальным ключом для его алгоритма. Случайный порядок замены символов обеспечивает гораздо лучшую безопасность благодаря большему количеству возможных таблиц замены.

Шифр Альберти-Виженера

Шифровальный диск

В 16 веке французский дипломат Блез Виженер на основе концепции многоалфавитного шифра Альберти создал шифр, который получил название шифра Виженера. Он работает точно как система Цезаря за исключением того, что ключ меняется в процессе шифрования. В шифре Виженера применяется решётка из букв, которая задаёт метод подстановки. Её называют квадратом Виженера или таблицей Виженера. Решётка состоит из 26 строк алфавита со смещением на один символ друг относительно друга.

Метод смены одного ключа на другой следует простому шаблону. В качестве ключа шифрования выбирается специальное секретное слово. Каждый символ в исходном тексте заменяется с использованием таблицы. Чтобы определить, на какую букву нужно заменить первый символ, мы совмещаем первый символ исходного текста (по одной оси) с первым символом секретного слова (по другой оси). Метод повторяется для второй и каждой последующей букв, секретное слово используется многократно, пока не закончатся символы в исходном тексте.

Предположим, что нужно зашифровать такую фразу:

Отправитель послания выбирает секретное слово и повторяет его до окончания исходного текста. Например, LEMON.

Для зашифровки первого символа нужно совместить строку A со столбцом L (в результате получается L), для шифрования второго символа — строку T со столбцом E (в результате получается X) и так далее. Вот как выглядит результат:

Расшифровка выполняется таким же способом: буква в тексте послания (диагональные строки таблицы) совмещается с буквой секретного слова в столбцах или строках таблицы.

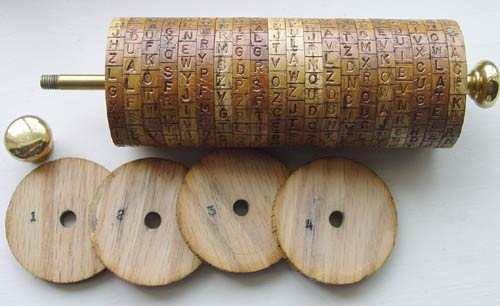

Дисковый шифр Джефферсона

В конце 18 века Томас Джефферсон придумал шифровальную систему, очень похожую на шифр Виженера, но с лучшей защитой. Его шифратор состоял из 26 дисков с буквами алфавита, случайно размещёнными на каждом. Диски были пронумерованы и установлены на цилиндр в определённом порядке. Ключом является порядок дисков на оси.

Дисковый шифр Джефферсона

Как и Альберти, Джефферсон никогда не использовал свою систему шифрования. В начале 20 века шифровальщики американской армии придумали заново цилиндр Джефферсона, ничего не зная об этом изобретении. Джефферсон опередил своё время более чем на сто лет. Армия США использовала такую систему шифрования с 1923 по 1942 годы.

Криптография - наука о написании кодов и шифров для безопасной связи, является одним из наиболее важных элементов, который делает возможным создание современных криптовалют и технологии блокчейн. Однако, используемые сегодня криптографические методы являются результатом невероятно долгой истории развития. С древних времен люди использовали криптографию для безопасной передачи информации. Ниже вы можете ознакомиться с увлекательной историей криптографии, которая привела к появлению передовых и сложных методов, используемых для современного цифрового шифрования.

Древние Корни Криптографии

Известно, что примитивные криптографические методы существовали в Древние Времена и большинство цивилизаций, в некоторой степени использовали криптографию. Замена символов, самая основная форма криптографии, встречается как в Древнеегипетских, так и в Месопотамских письмах. Самый ранний известный пример данного типа криптографии был найден в могиле Египетского жителя знатного рода по имени Хонмхотеп(Knhumhotep) II, который жил примерно 3900 лет назад.

Целью замены символов в надписи “Knhumhotep” было не скрыть информацию, а повысить ее лингвистическую привлекательность. Самый ранний известный пример криптографии, используемой для защиты конфиденциальной информации, был найден около 3500 лет назад, когда Месопотамский писец использовал криптографию, чтобы скрыть формулу керамической глазури, которая использовалась на глиняных табличках.

Развитие в Средние Века и Эпоху Возрождения

Новые методы кодирования информации были также разработаны в Эпоху Возрождения, в том числе популярный метод двоичного кодирования, изобретенный знаменитым эрудитом сэром Фрэнсисом Бэконом в 1623 году.

Достижения в Более Поздние Века

Наука Криптография продолжала активно прогрессировать на протяжении веков. Крупный прорыв в криптографии был описан Томасом Джефферсоном в 1790-х годах, хотя, возможно, так и не был завершен. Его изобретение, известное как колесо шифрования, состояло из 36 буквенных колец на движущихся колесах, которые можно использовать для достижения сложного кодирования. Эта концепция была настолько развита, что послужила основой для американской военной криптографии вплоть до Второй Мировой Войны.

Криптография в Компьютерную Эпоху

Совсем недавно криптографические методы также использовались для создания криптовалют. Криптовалюты используют несколько передовых криптографических методов, включая хэш-функции, криптографию с открытым ключом и цифровые подписи. Эти методы используются главным образом для обеспечения безопасности данных, хранящихся в блокчейне, а также для аутентификации транзакций. Специализированная форма криптографии, известная как ECDSA - алгоритм для создания цифровой подписи, определенной в группе точек эллиптической кривой, используется в Биткоине и других криптовалютных системах как средство обеспечения дополнительной безопасности и гарантии того, что средствами могут пользоваться только их законные владельцы.

Криптография прошла долгий путь за последние 4000 лет, и вряд ли он скоро прекратится. Пока конфиденциальные данные требуют защиты, криптография будет продолжать развиваться. Криптографические системы, используемые в блокчейне криптовалют сегодня, представляют одну из наиболее продвинутых форм этой науки. Они также являются частью традиционной истории человечества.

Читайте также: