Эксплуатация технических средств сетевой инфраструктуры кратко

Обновлено: 05.07.2024

Вначале нужно разобраться в том, что представляет собой инфраструктура сети предприятия. Сегодня в каждой компании очень важно качественно и оперативно реагировать на развитие рынка. Именно поэтому в организации должен присутствовать отлаженный механизм такого реагирования. На уровень управляемости компании влияет то, насколько профессионально в ней работают с информацией – собирают, обрабатывают, хранят данные, которые необходимы для решения поставленных задач. Для этого необходимо должным образом организовать информационную систему.

Основой информационной системы является сетевая инфраструктура. Когда в организации больше одного ПК, но нет объединяющей такие ПК сети, то возникает огромное количество разнообразных проблем. Они связаны с поиском, с передачей информации, ее восстановлением, с невозможностью использовать данные в условиях, отличных от офиса, с одновременной работой с другими документами, с подключением к интернету периферийным оборудованием. Но если правильно организовать и эксплуатировать объекты сетевой инфраструктуры, то такие проблемы легко решаются.

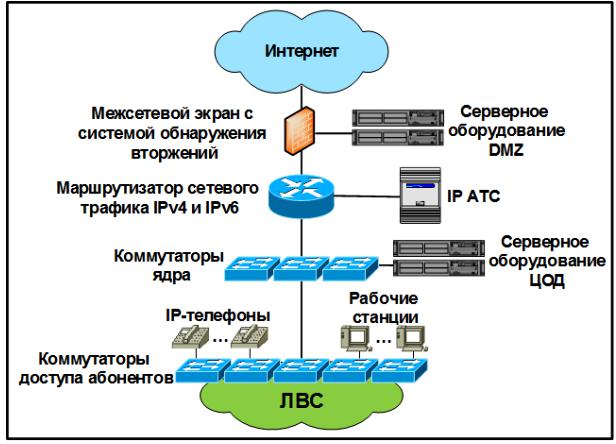

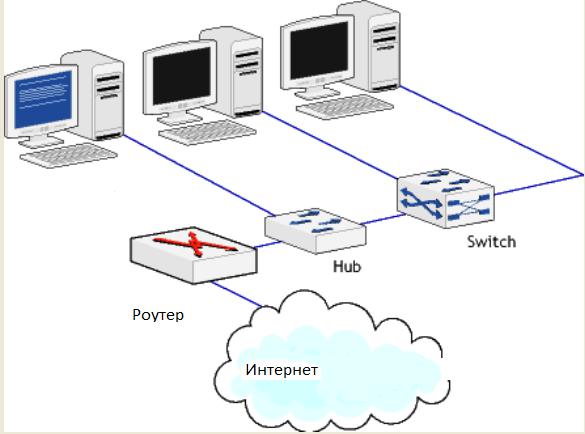

Компоненты сетевой инфраструктуры представлены следующими составляющими. Это локальная сеть, которая включает в себя локальное обеспечение различных аппаратных средств, объединенных одной платформой, активное оборудование в виде коммутаторов, маршрутизаторов, конверторов интерфейсов. Также сюда входят пассивные устройства, представляющие собой кабель, розетки, монтажные шкафы, кабельные каналы. Не в последнюю очередь это может быть периферийное оборудование, компьютерное оборудование в виде серверов, копиров, сканеров, рабочих станций и т. д.

Одним из главных составляющих сетевой инфраструктуры является локальная вычислительная сеть. Она объединяет вычислительные, локальные ресурсы и разделяет доступ к ним. Чтобы объединить пользователей такой сети, расположенных в различных помещениях, с разными рабочими станциями, используются специальные устройства по типу коммутаторов и маршрутизаторов. Используются возможности такой сети одновременно, то есть, независимо от того, где расположены рабочие места. Надежность, производительность такой сети (кабельной, беспроводной) зависит от того, какие были использованы технологии, сетевое программное обеспечение, активное оборудование.

Эксплуатация технических средств сетевой инфраструктуры

Чтобы сформировать базу сетевой инфраструктуры для эффективного, безопасного использования информации, применяются различные сетевые сервисы. Благодаря этому можно обеспечить надежность и доступность каждого ресурса организации. Эффективность бизнеса будет зависеть от того, насколько простым и удобным будет доступ пользователей к сервисам, к системам различных видов связи, к разным унифицированным коммуникациям. Защита сетевой инфраструктуры тоже имеет огромное значение. При чрезвычайных ситуациях можно потерять не только оборудование, но и информацию. Подобные ситуации могут угрожать целостности бизнеса. Требуются специальные программы, которые восстанавливают целостность сетевой инфраструктуры. Планирование различных чрезвычайных ситуаций входит в планирование сетевой инфраструктуры и часто осуществляется на стадии разработки ИТ компании. Также в случае возникновения чрезвычайных ситуаций применяется горячее оборудование, используемое в качестве запасного оборудования. Кроме того, существует холодное оборудование, которое требует подготовки для того, чтобы запустить его в работу.

Зачем нужен мониторинг сетевой инфраструктуры?

Когда в компании небольшой ИТ отдел, то обслуживанием сервисов, серверов, различного оборудования занимается один администратор. Каждый день он должен проверять рабочие станции, доступность сайтов, серверы, сетевое оборудование, отправлять отчеты, строить графики. Также специалист должен выполнять анализ сетевой инфраструктуры предприятия, чтобы правильно конфигурировать, осуществлять поддержку СИ. Именно поэтому требуется проводить аудит, чтобы вся информация в этой области могла быть актуальной.

Аутсорсинг сетевой инфраструктуры

Создание качественной ИТ инфраструктуры и ее обслуживание – это обязательное условие для успешного бизнеса. Сетевая инфраструктура становится сложнее, включает в себя множество ПО, различного оборудования, для чего потребуется много сотрудников. Чтобы снизить расходы на содержание штатных пользователей – специалистов компании, может использоваться аутсорсинг. Благодаря этому сокращаются издержки на содержание инфраструктуры, увеличивается качество обслуживания, снижаются риски проектов.

Сетевая инфраструктура: основные сведения, объекты и проектирование

Программные приложения, аппаратные элементы, маршрутизация, переключения – это основные функции каждой сети. Существуют службы, которые регулируют трафик данных, есть приложения, обеспечивающие сохранность информации. Также не обойтись без дополнительных устройств, представленных шлюзами безопасности. Очень важным моментом является процесс строительства IT-инфраструктуры. Здесь происходит анализ требований в бизнесе и с технической стороны, проектируется логическая архитектура и архитектура развертывания, выполняется внедрение и управление развертыванием.

Сетевая инфраструктура – совокупность специального оборудования и программного обеспечения, создающего основу для эффективного обмена информацией и работы с коммерческими приложениями.

Сетевая инфраструктура в компании

Любая современная компания должна иметь функциональную и хорошо управляемую структуру. Добиться этого можно только за счет обеспечения качественного сбора, обработки и хранения корпоративных данных.

Отсутствие четко работающей информационной системы, базирующейся именно на сетевой инфраструктуре, не позволит решить стоящие перед организацией задачи из-за наличия множества проблем:

- Невозможность оперативного поиска и передачи данных;

- Отсутствие возможности использовать нужную информацию вне офиса;

- Невозможность коллективной работы с документацией;

- Плохая защищенность подключения к интернету и т.д.

Создание и правильная организация сетевой инфраструктуры позволяет решить все перечисленные и многие другие трудности, что просто необходимо принимать во внимание руководителям предприятий.

Составляющие сетевой инфраструктуры:

- Локальная сеть;

- Активное оборудование (коммутатор, конверторы интерфейсов, маршрутизаторы); (монтажные шкафы, кабельные каналы, коммутационные панели и др.);

- Компьютеры и периферийные устройства (принтеры, копиры, рабочие станции).

Наиболее важным компонентом сетевой инфраструктуры является локальная вычислительная сеть (ЛВС), отвечающая за объединение и обеспечивающая раздельный пользовательский доступ к вычислительным ресурсам.

Преимущества внедрения ЛВС сложно переоценить. Она позволяет использовать нужную информацию в режиме реального времени, а также подсоединиться к сети интернет, функционирующей в компании.

Технические средства сетевой инфраструктуры

Профессиональное построение сетевой инфраструктуры – гарантия не только эффективного, но и безопасного использования данных. Системы характеризуются присутствием полезных сервисов и коммуникаций, обеспечивающих работу голосовой, видеосвязи.

Первостепенное внимание уделяется вопросам защиты сетевой инфраструктура и корпоративной информации одновременно. Внедрение специальных программ позволяет восстановить работоспособность систем, застраховав тем самым предприятие от катастрофических последствий.

Установка запасного оборудования обеспечивает создание резервных копий данных и дает возможность продолжать работу при выходе основных устройств из строя.

Мониторинг сетевой инфраструктуры

За надлежащие функционирование сетевой инфраструктуры отвечает сетевой администратор, который ежедневно должен выполнять:

- Проверку работоспособности серверов, подключения к интернету, электронной почты, других приложений, а также оргтехники;

- Побочное подключение к серверам;

- Проверку свободного пространства на жестких дисках, оперативной памяти и иных мощностей;

- Проверку осуществления резервного копирования данных.

Непрекращающаяся деятельность направлена на своевременное обнаружение ошибок в работе программного обеспечения и оборудования, что минимизирует риск возникновения критических проблем.

Альтернативой сетевому администратору являются системы автоматического мониторинга, способные выполнять проверку:

- Рабочих станций;

- Серверов;

- Доступности сайтов;

- Клиентских, серверных приложений и служб;

- Принтеров, сканеров и иного сетевого оборудования.

По результатам анализа осуществляется отправка уведомлений и отчетов по электронной почте или SMS, строятся графики и т.д.

Необходимо уделять внимание вопросам технической поддержки и модернизации сетевой инфраструктуры. Это позволяет адекватно реагировать на увеличение объема обрабатываемой корпоративной информации и обеспечивать бесперебойную работу и соответствие системы изменяющимся реалиям.

Аутсорсинг сетевой инфраструктуры

Одним из действенных способов поддержания работоспособности сетевой инфраструктуры на конкретном предприятии является ее аутсорсинг.

Профессиональное внешнее обслуживание сетевой инфраструктуры гарантирует:

- Уменьшение затрат на сопровождение;

- Снижение рисков при реализации профильных проектов;

- Более высокое качество обслуживания.

Всевозрастающая популярность аутсорсинга связана с тем, что сетевая инфраструктура становится все более сложной. Она включает огромное количество программного обеспечения и оборудования, обслуживать которое должен внушительный штат квалифицированных специалистов, а это требует серьезных финансовых затрат.

В основном сетевая инфраструктура состоит из различных программных приложений и аппаратных компонентов. Маршрутизация и переключения являются ключевыми функциями любой сети. Каждое задействованное устройство и серверы подключаются через свой сетевой кабель к коммутатору так, что в конце каждого устройства можно напрямую подключиться к любому другому. Основными компонентами сети являются сетевые кабели, с которыми связаны все серверы, компьютеры, принтеры, коммутаторы, маршрутизаторы, точки доступа и т. д.

Программные приложения и услуги

Сетевой инфраструктуре требуются соответствующие программные приложения или службы, которые должны быть установлены на компьютерах и регулировать трафик данных. В большинстве случаев службы системы доменных имен (DNS) также являются протоколом обмена динамической конфигурации хоста (DHCP) и службы Windows (WINS), которые являются частью базового пакета услуг. Эти приложения должны быть настроены соответствующим образом и постоянно быть доступными.

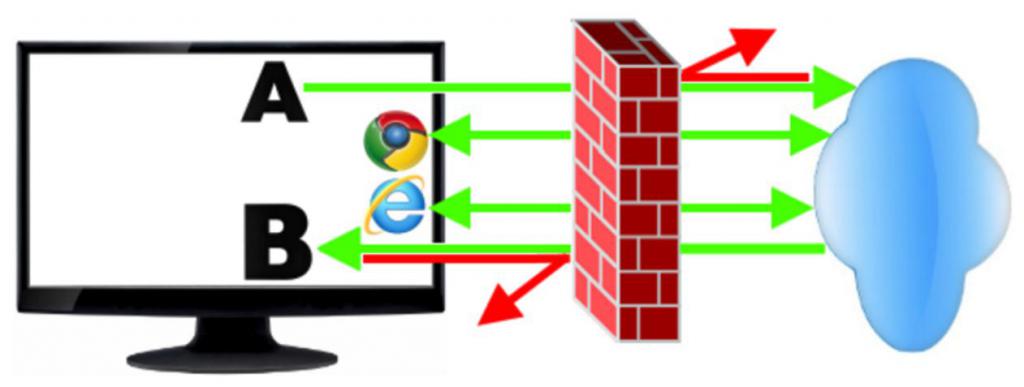

Для подключения компьютеров к сети Интернет необходимы дополнительные устройства, предпочтительно в виде шлюзов безопасности (брандмауэров). Если нужны беспроводные устройства связи, то в качестве соответствующих интерфейсов требуются точки беспроводного доступа. Если пользователь хочет получить быстрый обзор всех устройств в сети, он может сделать это со специальными IP-сканерами.

Пользователи также могут получить исчерпывающий обзор всех объектов в своей собственной сети с помощью службы каталогов Active Directory. Здесь все хранится в объектах, связанных с сетью, например принтеры, модемы, пользователи или группы.

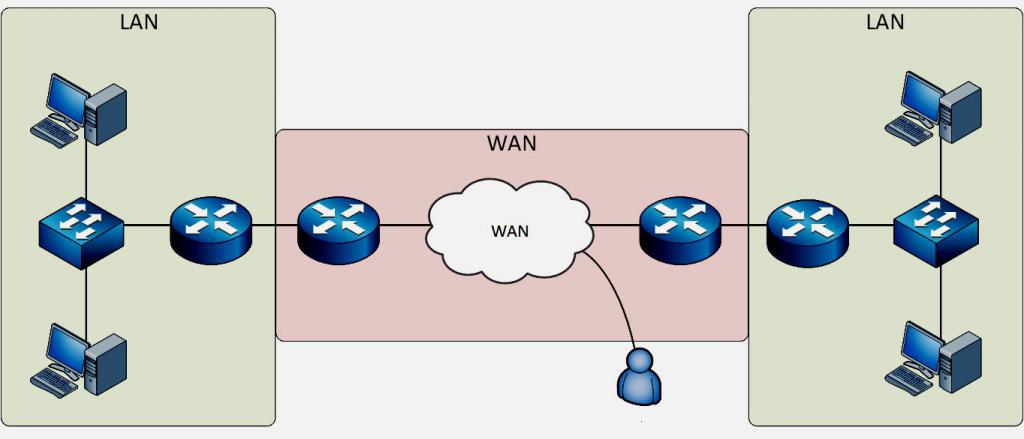

Пространственная протяженность сетей

Часто сети различаются по пространственной протяженности. Так обычно называют LAN (Local Area Network) - это локальная сеть, которая включает в себя множество компьютеров и периферийных устройств внутри здания. Однако на практике бывает, что такая сеть может принимать довольно большое количество пользователей. Независимо от ее размера, сеть всегда будет называться локальной сетью, даже если она является общедоступной и частной. С другой стороны, если сеть охватывает сравнительно большую географическую область, она называется глобальной сетью (WAN).

Чтобы обеспечить постоянную доступность сетевой инфраструктуры, источник бесперебойного питания (ИБП) может использоваться для обеспечения подачи критических электрических нагрузок при сбое питания. С технической точки зрения локальная сеть может быть построена совершенно по-разному. В классическом контексте кабели в настоящее время являются структурированными кабелями.

Наиболее широко используется стандартное решение Ethernet. В то же время передача предпочтительно выполняется электрически через соответствующие кабели с витой парой (кабель CAT 5 или выше), но он также может быть выполнен оптически через волоконно-оптический кабель и кабель из волокна (полимерные оптические волокна, POF).

В настоящее время Ethernet достигает скорость передачи данных 100 Гбит/с, что соответствует общей пропускной способности данных не более 12,5 ГБ/с, стандарты для 200 Гбит/с и 400 Гбит/с . В зависимости от расстояния до моста и требуемой скорости соединения Ethernet могут быть установлены с помощью медных кабелей (витая пара категории 3 с витой парой категории 8) или с помощью оптических соединительных линий.

Процесс строительства IT-инфраструктуры

Процесс развертывания сетевой инфраструктуры состоит из следующих общих этапов, называемых жизненным циклом решения:

- Анализ бизнес- и технических требований.

- Проектирование логической архитектуры.

- Проектирование архитектуры развертывания.

- Внедрение развертывания.

- Управление развертыванием.

Этапы развертывания не являются жесткими, а процесс развертывания носит итеративный характер. На этапе технических требований пользователь начинает с бизнес-требований, определенных на этапе анализа, и переводит их в технические спецификации, которые можно использовать для проектирования.

Технические характеристики измеряют качество сервисных функций, таких как производительность, доступность, безопасность и другие. При анализе технических требований также можно указать требования к уровню обслуживания, которое является условием, согласно которому должна предоставляться поддержка клиентов, чтобы устранить неисправность развернутой системы, соответствующую требованиям системы. На этапе логического проектирования заказчик определяет службы, необходимые для реализации проекта.

Как только службы идентифицируются, он сопоставляет различные компоненты, предоставляя эти службы в рамках логической архитектуры. Перечень разделов, проектирование сетевой инфраструктуры:

- Архитектура развертывания.

- Спецификация реализации.

- Детальная спецификация дизайна.

- План установки.

- Дополнительные планы.

Процесс развертывания сети

Для планирования развертывания необходимо сначала проанализировать бизнес-требования и технические требования заказчика. Они должны содержать следующие разделы:

- Определение целей развертывания.

- Определение целей проекта.

Результатом анализа требований должен быть четкий, сжатый и сопоставимый набор целей, с помощью которых можно оценить успех проекта.

Выполняя проект без четких целей, которые были приняты заинтересованными сторонами, заказчик получит недееспособную систему или, в лучшем случае, нестабильную. Некоторые из требований, которые необходимо изучить на этапе проектирования сетевой инфраструктуры, включают:

- Бизнес-требования.

- Технические требования.

- Финансовые требования.

- Соглашения об уровне обслуживания (SLA).

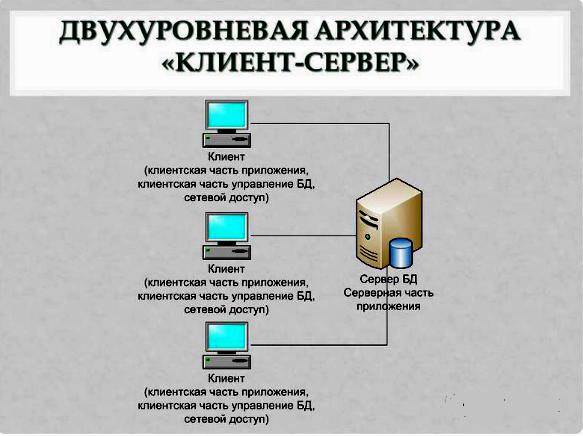

Компоненты службы и уровни обслуживания

При планировании для нескольких компонентных продуктов или услуг необходимо понять состав каждого. Для этого разделить каждую услугу на компоненты, которые могут быть развернуты на разных хостах и на конкретный уровень каждого компонента. Хотя можно развернуть все компоненты на одном хосте, а лучше перейти на многоуровневую архитектуру.

Многоуровневая архитектура, будь то одноуровневая или двухуровневая, обеспечивает ряд преимуществ. Ее компоненты находятся на клиентских компьютерах конечных пользователей. Уровень доступа компонентов состоят из интерфейсных служб от Messaging Server (MMP и MTA):

Определение ресурсоемкости проекта

Управление сетевой инфраструктурой является основой системы. Оно формирует службы, которые создают рабочий состав сети. Развертывание сети из целей проекта гарантирует, что у заказчика будет архитектура, которая может масштабироваться и расти. Для этого создается полная карта существующей сети, покрывая эти области:

- Физические линии связи, такие как длина кабеля, класс и т. д.

- Коммуникационные линии, такие как аналоговые, ISDN, VPN, T3 и т. д., а также доступная пропускная способность и латентность между сайтами.

- Информация о сервере, включая имена хостов, IP-адреса, сервер доменных имен (DNS) для членства в домене.

- Расположение устройств в сети, в том числе концентраторы, выключатели, модемы, маршрутизаторы, мосты, прокси-серверы.

- Количество пользователей на каждом сайте, включая мобильных пользователей.

После завершения всей инвентаризации необходимо просмотреть эту информацию в сочетании с целями проекта, чтобы определить, какие изменения необходимы для успешного развертывания.

Компоненты сетевой инфраструктуры

В таких случаях отсутствие предусмотрительности или расходов на модернизацию маршрутизатора или коммутатора может привести к значительному снижению производительности труда персонала. Следующие общие компоненты сетевой инфраструктуры организации оказывают влияние на успех проекта:

- Маршрутизаторы и коммутаторы.

- Брандмауэры.

- Балансиры нагрузки.

- Сеть хранения данных (SAN) DNS.

Технические требования к сети

Для надежного функционирования сети нужно обеспечить централизацию серверов, чем будет создана более надежная и более высокая пропускная способность. Кроме того, необходимо ответить на ряд вопросов, которые помогут понять сетевые требования:

Ответы на эти вопросы дает двухуровневая архитектура. Для того чтобы ее обеспечить на проектном уровне, участие в проектировании сетевой инфраструктуры должен принять заказчик.

Выбор оборудования

Всегда перед заказчиком стоит выбор – большие или малые аппаратные системы. Меньшие аппаратные системы обычно стоят меньше. Более того, меньшие аппаратные системы могут быть развернуты во многих местах для поддержки распределенной бизнес-среды и могут означать меньшее время простоя для обслуживания, обновления и миграции системы, поскольку трафик может быть перенаправлен на другие серверы, которые все еще находятся в сети, а другие поддерживаются.

Меньшие аппаратные системы имеют более ограниченную емкость, поэтому их требуется больше. Расходы на управление, администрирование и обслуживание растут по мере увеличения количества аппаратов в системе. Более того, малые аппаратные системы требуют большего обслуживания системы, потому что их больше для поддержания и означает меньше фиксированных управленческих затрат на сервере.

Если расходы на управление являются ежемесячными, будь–то внутренним или от интернет-провайдера, затраты будут ниже там, где меньше аппаратных систем для управления. Меньшее количество их также может означать более легкое обслуживание, обновление и миграцию системы, поскольку для поддержания системы требуется меньше систем. В зависимости от развертывания необходимо спланировать следующие компоненты:

Управление доступом к брандмауэру

Брандмауэры размещаются между маршрутизаторами и серверами приложений для обеспечения контроля доступа. Брандмауэры изначально использовались для защиты надежной сети (собственной) от ненадежной сети (интернет). Конфигурации маршрутизатора должны потенциально блокировать нежелательные службы (например, NFS, NIS и т. д.) и использовать фильтрацию на уровне пакетов для блокировки трафика с ненадежных хостов или сетей.

Кроме того, при установке сервера в среде, подверженной воздействию интернета или любой ненадежной сети, уменьшают установку программного обеспечения s до минимального количества пакетов, необходимых для поддержки размещаемых приложений.

Достижение минимизации в службах, библиотеках и приложениях помогает повысить безопасность за счет сокращения количества подсистем, которые необходимо поддерживать, применяя гибкий и расширяемый механизм для минимизации, упрочнения и защиты систем.

Внутренняя сеть

В этот список включены сегменты разработки, лаборатории и тестирования. При этом используется межсетевой экран между каждым сегментом внутренней сети для фильтрации трафика, чтобы обеспечить дополнительную безопасность между отделами. Можно подумать об установке внутреннего брандмауэра, предварительно определив тип внутреннего сетевого трафика и служб, используемых в каждом из этих сегментов, чтобы определить, будет ли он полезен.

Машины во внутренних сетях не должны напрямую связываться с машинами в интернете. Предпочтительно, чтобы эти машины избегали прямой связи в DMZ. В итоге требуемые сервисы должны находиться на узлах в интрасети. Хост в интрасети может, в свою очередь, обмениваться данными с хостом в DMZ для завершения службы (например, исходящей электронной почты или DNS).

Машина, требующая доступа в интернет, может передать свой запрос на прокси-сервер, который, в свою очередь, делает запрос от имени машины. Это реле в интернет помогает защитить компьютер от любой потенциальной опасности, с которой он может столкнуться. Поскольку прокси-сервер напрямую связывается с компьютерами в интернете, он должен находиться в DMZ.

Однако это противоречит желанию предотвратить взаимосвязь внутренних машин с DMZ-машинами. Чтобы косвенно решить эту проблему, используют двойную прокси-систему. Второй прокси-сервер, находящийся в интрасети, передает запросы соединения внутренних машин на прокси-сервер в DMZ.

Создание систем безопасности

Сложная стратегия безопасности может привести к ошибкам, которые препятствуют доступу пользователей к их почте, или они могут позволить пользователям и неавторизованным злоумышленникам изменять или получать информацию, доступа к которой вы не хотите.

Пять шагов по разработке стратегии безопасности включают:

Модернизация сетей малого бизнеса

Предприятия все больше полагаются на надежную и гибкую сетевую и аппаратную инфраструктуру, чтобы обеспечить успех в работе, поэтому требуется модернизация сетевой инфраструктуры. Благодаря ограниченным финансовым ресурсам, быстро меняющимся технологическим рамкам и растущим угрозам безопасности, опытные организации должны полагаться на доверенных партнеров-подрядчиков для поддержки жизненных циклов ИТ-среды предприятия.

Независимо от того, требуется ли организации новая инфраструктура или просто нужно поднять существующую платформу на новый уровень, начинают модернизацию с разработки физического уровня, эффективной архитектуры предприятия и создания рабочего плана, который соответствует бизнес-целям и решает возникающие проблемы безопасности, с которыми сталкиваются все, определяя стратегию обслуживания, дизайн, переход и работу в организованной среде.

Мероприятия по управлению сетевой инфраструктурой предприятия включают:

- Службы облачной оценки.

- Планирование мощности и производительности.

- Консолидацию и виртуализацию центров обработки данных.

- Интегрированные решения Hyper Converged.

- Управление сервером и сетью. Управление ИТ-услугами, поддержку и программное обеспечение.

Требование сделать бизнес-критические процессы более безопасными и более стабильными, в то время как финансовые и людские ресурсы становятся все более ограниченными, вынуждают многие ИТ-отделы решать новые проблемы эксплуатации объектов сетевой инфраструктуры.

Своевременные и эффективные решения должны быть найдены как на человеческом, так и на инфраструктурном уровне и снять нагрузку на собственные организационные и кадровые ресурсы собственника, одновременно повышая качество обслуживания и удовлетворенность клиентов.

Основы обслуживания технических компонентов локальных вычислительных сетей. Резервное копирование и восстановление информации. Установка и обновление антивирусной программы Eset Nod 32 Smart Security. Установка программ и утилит на ПК пользователей.

| Рубрика | Программирование, компьютеры и кибернетика |

| Вид | отчет по практике |

| Язык | русский |

| Дата добавления | 17.05.2016 |

| Размер файла | 260,1 K |

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВОРОНЕЖСКОЙ ОБЛАСТИ

Специальность 230111 Компьютерные сети

ПО ПРОИЗВОДСТВЕННОЙ ПРАКТИКЕ

1. Обслуживание технических компонентов ЛВС

2. Резервное копирование и восстановление информации

3. Установка и обновление антивирусной программы Eset Nod 32 Smart Security

4. Установка программ и утилит на ПК пользователей

Список используемых источников

Основные возможности локальной вычислительной сети (ЛВС):

2. быстрый обмен информацией между пользователями сети

3. совместное использование файлов данных, программ, принтеров, сканеров, CD-ROM и т. д.

4. эффективный поиск нужных данных благодаря структурированности информации.

1. Разделение ресурсов позволяет экономно использовать ресурсы, например, управлять периферийными устройствами, такими как лазерные печатающие устройства, со всех присоединенных рабочих станций.

2. Разделение данных предоставляет возможность доступа и управления базами данных с периферийных рабочих мест, нуждающихся в информации.

3. Многопользовательские свойства системы содействуют одновременному использованию централизованных прикладных программных средств, ранее установленных и управляемых.

4. Все ЛВС работают в одном стандарте, принятом для компьютерных сетей - в стандарте Open Systems Interconnection (OSI).

1. Обслуживание технических компонентов ЛВС

Обслуживание технических компонентов ЛВС предполагает проведение мероприятий:

а) по организации технического обслуживания компонентов ЛВС;

б) обеспечению надежности магистральных трактов передачи информации в сетях.

Комплекс мероприятий по организации технического обслуживания компонентов ЛВС можно разделить на 3 вида: индивидуальное ТО; групповое ТО; централизованное ТО.

При индивидуальном ТО обеспечивается обслуживание одного технического ОСИС (например, сервера) силами и средствами персонала отдела. При этом виде обслуживания предполагаются проведение регламентных работ, контроль технического состояния, проведение ремонтно-восстановительных работ с помощью аппаратуры и оборудования вычислительного центра (ВЦ)

Групповое ТО служит для проведения технического обслуживания нескольких ОСИС (серверов, кабельной системы и др), сосредоточенных в едином вычислительном центре, силами и средствами персонала ВЦ. Как при индивидуальном, так и при групповом обслуживании используется следующий набор оборудования:

* аппаратура контроля элементной базы и электропитания;

контрольно-наладочная аппаратура для автономной проверки ОСИС;

* комплект радиоизмерительной аппаратуры;

* комплект программ с тестами;

* вспомогательное оборудование, инструмент

Централизованное ТО представляется сетью региональных центров обслуживания и их филиалов -- пунктов технического обслуживания. Эти организации осуществляют:

* наладочные работы и ввод в эксплуатацию сетевых объектов;

* устранение сложных отказов в процессе эксплуатации (например, централизованное восстановление элементов и узлов сервера;

оказание технической помощи и обучение персонала ВЦ;

* выполнение профилактических работ;

При централизованном обслуживании сокращаются расходы на технический персонал, но увеличивается время на восстановление работоспособности. В настоящее время чаще всего применяют сочетание всех трех типов обслуживания. локальный сеть антивирусный программа

В процессе эксплуатации сетевое оборудование подвергается следующим операциям ТО:

* хранение, установка, наладка, ввод в эксплуатацию;

* обслуживание при нормальной работе;

* планово-профилактические работы и устранение неисправностей;

* обслуживание информационных баз и ПО;

Все мероприятия по ТО, включая перечисленные операции можно разделить на следующие группы:

1) контроль технического состояния;

2) профилактическое ТО;

Контроль технического состояния служит для оперативной диагностики процессора, каналов связи и осуществляется сервером сети при пуске и в процессе функционирования при возникновении сбоя.

Каждый из описанных ранее вариантов резервирования обладает определенными преимуществами и недостатками, от которых зависит его применение на различных участках сети связи. Как правило, наибольшей эффективности резервирования позволяет добиться использования различных комбинаций рассмотренных ранее способов.

2. Резервное копирование и восстановление информации

Резервное копирование - это процесс создания когерентной (непротиворечивой) копии данных. Резервное копирование становится все более важным на фоне значительного увеличения объема данных в компьютерной индустрии. Подсистема резервного копирования - очень важная часть любой информационной системы. При правильной ее организации она способна решить сразу же две задачи. Во-первых, надежно защитить весь спектр важных данных от утери. Во-вторых, организовать быструю миграцию с одного ПК на другой в случае необходимости, то есть, фактически обеспечить бесперебойную работу офисных сотрудников. Только в этом случае можно говорить об эффективной работе резервного копирования. Овладение тактикой резервного копирования - неотъемлемый атрибут профессионализма пользователя и системного администратора. Вытекает она из решения пользователем для себя, какими методами и на каком уровне будет сохраняться информация (от этого зависит требуемое программное и аппаратное обеспечение), объема необходимой к сохранению информации (от этого зависят выбираемые информационные носители), размера и структуры локальной сети (от этого зависит реальный механизм систематического выполнения копирования).

В зависимости от важности хранимой на компьютере информации и от частоты её использования, выполняюют несколько видов резервного копирования данных:

- Полное резервное копирование (Full backup).

- Дифференциальное резервное копирование (Differential backup).

- Инкрементное резервное копирование (Incremental backup).

Разновидности программ резервного копирования

На сегодняшний день существует множество программных продуктов для обеспечения технологии резервного копирования данных. На корпоративном уровне используются такие продукты, как:

- Acronis True Image Home.

- Paragon Drive Backup Server Edition.

- Symantec Backup Exec.

- Windows System Recovery.

Для сетевого резервного копирования:

- Paragon Drive Backup Enterprise Server Edition.

- Acronis Backup & Recovery.

Обзор Paragon Drive backup Workstation

Назначение программы Paragon Drive Backup - это резервное копирование и восстановление операционных систем и пользовательских данных через механизм образов. Наряду с этим Paragon Drive Backup обладает целым рядом других функций: копированием и восстановлением отдельных файлов, базовыми возможностями по управлению и редактированию разделов, функциями восстановления загрузчика операционной системы, возможностью миграции с одного компьютера на другой (p2p) и в виртуальную среду (p2v).

Семейство Paragon Drive Backup включает в себя два продукта: Drive Backup Workstation и Drive Backup Server. Вариант Drive Backup Server отличается тем, что поддерживает работу с серверными операционными системами, а также включает в себя функции миграции в виртуальную среду (p2v). В остальном функции программ одинаковые.

Paragon Drive Backup работает на всех операционных системах Windows начиная с XP и заканчивая Windows 8 и Server 2008 R2.

Также Paragon Drive Backup может работать и без инсталяции в О.С. Достаточно распаковать образ программы на flash карту, или другой носитель и загрузиться с него. Существуют два вида образов Paragon Drive Backup:

1. Стандартный на базе Linux (создается через мастер создания дисков).

2. Расширенный на базе Windows PE (скачивается с сайта производителя).

Программа позволяет создавать как полные, так и дифференцированные или инкрементные резервные копии. В случае создания дифференциальной копии в архив заносятся только изменения с момента последнего резервного копирования. В случае инкрементного - изменения с момента последнего полного архивирования. Архив может быть посекторным (копируется полная структура дисков в независимости от файловой системы), или файловым.

Также резервное копирование можно выполнять по расписанию - это называется циклическим копированием. Результатом такого копирования получается два образа: Первый образ является полным, а второй дифференцированным. Доступен такой вид архивации только для дисков целиком.

Создание архива может выполняться не только из под установленной Windows. Также можно создать загрузочный диск, загрузочный Flash - носитель или создать так называемую архивную капсулу.

Архивная капсула - это специальный загрузочный раздел на жестком диске, который содержит автономно запускаемую версию Paragon Drive Backup и пространство для хранения резервных копий. Капсула может быть создана как первичный раздел или логический раздел внутри расширенного раздела жесткого диска и располагаться в любом месте жесткого диска: в конце, в начале или между другими разделами. Далее пробуем создать капсулу для резервного копирования.

3. Установка и обновление антивирусной программы Eset Nod 32 Smart Security

Антивирусная программа (антивирус) - любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики - предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

Запустить установочный файл, и мастер установки поможет установить программу. Предлагается два типа установки с разным указанием подробностей об установке:

Обычная установка рекомендуется для пользователей, предпочитающих установить ESET Smart Security со стандартными параметрами. Стандартные параметры по умолчанию обеспечивают наивысшую степень безопасности. Этот вариант рекомендуется для пользователей, которые не хотят выполнять подробную настройку программы вручную.

Для установки необходимо ознакомиться с условиями лицензионного соглашения и выбрать "Я принимаю условия лицензионного соглашения", если соглашение устраивает.

На следующем шаге установки предлагается ввести имя пользователя и пароль, необходимые для получения автоматических обновлений программы.

Для использования антивирусов, необходимы постоянные обновления так называемых баз антивирусов. Они представляют собой информацию о вирусах - как их найти и обезвредить. Поскольку вирусы пишут часто, то необходим постоянный мониторинг активности вирусов в сети. Для этого существуют специальные сети, которые собирают соответствующую информацию. После сбора этой информации производится анализ вредоносности вируса, анализируется его код, поведение, и после этого устанавливаются способы борьбы с ним.

4. Установка программ и утилит на ПК пользователей

Office - Офисный пакет приложений, созданных корпорацией Microsoft для операционных систем Microsoft Windows и Apple Mac OS X. В состав этого пакета входит программное обеспечение для работы с различными типами документов: текстами, электронными таблицами, базами данных и др.

Состав Microsoft OfficeOffice поставляется в нескольких редакциях. Отличия редакций в составе пакета и цене.

Microsoft Office Word - текстовый процессор. Доступен под Windows и Apple Mac OS X. Позволяет подготавливать документы различной сложности.

Microsoft Office Excel - табличный процессор. Поддерживает все необходимые функции для создания электронных таблиц любой сложности

Microsoft Office Outlook (не путать с Outlook Express) - персональный коммуникатор. В состав Outlook входят: календарь, планировщик задач, записки, менеджер электронной почты, адресная книга.

Microsoft Office PowerPoint - приложение для подготовки презентаций под Microsoft Windows и Apple Mac OS X.

Microsoft Office Access - приложение для управления базами данных.

Microsoft Office InfoPath - приложение сбора данных и управления ими - упрощает процесс сбора сведений.

Microsoft Office Publisher - приложение для подготовки публикаций.

Установка и обновление:

Запустить файл setup.exe в корне диска.

·обновление уже установленного продукта до новой версии;

·новая установка с настраиваемыми параметрами.

·Добавить или удалить компоненты;

·Ввести ключ продукта.

В окне добавления или удаления компонентов есть возможность, помимо, изменения параметров установки, пути расположения файлов и сведений о пользователе отметить компоненты для обновления, замены на новую версию, и для сохранения компонентов с текущей версией.

Заключение

Список используемой литературы

1. Бигелоу С. Сети: поиск неисправностей, поддержка и восстановление. - СПб.: БХВ Петербург, 2005.

2. Внедрение, управление и поддержка сетевой инфраструктуры Microsoft Windows Server 2003: учебный курс MCSA/MCSE / Пер. с англ. - М.: Русская Редакция, 2004.

3. Запечников С.В. Основы построения виртуальных частных сетей: учеб. пособие для вузов / С.В. Запечников, Н.Г. Милославская, А.И. Толстой. - М.: Горячая линия Телеком, 2005.

4. Корт С.С. Теоретические основы защиты информации: учеб. пособие для вузов. - М.: Гелиос АРВ, 2005. 21

5. Кульгин М. Практика построения компьютерных сетей. Для профессионалов. - СПб.: Питер, 2007.

6. Лукацкий А.В. Обнаружение атак. - 2'е изд., перераб. и доп. - СПб.: БХВ Петербург, 2005.

7. Мандиа К. Защита от вторжений. Расследование компьютерных преступлений / К. Мандиа, К. Просис. - М.: Лори, 2005.

Подобные документы

Сравнительная характеристика антивирусных программ. Фирма-разработчик и характеристика программы Eset Smart Security, форма продажи лицензий и структура модулей защиты информации. Назначение утилиты Eset SysInspector. Правила корректного обновления.

контрольная работа [28,8 K], добавлен 10.03.2011

Оптимизация компьютеров с помощью программы Auslogics Boostspeed. Установка операционной системы Windows XP и программы Microsoft Office 2010. Настройка локальной сети в компьютерном кабинете. Установка и обновление антивирусной программы NOD 32.

отчет по практике [4,4 M], добавлен 06.04.2015

Автоматизация работы на предприятии: установка программы MS Office 2010, операционной системы Windows XP и антивируса ESET NOD 32 Smart Security; оптимизация компьютеров с помощью auslogics boostspeed. Принципы создания чертежей с помощью Visio 2007.

отчет по практике [6,3 M], добавлен 19.07.2011

Резервное копирование - возможность гарантированного восстановления в случае утери данных. Регулярное резервное копирование содержимого жестких дисков компьютеров. Процессы архивации и восстановления файлов. Архивация данных о состоянии системы.

реферат [24,6 K], добавлен 18.07.2009

доклад [23,2 K], добавлен 09.11.2009

Функциональная схема локальной вычислительной сети и ее информационные потоки. Классификация средств защиты информации. Виды антивирусных программ: Касперского, Trend Micro ServerProtect for Microsoft Windows, Panda Security for File Servers, Eset Nod32.

дипломная работа [979,4 K], добавлен 19.01.2014

Быстрая загрузка, простая установка и автоматическое обновление чата. Поддержка форматирования текста. Аутентификация и различные пиктограммы пользователей. Установка и настройка чата под Linux. Подготовка к инсталяции чата. Безопасность на хостинге.

Основы обслуживания технических компонентов локальных вычислительных сетей. Резервное копирование и восстановление информации. Установка и обновление антивирусной программы Eset Nod 32 Smart Security. Установка программ и утилит на ПК пользователей.

| Рубрика | Программирование, компьютеры и кибернетика |

| Вид | отчет по практике |

| Язык | русский |

| Дата добавления | 17.05.2016 |

| Размер файла | 260,1 K |

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВОРОНЕЖСКОЙ ОБЛАСТИ

Специальность 230111 Компьютерные сети

ПО ПРОИЗВОДСТВЕННОЙ ПРАКТИКЕ

1. Обслуживание технических компонентов ЛВС

2. Резервное копирование и восстановление информации

3. Установка и обновление антивирусной программы Eset Nod 32 Smart Security

4. Установка программ и утилит на ПК пользователей

Список используемых источников

Основные возможности локальной вычислительной сети (ЛВС):

2. быстрый обмен информацией между пользователями сети

3. совместное использование файлов данных, программ, принтеров, сканеров, CD-ROM и т. д.

4. эффективный поиск нужных данных благодаря структурированности информации.

1. Разделение ресурсов позволяет экономно использовать ресурсы, например, управлять периферийными устройствами, такими как лазерные печатающие устройства, со всех присоединенных рабочих станций.

2. Разделение данных предоставляет возможность доступа и управления базами данных с периферийных рабочих мест, нуждающихся в информации.

3. Многопользовательские свойства системы содействуют одновременному использованию централизованных прикладных программных средств, ранее установленных и управляемых.

4. Все ЛВС работают в одном стандарте, принятом для компьютерных сетей - в стандарте Open Systems Interconnection (OSI).

1. Обслуживание технических компонентов ЛВС

Обслуживание технических компонентов ЛВС предполагает проведение мероприятий:

а) по организации технического обслуживания компонентов ЛВС;

б) обеспечению надежности магистральных трактов передачи информации в сетях.

Комплекс мероприятий по организации технического обслуживания компонентов ЛВС можно разделить на 3 вида: индивидуальное ТО; групповое ТО; централизованное ТО.

При индивидуальном ТО обеспечивается обслуживание одного технического ОСИС (например, сервера) силами и средствами персонала отдела. При этом виде обслуживания предполагаются проведение регламентных работ, контроль технического состояния, проведение ремонтно-восстановительных работ с помощью аппаратуры и оборудования вычислительного центра (ВЦ)

Групповое ТО служит для проведения технического обслуживания нескольких ОСИС (серверов, кабельной системы и др), сосредоточенных в едином вычислительном центре, силами и средствами персонала ВЦ. Как при индивидуальном, так и при групповом обслуживании используется следующий набор оборудования:

* аппаратура контроля элементной базы и электропитания;

контрольно-наладочная аппаратура для автономной проверки ОСИС;

* комплект радиоизмерительной аппаратуры;

* комплект программ с тестами;

* вспомогательное оборудование, инструмент

Централизованное ТО представляется сетью региональных центров обслуживания и их филиалов -- пунктов технического обслуживания. Эти организации осуществляют:

* наладочные работы и ввод в эксплуатацию сетевых объектов;

* устранение сложных отказов в процессе эксплуатации (например, централизованное восстановление элементов и узлов сервера;

оказание технической помощи и обучение персонала ВЦ;

* выполнение профилактических работ;

При централизованном обслуживании сокращаются расходы на технический персонал, но увеличивается время на восстановление работоспособности. В настоящее время чаще всего применяют сочетание всех трех типов обслуживания. локальный сеть антивирусный программа

В процессе эксплуатации сетевое оборудование подвергается следующим операциям ТО:

* хранение, установка, наладка, ввод в эксплуатацию;

* обслуживание при нормальной работе;

* планово-профилактические работы и устранение неисправностей;

* обслуживание информационных баз и ПО;

Все мероприятия по ТО, включая перечисленные операции можно разделить на следующие группы:

1) контроль технического состояния;

2) профилактическое ТО;

Контроль технического состояния служит для оперативной диагностики процессора, каналов связи и осуществляется сервером сети при пуске и в процессе функционирования при возникновении сбоя.

Каждый из описанных ранее вариантов резервирования обладает определенными преимуществами и недостатками, от которых зависит его применение на различных участках сети связи. Как правило, наибольшей эффективности резервирования позволяет добиться использования различных комбинаций рассмотренных ранее способов.

2. Резервное копирование и восстановление информации

Резервное копирование - это процесс создания когерентной (непротиворечивой) копии данных. Резервное копирование становится все более важным на фоне значительного увеличения объема данных в компьютерной индустрии. Подсистема резервного копирования - очень важная часть любой информационной системы. При правильной ее организации она способна решить сразу же две задачи. Во-первых, надежно защитить весь спектр важных данных от утери. Во-вторых, организовать быструю миграцию с одного ПК на другой в случае необходимости, то есть, фактически обеспечить бесперебойную работу офисных сотрудников. Только в этом случае можно говорить об эффективной работе резервного копирования. Овладение тактикой резервного копирования - неотъемлемый атрибут профессионализма пользователя и системного администратора. Вытекает она из решения пользователем для себя, какими методами и на каком уровне будет сохраняться информация (от этого зависит требуемое программное и аппаратное обеспечение), объема необходимой к сохранению информации (от этого зависят выбираемые информационные носители), размера и структуры локальной сети (от этого зависит реальный механизм систематического выполнения копирования).

В зависимости от важности хранимой на компьютере информации и от частоты её использования, выполняюют несколько видов резервного копирования данных:

- Полное резервное копирование (Full backup).

- Дифференциальное резервное копирование (Differential backup).

- Инкрементное резервное копирование (Incremental backup).

Разновидности программ резервного копирования

На сегодняшний день существует множество программных продуктов для обеспечения технологии резервного копирования данных. На корпоративном уровне используются такие продукты, как:

- Acronis True Image Home.

- Paragon Drive Backup Server Edition.

- Symantec Backup Exec.

- Windows System Recovery.

Для сетевого резервного копирования:

- Paragon Drive Backup Enterprise Server Edition.

- Acronis Backup & Recovery.

Обзор Paragon Drive backup Workstation

Назначение программы Paragon Drive Backup - это резервное копирование и восстановление операционных систем и пользовательских данных через механизм образов. Наряду с этим Paragon Drive Backup обладает целым рядом других функций: копированием и восстановлением отдельных файлов, базовыми возможностями по управлению и редактированию разделов, функциями восстановления загрузчика операционной системы, возможностью миграции с одного компьютера на другой (p2p) и в виртуальную среду (p2v).

Семейство Paragon Drive Backup включает в себя два продукта: Drive Backup Workstation и Drive Backup Server. Вариант Drive Backup Server отличается тем, что поддерживает работу с серверными операционными системами, а также включает в себя функции миграции в виртуальную среду (p2v). В остальном функции программ одинаковые.

Paragon Drive Backup работает на всех операционных системах Windows начиная с XP и заканчивая Windows 8 и Server 2008 R2.

Также Paragon Drive Backup может работать и без инсталяции в О.С. Достаточно распаковать образ программы на flash карту, или другой носитель и загрузиться с него. Существуют два вида образов Paragon Drive Backup:

1. Стандартный на базе Linux (создается через мастер создания дисков).

2. Расширенный на базе Windows PE (скачивается с сайта производителя).

Программа позволяет создавать как полные, так и дифференцированные или инкрементные резервные копии. В случае создания дифференциальной копии в архив заносятся только изменения с момента последнего резервного копирования. В случае инкрементного - изменения с момента последнего полного архивирования. Архив может быть посекторным (копируется полная структура дисков в независимости от файловой системы), или файловым.

Также резервное копирование можно выполнять по расписанию - это называется циклическим копированием. Результатом такого копирования получается два образа: Первый образ является полным, а второй дифференцированным. Доступен такой вид архивации только для дисков целиком.

Создание архива может выполняться не только из под установленной Windows. Также можно создать загрузочный диск, загрузочный Flash - носитель или создать так называемую архивную капсулу.

Архивная капсула - это специальный загрузочный раздел на жестком диске, который содержит автономно запускаемую версию Paragon Drive Backup и пространство для хранения резервных копий. Капсула может быть создана как первичный раздел или логический раздел внутри расширенного раздела жесткого диска и располагаться в любом месте жесткого диска: в конце, в начале или между другими разделами. Далее пробуем создать капсулу для резервного копирования.

3. Установка и обновление антивирусной программы Eset Nod 32 Smart Security

Антивирусная программа (антивирус) - любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики - предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

Запустить установочный файл, и мастер установки поможет установить программу. Предлагается два типа установки с разным указанием подробностей об установке:

Обычная установка рекомендуется для пользователей, предпочитающих установить ESET Smart Security со стандартными параметрами. Стандартные параметры по умолчанию обеспечивают наивысшую степень безопасности. Этот вариант рекомендуется для пользователей, которые не хотят выполнять подробную настройку программы вручную.

Для установки необходимо ознакомиться с условиями лицензионного соглашения и выбрать "Я принимаю условия лицензионного соглашения", если соглашение устраивает.

На следующем шаге установки предлагается ввести имя пользователя и пароль, необходимые для получения автоматических обновлений программы.

Для использования антивирусов, необходимы постоянные обновления так называемых баз антивирусов. Они представляют собой информацию о вирусах - как их найти и обезвредить. Поскольку вирусы пишут часто, то необходим постоянный мониторинг активности вирусов в сети. Для этого существуют специальные сети, которые собирают соответствующую информацию. После сбора этой информации производится анализ вредоносности вируса, анализируется его код, поведение, и после этого устанавливаются способы борьбы с ним.

4. Установка программ и утилит на ПК пользователей

Office - Офисный пакет приложений, созданных корпорацией Microsoft для операционных систем Microsoft Windows и Apple Mac OS X. В состав этого пакета входит программное обеспечение для работы с различными типами документов: текстами, электронными таблицами, базами данных и др.

Состав Microsoft OfficeOffice поставляется в нескольких редакциях. Отличия редакций в составе пакета и цене.

Microsoft Office Word - текстовый процессор. Доступен под Windows и Apple Mac OS X. Позволяет подготавливать документы различной сложности.

Microsoft Office Excel - табличный процессор. Поддерживает все необходимые функции для создания электронных таблиц любой сложности

Microsoft Office Outlook (не путать с Outlook Express) - персональный коммуникатор. В состав Outlook входят: календарь, планировщик задач, записки, менеджер электронной почты, адресная книга.

Microsoft Office PowerPoint - приложение для подготовки презентаций под Microsoft Windows и Apple Mac OS X.

Microsoft Office Access - приложение для управления базами данных.

Microsoft Office InfoPath - приложение сбора данных и управления ими - упрощает процесс сбора сведений.

Microsoft Office Publisher - приложение для подготовки публикаций.

Установка и обновление:

Запустить файл setup.exe в корне диска.

·обновление уже установленного продукта до новой версии;

·новая установка с настраиваемыми параметрами.

·Добавить или удалить компоненты;

·Ввести ключ продукта.

В окне добавления или удаления компонентов есть возможность, помимо, изменения параметров установки, пути расположения файлов и сведений о пользователе отметить компоненты для обновления, замены на новую версию, и для сохранения компонентов с текущей версией.

Заключение

Список используемой литературы

1. Бигелоу С. Сети: поиск неисправностей, поддержка и восстановление. - СПб.: БХВ Петербург, 2005.

2. Внедрение, управление и поддержка сетевой инфраструктуры Microsoft Windows Server 2003: учебный курс MCSA/MCSE / Пер. с англ. - М.: Русская Редакция, 2004.

3. Запечников С.В. Основы построения виртуальных частных сетей: учеб. пособие для вузов / С.В. Запечников, Н.Г. Милославская, А.И. Толстой. - М.: Горячая линия Телеком, 2005.

4. Корт С.С. Теоретические основы защиты информации: учеб. пособие для вузов. - М.: Гелиос АРВ, 2005. 21

5. Кульгин М. Практика построения компьютерных сетей. Для профессионалов. - СПб.: Питер, 2007.

6. Лукацкий А.В. Обнаружение атак. - 2'е изд., перераб. и доп. - СПб.: БХВ Петербург, 2005.

7. Мандиа К. Защита от вторжений. Расследование компьютерных преступлений / К. Мандиа, К. Просис. - М.: Лори, 2005.

Подобные документы

Сравнительная характеристика антивирусных программ. Фирма-разработчик и характеристика программы Eset Smart Security, форма продажи лицензий и структура модулей защиты информации. Назначение утилиты Eset SysInspector. Правила корректного обновления.

контрольная работа [28,8 K], добавлен 10.03.2011

Оптимизация компьютеров с помощью программы Auslogics Boostspeed. Установка операционной системы Windows XP и программы Microsoft Office 2010. Настройка локальной сети в компьютерном кабинете. Установка и обновление антивирусной программы NOD 32.

отчет по практике [4,4 M], добавлен 06.04.2015

Автоматизация работы на предприятии: установка программы MS Office 2010, операционной системы Windows XP и антивируса ESET NOD 32 Smart Security; оптимизация компьютеров с помощью auslogics boostspeed. Принципы создания чертежей с помощью Visio 2007.

отчет по практике [6,3 M], добавлен 19.07.2011

Резервное копирование - возможность гарантированного восстановления в случае утери данных. Регулярное резервное копирование содержимого жестких дисков компьютеров. Процессы архивации и восстановления файлов. Архивация данных о состоянии системы.

реферат [24,6 K], добавлен 18.07.2009

доклад [23,2 K], добавлен 09.11.2009

Функциональная схема локальной вычислительной сети и ее информационные потоки. Классификация средств защиты информации. Виды антивирусных программ: Касперского, Trend Micro ServerProtect for Microsoft Windows, Panda Security for File Servers, Eset Nod32.

дипломная работа [979,4 K], добавлен 19.01.2014

Быстрая загрузка, простая установка и автоматическое обновление чата. Поддержка форматирования текста. Аутентификация и различные пиктограммы пользователей. Установка и настройка чата под Linux. Подготовка к инсталяции чата. Безопасность на хостинге.

Читайте также: