Система защиты информации в интернете доклад и презентация

Обновлено: 02.07.2024

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре.

Содержание

1. Понятие информационной безопасности

2. Информационная безопасность и Интернет

3 Методы обеспечения информационной безопасности

Список использованных источников

1. Понятие информационной безопасности

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре.

Информационная безопасность организации – состояние защищенности информационной среды организации, обеспечивающее её формирование, использование и развитие.

В современном социуме информационная сфера имеет две составляющие: информационно-техническую (искусственно созданный человеком мир техники, технологий и т.п.) и информационно-психологическую (естественный мир живой природы, включающий и самого человека).

Соответственно, в общем случае информационную безопасность общества (государства) можно представить двумя составными частями: информационно-технической безопасностью и информационно-психологической (психофизической) безопасностью.

В качестве стандартной модели безопасности часто приводят модель из трёх категорий:

- Конфиденциальность – состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право;

- Целостность – избежание несанкционированной модификации информации;

- Доступность – избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа.

Выделяют и другие не всегда обязательные категории модели безопасности:

- неотказуемость или апеллируемость – невозможность отказа от авторства;

- подотчётность – обеспечение идентификации субъекта доступа и регистрации его действий;

- достоверность – свойство соответствия предусмотренному поведению или результату;

- аутентичность или подлинность – свойство, гарантирующее, что субъект или ресурс идентичны заявленным;

Действия, которые могут нанести ущерб информационной безопасности организации, можно разделить на несколько категорий:

1) Действия, осуществляемые авторизованными пользователями. В эту категорию попадают: целенаправленная кража или уничтожение данных на рабочей станции или сервере; повреждение данных пользователей в результате неосторожных действий.

Целью несанкционированного проникновения извне в сеть предприятия может быть нанесение вреда (уничтожения данных), кража конфиденциальной информации и использование ее в незаконных целях, использование сетевой инфраструктуры для организации атак на узлы третьих фирм, кража средств со счетов и т.п.

3) Компьютерные вирусы. Отдельная категория электронных методов воздействия − компьютерные вирусы и другие вредоносные программы. Они представляют собой реальную опасность для современного бизнеса, широко использующего компьютерные сети, интернет и электронную почту. Проникновение вируса на узлы корпоративной сети может привести к нарушению их функционирования, потерям рабочего времени, утрате данных, краже конфиденциальной информации и даже прямым хищениям финансовых средств.

Вирусная программа, проникшая в корпоративную сеть, может предоставить злоумышленникам частичный или полный контроль над деятельностью компании.

4) Спам

Таким образом, в современных условиях наличие развитой системы информационной безопасности становится одним из важнейших условий конкурентоспособности и даже жизнеспособности любой компании.

2. Информационная безопасность и Интернет

Однако опыт работы в области компьютерных технологий полон примеров недобросовестного использования ресурсов Интернет.

Нужна помощь в написании реферата?

Мы - биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Специалисты говорят, что главная причина проникновения в компьютерные сети – беспечность и неподготовленность пользователей. Это характерно не только для рядовых пользователей, но и для специалистов в области компьютерной безопасности. Вместе с тем, причина не только в халатности, но и в сравнительно небольшом опыте специалистов по безопасности в сфере информационных технологий. Связано это со стремительным развитием рынка сетевых технологий и самой сети Интернет.

По данным лаборатории Касперского, около 90% от общего числа проникновений на компьютер вредоносных программ используется посредством Интернет, через электронную почту и просмотр Web‑страниц.

Особое место среди таких программ занимает целый класс – Интернет-червь. Само распространяющиеся, не зависимо от механизма работы выполняют свои основные задачи по изменению настроек компьютера-жертвы, воруют адресную книгу или ценную информацию, вводят в заблуждение самого пользователя, создают рассылку с компьютера по адресам, взятым из записной книжки, делают компьютер чьим-то ресурсом или забирают часть ресурсов для своих целей или в худшем случае самоликвидируются, уничтожая все файлы на всех дисках.

Все эти и другие с ними связанные проблемы можно решить с помощью наличия в организации проработанного документа, отражающего политику информационной безопасности компании.

В таком документе должны быть четко прописаны следующие положения:

- как ведется работа с информацией предприятия;

- кто имеет доступ;

- система копирования и хранения данных;

- режим работы на ПК;

- наличие охранных и регистрационных документов на оборудование и программное обеспечение;

- выполнение требований к помещению, где располагается ПК и рабочее место пользователя;

- наличие инструкций и технической документации;

- наличие рабочих журналов и порядок их ведения.

Кроме того, необходимо постоянно отслеживать развитие технических и информационных систем, публикуемых в периодической печати или следить за событиями, обсуждаемыми на подобных семинарах.

При необходимости подключения указанных информационных систем, информационно-телекоммуникационных сетей и средств вычислительной техники к информационно-телекоммуникационным сетям международного информационного обмена такое подключение производится только с использованием специально предназначенных для этого средств защиты информации, в том числе шифровальных (криптографических) средств, прошедших в установленном законодательством РФ порядке сертификацию в Федеральной службе безопасности РФ и (или) получивших подтверждение соответствия в Федеральной службе по техническому и экспортному контролю.

3. Методы обеспечения информационной безопасности

На сегодняшний день существует большой арсенал методов обеспечения информационной безопасности:

- средства идентификации и аутентификации пользователей (так называемый комплекс 3А);

- средства шифрования информации, хранящейся на компьютерах и передаваемой по сетям;

- межсетевые экраны;

- виртуальные частные сети;

- средства контентной фильтрации;

- инструменты проверки целостности содержимого дисков;

- средства антивирусной защиты;

- системы обнаружения уязвимостей сетей и анализаторы сетевых атак.

Каждое из перечисленных средств может быть использовано как самостоятельно, так и в интеграции с другими. Это делает возможным создание систем информационной защиты для сетей любой сложности и конфигурации, не зависящих от используемых платформ.

Нужна помощь в написании реферата?

Мы - биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Системы шифрования позволяют минимизировать потери в случае несанкционированного доступа к данным, хранящимся на жестком диске или ином носителе, а также перехвата информации при ее пересылке по электронной почте или передаче по сетевым протоколам.

Задача данного средства защиты – обеспечение конфиденциальности.

Основные требования, предъявляемые к системам шифрования – высокий уровень криптостойкости и легальность использования на территории России (или других государств).

Межсетевой экран представляет собой систему или комбинацию систем, образующую между двумя или более сетями защитный барьер, предохраняющий от несанкционированного попадания в сеть или выхода из нее пакетов данных.

Основной принцип действия межсетевых экранов − проверка каждого пакета данных на соответствие входящего и исходящего IP‑адреса базе разрешенных адресов. Таким образом, межсетевые экраны значительно расширяют возможности сегментирования информационных сетей и контроля за циркулированием данных.

Говоря о криптографии и межсетевых экранах, следует упомянуть о защищенных виртуальных частных сетях (Virtual Private Network – VPN).

Их использование позволяет решить проблемы конфиденциальности и целостности данных при их передаче по открытым коммуникационным каналам.

Использование VPN можно свести к решению трех основных задач:

- защита информационных потоков между различными офисами компании (шифрование информации производится только на выходе во внешнюю сеть);

- защищенный доступ удаленных пользователей сети к информационным ресурсам компании, как правило, осуществляемый через интернет;

- защита информационных потоков между отдельными приложениями внутри корпоративных сетей (этот аспект также очень важен, поскольку большинство атак осуществляется из внутренних сетей).

Эффективное средство защиты от потери конфиденциальной информации − фильтрация содержимого входящей и исходящей электронной почты.

Все изменения на рабочей станции или на сервере могут быть отслежены администратором сети или другим авторизованным пользователем благодаря технологии проверки целостности содержимого жесткого диска (integrity checking). Это позволяет обнаруживать любые действия с файлами (изменение, удаление или же просто открытие) и идентифицировать активность вирусов, несанкционированный доступ или кражу данных авторизованными пользователями. Контроль осуществляется на основе анализа контрольных сумм файлов (CRC‑сумм).

Современные антивирусные технологии позволяют выявить практически все уже известные вирусные программы через сравнение кода подозрительного файла с образцами, хранящимися в антивирусной базе. Кроме того, разработаны технологии моделирования поведения, позволяющие обнаруживать вновь создаваемые вирусные программы. Обнаруживаемые объекты могут подвергаться лечению, изолироваться (помещаться в карантин) или удаляться. Защита от вирусов может быть установлена на рабочие станции, файловые и почтовые сервера, межсетевые экраны, работающие под практически любой из распространенных операционных систем (Windows, Unix- и Linux‑системы, Novell) на процессорах различных типов.

Для противодействия естественным угрозам информационной безопасности в компании должен быть разработан и реализован набор процедур по предотвращению чрезвычайных ситуаций (например, по обеспечению физической защиты данных от пожара) и минимизации ущерба в том случае, если такая ситуация всё-таки возникнет. Один из основных методов защиты от потери данных – резервное копирование с четким соблюдением установленных процедур (регулярность, типы носителей, методы хранения копий и т.д.).

Список использованных источников

№ слайда 2

№ слайда 3

№ слайда 4

Факторами, способствующими повышению уязвимости информационных сетей, являются: рост количества информации, накапливаемой, хранимой и обрабатываемой в сети; соединение в единых базах данных информации различного содержания и различной принадлежности; расширение круга пользователей сети, возможностей их непосредственного доступа к ресурсам сети; усложнение режимов работы вычислительных средств, использование многопользовательского режима, режимов реального времени и разделения во времени; автоматизация межмашинного обмена информацией; как ни странно, этому способствует и упрощение использования операционных систем, более дружественный человеко-машинный интерфейс; более высокая подготовка пользователей и более высокая стоимость информации.

№ слайда 5

Основными умышленными угрозами безопасности сети являются: раскрытие конфиденциальности информации; компрометации информации, снижение доверия к ней; несанкционированное использование ресурсов сети, целью которого является раскрытие или компрометация информации, либо решение своих проблем без ведома владельца сети и за его счет; несанкционированный обмен информацией между пользователями, что может привести к получению одним из них не предназначенных ему сведений; отказ от информации, непризнание получателем или отправителем информации факта ее получения (отправления), что ведет к злоупотреблению при использовании информации и компрометации сети

№ слайда 6

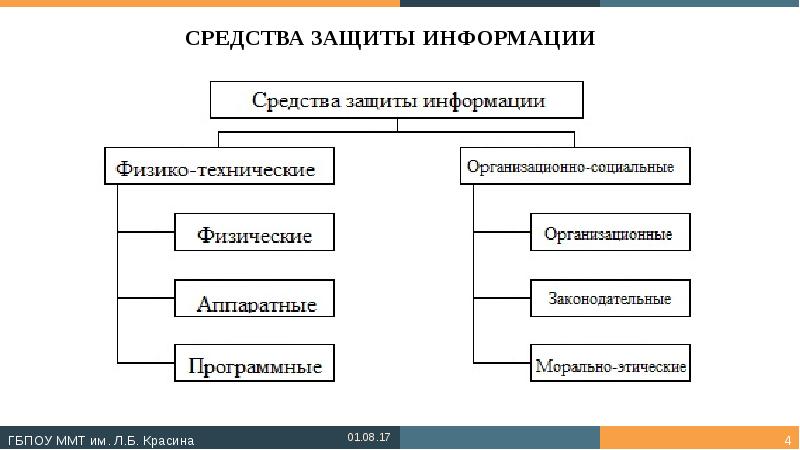

Виды защиты вычислительной сети информационной системы В зависимости от угрозы и ценности функционирования сети используются разные компоненты системы защиты, а также организуется совместное использование отдельных видов и средств защиты. Организационные аспекты защиты информации должны уменьшить как возможность похищения или физического разрушения ее оборудования рациональным размещением, подбором и оборудованием помещения и ее охраной, так и организацией работы с пользователями, персоналом, правильным определением их статуса и его соответствием статусу используемой информации, распределением ресурсов, разработкой мер идентификации пользователей и организацией их работы, ведением соответствующей учетно-планирующей документации.

№ слайда 7

Аппаратные аспекты защиты информации направлены в первую очередь на применение в ней совместимого оборудования, его грамотное подключение, обеспечивающее циркулирование информации в требуемом объеме и с требуемым качеством, ограничение возможности несанкционированного подключения к сети, повышение сохранности информации и возможности ее восстановления в случае искажения, уменьшение вероятности ее считывания внешними устройствами. Программные аспекты защиты информации направлены на сохранение информации в ней, например, периодическим перезаписыванием информации, а также недопущение к информации лиц, превышающих свой статус, или пытающихся незаконно проникнуть в сеть. Важным аспектом программной защиты является и борьба с вирусами, и архивирование информации.

№ слайда 8

Требования к системе обеспечения безопасности обеспечить сохранность и неизменность всей имеющейся в ней информации без разрешения пользователей; обеспечить регулярное сохранение получаемой информации, свести к минимуму риск полной или частичной потери информации, сформированной в результате обработки данных, выполнения вычисли тельного процесса; исключить возможность несанкционированного считывания, модификации или разрушения как хранящейся в сети информации, так и передаваемой по линиям связи между отдельными ее элементами; уменьшить потери информации в случае нарушения работоспособности отдельных элементов сети или отключения питания; предупредить случайное удаление информации из-за ошибки, рассеянности или неопытности персонала и пользователей; исключить проникновение вирусов на сервер сети и его распространение на рабочие станции. В области безопасности информации сети необходимо:

№ слайда 9

Обзор методов доступа к информации сети и ее модификации Рабочая станция излучение излучение излучение Подключение средств считывания помехи Отказ, разрушение аппаратных средств Файлы: считывание, модификация, разрушение Персонал сети Копирование, модификация, разрушение файлов Изменение и раскрытие параметров защиты, расстановка ловушек Пользователь Раскрытие параметров защиты, подмена, форматирование файлов, использование собственных программ Программное обеспечение отказ защиты, нарушение программ Уязвимые точки вычислительной системы

№ слайда 10

Любой работающий в сети пользователь может совершить практически любые действия с содержащимися в них файлами информации: удалить их, модифицировать находящуюся в них информацию или скопировать файлы. Такое грубое вмешательство в работу сети часто может быть достаточно легко обнаружено и дать основания и возможности для обнаружения злоумышленника. Более того, могут быть приняты меры к созданию препятствий для совершения таких действий в дальнейшем. Поэтому чаще всего такой вид компьютерного преступления совершается более тонко, что затрудняет как его обнаружение, так и обнаружение злоумышленника. Необходимость защиты информации

№ слайда 12

№ слайда 13

Аппаратные аспекты защиты информации Работа лютой технической системы подвержена опасности, называемой отказами. Отказ - это сбой в работе какой-либо системы, ее нежелание выполнять возложенную на нее функцию или ее выполнение в неполном объеме или неправильно. Предвидя возможность отказов системы, можно принять адекватные меры по уменьшению последствий отказа. Для снижения последствий отказа в системах работы с информацией есть один надежный реальный выход - резервное копирование массивов информации, создание копий блоков или данных. Одновременно это часто помогает и определить сам отказ, его вид или причину сравнением дублирующих блоков.

№ слайда 14

Обеспечение сохранения данных на уровне пользователя В 1991 году деловой мир США потерял около четырех миллиардов долларов по причине происшествий, связанных с компьютерами. В среднем каждая компания переживает девять таких происшествий в год, каждый раз тратит не менее четырех часов на их устранение. В подавляющем большинстве случаев сбоев в работе с информацией повинны пользователи. Более 30% пользователей деловых приложений персональных компьютеров теряют данные, по крайней мере, один раз в год и тратят около недели на их восстановление. США теряют ежегодно 24 млрд. рабочих дней на восстановление данных, что обходится примерно в 4 млрд. долларов. Но не все пользователи искренни в своих ответах в этом виде своей деятельности, не все хотят признаваться в своих потерях.

№ слайда 15

Существует много разных программ сохранения данных, причем иногда и в них могут оказаться сбойные участки, которые могут быть длительное время быть незамеченными. При этом операции копирования внешне могут проходить так, что сбои копирования не будут ничем проявляться и даже не будут замечены администратором операционной системы. Проявляются такие ошибки при попытке прочесть записанную информацию в виде отказа чтения файла. В лучшем случае информация такого копирования может быть восстановлена лишь частично. Применение операции копирования Резервному копированию стоит подвергать только файлы с ценной информацией. Создание резервных копий связано с затратой некоторого времени, для резервных копий требуется другой носитель информации. Поэтому необходимо определить разумный компромисс между частотой создания резервных копий и ценностью той информации, которую требуется резервировать.

№ слайда 16

Защита информации при нестабильном питании Назначение источников электропитания состоит в поставке электрической энергии требуемых параметров отдельным блокам компьютера в течение всего времени его работы. Наиболее распространенный способ питания - это питание от сети переменного тока, когда напряжение сети в специальных блоках преобразуется до нужной величины и вида. По сети питания в компьютер может поступить помеха - посторонний сигнал, способный вызвать сбои в его работе. Сеть может оказаться и той средой, по которой может быть считана информация о выполняемой в компьютере программе и результатах ее выполнения. Защитить компьютерную систему от изменения уровня напряжения в сети способны регуляторы и стабилизаторы напряжения, защиту от помех и определенную защиту от считывания информации по сети способны обеспечить сетевые фильтры.

№ слайда 17

Архивирование информации Архивация выбранных файлов и папок на жестком диске; Восстановление архивированных файлов и папок на локальный жесткий диск или любой другой доступный диск; Создание диска аварийного восстановления, помогающего восстанавливать системные файлы, если они повреждены или случайно удалены; Создание копии данных из любого внешнего хранилища или данных, хранящихся на присоединенных дисках; Создание копии данных состояния системы локального компьютера, включающих реестр, загрузочные файлы и системные файлы; Планирование периодического выполнения архивации для получения текущих версий архивов. Программа архивации предоставляет следующие возможности

№ слайда 18

№ слайда 19

Защита информации в Интернете Работая во Всемирной сети, следует помнить о том, что абсолютно все действия фиксируются и протоколируются специальными программными средствами и информация, как о законных, так и о незаконных действиях обязательно где-то накапливается. Таким образом, к обмену информацией в Интернете следует подходить как к обычной переписке с использованием почтовых открыток. Информация свободно циркулирует в обе стороны, но она доступна всем участникам информационного процесса. Это касается всех служб Интернета, открытых для массового использования. При работе в Интернете следует иметь в виду, что насколько ресурсы Всемирной сети открыты каждому индивидуальному пользователю, настолько же и ресурсы его компьютера открыты всей Всемирной сети, то есть тоже каждому пользователю. Это понятно, если учесть, что при работе в Сети мы отправляем запросы и получаем ответы, то есть, объявляем всем серверам, с которыми общаемся (а также и промежуточным), свой текущий IP-адрес (иначе ответы к нам бы не поступали).

№ слайда 20

№ слайда 21

№ слайда 22

№ слайда 23

Сертификация издателей При получении программного обеспечения из Интернете надо помнить, что в него могут быть встроены “бомбы замедленного действия”, с которыми не справятся никакие антивирусные программы, потому что “бомбы” и “троянские кони”, в отличие от компьютерных вирусов, не нуждаются в фазе размножения – они рассчитаны на одно разрушительное срабатывание. Поэтому в особо ответственных случаях клиент должен быть уверен, что получает заказное программное обеспечение от компании, которая несёт за него юридическую ответственность. В этом случае тоже может потребоваться наличие сертификата, выданного независимой организацией. Это называется сертификацией издателей.

№ слайда 24

Программные средства защиты информации в компьютерных сетях Я рассказала о принципах и методах защиты информации при осуществлении электронных платежей и использовании коммерческих ресурсов Интернета. Знание этих принципов необходимо не только для работы с вычислительной техникой, но и вообще для жизни в XXI веке. В то же время я не сказала о том, какими программными средствами такая защита выполняется. Это не случайно. Дело в том, что на территории России запрещается эксплуатация средств шифрования, если они не сертифицированы государственными органами. Это означает, что, становясь клиентом электронного банка или другой системы электронных платежей, всё необходимое программное обеспечение следует получить от них, и его надёжность должна быть удостоверена государством. Вместе с программным обеспечением клиент получает и необходимые указания о порядке работы с ним.

№ слайда 25

Вы можете изучить и скачать доклад-презентацию на тему Комплексная система защиты информации в компьютерной сети. Презентация на заданную тему содержит 10 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас - поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Целью дипломной работы является: Целью дипломной работы является: Разработать комплексную систему защиты информации, обеспечивающую выполнение требований соответствующей нормативной базы и блокирование определенных технических каналов утечки информации. Задачи: Разобрать общие понятия информационной безопасности. Рассмотреть основные средства и методы защиты информации в сети.

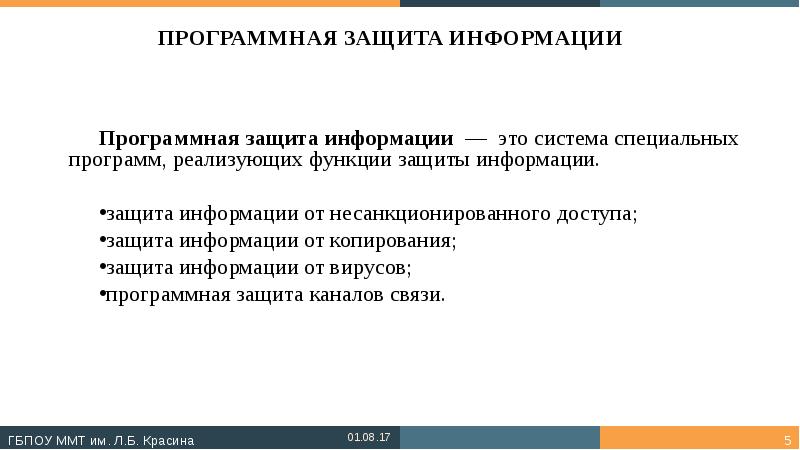

ПРОГРАММНАЯ ЗАЩИТА ИНФОРМАЦИИ Программная защита информации — это система специальных программ, реализующих функции защиты информации. защита информации от несанкционированного доступа; защита информации от копирования; защита информации от вирусов; программная защита каналов связи.

ЗАЩИТА ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА 1)Идентификация и аутентификация субъектов и объектов; 2)разграничение доступа к вычислительным ресурсам и информации; 3)контроль и регистрация действий с информацией и программами.

В работе представлены различные виды и способы защиты информации: паролирование, биометрическое системы, физическая защита данных на дисках, антивирусные программы. Подробно рассмотрены компьютерные и сетевые вирусы и способы защиты от них.

| Вложение | Размер |

|---|---|

| prezentaciya_po_teme_zashchita_informacii.pptx | 1.92 МБ |

Предварительный просмотр:

Подписи к слайдам:

Защита информации Выполнила: учащаяся 10 класса МОУСОШ № 38 города Тулы Заватская Екатерина Руководитель: у читель математики и информатики Лубянская Елена Александровна

Содержание работы Защита информации. Защита от несанкционированного доступа к информации. Защита с использованием паролей. Биометрические системы защиты. Физическая защита данных на дисках. Защита от вредоносных программ. Вредоносные и антивирусные программы. Компьютерные вирусы и защита от них. Сетевые черви и защита от них. Троянские программы и защита от них. Хакерские утилиты и защита от них. Заключение.

Защита информации Защита - система мер по обеспечению безопасности с целью сохранения государственных и коммерческих секретов. Защита обеспечивается соблюдением режима секретности, применением охранных систем сигнализации и наблюдения, использованием шифров и паролей. ?

Защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния.

Конфиденциальность Целостность Доступность Безопасность

Информационная безопасность — это состояние защищённости информационной среды. В вычислительной технике понятие безопасности подразумевает надежность работы компьютера, сохранность ценных данных, защиту информации от внесения в нее изменений неуполномоченными лицами, сохранение тайны переписки в электронной связи. Во всех цивилизованных странах на безопасности граждан стоят законы, но в вычислительной технике правоприменительная практика пока не развита, а законотворческий процесс не успевает за развитием технологий, и надежность работы компьютерных систем во многом опирается на меры самозащиты.

Несанкционированный доступ Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения, доступ к программам и данным, который получают абоненты, которые не прошли регистрацию и не имеют права на ознакомление или работу с этими ресурсами. Для предотвращения несанкционированного доступа осуществляется контроль доступа.

Биометрические системы защиты В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы идентификации. Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы идентификации: по отпечаткам пальцев; по характеристикам речи; по радужной оболочке глаза; по изображению лица; по геометрии ладони руки.

Идентификация по отпечаткам пальцев Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флэш-диски , а также применяются в виде отдельных внешних устройств и терминалов (например, в аэропортах и банках). Если узор отпечатка пальца не совпадает с узором допущенного к информации пользователя, то доступ к информации невозможен.

Идентификация по характеристикам речи Идентификация человека по голосу — один из традиционных способов распознавания, интерес к этому методу связан и с прогнозами внедрения голосовых интерфейсов в операционные системы. Голосовая идентификация бесконтактна и существуют системы ограничения доступа к информации на основании частотного анализа речи.

Идентификация по радужной оболочке глаза Для идентификации по радужной оболочке глаза применяются специальные сканеры, подключенные к компьютеру. Радужная оболочка глаза является уникальной для каждого человека биометрической характеристикой. Изображение глаза выделяется из изображения лица и на него накладывается специальная маска штрих-кодов . Результатом является матрица, индивидуальная для каждого человека.

Идентификация по изображению лица Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит на расстоянии. Идентификационные признаки учитывают форму лица, его цвет, а также цвет волос. К важным признакам можно отнести также координаты точек лица в местах, соответствующих смене контраста (брови, глаза, нос, уши, рот и овал). В настоящее время начинается выдача новых загранпаспортов, в микросхеме которых хранится цифровая фотография владельца.

Идентификация по ладони руки В биометрике в целях идентификации используется простая геометрия руки — размеры и форма, а также некоторые информационные знаки на тыльной стороне руки (образы на сгибах между фалангами пальцев, узоры расположения кровеносных сосудов). Сканеры идентификации по ладони руки установлены в некоторых аэропортах, банках и на атомных электростанциях .

Физическая защита данных на дисках Для обеспечения большей скорости чтения, записи и надежности хранения данных на жестких дисках используются RAID -массивы (Redundant Arrays of Independent Disks - избыточный массив независимых дисков). Несколько жестких дисков подключаются к RAID -контроллеру, который рассматривает их как единый логический носитель информации.

Способы реализации RAID -массива Аппаратный Аппаратный дисковый массив состоит из нескольких жестких дисков, управляемых при помощи специальной платы контроллера RAID -массива. Программный Программный RAID -массив реализуется при помощи специального драйвера. В программный массив организуются дисковые разделы, которые могут занимать как весь диск, таки его часть. Программные RAID -массивы, как правило, менее надежны, чем аппаратные, но обеспечивают более высокую скорость работы с данными. Расплата за надежность — фактическое сокращение дискового пространства вдвое.

Вредоносные программы Вирусы, черви, троянские и хакерские программы Шпионское, рекламное программное обеспечение Потенциально опасное программное обеспечение

Антивирусные программы Современные антивирусные программы обеспечивают комплексную защиту программ и данных на компьютере от всех типов вредоносных программ и методов их проникновения на компьютер: Интернет, локальная сеть, электронная почта, съемные носители информации. Для защиты от вредоносных программ каждого типа в антивирусе предусмотрены отдельные компоненты. Принцип работы антивирусных программ основан на проверке файлов, загрузочных секторов дисков и оперативной памяти и поиске в них известных и новых вредоносных программ.

Большинство антивирусных программ сочетает в себе функции постоянной защиты (антивирусный монитор) и функции защиты по требованию пользователя (антивирусный сканер). Антивирусный монитор запускается автоматически при старте операционной системы и работает в качестве фонового системного процесса, проверяя на вредоносность совершаемые другими программами действия. Основная задача антивирусного монитора состоит в обеспечении максимальной защиты от вредоносных программ при минимальном замедлении работы компьютера. Антивирусный сканер запускается по заранее выбранному расписанию или в произвольный момент пользователем. Антивирусный сканер производит поиск вредоносных программ в оперативной памяти, а также на жестких и сетевых дисках компьютера.

Действия при наличии признаков заражения компьютера Прежде чем предпринимать какие-либо действия, необходимо сохранить результаты работы на внешнем носителе (дискете, CD - или DVD -диске, флэш-карте и пр.). Далее необходимо: отключить компьютер от локальной сети и Интернета, если он к ним был подключен; если симптом заражения состоит в том, что невозможно загрузиться с жесткого диска компьютера (компьютер выдает ошибку, когда вы его включаете), попробовать загрузиться в режиме защиты от сбоев или с диска аварийной загрузки Windows ; запустить антивирусную программу.

Файловые вирусы Файловые вирусы различными способами внедряются в исполнимые файлы и обычно активизируются при их запуске. После запуска зараженного файла вирус находится в оперативной памяти компьютера и является активным (т. е. может заражать другие файлы) вплоть до момента выключения компьютера или перезагрузки операционной системы. Практически все загрузочные и файловые вирусы резидентны (стирают данные на дисках, изменяют названия и другие атрибуты файлов и т. д.). Лечение от резидентных вирусов затруднено, так как даже после удаления зараженных файлов с дисков, вирус остается в оперативной памяти и возможно повторное заражение файлов. Профилактическая защита от файловых вирусов состоит в том, что не рекомендуется запускать на исполнение файлы, полученные из сомнительных источников и предварительно не проверенные антивирусными программами.

Макровирусы Существуют макровирусы для интегрированного офисного приложения Microsoft Office . Макровирусы фактически являются макрокомандами (макросами), на встроенном языке программирования Visual Basic for Applications, которые помещаются в документ. Макровирусы содержат стандартные макросы, вызываются вместо них и заражают каждый открываемый или сохраняемый документ. Макровирусы являются ограниченно резидентными . Профилактическая защита от макровирусов состоит в предотвращении запуска вируса. При открытии документа в приложениях Microsoft Office сообщается о присутствии в них макросов (потенциальных вирусов) и предлагается запретить их загрузку. Выбор запрета на загрузку макросов надежно защитит ваш компьютер от заражения макровирусами, однако отключит и полезные макросы, содержащиеся в документе.

Сетевые черви и защита от них Сетевые черви являются вредоносными программами, которые проникают на компьютер, используя сервисы компьютерных сетей. Активизация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя. Для своего распространения сетевые черви используют разнообразные сервисы глобальных и локальных компьютерных сетей: Всемирную паутину, электронную почту и т. д. Основным признаком , по которому типы червей различаются между собой, является способ распространения червя — как он передает свою копию на удаленные компьютеры. Однако многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей.

Межсетевой экран Межсетевой экран (брандмауэр) — это программное или аппаратное обеспечение, которое проверяет информацию, входящую в компьютер из локальной сети или Интернета, а затем либо отклоняет ее, либо пропускает в компьютер, в зависимости от параметров брандмауэра. Межсетевой экран обеспечивает проверку всех web -страниц, поступающих на компьютер пользователя. Каждая web -страница перехватывается и анализируется межсетевым экраном на присутствие вредоносного кода. Распознавание вредоносных программ происходит на основании баз, используемых в работе межсетевого экрана, и с помощью эвристического алгоритма. Базы содержат описание всех известных на настоящий момент вредоносных программ и способов их обезвреживания. Эвристический алгоритм позволяет обнаруживать новые вирусы, еще не описанные в базах.

Троянские программы и защита от них Троянская программа, троянец (от англ. trojan ) — вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам.

Троянские программы - шпионы Троянские программы — шпионы осуществляют электронный шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры информация, снимки экрана, список активных приложений и действия пользователя с ними сохраняются в каком-либо файле на диске и периодически отправляются злоумышленнику. Троянские программы этого типа часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем.

Хакерские утилиты и защита от них Сетевые атаки на удаленные серверы реализуются с помощью специальных программ, которые посылают на них многочисленные запросы. Это приводит к отказу в обслуживании (зависанию сервера), если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов. Некоторые хакерские утилиты реализуют фатальные сетевые атаки. Такие утилиты используют уязвимости в операционных системах и приложениях и отправляют специально оформленные запросы на атакуемые компьютеры в сети. В результате сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении, и система прекращает работу. Сетевые атаки

Утилиты взлома удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими (используя методы троянских программ типа утилит удаленного администрирования) или для внедрения во взломанную систему других вредоносных программ. Утилиты взлома удаленных компьютеров обычно используют уязвимости в операционных системах или приложениях, установленных на атакуемом компьютере. Профилактическая защита от таких хакерских утилит состоит в своевременной загрузке из Интернета обновлений системы безопасности операционной системы и приложений. Утилиты взлома удалённых компьютеров

Защита от хакерских атак, сетевых червей и троянских программ. Защита компьютерных сетей или отдельных компьютеров от несанкционированного доступа может осуществляться с помощью межсетевого экрана. Межсетевой экран позволяет: блокировать хакерские DoS -атаки, не пропуская на защищаемый компьютер сетевые пакеты с определенных серверов (определенных IP -адресов или доменных имен); не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.); препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

Информация сегодня стоит дорого и её необходимо охранять. Массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

1. Кибербезопасность: как защитить личные данные в сети

2. Защита информации

Сайты, приложения, социальные сети

и поисковые системы постоянно занимаются

тем, что собирают информацию

о пользователях. Полученные данные

используются для анализа интересов

посетителей страниц, их покупательной

активности и спроса, для изучения целевой

аудитории и настроек рекламы.

На первый взгляд, это выглядит удобным —

браузеры запоминают пароли, хранят данные

о поисковых запросах и страницах, которые

вы посетили. С другой стороны, этими данными

легко могут воспользоваться злоумышленники.

Ваш аккаунт могут взломать, а личные

данные — передать третьим лицам, которые

используют их в мошеннических или других

преступных целях. Чтобы этого не произошло,

соблюдайте несколько простых правил.

3. Настройки браузера

Не разрешайте браузеру автоматически

запоминать пароли к личным сайтам

и страницам, а лучше отключите эту опцию

в настройках. Особенно это касается сайтов,

где необходимо вводить номера документов

или банковской карты. Автосохранение

паролей увеличивает риск взлома личных

страниц: если злоумышленник получит

доступ к вашему компьютеру, ему

не составит никакого труда извлечь эти

данные из памяти браузера.

Отключите синхронизацию браузера

на компьютере и в смартфоне. Если этого

не сделать, при утере телефона все личные

страницы и аккаунты станут доступны для

посторонних.

4. Пароли

5. Разрешения для приложений

Многие приложения запрашивают

данные об электронной почте или

доступ к камере, фотогалерее

и микрофону. Не выдавайте

разрешений автоматически, следите

за тем, какую информацию

запрашивает приложение.

В некоторых случаях разумнее

вообще отказаться от его

использования, чтобы не передавать

личные данные о себе неизвестным

лицам.

6. МЕТОДЫ ЗАЩИТЫ ОТ ВЗЛОМА

Внимание и осторожность во время серфинга

в интернете – первый пункт. Даже самое

лучшее ПО для защиты компьютера не

поможет, если вы будете бездумно кликать и

скачивать.

7. АНТИВИРУС

8. VPN

Virtual Private Network – особый метод

организации доступа. С помощью сложных

алгоритмов специальное ПО создает запутанную

сеть узлов, а также шифрует трафик. В результате

отследить местоположение компьютера, узнать

историю посещений и другую информацию о

пользователе невозможно. Точнее, это настолько

трудоемкая и затратная по времени процедура,

что ни один хакер не станет этим заниматься.

9. НАСТРОЙКА ФАЙЕРВОЛА И ЗАКРЫТИЕ ЛИШНИХ ПОРТОВ

Многие пользователи не догадываются, что

злоумышленники могут получить контроль

над ПК даже без вашего участия. Соединение

с Интернет – это двусторонний канал,

поэтому важно заблокировать все виды

доступа к вашем компьютеру, кроме

служебных и защищенных. Лучше обратиться

для этого к системному администратору –

процедура займет пару минут.

Читайте также: