Международные стандарты информационной безопасности доклад

Обновлено: 05.07.2024

ГОСТ Р ИСО/МЭК 17799-2005

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

ПРАКТИЧЕСКИЕ ПРАВИЛА УПРАВЛЕНИЯ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

Information technology. Code of practice for information

security management

Дата введения 2007-01-01

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. N 184-ФЗ "О техническом регулировании", а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 "Стандартизация в Российской Федерации. Основные положения"

Сведения о стандарте

1 ПОДГОТОВЛЕН Федеральным государственным учреждением "Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю" (ФГУ "ГНИИИ ПТЗИ ФСТЭК России")

2 ВНЕСЕН Управлением технического регулирования и стандартизации Федерального агентства по техническому регулированию и метрологии

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 17799:2000 "Информационная технология. Практические правила управления информационной безопасностью" (ISO/IEC 17799:2000 "Information technology. Code of practice for security management")

5 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе "Национальные стандарты", а текст изменений и поправок - в ежемесячно издаваемых информационных указателях "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Введение

Что такое информационная безопасность?

Информация - это актив, который, подобно другим активам организации, имеет ценность и, следовательно, должен быть защищен надлежащим образом. Информационная безопасность защищает информацию от широкого диапазона угроз с целью обеспечения уверенности в непрерывности бизнеса, минимизации ущерба, получения максимальной отдачи от инвестиций, а также реализации потенциальных возможностей бизнеса.

Информация может существовать в различных формах. Она может быть напечатана или написана на бумаге, храниться в электронном виде, передаваться по почте или с использованием электронных средств связи, демонстрироваться на пленке или быть выражена устно. Безотносительно формы выражения информации, средств ее распространения или хранения она должна всегда быть адекватно защищена.

Информационная безопасность - механизм защиты, обеспечивающий:

- конфиденциальность: доступ к информации только авторизованных пользователей;

- целостность: достоверность и полноту информации и методов ее обработки;

- доступность: доступ к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Информационная безопасность достигается путем реализации соответствующего комплекса мероприятий по управлению информационной безопасностью, которые могут быть представлены политиками, методами, процедурами, организационными структурами и функциями программного обеспечения. Указанные мероприятия должны обеспечить достижение целей информационной безопасности организации.

Необходимость информационной безопасности

Информация, поддерживающие ее процессы, информационные системы и сетевая инфраструктура являются существенными активами организации. Конфиденциальность, целостность и доступность информации могут существенно способствовать обеспечению конкурентоспособности, ликвидности, доходности, соответствия законодательству и деловой репутации организации.

Организации, их информационные системы и сети все чаще сталкиваются с различными угрозами безопасности, такими как компьютерное мошенничество, шпионаж, вредительство, вандализм, пожары или наводнения. Такие источники ущерба, как компьютерные вирусы, компьютерный взлом и атаки типа отказа в обслуживании, становятся более распространенными, более агрессивными и все более изощренными.

Зависимость от информационных систем и услуг означает, что организации становятся все более уязвимыми по отношению к угрозам безопасности. Взаимодействие сетей общего пользования и частных сетей, а также совместное использование информационных ресурсов затрудняет управление доступом к информации. Тенденция к использованию распределенной обработки данных ослабляет эффективность централизованного контроля.

При проектировании многих информационных систем вопросы безопасности не учитывались. Уровень безопасности, который может быть достигнут техническими средствами, имеет ряд ограничений и, следовательно, должен сопровождаться надлежащими организационными мерами. Выбор необходимых мероприятий по управлению информационной безопасностью требует тщательного планирования и внимания к деталям.

Управление информационной безопасностью нуждается, как минимум, в участии всех сотрудников организации. Также может потребоваться участие поставщиков, клиентов или акционеров. Кроме того, могут потребоваться консультации специалистов сторонних организаций.

Мероприятия по управлению в области информационной безопасности обойдутся значительно дешевле и окажутся более эффективными, если будут включены в спецификацию требований на стадии проектирования системы.

Как определить требования к информационной безопасности

Организация должна определить свои требования к информационной безопасности с учетом следующих трех факторов.

Во-первых, оценка рисков организации. Посредством оценки рисков происходит выявление угроз активам организации, оценка уязвимости соответствующих активов и вероятности возникновения угроз, а также оценка возможных последствий.

Во-вторых, юридические, законодательные, регулирующие и договорные требования, которым должны удовлетворять организация, ее торговые партнеры, подрядчики и поставщики услуг.

В-третьих, специфический набор принципов, целей и требований, разработанных организацией в отношении обработки информации.

Оценка рисков информационной безопасности

Требования к информационной безопасности определяются с помощью систематической оценки рисков. Решения о расходах на мероприятия по управлению информационной безопасностью должны приниматься, исходя из возможного ущерба, нанесенного бизнесу в результате нарушений информационной безопасности. Методы оценки риска могут применяться как для всей организации, так и для какой-либо ее части, отдельных информационных систем, определенных компонентов систем или услуг, а именно там, где это практически выполнимо и целесообразно.

Оценка риска - это систематический анализ:

- вероятного ущерба, наносимого бизнесу в результате нарушений информационной безопасности с учетом возможных последствий от потери конфиденциальности, целостности или доступности информации и других активов;

- вероятности наступления такого нарушения с учетом существующих угроз и уязвимостей, а также внедренных мероприятий по управлению информационной безопасностью.

Результаты этой оценки помогут в определении конкретных мер и приоритетов в области управления рисками, связанными с информационной безопасностью, а также внедрению мероприятий по управлению информационной безопасностью с целью минимизации этих рисков.

Может потребоваться неоднократное проведение оценки рисков и выбора мероприятий по управлению информационной безопасностью для того, чтобы охватить различные подразделения организации или отдельные информационные системы.

Важно периодически проводить анализ рисков в области информационной безопасности и внедренных мероприятий по управлению информационной безопасностью для того, чтобы учесть:

- изменения требований и приоритетов бизнеса;

- появление новых угроз и уязвимостей;

- снижение эффективности существующих мероприятий по управлению информационной безопасностью.

Уровень детализации такого анализа следует определять в зависимости от результатов предыдущих проверок и изменяющегося уровня приемлемого риска. Оценка рисков обычно проводится сначала на верхнем уровне, при этом ресурсы направляются в области наибольшего риска, а затем на более детальном уровне, что позволяет рассмотреть специфические риски.

Выбор мероприятий по управлению информационной безопасностью

После того, как определены требования к информационной безопасности, следует выбрать и внедрить такие мероприятия по управлению информационной безопасностью, которые обеспечат снижение рисков до приемлемого уровня. Эти мероприятия могут быть выбраны из настоящего стандарта, других источников, а также могут быть разработаны собственные мероприятия по управлению информационной безопасностью, удовлетворяющие специфическим потребностям организации. Имеется множество различных подходов к управлению рисками; в настоящем стандарте приводятся примеры наиболее распространенных методов. Однако следует отметить, что некоторые из мероприятий по управлению информационной безопасностью неприменимы к отдельным информационным системам и средам и могут оказаться неприемлемыми для конкретных организаций. Например, в 8.1.4 приводится описание того, как могут быть распределены должностные обязанности, чтобы предотвратить ошибки и мошенничество. В небольших организациях может оказаться невозможным разделение всех должностных обязанностей; тогда для достижения той же цели может быть необходимо принятие альтернативных мероприятий по управлению информационной безопасностью. В качестве другого примера можно привести 9.7 и 12.1 - осуществление мониторинга использования системы и сбора доказательств. Указанные мероприятия по управлению информационной безопасностью, такие, как регистрация событий в системе, могут вступать в конфликт с законодательством, действующим, например, в отношении защиты от вторжения в личную жизнь клиентов или сотрудников.

Выбор мероприятий по управлению информационной безопасностью должен основываться на соотношении стоимости их реализации к эффекту от снижения рисков и возможным убыткам в случае нарушения безопасности. Также следует принимать во внимание факторы, которые не могут быть представлены в денежном выражении, например, потерю репутации.

Некоторые мероприятия по управлению информационной безопасностью, приведенные в настоящем стандарте, могут рассматриваться как руководящие принципы для управления информационной безопасностью и применяться для большинства организаций. Более подробно такие мероприятия рассматриваются ниже.

Отправная точка для внедрения информационной безопасности

Отдельные мероприятия по управлению информационной безопасностью могут рассматриваться как руководящие принципы для управления информационной безопасностью и служить отправной точкой для ее внедрения. Такие мероприятия либо основываются на ключевых требованиях законодательства, либо рассматриваются как общепринятая практика в области информационной безопасности.

Ключевыми мерами контроля с точки зрения законодательства являются:

- обеспечение конфиденциальности персональных данных (12.1.4);

- защита учетных данных организации (12.1.3);

- права на интеллектуальную собственность (12.1.2).

Мероприятия по управлению информационной безопасностью, рассматриваемые как общепринятая практика в области информационной безопасности, включают:

- наличие документа, описывающего политику информационной безопасности (3.1);

- распределение обязанностей по обеспечению информационной безопасности (4.1.3);

- обучение вопросам информационной безопасности (6.2.1);

- информирование об инцидентах, связанных с информационной безопасностью (6.3.1);

- управление непрерывностью бизнеса (11.1).

Перечисленные мероприятия применимы для большинства организаций и информационных сред. Следует отметить, что, хотя все приведенные в настоящем стандарте мероприятия являются важными, уместность какой-либо меры должна определяться в свете конкретных рисков, с которыми сталкивается организация. Следовательно, несмотря на то, что вышеописанный подход рассматривается как отправная точка для внедрения мероприятий по обеспечению информационной безопасности, он не заменяет выбор мероприятий по управлению информационной безопасностью, основанный на оценке рисков.

Важнейшие факторы успеха

Практика показывает, что для успешного внедрения информационной безопасности в организации решающими являются следующие факторы:

- соответствие целей, политик и процедур информационной безопасности целям бизнеса;

- согласованность подхода к внедрению системы безопасности с корпоративной культурой;

- видимая поддержка и заинтересованность со стороны руководства;

- четкое понимание требований безопасности, оценка рисков и управление рисками;

- обеспечение понимания необходимости применения мер информационной безопасности руководством и сотрудниками организации;

- передача инструкций в отношении политики информационной безопасности и соответствующих стандартов всем сотрудникам и контрагентам;

- обеспечение необходимого обучения и подготовки;

- всесторонняя и сбалансированная система измеряемых показателей, используемых для оценки эффективности управления информационной безопасностью и предложений по ее улучшению, поступивших от исполнителей.

Разработка собственных руководств организации

Настоящий стандарт должен расцениваться как отправная точка для разработки руководства под конкретные нужды организации. Не все инструкции и мероприятия, приведенные в настоящем стандарте, могут быть применимыми.

Более того, могут потребоваться дополнительные меры, не включенные в настоящий стандарт. В этом случае может быть полезным сохранение перекрестных ссылок, которые облегчат проверку соответствия, проводимую аудиторами и партнерами по бизнесу.

1 Область применения

Настоящий стандарт устанавливает рекомендации по управлению информационной безопасностью лицам, ответственным за планирование, реализацию или поддержку решений безопасности в организации. Он предназначен для обеспечения общих основ для разработки стандартов безопасности и выбора практических мероприятий по управлению безопасностью в организации, а также в интересах обеспечения доверия в деловых отношениях между организациями. Рекомендации настоящего стандарта следует выбирать и использовать в соответствии с действующим законодательством.

Стандарт – подразумевают документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации выполнения работ или оказания услуг.

Важное замечание: стандарты являются одним из основных механизмов обеспечения совместимости продуктов и систем, это их основное предназначение (решение вопросов стандартизации).

Работа содержит 1 файл

Мои лекции по Стандартам.docx

Тема 1. Общие сведения о стандартах в области ИБ.

Основные определения и понятия

Понятие стандарта в области ИБ

Обоснование необходимости использования ИБ, их классификация

Информационная безопасность Пожарная безопасность

Экологическая безопасность Продуктовая безопасность

Военная безопасность Транспортная безопасность

Стандарт – подразумевают документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации выполнения работ или оказания услуг.

Важное замечание: стандарты являются одним из основных механизмов обеспечения совместимости продуктов и систем, это их основное предназначение (решение вопросов стандартизации).

Стандарты ИБ, главная задача: создание основ взаимодействия между производителями, потребителями и экспертами по квалификации продуктов информационных технологий.

Стандарты являются одним из основных механизмов обеспечения совместимости продуктов и систем.

Главная задача стандартов ИБ заключается в создании основ взаимодействия между производителями, потребителями и экспертами по квалификации продуктов информационных технологий.

Требования по безопасности должны быть предельно краткими и конкретными.

Общая классификация.

Общепринятая классификация стандартов в области ИБ:

Оранжевая книга (русское название – критерии оценки доверенных компьютерных систем);

РД ФСТЭК России.

Инфраструктура открытых ключей X.509;

Симметричный криптографический алгоритм ГОСТ 28147-89;

Управленческий стандарт ISO 17799;

Управленческий стандарт ISO 27001;

Предназначены для оценки и классификации автоматизированных систем и СЗИ по требованиям безопасности.

В оранжевой книге определены 4 уровня безопасности:

D – минимальная защита:

Класс D – минимальная защита, сюда относятся все ситемы подвергнутые оценке но не отвечающие ни одному из вышеперечисленных классов;

C – индивидуальная защита:

Класс С1 – (средства контроля и управления доступом) защита основанная на индивидуальных мерах, сюда относятся системы обеспечивающие разделение пользователей и данных;

С2 – (управление доступом) защита основанная на управляемом доступе, сюда относятся системы не только разделяющие пользователей и данные, но и разделение по действиям;

B – мандатная защита:

B1 – (защита с применением меток безопасности) защита основанная на присвоении имен отдельным средствам безопасности, все системы которые удовлетворяют классам C, но они также должны быть проименованы;

B2 – структурированная защита, сюда относятся системы построенные на основе определенных моделей и формально задокументированные, с мандатным управлением доступом ко всем субъектам и объектам, располагают усиленными средствами тестирования и защиты и средствами управления со стороны администрации;

B3 – домены безопасности, системы в которых существует монитор контролирующий все запросы, предусматривает средства сигнализации о всех попытках НСД;

A – верифицированная защита:

A1 (верифицированная защита) – верификационный проект, сюда относятся все системы функционально эквивалентные требованиям класса B3, но верификация которых осуществляется по специальным процедурам, обязательно наличие администратора безопасности.

По мере перехода от уровня к уровня ужесточаются требования к безопасности. Разделение на классы сделано, чтобы система при сертификации могла быть отнесена к определенному классу.

Тема 2. Международные стандарты информационной безопасности.

- Стандарты ISO/IEС 17799-2005;

- Британский стандарт BSI;

- Общие критерии безопасности ИТ ISO 15408;

- Стандарты для беспроводных сетей;

- Стандарты в сети Internet.

Обеспечение ИБ в любой организации достигается:

- Определение целей обеспечения ИБ КИС;

- Создание эффективной системы управления ИБ;

- Расчет совокупности детализированных качественных и количественных показателей для оценки соответствия ИБ поставленным целям;

- Применение инструментария обеспечения информационной безопасности и оценки ее текущего состояния;

- Использование методик управления безопасностью, которые позволяют объективно оценить защищенность информационных активов и управлять безопасностью компании.

Наиболее распространенными управленческими стандартами в настоящее время являются документы, разработанные британским институтом стандартов (BSI), к ним относятся:

BS 7799-1 – имеет международный статус;

BS 7799-2 – имеет международный статус;

Последние версии этих стандартов имеют другое обозначение ISO/IEС 17799-2005, ISO/IEС 27001-2005.

Данные документы представляют собой набор практических рекомендаций по формирования и поддержанию системы управления информационной безопасностью (СУИБ). Носят неформальный характер.

Представляет собой набор практических рекомендаций по построению комплексной корпоративной системы управления ИБ.

Представляет собой: процесс защиты активов организации от различных видов угроз, который достигается путем реализации определенных механизмов контроля.

Требования к системе безопасности определяются: по результатам предварительно проведенного анализа рисков. Механизмы контроля выбирают так, чтобы минимизировать информационные риски.

Основное содержание стандарта: каталог рекомендуемых механизмов контроля безопасности.

Механизмы безопасности сгруппированы по тематическим разделам:

- Политика безопасности;

- Организация ИБ;

- Управление активами;

- Безопасность людских ресурсов;

- Физическая безопасность;

- Управление телекоммуникациями;

- Управление доступом;

- Управление инцидентами ИБ;

- Управление непрерывностью бизнеса;

- Соответствие;

- Приобретение, разработка и внедрение ИС.

Для каждого механизма в стандарте приведены определения.

Устанавливает требования по созданию, внедрению, эксплуатации, мониторингу, анализу, поддержке и совершенствованию корпоративных СУИБ.

Реализация осуществляется путем внедрения четырехфазной модели:

В качестве исходных данных выступают требования по ИБ и ожидания заинтересованных сторон.

Путем применения специальных мер и механизмов реализуют требуемый уровень безопасности.

Набор руководств и рекомендаций, направленных на удовлетворение требований стандарта ISO/IEC 27001-2005 в части управления рисками.

Данный стандарт не содержит определенной методики, здесь предъявляются лишь требования к методике:

Возможность определения критериев для принятия риска;

Возможность идентификации приемлемых уровней риска;

Возможность проведения идентификации и оценки рисков;

Покрытие всех недостающих аспектов в СУИБ.

Процесс оценки рисков в общем случае включает в себя анализ и вычисление этих рисков. По результатам анализа рисков выбирается одна из 4 возможных стратегий управления рисками:

Осознанное и обоснованное принятие риска;

Деятельность связанная с реализацией результатов управления рисками должна сопровождаться разработкой плана управления рисками. Непрерывный процесс управления рисками должен контролироваться специалистами в организации.

Результаты первоначальной оценки рисков должны накапливаться в базе знаний.

Посвящен детальному рассмотрению частных вопросов управления ИБ компании.

В стандарте представлены:

- Общая методика утверждения ИБ;

- Описание компонентов современных ИТ;

- Описание основных пунктов организации режима ИБ;

- Характеристики объектов информатизации;

- Характеристика основных информационных компаний;

- Характеристики компьютерных сетей на основе сетевых технологий;

- Подробные каталоги угроз;

- Характеристика активного и пассивного телекоммуникационного оборудования (Cisco Systems).

Вопросы защиты приведенных информационных активов компании рассматриваются по определенному сценарию:

Стандартизация в сфере информационной безопасности становится все важнее: сложность информационных систем, объем и значимость содержащихся в них данных непрерывно растут, появляются все новые нормативные требования. Какой стандарт предпочесть?

Станислав Прищеп, начальник отдела консалтинга и аудита, департамент информационной и сетевой безопасности, STEP LOGIC

Наиболее распространенным и общепризнанным в мире сборником рекомендаций в сфере защиты информации является стандарт ISO/IEC 27001 Information technology – Security techniques – Information security management systems – Requirements.

История ISO и ISO 27001

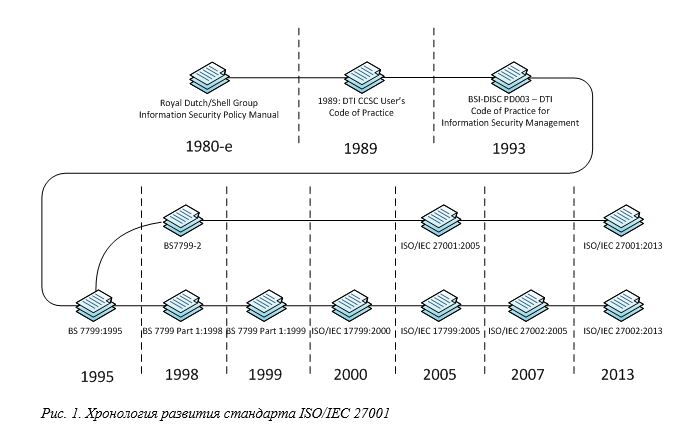

Стандарт ISO/IEC 27001 по праву считается наиболее концептуальным и комплексным. Его история началась в 80-х годах прошлого века, когда Центр компьютерной безопасности Департамента торговли и индустрии Великобритании опубликовал рекомендации DTI CCSC User’s Code of Practice. Документ был разработан на основе политики информационной безопасности компании Royal Dutch Shell (ныне Shell). Он представлял собой перечень ключевых мер информационной безопасности, которым необходимо было следовать при работе с корпоративными мэйнфреймами. В 1993 году документ был доработан и опубликован Британским институтом стандартов (British Standards Institute, BSI) под названием Code of Practice for Information Security Management. Результатом дальнейшей доработки документа BSI стал изданный в 1995 году британский национальный стандарт BS 7799:1995, содержавший актуализированный перечень рекомендуемых для применения в организациях мер защиты информации. Однако выбор оптимальных для конкретной организации мер защиты информации оставался за рамками стандарта. Для решения этой проблемы в 1998 году BSI разработал стандарт-дополнение – BS 7799 Part 2:1998. Именно его можно считать прямым предшественником стандарта ISO/IEC 27001.

Важным событием в дальнейшей истории развития стандартов BS 7799 стало их признание со стороны Международной организации по стандартизации (International Organization for Standardization, ISO) и Международной электротехнической комиссии (International Electrotechnical Commission, IEC). В 2000 году техническим комитетом, созданным под эгидой этих организаций, был принят стандарт ISO/IEC 17799:2000, являющийся развитием стандарта BS7799-1. В 2005 году аналогичную процедуру прошел стандарт BS 7799 Part 2:1998, который получил название ISO/IEC 27001. С этого момента все международные стандарты менеджмента информационной безопасности, выпускаемые под патронажем ISO/IEC, входят в серию 270xx. Так, в 2007 году обновленная версия стандарта ISO/IEC 17799:2000 получила наименование ISO/IEC 27002. А образовавшаяся разница во времени между выпуском стандартов ISO/IEC 27001 и ISO/IEC 27002 была устранена в 2013 году, когда обновленные версии обоих стандартов были изданы одновременно (рис. 1).

В настоящее время серия 27xxx содержит более 30 стандартов по различным направлениям системы менеджмента информационной безопасности (СМИБ), начиная с уровня стратегического управления и контроля СМИБ и заканчивая техническими рекомендациями по применению отдельных программно-технических и организационных мер защиты информации. Все эти стандарты можно разделить на несколько групп (рис. 2).

Базовые стандарты ISO/IEC 27001 и ISO/IEC 27002 со временем были дополнены следующими документами:

- стандартом ISO/IEC 27000, описывающим терминологию и общий подход всей серии стандартов;

- стандартом ISO/IEC 27003 с указаниями по порядку внедрения СМИБ;

- стандартами по отдельным процессам СМИБ: измерению эффективности, риск-менеджменту, аудиту;

- стандартами по направлениям стратегического управления ИБ и экономике СМИБ;

- стандартами по особенностям СМИБ в специфических областях деятельности: телекоммуникационных услугах, финансовых операциях, обработке персональных данных в облачных сервисах, топливно-энергетическом комплексе, сообществах информационного обмена, организациях здравоохранения;

- детальными требованиями к мерам защиты информации, в том числе по управлению инцидентами, сетевой безопасности;

- руководствами по интеграции СМИБ с системами ИТ-менеджмента (ISO 20000) и системами обеспечения непрерывности деятельности (в том числе ISO 22301);

- руководством по обеспечению кибербезопасности в соответствии с общим подходом и практиками СМИБ;

- стандартами ISO/IEC 27006 и ISO/IEC 27021, описывающим требования к экспертам и аудиторам СМИБ.

Стандарты серии постепенно переводятся на русский язык и издаются в национальной системе стандартизации ГОСТ, находящейся в ведении Росстандарта России. По состоянию на 2018 год переведены и изданы стандарты с индексами ГОСТ Р ИСО/МЭК 27000, 27001, 27002, 27003, 27004, 27005, 27006, 27007, 27011, 27013, 27031, 27033, 27034 и 27037. Стандарты серии ISO/IEC 27xxx и ГОСТ Р ИСО/МЭК 27xxx в совокупности образуют целостную систему знаний и лучших практик в сфере обеспечения информационной безопасности в организациях любого масштаба и области деятельности.

Подход ISO 27001 к обеспечению информационной безопасности

Подход к управлению информационной безопасностью в настоящее время определяется двумя взаимосвязанными стандартами: ISO/IEC 27001 и ISO/IEC 27002 (рис. 3). Основную роль здесь играет стандарт 27001, содержащий рекомендации по менеджменту ИБ в организации на основе широко используемого в корпоративной среде цикла управления качеством PDCA (Plan, Do, Check, Act). Стандарт ISO/IEC 27002 носит скорее справочный характер, описывая набор возможных мер защиты информации, из которых организация может выбрать необходимые именно ей.

Стандарт ISO/IEC 27001 дает рекомендации по функционированию СМИБ как комплексной системы, направленной на защиту информационных активов организации от угроз и, следовательно, минимизацию рисков. С точки зрения бизнеса СМИБ представляет собой одну из множества систем организации, к которой предъявляются определенные требования и которая должна оправдать ожидания и вернуть вложенные в нее средства (рис. 4).

В соответствии с рекомендациями стандарта, СМИБ включает в себя полный комплекс действий по обеспечению информационной безопасности, в том числе организацию деятельности и управление рисками, а также непосредственное применение мер защиты информации. Делать выбор тех или иных способов защиты информации следует на основе оценки рисков ИБ, т.е. размера возможного ущерба от реализации угроз конфиденциальности, целостности и доступности информации. И, конечно, исходя из необходимости выполнения нормативных обязательств перед государством, партнерами и другими заинтересованными сторонами.

Таким образом, предлагаемый подход позволяет применять стандарт для реализации СМИБ в организациях любого масштаба и уровня нормативной зарегулированности.

Отметим также, что ISO/IEC 27001 совместим с другими стандартами систем менеджмента качества, такими как ISO 9001, ISO 14000, ISO 31000, ISO/IEC 38500, ISO/IEC 20000, ISO/IEC 22301 и др. Это позволяет использовать единый подход и принципы, общую терминологию, реализовать интегрированные процессы по направлениям контроля качества выпускаемой продукции, охраны окружающей среды, стратегического управления и управления ИТ-сервисами, обеспечения непрерывности деятельности организации, и, наконец, информационной безопасности. Что, в свою очередь, дает возможность построить структурированную и прозрачную систему менеджмента организации и повысить общую эффективность соответствующих процессов.

Реализация стандарта в сочетании с локальными нормативными требованиями к защите информации

Сегодня можно выделить следующие основные области нормативного регулирования СМИБ:

- Персональные данные.

- Критическая информационная инфраструктура.

- Защита АСУ ТП.

- Государственные информационные системы.

- Кредитно-финансовые системы.

Основными регулирующими органами при этом выступают ФСТЭК России, ФСБ России и Банк России. Несмотря на то что регуляторы формируют собственные подходы к защите информации, в каждой новой редакции их документов все больше видна связь с принципами и подходами стандарта ISO/IEC 27001.

Таким образом, в нормативных требованиях и рекомендациях национальных регуляторов задействуются те же принципы и подходы к организации деятельности по защите информации, что и в стандартах ISO и IEC. А базой для реализации нормативных требований в единой СМИБ может служить стандарт ISO/IEC 27001. Какие же преимущества дает его использование? Их можно разделить на две категории: плюсы от внедрения в организации стандарта и положительные результаты реализации на его базе нормативных требований по защите информации.

К первой категории можно отнести:

- единый и согласованный подход к защите информации во всей организации;

- экономическое обоснование затрат на ИБ;

- эффективную организацию деятельности по защите информации и предотвращению инцидентов;

- возможность международной сертификации СМИБ для получения конкурентных преимуществ, демонстрации зрелости компании и повышения доверия клиентов и партнеров.

- Преимуществами использования стандарта ISO/IEC 27001 в качестве базы для защиты коммерческой тайны и выполнения нормативных требований по защите персональных данных, банковской тайны, критической информационной инфраструктуры, государственных информационных систем, АСУ ТП, национальной платежной системы можно назвать:

- общую систему организационно-распорядительной документации по обеспечению информационной безопасности в организации, минимизирующую дублирование документов, повышающую качество и удобство их использования, анализ и пересмотр;

- концентрацию компетенций и знаний по обеспечению информационной безопасности в единой организационно-управленческой структуре;

- оптимизацию затрат на внедрение организационных и технических мер защиты информации за счет реализации унифицированного набора мер защиты информации в масштабе всей организации;

- снижение затрат на модернизацию и развитие системы информационной безопасности организации в случае изменения нормативных требований за счет возможности узконаправленной корректировки мер защиты вместо их полного пересмотра.

Недостатки подхода, ограничения и трудности внедрения стандарта

У предлагаемого стандартом подхода есть и ограничения. Основной – низкая детализация требований и, соответственно, необходимость привлечения для их реализации опытных экспертов высокого уровня. Это плата за гибкость и адаптивность стандарта.

В этом случае залогом успешной реализации требований стандарта является осознание руководством важности целей и задач информационной безопасности. Без поддержки топ-менеджмента внедрение стандарта невозможно, так как в основе принятия ключевых решений в СМИБ лежит готовность идти на необходимые изменения и ограничения, выделять финансовые и кадровые ресурсы.

Пример реализации ISO/IEC 27001 в крупной международной компании

Указанные выше преимущества наиболее ярко проявляются в крупных компаниях, которые имеют сложные информационные системы и вынуждены выполнять множество нормативных требований по защите информации. Примером реализации стандарта в такой организации может служить проект в одном из заказчиков STEP LOGIC – российском филиале крупной международной кредитно-финансовой компании, подпадающей под требования сразу трех регуляторов: ФСБ, ФСТЭК и Банка России.

Руководством компании была поставлена задача: реализовать российские нормативные требования по защите информации на базе используемого головной компанией стандарта ISO/IEC 27001, минимизировав при этом зависимость собственной СМИБ от центрального офиса. Выполнение этой задачи осложняли следующие факторы:

- распределение процессов, персонала и программно-технических средств между действующей СМИБ филиала, головной организации и других филиалов за границей;

- крайне ограниченные сроки реализации проекта;

- широкий набор соблюдаемых нормативных требований.

- Решение задачи было разделено на несколько этапов:

- обследование существующей СМИБ;

- формирование политики ИБ;

- регламентирование собственных процессов цикла liDCA на уровне филиала;

- формирование частных политик и процедур реализации мер защиты информации, исходя из нормативных требований.

В ходе обследования были проинспектированы активы и установлены области действия нормативных требований, разработана программа обеспечения информационной безопасности филиала. Следующим этапом проекта стала разработка единой политики ИБ, отражающей общие требования руководства к защите информации. Затем были разработаны и внедрены процедуры, регламентирующие порядок реализации процессов PDCA как основы деятельности СМИБ. И в завершение разработаны организационные документы, определяющие требования к реализации мер защиты информации и обеспечивающие выполнение нормативов. При этом процессы оценки рисков, обоснования и пересмотра мер защиты были интегрированы в процесс модернизации и создания информационных систем и вынесены за рамки проекта внедрения СМИБ. Это позволило плавно и безболезненно провести минимизацию рисков информационной безопасности и при этом выполнить нормативные правовые требования по защите платежной информации и персональных данных.

Итогом проекта стал набор организационно-распорядительных документов по информационной безопасности филиала, внедрение которых позволило:

- реализовать СМИБ филиала в соответствии с нормативными правовыми требованиями;

- сохранить тесную интеграцию с общей СМИБ группы компаний;

- улучшить понимание руководством проблем и задач информационной безопасности;

- улучшить согласованность локальных и глобальных мер защиты информации;

- повысить скорость и качество пересмотра организационных документов при изменении глобальных политик и нормативных требований.

Практика внедрения стандарта за рубежом

На сегодняшний день ISO/IEC 27001 – один из самых динамично развивающихся стандартов по информационной безопасности. Об этом говорит не только заложенный в серию стандартов объем полезных знаний, но и статистика. По данным последнего опубликованного отчета ISO, с 2012-го по 2017 год количество сертифицированных СМИБ выросло более чем в два раза – с 19 тыс. до 39 тыс. Наибольшее количество сертификаций прошло в Японии, Китае, Великобритании, Индии, США, Германии, Италии и других странах Европейского союза. Тенденция к росту популярности стандарта, вероятно, закрепится – в связи с необходимостью создания эффективной системы менеджмента информационной безопасности для выполнения требований General Data Protection Regulation (GDPR).

Однако Россия по количеству выданных сертификатов (на 2017 год – 78) пока находится только в третьем десятке стран Европы, даже при том, что при подсчете учитывались сертификаты, выданные как в международной, так и в национальной системе сертификации (т.е. аудиторами, аккредитованными национальным органом по сертификации (Росстандарт), а не только International Accreditation Forum (IAF)).

По статистике за 2017 год, наиболее популярной была сертификация в ИТ-отрасли и телекоммуникациях. Можно предположить, что преобладание сертифицированных ИТ- и сервисных организаций во многом связано с передачей крупными компаниями своих ИТ-процессов на аутсорсинг и распространением облачных и сервисных услуг. В числе компаний-аутсорсеров можно назвать Google, Microsoft, Amazon, IBM, Atos Origin, CSC, BNP Paribas Partners for Innovation и др. Кроме того, множество компаний непублично следуют рекомендациям 27001, не сертифицируя собственную СМИБ.

Постоянный рост числа приверженцев стандарта во всем мире не случаен и объясняется преимуществами его применения. Так, опрос, проведенный компанией IT Governance в организациях, которые внедрили ISO/IEC 27001, дал следующие результаты:

- 98% респондентов заявили о повышении уровня информационной безопасности;

- 67% отметили актуальность стандарта в своей отрасли бизнеса;

- 56% респондентов отметили новые конкурентные преимущества;

- у 56% организаций выросла способность выполнять нормативные правовые требования;

- 77% используют стандарт одновременно с другими инструментами контроля в сфере информационной безопасности;

- 71% получали от клиентов запросы подтверждения соответствия требованиям ISO/IEC 27001.

В статье приведен краткий обзор наиболее известных и значимых международных стандартов в области информационной безопасности (ИБ), которые служат методологической опорой при повышении защищенности ИТ-активов. Изучение международных практик позволяет почерпнуть лучшие идеи зарубежных организаций, сформировать или модифицировать свою концептуальную модель информационной безопасности, а также изучить и внедрить методы и способы ее достижения.

Содержание:

Введение

В настоящий момент существует большое количество подходов к обеспечению и управлению информационной безопасностью. Наиболее эффективные из них формализованы в стандарты.

Международные стандарты и методологии в области ИБ и управления ИТ являются ориентиром при построении информационной безопасности, а также помогают в решении связанных с этой деятельностью задач всех уровней, как стратегических и тактических, так и операционных. Попробуем разобраться в идеях популярных зарубежных стандартов и в том, как они могут применяться в российской практике.

Зачем нужны ИБ-стандарты

Каждому специалисту, имеющему отношение к информационной безопасности, желательно ознакомиться с наиболее известными методологиями в области ИБ, а также научиться применять их на практике. Изучение лучших практик дает возможность узнать:

- терминологию в сфере ИБ;

- общие подходы к построению ИБ;

- общепринятые процессы ИБ и рекомендации по их выстраиванию;

- конкретные меры защиты — контроли ИБ;

- роли и зоны ответственности при построении процессов ИБ;

- подходы к измерению зрелости процессов ИБ;

- и многое другое.

Международные ИБ-стандарты развиваются годами, и за это время успели усовершенствоваться и вобрать в себя лучший опыт практикующих специалистов, в том числе лучшие практики в области развития ИТ.

Еще одним преимуществом изучения стандартов является возможность продуктивного взаимодействия в сообществе ИБ-специалистов — общепризнанные стандарты международного уровня позволяют им общаться между собой и с внутренними подразделениями компании на одном языке с использованием устоявшихся терминов и определений. В том числе это помогает обосновывать руководству необходимость тех или иных ИБ-мер формулировками, понятными бизнесу. Стоит отметить, что ИБ всегда идет бок о бок с ИТ, и для повышения эффективности работы очень важно уметь устанавливать коммуникации с ИТ. В этом ИБ-специалисту помогает изучение таких стандартов, как ITIL и COBIT.

Какие бывают ИБ-стандарты

Существует множество систем взглядов и разных способов группировки стандартов. Методы классификации различаются по целям и задачам применения.

Рассмотрим стандарты с прикладной и процессной точек зрения. Стандарты можно поделить на:

- Технические или контрольные (control), регламентирующие различные аспекты реализации мер защиты.

- Процессно-ориентированные, описывающие поход к выстраиванию процессов и построению ИБ в целом.

Технические стандарты помогают провести выстраивание технической защиты информации — выбрать необходимый комплекс защитных мер и провести их грамотную настройку.

Процессно-ориентированные стандарты описывают поход к выстраиванию отдельных процессов.

К процессно-ориентированным стандартам относятся: серия ISO/IEC 27XXX, руководство ITIL, методология COBIT и так далее.

В части технических стандартов стоит отметить проект OWASP top 10, CIS Controls, а также CIS Benchmarks, которые содержат детальную информацию по обеспечению безопасности ИТ-элементов инфраструктуры, что помогает противодействовать широкому спектру угроз.

Тем не менее, не всегда стоит однозначно делить стандарты на категории. Один стандарт может агрегировать в себе информацию по нескольким направлениям. Так, например, стандарт PCI DSS (стандарт безопасности данных индустрии платежных карт) отражает комплексный подход к обеспечению ИБ и содержит как требования к управлению безопасностью, правилам и процедурам, так и большой перечень технических требований к критически важным мерам защиты.

Краткий обзор ИБ-стандартов

COBIT

Международная ассоциация ISACA (Information Systems Audit and Control Association), известная разработкой стандартов по управлению ИТ в корпоративной среде и проводимыми сертификациями (например, CISA, CISM, CRISC), и Институт руководства ИТ (IT Governance Institute — ITGI) совместно разработали подход к управлению информационными технологиями. В 1996 году на его основе организация ISACF выпустила первую версию стандарта COBIT. С течением времени и с развитием подходов к управлению ИТ концепция COBIT пересматривалась и расширялась. Сегодня самой новой версией методологии является COBIT 2019, ставшая продуктом эволюции пятой версии стандарта (пересмотр состоялся в декабре 2018 года). COBIT 2019 описывает набор процессов, лучших практик и метрик для выстраивания эффективного управления и контроля, а также достижения максимальной выгоды от использования ИТ.

Основой стандарта являются 40 высокоуровневых целей контроля, сгруппированных в четыре домена, два из которых посвящены информационной безопасности):

Таким образом, стандарт охватывает всю деятельность компании и позволяет широко взглянуть на управление ИТ и ИБ. Стандарт носит высокоуровневый характер, то есть говорит, что должно быть достигнуто, но не объясняет, как. С помощью принципов COBIT 2019 можно минимизировать риски и контролировать возврат инвестиций в ИТ и средства информационной защиты.

ITIL и ITSM

Библиотека инфраструктуры информационных технологий или ITIL (The IT Infrastructure Library) — это набор публикаций (библиотека), описывающий общие принципы эффективного использования ИТ-сервисов. Библиотека ITIL применяется для практического внедрения подходов IT Service Management (ITSM) — проектирования сервисов и ИТ-инфраструктуры компании, а также обеспечения их связности.

ITIL можно рассматривать в том числе с точки зрения информационной безопасности, так как для успешного использования ИТ и поддерживаемых услуг необходимо обеспечивать доступность, целостность и конфиденциальность ИТ-инфраструктуры. Это достигается правильным управлением ИТ-безопасностью. Библиотека содержит раздел, посвященный вопросам безопасности в структуре процессов ITIL. В материалах ITIL не прописаны конкретные требования к средствам защиты, а лишь дается описание общей организации безопасной работы ИТ-сервисов. В библиотеке можно найти как основные принципы выстраивания самого процесса управления ИБ, так и ключевые рекомендации по поддержанию СУИБ — Системы управления информационной безопасностью (Information Security Management System или ISMS). Если COBIT определяет ИТ-цели, то ITIL указывает шаги на уровне процессов. Кроме того, библиотека содержит рекомендации по выстраиванию смежных процессов, например, по управлению инцидентами, что позволяет комплексно взглянуть на выстраивание процессов и их интеграцию в ИТ-среду. Библиотека ITIL полезна специалистам, в задачи которых входит выстраивание процесса управления ИТ-услугами и интеграция ИБ в этот подход. Знание документа позволяет им разговаривать с ИТ-службой на одном языке — языке ИТ-сервисов.

Серия ISO/IEC 27XXX

Наиболее известным и популярным набором стандартов среди как зарубежных, так и российских ИБ-специалистов, к которому обращаются в первую очередь при внедрении СУИБ, являются документы из серии ИБ-стандартов ISO/IEC 27XXX.

Стандарт ISO/IEC 27001:2013 состоит из двух частей:

- Описание подхода к созданию СУИБ;

- Приложение А (требования ИБ и средства их реализации , структурированные по разделам).

Стандарт ISO/IEC 27001:2013 имеет российский аналог ГОСТ Р ИСО/МЭК 27001.

Также специалисты часто обращаются к стандарту ISO/IEC 27002:2013 (ранее выходил под номером ISO/IEC 17799), более подробно раскрывающему высокоуровневые требования ISO/IEC 27001:2013 к выстраиванию процессов в СУИБ. Документ описывает рекомендуемые практические меры в области управления информационной безопасностью.

| ISO/IEC 27000:2013 Information technology. Security techniques. Information security management systems. Overview and vocabulary | Термины и определения. |

| ISO/IEC 27001:2013 Information technology. Security techniques. Information security management systems. Requirements | Системы обеспечения информационной безопасности. Документ описывает требования к СУИБ и средства их реализации. |

| ISO/IEC 27002:2013 Information technology. Security techniques. Code of practice for information security management | Методы и средства обеспечения информационной безопасности. Стандарт разъясняет практические аспекты управления ИБ с более детальным описанием средств реализации, приведенных в ISO/IEC 27001:2013. |

| ISO/IEC 27003:2017 Information technology. Security techniques. Information security management system implementation guidance | Реализация систем менеджмента информационной безопасности. Руководство по реализации СУИБ, описывающее все этапы внедрения. |

| ISO/IEC 27004:2016 Information technology. Security techniques. Information security management. Measurement | Измерение эффективности информационной безопасности. Описывает подход к использованию метрик для оценки эффективности СУИБ. Стандарт применим к компаниям, достигшим четвертого (управляемого) уровня зрелости процессов ИБ согласно CMMI. |

| ISO/IEC 27005:2018 Information technology. Security techniques. Information security risk management (также можно обратиться к ISO 31000:2018 — Risk management) | Менеджмент риска информационной безопасности. Стандарт предназначен для определения в компании подхода к менеджменту рисков. |

| ISO/IEC 27035:2016 Information technology. Security techniques. Information security incident management (Part 1 & Part 2) | Управление инцидентами и событиями ИБ. Стандарт содержит руководящие указания по планированию и подготовке к реагированию на инциденты. |

ISO/IEC 15408

Еще одним стандартом, применяемым зарубежными ИБ-специалистами, является ISO 15408, состоящий из трех частей:

Вторая часть приводит требования к функциональности средств защиты, которые могут быть использованы при анализе защищенности для оценки полноты реализованных функций безопасности.

В целом эти стандарты содержат техническую часть, не акцентируя внимание на вопросах управления информационной безопасностью.

На основании данного стандарта в свое время был разработан руководящий документ ФСТЭК (Приказ председателя Гостехкомиссии России от 19 июня 2002 г. № 187).

NIST — National Institute of Standards and Technology — американский национальный институт стандартизации, аналог отечественного Госстандарта. В состав института входит Центр по компьютерной безопасности, который публикует с начала 1990-х годов Стандарты (FIPS), а также детальные разъяснения/рекомендации (Special Publications) в области информационной безопасности.

Для рекомендаций в области ИБ (Special Publications) в NIST выделили специальную серию с кодом 800, состоящую из десятков рекомендаций.

Серия содержит документы, описывающие подходы к управлению информационной безопасностью, и освещает технические вопросы ее обеспечения (обеспечение безопасности мобильных устройств, защита облачных вычислений, требования к аутентификации, удаленному доступу и т. д.).

Ниже приведен краткий перечень наиболее популярных документов:

| NIST SP 800-53 | Контроль безопасности и конфиденциальности для федеральных информационных систем и организаций |

| NIST SP 800-50 | Создание программы повышения осведомленности в области безопасности ИТ |

| NIST SP 800-40 | Управление уязвимостями |

| NIST SP 800-53 A | Измерение эффективности информационной безопасности |

| NIST SP 800-37 / NIST SP 800-39 / NIST SP 800-30 | Менеджмент рисков |

| NIST SP 800-61 / NIST SP 800-86 | Управление инцидентами |

Еще одним известным у специалистов документом является NIST 800-30, определяющий подходы к организации деятельности по управлению рисками ИБ. Этот документ часто рассматривают в паре с ISO/IEC 27005:2018, который (как и все документы серии) носит более высокоуровневый характер. В отличие от ISO/IEC 27005:2018, документ NIST содержит более развернутые описания и рекомендации по применению.

SANS. CIS 20

SANS — организация по обучению и сертификации в области ИБ, наиболее известна своими руководствами по безопасной настройке различных систем (Benchmarks) и перечнем ключевых мер защиты Top 20 Critical Security Controls (CSC), включающим 20 рекомендаций по защите ИТ-инфраструктуры. ИБ-специалисты могут использовать этот документ как контрольный список при проверке безопасности систем.

Международное ИТ-сообщество CIS (Center for Internet Security) регулярно обновляет рекомендации с лучшими практиками мер защиты от актуальных ИБ-угроз. Меры разделены на три группы реализации в зависимости от особенностей организации. Наиболее удобным является ранжирование CIS Controls — порядок реализации мер, начиная с наиболее важных.

Руководства CIS Benchmarks — очень полезный инструмент при настройке или проверке различных элементов ИТ-инфраструктуры на предмет защищенности. Полный перечень включает около 140 наставлений, сгруппированных по разным темам: .

- Desktops & Web Browsers

- Mobile Devices

- Network Devices

- Security Metrics

- Servers – Operating Systems

- Servers – Other

- Virtualization Platforms & Cloud

- другие.

Помимо этого, CIS Benchmarks дает рекомендации по настройке конфигураций для систем Linux, Windows, Checkpoint, Cisco, Apache, MySQL, Oracle, VMware, а также содержит инструкции по настройке набирающих популярность Docker и Kubernetes.

O-ISM3

При формировании требований безопасности необходимо учитывать уровень зрелости компании — уровень ее организационного и технологического развития. Для эффективного использования ИБ необходимо применять модель зрелости процессов. Она позволяет оценить уровень зрелости ИБ-процессов и определить приоритетные направления развития безопасности в компании.

Модель О-ISM3 (Open Information Security Management Maturity Model) разработана независимым консорциумом The Open Group и позволяет провести оценку зрелости функционирования существующих процессов СУИБ компании.

Модель О-ISM3 оперирует четырьмя уровнями управления СУИБ: базовый, стратегический, тактический и операционный. Согласно модели О-ISM3, процессы СУИБ классифицируются по пяти уровням зрелости:

- Начальный (Initial)

- Управляемый (Managed)

- Описанный (Defined)

- Контролируемый (Controlled)

- Оптимизированный (Optimized)

Уровень определяется аудитором на основании предопределенных метрик и документации. Существует большое количество инструментов для оценки зрелости процессов (CMMI, NIST, BPM от Gartner и др.), и каждый определяет свой подход, к которому ИБ-специалисту необходимо обращаться при построении модели зрелости.

Заключение

В статье рассмотрены наиболее популярные международные стандарты в области информационной безопасности. Но количество представляющих интерес стандартов гораздо больше. Для решения нетривиальных задач необходимо обращать внимание не только на самые часто упоминаемые из них. Например, Центр по обеспечению безопасности в киберпространстве (Australian Cyber Security Centre) Австралийского союза разработал Руководство по информационной безопасности (Australian Government Information Security Manual), отражающее как технические рекомендации для обеспечения ИБ (перечень руководств), так и стратегические обоснования, которые ИБ-специалисты могут использовать в диалоге с бизнесом.

Помимо этого, существует много организаций и проектов, чьей целью является практическое обеспечение безопасности и публикации которых помогают ИБ-специалистам проверять свои объекты защиты на уязвимости. Примерами служат проект OWASP, отчеты команды ICS-CERT, база данный MITRE. Другие полезные инструменты —фреймворки OSSTMM, Penetration Testing Framework, ISSAF и др., помогающие проводить техническое обследование на предмет защищенности.

Необходимо понимать, что для качественного построения системы ИБ требуется агрегировать знания и совмещать подходы, полученные из разных источников, так как каждая система взглядов содержит плюсы и минусы и требует адаптации к условиям конкретной компании. Специалистам по информационной безопасности необходимо постоянно совершенствоваться, расширять набор компетенций и профессиональных знаний, и принятые за рубежом стандарты существенно помогают в этом.

Читайте также: