Информационная культура информационная безопасность доклад

Обновлено: 30.06.2024

- Для учеников 1-11 классов и дошкольников

- Бесплатные сертификаты учителям и участникам

на тему “Информационная безопасность в современном обществе”

Расулов Хайрула Рамазанович

Множество важной и личной информации содержит наш компьютер. Естественно, возникает потребность защитить информацию от несанкционированного доступа, кражи, уничтожения и других преступных действий. Однако, большая часть пользователей не осознает, что постоянно рискует своей безопасностью и личными тайнами. И лишь немногие хоть каким-либо образом защищают свои данные.

Рассмотреть способы защиты информации в современном мире.

Сохранить возможности управления процессом обработки и пользования информацией.

Предотвращение угроз безопасности вследствие несанкционированных действий по уничтожению, искажению, копированию, блокированию информации или иных форм незаконного вмешательства в информационные ресурсы и информационных системах.

Сохранение коммерческой тайны, обрабатываемой с использованием средств вычислительной техники;

Защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах.

1. Понятие информационной безопасности

Словосочетание “информационная безопасность” в разных контекстах может иметь различный смысл. В Доктрине информационной безопасности Российской Федерации термин “информационная безопасность” используется в широком смысле. Имеется в виду состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства.

Под информационной безопасностью мы будем понимать защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Обратим внимание, что в определении ИБ перед существительным “ущерб” стоит прилагательное “неприемлемый”. Очевидно, застраховаться от всех видов ущерба невозможно, тем более невозможно сделать это экономически целесообразным способом, когда стоимость защитных средств и мероприятий не превышает размер ожидаемого ущерба. Значит, с чем-то приходится мириться и защищаться следует только от того, с чем смириться никак нельзя. Иногда таким недопустимым ущербом является нанесение вреда здоровью людей или состоянию окружающей среды, но чаще порог неприемлемости имеет материальное (денежное) выражение, а целью защиты информации становится уменьшение размеров ущерба до допустимых значений.

2. Основные составляющие информационной безопасности

Информационная безопасность – многогранная, можно даже сказать, многомерная область деятельности, в которой успех может принести только системный, комплексный подход.

Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры.

Поясним понятия доступности, целостности и конфиденциальности.

Доступность – это возможность за приемлемое время получить требуемую информационную услугу. Под целостностью подразумевается актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. Конфиденциальность – это защита от несанкционированного доступа к информации.

Особенно ярко ведущая роль доступности проявляется в разного рода системах управления – производством, транспортом и т.п. Внешне менее драматичные, но также весьма неприятные последствия – и материальные, и моральные – может иметь длительная недоступность информационных услуг, которыми пользуется большое количество людей (продажа железнодорожных и авиабилетов, банковские услуги и т.п.).

Целостность можно подразделить на:

Статическую (понимаемую как неизменность информационных объектов)

Динамическую (относящуюся к корректному выполнению сложных действий)

Целостность оказывается важнейшим аспектом ИБ в тех случаях, когда информация служит “руководством к действию”. Рецептура лекарств, предписанные медицинские процедуры, набор и характеристики комплектующих изделий, ход технологического процесса – все это примеры информации, нарушение целостности которой может оказаться в буквальном смысле смертельным. Неприятно и искажение официальной информации, будь то текст закона или страница Web-сервера какой-либо правительственной организации.

Конфиденциальность – самый проработанный у нас в стране аспект информационной безопасности. К сожалению, практическая реализация мер по обеспечению конфиденциальности современных информационных систем наталкивается в России на серьезные трудности. Во-первых, сведения о технических каналах утечки информации являются закрытыми, так что большинство пользователей лишено возможности составить представление о потенциальных рисках. Во-вторых, на пути пользовательской криптографии как основного средства обеспечения конфиденциальности стоят многочисленные законодательные препоны и технические проблемы.

3. Важность и сложность проблемы информационной безопасности

Информационная безопасность является одним из важнейших аспектов интегральной безопасности, на каком бы уровне мы ни рассматривали последнюю – национальном, отраслевом, корпоративном или персональном.

Для иллюстрации этого положения ограничимся несколькими примерами:

1. В Доктрине информационной безопасности Российской Федерации (здесь, подчеркнем, термин “информационная безопасность” используется в широком смысле) защита от несанкционированного доступа к информационным ресурсам, обеспечение безопасности информационных и телекоммуникационных систем выделены в качестве важных составляющих национальных интересов РФ в информационной сфере.

2. Американский ракетный крейсер “Йорктаун” был вынужден вернуться в порт из-за многочисленных проблем с программным обеспечением, функционировавшим на платформе Windows NT 4.0 (Government Computer News, июль 1998). Таким оказался побочный эффект программы ВМФ США по максимально широкому использованию коммерческого программного обеспечения с целью снижения стоимости военной техники.

3. В середине июля 1997 года корпорация General Motors отозвала 292860 автомобилей марки Pontiac, Oldsmobile и Buick моделей 1996 и 1997 годов, поскольку ошибка в программном обеспечении двигателя могла привести к пожару.

4. Одна студентка потеряла стипендию в 18 тысяч долларов в Мичиганском университете из-за того, что ее соседка по комнате воспользовалась их общим системным входом отправила от имени своей жертвы электронное письмо с отказом от стипендии.

4. Основные определения и критерии классификации угроз

Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой , а тот, кто предпринимает такую попытку, – злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении).

Отметим, что некоторые угрозы нельзя считать следствием каких-то ошибок или просчетов; они существуют в силу самой природы современных ИС. Например, угроза отключения электричества или выхода его параметров за допустимые границы существует в силу зависимости аппаратного обеспечения ИС от качественного электропитания.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы. Иметь представление о возможных угрозах, а также об уязвимых местах, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

Подчеркнем, что само понятие ” угроза ” в разных ситуациях зачастую трактуется по-разному. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать – вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

Угрозы можно классифицировать по нескольким критериям:

по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера).

5. Принцип работы антивирусных программ

Обнаружение и удаление вредоносного кода с использованием всего комплекса необходимых технологий. Антивирусные технологии развиваются параллельно с эволюцией вредоносных программ, становясь всё более изощренными по мере усложнения угроз.

Принципы действия антивирусных программ можно классифицировать несколькими способами. Один из видов классификации базируется на том, какая угроза нейтрализуется – известная или неизвестная вирусным аналитикам и антивирусным компаниям:

Реактивная защита – защита от известных угроз с использованием знаний об участках кода и других уникальных особенностях существующих вредоносных программ. Для того чтобы такая защита работала успешно, антивирусная программа должна иметь обновленные базы сигнатур.

Проактивная защита – защита от новых вредоносных программ, основанная на знании неуникальных особенностей кода и поведения, характерных для деструктивного ПО.

Еще один вид классификации технологий, реализующих принцип антивирусной защиты, базируется на том, какие свойства угроз и потенциально зараженных объектов анализируются при детектировании:

Анализ кода подозрительных объектов.

Поведенческий анализ подозрительных объектов.

Отслеживание изменений файлов, хранящихся на компьютере, по контрольным суммам и другим признакам.

Антивирусные технологии можно классифицировать и по тому, в каком режиме осуществляется защита:

Сканирование компьютера, запускаемое по расписанию, событию или запросу пользователя.

Ещё один способ классификации технологий, реализующих принцип антивирусной защиты:

Знать принцип работы антивирусов необходимо для правильного выбора антивирусного решения. Полноценный антивирус должен включать в себя полный комплекс технологий, нейтрализующих любые типы угроз.

6. Антивирусы

1) KasperskyAntivirus

Работа различных антивирусов одного класса мало чем отличается. Антивирус Касперского обеспечивает защиту среднего класса, поскольку не контролирует сетевой трафик в полном объеме. Работает антивирус так. В течении всего времени, когда компьютер включен он следит за запускаемыми программами, подключаемыми внешними устройствами и скачиваемыми файлами. При запуске программы Антивирус Касперского оценивает ее безопасность еще до исполнения кода. Таким образом он пытается заблокировать вредоносное ПО прежде чем оно успеет навредить вашему компьютеру.

Avast! Internet Security представляет собой антивирусную систему, которая способна обнаруживать и ликвидировать различные виды вредоносных элементов, троянов, шпионских приложений и др. Способен в одном сеансе проверить всю систему на наличие вредоносного ПО и устаревших версий программ, требующих обновления.

В нашем опросе приняли участие учащиеся школы и учителя, результаты которого вы можете видеть на диаграмме. То есть, если вы не рискуете самостоятельно решить, какой антивирус лучше установить на компьютер, то можно довериться данным этого опроса и установить тот, которым пользуется большинство людей.

Данный опрос мы провели среди IT – специалистов, которые считают, что персональные данные необходимо защищать в первую очередь.

9. Способ частичного взлома учетных записей GMail

Полагаете, что ваши пароли в безопасности? Подумайте еще раз. Если вы хотите, чтобы ваш пароль и данные, которые он охраняет, были защищены от хакеров настолько, насколько это возможно, то обязательно ознакомьтесь с методами, используемыми для взломов паролей. В случае если Вы думаете, что такие преступные типы обойдут Вас своим вниманием, или думаете, что они никогда не смогут угадать Ваш пароль, может быть, Вам будет интересно узнать, насколько Вы не правы.

Вот наиболее распространенные методы взлома паролей:

Зачем утруждать себя взломом пароля, когда пользователь с радостью сообщит его сам?

2) Социальная инженерия

Социальная инженерия придерживается той же концепции, что и фишинг – “спросить у пользователя пароль”, но не с помощью почтового ящика, а в реальном мире.

Любимый трюк социальной инженерии – позвонить в офис под видом сотрудника ИТ-безопасности и просто попросить пароль доступа к сети. Вы будете удивлены, как часто это работает. Некоторые преступники даже испытывают потребность – надеть костюм и бейдж прежде, чем придти в компанию, чтобы задать администратору в приемной тот же вопрос лицом к лицу.

3) Вредоносное программное обеспечение

Программа перехвата вводимой с клавиатуры или выводимой на экран информации может быть установлена вредоносным ПО, которое фиксирует всю информацию, которую Вы вводите, или создает скриншоты во время процесса авторизации, а затем направляет копию этого файла хакерам.

Некоторые вредоносные программы ищут существующий файл с паролями веб-браузера клиента, затем копируют этот файл, который (кроме хорошо зашифрованных) будет содержать легкодоступные сохраненные пароли из истории страниц, посещенных пользователем.

4) Оффлайн хакинг

Легко представить себе, что пароли в безопасности, когда они защищены системами блокировки, которые блокируют пользователей после трех-четырех неудачных попыток набора пароля, что также позволяет блокировать приложения автоматического подбора паролей. Это было бы верно, если бы не тот факт, что большинство взломов паролей происходит в оффлайне, с использованием набора хэшей в файле паролей, которые были “получены” от скомпрометированной системы.

Часто, рассматриваемая жертва оказывается скомпрометирована через взлом третьей стороны, которая тем самым обеспечивает доступ хакерам к системе серверов и всех важных файлов пользователя с хэшированными паролями. Взломщик паролей может работать столько времени, сколько ему нужно, чтобы попытаться взломать код без оповещения целевой системы или отдельных пользователей.

5) Подглядывание через плечо

Наиболее самоуверенные хакеры под видом курьеров, специалистов по техническому обслуживанию кондиционеров или любых других служащих проникают в офисные здания.

Как только они попадают в офисное здание, униформа обслуживающего персонала предоставляет им своего рода бесплатный билет на беспрепятственный доступ во все уголки офисного здания. Это позволяет им записывать пароли, вводимые реальными сотрудниками, а также предоставляет отличную возможность увидеть все те пароли, которые многие так любят писать на стикеры и клеить прямо на мониторы своих компьютеров.

6) Метод “пауков”

Опытные хакеры поняли, что многие корпоративные пароли состоят из слов, которые связаны с бизнесом. Изучение корпоративной литературы, материалов веб-сайтов, сайтов конкурентов и даже список клиентов могут обеспечить хакеров “боеприпасами” для построения пользовательского списка слов, который затем используется для взлома методом грубой силы.

Действительно опытные хакеры автоматизировали процесс и запускают “паутинные” приложения, аналогичные тем, которые применяются ведущими поисковыми системами, чтобы определить ключевые слова, собрать и обработать списки для взлома.

Лучшим другом взломщиков паролей, конечно, является предсказуемость пользователей. Если действительно случайный пароль был создан с помощью программного обеспечения, предназначенного для этой задачи, то пользовательский “случайный” пароль, вряд ли будет напоминать что-то подобное.

Вместо этого, благодаря нашей эмоциональной привязанности к вещам, которые нам нравятся, скорее всего, те “случайные” пароли, которые мы создадим, будут основаны на наших интересах, хобби, именах домашних животных, семье и так далее. На самом деле, пароли, как правило, строятся на основе всех тех вещей, о которых мы так хотели бы поговорить в социальных сетях и даже включить в наш профиль. Взломщики паролей, вполне вероятно, посмотрят на эту информацию и сделают несколько, часто правильных, догадок при попытке взломать пароль потребительского уровня, не прибегая к словарю или методу грубой силы.

10. Способы защиты информации

Использование паролей

Идея использования паролей заключается в следующем: если кто-либо попробует обратиться к вашим данным или аппаратным средствам, то пароли должны создать собой массу неудобств. Чем сложнее будет угадать или “взломать” используемый вами пароль, тем в большей безопасности будут ваши данные. Длина пароля существенно влияет на уровень защиты. Личные номера на сегодняшний день являются одним из наименее безопасных паролей широкого использования (напр. Кредитные карты для кассовых аппаратов АТМ или телефонные карты). В личных номерах могут использоваться цифры от 0 до 9, то есть номер может иметь десять тысяч вариаций.

Шифрование – способ преобразования открытой информации в закрытую и обратно. Применяется для хранения важной информации в ненадёжных источниках или передачи её по незащищённым каналам связи

2) асимметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, и, возможно, открытый ключ, но неизвестен закрытый ключ, известный только получателю.

Электронная подпись

Электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе.

При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый.

В ходе исследования было выяснено, что защита информации – есть комплекс мероприятий, проводимых собственником информации, по ограждению своих прав на владение и распоряжение информацией, созданию условий, ограничивающих ее распространение и исключающих или существенно затрудняющих несанкционированный, незаконный доступ к засекреченной информации и ее носителям.

А понятие информационной безопасности – это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

Вы можете изучить и скачать доклад-презентацию на тему Информационная безопасность и информационная культура. Презентация на заданную тему содержит 23 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас - поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Информационная безопасность и информационная культура Выполнили: Авдиенко И.И. Степаненко В.В. Касьянова И.А. Белицкий А.В.

Актуализация Человечество вступило в XXI век, в котором информатизация всех сфер деятельности является основным доминирующим явлением своего эволюционного развития. Развитие информационных и коммуникационных технологий, формирование новой информационной картины мира образуют сегодня новую среду обитания и жизнедеятельности человека. Приоритетным направлением процесса перехода к новому информационному обществу является информатизация образования и формирование информационной культуры человека, а следовательно и обеспечение информационной безопасности образовательного процесса.

Цель: Создать модель образовательного пространства школы обеспечивающею информационную безопасность и формирующею информационную культуру

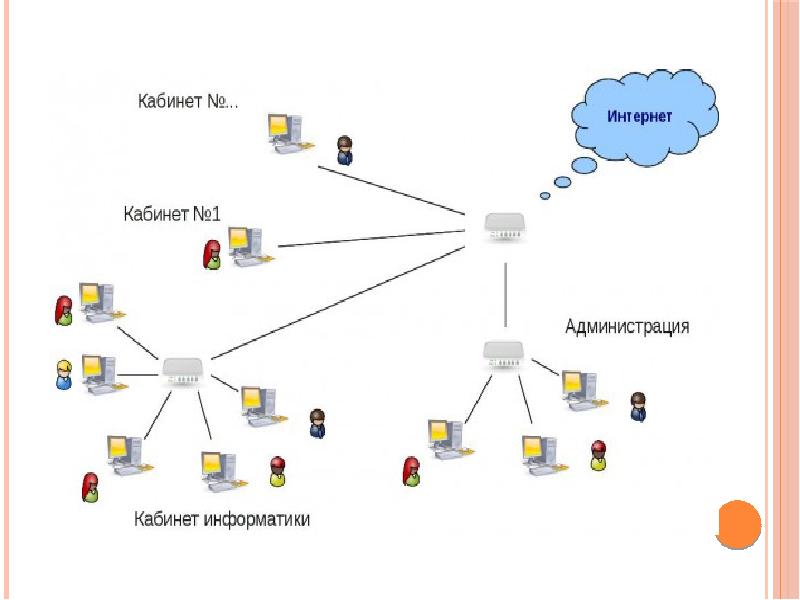

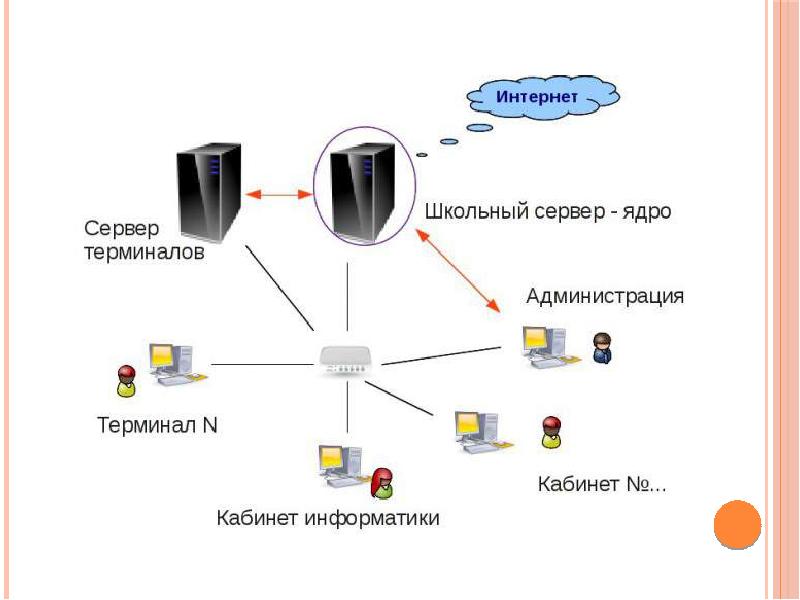

Способы организации контентной фильтрации Рассмотрим какие же способы организации контентной фильтрации доступны образовательным учреждениям. Локально на каждом персональном компьютере. Программа-фильтр устанавливается на компьютере, контролирующему доступ в сеть Интернет всех персональных компьютеров школы, входящих в локальную сеть образовательного учреждения.

Нормативные документы в области информационной безопасности В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся: Акты федерального законодательства: Международные договоры РФ; Конституция РФ; Законы федерального уровня (включая федеральные конституционные законы, кодексы); Указы Президента РФ; Постановления правительства РФ; Нормативные правовые акты федеральных министерств и ведомств; Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д. Подробнее списки и содержание указанных нормативных документов в области информационной безопасности обсуждаются в разделе Информационное право.

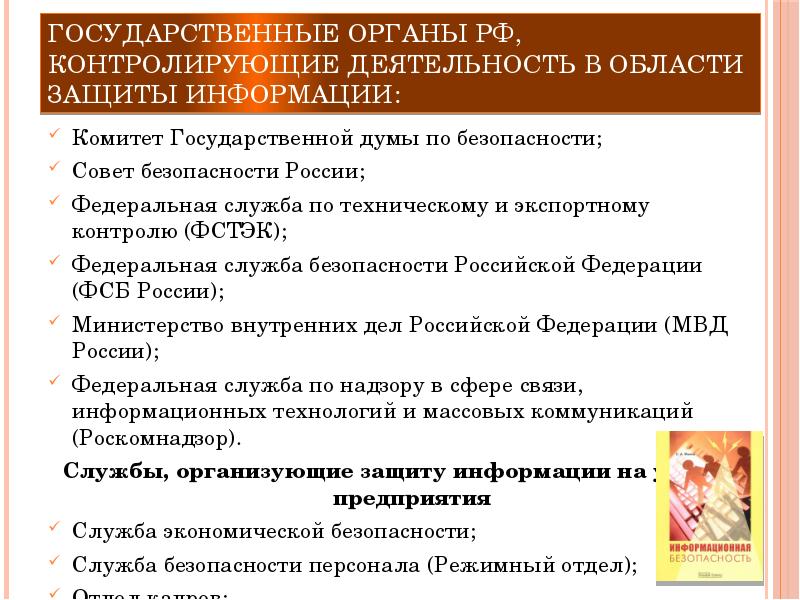

Государственные органы РФ, контролирующие деятельность в области защиты информации: Комитет Государственной думы по безопасности; Совет безопасности России; Федеральная служба по техническому и экспортному контролю (ФСТЭК); Федеральная служба безопасности Российской Федерации (ФСБ России); Министерство внутренних дел Российской Федерации (МВД России); Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор). Службы, организующие защиту информации на уровне предприятия Служба экономической безопасности; Служба безопасности персонала (Режимный отдел); Отдел кадров; Служба информационной безопасности.

В апреле на Межотраслевом форуме директоров по информационной безопасности мой шеф, Андрей Ерин , выступал с докладом "Внедрение культуры информационной безопасности". Вместе с тем он подготовил и статью, посвященную культуре ИБ и в наш корпоративный журнал. Статью ретранслирую ниже без изменений (в подготовке статей участвует наш Департамент маркетинга, потому обилию внутреннего и внешнего маркетинга прошу не удивляться).

В этом выпуске рубрики мы поговорим о культуре информационной безопасности (Культура ИБ). Вы спросите: какая связь между такой серьезной темой, как информационная безопасность и культурой? Для ответа достаточно вспомнить, что культурная среда не ограничивается лишь эстетической стороной вопроса. Например, культура питания – это не только крахмальные скатерти и тонкий фарфор. Она также включает в себя правила гигиены приготовления и приема пищи вкупе с умением поддерживать хороший тон в общении за столом. Словом, культура – это модель поведения: набор установок, комплекс полезных навыков и позитивных эмоций, делающих как нашу жизнь, так и бизнес более комфортными и безопасными.

Зона отчуждения

Так что скрывается за аббревиатурой Культура ИБ?

Термин Культура ИБ может кому-то показаться новым и незнакомым, но лишь на первый взгляд. При ближайшем рассмотрении мы обнаружим, что в CARCADE действительно уже существует культура информационной безопасности и все вместе мы активно ей следуем.

Да, именно так и создается загадочная Культура ИБ: не возникает за несколько дней, а формируется постепенно, вместе с компанией и ее командой. И существует она не в бумажных массивах, а в сознании каждого из нас, в наших действиях и устремлениях. Такой механизм защиты оберегает нашу информацию не менее эффективно, чем современные технологии. Именно благодаря наличию культуры информационной безопасности CARCADE получает возможность еще больше расти и развиваться, а значит и оставаться лидером на рынке лизинговых услуг.

Один хакер может причинить столько же вреда, сколько 10 000 солдат! Боитесь что ANONYMOUS опустошат ваши счета ? Хакеры объявили Кибервойну России! Узнай первым , как выжить в цифровом кошмаре!

"Компот из сухофруктов", илиМетоды формирования и поддержания культуры информационной безопасности в организации

Представьте, что вы – руководитель крупной организации, давно и стабильно работающей на рынке в России, который вдруг осознал важность и нужность информационной безопасности и стал уделять этим вопросам больше внимания у себя на предприятии. Представили? Нет? Согласен, вот так сложно просто взять и посадить себя в кресло большого руководителя, а еще сложнее представить руководителя, самостоятельно пожелавшего разобраться в вопросах ИБ.

Тогда представьте, что организация, в которой вы сейчас работаете, плавно эволюционировала и перешла на следующий уровень зрелости управления в соответствии с моделью CMMI, а для ваших коллег стали актуальны и близки вопросы обеспечения режима конфиденциальности внутренней информации. Не получается? Догадываюсь, почему это может быть трудно.

Метод эмпатии выбран мною лишь для того, чтобы проиллюстрировать актуальность вопроса низкой или порой полностью отсутствующей в большинстве современных коллективов культуры ИБ.

Культура информационной безопасности

Красивое и не особо длинное словосочетание. А что это вообще такое? Где определение или методическое описание для данного словосочетания? При подготовке материала я просматривал различные отечественные и иностранные источники в надежде найти формальное определение и привести ссылку на надежный источник, а в идеале – на утвержденный глоссарий из нормативного документа. Бесполезно. Строгого формального определения культуры ИБ в настоящее время в рунете нет. Каждый кулик свое болото хвалит. Каждый эксперт придерживается своей субъективной философии в данном вопросе. И я не исключение!

Кто-то из экспертов считает, что культура ИБ – это отношение большинства к процессу обеспечения защиты информации в организации. Как следствие, культурой ИБ можно назвать деятельность всех сотрудников организации по обеспечению уважения интересов заинтересованных сторон общего дела (владельцев, учредителей, клиентов, партнеров, руководителей, работников и пр.) в отношении совместно обрабатываемой информации. Важными факторами для возникновения и поддержания культуры ИБ в этом случае являются наличие менеджмента ИБ, представленного иерархией лидеров, стандартизация, внутреннее и внешнее регулирование, а также элементы доверия внутри организации (Аспект СПБ).

Любопытное определение культуры ИБ дано экспертами-теоретиками, опиравшимися на концепцию деятельного подхода. С точки зрения интереса в контексте понятия "общества", культура ИБ – это существующие в определенный период развития общества способы обеспечения интересов личности в информационной сфере, упрочнения демократии, создания правового социального государства, достижения и поддержания общественного согласия, духовного обновления государства, сохранения нравственных ценностей, утверждения в обществе идеалов высокой нравственности, патриотизма и гуманизма, развития многовековых духовных традиций государства, пропаганды национального культурного наследия, норм морали и общественной нравственности, предотвращения манипулирования массовым сознанием, а также развития современных телекоммуникационных технологий, сохранения и развития отечественного научного и производственного капитала (ЮУрГУ).

Иностранные эксперты склонны считать, что культура ИБ – это термин, используемый для подробного описания идеологии, обычаев и социального поведения работников организации (в оригинале – группы людей), способных оказать влияние на состояние защищенности информации, находящейся в их распоряжении. Понятие культуры ИБ вбирает в себя элементы кибербезопасности, политических и общественных наук, информатизации, философии и психологии (SECURIT).

В сильно упрощенном виде под термином "культура ИБ" некоторые представители экспертного сообщества понимают процесс самостоятельного освоения работниками знаний, умений и навыков в области информационной безопасности, а также собственно процесс применения этих навыков на практике с общей целью достигнуть более высокого уровня ИБ в организации в краткосрочной или долгосрочной перспективе.

Вне зависимости от того, какое из предложенных определений близко и понятно именно вам, необходимость выстраивания процессов по формированию у каждого работника своей собственной внутренней культуры ИБ, поддержание и регулярное совершенствование этой культуры – это важные составные части набора организационных методов защиты информации в любой современной организации.

Рассмотрим основные методы и подходы к формированию и поддержанию культуры ИБ. Базисом для составления данного перечня, помимо личного опыта автора, явились описанные в открытых источниках и по понятным причинам обезличенные кейсы и факты, имевшие место в ряде известных организаций РФ в 2015–2016 гг. Прошло то время, когда эти громкие истории гроздями висели на главных страницах популярных информационных изданий и собирали порой нелестные комментарии читателей. Да, факты достаточно стары, но для аналитика по ИБ даже сейчас, на момент написания материала, они не потеряли своей информационной привлекательности, поэтому их с уверенностью можно назвать "сухофруктами".

Глобально методы формирования культуры информационной безопасности в отдельно взятой организации можно разделить на следующие группы, находящиеся в тесной взаимосвязи между собой: информирование/ обучение, контроль/выявление нарушений, проведение внутренних проверок и расследований, дисциплинарное воздействие на нарушителей режима ИБ 1 .

К основным методам, нацеленным на информирование и обучение работников организации культуры ИБ, относятся:

1. Проведение очных инструктажей (вводных, повторных, внеплановых, по факту выявления нарушения) для сотрудников организации под роспись в журнале инструктажей по вопросам ИБ (в т.ч. при выходе новых нормативно-правовых документов в России и в организации) на регулярной основе. В рамках таких инструктажей целесообразно не только доводить информацию в формате, но и отвечать на вопросы сотрудников, сформированные в процессе работы.

2. Регулярное дистанционное информирование сотрудников по каналам внутренней корпоративной электронной почты. Материалы с иллюстрациями и описаниями с флагом "срочно" и/или "важно", полученные по внутренней корпоративной почте от сотрудников службы защиты информации, будут рассмотрены сотрудниками организации с интересом и неподдельным любопытством только в тех случаях, когда это не является обыденностью, не содержит сухой технический текст или скан-копии плохого разрешения и не переходит за грань "внутреннего спама".

3. Обязательное дистанционное обучение сотрудников организации актуальным вопросам информационной безопасности в формате электронного курса (слайды, презентации, демонстрационные ролики, интерактивные упражнения, промежуточные и итоговые тестирования, практические работы и пр.), опубликованного на внутреннем и/или внешнем облачном портале.

4. Популяризация темы защиты информации во внутренней корпоративной среде путем повышения интереса у работников к вопросам информационной безопасности на рабочем месте, направление памяток/информационных брошюр с иллюстрацией и/или яркой инфографикой.

5. Создание внутреннего доступного для всех сотрудников внутри сети организации ресурса (Web-портал, файловый сервер, база данных с доступом через сервер приложений и пр.) для размещения внутренних и внешних нормативных документов по ИБ.

Обеспечение режима ИБ в организации слабоэффективно при низком уровне культуры информационной безопасности у ее работников.

6. Участие представителей службы защиты информации во внутренних совещаниях и обучающих мероприятиях в организации и аргументированное рассмотрение (в устной и письменной форме) поступающих смежных вопросов с точки зрения обеспечения ИБ всеми работниками.

7. Электронная рассылка информационных бюллетеней, в т.ч. полученных извне, по актуальным угрозам ИБ и предложение комфортных для работников мер защиты, выбранных с учетом специфики организации.

Контрольные мероприятия, проводимые службой защиты информации, являются важным фактором, влияющим на уровень культуры ИБ в организации. В настоящее время применяются различные способы контроля за обеспечением режима ИБ в организации, в т.ч. подробно описанные в выпущенных регуляторами нормативно-методических документах. Наиболее эффективными, по мнению практиков, методами являются:

1. Внедрение инструментов (программных агентов, средств ограничения и блокировки избыточных прав и пр.) по контролю за действиями работников на автоматизированных рабочих местах, с периферийным оборудованием, с внешней электронной почтой, внедрение контроля доступа в Интернет и зоны с ограниченным доступом, а также контроля действий привилегированных пользователей.

Культура ИБ у работников организации не будет повышаться при отсутствии режима информационной безопасности.

2. Проведение внутренних тестов на проникновение. Реализация собственными силами сценариев, эмулирующих действия нарушителей, и мониторинг реакции работников организации на подобные ситуации.

Стабильно высокий уровень культуры ИБ у работников организация позволит в будущем снизить материальные расходы организации на мероприятия по контролю за обеспечением режима информационной безопасности.

3. Сбор организационными и техническими инструментами атомарных событий из внешних и внутренних информационных источников и формирование корреляционных цепочек по ранее созданным сигнатурам, позволяющих выявлять аномалии и несоответствия в действиях работников.

4. Создание сетки простых и понятных руководству метрик, позволяющих математически оценить количественные показатели культуры ИБ в организации (например, количество звонков в службу защиты информации в отчетные периоды по вопросам ИБ, количество оказанных работникам консультаций по электронной почте, количество выявленных подозрений на инциденты ИБ с участием работника организации, и пр.).

5. Оценка понимания работниками глубины и важности вопросов обеспечения ИБ в организации при согласовании внутренних нормативных или организационно-распорядительных документов, а также в рамках проведения совещаний по смежным вопросам.

6. Обязательное тестирование (в дистанционном, электронном и/или очно-бумажном формате) работников организации на знание теоретических основ информационной безопасности и основных положений внутренних нормативных документов организации.

7. Использование внешних аудитов на соответствие требованиям смежных с ИБ стандартов в качестве обязательных инструментов для формирования среза текущего уровня культуры ИБ в отдельных подразделениях или процессах в организации.

Экспертиза в части проведения внутренних проверок и комплексных расследований как элемент, позволяющий восстановить цепочку событий и выявить причинно-следственную связь в действиях работников, является обязательной частью цикла поддержания культуры ИБ и способствует развитию как рядовых работников, так и сотрудников службы защиты информации в организации, поскольку требует от экспертов высоких профессионализма и ответственности. Составными частями экспертизы, влияющими на уровень культуры ИБ в организации, можно назвать:

1. Определение соответствия между действиями нарушителей режима ИБ и требованиями внутренних нормативных документов организации и внешних правовых актов.

2. Сбор и анализ доказательной базы, чаще всего для внутреннего использования, при принятии решения в отношении сотрудника, допустившего нарушение.

3. Поиск актуальных источников для сбора атомарных событий, в т.ч. при отсутствии информации, необходимой для проведения комплексного анализа ситуации.

4. Налаживание взаимодействия со смежными подразделениями внутри и профильными структурами вовне организации и оперативный обмен значимой информацией в процессе расследования.

5. Накопление статистики и опыта для экспресс-оценки ситуации и выделения из потока событий и подозрений, подпадающих под критерии ошибок первого и второго рода.

6. Составление детальных отчетов как на техническом, так и на понятном рядовому сотруднику (не техническому специалисту) языке, после прочтения которых возникает осознание необходимости и важности соблюдения внутренних требований режима ИБ.

7. Оценка технической и экономической составляющих мошеннических действий, а также степени влияния этих действий на общий уровень защиты информации в организации.

Элементом модели, отвечающим за обратную связь в классическом процессном подходе, выступает функциональный блок "Дисциплинарное воздействие". Многим привычно под словосочетанием "дисциплинарное воздействие" понимать какое-либо негативное проявление. В контексте формирования и поддержания внутри организации культуры ИБ, помимо известных и понятных принципов "кнута и пряника", данный элемент включает в себя несколько скрытых, но при этом не менее важных аспектов:

1. При регулярной популяризации результатов экспертизы и разборе допущенных сотрудниками организации нарушений у коллег нарушителя происходит последовательное формирование четкого видения успешной работы по пресечению допущенных нарушений режима ИБ внутри их организации службой защиты информации. Затем приходит понимание наличия у экспертов достаточных инструментария и профессионализма для своевременного выявления и детального расследования инцидентов и, как следствие, представление собственной защищенности от внешних угроз при перманентном выполнении требований по ИБ.

2. Для экспертов по ИБ разбор организационных причин допущенных нарушений позволит улучшить действующие требования по ИБ, отладить критерии для выявления событий с признаками инцидентов ИБ, глубже понять схемы бизнес-процессов и с учетом вновь открывшихся обстоятельств адаптировать настройки технических средств мониторинга и контроля.

3. Участие экспертов по ИБ в оперативных мероприятиях, направленных на выявление умысла в действиях нарушителей режима ИБ, позволяет на реальных примерах понять требования и принципы работы сотрудников из подразделений корпоративной и физической безопасности внутри организации или силовых структур из правоохранительных органов, что, в свою очередь, может быть использовано для обучения сотрудников организации в будущем.

4. В процессе дисциплинарного воздействия на сотрудников с низким уровнем культуры ИБ чаще всего задействованы непосредственные руководители этих сотрудников. По завершении технических мероприятий и профилактических инструктажей руководители, самостоятельно осознав важность выполнения требования по ИБ, доносят позиции до других своих подчиненных, что положительно сказывается на поддержании уровня культуры ИБ в целом. Принцип "сарафанного радио" позволяет за минимальное время донести важную информацию в удобопонятном виде до всех сотрудников организации.

5. В некоторых случаях знание того, что в отношении коллег или целых подразделений проводится расследование по факту нарушения ими режима ИБ, дисциплинирует и мотивирует сотрудников гораздо больше, чем прохождение вводного дистанционного курса по ИБ. К сожалению, это только временный эффект, и его воздействие будет снижаться тем быстрее, чем реже в организации будут проводиться мероприятия, по результатам которых принимаются меры дисциплинарного и/или административного воздействия.

6. Еще один косвенный положительный эффект от применения методов дисциплинарного воздействия – это расширение неформального круга лиц, через которых внутри организации можно как передавать, так и получать информацию о выявленных или допущенных нарушениях режима ИБ. Известны случаи, когда своевременно и точечно доведенная до сведения отдельных сотрудников бухгалтерии информация о вирусной эпидемии в сторонней организации или о разрушительном воздействии "программ-шифровальщиков" позволила не допустить распространение данной угрозы в ранее подверженных подобным атакам организациях.

7. Любое дисциплинарное воздействие со стороны организации на сотрудника является внешней экспертной оценкой корректности его действий. Точно также это воспринимается работниками в процессе становления культуры ИБ в организации. Для нетехнических работников наличие профессиональной и понятной оценки от эксперта в области защиты информации становится дополнительно мотивирующим фактором к развитию.

Представленный выше перечень методов является открытым, он не претендует на полноту и побитовое соответствие требованиям аудиторов. Однако в случае его применения в комплексе с уже внедренными в организации мерами полученный синергетический эффект должен стать хорошим подспорьем для экспертов служб защиты информации при формировании и поддержании на приемлемом, по мнению многих регуляторов, уровне культуры ИБ в организации.

___________________________________________

1 Режим информационной безопасности (режим ИБ) – комплекс организационно-технических мер по обеспечению защиты от внешних и внутренних угроз информации/объектов, принимаемых обладателем и включающих в себя:

Читайте также: