Какие угрозы может нести киберпространство человечеству кратко и понятно

Обновлено: 06.07.2024

Стоит без преувеличения сказать, что жизнь большинства из нас храниться в компьютерах: списки родственников, друзей и знакомых, наши видеозаписи и фотографии, сведения о том, где мы были, что нам нравится и не нравится, наши тайны и секреты. Технологии уже прочно живут в нашем повседневном существовании, но в обмен на предоставляемые ими различные удобства мы идем на уступки в сфере конфиденциальности. Смартфоны, планшеты, ноутбуки – все это здорово. Настолько здорово, что мы зачастую забываем о том, что с их помощью можно следить за каждым нашим шагом и при использовании определенных программ узнавать обо всем, что мы делаем.

Актуальность данной темы подтверждается участившимися преступлениями в киберпространстве. К сожалению, не ведется статистика о количестве, но о случаях актуальных преступлений всё чаще слышно в новостях. Двадцать первый век – век появления новых технологий и научных открытий в IT-сфере. Все большее количество людей попадают в сети мошенников, но при этом уровень информированности населения практически не меняется. Стремительно возрастает количество онлайн-общения и активности экстремистских, террористических сообществ и интернет-сообществ антивитального содержания. Происходит анонимизация, участились случаи манипулирования в сети Интернет (секстинг, кибербуллинг), произошла трансформация девиантных форм поведения в киберпространстве, появление новых молодежных криминальных субкультур в виртуальном мире. В условиях быстрого развития технологий, необходимо изучать также развитие преступлений на просторах сети Интернет.

Понятие киберпреступления

Главным явлением, повлиявшим на формирование нынешнего социума в 21 веке, начало активное усовершенствование информационных и телекоммуникационных технологий, считается, что настал новый период в истории человеческой цивилизации. Но улучшение сетевых технологий привело не только лишь к ускорению формирования социума, однако и к расширению источников угрозы для него.

Эксперты уже называют преступность в информационной среде одной из угроз, оказывающих значительное воздействие на национальную безопасность Российской Федерации. Подобное беспокойство абсолютно оправдано: изучение данной сферы иллюстрирует нам, что в глобальных компьютерных сетях создается сложная система криминогенных факторов.

Нарастающая проблема низкой безопасности глобальных сетей от противозаконных действий носит многогранный характер и содержит ряд элементов, затрагивающих круг интересов многих. В связи с этим, иностранными учеными уже довольно давно проводится интенсивное исследование воздействий технологических достижений на социальные процессы, на формирование права и изменение преступности.

При исследовании международной статистики интернет-преступности можно придти к выводу, что Россия за минувшие годы стала одним из лидеров по числу кибератак во всем мире (после нее следуют США, Китай и Индия). За этим могут стоять следующие предпосылки:

Развитие компьютерных технологий, новых механизмов направленных на осуществление интернет-преступлений и возникновение новой группы преступников, а непосредственно хакеров, киберпреступников, довольно опередило законодательство Российской Федерации и никак не дало возможности оперативно создать правовую область, которая будет корректировать отношения, образующиеся в киберсреде и повысило возможность совершения безнаказанных правонарушений.

Из общественных способов совершения киберпреступлений можно отметить 2 вида: социальную инженерию и вирусные программы.

В последние годы вследствие уязвимости информационно-коммуникационных систем к радиоэлектронным и программно-аппаратным воздействиям в мире возникло и стало быстро распространяться кибероружие, обладающее трансграничными поражающими факторами.

По оценке экспертов в настоящее время более 140 стран мира разрабатывают кибервооружения, которые отличаются скрытностью и экономической эффективностью. Поэтому количество операций на фронтах киберпространства постоянно растёт: ежедневно во всём мире выполняются тысячи атак, направленных на нарушение работы объектов государственной инфраструктуры разных стран.

Российская Федерация, стремительно продвигающаяся по пути информатизации всех сфер жизнедеятельности общества, оказалась перед лицом новой серьезной угрозы, исходящей из киберпространства. В этих условиях приоритетной задачей, поставленной руководством страны, является принятие комплекса мер по защите информационных ресурсов.

На решение этой приоритетной задачи направлены выполняемые предприятиями Минпромторга РФ исследования и разработки высокопроизводительных средств управляющей вычислительной техники, создаваемой на основе отечественной аппаратно-программной платформы с архитектурой ЭЛЬБРУС.

ПЛОДЫ ГЛОБАЛИЗАЦИИ КИБЕРПРОСТРАНСТВА:

КИБЕРПРЕСТУПНОСТЬ И КИБЕРТЕРРОРИЗМ

К началу 2007 года хакерство перешло на коммерческую основу, в этой сфере возникла конкуренция, что способствовало быстрому росту качества вредоносных программных продуктов и падению цен услуг в этой области. Темпы роста числа взломанных машин в мире заставляет говорить об индустриальной революции в этой сфере. С одной стороны это стало одним из важнейших видов преступного бизнеса, с другой - уровень организации, автоматизации и разделение труда в этой отрасли достигли небывалых масштабов.

В 2007 году состоялась массированная сетевая атака на Государственный департамент США, министерство экономики, обороны, энергетики, NASA и некоторые другие правительственные структуры США.

Это событие некоторые американцы называют информационным Пирл-Харбором. По оценкам экспертов украденный объем данных составил терабайты (сравнимо с суммарным объемом информации в библиотеке Конгресса США).

В 2010 году президент Б. Обама объявил защиту от кибероружия приоритетной государственной задачей.

Конгресс США выделил в 2010 году 17 млрд долларов на противодействие кибератакам. За 2010 год из банков США украдено через Интернет примерно 100.000.000 долларов. Скорости изъятия денег достигали $10.000.000 в сутки.

ИСТОЧНИКИ РОСТА УГРОЗ БЕЗОПАСНОСТИ ОБЪЕКТОВ КРИТИЧЕСКОЙ ИНФРАСТРУКТУРЫ: ВРЕДОНОСНЫЕ МИКРОСХЕМЫ

Практически в любом современном чипе может быть множество скрытых внутренних функций, к которым у пользователей нет не то что прямого доступа - они даже не знают об их существовании.

В отличие от вредоносного ПО, от угроз которого можно избавиться программными заплатками и сравнительно быстрым обновлением софта на всех машинах системы, от аппаратных закладок в чипах спасет, как правило, лишь замена каждой "больной" микросхемы на другую, "здоровую". В сетях крупных организаций подобная процедура может длиться многие месяцы.

УЯЗВИМОСТИ МИКРОПРОЦЕССОРНЫХ ПЛАТФОРМ

Развитие современных микропроцессорных платформ является ключевым системообразующим фактором, обеспечивающим повышение уровня конкурентоспособности, безопасности и технологической независимости государства.

В настоящее время доминирующие в мире компьютерные технологии разрабатываются ведущими корпорациями США, а основной архитектурной линией в проектировании современных ключевых микропроцессорных компонентов является архитектура x86, которая продвигается корпорациями, такими как Intel, AMD и другими. Доминирующее положение американских корпораций на мировом рынке микропроцессорной техники рассматривается правительством США как важнейший фактор, обеспечивающий стратегическое превосходство и позволяющий при необходимости оказывать политическое, экономическое и военное давление на другие страны.

В последние годы эти две корпорации лидируют как на коммерческих сегментах рынка (персональные ЭВМ, ноутбуки, нетбуки и др.), так и в сегментах стратегических компьютерных технологий, таких как суперЭВМ. В 2009 году 75% общего оборота корпорации Intel составили поставки микропроцессорной техники в сегменте персональной клиентской группы и около 18% продукции составили поставки микропроцессоров для создания центров обработки данных и суперЭВМ. Доля суперЭВМ, вошедших в Top500 и построенных на основе микропроцессоров семейства x86 выросла с 1,2% в 2000 году до 87,6% в 2009 году.

УГРОЗЫ БЕЗОПАСНОСТИ

ДЛЯ РОССИЙСКИХ СИСТЕМ УПРАВЛЕНИЯ

Проводя анализ веб-приложений ключевых российских компаний и промышленных предприятий, эксперты компании Positive Technologies обнаружили, что в сфере информационных технологий и государственном секторе доли ресурсов с наиболее критическими уязвимостями составляют соответственно 75% и 65%.

Наиболее уязвимые приложения связаны с критическими с точки зрения безопасности задачами. Среди них — удаленный и терминальный доступ, системы управления предприятием (ERP, включая SAP R/3), доступные из интернета или офисной сети элементы систем управления производственным процессом (АСУ ТП, SCADA). Информация о последних инцидентах и угрозах APT (Advanced Persistent Thread), таких как Night Dragon, Stuxnet, Duqu, — показывает, что именно эти системы являются целью мотивированных злоумышленников.

Начиная с середины 90-х годов, руководство России предпринимало серьезные усилия по развитию отечественной вычислительной техники и активно финансировало разработку современных микропроцессоров. В последние годы эти усилия дали значительные результаты.

КИБЕРАТАКИ США И ИЗРАИЛЯ

НА ИРАНСКУЮ ЯДЕРНУЮ ПРОГРАММУ

В конце сентября 2011 г. иранские власти официально признали, что компьютерные программы систем управления ядерных объектов страны (в том числе, Бушерская АЭС и завод по обогащению урана в Натанзе), произведенные немецкой компании Siemens, были подвергнуты атаке компьютерного вируса Stuxnet.

Позже стали известны некоторые подробности. По представлению западных источников, Stuxnet был обнаружен в компьютерах, находящихся в Индии, Китае, Индонезии и Иране, однако по оценке американской компании Symantec, разрабатывающей и продающей программы по борьбе с компьютерными вирусами, около 60% вирусов Stuxnet были сосредоточены именно в Иране.

Согласно существующим публикациям, на иранских ядерных объектах Stuxnet вывел из строя около 30 тысяч компьютеров и других устройств. Согласно действующей в Минске компании VirusBlockAda, в находящихся на территории Ирана и обслуживаемых компанией компьютерах вирус Stuxnet впервые был обнаружен еще 17 июня, т.е. почти за два с половиной месяца до того, когда иранские власти начали говорить о наносимом вирусом ущербе. Позже стало также известно, что один из вариантов Stuxnet, обнаруженных в иранских ядерных объектах, появился там еще в июне 2009г.

Различные международные публикации указывают на США и Израиль как на авторов Stuxnet и организаторов акций, в первую очередь отмечая, что это была попытка парализовать иранскую ядерную программу без применения военной силы и оказать психологическое давление на Иран.

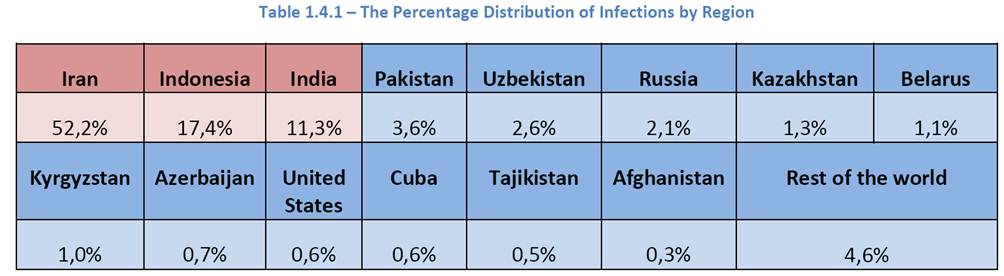

РЕЗУЛЬТАТЫ РАСПРОСТРАНЕНИЯ STUXNET в Internet:

БОЛЕЕ 100 тыс. ЗАРАЖЁННЫХ КОМПЬЮТЕРОВ

Источник:Stuxnet Under the Microscope

Revision 1.31. ESET. 2011.

КИБЕРПРОСТРАНСТВО — АРЕНА

ГЕОПОЛИТИЧЕСКОЙ КОНКУРЕНЦИИ

В последнее время проблемы обеспечения кибербезопасности стали предметом обсуждения высшего руководства США и ряда других стран.

Военно-политическое руководство США первым начало рассматривать кибернетическое пространство как новую сферу ведения боевых действий наряду с наземной, морской и воздушно-космической сферами.

Под киберпространством понимается сетевая инфраструктура, радиоэлектронные средства и средства распространения электромагнитных излучений, используемые для передачи информации, управления оружием, а также воздействия на объекты противника.

В июне 2009г. министр обороны США заявил, что Соединенные Штаты сформируют особое военное объединение, занимающееся кибервопросами, – Киберкомандование (Cyber Command, коротко – Cybercom). Согласно некоторым оценкам, только Министерство обороны США сегодня имеет около 15 тысяч сетей, к которым присоединены 7 млн. компьютеров и других устройств в 88 странах мира

ИСТОЧНИКИ УГРОЗ

В ГЛОБАЛЬНОМ КИБЕРПРОСТРАНСТВЕ

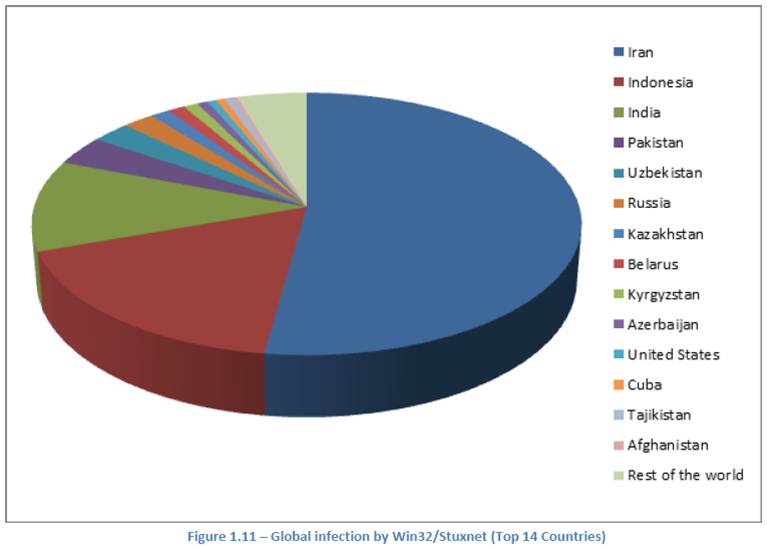

Исследование, опубликованное в 2012 году британской компанией NCC Group, показало, что США лидирует среди остальных стран по числу исходящих хакерских атак.

По данным исследования, США генерирует 22,3% всех попыток атаковать компьютеры. За ней следует Китай – 16%. По оценкам NCC Group, совокупно эти страны своими хакерскими действиями ежегодно наносят ущерб мировой экономике в размере свыше $43 млрд.

С очень большим отрывом от них Россия занимает третье место по числу попыток атаковать компьютеры – 3,6%, говорится в отчете британских аналитиков. Годовой ущерб от действий ее кибер-злоумышленников оценивается примерно в $4 млрд.

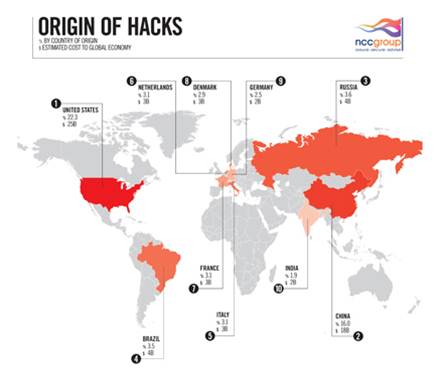

МЕТОДОЛОГИИ ОЦЕНКИ ПРОБЛЕМ КИБЕРБЕЗОПАСНОСТИ

ЖИЗНЕННЫЙ ЦИКЛ УЯЗВИМОСТЕЙ

Источник: Stefan Frei, Bernhard Tellenbach, Bernhard Plattner

Computer Engineering and Networks Laboratory (CSG), ETH Zurich

исполнение планируется оптимизирующим компилятором

число операций за такт (ЧОТ) на пакете SPECcpu больше 3 (Intel Core2 – 1.1), планируется довести до 6

Аппаратно поддержанная двоичная компиляция

обеспечивает совместимость с другими платформами на уровне исполняемых кодов

Защищенные вычисления, основанные на контекстной защите памяти на базе тегированной архитектуры

обеспечивают стойкость к компьютерным вирусам и быструю отладку программ.

Угрозы безопасности в глобальном киберпространстве

Российские аппаратно-программные микропроцессорные платформы Эльбрус для обеспечения безопасности и технологической независимости в глобальном киберпространстве.

Множество новых и развивающихся угроз кибербезопасности приводят к тому, что индустрия информационной безопасности должна быть приведена в состояние повышенной готовности. Все более изощренные кибератаки с использованием вредоносного ПО, фишинга, машинного обучения и искусственного интеллекта, криптовалюты и многого другого подвергают данные и активы корпораций, правительств и частных лиц постоянному риску.

Отрасль по-прежнему страдает от острой нехватки профессионалов в области кибербезопасности, и эксперты предупреждают, что ставки выше, чем когда-либо, поскольку эпидемия киберпреступности рискует подорвать веру общества в идеалы.

- Сбои в работе — чрезмерная зависимость от подключений создает потенциал для преднамеренных отключений Интернета, способных поставить торговлю на колени, и повышенный риск того, что программы-вымогатели будут использованы для взлома Интернета вещей.

- Искажение — преднамеренное распространение дезинформации, в том числе с помощью ботов и автоматизированных источников, подрывает доверие к целостности информации.

- Ухудшение — быстрое развитие интеллектуальных технологий плюс противоречивые требования, возникающие в результате развития национальных правил безопасности и индивидуальных правил конфиденциальности, негативно влияют на способность организаций контролировать свою собственную информацию.

Учитывая, что ущерб, связанный с киберпреступностью, согласно прогнозам Cybersecurity Ventures, к 2021 году достигнет 6 триллионов долларов в год , рассмотрим подробнее угрозы кибербезопасности на 2020 год.

Угрозы и тенденции кибербезопасности на 2020 год

Развиваются стратегии программ-вымогателей. Считается, что атаки программ-вымогателей ежегодно обходятся жертвам в миллиарды долларов, поскольку хакеры используют технологии, которые позволяют им буквально похищать базы данных отдельных лиц или организаций и хранить всю информацию для получения выкупа. Рост числа криптовалют, таких как Биткойн, приписывают разжиганию атак программ-вымогателей, позволяя анонимно оплачивать требования выкупа.

По мере того, как компании продолжают уделять больше внимания созданию более надежной защиты от взломов программ-вымогателей, некоторые эксперты полагают, что хакеры будут все чаще нацеливаться на другие потенциально прибыльные жертвы, например, на состоятельных людей.

Киберфизические атаки. Та же технология, которая позволила модернизировать и компьютеризовать критически важную инфраструктуру, также несет риск. Постоянная угроза взломов электрических сетей, транспортных систем, водоочистных сооружений и т. д. представляет собой серьезную уязвимость в будущем. Согласно недавнему отчету The New York Times, даже многомиллиардные военные системы Америки подвергаются риску .

Атаки, спонсируемые государством — Помимо хакеров, стремящихся получить прибыль за счет кражи индивидуальных и корпоративных данных, целые государства теперь используют свои кибер-навыки для проникновения в другие правительства и проведения атак на критически важную инфраструктуру. Киберпреступность сегодня представляет собой серьезную угрозу не только для частного сектора и отдельных лиц, но и для правительства и страны в целом. Ожидается рост числа атак, спонсируемых государством, при этом особую озабоченность вызывают атаки на критически важную инфраструктуру.

Подключенные устройства удобны для потребителей, и теперь многие компании используют их для экономии денег за счет сбора огромных объемов информативных данных и оптимизации бизнес-процессов. Однако большее количество подключенных устройств означает больший риск, делая сети IoT более уязвимыми для кибер-вторжений и инфекций. Будучи контролируемыми хакерами, устройства IoT могут использоваться для создания хаоса, перегрузки сетей или блокировки необходимого оборудования для получения финансовой выгоды.

Интеллектуальные медицинские устройства и электронные медицинские записи (EMR). Отрасль здравоохранения все еще находится в процессе серьезной эволюции, так как большинство медицинских карт пациентов теперь переведены в онлайн, а медицинские работники осознают преимущества достижений в области интеллектуальных медицинских устройств. Однако по мере того, как отрасль здравоохранения адаптируется к эпохе цифровых технологий, возникает ряд проблем, связанных с угрозами конфиденциальности, безопасности и кибербезопасности.

Поскольку больницы и медицинские учреждения все еще адаптируются к оцифровке медицинских карт пациентов, хакеры используют множество уязвимостей в своих средствах защиты. И теперь, когда медицинские карты пациентов почти полностью доступны в Интернете, они являются основной целью для хакеров из-за конфиденциальной информации, которую они содержат.

Третьи стороны (поставщики, подрядчики, партнеры). Третьи стороны, такие как поставщики и подрядчики, представляют собой огромный риск для корпораций, большинство из которых не имеют защищенной системы или специальной команды для управления этими сторонними сотрудниками.

По мере того как киберпреступники становятся все более изощренными, а угрозы кибербезопасности продолжают расти, организации все больше и больше осознают потенциальную угрозу, исходящую от третьих сторон.

Для хакеров такое развитие производства и проектирования автомобилей означает еще одну возможность использовать уязвимости в незащищенных системах и украсть конфиденциальные данные и / или нанести вред драйверам. Помимо проблем с безопасностью, подключенные автомобили создают серьезную угрозу конфиденциальности.

По мере того как производители спешат на рынок с высокотехнологичными автомобилями, в 2020 году, вероятно, вырастет не только количество подключенных автомобилей, но и количество и серьезность обнаруженных уязвимостей системы.

Острая нехватка профессионалов в области кибербезопасности. В последние годы эпидемия киберпреступлений стремительно обострилась, а компании и правительства изо всех сил пытались нанять достаточно квалифицированных специалистов для защиты от растущей угрозы. Ожидается, что эта тенденция сохранится и в последующий период, при этом по некоторым оценкам во всем мире существует около 1 миллиона незаполненных вакансий (потенциально увеличивающихся до 3,5 миллионов к 2021 году ).

Острая нехватка квалифицированных специалистов в области кибербезопасности продолжает быть причиной для беспокойства, так как сильный, умный цифровой рабочей силы имеет важное значение для борьбы с более частыми, более сложные кибербезопасность угрозы, исходящие со всего земного шара.

Один хакер может причинить столько же вреда, сколько 10 000 солдат! Боитесь что ANONYMOUS опустошат ваши счета ? Хакеры объявили Кибервойну России! Узнай первым , как выжить в цифровом кошмаре!

Люди предпочитают жить сегодняшним днём, но стремительное развитие технологий заставляет думать о том, каким может быть наше ближайшее будущее. Мы провели футуристический анализ технологий и связанных с ними киберугроз, которые могут изменить мир к 2030 году. В этом посте — краткий обзор нового проекта Trend Micro Project 2030.

О проекте

Чтобы сделать наш прогноз максимально доступным для аудитории, мы не ограничились текстовым докладом Project 2030: Scenarios for the Future of Cybersecurity — в дополнение к нему мы написали сценарий и сняли мини-сериал из девяти эпизодов.

Cайт Проекта 2030. Источник: Trend Micro

Наше описание будущего не содержит деталей развития технологий. Мы сосредоточились на том, как в среднесрочной перспективе киберугрозы будут воздействовать на отдельных людей, бизнесы и государственные структуры.

Описанные события могут стать реальностью в некоторых регионах мира. Мы описывали их, используя анализ текущего ландшафта угроз, экспертные мнения специалистов по информационной безопасности, защите данных, правоохранительной деятельности и международным отношениям, а также глубокое изучение перспектив развития новых технологий.

Мир в 2030

Героиня нашего сериала, Ресила, живёт в полностью подключённом мире. Здесь даже такие обыденные вещи, как покупки, полностью управляются подключёнными устройствами и датчиками. Данные о питании, посещении спортзала и режиме сна передаются её врачу. Датчики определяют потребности семьи в питании, включая дефицит витаминов и других веществ.

Ресила воспользовалась сервисом, который автоматически заказывает добавки и корректирует её рацион, увеличивая количество клетчатки и уменьшая содержание жиров и углеводов по мере необходимости. На полках онлайн-супермаркета представлены только те продукты, которые разрешены или полезны покупателю. Люди, которым по медицинским показаниям нельзя употреблять определенные продукты, например алкоголь или сахар, могут попросить, чтобы им закрыли доступ в этот раздел магазина.

Сын героини Коджо учится в цифровом формате, вся информация поступает через цифровые линзы. Мгновенный доступ к мировым знаниям избавит нас от необходимости чему-либо учиться. Образование теперь сосредоточено на обработке, а не на приобретении знаний. В результате люди все меньше знают объективно.

Всё, что Коджо и Ресила видят перед своими глазами, определяется алгоритмами. Алгоритмическая оптимизация стала ключевой технологией в битве за сердца и умы. Результаты поиска теперь являются субъективной истиной: манипулирование ими — цель для тех, кто стремится распространять дезинформацию и пропаганду.

Ресила работает в компании Konsolidated Rubber and Logistics (KoRLo) Industries, производственной компании, которая эволюционировала, чтобы сохранить конкурентоспособность. В KoRLo синтезировали самовосстанавливающиеся полимеры, которые используются в экстремальных условиях, например, на морском дне и на низкоорбитальных спутниках. Датчики в их продукции сообщают об износе и необходимости технического обслуживания, предсказывают отказы и обеспечивают диагностику.

Индустрия 4.0 достигла зрелости с полностью оцифрованным мониторингом цепочки поставок и производственных линий. Вся ИТ-инфраструктура KoRLo работает в облаке, а люди занимаются только бизнес-стратегией, реагируют на серьезные аномалии и проверяют работу автоматики.

Действие фильма происходит в Нью-Сан-Джобане, технологически развитом и ориентированном на конфиденциальность городе. Подобно бизнесу и гражданам, правительство 2030 года также перенасыщено данными от общегородских датчиков. Решить, что делать со всеми этими данными, — главная задача городского совета наряду с обеспечением их безопасности. В городе нет наличных денег, запрещён одноразовый пластик, а в центре города нет бензина.

Киберугрозы в 2030 году

К 2030 году подключённость буквально всего будет оказывать влияние на повседневную жизнь как на физическом, так и на психологическом уровне. Киберпреступные группировки также будут развиваться, злоупотребляя технологическими инновациями.

Исходя из описанных сценариев, преступную деятельность следующего десятилетия можно разделить на следующие категории:

атаки на отказ в обслуживании/перебои в работе;

злоупотребление вычислительной мощностью;

несанкционированное обнародование данных;

незаконный перехват коммуникаций/передача данных;

На первый взгляд эти категории очень похожи на то, с чем мы сталкиваемся сегодня, и базовые угрозы весьма схожи. Однако автоматизация и искусственный интеллект изменят суть функционирования этих типов атак.

В следующем десятилетии уровень автоматизации станет ещё выше, а машинное обучение достигнет такого уровня, что все организации и сферы общества будут использовать инструментарий на базе ИИ. В их число неизбежно войдёт и преступность, включая отдельных хакеров, группировки или национальные государства. Высокоавтоматизированная разведка, выбор целей, тестирование на проникновение и доставка вредоносного контента позволят им максимизировать эффективность своих усилий, используя самообучающиеся инструменты, которые практически не нужно контролировать.

Атаки с использованием ИИ неизбежно будут сопровождаться более совершенными методами обфускации, которые сами, возможно, будут усовершенствованы ИИ. Самообучающиеся инструменты fast-flux для уклонения от перехвата данных и идентификации станут логическим развитием существующих анонимайзеров.

Бесконечное пространство возможностей откроет преступникам вмешательство в работу ИИ. Сложные атаки, включающие манипуляции с наборами данных, на основе которых обучаются ИИ, могут привести к неблагоприятным последствиям, включая проблемы с безопасностью и неправильное поведение роботов. Такие методы могут представлять особый интерес для корпораций с большими ресурсами или национальных государств, стремящихся получить конкурентное преимущество более изощренными способами, чем кража интеллектуальной собственности.

Мы прогнозируем значительный потенциал манипулирования данными и для оказания воздействия на людей и устройства IoT. Данные являются ключевой характеристикой цепочек поставок в 2030 году. Например, при производстве продуктов питания или доставке лекарств изменённые ингредиенты или инструкции могут привести к физическому ущербу.

Всеобщая подключённость добавит новых возможностей преступникам. Простой перенос существующих угроз несанкционированного доступа, отказа в обслуживании, утечки информации и вымогательства на датчики, встроенные в человеческое тело, создаёт смертельную угрозу для людей.

Последствия перемен для кибербезопасности

Изменение процессов в кибербезопасности. В будущем, когда кибератаки, защита и реагирование на инциденты будут осуществляться искусственным интеллектом, роль человека изменится. Пороговые значения для эскалации на рассмотрение человеком будут повышены, но на них также будут влиять нормативные соображения, включая требования по защите данных и уведомлению о нарушениях.

Весь мир как киберпространство. Страны и регионы все больше внимания будут уделять сохранению своего цифрового суверенитета, а техно-национализм станет ключевым геостратегическим инструментом некоторых из самых могущественных государств мира. Ограничения на цепочки поставок будут влиять не только на скорость внедрения новых технологий, но и на обеспечение их безопасности. Страны, развивающие собственные инновации в области кибербезопасности, справятся с проблемами такого будущего лучше, чем страны, зависящие от иностранных поставщиков.

Регуляторные вопросы. Использование ИИ для сбора и обработки данных заставляет задуматься о том, будут ли существующие режимы защиты информации соответствовать такому будущему или потребуется дополнительное законодательство для защиты граждан от вездесущего наблюдения. Дополнительное соображение касается объёма данных, которые будут созданы к 2030 году. Регулирование обработки и хранения данных необходимо будет дополнить требованиями по архивированию и удалению данных, при необходимости установив временные ограничения. Для решения этой задачи могут появиться услуги по персональному архивированию и сохранению наследия в рамках коммерческого сектора управления конфиденциальностью.

Заключение

Мы не можем сказать точно, какая часть из наших прогнозов станет реальностью в 2030 году. Возможно, какие-то из них не сбудутся, но также может быть, что некоторые технологии превзойдут все ожидания.

Взгляд в будущее позволяет сформировать картину мира, к которому мы движемся день за днём, внедряя новые технологии, подключая всё больше устройств к интернету и развивая нейросети. Благодаря этому у всех заинтересованных лиц появляется возможность представить, как существующие сегодня угрозы трансформируются к 2030 году, и разработать план действий с учётом не только возможностей, но и рисков, которые появятся в ближайшее десятилетие.

Чтобы познакомиться с полным или кратким текстом доклада Project 2030: Scenarios for the Future of Cybersecurity и посмотреть сериал, переходите на сайт Project 2030.

Читайте также: