Опаленное зашифрованное сообщение где взять

Обновлено: 02.07.2024

Автор: Метлева Надежда Александровна

Населенный пункт: Вологодская область, город Великий Устюг

Перед вами на слайде несколько цитат:

- На что сразу обратили внимание? (написаны с ошибками)

- Как вы думаете, откуда эти цитаты?

- Почему они содержат орфографические ошибки?

Так партизаны весьма оригинальным способом повышали стойкость собственных шифров. При расшифровании для русского человека все было понятно. А криптоаналитики противника, перебирая различные варианты, встречали невозможные для русского языка сочетания и отбрасывали данный вариант как заведомо неверный.

- Давайте вместе сформулируем цель.

Через знакомство с некоторыми способами шифрования данных в годы ВОВ научиться декодировать информацию.

Начнём наше знакомство.

- Предположите, в чём заключалась суть таких донесений?

Подготовка и проведение операций по дезинформации противника. Руководство партизан доводило до врага сведения о численности партизанских сил, во много раз превышавшей действительную; создавали ложные партизанские базы, имитировали подготовку нападения партизан на те или иные объекты и др.

Беседу о следующем способе шифрования я начну с фотографии.

- Кого вы на ней видите?

- Индеец и советский солдат…Что может их связывать?

Во время Отечественной войны в качестве шифровальщиков активно использовали индейцев из-за того, что их язык мало кто знал. Но, правда, была и трудность: в индейском языке не было многих слов, необходимых для военного дела. Поэтому термины приходилось придумывать на ходу.

- Представьте себя в роли разведчиков. Соотнесите русскоязычные термины с языком индейцев.

Термин "подводная лодка" на языке навахо звучал, как "железная рыба", "торпедоносец" - как "ласточка", "кабель" - как "железная веревка", "Германия" - как "Железная шляпа", "Россия" - как "Красная Армия". Понятно, что расшифровать такое послание было практически невозможно.

В той и другой использовался шифр многоалфавитной замены.

В шифрах много алфавитной замены каждому символу открытого алфавита ставятся в соответствие не один, а несколько символов шифровки. И в этом механические устройства шифрования играли главную роль.

А

Б

В

Г

Д

Е

Ж

З

И

К

Л

М

Н

О

П

Р

21

37

14

22

01

24

62

73

46

23

12

08

27

53

35

04

40

26

63

47

31

83

88

30

02

91

72

32

77

68

60

44

10

03

71

82

15

70

11

55

90

69

38

61

54

09

84

45

Активную работу по разработке шифров вели: Гузенко Игорь Сергеевич, Адольф Георгиевич Толкачёв, Анатолий Дмитриевич Семенов и другие.

Мы рассмотрели лишь некоторые шифры, которые использовали советские разведчики.

- А что такое шифрование?

Нам всем безусловно понятно то, что зашифровать информацию – полдела. Её необходимо передать!

"Связь — всегда святое дело, а в бою — еще важней. "

- Назовите известные вам способы связи во время ВОВ

- радио

- устная, личная информация, через связников

- самолет

- печать

- письменный доклад

- голуби

- светосигналы

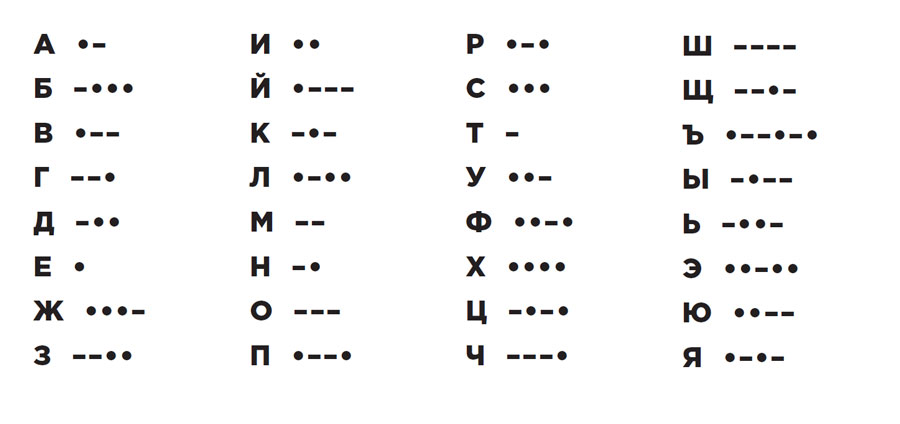

Основной была радиосвязь. Она осуществлялась через телеграф (устройство для передачи сигнала по электрическим проводам). В качестве сигнала радисты ВОВ использовали азбуку Морзе - один из первых способов кодирования информации.

- Сейчас я попрошу вас ответить на такой вопрос: что вам известно об азбуке Морзе? Я подготовила для вас таблицу. Она поможет вам структурировать ваши знания.

Когда и кто изобрел

В каких случаях применяется

-один человек записывает на доске

Сейчас я прочитаю небольшую характеристику о данном способе кодирования, при этом первый вариант будет подчёркивать в своих таблицах то, что получит подтверждение по ходу моего чтения, а второй вариант должен будет дополнить свои таблицы новыми идеями из содержания рассказа.

Чтобы отделить последовательности (коды букв) друг от друга, вводят ещё один символ – пробел (пауза). Если бы не было разбивки на буквы, текст перестал бы расшифровываться однозначно.

В наше время, как правило, используют более современные средства связи. Азбуку Морзе иногда применяют на флоте и в МЧС. Она очень популярна среди радиолюбителей.

- В течение 2 минут посмотрите в свои записи и обменяйтесь информацией в парах. Давайте исправим информацию на доске и допишем её (опрос по желанию)

Танки на переправе у северного моста

Молодцы! Вы справились с эти заданием за…минут.

В среднем радист может передать от 60 до 100 знаков в минуту. Рекордная скорость составляет 260-310 знаков в минуту. Вся сложность изучения азбуки Морзе заключается в том, что недостаточно просто запомнить комбинацию точек и тире для каждой буквы.

Подводя итог урока, хочется сказать следующее. Шифры никогда не были и, понятно, не станут обычными абстрактными вещами. Но, являясь важнейшей составной частью системы безопасности любого государства, они по природе своей вынуждены пребывать в безвестности. История нынешней криптографии, и её влияние на современность – очевидно, удел будущих историков. Но! Настоятельно важно знать, уважать и помнить своё прошлое любому поколению нашей страны. Сегодня мы, хоть в небольшой степени, познакомились со способами шифрования данных, в разработке которых советские шифровальщики и разведчики принимали самое непосредственное участие. И попробовали расшифровать информацию.

Прежде всего, разберемся в терминологии.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Шифр Атбаша

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Шифр Цезаря

Опять же, для наглядности, возьмем латиницу

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Шифруем его и получаем следующий несвязный текст:

Шифр Вернама (XOR-шифр)

Исходный алфавит — все та же латиница.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Переведем их в бинарный код и выполним XOR:

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Например, возьмем для разнообразия, кириллический алфавит.

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

Получим в итоге следующий нечитаемый бред:

Шифр Плейфера

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

Стандартные шифры

Сумели? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Шифр Виженера

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов и дешифраторов:

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Читайте также: