Как спрятать сообщение в картинке

Обновлено: 03.07.2024

Вероятно, вам случалось, что требовалось скрыть некоторую информацию в изображении. Это полезно, например, если сотрудник службы технической поддержки не должен видеть ваши личные данные на снимке экрана, иллюстрирующем сообщенную проблему. Или когда вы хотите избежать жалоб от случайных людей, которые попали на фотографии вашей свадьбы. Или вы хотите показать свой билет в Instagram на долгожданную вечеринку, но хотите скрыть штрих-код на случай, если кто-то захочет пойти вместо вас.

Помните, что затемненные – и даже обрезанные! – изображения могут по-прежнему содержать данные, которые должны были быть скрыты.

Вот пять ситуаций, когда ваша личная информация может просочиться.

Редактирование изображений в приложениях Office

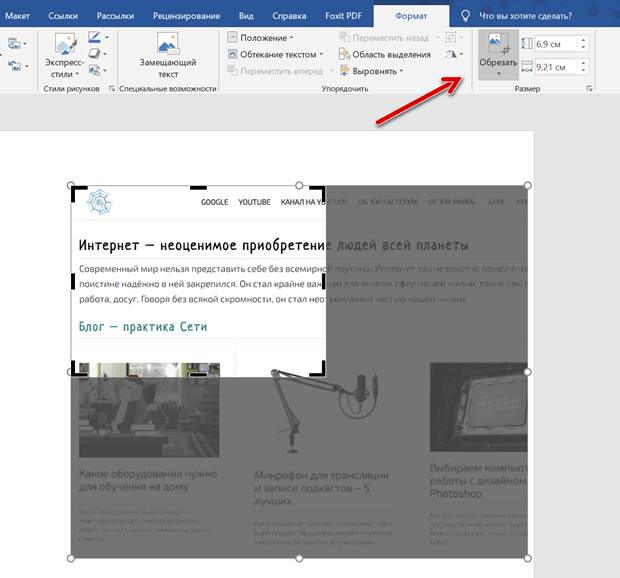

Это классический способ случайного распространения личных или корпоративных секретов. Если изображение находится в текстовом документе или слайде, его наиболее удобно изменить непосредственно в приложении Office. Просто вставьте изображение и обрежьте, чтобы удалить ненужные части, сохраните документ и передайте его своему боссу или клиенту с чистой совестью.

Проблема заключается в том, что таким образом вы изменяете только способ отображения изображения в теле документа; на самом деле исходное изображение остается нетронутым! Чтобы просмотреть скрытую часть, просто выберите изображение и активируйте параметр обрезки на вкладке Формат.

Когда речь идет о черных прямоугольниках и различных графических эффектах, они совсем не полезны в приложениях Office. Чтобы увидеть, что находится под ними, получателю просто необходимо удалить оверлейную графику. Любой человек может легко удалить черные прямоугольники в документах Word.

Полупрозрачная заливка

К сожалению, нет. Это связано с тем, что инструменты Pen и Highlighter предлагают только полупрозрачный рисунок. Конечно, если вы потянете инструмент несколько раз за один фрагмент, у вас может сложиться впечатление, что он полностью покрыт. К сожалению, изменение яркости, контрастности и других настроек быстро выявляет скрытый текст.

То же самое относится к полупрозрачным кистям в редакторах изображений. В общем, лучше использовать 100% непрозрачные инструменты для сокрытия данных в изображениях.

Невидимый загадочный слой

Чтобы не потерять секретную информацию по всему изображению, графические редакторы могут хранить её в отдельном скрытом слое. Для некоторых изображений это удобное решение, но публикация изображения, содержащего такие скрытые слои в Интернете, не самая лучшая идея, по крайней мере, если она в формате PNG.

Когда вы сохраняете изображение в файл PNG, редактор фотографий объединяет слои, чтобы их нельзя было разделить; однако, информация из скрытого слоя всё еще находится в файле. Хотя большинство программ не отображают её, в некоторых, например, в приложении Darktable, достаточно открыть изображение, чтобы увидеть все скрытые слои, в которых ничто не закрыто.

Обратимая фильтрация

Графические фильтры, которые искажают изображение, также могут раскрыть секрет. Некоторые перемещают пиксели, но не удаляют их, поэтому вы можете восстановить их и отобразить изображение в первоначальном виде.

Благодаря этой функции фильтра полиция задержала педофила из Канады. Преступник опубликовал в Интернете фотографии жертв, на которых его лицо было искажено с использованием эффекта вращения. Информационным специалистам удалось восстановить первоначальный вид изображения достаточно, чтобы выяснить, как он выглядит. С другой стороны, киберпреступники могут также использовать эту технику, чтобы раскрыть наши секреты, хотя мы очень стараемся скрыть их от посторонних лиц.

Из различных методов искажения изображения размытие и пикселизация считаются наиболее надежными, когда информация об изображении преобразуется в смесь цветных квадратов, и этот шаг не может быть легко отменен. Между тем, технологии машинного обучения всё чаще распознаёт изображения, даже если они подверглись упомянутой обработке.

И если вы разделите изображение на довольно маленькие пиксели, в надежде, что таким образом сохраните секрет, кто-то все равно сможет увидеть, что там было изначально. Лучший способ – уменьшить изображение, чтобы пиксели воссоединились.

При использовании пикселизации, чтобы скрыть информацию об изображении, убедитесь, что масштабирование не противоречит ваши намерениям.

Прячется не всё

Ваши секреты также могут быть обнародованы, если вы оставите информацию, которая ведет к этому. На скриншоте учетной записи социальной сети вы можете полностью стереть свое имя и фотографию профиля, но при этом оставить адресную строку без изменений. Любой желающий может ввести этот адрес в браузере и просмотреть профиль. Сокрытие чьего-либо лица черным прямоугольником и оставление булавки с именем человека позволит его идентифицировать.

Более того, фотография – не единственная вещь, которая может раскрыть секреты; вам всё еще нужно помнить о метаданных файла. Иногда эта информация говорит только о времени и месте, где было создано изображение, но они также могут содержать миниатюру оригинальной фотографии, которая показывает, как она выглядела до изменения.

Поэтому перед тем, как опубликовать фотографию, удалите её метаданные. Существует множество мобильных приложений и компьютерных программ, которые могут легко убирать информацию из фотографии.

Однако помните, что вредоносные программы могут выдавать себя за такие инструменты, поэтому загружайте их только с официальных ресурсов и не предоставляйте им слишком много разрешений в системе.

Пользователи Windows могут удалять метаданные из фотографий без установки дополнительного программного обеспечения:

- Щелкните правой кнопкой мыши на фото.

- Выберите Свойства.

- В открывшемся окне перейдите на вкладку Детали.

- Нажмите Удалить свойства и личную информацию.

- Выберите, следует ли удалить метаданные безвозвратно или создать копию файла, который не будет содержать их.

Кто ищет, тот найдёт

Любой, кто отчаянно хочет узнать ваш секрет, попробует всё, чтобы раскрыть его. Например, даже если вы удалите каждое слово по отдельности, он может попытаться угадать текст, например, по количеству и длине, или восстановить небольшую часть искаженного фрагмента, который может появиться вокруг черного прямоугольника, когда изображение было сохранено в формате JPEG.

Есть несколько сложных методов, но обычный человек, который будет просматривать ваши фотографии в Instagram, вероятно, не будет их использовать. Однако, если эта информация очень важна, запомните эти советы.

На экране компьютера при отображении картинки цвета создаются сочетанием красного, зелёного и синего компонентов. Эти три цветовые плоскости называются каналами. Обычно они записываются как RGB.

Кроме этих трёх каналов, в PNG может быть ещё четвёртый канал, называемый альфа (обозначается буквой А) для определения уровня прозрачности. Полученное изображение RGBA определяет видимые цвета и степень прозрачности.

В большинстве графических форматов альфа-канал является значением от 0% до 100% (или от 0 до 255 в байтах). Значение 0% (чёрный) обозначает место на изображении, где должна быть полная прозрачность — тут значение RGB игнорируется, и полностью виден фон под картинкой. Значение альфа-канала 100% (белый) означает, что каналы RGB полностью непрозрачны. Промежуточные значения определяют, насколько нужно смешать фон со значением RGB-пикселя.

Альфа-градиент в PNG

Значения альфа-градиента обычно используются для наложения изображения на другое изображение или на веб-страницу. Альфа-градиенты есть в PNG, WebP, ICO, ICN и других растровых форматах. Формат GIF поддерживает только логическое значение (пиксель либо прозрачен, либо нет).

Альфа-канал — только один из вариантов для размещения скрытого текста. Переходим к PNG-наполнению (padding) для прямой записи данных в бинарный файл.

Формат PNG достаточно прост. Каждый файл начинается с восьми стандартных байт подписи, вот её десятичные значения: 137 80 78 71 13 10 26 10 . Первый байт выбран за пределами ASCII, чтобы никакой редактор случайно не принял изображение за текстовый файл. Следующие три байта соответствуют буквам P, N, G. Затем разрыв строки DOS (13 10), маркер DOS окончания файла (26), чтобы программа type не выдавала весь бинарный мусор, и маркер Unix новой строки.

После заголовка начинаются блоки данных (chunks) со стандартной структурой. Сначала идёт блок IHDR с указанием ширины и высоты изображения, цветового пространства, количества бит на пиксель, методом сжатия, методом фильтрации и указанием наличия/отсутствия чересстрочного кодирования. Для ширины и высоты выделено по четыре байта, для остальных параметров — по одному байту.

Затем следует опциональный блок tEXt с текстовыми метаданными, например, с названием программы, которая сгенерировала данный файл PNG. В текстовые блоки можно записывать текстовую информацию в открытом виде.

За IHDR и tEXt следуют блоки IDAT со сжатыми значениями RGB или RGBA для растровых пикселей. При рендеринге PNG обрабатывается IHDR, выделяется буфер в памяти для изображения, данные извлекаются из сжатого формата и попиксельно записываются в буфер. Файл PNG завершается блоком IEND.

В конце каждого блока записана контрольная сумма CRC для этого блока, которая вычисляется по стандартному алгоритму.

Обычно изображения PNG содержат 8 или 16 бит информации на каждый канал RGB или RGBA, то есть выходит от трёх до восьми байт на пиксель. В таком формате все байты заняты полезной информацией о цвете и прозрачности, так что в конце каждой строки графического изображения у нас нет места для записи произвольных данных.

Впрочем, PNG-картинки с малой глубиной цвета встречаются очень редко, поэтому и данный метод стеганографии можно считать экзотикой. Если вам попалось PNG-изображение с 2, 4 или 16 цветами, один этот факт уже вызывает подозрение и может инициировать проверку PNG-наполнения по столбцам.

Совсем другое дело — PNG-наполнение за границами картинки. Это более простой метод стеганографии, который позволяет спрятать в изображении гораздо больше информации.

PNG-наполнение за границами картинки (post-pixel padding) часто используется в различных играх, головоломках и конкурсах, не только хакерских. Вот как работает этот метод:

-

Берём изображение PNG (с любой глубиной цвета).

На правах рекламы

Привет! Ранее публиковал статью " Хочешь почувствовать себя хакером и подшутить над другом? Читай. 😎 " на тему батников) Как выяснилось, интерес у читателей есть на подобные темы, вот и решил рассказать Вам об одной интересной штучке. Покажу, как с помощью обычного батника спрятать файлы в любом изображении. Если интересно - читай! 😉

Сразу же скажу, что стороннее ПО мы использовать не будем.

Итак , берём любые файлы и отправляем их в архив:

Я дал ему имя 1.zip

Теперь рядом с полученным архивом ложим любую картинку. И переименовываем её (для удобства). Я дал ей имя 0.jpg :

Отлично . Здесь же создаём батник вот с таким содержанием:

copy /b 0.jpg+1.zip 2.jpg

.. всё готово . Осталось выполнить батник и появится наша картинка 2.jpg ))

Теперь попробуйте открыть её, как обычно. Да, обычное изображение .

Ну а сейчас попробуйте открыть её через любой архиватор.. (например, через WinRAR или 7zip.) И вот что у нас получилось :

Кстати, данная фишка из области вирусологии..) а теперь вопрос - Кто- то до сих пор сомневается, что в обычной скачанной картинке с интернета может быть вирус?😉

P.S.: Как я понял, многие даже и представить себе не могут, насколько просто и элементарно делаются подобные "вещи".. Да и с батниками - многие уверены, что это всего-лишь какая-то "штука" для решения простых задач. На самом деле, если "копнуть" по-глубже и неординарно помыслить - будет профит. 😉 У меня нет цели проводить Вам курсы по вирусологии.. Да и приведённый пример - не новшество. - но что-то вполне нейтральное (для саморазвития и подкованности, так сказать), может, ещё расскажу.😉

Думаю понятно, что если после данных манипуляций фотка будет весить 2гб - она может обратить на себя ненужное внимание.. 😀

В дешевых старых шпионских фильмах самые секретные документы и уникальные драгоценности непременно располагались в скрытом за картиной потайном сейфе. Не знаю, чем вызвана популярность такого метода маскировки, но нечто подобное вы можете проделать и на своем компьютере. Утилита Free File Camouflage позволяет спрятать любой файл, в том числе текст, программу или другую картинку, внутри любого изображения в формате JPG.

Free File Camouflage, благодаря своей бесплатности и простоте использования, вполне может пригодиться в тех случаях, когда у вас есть необходимость обезопасить свои файлы, но нет желания связываться со сложными системами защиты. С помощью этой утилиты можно быстро и надежно спрятать свои данные от любопытных глаз, не вызывая никаких ненужных вопросов.

Читайте также: