Если компьютер в сети vlan 10 отправляет широковещательное сообщение какие устройства его получат

Обновлено: 25.04.2024

- Бренды

- Беспроводное оборудование

- Комплектующие

- Маршрутизаторы (роутеры)

- Коммутаторы (свитчи)

- VoIP оборудование

- Видеонаблюдение

- IPTV приставки

- Оптоволоконное оборудование

- Умный дом

- Компьютерная техника

Ajax Systems

Alfa Network

Edge-Core

Edimax

M5Stack

Escene

GAOKE

HPE Aruba Networks

Info-Sys

ITElite

Keenetic

LigoWave

Точки доступа WiFi

Контроллеры для точек доступа

Wi-Fi антенны

Материнские платы

Радиокарты

USB Wi-Fi адаптеры

Усилители Wi-Fi сигнала (репитеры)

Powerline адаптеры

GPS-трекеры

Блоки питания, РОЕ, инжекторы

Грозозащита

Кабель UTP, FTP, коннекторы

Патч-корды

Патч-Панели

Сетевые компоненты и инструмент

Корпуса

Крепежная фурнитура

Переходники и кабели USB, HDMI, DVI, SATA, 3RCA

Пигтейлы

Удлинители и сетевые фильтры

Силовой кабель

Неуправляемые коммутаторы

Управляемые коммутаторы

IP телефоны

VoIP шлюзы

IP-ATC

Аксессуары для VoIP-оборудования

IP-камеры

Регистраторы

Аксессуары для видеонаблюдения

Видеодомофоны

Аналоговые видеокамеры

SFP, SFP+,SFP28 - модули/патч-корды/DAC-кабель

Медиаконвертеры

Оптические патч-корды

Контроллеры

Датчики

Сетевые карты и адаптеры

Принт-серверы

Сетевые накопители (NAS, DAS)

USB-концентраторы

Универсальные внешние аккумуляторы

Источники бесперебойного питания

Аккумуляторные батареи

Зачем нужны виланы?

- Возможность построения сети, логическая структура которой не зависит от физической. То есть, топология сети на канальном уровне строится независимо от географического расположения составляющих компонентов сети.

- Возможность разбиения одного широковещательного домена на несколько широковещательных доменов. То есть, широковещательный трафик одного домена не проходит в другой домен и наоборот. При этом уменьшается нагрузка на сетевые устройства.

- Возможность обезопасить сеть от несанкционированного доступа. То есть, на канальном уровне кадры с других виланов будут отсекаться портом коммутатора независимо от того, с каким исходным IP-адресом инкапсулирован пакет в данный кадр.

- Возможность применять политики на группу устройств, которые находятся в одном вилане.

- Возможность использовать виртуальные интерфейсы для маршрутизации.

Примеры использования VLAN

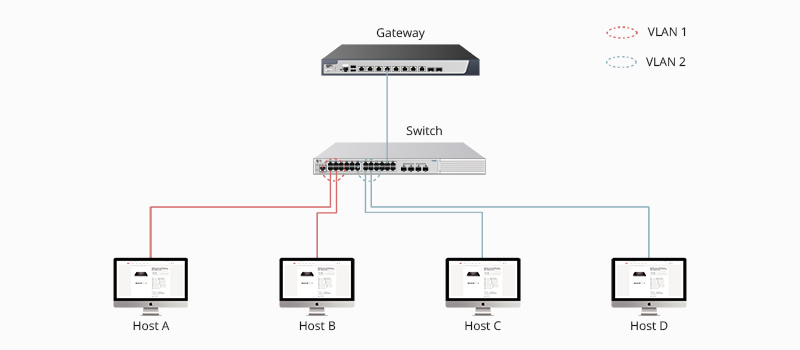

- Объединение в единую сеть компьютеров, подключенных к разным коммутаторам. Допустим, у вас есть компьютеры, которые подключены к разным свитчам, но их нужно объединить в одну сеть. Одни компьютеры мы объединим в виртуальную локальную сеть VLAN 1, а другие — в сеть VLAN 2. Благодаря функции VLAN компьютеры в каждой виртуальной сети будут работать, словно подключены к одному и тому же свитчу. Компьютеры из разных виртуальных сетей VLAN 1 и VLAN 2 будут невидимы друг для друга.

- Разделение в разные подсети компьютеров, подключенных к одному коммутатору. На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1 и VLAN 2. Компьютеры из разных виртуальных подсетей будут невидимы друг для друга.

- Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия. На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Достоинства использования VLAN

- Гибкое разделение устройств на группы

- Как правило, одному VLAN соответствует одна подсеть. Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам.

- Уменьшение широковещательного трафика в сети

- Каждый VLAN представляет отдельный широковещательный домен. Широковещательный трафик не будет транслироваться между разными VLAN. Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен.

- Увеличение безопасности и управляемости сети

- В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN. Политика будет применена к целой подсети, а не к отдельному устройству.

- Уменьшение количества оборудования и сетевого кабеля

- Для создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Однако вы должны использовать более дорогие управляемые коммутаторы с поддержкой VLAN.

Тэгированные и нетэгированные порты

Когда порт должен уметь принимать или отдавать трафик из разных VLAN, то он должен находиться в тэгированном или транковом состоянии. Понятия транкового порта и тэгированного порта одинаковые. Транковый или тэгированный порт может передавать как отдельно указанные VLAN, так и все VLAN по умолчанию, если не указано другое. Если порт нетэгирован, то он может передавать только один VLAN (родной). Если на порту не указано в каком он VLAN, то подразумевается, что он в нетэгированном состоянии в первом VLAN (VID 1).

Разное оборудование настраивается по-разному в данном случае. Для одного оборудования нужно на физическом интерфейсе указать в каком состоянии находится этот интерфейс, а на другом в определенном VLAN необходимо указать какой порт как позиционируется – с тэгом или без тэга. И если необходимо, чтобы этот порт пропускал через себя несколько VLAN, то в каждом из этих VLAN нужно прописать данный порт с тэгом. Например, в коммутаторах Enterasys Networks мы должны указать в каком VLAN находится определенный порт и добавить этот порт в egress list этого VLAN для того, чтобы трафик мог проходить через этот порт. Если мы хотим чтобы через наш порт проходил трафик еще одного VLAN, то мы добавляем этот порт в egress list еще и этого VLAN. На оборудовании HP (например, коммутаторах ProCurve) мы в самом VLAN указываем какие порты могут пропускать трафик этого VLAN и добавляем состояние портов – тэгирован или нетегирован. Проще всего на оборудовании Cisco Systems. На таких коммутаторах мы просто указываем какие порты какими VLAN нетэгированы (находятся в режиме access) и какие порты находятся в тэгированном состоянии (находятся в режиме trunk).

Для настройки портов в режим trunk созданы специальные протоколы. Один из таких имеет стандарт IEEE 802.1Q. Это международный стандарт, который поддерживается всеми производителями и чаще всего используется для настройки виртуальных сетей. Кроме того, разные производители могут иметь свои протоколы передачи данных. Например, Cisco создала для свого оборудования протокол ISL (Inter Switch Lisk).

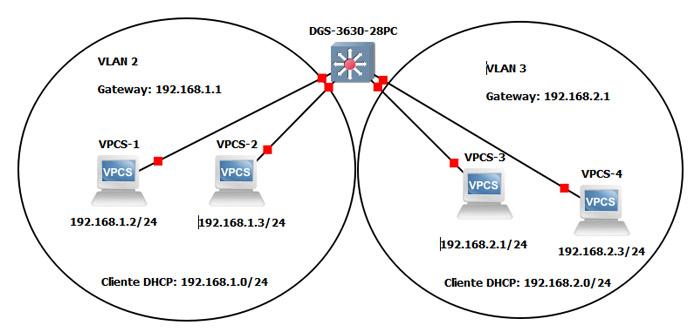

Межвлановская маршрутизация

Что такое межвлановская маршрутизация? Это обычная маршрутизация подсетей. Разница только в том, что каждой подсети соответствует какой-то VLAN на втором уровне. Что это значит. Допустим у нас есть два VLAN: VID = 10 и VID = 20. На втором уровне эти VLAN осуществляют разбиение одной сети на две подсети. Хосты, которые находятся в этих подсетях не видят друг друга. То есть, трафик полностью изолирован. Для того, чтобы хосты могли взаимодействовать между собой, необходимо смаршрутизировать трафик этих VLAN. Для этого нам необходимо на третьем уровне каждому из VLAN присвоить интерфейс, то есть прикрепить к ним IP-адрес. Например, для VID = 10 IP address будет 10.0.10.1/24, а для VID = 20 IP address – 10.0.20.1/24. Эти адреса будет дальше выступать в роли шлюзов для выхода в другие подсети. Таким образом, мы можем трафик хостов с одного VLAN маршрутизировать в другой VLAN. Что дает нам маршрутизация VLAN по сравнению с простой маршрутизацией посетей без использования VLAN? А вот что:

Виртуализацией сегодня уже никого не удивить. Эта технология прочно вошла в нашу жизнь и помогает более эффективно использовать имеющиеся ресурсы, а также обеспечивает достаточную гибкость в изменении существующей конфигурации, позволяя перераспределять ресурсы буквально налету. Не обошла виртуализация и локальные сети. Технология VLAN (Virtual Local Area Network) позволяет создавать и гибко конфигурировать виртуальные сети поверх физической. Это позволяет реализовывать достаточно сложные сетевые конфигурации без покупки дополнительного оборудования и прокладки дополнительных кабелей.

Курс по сетевым технологиям от Дмитрия Скоромнова подойдет и начинающим, и людям с опытом. Практикующие системные администраторы упорядочат свои знания и восполнят существующие пробелы. А те, кто только входит в профессию, получат базовые знания, без воды и избыточной теории. После обучения вы сможете ответить на вопросы:

• на каком уровне модели OSI могут работать коммутаторы?

• как лучше организовать работу сети организации с множеством отделов?

• для чего использовать технологию VLAN?

• для чего сервера стоит выносить в DMZ?

• как организовать объединение филиалов и удаленный доступ сотрудников по VPN?

и многие другие.

Уже знаете ответы на вопросы, перечисленные выше? Или сомневаетесь? Попробуйте пройти тест по основам сетевых технологий. Всего 53 вопроса, в один цикл теста входит 10 вопросов. Каждый раз набор вопросов разный. Тест можно проходить неоднократно без потери интереса. Бесплатно и без регистрации.

Прежде чем продолжить сделаем краткое отступление о работе локальных сетей. В данном контексте мы будем говорить об Ethernet-сетях описанных стандартом IEEE 802.3, куда входят всем привычные проводные сети на основе витой пары. Основой такой сети является коммутатор (свич, switch), который работает на втором уровне сетевой модели OSI (L2).

Второй уровень, он же канальный, работает в пределах одного сегмента сети и использует для адресации уникальные физические адреса оборудования - MAC-адреса. Передаваемая между узлами информация разделяется на специальные фрагменты - Ethernet-кадры (фреймы, frame), которые не следует путать с IP-пакетами, которые находятся на более высоком уровне модели OSI и передаются внутри Ethernet-кадров. Таким образом коммутатор ничего не знает об IP-адресах и никак эту информацию в работе не учитывает.

Коммутатор анализирует заголовки каждого входящего кадра и заносит соответствие MAC-адреса источника в специальную MAC-таблицу, после чего кадр, адресованный этому узлу, будет направляться сразу на определенный порт, если МАС-адрес получателя неизвестен, то кадр отправляется на все порты устройства. После получения ответа коммутатор привяжет MAC-адрес к порту и будет отправлять кадры только через него.

Этим достигается возможность одновременной передачи данных по нескольким портам одновременно и увеличивается безопасность сети, так как данные будут передаваться только на требуемый порт. Одновременно передавать данные через порт коммутатора может только один узел сети. Попытка одновременно передавать несколько кадров в одном сегменте сети называется коллизией, а такой сегмент - доменом коллизий. Чем больше устройств в домене коллизий, тем медленнее работает сеть.

Коммутатор позволяет разделять домен коллизий на отдельные домены по числу портов, таким образом каждый порт коммутатора - это отдельный домен коллизий и в каждом из них данные могут передаваться одновременно, не мешая друг другу.

Совокупность доменов коллизии, соединенных на втором уровне, является широковещательным доменом, если говорить проще, то широковещательный домен - это совокупность всех портов коммутаторов соединенных в один сегмент.

Как мы уже говорили выше, к широковещанию прибегает сам коммутатор, когда получает кадр MAC-адрес которого отсутствует в MAC-таблице, а также узлы сети, отправляя кадры на адрес FF:FF:FF:FF:FF:FF, такие кадры будут доставлены всем узлам сети в широковещательном сегменте.

А теперь вернемся немного назад, к доменам коллизий и вспомним о том, что в нем может передаваться только один кадр одновременно. Появление широковещательных кадров снижает производительность сети, так как они доставляются и тем, кому надо и тем, кому не надо. Делая невозможным в это время передачу целевой информации. Кроме того, записи в MAC-таблице имеют определенное время жизни, по окончании которого они удаляются, что снова приводит к необходимости рассылки кадра на все порты устройства.

Чем больше в сети узлов, тем острее стоит проблема широковещания, поэтому широковещательные домены крупных сетей принято разделять. Это уменьшает количество паразитного трафика и увеличивает производительность, а также повышает безопасность, так как ограничивает передачу кадров только своим широковещательным доменом.

Как это можно сделать наиболее простым образом? Установить вместо одно коммутатора два и подключить каждый сегмент к своему коммутатору. Но это требует покупки нового оборудования и, возможно, прокладки новых кабельных сетей, поэтому нам на помощь приходит технология VLAN.

Данная технология описана стандартом 802.1Q и предусматривает добавление к заголовкам кадра дополнительного поля, которое содержит в том числе определенную метку (тег) с номером виртуальной сети - VLAN ID, всего можно создать 4094 сети, для большинства применений этого достаточно.

Каждый VLAN обозначается собственным номером, который является идентификатором виртуально сети. Порты, которые не настроены ни для какого VLAN считаются принадлежащими Native VLAN, по умолчанию он обычно имеет номер 1 (может отличаться у разных производителей), поэтому не следует использовать этот номер для собственных сетей. Порты, настроенные нами для работы с VLAN, образуют как-бы два отдельных виртуальных коммутатора, передавая кадры только между собой. Каким образом это достигается?

Как мы уже говорили выше, каждый кадр 802.1Q содержит дополнительное поле, в котором содержится тег - номер виртуальной сети. При входе Ethernet-кадра в коммутатор с поддержкой VLAN (такой трафик называется входящим - ingres) в его состав добавляется поле с тегом. При выходе из коммутатора (исходящий трафик - egress), данное поле из кадра удаляется, т.е. тег снимается. Все кадры внутри маршрутизатора являются тегированными. Если трафик пришел на порт, не принадлежащий ни одному VLAN, он получает тег с номером Native VLAN.

В порт, принадлежащий определенному VLAN, могут быть отправлены только пакеты с тегом, принадлежащим этому VLAN, остальные будут отброшены. Фактически мы только что разделили единый широковещательный домен на несколько меньших и трафик из одного VLAN никогда не попадет в другой, даже если эти подсети будут использовать один диапазон IP. Для конечных узлов сети такой коммутатор нечем ни отличается от обычного. Вся обработка виртуальных сетей происходит внутри.

Такие порты коммутатора называются портами доступа или нетегированными портами (access port, untagged). Обычно они используются для подключения конечных узлов сети, которые не должны ничего знать об иных VLAN и работать в собственном сегменте.

А теперь рассмотрим другую картину, у нас есть два коммутатора, каждый из которых должен работать с обоими VLAN, при этом соединены они единственным кабелем и проложить дополнительный кабель невозможно. В этом случае мы можем настроить один или несколько портов на передачу тегированного трафика, при этом можно передавать как трафик любых VLAN, так и только определенных. Такой порт называется магистральным (тегированным) или транком (trunk port, tagged).

Магистральные порты используются для соединения сетевого оборудования между собой, к конечным узлам сети тегированный трафик обычно не доставляется. Но это не является догмой, в ряде случаев тегированный трафик удобнее доставить именно конечному узлу, скажем, гипервизору, если он содержит виртуальные машины, принадлежащие разным узлам сети.

Так как кадр 802.1Q отличается от обычного Ehternet-кадра, то работать с ним могут только устройства с поддержкой данного протокола. Если на пути тегированного трафика попадется обычный коммутатор, то такие кадры будут им отброшены. В случае доставки 802.1Q кадров конечному узлу сети такая поддержка потребуется от сетевой карты устройства. Если на магистральный порт приходит нетегированный трафик, то ему обычно назначается Native VLAN.

Кроме указанных двух портов доступа существует еще одна разновидность - гибридный порт (hybrid port), его реализация и наименование у разных производителей сетевого оборудования может быть разным, но суть от этого не меняется. Такой порт передает как тегированный, так и нетегированный трафик. Для этого в его настройках указывается Default VLAN ID и для всех кадров этого VLAN данный порт работает как порт доступа, т.е для исходящего трафика указанного VLAN тег снимается, а входящему кадру без тега, наоборот, присваивается. Трафик остальных VLAN передается с тегами.

Для чего это нужно? Наиболее частое применение - это IP-телефоны со встроенным коммутатором, которые умеют работать с тегированным трафиком, но не умеют передавать его дальше. В этом случае в качестве VLAN ID по умолчанию устанавливается номер VLAN в котором расположены пользовательские ПК, а для телефона на этот же порт добавляется тегированный трафик VLAN для телефонии.

Все это время мы говорили только о VLAN, не поднимая вопроса: как попасть из одного VLAN в другой. Если продолжать рассматривать канальный уровень - то никак. Каждый VLAN мы можем рассматривать как отдельный физический коммутатор, а магистральный канал - как жгут кабелей между ними. Только все это сделано виртуально, на более высоком уровне абстракции, чем L1 - физический уровень, который как раз представлен кабелями и физическим оборудованием.

Если мы соединим два физических коммутатора кабелем - то получим расширение широковещательного домена на все порты этих устройств, а это совсем не то, что нам нужно. В тоже время сетевые устройства работают на более высоких уровнях модели ОSI, начиная с сетевого - L3. Здесь уже появляется понятие IP-адреса и IP-сетей. Если смотреть на VLAN с этого уровня, то они ничем не отличаются от физических сегментов сетей. А что мы делаем, когда нам нужно попасть из одной сети в другую? Ставим маршрутизатор.

Маршрутизатор или роутер - устройство, работающее на третьем уровне модели OSI и умеющее выполнять маршрутизацию трафика, т.е. поиск оптимального пути для доставки его получателю. И здесь мы говорим уже не о Ethernet-кадрах, а об IP-пакетах. Маршрутизация между VLAN называется межвлановой (межвланной) маршрутизацией (InterVLAN Routing), но, по сути, она ничем не отличается от обычной маршрутизации между IP-подсетями.

Для обеспечения связи между сетями в нашей схеме появляется новая сущность - маршрутизатор, как правило к нему от одного из коммутаторов идет магистральный канал (транк), содержащий все необходимые VLAN, эта схема называется роутер на палочке (леденец, Router-on-a-Stick).

Все кадры, попадающие с порта доступа в коммутатор, получают тег с VLAN ID 40 и могут покинуть коммутатор только через порты, принадлежащие этому VLAN или транк. Таким образом любые широковещательные запросы не уйдут дальше своего VLAN. Получив ответ узел сети формирует кадр и отправляет его адресату. Далее в дело снова вступают коммутаторы, сверившись с MAC-таблицей они отправляют кадр в один из портов, который будет либо принадлежать своему VLAN, либо будет являться магистральным. В любом случае кадр будет доставлен по назначению без использования маршрутизатора, только через коммутаторы.

Совсем иное дело, если узел одного из VLAN хочет получить доступ к узлу другого VLAN. В нашем случае узел из красной сети (VLAN ID 30) хочет получить доступ к узлу синей сети (VLAN ID 40). Узел источник знает IP-адрес адресата и также знает, что этот адрес не принадлежит его сети. Поэтому он формирует IP-пакет на адрес основного шлюза сети (роутера), помещает его в Ethernet-кадр и отправляет на порт коммутатора. Коммутатор добавляет к кадру тег с VLAN ID 30 и доставляет его роутеру.

Таким образом любой трафик внутри VLAN доставляется только с помощью коммутаторов, а трафик между VLAN всегда проходит через маршрутизатор, даже если узлы находятся в соседних физических портах коммутатора.

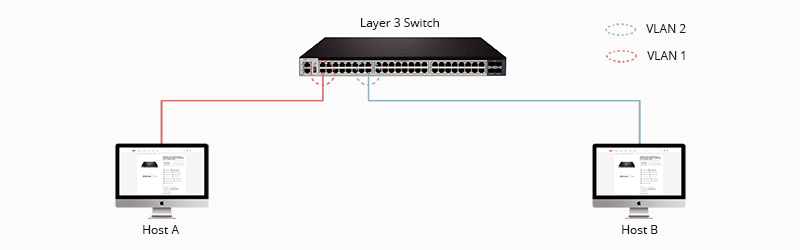

Говоря о межвлановой маршрутизации нельзя обойти вниманием такие устройства как L3 коммутаторы. Это устройства уровня L2 c некоторыми функциями L3, но, в отличие от маршрутизаторов, данные функции существенно ограничены и реализованы аппаратно. Этим достигается более высокое быстродействие, но пропадает гибкость применения. Как правило L3 коммутаторы предлагают только функции маршрутизации и не поддерживают технологии для выхода во внешнюю сеть (NAT) и не имеют брандмауэра. Но они позволяют быстро и эффективно осуществлять маршрутизацию между внутренними сегментами сети, в том числе и между VLAN.

Маршрутизаторы предлагают гораздо большее число функций, но многие из них реализуются программно и поэтому данный тип устройств имеет меньшую производительность, но гораздо более высокую гибкость применения и сетевые возможности.

При этом нельзя сказать, что какое-то из устройств хуже, каждое из них хорошо на своем месте. Если мы говорим о маршрутизации между внутренними сетями, в том числе и о межвлановой маршрутизации, то здесь предпочтительно использовать L3 коммутаторы с их высокой производительностью, а когда требуется выход во внешнюю сеть, то здесь нам потребуется именно маршрутизатор, с широкими сетевыми возможностями.

Курс по сетевым технологиям от Дмитрия Скоромнова подойдет и начинающим, и людям с опытом. Практикующие системные администраторы упорядочат свои знания и восполнят существующие пробелы. А те, кто только входит в профессию, получат базовые знания, без воды и избыточной теории. После обучения вы сможете ответить на вопросы:

• на каком уровне модели OSI могут работать коммутаторы?

• как лучше организовать работу сети организации с множеством отделов?

• для чего использовать технологию VLAN?

• для чего сервера стоит выносить в DMZ?

• как организовать объединение филиалов и удаленный доступ сотрудников по VPN?

и многие другие.

Уже знаете ответы на вопросы, перечисленные выше? Или сомневаетесь? Попробуйте пройти тест по основам сетевых технологий. Всего 53 вопроса, в один цикл теста входит 10 вопросов. Каждый раз набор вопросов разный. Тест можно проходить неоднократно без потери интереса. Бесплатно и без регистрации.

Виртуализация — это не научно-фантастический термин, а одна из составляющих современной околокомпьютерной жизни. Внедренная в различных сферах жизнедеятельности человека, не обошла она и локальные сети. В настоящее время все больше устройств используют технологию VLAN для удобства и гибкости при настройке конфигурации различного оборудования. В статье разберемся с этой концепцией более подробно.

1. Что такое VLAN?

VLAN (Virtual Local Area Network) — технология, логически разделяющая и изолирующая одну или несколько физических локальных сетей на несколько виртуальных широковещательных доменов.

По сути, это совокупность устройств или сетевых узлов, взаимодействующих друг с другом, как если бы они составляли единую проводную локальную сеть. На самом же деле, они существуют в одном или нескольких сегментах LAN.

С технической точки зрения сегмент отделен от остальной сети мостом, маршрутизатором или коммутатором. Это означает, что когда одна рабочая станция рассылает пакеты, они достигают всех других рабочих станций в рамках VLAN, в пределах зоны ее покрытия. Сети VLAN обходят физические ограничения локальной сети благодаря своей виртуальной природе, позволяя организациям их масштабировать и сегментировать для повышения мер безопасности и уменьшения сетевой задержки.

Это решение исключает множество из возможных осложнений, существующих при использовании обычных локальных сетей, включая чрезмерный сетевой трафик и коллизии.

Например, когда две рабочие станции одновременно отправляют пакеты данных по LAN, подключенной через концентратор, данные конфликтуют и не передаются должным образом (коллизия). Конфликт распространяется по всей сети и она становится перманентно занята, требуя от пользователей дождаться завершения конфликта, и до восстановления работоспособности исходные данные снова и снова отправляются повторно.

VLAN обладает большей функциональностью, чем сегмент локальной сети, поскольку обеспечивает повышенную безопасность данных и возможность использования логических разделов, так как действует как отдельная LAN, хотя составляет только сегмент. Кроме того, разделять ее можно не только по физическому расположению сетевых устройств. Ее составляющие можно сгруппировать по отделам, проектным группам или любому другому логическому организационному принципу.

2. Преимущества VLAN

Организации получают большую выгоду от использования VLAN, включая повышенную производительность, большую гибкость в конфигурации сети и формировании рабочих групп, а также сокращение административных усилий. Вот некоторые из преимуществ:

3. Где используют VLAN?

Многие крупные международные организации используют в своей работе WAN глобальную сеть из-за внушительных размеров своих огромных офисов и больших команд. В таком случае наличие нескольких VLAN в составе одной сети значительно ускорит работу над кросс-функциональными проектами.

Простота настройки виртуальных локальных сетей и перераспределение пользователей по ним позволяет объединить любые межведомственные группы в одну и ту же VLAN для облегчения совместного использования большого объема данных. Маркетологи, специалисты по продажам, IT и бизнес-аналитики могут работать вместе. Так обеспечивается наиболее эффективное достижение поставленных целей и оптимальный режим командной работы в общей локальной сети.

4. Типы VLAN

Существует пять основных типов VLAN:

- VLAN на основе портов или интерфейсов. Позволяет администраторам сети вручную назначать VLAN для каждого порта коммутатора. Подходит для небольшой сети без необходимости частого изменения сетевой инфраструктуры.

- VLAN на основе MAC-адресов. Применение этой технологии может значительно повысить гибкость сети. Даже если пользователи часто меняют свое физическое местоположение, сетевому администратору не нужно перенастраивать сеть.

- VLAN на основе IP-подсети. Это эффективное решение для общедоступной сети с более высокими требованиями к мобильности и упрощенному управлению, а также с меньшими требованиями к безопасности. С помощью этой технологии пользователи могут автоматически присоединяться к новому идентификатору VLAN после изменения своего IP-адреса.

- VLAN на основе протокола. Для сети с несколькими протоколами этот тип VLAN разрабатывается в соответствии с применяемыми типами протоколов и форматами инкапсуляции кадров.

- VLAN на основе политик или комбинированный. Этот продвинутый тип можно описать как комбинацию всего вышеперечисленного, такой гибридный подход может значительно повысить безопасность и гибкость сети.

5. Связь между VLAN

Поскольку широковещательные пакеты ограничены одной и той же виртуальной локальной сетью, узлы в разных VLAN не могут напрямую связываться друг с другом. Для решения этой проблемы используются маршрутизаторы, пересылающие сетевой трафик из одной сети в другую. Для включения маршрутизации между разными VLAN доступны три варианта:

Маршрутизация между VLAN с отдельными физическими интерфейсами

Этот способ подразумевает наличие дополнительного порта у маршрутизатора для каждой VLAN. Такой вариант несколько увеличивает финансовые затраты, поэтому этот тип маршрутизации редко использовался из-за его высокой стоимости и плохой масштабируемости.

Маршрутизация между виртуальными локальными сетями (Router-on-a-Stick)

Этот тип маршрутизации позволяет одному физическому интерфейсу осуществлять пересылку трафика между VLAN. После настройки соединения между маршрутизатором и коммутатором, маршрутизатор получает кадры с тегами на магистральном интерфейсе от подключенного коммутатора и пересылает маршрутизируемые пакеты в места назначения через тот же интерфейс.

Маршрутизация между VLAN с коммутатором уровня 3

Последний метод — использовать коммутаторы Level 3 с функцией маршрутизации. Пользователям необходимо создать SVI виртуальный интерфейс коммутатора для каждой VLAN и настроить для него IP-адрес. Этот IP-адрес можно использовать для компьютеров в качестве шлюза по умолчанию. Таким образом, пакеты из одной VLAN будут отправляться в SVI для маршрутизации в другие VLAN, таким образом реализуя связь между ними.

6. Словарь терминов VLAN

Ниже приведены некоторые важные термины и концепции, с которыми необходимо разобраться для лучшего понимания технологии, схем и примеров настройки VLAN собственного оборудования:

VLAN ID / VID

Тег VLAN — это небольшой фрагмент информации, добавляемый к пакету, сообщающий сетевому оборудованию к какой VLAN принадлежит этот пакет.

Tagged

При настройке коммутатора с поддержкой VLAN вы будете часто сталкиваться со словом tagged или untagged в виде флажка или раскрывающегося меню для каждого физического порта на коммутаторе или маршрутизаторе .

С такой меткой, при подключении устройства не поддерживающего VLAN, трафик для него будет невидимым, в то время как устройство поддерживающее VLAN, сможет принимать трафик и активно фильтровать его. Это полезно для транкинга чуть ниже мы доберемся и до этого понятия .

Untagged (порт доступа на Cisco)

В обратном порядке вы сообщаете коммутатору, что трафик с немаркированным VID будет удален при выходе из коммутатора, поэтому он будет представлен подключенному устройству как если бы это был обычный трафик не относящийся к VLAN.

Trunk

Это порт, передающий тегированный трафик одного или нескольких VLAN’ов. Этот порт еще называют магистральным, он не изменяет тег, а лишь пропускает кадры с тегами, разрешенными на этом конкретном порту. Магистраль формируется, когда вы помечаете несколько идентификаторов VID на одном порте одного коммутатора. Затем этот порт можно использовать для подключения другого коммутатора поддерживающего VLAN с возможностью использовать те же виртуальные локальные сети на нем .

7. Примеры использования VLAN

Рассмотрим несколько распространенных примеров применения технологии VLAN в работе.

Объединяем в одну сеть компьютеры, подключенные к разным коммутаторам.

Представьте, что у нас есть несколько компьютеров подключенных к разным свитчам, которые необходимо объединить в единую сеть. Одну часть их мы сгруппируем в виртуальную сеть VLAN1, а другую — в сеть VLAN2. Объединенные в группы машины за счет вилан-функций теперь работают так, будто они физически подключены к одному свитчу (на самом деле это просто виртуализация). В то же время компьютеры из разных виртуальных сетей (VLAN1 и VLAN2) друг друга видеть не будут.

Разделяем на разные подсети компьютеры, подключенные к одному коммутатору.

На изображении ниже компьютеры, физически подключенные к одному свитчу и сгруппированные в разные подсети VLAN1 и VLAN2. Они будут невидимы друг для друга.

Разделение гостевого Wi-Fi и Wi-Fi основной сети предприятия.

На схеме ниже показано физическое подключение одной точки Wi-Fi к роутеру. На ней (точке) созданы две виртуальные Wi-Fi-точки — HotSpot и Office. HotSpot служит для подключения гостевых ноутбуков, Office — для ноутбуков компании. С точки зрения безопасности нужно ограничить доступ гостей к сети предприятия. Для этого все офисные машины и виртуальная Wi-Fi-точка Office объединяются в сеть VLAN1. Ту же операцию проведем и с гостевыми устройствами, объединив их в виртуальную локальную сеть VLAN2. При таком подключении доступ посторонних лиц к файлам компании закрыт.

8. VLAN в Cisco

Небольшой гайд по созданию технологии VLAN на популярных коммутаторах Cisco Catalyst.

Сети VLAN пронумерованы в диапазоне от 1 до 4094. Все настроенные порты принадлежат VLAN по умолчанию при первом включении коммутатора и вы не можете создавать, удалять или приостанавливать их.

Итак, создадим VLAN:

Назначим интерфейс Ethernet для VLAN 15:

Для проверки созданного VLAN, необходимо выполнить:

9. VLAN в Windows

В Windows нет встроенной поддержки VLAN. Нельзя создать интерфейс, соответствующий отдельному VLAN’у с указанием соответствующего VLAN ID, за исключением случаев, когда в системе есть специальный драйвер.

Если у вас стоит простая сетевая карта, например, Realtek RTL8139 — трафик передается в неизменном виде, даже с проставленными тегами, напрямую в операционку. Существует программа Realtek Ethernet Diagnostic Utility для карт Realtek, умеющая программно работать с виртуальными локальными сетями. Более мощные сетевые карты поставляются с возможностью обрабатывать теги на различном уровне.

Также существуют специальные драйвера от Intel, Broadcom, 3Com и SysKonnect, добавляющие поддержку VLAN виртуальных интерфейсов , агрегированных каналов, функции failover и других полезных вещей, например: 3com DynamicAccess, Broadcom Advanced Server Program (BASP), Intel Advanced Networking Suite (iANS).

Заключение

VLAN позволяет применять строгую политику безопасности, помогает в администрировании сети, ограничении широковещательных доменов и снижении сетевого трафика. Использование VLAN не только упрощает жизнь системным администраторам, позволяя быстро вносить изменения в структуру сети, но и дает организациям возможность экономить на сетевом оборудовании.

Вот несколько ссылок на релевантные видеоролики, объясняющие концепцию технологии начинающим сетевым инженерам:

VLAN (виртуальная локальная сеть) или также известная как виртуальные локальные сети, это сетевая технология, которая позволяет нам создавать независимые логические сети внутри одной и той же физической сети. Целью использования виртуальных локальных сетей в домашней или профессиональной среде является правильное сегментирование сети и использование каждой подсети по-разному, кроме того, путем сегментации по подсетям с использованием виртуальных локальных сетей трафик между различными виртуальными локальными сетями может быть разрешен или запрещен благодаря устройству. . L3 как маршрутизатор или многоуровневый коммутатор L3. Сегодня в этой статье мы собираемся подробно объяснить, что такое VLAN, для чего они нужны и какие типы существуют.

Что такое VLAN?

VLAN позволяют нам логически связать разных пользователей на основе меток, портов коммутатора, их MAC-адресов и даже в зависимости от аутентификации, которую они выполнили в системе. VLAN могут существовать в одном управляемом коммутаторе, чтобы впоследствии назначить доступ к каждому порту определенной VLAN, но они также могут существовать в нескольких коммутаторах, которые связаны между собой, поэтому VLAN могут быть расширены различными коммутаторами через магистральные каналы. Это позволяет нам располагать виртуальные локальные сети на разных коммутаторах и назначать конкретную виртуальную локальную сеть на любом из этих коммутаторов или на нескольких одновременно.

- Использовать маршрутизатор / межсетевой экран с поддержкой стандарта VLAN . Коммутатор пройдет транк со всеми виртуальными локальными сетями, а маршрутизатор / межсетевой экран зарегистрирует различные виртуальные локальные сети в своей прошивке или операционной системе и разрешит маршрутизацию между виртуальными локальными сетями. Возможно, что по умолчанию эта маршрутизация активирована, но по правилам брандмауэра связь между VLAN запрещена, пока мы не разрешим доступ.

- Использовать Управляемый коммутатор L3 . Управляемые коммутаторы L3 позволяют нам создавать интерфейсы IPv4 и IPv6, поэтому мы можем создать интерфейс для каждой VLAN, которую мы настроили в коммутаторе, и активировать маршрутизацию между vlan. Это очень хороший вариант для взаимодействия VLAN без необходимости того, чтобы маршрутизатор обо всем позаботился, обычно эти коммутаторы L3 находятся в ядре сети.

Чтобы разрешить связь или отсутствие связи между виртуальными локальными сетями, вы должны использовать ACL (списки контроля доступа) или настройте соответствующий брандмауэр, чтобы разрешить или запретить трафик. Например, связь может быть разрешена из VLAN 2 в VLAN 3, но не наоборот, поэтому, правильно настроив брандмауэр и состояния подключения, связь может быть скорректирована в соответствии с требованиями компании.

Для чего нужны VLAN?

- Управляющая VLAN: мы можем создать управляющую VLAN для доступа к маршрутизатору, межсетевому экрану, всем коммутаторам, распределенным по всей школе, а также к имеющимся у нас точкам доступа Wi-Fi, системы мониторинга также будут в этой VLAN для постоянного мониторинга различного сетевого оборудования.

- VLAN администрации школы: в этой VLAN будут находиться все ПК директора школы, секретаря школы, учителей и других сотрудников.

- Студенческая VLAN: все компьютеры студентов будут в этой VLAN, независимо от того, подключены ли они к компьютерам в классах или через Wi-Fi с определенным SSID, связанным с VLAN.

- Гостевая VLAN: эта VLAN может подключать различные смартфоны и планшеты самих учащихся, родителей, когда они посещают их, и т. Д.

Как видите, VLAN позволит нам сегментировать локальную сеть на несколько меньших подсетей, специально ориентированных на конкретную задачу, кроме того, мы можем обеспечить безопасность, потому что VLAN между ними не смогут взаимодействовать (или да, в зависимости от в конфигурации ACL, которую мы хотим). Благодаря виртуальным локальным сетям общая производительность сети улучшится, поскольку мы будем ограничивать широковещательную передачу в меньших широковещательных доменах.

Как только мы увидим, что такое VLAN и для чего они нужны, мы увидим, какие типы существуют.

Типы VLAN

В настоящее время существует несколько типов VLAN, которые мы можем использовать в различном оборудовании, то есть в коммутаторах и Wi-Fi точки доступа. Существуют различные VLAN, основанные на стандарте 802.1Q VLAN Tagging на основе тегов, VLAN на основе портов, VLAN на основе MAC, VLAN на основе приложений, хотя последние обычно не используются регулярно.

Маркировка 802.1Q VLAN

Когда мы используем этот стандарт, коммутаторы также позволяют настраивать физические порты по-разному:

В зависимости от конфигурации порта, которую мы собираемся выбрать, нам нужно будет заполнить различные параметры, чтобы правильно настроить VLAN. Например, если мы выберем режим доступа (чтобы передать VLAN без тегов на конечное устройство, к которому мы подключаемся), это будет примерно так:

Как видите, при выборе режима доступа мы должны указать идентификатор VLAN, настроенный для удаления тега и передачи всех данных на конечное устройство. Важным аспектом является то, что расширенные коммутаторы позволят нам настроить типы кадров, которые они принимают входящие, в этом случае нормальная вещь в порте доступа - разрешать только немаркированные кадры.

Еще одна очень важная особенность стандарта 802.1Q - это собственные VLAN, эти собственные VLAN представляют собой идентификатор VLAN, который не помещается в транки как тегированный. Если на порт поступает немаркированный кадр, он считается принадлежащим собственной VLAN. Это обеспечивает возможность взаимодействия со старыми устройствами, кроме того, управление всем трафиком протоколов, таких как VTP, CDP, Link Aggregation и других, осуществляется через собственную VLAN, которая по умолчанию является административной.

VLAN на основе портов

Также известное как переключение портов в меню конфигурации маршрутизаторов и коммутаторов, оно является наиболее распространенным и используется коммутаторами очень низкого уровня. Каждый порт назначается VLAN, и пользователи, подключенные к этому порту, принадлежат к назначенной VLAN. Пользователи в одной и той же VLAN видят друг друга, но не соседние виртуальные локальные сети.

Единственный недостаток заключается в том, что он не допускает динамизма при поиске пользователей, и в случае, если пользователь физически меняет местоположение, VLAN следует перенастроить. В виртуальных локальных сетях на основе портов решение и переадресация основаны на MAC-адресе назначения и соответствующем порте, это простейшая и наиболее распространенная виртуальная локальная сеть, по этой причине низкоуровневые коммутаторы обычно включают виртуальные локальные сети на основе портов, а не на основе стандарта. 802.1Q.

VLAN на основе MAC

Рассуждения аналогичны предыдущим, за исключением того, что вместо назначения на уровне порта оно выполняется на уровне MAC-адреса устройства. Преимущество состоит в том, что он обеспечивает мобильность без необходимости вносить изменения в конфигурацию коммутатора или маршрутизатора. Проблема кажется довольно очевидной: добавление всех пользователей может быть утомительным. Только коммутаторы высшего уровня разрешают VLAN на основе MAC, когда коммутатор обнаруживает, что определенный MAC-адрес был подключен, он автоматически помещает его в конкретную VLAN, это очень полезно в случаях, когда нам нужна мобильность.

Представим, что мы подключаемся к нашему ноутбуку через несколько портов Ethernet в нашем офисе и хотим, чтобы он всегда назначал нам одну и ту же VLAN, в этом случае с VLAN на основе MAC это можно сделать без перенастройки коммутатора. В крупных бизнес-средах эта функция очень распространена для правильного сегментирования компьютеров.

Прежде чем закончить, мы хотели бы сообщить вам, что в настоящее время профессиональные точки доступа Wi-Fi и контроллеры Wi-Fi (как локальные, так и облако) поддерживают сети VLAN, таким образом, мы можем предоставить им магистраль с одной или несколькими VLAN для последующей настройки SSID для каждой из настроенных нами VLAN. Например, с помощью Nuclias Connect, которая представляет собой платформу централизованного управления точками доступа WiFi от производителя D-Link, мы можем настроить точки доступа так, чтобы они получали все VLAN через LAN, а затем назначать каждой VLAN определенный SSID, который мы создаем. .

Как вы видели, виртуальные локальные сети - это технология, которая позволит нам правильно сегментировать проводные и беспроводные сети, что идеально для обеспечения максимальной безопасности, контроля всего подключенного оборудования и оптимизации сети, чтобы избежать широковещательных штормов.

Читайте также: