Cisco сообщение при подключении

Обновлено: 15.05.2024

На этой странице описывается настройка доступа к коммутаторам и маршрутизаторам Cisco.

Содержание

Настройка доступа telnet без пароля:

При подключении сразу попасть в привилегированный режим:

Для ограничения доступа к маршрутизатору по протоколу telnet можно использовать ACL и применить их к vty.

Например, настроен ACL, который разрешает подключаться к маршрутизатору по telnet только с адреса 4.4.4.4:

Подключившись по telnet, например, с адреса 4.4.4.4 к маршрутизатору dyn5, можно затем из этой сессии инициировать telnet сессию к другому маршрутизатору. Для того чтобы контролировать куда можно подключаться изнутри сессии telnet необходимо настроить ACL в исходящем направлении. Например, подключившись к маршрутизатору dyn5 по telnet, инициировать исходящую сессию telnet можно будет только на адрес 1.1.1.1:

Обычно при подключении telnet маршрутизатор в качестве адреса отправителя выбирает адрес интерфейса, который ближе всего к получателю. Однако это поведение можно изменить, как для конкретной сессии, так и в принципе для всех подключений telnet.

Указание интерфейса для текущей сессии telnet:

Указание интерфейса для всех сессий telnet:

Настройка таймаута после которого, независимо от активности, пользователь будет отключен (в минутах):

Указание нестандартного порта для telnet:

После указания rotary 3 для того чтобы попасть по telnet на vty 3, надо заходить на порт 3000+3.

Пример конфигурации маршрутизатора:

Подключение с соседнего маршрутизатора (к порту 3000+rotary):

Пользователь подключился к vty 3:

Имя домена (необходимо для генерации ключей):

Создание пары ключей:

Включение SSH версии 2:

Создание пользователя в локальной базе:

Изменение порта SSH для определенной линии vty:

Настройка соответствия vty и rotary:

Пример конфигурации маршрутизатора:

Подключение с соседнего маршрутизатора (к порту 2009):

Пользователь подключился к vty 4:

Ограничение числа сессий ssh ip ssh maxstartups Пример: ограничим 2 сессиями

Ограничение времени timeoutá (по-умолчанию 300 секунд)ip ssh time-out

SSH сервер прерывает соединение, если не передаются никакие данные в течение этого времени ожидания.

Пример:

Указание интерфейса для всех сессий ssh

Включение журналирования событий SSH ip ssh logging events

Указание версии использования протокола ip ssh version версия Пример:

Указание, какой ключ должен использоваться при соединении:

Инициировать сессию telnet:

Исходящие сессии SSH:

Приостановить сессию: Ctrl+Shift+6 и потом x.

Показать исходящие сессии:

Вернуться в приостановленную сессию:

Завершить исходящую сессию:

Если с маршрутизатора были открыты сессии, а затем приостановлены, то нажатие 'Enter' приводит к тому, что открывается последняя сессия. Для того чтобы сделать перевод строки, без команды и без восстановления последней сессии, необходимо использовать комбинацию ctrl+l.

Или нажать номер несуществующей сессии. После этого 'Enter' отрабатывает как обычно:

Показать подключения к локальному маршрутизатору (консоль, telnet, ssh):

Показать сессии ssh:

Команда autocommand используется для автоматического выполнения определенной команды после того как пользователь подключился к определенной line:

Настройка максимального количества соединений (по умолчанию 5, диапазон от 1 до 16):

Настройка аутентификации по локальной базе пользователей:

Пример создания пользователей:

Управление правами доступа на основании атрибутов, присвоенных отдельному пользователю.

Когда VPN-пользователи проходят аутентификацию на локальном сервере IOS, то может понадобиться запретить им доступ к CLI.

Настройка AAA (если настроен VPN, то тут могут быть дополнительные настройки):

Создание списка атрибутов для запрещения доступа к CLI:

Назначение списка пользователю:

Если пользователь пытается зайти в CLI маршрутизатора, то выдается ошибка:

Команды уровня 0:

Некоторые команды уровня 1:

Создание пользователя и задание пароля:

Назначение пользователю уровня привилегий:

Задание соответствия между командами и уровнем привилегий:

Для просмотра уровня своих привилегий используется команда show privilege

Пример:

Включить root view:

Настроить пароль для view:

Добавить команды доступные в view:

Задание минимальной длины пароля:

Хранение паролей в виде хеша:

Если необходимо ввести пароль в котором есть знак ?, то перед знаком необходимо нажать Esc + Q (при подключении пароль надо вводить просто со знаком ?). Например, пароль Cisco??pass надо вводить так: CiscoEsc + Q?Esc + Q?pass

Для задания пароля входа в privileg EXEC level (привилегированный режим) используется команда enable password|secret

Пример:

Следует заметить, что при использовании enable secret будет использоваться кодирования пароля с помощью алгоритма MD5, что повышает безопасность системы в целом

При возникновении ситуации высокой загрузки процессора, низкоприоритетные задачи могут не дождаться своей очереди выполнения. По-умолчанию Cisco выделяет 5% процессорного времени для выполнения такого рода задач. Для изменения используется команда scheduler allocate .

Пример:

Что бы маршрутизатор более живо реагировал на команды в консоли при большой нагрузке. 4000 микросекунд - это время переключения между процессами. 200 микросекунд, это максимальное время, которое выделяет маршрутизатор на выполнение низкоприоритетных задач

Отключить приглашение командной строки в глобальном конфигурационном режиме:

Настройка приглашения режима enable:

Создание баннера message-of-the-day (MOTD):

Для создания баннера необходимо указать ключевое слово banner тип РазделительТекст баннера Разделитель. Разделитель НЕ может содержаться в тексте баннера

Существует возможность динамически добавлять в тело баннера имя хоста или домена, используя регулярные выражения $(hostname) и $(domain).

Пример:

Текст приглашения по выбору пункта меню:

Настройка очистки экрана перед выводом меню:

Ключами для выбора определенного пункта меню могут быть буквы, цифры или строки. Если используются строки, то должен быть настроен режим line-mode:

Создание пунктов меню:

Настройка команд, которые будут выполняться при вызове пункта меню:

Для того чтобы пользователь мог выйти из меню, при создании меню необходимо настроить один пункт меню с командой menu-exit:

Для пунктов меню, в которых предполагается вывод результата выполнения команды, необходимо задать параметр pause:

Можно указать какой пункт будет выполняться по умолчанию в случае, если пользователь не выбрал пункт меню и нажал Enter:

Отображение строки с информацией о статусе подключения:

Настройка автоматического вызова меню при подключении пользователя:

Просмотреть список существующих соответствий:

Обычно, при подключении к хосту, который в момент подключения доступен, в консоли отображается IP-адрес хоста:

Спрятать IP-адрес хоста к которому выполняется подключение:

После этого, при выполнении подключения адрес не отображается:

Настройка периода блокировки хоста, с указанием количества попыток подключения к маршрутизатору в течение указанного периода времени:

Пример. Хост будет заблокирован на 60 секунд, если в течение 10 секунд будут 3 неудачные попытки логина:

Давненько я не писал статей в блог. Пора наверстывать упущенное и, в качестве компенсации за свою лень, раскрою вам несколько секретов (советов), которые позволят сделать ваше оборудование фирмы Cisco более защищенным.

С помощью данных команд мы переходим к конфигурированию консольной линии оборудования Cisco . С помощью команды login мы указываем циске запрашивать пароль при подключении через консольный порт, а с помощью команды password задаем данный пароль (Естественно он должен быть намного сложнее чем 123). Теперь при подключении к устройству Cisco через консольный порт оно запросит у вас ввести пароль.

Пароль это конечно хорошо, но еще лучше когда запрашивает не только пароль но еще и логин, поэтому более предпочтительно использовать следующую конфигурацию:

В данном случае с помощью первой команды мы создаем пользователя с именем ciscouser и паролем 123, а третьей командой указываем устройству использовать локальную базу пользователей. Теперь при подключении к устройству оно будет запрашивать у нас имя пользователя и пароль.

Если злоумышленник все же смог подключиться к вашему устройству в непривилегированном режиме, то перед ним будет еще одна линия защиты – это пароль для доступа в привилегированный режим.

Для того чтобы задать пароль для доступа в привилегированный режим можно воспользоваться одной из двух команды enable password или enable secret. Данные команды отличаются тем, что первая из них хранит заданный пароль в файле конфигурации в открытом виде, а вторая хеширует пароль и сохраняет в конфиге уже не сам пароль, а только слепок с него. Для примера выполним сразу две команды:

Как и говорилось ранее, пароль заданной с помощью команды enable password хранится в открытом виде, а вместо пароля заданного с помощью enable secret хранится его хеш. Кстати если задать обе эти команды с разными паролями, то для доступа в привилегированный режим будет использоваться пароль, заданный с помощью команды enable secret.

Если вы хотите управлять вашим устройством удаленно, то лучше используйте для этих целей SSH , а не Telnet , так как последний передает все данные в не зашифрованном виде. О том как настроить SSH можно прочитать в статье Управление оборудованием Cisco Systems .

По умолчанию все пароли, кроме тех, что заданы с помощью команды enable secret, хранятся в конфигурации в открытом виде. Устройства фирмы Cisco позволяют выполнять их шифрование. Конечно данное шифрование не является супер надежным, и может быть довольно легко расшифровано, но оно позволяет защитить пароли хранящиеся в конфигурации от случайных ненужных взглядов. Например, рассмотрим фрагмент конфигурации, в котором пароли хранятся в не зашифрованном виде:

Теперь выполним в режиме конфигурации команду service password-encryption и посмотрим, что станет с нашими паролями:

Как легко заметить все пароли, представленные в открытом виде, стали зашифрованными, md 5 хеш пароля заданного командой enable secret не подвергся шифрованию. Если внимательно посмотреть, то можно заметить что перед зашифрованными паролями появилась цифра 7. Данная цифра указывает на то что данный пароль был зашифрован с помощью шифрования типа 7, поддерживаемого данным оборудованием.

Конечно, в тексте banner motd нужно указывать что то более стоящее чем Hello man , например предостережение о том что за несанкционированный доступ к данному устройству придется нести ответственность. Хотя данная мера чисто социального характера, она все же может сыграть свою роль в некоторых случаях.

Протокол CDP следует отключать на всех портах, к которым подключаются пользователи, а также на тех портах к которым подключается оборудование других организаций (например провайдера), так как с помощью данного протокола можно узнать модель вашего оборудования и версию установленной на нем операционной системы. О том, как настраивать протокол cdp можно прочитать в статье Знакомимся спротоколом CDP.

Представьте себе такую ситуацию: пользователь был подключен к коммутатору и сидел в комнате номер 1, пользователь переехал в комнату 2 и вы настроили для него новый порт коммутатора, но забыли отключить старый. Теперь каждый желающий может подключиться к сетевой розетке в комнате 1 и получить доступ к вашей сети. Для того чтобы отключить интерфейс нужно перейти к его конфигурированию и выполнить команду shutdown . Пример :

Для каждый линии виртуальных терминалов и консольной линии можно настроить интервал времени ,через который устройство, при бездействии со стороны пользователя, будет завершать текущий сеанс и просить ввести вас логин и пароль снова. Пример:

Данная конфигурация консольной линии попросит пользователя подключенного через консольный порт ввести его логин и пароль заново через 20 секунд простоя.

В некоторых ситуациях может потребоваться сделать так, чтобы к определенным портам коммутатора могли подключаться только устройства с заданными mac адресами, реализовать данную возможность можно следующим образом:

Здесь второй командой мы указываем разрешенный для подключения к данному интерфейсу mac адрес. А третьей командой указываем что делать с устройствами с другими mac адресами при попытке подключения к данному интерфейсу.

На данный момент это все советы, которые приходят мне на ум. Со временем буду добавлять в данную статью новые советы по обеспечению безопасности устройств фирмы Cisco .

show startup-config

Показывает содержимое конфигурации, которая применяется при загрузке. Можно скопировать эти данные в буфер обмена и сохранить в файл в качестве бэкапа конфигурации. Этот файл потом можно просто вставить (с небольшими оговорками) из буфера обмена в экран консоли, дать команду wr mem, и этим восстановить конфигурацию (многие программы, автоматически сохраняющие и обновляющие конфигурацию, применяют как раз такой метод).

show running-config

Команда show running-config показывает текущую конфигурацию устройства. Running-configuration – это конфигурация, загруженная в данный момент в оперативную память роутера. Когда вы вносите изменения в оборудование, как раз эта конфигурация изменяется. НО ПОСЛЕ ПЕРЕЗАГРУЗКИ ОН ЗАМЕНЯЕТСЯ НА startup-config, так что не бойтесь испортить после перезагрузки все вернеться.

copy startup-config running-config

Отменяет все сделанные (если были) изменения в конфигурации. То же самое произойдет, если выключить/включить питание (перезагрузить устройство).

copy running-config startup-config

Сохраняет в энергонезависимой памяти все изменения, сделанные в конфигурации. Полный аналог команды write или write memory.

Как зайти в режим конфигурации cisco:

Как добавить строчку в конфигурацию:

прим добавить проброс (просто пишем строчку):

ip nat inside source static tcp 192.168.10.4 22 XXX.XXX.XXX.XXXX 22 extendable

Пример: добавить ip на интерфейсе:

interface Vlan1 (вначале указываем на каком интерфейсе)

ip address 192.168.10.4 255.255.255.0 secondary (добавляем второй, если без secondary то замените)

Как удалить строчку в конфигурацию:

Перед строчкой пишем no и пишем строчку прим:

no ip nat inside source static tcp 192.168.10.4 22 XXX.XXX.XXX.XXXX 22 extendable

Как перегрузить cisco:

reload in 1 (1 это время в минутах через сколько)

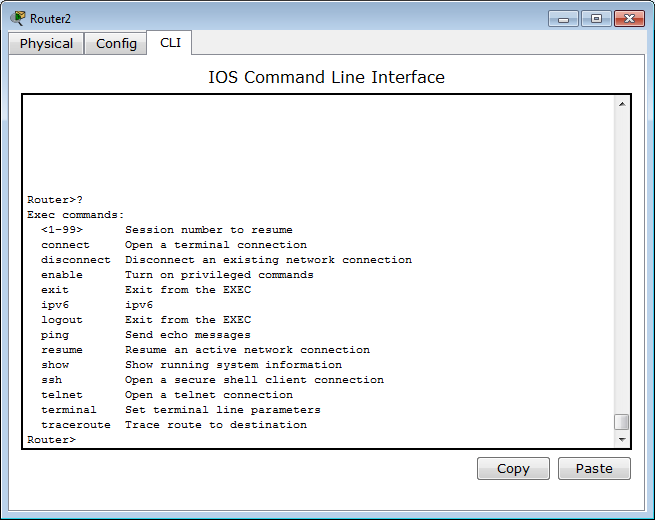

И решение как в cisco 871 открыть SSH во вне, сделать проброс порта на внутренний IP

100 команд Cisco IOS

“?”

На первый взгляд использование ? для вызова помощи кажется достаточно простым. Однако Cisco IOS кардинально отличается от других операционных систем в плане использования команды помощи. Поскольку Cisco IOS – это операционная система с командным интерфейсом, существуют тысячи команд для настройки и управления, а использование ? поможет сэкономить немало времени.

Эту команду можно применять различными способами. Во-первых, используйте ?, если не знаете какую команду написать. Например, вы можете написать ? в командной строке для вывода всех возможных команд.

Также можно использовать ?, если вы не знаете аргумент какой-либо команды. Например, можно ввести show ip ? Если команде не нужно никаких аргументов, роутер предложит только CR (возврат каретки).

Наконец, можно использовать? для просмотра всех команд, начинающихся с определённой буквы. Например, show c? покажет все команды, начинающиеся с буквы c.

show running-configuration

Команда show running-config показывает текущую конфигурацию устройства. Running-configuration – это конфигурация, загруженная в данный момент в оперативную память роутера. Когда вы вносите изменения в оборудование, как раз эта конфигурация изменяется.

Важно помнить, что конфигурация не сохраняется пока не выполнить copy running-configuration startup-configuration. Команду show running-config можно сокращать до sh run.

copy running-configuration startup-configuration

Эта команда сохранит текущие модификации в настройках (running-configuration, которая хранится в RAM), в энергонезависимую RAM (NVRAM). Если внезапно исчезнет электропитание, то данные в NVRAM сохранятся. Другими словами, если вы внесёте изменения в конфигурацию роутера или перезагрузите его, не используя перед этим данную команду, то все изменения будут утеряны. Команду можно сократить до copy run start.

Команда copy также используется для копирования текущей или стартовой конфигурации на TFTP-сервер.

- Состояние интерфейса (вкл./выкл.)

- Состояние протокола на интерфейсе

- Использование

- Ошибки

- MTU

Более распространёнными, чем show interface являются команды:

show ip interface и show ip interface brief.

Команда show ip interface предоставляет огромное количество информации о конфигурации и состоянии протокола IP и его службах на всех интерфейсах.

Команда show ip interface brief даёт краткий обзор интерфейсов, включая IP-адрес, статусы Layer 2 и Layer 3.

no shutdown

Команда no shutdown включает интерфейс. Она используется в режиме конфигурации интерфейса. Может быть полезна при диагностике или конфигурации новых интерфейсов. Если с каким-либо интерфейсом возникла проблема, можно попробовать ввести shut и no shut. Разумеется, для того, чтобы выключить интерфейс введите shutdown. Команду можно сократить до no shut.

show ip route

Команда show ip route выводит таблицу маршрутизации роутера. Она состоит из списка всех сетей, которые доступны роутеру, их метрике (приоритет маршрутов) и шлюза. Команду можно сократить до sh ip ro. Также после неё могут быть параметры, например sh ip ro ospf (показывает всю маршрутизацию OSPF).

Для очистки всей таблицы маршрутизации необходимо выполнить clear ip route *. Для удаления конкретного маршрута необходимо указать адрес сети после команды, например clear ip route 1.1.1.1.

show version

Команда show version показывает регистр конфигурации (в основном настройки загрузки маршрутизатора), когда последний раз роутер загружался, версию IOS, имя файла IOS, модель устройства, а также количество оперативной и флэш-памяти. Команду можно сократить до sh ver.

debug

У команды debug есть много параметров, и она не работает без них. Эта команда предоставляет детальную отладочную информацию по конкретному приложению, протоколу или службе. Например, debug ip route будет сообщать вам каждый раз, когда маршрут добавляется или удаляется из роутера.

show startup-config

Показывает содержимое конфигурации, которая применяется при загрузке. Можно скопировать эти данные в буфер обмена и сохранить в файл в качестве бэкапа конфигурации. Этот файл потом можно просто вставить (с небольшими оговорками) из буфера обмена в экран консоли, дать команду wr mem, и этим восстановить конфигурацию (многие программы, автоматически сохраняющие и обновляющие конфигурацию, применяют как раз такой метод).

copy startup-config running-config

Отменяет все сделанные (если были) изменения в конфигурации. То же самое произойдет, если выключить/включить питание (перезагрузить устройство).

copy running-config startup-config

Сохраняет в энергонезависимой памяти все изменения, сделанные в конфигурации. Полный аналог команды write или write memory.

write

Сохраняет в энергонезависимой памяти все изменения, сделанные в конфигурации. Полный аналог команды write memory или copy running-config startup-config.

show flash

Показывает размер, свободное место и содержимое (в виде списка) энергонезависимой памяти, которая работает с точно так же, как диск. На этом диске хранятся файлы, с которых записана IOS и конфигурация циски (startup-config и другие). Файлами можно манипулировать командами IOS.

terminal monitor

Переключает вывод debug-информации с консольного порта (RS232) на консоль, подключенную через сетевой интерфейс.

(no) service password-encryption

Команда, которая показывает пароли enable в конфиге в (открытом)закрытом виде

show flash: all

Показывает статус flash - сколько занято, свободно, контрольные суммы, сколько банков и их параметры, тип микросхем памяти.

show vlan (show vlans sh vlans)

Показать существующие vlan и привязку к ним физических интерфейсов.

erase nvram

Очистка конфигурации (startup-config и другая информация), полный сброс энергонезависимой памяти.

end

Полный выход из режима configure. Тот же эффект дает Ctrl-Z.

exit

Шаг назад по дереву конфигурирования (например, выход из реж. конфигурирования одного из интерфейсов).

no vlan n

Удалить vlan n.

(no) shutdown

Административно (включить) выключить сетевой интерфейс.

show vtp status

Показать конфигурацию режима VTP.

vtp mode

Включить требуемый режим работы VTP.

show debugging

Показать накопленную (в памяти) статистику отладки.

undebug all

Полностью выключить отладку.

traceroute aaa.bbb.ccc.ddd

Аналог tracert aaa.bbb.ccc.ddd - показать маршрут до указанного IP.

show process cpu

Показать статистику загрузки процессора (в том числе и каждой задачей).

show process cpu history

Показать статистику загрузки процессора с временными графиками.

who

Показать сеансы администраторов, залогинившихся в терминал циски. Выводит примерно следующее:

Line User Host(s) Idle Location

* 98 vty 0 ciadmin idle 00:00:00 10.50.9.152

Interface User Mode Idle Peer Address

ssh -v 2 -l root a.b.c.d

Подсоединиться к по SSH версии 2.

no banner login

Удаляет из конфига все строки banner login (приветствие при логине).

show interfaces port-channel n

Показывает состояние канала портов под номером n, какие порты туда входят.

show ip eigrp neighbors

Показывает EIGRP-соседей, какими интерфейсами с ними контакт, номер EIGRP-процесса.

show ip eigrp interfaces

Показывает список интерфейсов, вовлеченных в EIGRP, номер EIGRP-процесса.

show ip eigrp traffic

show ip eigrp topology

Показывает статистику работы EIGRP, номер EIGRP-процесса.

snmp-server community [номер access-листа]

Команда вводится в режиме глобального конфигурирования. Настраивает доступ к внутреннему snmp-серверу для специального ПО (например, чтобы CiscoWorks Device Fault Manager мог собирать статистику о состоянии оборудования). Параметр представляет собой community-string, который используется для аутентификации при подключении. Если указать RW, то будет разрешен полный доступ (чтение и запись) в SNMP базу данных устройства (можно не только считывать состояние, но и менять параметры устройства), если RO, то доступ будет только на чтение. Номер access-листа позволяет отфильтровать нежелательные подключения.

setup

Команда setup привилегированного режима запускает мастера первоначальной настройки.

terminal history size n

Команда, меняющая количество запоминаемых ранее введенных команд (n max 256).

telnet IP-адрес

Команда позволяет подключиться к другой циске. позволяет приостановить сеанс Telnet (не разрывая его) и вернуться к собственной командной строке устройства. Команда disconnect без параметров позволяет разорвать последнее приостановленное соединение, а resume без параметров возобновляет последнее приостановленное соединение.

show diag [номер слота]

Команда показывает подробную информацию о материнской плате устройства Cisco и/или об установленных в слоты адаптерах.

show environment

Команда на некоторых устройствах (чаще дорогих и продвинутых) показывает состояние вентиляторов и температуру устройства, иногда значение питающих напряжений.

show ip sockets

Команда показывает открытые порты и активные соединения устройства Cisco.

show ip traffic

Команда показывает подробную инфо по трафику протоколов IP (много всего, в том числе количество пакетов broadcast и multicast), ICMP, TCP, BGP, IP-EIGRP, PIMv2, IGMP, UDP, OSPF, ARP и об ошибках.

show sessions

Команда показывает информацию приостановленных сессиях Telnet.

show snmp

Команда показывает статистику протокола SNMP (полезно при настройке и проверке работы протокола).

show tcp

Команда показывает подробную статистику о всех открытых соединениях с устройством Cisco

verify flash:имя_файла_IOS

Команда позволяет проверить целостность файла (проверяются контрольные суммы). Полезно выполнить после копирования IOS во флеш (например, при обновлении IOS-а).

clear ip nat translation *

Очистка таблицы NAT, обычно применяемая при смене правил NAT.

Примеры:

Посмотреть таблицу MAC адресов свитча

show mac-address-table

Посмотреть статистику VLAN

или show vlan brief

или show vlan id 20

или show vlan name students

или show vlan summary

Посмотреть статистику портов свитча

show interfaces vlan 20

show interfaces fa0/18 switchport

Базовые команды для конфигурирования CISCO Switch

Первый материал будет посвящен BaseLine/L2 Security, т.е. тем механизмам, которые можно использовать при начальной конфигурации устройств а также на L2 коммутаторах под управлением IOS.

Всем, кому интересно, поехали!

Допустим, у нас brand-new [switch/router], для первой главы не принципиально. Мы подключаемся к нему с помощью консольного провода (более подробно описано Часть.1 Сети для самых маленьких). Т.к. мы не хотим, чтобы железка лежала у нас на столе или (если она уже в стойке) стоять и мерзнуть в серверной, сразу настроим на ней удаленное управление.

Remote control & credentials

Вроде бы все, если что забыл, прошу отписаться в комментарии, по крайней мере JDima, всегда делал стоящие комментарии.

L2 Security

- Vlans бывают: Primary и Secondary: Isolated или Community.

- Vlans types: Isolated (может быть только в единственном экземпляре, связь внутри vlan отсутствует, только с Promiscuous), Community (много, связь внутри Vlan есть и с Promiscuous)

- Ports Types: Promiscuous — Primary Vlan port что-то типа dg, также Isolated и Community

- Private Vlans требуют включения VTP transparent: vtp mode transparent.

Применять или нет решать вам в зависимости от целей.

Вроде бы все ясно, однако если Promiscuous port маршрутизируем, то существует возможность попасть из ISOLATED в другие VLAN, путем посылки подкрафченного пакета до L3 устройства. Закрывается такая возможность с помощью ACL на маршрутизаторе.

Примерно схожий функционал c Isolated VLAN имеется при настройке PVLAN Edge или Protected port. Настраивается это на каждом интерфейсе отдельно командой: switchport protected.

Ну и в завершении с VLAN рассмотрим ACL для VLANs: VLAN ACL (VACL) или VLAN map а также MacSec.

Если возникает необходимость контролировать трафик внутри VLAN нужно определить трафик и повесить его на нужный VLAN, примерно вот так:

Создаем обычный список доступа, который будет использоваться в VACL. Определим VLAN access map. Определим действие при совпадении трафика со списком. Применим к VLAN. 1 класс трафика будет останавливаться, весь другой пересылаться.

Интересная функция в IOS — MacSec.

Вот такой набор команд (к примеру на 2 устройствах):

Настроив на L2 устройствах, на портах через которые два коммутатора соединены между собой, получим симметрично зашифрованный канал (pmk на устройствах должен быть одинаковым).

CAM protection

Если взять утилиту macof (есть в Kali) и запустить ее на генерирование MAC адресов с клиента подключенного к коммутатору, то в зависимости от модели коммутатора через некоторое время он станет хабом. Почему? Из-за того, что место в CAM таблице закончится. Для того чтобы это предотвратить существует режим port security на интересующем нас интерфейсе:

и

Работает этот режим только на trunk или access port, но не на dynamic port.

У режима имеются параметры: Protect (no packets if violation, no log), Restrict (no packets if violation, log: snmp, sylog), Shut down port (default, max=1, log: snmp, sylog), Shut down Vlan. Есть режимы Dynamic (memorize 5 first mac), Static (manually write into running config static mac) и еще sticky (brand new network -> auto write in running config).

Да и в конце настройки нужно не забыть активировать сам режим.

Snooping table

Для того, чтобы обезопасить себя от атак на dhcp можно применять dhcp snooping table. Суть заключается в том, что коммутатор запоминает за каким портом у него легальный dhcp сервер, тем самым выполнить dhcp starvation attack (ну или кто-то просто принес из дома dlink) с портов доступа не получится.

Включается режим отдельно на всю железку и vlans:

Ограничить количество запросов dhcp можно командой ip dhcp snooping limit rate 20. И по необходимости посмотреть имеющиеся связи:

Изначально в этом режиме по умолчанию все порты являются не доверенными.

DAI

На основе snooping table работает DAI – dynamic arp inspection, т.е. динамически сравнивает MAC-IP и тем самым предотвращает ARP poisoning: ip arp inspection vlan 456.

Это тип атаки при которой рассылаются ARP пакеты с измененными MAC адресами, после обновления ARP таблицы проводится MITM.

Если же в инфраструктуре нет DHCP, то аналогичного функционала можно добиться с использованием arp access-list:

Также есть функционал для сравнения ARP Validation Checks.

IP Spoofing/Source Guard

Опять же на основе snooping table функционирует IP Spoofing/Source Guard.

Яркий пример атаки с подменой IP, когда злоумышленник генерирует различные пакеты с разными IP DESTINATION и одинаковым IP SOURCE. В итоге все Destination пытаются ответить Source и проводят его DDoS.

Этот набор команд поможет защититься от атак типа IP Spoofing.

STP

Как вы знаете основной задачей STP является устранение петель в топологии, в которой есть избыточные соединения. Но возможно реализовать такую схему, когда нарушитель станет root bridge и опять же реализует MITM:

Для того, чтобы активировать защиту глобально на всех портах необходимо использовать команду spanning-tree portfast bpduguard default.

Далее переводим порт в режим portfast и получаем… Вместо тысячи слов:

Отдельно на интерфейсе это делается командой: spanning-tree bpduguard enable.

Storm Control

- Производится мониторинг: Broadcast/Multicast/Unicast

- Устанавливаются пороговые значения: %/PPS/BPS

- Выбирается действие: Slow/Shutdown

В дополнение к вышеописанному существуют такие технологии как: Root Guard, EtherChannel Guard, Loop Guard, Port Blocking.

За сим все, спасибо, что дочитали до конца. Надеюсь, информация окажется полезной.

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).

Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель. Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так: Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco: Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят часто используемые конвертеры USB-to-COM: Либо редко используемые для этих целей конвертеры RS232-Ethernet После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут: Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt: Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд: Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал. Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

Читайте также: