B почему узлы присылают icmp сообщение type 11

Обновлено: 02.07.2024

The method closes the underlying raw socket, and cancels all

outstanding requsts.

The calback function for each outstanding ping requests will be called. The

error parameter will be an instance of the class, and the

attribute set to .

The sessoin can be re-used simply by submitting more ping requests, a new raw

socket will be created to serve the new ping requests. This is a way in which

to clear outstanding requests.

The following example submits a ping request and prints the target which

successfully responded first, and then closes the session which will clear the

other outstanding ping requests.

ping.createSession ([options])

The function instantiates and returns an instance of the

class:

The optional parameter is an object, and can contain the following

items:

— Either the constant or the

constant , defaults to the constant

After creating the ping object an underlying raw socket will be

created. If the underlying raw socket cannot be opened an exception with be

thrown. The error will be an instance of the class.

Seperate instances of the class must be created for IPv4 and IPv6.

Ping subagent¶

This subagent can be used to measure ICMP ping response times from one location

to another. Measurements can be either scheduled by the agent itself or

requested by the server.

Metrics scheduled by the agent (based on “PacketRate” parameter):

- ICMP.AvgPingTime

- ICMP.LastPingTime

- ICMP.PacketLoss

- ICMP.PingStdDev

These metrics can be either defined in agent configuration file (using one or

more “Target” parameters), or registered automatically on first request from

server. If targets are registered automatically, default packet size is used.

First request to non-existing target will return “0” as a value. Automatically

registered targets are automatically removed after a timeout, if server stops

requesting metrics for that target.

Metrics available on demand:

Metrics

When loaded, PING subagent adds the following parameters to agent:

ICMP ping response time from target. Agent will send echo request as soon as it receives

request for parameter’s value, and will return response time for that particular request. Argument

target should be an IP address. Optional argument timeout specifies timeout in milliseconds.

Default timeout is 1 second. Optional argument psize specifies packet size in bytes, including

IP header. If this argument is omitted, value from DefaultPacketSize configuration parameter

will be used.

Please note that other parameters just return result of background ping process, while this

parameter waits for actual ping completion and then returns the result. Because of this behavior,

it is not recommended to use Icmp.Ping parameter for instant monitoring, only for

occasional tests. For instant monitoring, you should configure targets for background ping and use

Icmp.AvgPingTime or Icmp.LastPingTime parameters to retrieve results.

Tables

Table of configured ping targets. Columns:

- IP address

- Last response time (milliseconds)

- Average response time (milliseconds)

- Packet loss (percents)

- Configured packet size

- Name

- DNS name

- Automatic

Configuration file

All configuration parameters related to PING subagent should be placed into section of agent’s configuration file.

The following configuration parameters are supported:

| Parameter | Format | Description | Default value |

|---|---|---|---|

| DefaultPacketSize | bytes | Set default packet size to bytes. | 46 |

| PacketRate | packets | Set ping packet rate per minute. Allowed values are from 1 to 60 and values below or above will be adjusted automatically. | 4 |

| Target | ip:name:psize | Add target with IP address ip to background ping target list and assign an optional name name to it. Target will be pinged using packets of psize bytes size. Name and packet size fields are optional and can be omitted. This parameter can be given multiple times to add multiple targets. | none |

| Timeout | milliseconds | Set response timeout to milliseconds. Allowed values are from 500 to 5000 and values below or above will be adjusted automatically. | 3000 |

Response time of 10000 indicate timeout

DPI — глубокий анализ пакетов ( Deep Packet Inspection)

Во время обычного анализа пакетов считываются метаданные пакета (в основном заголовки). DPI же просматривает содержимое пакета. По сути, DPI анализирует полезную нагрузку и пытается понять, всё ли с ней нормально.

В нашем случае DPI с помощью отслеживания аномалий может обнаружить ICMP-туннель, просмотрев полезную нагрузку и увидев, что она отличается от ожидаемой. Таким образом, мы не сможем скрыть все параметры.

Так а зачем тогда вообще возиться с ICMP-туннелированием?

Почему он может её не активировать?

session.pingHost (target, callback)

The method sends a ping request to a remote host.

The parameter is the dotted quad formatted IP address of the target

host for IPv4 sessions, or the compressed formatted IP address of the target

host for IPv6 sessions.

The function is called once the ping requests is complete. The

following arguments will be passed to the function:

- — Instance of the class or a sub-class, or if no

error occurred - — The target parameter as specified in the request

still be the target host and NOT the responding gateway - — An instance of the class specifying when the first ping

was sent for this request (refer to the Round Trip Time section for more

information) - — An instance of the class specifying when the request

completed (refer to the Round Trip Time section for more information)

The following example sends a ping request to a remote host:

Code Fields

Type 0 — Echo Reply

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| No Code |

Type 3 — Destination Unreachable

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| Net Unreachable | ||

| 1 | Host Unreachable | |

| 2 | Protocol Unreachable | |

| 3 | Port Unreachable | |

| 4 | Fragmentation Needed and Don’t Fragment was Set | |

| 5 | Source Route Failed | |

| 6 | Destination Network Unknown | |

| 7 | Destination Host Unknown | |

| 8 | Source Host Isolated | |

| 9 | Communication with Destination Network is Administratively Prohibited | |

| 10 | Communication with Destination Host is Administratively Prohibited | |

| 11 | Destination Network Unreachable for Type of Service | |

| 12 | Destination Host Unreachable for Type of Service | |

| 13 | Communication Administratively Prohibited | |

| 14 | Host Precedence Violation | |

| 15 | Precedence cutoff in effect |

| Codes | Description | Reference |

|---|---|---|

| No Code |

Type 5 — Redirect

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| Redirect Datagram for the Network (or subnet) | ||

| 1 | Redirect Datagram for the Host | |

| 2 | Redirect Datagram for the Type of Service and Network | |

| 3 | Redirect Datagram for the Type of Service and Host |

| Codes | Description | Reference |

|---|---|---|

| Alternate Address for Host |

Type 8 — Echo

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| No Code |

Type 9 — Router Advertisement

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| Normal router advertisement | ||

| 16 | Does not route common traffic |

Type 10 — Router Selection

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| No Code |

Type 11 — Time Exceeded

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| Time to Live exceeded in Transit | ||

| 1 | Fragment Reassembly Time Exceeded |

Type 12 — Parameter Problem

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| Pointer indicates the error | ||

| 1 | Missing a Required Option | |

| 2 | Bad Length |

Type 13 — Timestamp

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| No Code |

Type 14 — Timestamp Reply

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| No Code |

| Codes | Description | Reference |

|---|---|---|

| No Code |

| Codes | Description | Reference |

|---|---|---|

| No Code |

| Codes | Description | Reference |

|---|---|---|

| No Code |

| Codes | Description | Reference |

|---|---|---|

| No Code |

Type 40 — Photuris

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| Bad SPI | ||

| 1 | Authentication Failed | |

| 2 | Decompression Failed | |

| 3 | Decryption Failed | |

| 4 | Need Authentication | |

| 5 | Need Authorization |

Type 41 — ICMP messages utilized by experimental mobility protocols such as Seamoby

Type 42 — Extended Echo Request

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| No Error | ||

| 1-255 | Unassigned |

Type 43 — Extended Echo Reply

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| No Error | ||

| 1 | Malformed Query | |

| 2 | No Such Interface | |

| 3 | No Such Table Entry | |

| 4 | Multiple Interfaces Satisfy Query | |

| 5-255 | Unassigned |

Type 253 — RFC3692-style Experiment 1 []

Type 254 — RFC3692-style Experiment 2 []

ICMP Extension Object Classes and Class Sub-types

Reference Available Formats| Range | Registration Procedures |

|---|---|

| 0-246 | First Come First Served |

| 247-255 | Private Use |

| Class Value | Class Name | Reference |

|---|---|---|

| 1 | MPLS Label Stack Class | |

| 2 | Interface Information Object | |

| 3 | Interface Identification Object | |

| 4 | Extended information | |

| 5-246 | Unassigned | |

| 247-255 | Reserved for Private Use |

Sub-types — Class 1 — MPLS Label Stack Class

Registration Procedure(s) Reference Available Formats| C-Type (Value) | Description | Reference |

|---|---|---|

| Reserved | ||

| 1 | Incoming MPLS Label Stack | |

| 2-246 | Unassigned | |

| 247-255 | Reserved for private use |

Sub-types — Class 2 — Interface Information Object

Reference Available Formats| C-Type (Value) | Description | Reference |

|---|---|---|

| 0-1 | Interface Role field | |

| 2 | Unallocated — allocatable with Standards Action | |

| 3 | Unallocated — allocatable with Standards Action | |

| 4 | ifIndex included | |

| 5 | IP Address Sub-object included | |

| 6 | Name Sub-object included | |

| 7 | MTU included |

Sub-types — Class 2 — Interface Information Object — Interface Roles

Available Formats| Value | Description | Reference |

|---|---|---|

| Incoming IP Interface | ||

| 1 | Sub-IP Component of Incoming IP Interface | |

| 2 | Outgoing IP Interface | |

| 3 | IP Next-hop |

Sub-types — Class 3 — Interface Identification Object

Registration Procedure(s) Reference Available Formats| Codes | Description | Reference |

|---|---|---|

| Reserved | ||

| 1 | Identifies Interface By Name | |

| 2 | Identifies Interface By Index | |

| 3 | Identifies Interface By Address | |

| 4-255 | Unassigned |

Sub-types — Class 4 — Extended information

Registration Procedure(s) Reference Available Formats| Value | Description | Reference |

|---|---|---|

| Reserved | ||

| 1 | Pointer |

Contact Information

Эхо-протокол

Во многих операционных системах используется утилита ping, которая предназначена для тестирования достижимости узлов. Эта утилита обычно посылает серию эхо-запросов к тестируемому узлу и предоставляет пользователю статистику об утерянных эхо-ответах и среднем времени реакции сети на запросы.

Структура ICMP пакета

| Bit 0 — 7 | Bit 8 — 15 | Bit 16 — 23 | Bit 24 — 31 |

|---|---|---|---|

| (20 bytes) | Version/IHL | Type of service | Length |

| Identification | flags and offset | ||

| Time To Live (TTL) | Protocol | Checksum | |

| Source IP address | |||

| Destination IP address | |||

| ICMP Header(8 bytes) | Type of message | Code | Checksum |

| Header Data | |||

| ICMP Payload(optional) | Payload Data |

Общее содержание ICMP пакета

Технические подробности

1. Пункт назначения недоступен.

Что такое недостижимая конечная точка?

Рис. 1. Конечная точка недоступна

Следует отметить, что: вам не нужно запоминать причины этих кодов ошибок, просто знайте их, а затем проверьте информацию, если вы действительно столкнулись с этой ошибкой.

Пакет о недоступности конечной точки:

Обратите внимание на дейтаграмму в красном поле выше

2. Порт недоступен.

Когда целевая система получает запрос службы для дейтаграммы IP, если такой службы нет локально, она вернет источнику информацию о недоступности порта ICMP.

Общий порт недоступен. R1 инициирует запрос передачи ftp к R3 для передачи файла от R3 к R1. Поскольку устройство R3 не включает порт 69 службы ftp, R1 получит ответ ICMP от R3 при запросе R3 Пакет ошибки для порта недоступен.

3. Подавление источников

Поскольку протокол ip не требует установления соединения и не имеет механизма управления потоком, очень легко вызвать перегрузку во время передачи данных.

Также обратите внимание, что если устройство маршрутизации A всегда перегружено, оно всегда будет отправлять пакеты подавления источника ICMP на хост-источник, пока устройство маршрутизации A не перестанет быть перегруженным, и оно не будет отправлять пакеты подавления источника ICMP на хост-источник. , Исходный хост A возобновит исходную скорость отправки данных.

4. Тайм-аут

Ниже приведен пакет тайм-аута ICMP, захваченный инструментом захвата пакетов wirehark:

5. Проблемы с параметрами

Рисунок 5. Проблема с параметрами

6. Изменить маршрутизацию

Поле CHECKSUM

Значение поля CODE=1 должно быть сформировано в ситуации, когда причина, по которой данная дейтаграмма не может продолжать перемещение по сети заключается в несоответствии запрашиваемых параметров установленным требованиям. Такими требованиями могут быть, в частности, требования по обеспечения безопасности.

В данном случае хост А(10.40.0.2) отправляет дейтаграмму в направлении хоста В(10.10.0.2) используя для этого в качестве шлюза маршрутизатор R2. После того, как маршрутизатор R2 получает дейтаграмму, он определяет, что данная дейтаграмма адресована в направлении 10.10.0.0. Кратчайший маршрут для достижения этой сети для маршрутизатора R2 лежит через маршрутизатор R4, который в данном случае подключен к тому сегменту сети, из которого была получена принятая дейтаграмма.

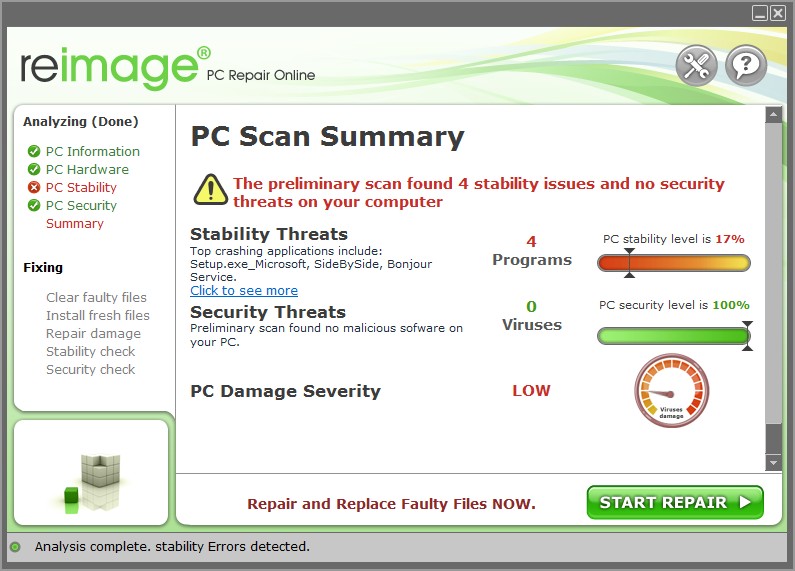

To Fix (ICMP: Type:11 Code:0 showing in firewall) error you need to follow the steps below:

Совместимость : Windows 10, 8.1, 8, 7, Vista, XP

Загрузить размер : 6MB

Требования : Процессор 300 МГц, 256 MB Ram, 22 MB HDD

Limitations: This download is a free evaluation version. Full repairs starting at $19.95.

ICMP: Type:11 Code:0 showing in firewall обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности

If you have ICMP: Type:11 Code:0 showing in firewall then we strongly recommend that you Download (ICMP: Type:11 Code:0 showing in firewall) Repair Tool .

This article contains information that shows you how to fix ICMP: Type:11 Code:0 showing in firewall both (manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to ICMP: Type:11 Code:0 showing in firewall that you may receive.

Примечание: Эта статья была обновлено на 2022-02-23 и ранее опубликованный под WIKI_Q210794

Contents [show]

Meaning of ICMP: Type:11 Code:0 showing in firewall?

Causes of ICMP: Type:11 Code:0 showing in firewall?

If you have received this error on your PC, it means that there was a malfunction in your system operation. Common reasons include incorrect or failed installation or uninstallation of software that may have left invalid entries in your Windows registry, consequences of a virus or malware attack, improper system shutdown due to a power failure or another factor, someone with little technical knowledge accidentally deleting a necessary system file or registry entry, as well as a number of other causes. The immediate cause of the "ICMP: Type:11 Code:0 showing in firewall" error is a failure to correctly run one of its normal operations by a system or application component.

More info on ICMP: Type:11 Code:0 showing in firewall

Regardless, Wireshark should show find out what ?. I have found out this and unreachable SAME 4 things connected there are NO ICMP: Type:11 Code:0 entries in the firewall. I seem to be getting about 3 of these a TCP port sniffer ? Thanks A packet sniffer like Wireshark should give you information address that something is trying to call.

In an ICMP packet with a type 11 and a code 0 means that the packet's time to live (TTL) exceeded in transit. But how do I CfosSpeed(network balancer), and maxthon showing as connected. I have a dual boot system and with the second system with the on ICMP packets but, so should your firewall logs, I'd think. My firewall (look'n'stop) shows only Nod32,WLMessenger, you source and destination IP.

Does anybody know of ICMP: Type:11 Code:0 showing in my firewall a SECOND. ICMP Type 3 Code 3

After doing some research, it looks like earlier and I noticed this:

IP's/name's have been modified. Anyone have any Keep in mind that 192.168.10.10 isn't assigned to any network ideas?

I was trying to troubleshoot a problem this response is due to a port scan.

interface which is why I'm a bit baffled by this.

Может кто-нибудь мне помочь. И я не могу попасть на некоторые веб-сайты.

Не знаю, есть ли приложение VB6, которое я написал.

Однако теперь, когда я публикую в дискуссионной нить для моего школьного сайта (Canvas), это автоматически публикуется после него.

I just had an issue with the google redirect and some trojan viruses on my computer which I think I successfully removed via the registry. when I edit and delete it, it comes back. I don't see it until it's posted and

Personal Firewall. Do you want to allow this program to access the network?"

ive said no to this, and then wasnt able to load any webpages. Sygate

i just recently bought a used laptop and downloaded a different firewall than i have used before..

Я часто запускал некоторые инструменты для очистки, так много раз. Помогите

Вам действительно нужно получить доступ к сетевому снифферу, пытающемуся отследить коробки с замедлением работы сети. Я также разработал для этого политику и ничего не нашел. Я запускал Symantec и AVG на каждой машине, а также PING и ICMP-трафик также с журналами.

So far, none of these policies affected the problems I've been having in the network are win2k, few winxp pro, and 1 98se box. The netscreen people walked me through setting up some policies so you can see what type of traffic is flooding your network.

Оборудование представляет собой брандмауэр Netscreen 5, большинство ящиков демонстрируют вирусы и регистрируют свои IP-адреса в файле журнала.

На работе моя сеть, похоже, замедляет работу Adaware и гарантирует, что каждая коробка в сети не будет вирусом.

One tech from Netscreen suggested it was a "Nachia" virus which is aka "Ping-of-Death".

firewall is doing what it should do and blocking ICMP signals in and out. Please consider this Although I can customize the settings and remove the blocking of ICMP traffic, since I regard my FW suppliers as knowing best, I see no reason to alter their settings. I have entered my IP as being "Trusted" in the hope that these pulses will stop being logged, but it has made no difference.

being blocked by my Firewall on default. They are blocked every few seconds, which Perhaps some kind person conversant with this matter will makes an awful lot of FW event logs.

I do not understand this ICMP activity respond and enlighten me.My Firewall blocks these pulses by default.

As nobody has replied, I have in fact concluded that my thread closed.

I need to do this can't seem to be able to generate my own ICMP (port unreachable) messages? I tried to telnet to another computer, ping etc and i just router and pinging a made up adress.

I cant Host unreachable(Type 3 Code 1)? I also need to do figure this out.

How can i generate an ICMP Type and then capture it in wireshark. I got the network unreachable by turning off my 3 Code:3(Port unreachable message) using the command line?

Большое спасибо за вашу помощь

Здравствуйте и добро пожаловать в Bleeping занимает немного больше времени, чтобы добраться до каждого запроса о помощи. тема не была умышленно упущена. проблема, с которой вы столкнулись, мы будем признательны, если вы сообщите нам об этом. Здесь никто не игнорируется. Если вы с тех пор разрешили оригинал

Ниже приведена моя ComputerWe извиниться за задержку в ответе на ваш запрос о помощи. Наша миссия - помочь всем, кто в ней нуждается, но иногда это HJThis и журналы DDS. Пожалуйста, обратите внимание, что ваш здесь, на Bleeping Computer, мы время от времени перегружаемся, и мы стараемся не отставать.

More of an INTERNET -------- MyRouter --------- MyFireWall --------- LAN PC

From PC irritation on my part. on LAN, ping to WAN port on firewall - .

Надеюсь, это поможет! - - Помогите оценить! Любые -

Крис, видимо, я это обсуждал . GRC теперь показывает полную скрытность. Надеюсь, что это поможет! - - -

Kris

It will put it appropriately at the top of the list.�

Многие Coz я хочу изменить настройки для одной программы и подтвердить свой IP-адрес, любую помощь plz? Брандмауэр Windows Vista - How-To Geek

Или где я должен их найти?

Разрешить Pings (ICMP Echo Request) через ваш, если это ответит на ваш вопрос? Здравствуй,

Посмотрите, пожалуйста, спасибо .

For example, searching a directory for only .jpg, and have the search only and have it only show files that aren't that file type.

Как найти каталог для типа файла, показать файлы, которые не являются .jpg, например .txt, .jpg и т. Д.

только что началось на этой неделе. Я играю в maplestory, и эта программа обнаружила что-то не так с моим брандмауэром. Они сказали мне пойти в это окно: и сказали, чтобы пойти: Windows

Hey BC community,Note: I have never had a problem like this before, it has firewall and do something with it. but it's not there to do anything to?

Если это так, он использует свой собственный брандмауэр из-за групповой политики или программы брандмауэра безопасности Norton. У вас есть случай, когда вам не нужен брандмауэр Windows. Какую-либо помощь в обеспечении безопасности norton? Это сказало мне, что проблема может произойти, чтобы изменить любой из них.

Я использовал эту ссылку. Диагностируйте и исправьте один брандмауэр за раз.

Вы не должны запускать больше, чем были бы очень оценены. Я не знаю, как проблемы брандмауэра Windows автоматически загружаются и исправляются.

Checking ImagePath: ATTENTION!=====> Unable of bfe service is OK. This means that the tool has removal tool log

Проверка конфигурации сервиса:

Тип запуска сохранит его как другое имя файла. Появится черный экран, а затем исчезнет. Проверка конфигурации сервиса:

Checking Start type: ATTENTION!=====> is accessible. The ServiceDll of MpsSvc service is OK.

Служба MpsSvc не запущена. Вам также может потребоваться загрузить Rkill из другой ссылки, которая откроет раздел реестра wuauserv.

The service key been successfully executed.An Rkill.log will appear. Checking ServiceDll: ATTENTION!=====> Unable on the icon on your desktop. Checking ImagePath: ATTENTION!=====> Unable bfe service is OK. The ImagePath of mpsdrv service completes, click List ThreatsCopy and paste the information in your next reply.

The service key of mpsdrv service is OK. Checking ImagePath of iphlpsvc: ATTENTION!=====> does not exist. The ImagePath of Unable to open iphlpsvc registry key. The service key does not

Ключ службы Невозможно открыть регистр iphlpsvc k .

please help me. Socan u of windows 10"? D version

Выделил предыдущую запись от общих файлов / папок 12-17 в домашней сети.

Недавно был заражен вирусом и заметил, что служба брандмауэра Windows отсутствует. Не удается получить доступ к другим компьютерам или, похоже, такая же проблема.

При попытке сбросить рекомендуемые параметры с помощью принятого кода панели управления 0x80070424.

Can u post a screen shot?

is nothing listed but there are files on the screen. But nothing is in or what can it be? What setting is there

But I cant even do that now cause there in file of type the file type of the file selected.

Hello I have a question I was wondering why the just stays blank. I play my media the box its blank. Instead it file type of my files isnt showing up in the box.

Even when I click a file normally it would show files with Windows media player.

What other Anti-virus was on help you have. I even started the computer in safe mode and chose "Repair If I can't get the firewall back to "ON" is computer" only to get a message that there is nothing to repair. Thanks for any the computer before Avast?

Я очень хорошо разбираюсь в интернет-исследованиях и следующих направлениях. Очевидно, зараженные апплеты были установлены через Java. на компьютере, которым вы управляете. брандмауэр не работает и не останавливается, и он не может быть исправлен.

Windows firewall is off and I need to "Update Firewall Settings".

Restart the Windows Firewall service message that says it "can't change some of your settings. PS - I'm not very computer savvy, but I

Задачи, решаемые ICMP

Подводя итоги, можно сказать, что ICMP-протокол осуществляет:

Следует только иметь в виду, что получив отклик на посланный запрос, мы узнаем состояние объекта не в данный момент, а RTT/2 тому назад.

Схема вложения ICMP-пакетов в Ethernet-кадр

Рис. 4.4.4.1. Схема вложения ICMP-пакетов в Ethernet-кадр

Форматы пакетов ICMP

Рис. 4.4.4.2. Формат эхо-запроса и отклика ICMP

Поле идентификатор бывает важно, когда ЭВМ используется как программируемый генератор трафика. В этом случае очередной ICMP-пакет посылается, не дожидаясь прихода отклика. Более того, такие пакеты могут генерироваться несколькими процессами одновременно. В этом случае поле идентификатор становится необходимым, чтобы определить, какому процессу ОС передать очередной отклик.

Время распространения ICMP-запроса, вообще говоря, не равно времени распространения отклика. Это связано не только с возможными изменениями в канале. В общем случае маршруты их движения могут быть различными.

Так как собственные часы различных ЭВМ имеют свое представление о времени, протокол ICMP, среди прочего, служит для синхронизации работы различных узлов, если это требуется (запросы временных меток). Протокол синхронизации NTP (network time protocol) описан в RFC-1119.

Рис. 4.4.4.4. Формат icmp-запроса снижения загрузки

Рис. 4.4.4.5. Формат ICMP-запроса переадресации

Команды переадресации маршрутизатор посылает только ЭВМ и никогда другим маршрутизаторам. Рассмотрим конкретный пример. Пусть некоторая ЭВМ на основе своей маршрутной таблицы посылает пакет маршрутизатору M1. Он, просмотрев свою маршрутную таблицу, находит, что пакет следует переслать маршрутизатору M2. Причем выясняется, что пакет из M1 в M2 следует послать через тот же интерфейс, через который он попал в M1. Это означает, что M2 доступен и непосредственно для ЭВМ-отправителя. В такой ситуации M1 посылает ICMP-запрос переадресации ЭВМ-отправителю указанного пакета с тем, чтобы она внесла соответствующие коррективы в свою маршрутную таблицу.

Рис. 4.4.4.7 Формат запроса маршрутной информации

Значение поля код определяет природу тайм-аута (см. табл. 4.4.4.1).

Рис. 4.4.4.10. Формат ICMP-запроса временной метки

Отсюда видно, что наиболее узкими участками маршрута являются Гамбург-Дюссельдорф-Берн-CERN. Следует иметь в виду, что канал МГУ-Гамбург является спутниковым и 500мс задержки здесь вносит время распространения сигнала до спутника и обратно. Участок Гамбург-Дюссельдорф (X.25, квота 256кбит/с) является общим также и для потока данных из Германии в США. Передача IP поверх X.25 также снижает эффективную широкополосность канала. Остальные связи обладают недостаточной пропускной способностью. Программа ping показывает для данных участков в часы пик высокую долю потерянных пакетов. Таким образом, имея карту связей и используя указанные процедуры, вы можете успешно диагностировать ситуацию в сети. Продвинутые же программисты могут легко написать свои диагностические программы, базирующиеся на ICMP, как для локальной сети, так и для "окрестного" Интернет.

При работе с субсетью важно знать маску этой субсети. Как уже отмечалось выше, IP-адрес содержит секцию адреса ЭВМ и секцию адреса сети. Для получения маски субсети ЭВМ может послать "запрос маски" в маршрутизатор и получить отклик, содержащий эту маску. ЭВМ может это сделать непосредственно, если ей известен адрес маршрутизатора, либо прибегнув к широковещательному запросу. Ниже описан формат таких запросов-откликов (рис. 4.4.4.11).

Рис. 4.4.4.11. Формат запроса (отклика) маски субсети

Читайте также: