Защита конфиденциальных документов от несанкционированного доступа реферат

Обновлено: 01.07.2024

Как работаем и отдыхаем в 2022 году ?

Информационная безопасность (ИБ) – это защищенность данных от негативных воздействий, которые могут нанести урон. Для обеспечения ИБ применяются методы защиты информации.

Вопрос: Как отразить в учете организации (пользователя) приобретение неисключительных прав на использование программы для ЭВМ (средств криптографической защиты информации) на условиях простой (неисключительной) лицензии? Лицензионный договор с лицензиаром (правообладателем) заключен в виде договора присоединения.

Посмотреть ответ

Базовые элементы информационной безопасности

Рассмотрим основные составляющие информационной безопасности:

- Доступность. Предполагает доступ субъектов к необходимой информации. Под субъектами понимаются компании, которые имеют право на доступ к соответствующим данным.

- Целостность. Сведения должны быть защищены от незаконного видоизменения, порчи.

- Конфиденциальность. Предполагает защищенность от несанкционированного доступа к данным.

Категории относятся как к самой информации, так и к инфраструктуре, с помощью которой хранятся сведения.

Разновидности угроз информационной безопасности

Угроза – это то, что может нанести урон ИБ. Ситуация, предполагающая угрозу, называется атакой. Лицо, которое наносит атаку ИБ, – это злоумышленник. Также существуют потенциальные злоумышленники. Это лица, от которых может исходить угроза.

Угрозы доступности

Частая угроза доступности – это непредумышленные ошибки лиц, работающих с информационной системой. К примеру, это может быть введение неверных данных, системные ошибки. Случайные действия сотрудников могут привести к потенциальной угрозе. То есть из-за них формируются уязвимые места, привлекательные для злоумышленников. Это наиболее распространенная угроза информационной безопасности. Методами защиты являются автоматизация и административный контроль.

Рассмотрим подробнее источники угроз доступности:

- Нежелание обучаться работе с информационными системами.

- Отсутствие у сотрудника необходимой подготовки.

- Отсутствие техподдержки, что приводит к сложностям с работой.

- Умышленное или неумышленное нарушение правил работы.

- Выход поддерживающей инфраструктуры из обычного режима (к этому может привести, к примеру, превышение числа запросов).

- Ошибки при переконфигурировании.

- Отказ ПО.

- Нанесение вреда различным частям инфраструктуры (к примеру, проводам, ПК).

Большая часть угроз относится к самим сведениям. Однако вред может быть также нанесен инфраструктуре. К примеру, это могут быть сбои в работе связи, систем кондиционирования, нанесение вреда помещениям.

Угрозы целостности

Центральная угроза целостности – это воровство и подлоги. Возникают они вследствие действий сотрудников компании. Согласно данным издания USA Today, в 1992 году вследствие рассматриваемых причин был нанесен совокупный ущерб в размере 882 000 000 долларов. Рассмотрим примеры источников угроз:

- Ввод неправильных данных.

- Изменение сведений.

- Подделка заголовка.

- Подделка всего текста письма.

- Отказ от исполненных действий.

- Дублирование информации.

- Внесение дополнительных сведений.

Внимание! Угроза нарушения целостности касается и данных, и самих программ.

Базовые угрозы конфиденциальности

Базовая угроза конфиденциальности – это использование паролей злоумышленниками. Благодаря знанию паролей заинтересованные лица могут получить доступ к конфиденциальным сведениям. Источники угрозы конфиденциальности:

- Использование многоразовых паролей с сохранением их на источниках, к которым могут получить доступ злоумышленники.

- Использование одних и тех же паролей в различных системах.

- Размещение информации в среде, которая не обеспечивает конфиденциальность.

- Использование злоумышленниками технических средств. К примеру, прослушивающие устройства, специальные программы, фиксирующие введенный пароль.

- Выставки, на которых презентуется оборудование с конфиденциальными сведениями.

- Хранение сведений на резервных носителях.

- Распространение информации по множеству источников, что приводит к перехвату сведений.

- Оставление ноутбуков без присмотра.

- Злоупотребление полномочиями (возможно при обслуживании инфраструктуры системным администратором).

Суть угрозы конфиденциальности кроется в том, что злоумышленник получает доступ к данным в момент наибольшей их неуязвимости.

Методы защиты информации

Методы защиты, как правило, используются в совокупности.

Инструменты организационно-правовой защиты

Основным инструментом организационно-правовой защиты являются различные организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с помощью которой хранится информация. Данные инструменты применяются на этапе возведения зданий, их ремонта, проектирования систем. К инструментам организационно-правовой защиты относятся международные договоры, различные официальные стандарты.

Инструменты инженерно-технической защиты

Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения. Инженерно-технические инструменты обеспечивают такие преимущества, как:

- Защита помещения компании от действий злоумышленников.

- Защита хранилищ информации от действий заинтересованных лиц.

- Защита от удаленного видеонаблюдения, прослушивания.

- Предотвращение перехвата сведений.

- Создание доступа сотрудников в помещение компании.

- Контроль над деятельностью сотрудников.

- Контроль над перемещением работников на территории компании.

- Защита от пожаров.

- Превентивные меры против последствий стихийных бедствий, катаклизмов.

Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без них невозможна полноценная защита.

Криптографические инструменты защиты

Шифрование – базовый метод защиты. При хранении сведений в компьютере используется шифрование. Если данные передаются на другое устройство, применяются шифрованные каналы. Криптография – это направление, в рамках которого используется шифрование. Криптография используется в следующих целях:

КСТАТИ! Криптография – это более продвинутый метод обеспечения защиты сведений.

Программно-аппаратные инструменты для защиты сведений

Программно-аппаратные инструменты включены в состав технических средств. К примеру, это могут быть:

- Инструменты для ввода сведений, нужных для идентификации (идентификация по отпечаткам пальцев, магнитные и пластиковые карты доступа).

- Инструменты для шифрования данных.

- Оборудование, предупреждающее несанкционированное использование систем (к примеру, электронные звонки, блокираторы).

- Инструменты для уничтожения сведений на носителях.

- Сигнализация, срабатывающая при попытках несанкционированных манипуляций.

В качестве этих инструментов могут выбираться разные программы. Предназначаются они для идентификации пользователей, ограничения доступа, шифрования. Для полноценной защиты применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной защиты невозможно. Всегда остаются слабые места, которые нужно выявлять.

Для любой организации, независимо от вида деятельности, одной из важнейших сфер бизнес интереса является защита конфиденциальной информации.

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное — правовую.

В связи, с чем информация разделяется на три группы:

- Первая — несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая — для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну — сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна — сведения об операциях, о счетах и вкладах организаций — клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя — техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

![Уровни защиты информации]()

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

![Методы обеспечения защиты конфиденциальных документов]()

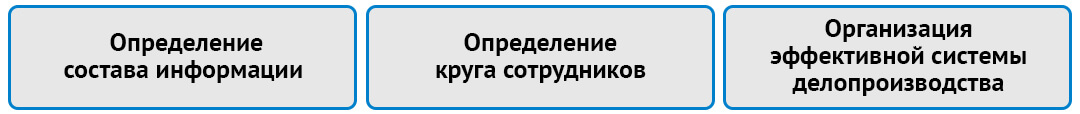

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

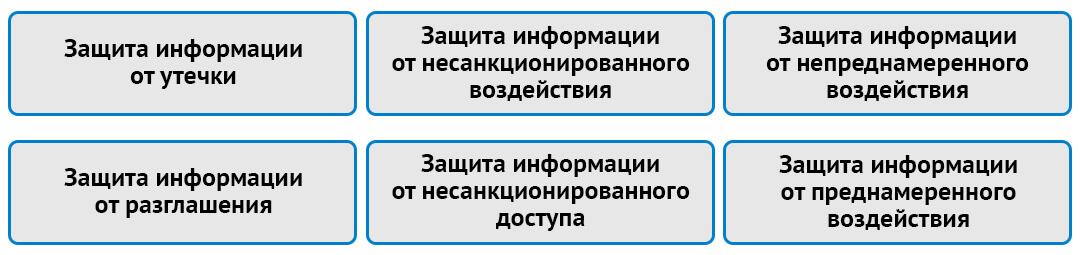

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

![Меры защиты конфиденциальной информации]()

- защита конфиденциальной информации от утечки — защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия — защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия — защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения — защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа — защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия — защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

В современной российской рыночной экономике обязательным условием успеха предпринимателя в бизнесе, получения прибыли и сохранения в целостности созданной им организационной структуры является обеспечение экономической безопасности его деятельности. Одна из главных составных частей экономической безопасности – информационная безопасность, достигаемая за счет использования комплекса систем, методов и средств защиты информации предпринимателя от возможных злоумышленных действий конкурентов и с целью сохранения ее целостности и конфиденциальности.

Информация, используемая предпринимателем в бизнесе и управлении предприятием, банком, компанией или другой структурой, является его собственной или частной информацией, представляющей значительную ценность для предпринимателя. Эта информация составляет его интеллектуальную собственность.

Обычно выделяется два вида собственной информации:

· техническая, технологическая – методы изготовления продукции, программное обеспечение, основные производственные показатели и т.п.

· деловая – стоимостные показатели, результаты исследований рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Собственная информация предпринимателя в целях ее защиты может быть отнесена к коммерческой тайне и является конфиденциальной при соблюдении следующих условий:

· информация не должна отражать негативные стороны деятельности фирмы, нарушения законодательства и другие подобные факты;

· информация не должна быть общедоступной или общеизвестной;

· возникновение и получение информации должно быть законным;

· персонал фирмы должен знать о ценности такой информации и быть обучен правилам работы с ней;

· предпринимателем должны быть выполнены действия по защите этой информации.

Для документирования такой информации часто выбирают не текстовые, а изобразительные способы. Ценность информации может быть стоимостной категорией и отражать конкретный размер прибыли при ее использовании или размер убытков при ее утере. Информация становится часто ценной ввиду ее правого значения для организации или развития бизнеса. Но и обычный правовой документ важно сохранить в целостности и безопасности от похитителя или стихийного бедствия.

Ценную конфиденциальную деловую информацию, как правило, содержат:

· планы развития производства;

· планы маркетинга, бизнес-планы;

· списки держателей акций и другие документы.

Коммерческая ценность информации, как правило, недолговечна и определяется временем, необходимым конкуренту для выработки той же идеи или ее хищения и воспроизводства, опубликования и перехода в число общеизвестных. Степень ценности информации и необходимость ее защиты находятся в прямой зависимости.

Выявление и регламентация реального состава информации

Выявление и регламентация реального состава информации, представляющей ценность для фирмы и подлежащей защите, является основополагающей частью

системы защиты. Состав ценной информации определяется ее собственником и фиксируется в специальном перечне.

Перечень ценных сведений, составляющих тайну фирмы, является постоянным рабочим материалом руководства фирмы.

В каждой позиции перечня рекомендуется указывать гриф конфиденциальности сведений, фамилии сотрудников, имеющих право доступа к ним и несущих ответственность за их сохранность.

Важной задачей перечня является дробление коммерческой тайны на отдельные информационные элементы, известные разным лицам. На основе перечня сведений составляется и ведется список документов фирмы, подлежащих защите. Под конфиденциальным документом, понимается документ, к которому ограничен доступ персонала – это носитель ценной документированной информации.

Гриф ограничения доступа к документу – служебная отметка (реквизит), которая проставляется на носителе информации или сопроводительном письме.

Информация и документы, отнесенные к предпринимательской тайне, имеют 2 уровня грифов ограничения доступа, соответствующих различным степеням конфиденциальности информации:

Гриф конфиденциальности присваивается документу:

· исполнителем на стадии подготовки проекта документа;

· руководителем структурного подразделения или руководителем фирмы на стадии согласования или подписания документа;

· адресатом документа на стадии его первичной обработки в службе конфиденциальной документации.

Источники (обладатели) ценной конфиденциальной документированной информации представляют собой накопители (концентраторы, излучатели) этой информации. К числу основных видов источников конфиденциальной информации относятся:

· персонал фирмы и окружающие фирму люди;

· публикации о фирме, и ее разработках;

· физические поля, волны излучения, сопровождающие работу вычислительной и другой офисной техники.

Состав ценной предпринимательской информации

Документация как источник ценной предпринимательской информации включает:

· конфиденциальную документацию, содержащую предпринимательскую тайну (ноу-хау);

· ценную правовую учредительную документацию;

· служебную, обычную деловую и научную документацию;

· рабочие записи сотрудников, переписку по коммерческим вопросам.

В каждой из указанных групп могут быть:

· документы на традиционных бумажных носителях;

· документы на технических носителях;

· электронные документы, банк электронных документов, изображения документов на экране дисплея.

Информация источника всегда распространяется во внешнюю среду, Каналы распространения информации носят объективный характер, отличаются активностью и включают в себя:

· деловые, торговые, управленческие и другие коммуникативные регламентированные связи;

· естественные технические каналы.

Несанкционированный доступ к информации

Угроза безопасности информации предполагает несанкционированный доступ конкурента к конфиденциальной информации и как результат этого – кражу, уничтожение, фальсификацию, модификацию, подмену документов.

![]()

При отсутствии интереса конкурента угроза информации не возникает даже в том случае, если создались предпосылки для ознакомления с ней посторонних лиц. Ценная информация, к которой не проявляется интерес конкурента, может не включаться в состав защищаемой, а содержащие ее документы контролируются только с целью обеспечения сохранности носителя.

Угроза предполагает намерение злоумышленника совершить противоправные действия по отношению к информации для достижения желаемой цели. Угроза может быть потенциальной и реальной. Угроза сохранности информации и документов особенно велика при выходе за пределы конфиденциальной документации, например при передаче документов персоналу на рассмотрение и исполнение, при пересылке или передаче документов адресатам. Однако часто потеря ценной информации происходит не в результате преднамеренных действий конкурента, а из-за невнимательности, непрофессионализма и безответственности персонала.

Переход информации к третьему лицу можно назвать непреднамеренным, стихийным. Он возникает в результате:

· утери или случайного уничтожения документа, пакета;

· невыполнения, незнания или игнорирования сотрудником требований по защите информации;

· излишней разговорчивостью сотрудников при отсутствии злоумышленника;

· работы с конфиденциальными документами при посторонних лицах;

· несанкционированной передаче конфиденциального документа другому сотруднику;

· использования конфиденциальных сведений в открытой печати, личных записях, неслужебных письмах;

· наличия в документах излишней конфиденциальной информации;

· самовольного копирования сотрудником документов в служебных целях.

В отличие от третьего лица злоумышленник преднамеренно и тайно организует, создает канал утечки информации и эксплуатирует его по возможности более или менее длительное время. Знать возможный канал утечки информации означает:

· для злоумышленника – иметь стабильную возможность получать ценную информацию;

· для владельца информации – противодействовать злоумышленнику и сохранить тайну, а иногда и дезинформировать конкурента.

Информация должна поступать к конкуренту только по контролируемому каналу.

Система защиты информации

Система защиты информации – комплекс организационных, технических и технологических средств, методов и мер, препятствующих несанкционированному доступу к информации. Отсутствие такой системы защиты может лишить предприятие выгодных партнеров, клиентов.

Обеспечение защиты конфиденциальной информации включает в себя:

· установление правил отнесения информации к конфиденциальным сведениям;

· разработку инструкций по соблюдению режима конфиденциальности для лиц, допущенных к конфиденциальным сведениям;

· ограничение доступа к носителям информации, содержащим конфиденциальную информацию;

· ведение делопроизводства, обеспечивающего выделение, учет и сохранность документов, содержащих конфиденциальную информацию;

· использование организационных, технических и иных средств защиты конфиденциальной информации;

· осуществление контроля за соблюдением установленного режима охраны конфиденциальной информации.

Допуск работника к конфиденциальной информации осуществляется с его согласия. Работодатель имеет право отказать в приеме на работу тому, кто не хочет брать на себя обязательства по сохранению коммерческой тайны.

Комплектность системы защиты достигается ее формированием из различных элементов: правовых, организационных, технических, программно-математических. Соотношение элементов и их содержание обеспечивает индивидуальность системы защиты информации фирмы и гарантируют ее неповторимость и трудность преодоления. Элемент правовой защиты информации предполагает:

· наличие в учредительных документах фирмы, контрактах, в должностных инструкциях обязательств по защите сведений, составляющих тайну фирмы и ее партнеров;

· доведение до сведения всех сотрудников механизма правовой ответственности за разглашение конфиденциальных сведений.

Элемент организационной защиты информации содержит:

· формирование и регламентацию деятельности службы безопасности фирмы;

· регламентацию и регулярное обновление перечня ценной, конфиденциальной информации;

· регламентацию системы разграничения доступа персонала к конфиденциальной информации;

· регламентацию технологии защиты и обработки конфиденциальных документов фирмы;

· построение защищенного традиционного или безбумажного документооборота;

· построение технологической системы обработки и хранения конфиденциальных документов;

· организацию архивного хранения конфиденциальных документов;

· порядок и правила работы персонала с конфиденциальными документами;

· регламентацию аналитической работы по выявлению угроз ценной информации фирмы и каналов утечки информации;

· оборудование и аттестацию помещений и рабочих зон, выделенных для конфиденциальной деятельности, лицензирование технических систем и средств защиты информации и охраны.

В процессе обработки конфиденциальных документов применяются обычные приемы обработки поступивших документов, только выполняются они квалифицированными сотрудниками службы конфиденциальной документации фирмы при соблюдении норм и правил работы с конфиденциальными документами.

Срочно?

Закажи у профессионала, через форму заявки

8 (800) 100-77-13 с 7.00 до 22.00Безопасность ценной документируемой информации (документов) определяется степенью ее защищенности от последствий экстремальных ситуаций, в том числе стихийных бедствий, а также пассивных и активных попыток злоумышленника создать потенциальную или реальную угрозу (опасность) несанкционированного доступа к документам с использованием организационных и технических каналов, в результате чего могут произойти хищение и неправомерное использование злоумышленником информации в своих целях, ее модификация, подмена, фальсификация, уничтожение.

Содержание работы

Введение. 3

1. Защита архивных документов от несанкционированного доступа. 4

2. Понятие личной тайны. 9

Заключение. 11

Список использованных источников. 12Файлы: 1 файл

защита архива.doc

1. Защита архивных документов от несанкционированного доступа. 4

2. Понятие личной тайны. . . 9

Список использованных источников. . . 12

В современной рыночной экономике обязательным условием успеха предпринимателя в бизнесе, получения прибыли и сохранения в целостности созданной им организационной структуры является обеспечение экономической безопасности его деятельности. Одна из главных составных частей экономической безопасности - информационная безопасность.

Безопасность ценной документируемой информации (документов) определяется степенью ее защищенности от последствий экстремальных ситуаций, в том числе стихийных бедствий, а также пассивных и активных попыток злоумышленника создать потенциальную или реальную угрозу (опасность) несанкционированного доступа к документам с использованием организационных и технических каналов, в результате чего могут произойти хищение и неправомерное использование злоумышленником информации в своих целях, ее модификация, подмена, фальсификация, уничтожение.

Документируемая информация, используемая предпринимателем в бизнесе и управлении предприятием, организацией, банком, компанией или другой структурой, является его собственной или частной информацией, представляющей для него значительную ценность, его интеллектуальной собственностью. Ценность информации может быть стоимостной категорией, характеризующей конкретный размер прибыли при ее использовании или размер убытков при ее утрате. Информация часто становится ценной ввиду ее правового значения для фирмы или развития бизнеса, например учредительные документы, программы и планы, договоры с партнерами и посредниками и т. д. Ценность информации может также отражать ее перспективное научное, техническое или технологическое значение.

1 Защита архивных документов от несанкционированного доступа.

Документы, содержащие сведения, которые составляют негосударственную тайну (служебную, коммерческую, банковскую, тайну фирмы и др.) или содержат персональные данные, именуются конфиденциальными.

Несмотря на то, что конфиденциальность является синонимом секретности, этот термин широко используется исключительно для обозначения информационных ресурсов ограниченного доступа, не отнесенных к государственной тайне.

Конфиденциальность отражает ограничение, которое накладывает собственник информации на доступ к ней других лиц, т.е. собственник устанавливает правовой режим этой информации в соответствии с законом.

Вместе с тем к конфиденциальным документам нельзя относить учредительные документы, уставы предпринимательских структур, финансовую документацию, сведения о заработной плате персонала и другую документированную информацию, необходимую правоохранительным и налоговым государственным органам.

Под конфиденциальным документом понимается необходимым образом оформленный носитель документированной информации, содержащий сведения, которые относятся к негосударственной тайне и составляют интеллектуальную собственность юридического или физического лица. Обязательным признаком конфиденциального документа является наличие в нем информации, подлежащей защите.

В настоящее время архивная информация становится самостоятельным фактором социального и экономического развития общества. Возрастает ее роль в принятии решений в области политике и социальной сфере, в связи с тем, что обладание нужной информацией обеспечивает получение политических и экономических преимуществ. Архивная информация все больше превращается в экономическую категорию и представляет собой "информационное сырье" для производства информационных продуктов и компонентов при производстве клипов, видео и кинофильмов, радиопрограмм и т.д.

-Носители информации большой емкости (optical discs, CD-R, DVD, digital paper).

Базы данных содержат информацию об архивных документах, а не сами документы, но несанкционированный доступ к такой информации может иметь серьезные последствия.

Электронные архивы, т.е. уже подобранные коллекции цифровых копий архивных документов или коллекции электронных документов, достаточно просто копируются на какой-либо носитель достаточной емкости. Если учесть, что электронные архивы будут прежде всего создаваться на архивные документы особо важные и ценные, то защита от несанкционированного копирования в этом случае имеет большое значение.

Сеть Интернет позволяет передать копии баз данных или их наиболее важные и интересные фрагменты, а также коллекции цифровых документов или электронных архивов минуя таможенные и пограничные заслоны практически в любые точки мира за считанные минуты.

Организационные меры - строгое ограничение доступа персонала к компьютерам с базами данных архивной информации в архивах. Например, архивные базы данных налогового управления США с данными о доходах граждан охраняются строже чем золотой запас США в Форте Нокс.

Не допускать пронос в архив таких устройств как ручные сканеры, ZIP-устройства и т.п. Опечатывать системные блоки ПК и ставить специальные запирающие устройства для предотвращения съема жестких дисков с информацией.

Применять систему паролей для входа в ПК, в базу данных или в электронный архив.

Использовать специальные программно-технические средства защиты от несанкционированного доступа.

Одним из самых надежных способов борьбы с нелегальным копированием является использование электронных ключей. Электронный ключ - компактное устройство, которое устанавливается на порты или некоторые шины компьютера и являются прозрачными для периферийных устройств компьютера, т.е. не мешают его работе. При использовании электронного ключа программное обеспечение "привязывается" конкретному к электронному ключу и когда ключ вынимается из порта компьютера программное обеспечение становится недоступным. Многие электронные ключи позволяют осуществлять их каскадирование (то есть подсоединять несколько таких устройств друг к другу, образуя цепочку ключей). Электронные ключи не содержат элементов питания, имеют автономную память и возможность генерации уникальной серии кодов в диапазон от 0 до 65535 (система Aladdin HASP).

Одной из перспективных систем по защите данных является система SecretDisk95. Защищаемые данные хранятся на секретном логическом диске компьютера в закодированном виде. Для доступа к таким данным необходимо предъявление пароля и электронного идентификатора. В качестве электронного идентификатора может быть использован электронный ключ или комбинации электронных ключей. В случае корректного (санкционированного доступа) "появляется" новый диск, при записи на который данные кодируются, а при чтении с него - декодируются. Специальные программные средства позволяют менять размеры секретных логических дисков, изменять пароли и настраивать систему защиты. Пользователь может применять режим кодирования информации и для дискет.

В настоящий момент очень динамично развивается система защиты данных и запрета несанкционированного доступа на основе использования микропроцессорные смарт-карт. В 1997 г. был разработан специальный стандарт, спецификация которого позволяет интегрировать смарт-карт технологии в персональные компьютеры. Устройства для чтения смарт-карт становятся стандартными устройствами для обеспечения доступа к компьютеру. Фирма Siemens Nixdorf, например, устанавливает эти устройства на серверы, рабочие станции, настольные компьютеры и ноутбуки собственного производства. При этом компьютер активизируется только при установке правильной смарт-карты и правильно введенном пароле. Наличие смарт-карты постоянно проверяется специальной программой и при ее отсутствии система блокируется. Смарт-карту можно использовать и как электронный пропуск в помещения, где установлены компьютеры.

Как показывает анализ, основная задача защитных систем состоит не в абсолютной неприступности, а в невозможности за разумный срок для взломщиков открыть защищенные файлы. Понятно, что при хорошей постановке дела и неограниченном финансировании информацию можно считать дистанционно по излучению монитора или по колебаниям оконных стекол, или используя вульгарный подкуп, но используя средства защиты от несанкционированного доступа можно сделать рентабельность взлома как можно более низкой. Большинство сегодняшних система защиты информации позволяют сделать именно это.

Проблемы безопасности, связанные с выходом в сеть Интернет в настоящее время для архивов не являются столь актуальными, так как предполагают подключение компьютеров или локальных сетей с архивными данными непосредственно к выходам в сеть Интернет. Однако, следует отметить, что и в этом случае существуют аппаратно-программные средства для защиты от несанкционированного доступа и несанкционированного копирования информации.

2 Понятие личной тайны.

Понятие личной или семейной тайны должно включать любой факт из биографии лица, которое оно не хочет разглашать. Это может касаться состояния его здоровья, знакомств, семейных или личных отношений, материального положения, наличия банковских вкладов, политических взглядов,партийной принадлежности, отношения к религии. Сведения могут относиться и к профессиональной тайне - медицинской, адвокатской, тайне исповеди т.п.

Личная тайна — это охраняемые уголовным законом сведения (информация), отражающие особо важные стороны частной жизни лица, который придает им конфиденциальный характер; семейная тайна — охраняемые уголовным законом сведения (информация), отражающие особо важные стороны частной жизни нескольких лиц (двух и более), находящихся друг с другом в семейных отношениях, которые придают им конфиденциальный характер.

Засекречивая те или иные сведения на законном основании, гражданин, организация, государство преследуют конкретные цели, предпринимают меры к обеспечению сохранения этих сведений в тайне. Незаконное получение таких сведений, их использование в ущерб пользователю, а также распространение их лицами, которым эти сведения были известны по роду своей деятельности, наносят материальный или моральный вред владельцу этой информации. Государство принимает на себя обязанность по обеспечению безопасности и правовой защите прав гражданина, организаций, государства на тайну и иные сведения конфиденциального характера. Защита указанных прав осуществляется путем принятия соответствующих законов, иных нормативных актов, предусматривающих ответственность третьих лиц за незаконное получение, использование такого рода сведений, их разглашение.

Комбинированием средств защиты можно добиться относительно хорошей защищенности информации. Невозможно абсолютно защитить информацию от несанкционированного доступа (взлома). Любой из этих способов поддается взлому в некоторой степени. Вопрос в том, будет ли выгодно взламывать или нет. Если затраты ресурсов на защиту (стоимость защиты) больше чем затраты на взлом, то система защищена плохо.

Не существует никаких "абсолютно надежных" методов защиты информации, гарантирующих полную невозможность получения несанкционированного доступа.

Рост информационного потенциала архивной информации в электронном виде выдвигает проблему защиты архивной информации, накапливаемой в базах данных и электронных архивах. Для ее решения необходимо создать рабочую группу для выработки соответствующих решений и рекомендаций по защите от несанкционированного доступа и копирования архивной информации в базах данных и электронных архивах.

Список использованных источников

1 Алексенцев, А.И. Конфиденциальное делопроизводство / А.И. Алексенцев. - М.:ООО "Журнал "Управление персоналом", 2003. - 200 с.

2 Делопроизводство. Организация и технология документационного обеспечения управления: учеб. пособие / Т.В. Кузнецова. - М.: Юнити-Дана, 2003. - 359 с.

3 Конфиденциальность, надежность, управляемость / Г. Зотова // Сетевой журнал.- 2003. - № 7. - С.18 - 27.

4 Технология работы с конфиденциальными документами / А.В. Пшенко // Секретарское дело. - 2003. - № 2. - С.7 - 11.

Читайте также: