Устройства ввода идентификационных признаков реферат

Обновлено: 05.07.2024

Биометрические технологии основаны на биометрии, измерении уникальных характеристик отдельно взятого человека. Это могут быть как уникальные признаки, полученные им с рождения, например: ДНК, отпечатки пальцев, радужная оболочка глаза; так и характеристики, приобретённые со временем или же способные меняться с возрастом или внешним воздействием. Например: почерк, голос или походка.

Основным способом защиты информации от злоумышленников считается внедрение так называемых средств ААА, или 3А (authentication, authorization, administration - аутентификация, авторизация, администрирование). Среди средств ААА значимое место занимают аппаратно-программные системы идентификации и аутентификации (СИА) и устройства ввода идентификационных признаков (термин соответствует ГОСТ Р 51241-98), предназначенные для защиты от несанкционированного доступа (НСД) к компьютерам.

При использовании СИА сотрудник получает доступ к компьютеру или в корпоративную сеть только после успешного прохождения процедуры идентификации и аутентификации. Идентификация заключается в распознавании пользователя по присущему или присвоенному ему идентификационному признаку. Проверка принадлежности пользователю предъявленного им идентификационного признака осуществляется в процессе аутентификации.

В состав аппаратно-программных СИА входят идентификаторы, устройства ввода-вывода (считыватели, контактные устройства, адаптеры, платы доверенной загрузки, разъемы системной платы и др.) и соответствующее ПО. Идентификаторы предназначены для хранения уникальных идентификационных признаков. Кроме того, они могут хранить и обрабатывать разнообразные конфиденциальные данные. Устройства ввода-вывода и ПО пересылают данные между идентификатором и защищаемым компьютером.

Биометрическая идентификация – это способ идентификации личности по отдельным специфическим биометрическим признакам (идентификаторам), присущим конкретному человеку.

Биометрическая аутентификация - это опознание индивидуума на основе его физиологических характеристик и поведения. Аутентификация проводится посредством компьютерной технологии без какого-либо нарушения личной сферы человека. Собранные таким образом в базе данных приметы человека сравниваются с теми, которые актуально регистрируются системами безопасности.

Присвоение субъектам и объектам доступа личного идентификатора и сравнение его с заданным перечнем называется идентификацией. Идентификация обеспечивает выполнение следующих функций:

- установление подлинности и определение полномочий субъекта при его допуске в систему,

- контролирование установленных полномочий в процессе сеанса работы;

- регистрация действий и др.

Аутентификацией (установлением подлинности) называется проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности. Другими словами, аутентификация заключается в проверке: является ли подключающийся субъект тем, за кого он себя выдает.

Биометрические технологии активно применяются во многих областях связанных с обеспечением безопасности доступа к информации и материальным объектам, а также в задачах уникальной идентификации личности.

Применения биометрических технологий разнообразны: доступ к рабочим местам и сетевым ресурсам, защита информации, обеспечение доступа к определённым ресурсам и безопасность. Ведение электронного бизнеса и электронных правительственных дел возможно только после соблюдения определённых процедур по идентификации личности. Биометрические технологии используются в области безопасности банковских обращений, инвестирования и других финансовых перемещений, а также розничной торговле, охране правопорядка, вопросах охраны здоровья, а также в сфере социальных услуг. Биометрические технологии в скором будущем будут играть главную роль в вопросах персональной идентификации во многих сферах. Применяемые отдельно или используемые совместно со смарт-картами, ключами и подписями, биометрия скоро станет применяться во всех сферах экономики и частной жизни.

В данной области биометрия используется для замены (иногда для усиления) стандартной процедуры входа в различные программы по паролю, смарт-карте, таблетке touch-memory и т.д.

Самым распространенным решением на базе биометрических технологий является идентификация (или верификация) по биометрическим характеристикам в корпоративной сети или при входе на рабочую станцию (персональный компьютер, ноутбук и т.д.).

Основные направления:>br>- в магазинах, ресторанах и кафе биометрические идентификаторы используются либо непосредственно как средство идентификации покупателя и последующего снятия денег с его счета, либо для подтверждения права покупателя на какие-либо скидки и другие льготы;

- в торговых автоматах и банкоматах как средство идентификации человека взамен магнитных карточек или в дополнение к ним;

- в электронной коммерции биометрические идентификаторы используются как средства удаленной идентификации через Интернет, что значительно надежнее паролей, а в сочетании со средствами крипто-графии дает электронным транзакциям очень высокий уровень защиты.

В системах контроля и управления доступом (СКУД) с сетевой архитектурой, когда в здании есть несколько входов, оборудованных биометрическими замками, шаблоны биометрических характеристик всех сотрудников хранятся централизованно, вместе с информацией о том, кому и куда (и, возможно, когда) разрешен вход.

В СКУД реализуются следующие технологии распознавания: отпечаток пальца, лицо, форма руки, ра-дужная оболочка глаза, голос.

Основным назначением систем гражданской идентификации и автоматизированных дактилоскопических информационных систем (АДИС) является управление правами, которые предоставлены государством гражданам и иностранцам. Права гражданства, голосования, места жительства или работы для иностранцев, право получать социальное обеспечение и т.д. признаются и подтверждаются с помощью документов и разнообразных карт.

В настоящее время такие системы получили очень широкое распространение из-за того, что некоторые страны стали использовать их для проверки личности въезжающих.

К системам данного типа относятся решения, сочетающие в себе системы первых трех классов.

Сотрудник компании регистрируется у администратора системы всего один раз, и дальше ему автоматически назначаются все необходимые привилегии как на вход в помещение, так и на работу в корпоративной сети и с ее ресурсами.

Кроме этих основных секторов применения в настоящее время начинается активное использование биометрии и в некоторых других областях, таких как:

- игорный бизнес. Биометрия используется по двум направлениям: проверка всех находящихся по "черным спискам" (аналог массовой идентификации по лицам, используемой в аэропортах), а также как система идентификации и платежное средство постоянных клиентов;

- идентификация в мобильных устройствах, таких как мобильные телефоны, компактные ПК и т.д.;

- в транспортной области как платежное средство;

- электронные системы голосования (используются вместо карточек);

- медицина. Биометрия используется для идентификации медицинских работников при получении доступа к закрытым данным и для электронной подписи записей в истории болезни.

Представители:

BioLink - создана в 2000г. и за это время превратилась в ведущего российского разработчика, поставщика и провайдера решений в сфере биометрической идентификации. Компания успела осуществить не только в России, но и за рубежом ряд крупномасштабных проектов (в том числе по созданию системы регистрации жителей Сан-Франциско, получающих пособия и социальные льготы, а также системы регистрации избирателей в Нигерии).

Многочисленные партнеры компании BioLink в России и за рубежом объединены в Биометрический альянс — уникальное содружество ведущих поставщиков передовых решений и систем на основе биометрической идентификации.

Ряд фирм США (Miros, Lau Technologies, Identification Technologies International) уже разработали системы опознавания человека по лицу, действующие подобно полицейскому, проверяющему права водителя автомобиля и сравнивающему его лицо с фотографией в предъявленном документе.

По данным фирмы Master Card (США), разработавшей оптическую биометрическую систему идентификации по отпечаткам пальцев, с времени установки в 1996 г. этой системы в офисах фирмы было проверено 6700 посетителей. Фирма считает, что эта система является наиболее удобной для держателей кредитных карточек.

В системе идентификации фирмы San Bruno (США) используется светодиод с излучением в ближней инфракрасной области спектра для бокового освещения пальцев и получения рельефного дактилоскопического рисунка.

Фирма Fingermatrix (США) разработала принтеры для одного и десяти пальцев, в которых оптическая система располагается под ванночкой со спиртом и водой. Слой жидкости предохраняет поверхность, на которой воспроизводится изображение, от загрязнения и повышает светопропускание.

Другая американская фирма Quatalmage разработала более совершенный коррелятор, в котором применен созданный фирмой пространственный модулятор света высокого быстродействия (время отклика менее 1 мкс) с разрешением 200 линий/мм. Сформированное компьютером изображение направляется в два сегнетоэлектрических пространственных модулятора света, облучаемых светом лазерного диода с длиной волны 830 нм. Лазерный луч проходит через объектив преобразователя Фурье. Быстродействующий пространственный модулятор света усиливает преобразованное по Фурье изображение. Второй лазерный луч с длиной волны излучения 850 нм считывает усиленное изображение и переносит результаты обратно через объектив преобразователя Фурье на интеллек-туальный чувствительный элемент, способный обнаруживать пики корреляции при сравнении до 4000 отпечатков пальцев в 1 с.

В системе "Fastgate", проходящей в настоящее время испытания, применена техника сканирования геометрии руки фирмы Recognition Systems и IBM(США).

С 17 по 19 ноября 2010 г. в Москве пройдет выставка Infosecurity Russia'2010, где отечественные и зарубежные компании примут участие.

Особенности и история

До 11 сентября 2001 года, биометрические системы обеспечения безопасности использовались только для защиты военных секретов и самой важной коммерческой информации. Ну а после потрясшего весь мир террористического акта ситуация резко изменилась. Сначала биометрическими системами доступа оборудовали аэропорты, крупные торговые центры и другие места скопления народа.

В рамках безвизовой программы США подписала с 27 странами соглашение, по которому граждане этих государств смогут въезжать на территорию США сроком до 90 дней без визы при обязательном наличии биометрических документов. Начало действия программы — 26 октября 2005. Среди государств, участвующих в программе — Австралия, Австрия, Бельгия, Великобритания, Германия, Италия, Лихтенштейн, Люксембург, Монако, Нидерланды, Португалия, Сингапур, Финляндия, Франция, Швейцария, Швеция и Япония.

В нём формулируются требования к средствам высоконадежной биометрической аутентификации на базе больших и сверхбольших многослойных искусственных нейронных сетей с большим числом входов и большим числом выходов.

За последние два десятилетия биометрические технологии сделали большой шаг вперед. Во многом этому способствовало распространение микропроцессорных технологий. Еще в 80-е годы систему контроля доступа, использующую биометрические характеристики человека, можно было увидеть лишь в фантастических фильмах. Сегодня же использование в системах контроля и управления доступом (СКУД) биометрических сканеров, практически, не усложняет систему безопасности, и их стоимость для некоторых биометрических методов очень низкая. Более того, около трети ноутбуков выходит сейчас со встроенной системой считывания отпечатка пальцев, а если в ноутбуке есть видеокамера, на него можно установить систему распознавания человека по лицу.

Физиологические (статические) методы

• Сканирование радужной оболочки глаза

• Сканирование сетчатки глаза

• Геометрия кисти руки (рисунок вен, отпечатки пальцев – дактилоскопия, размер, длина и ширина ладоней)

На сегодняшний момент существует множество технологий, успешно используемых в системах, контролирующих регламентированный проход на территорию охраняемого этой системой объекта. В частности, это:

из которых ИК-код, штрих-код, индуктивный код и магнитная полоса практически не используются в современных системах, так как они зарекомендовали себя как не слишком удобные в использовании или плохо защищенные от несанкционированного использования. При работе современных систем контроля и управления доступом (СКУД) сегодня наиболее широко применяются радиоканальные карты, а также Smart-карты и биометрические считыватели. Таким образом, цель данной статьи – подробное рассмотрение последних трех позиций в вышеприведенном списке в приложении их к современным системам контроля и управления доступом. Важным отличием биометрических считывателей, особенно ценным в технологиях, обеспечивающих безопасность, является идентификация одного из биометрических параметров человека, а не карты или идентификатора. Таким образом, идентификационные данные не могут быть переданы другому человеку или украдены, а это незаменимо для обеспечения безопасности на режимном предприятии. К тому же считывание биометрических показателей является очень надежным методом идентификации. Таким образом, можно не учитывать человеческий фактор и вовсе отказаться от охраны пропускного пункта. Однако за все достоинства подобных устройств ввода идентификационных признаков приходится платить уменьшением пропускной способности проходной засчет медленного темпа работы, ограниченные условия эксплуатации и дороговизны. Именно из-за этого биометрические системы контроля и управления доступом не слишком распространены. Однако в случае, когда речь идет об особо секретных объектах или важных зонах предприятия, эти недостатки сглаживаются тем, что количество лиц, имеющих допуск, ограничено. И в большинстве случаев высокая цена не останавливает владельцев предприятий. Все это окупается надежным способом идентификации человека, которую обеспечивает естественная неповторимость биометрических параметров каждого человека. Это позволяет надеяться на то, что повсеместное распространение систем обеспечения безопасности, основанных на биометрии, - это всего лишь вопрос времени.

Считыватели радиоканальных карт установлены на предприятиях, засекреченных менее основательно, нежели вышеозначенные. Это самые распространенные объекты, безопасность которых, несомненно, важна, но скорее на бытовом, нежели на государственном уровне. Существуют различные протоколы передачи информации, используемые при работе радиоканальных считывателей: Em-Marin, Deis-ter, Hitag1/Hitag2, HID. Все они предполагают использование при работе частоты в 125 кГци при проведении сеанса связи между считывателем и картой передают в открытом виде UIN карты. Основной сильной стороной считывателей, основывающихся на работе с радиоканалами, это отсутствие задержек при идентификации, работа на расстоянии от 0 до 1 метра, невысокая стоимость и предельная простота в обслуживании. Но простой доступ к радиоканалу в момент открытой передачи UIN позволяет легко перехватить эту информацию, которую позже можно будет использовать для незаконного доступа на объект. В этом случае может использоваться функция запрета повторного прохода. Это может стать проблемой для личностей, планирующих несанкционированный визит, однако от копирования карты и ее дальнейшего использования злоумышленником не защитит. В целях обеспечения безопасности именно от копирования идентификационных данных используется новая Smart-технология. Для сеанса связи между считывателем и Smart-картой и используется частота 13,56 МГц. Smart-протоколы бывают следующих видов: Legic, Mifare, iC-lass. Общей особенностью перечисленных протоколов является то, что каждая Smart-карта оснащена встроенной памятью с несколькими секторами и вычислительным процессором. Чем выше частота передачи, тем больше скорость обмена данными между считывателем и картой. Плюс к тому, в отличие от обыкновенного радиоканального считывателя, обмен данными происходит в три этапа, каждый из которых представляет собой посылку разнообразной по содержанию информации. Это препятствует копированию идентификационного номера карты. Например, карта стандарта Mifare при попадании в рабочее поле Smart-считывателя отправляет ему не только UIN, но и случайное число. Считыватель отправляет обратно в карту обработанное число; такой обмен происходит еще раз. После второго вычисления со считывателя на контроллер УПУ направляется номер карты, который, в случае совпадения с данными контроллера, служит ключом для пропускного устройства. Исходная информация для вычислений меняется раз от раза. Таким образом гарантируется подлинность карты стандарта Mifare, а не использование ее копии. Исходя из этого, можно сказать, что копирование данных путем вторжения в радиоканал будет бесполезным. Причем из-за разбиения памяти на сектора Smart-карты могут обеспечивать доступ к различным отделам и помещениям охраняемого объекта: ведь ту информацию, которая в случае радиоканальной идентификации пришлось бы записывать на разные карты, в памяти Smart-карты разносятся в разные сектора. Контроллеры таких систем контроля и управления доступом при этом могут быть не связаны между собой. Когда система состоит из автономных контроллеров, Smart-карта связывает оператора СКУД и недоступные для него пункты доступа. Оператор может внести изменения в Smart-карту, а не в удаленный контроллер. Такая централизованность позволяет экономить человеческие и материальные, а также временные ресурсы. Еще эта характеристика Smart-карт может обеспечивать системность СКУД и связывание их в единую сеть с единым головным рабочим местом оператора, которая может быть значительно разнесена по пространственным характеристикам. Таким образом, можем сделать следующие выводы: по результатам нашего анализа особенностей радиоканальной, биометрической и Smart-технологий обеспечения безопасности объектов, выбор требуемой системы контроля и управления доступом должен основываться на уровне требований к безопасности охраняемого объекта. Радиоканальные карты удобны для использования на предприятиях с большим количеством работников, имеющих доступ в закрытую зону, а также с требованиями в плане безопасности, близкими к стандартным, так как они наименее хорошо защищены от перехвата данных и передачи. Smart-технологии обеспечивают большую безопасность, но все же они не гарантируют невозможность передачи карт посторонним лицам. Биометрические же системы необходимо применять на объектах с высокой секретностью, так как могут наиболее достоверно идентифицировать личность входящего там, где их применение в связи с высокой стоимостью аппаратуры будет оправдано.

Повышение уровня безопасности УВИП с помощью комплексного применения нескольких технологий идентификации

Комплексное соединение ряда технологий идентификации в едином УВИП значительно повышает надежность идентификации пропускаемых в зону с ограниченным доступом людей. Проще всего в таком случае использовать комбинацию, которая давно и прочно зарекомендовала себя, - а именно сочетание Smart- или радиоканальной технологии с устройством для набора кода. Большинство производителей именно из этого расчета и формируют линейку своей продукции; считыватель с кодовой клавиатурой занимает в таких списках важное место. Таким путем постороннее лицо не сможет использовать карту или, тем более, воспользоваться считанным UIN. К тому же, если злоумышленником производится давление на сотрудника, имеющего доступ в защищенную зону, клавиатура для набора кода может послужить единственной возможностью нажать тревожную кнопку незаметно для несанкционированного посетителя. Но в том случае, когда карта и код передаются сотрудником лицу, не имеющему доступ в данную зону, умышленно, этот способ идентификации непригоден. Комплексное объединение устройства для набора кода и приборов для считывания биометрических параметров позволяет не только воспользоваться всеми преимуществами, описанными в предыдущем случае, но и решает вопрос передачи кода или карты по сговору, так как биометрические параметры разнятся от личности к личности. При этом решается проблема длительного поиска эталона для объекта идентификации, так как этот поиск осуществляется сразу по двум параметрам – биометрии и внесенному коду, соотнесенным в модели. По той же причине кодонаборная клавиатура часто заменяется радиоканальным устройством, что позволят избавиться от недостатков сразу обеих систем. Также интересным вариантом представляется сочетания считывателей биометрических параметров и Smart-карт. Такая аппаратура создает два возможных режима работы. Первый – обыкновенный Smart-режим, описанный выше. Второй – использование Smart-карты в качестве места хранения биометрической информации о владельце, к примеру, отпечатка пальца. Когда карта находится в рабочем поле считывателя, информация с нее сравнивается с образцом, предъявленным к биометрической идентификации. При совпадении производится пропуск объекта в защищаемую зону. Очень важным видится нам то обстоятельство, что номера Smart-карт занимают в памяти устройства значительно меньше места, чем образцы отпечатков, которые в этом случае хранятся в памяти карт. Это приводит к тому, что количество объектов, зафиксированных в памяти устройства, значительно возрастает, хотя все же не является бесконечным.

Защита от несанкционированного управления УВИП и физического воздействия на устройства

Также вы можете попытаться защитить считыватель с помощью помещения его внутрь стены. Приемно-передающая антенна, правда, должна в любом случае находиться снаружи. Однако если это будет выдавать присутствие системы, то демонтировать вмурованный в кладку прибор будет значительно сложнее, чем ничем не защищенный. Оправданно также использование уличных кожухов с повышенной взломоустойчивостью.

Нами уже было подмечено, что радиоканальная технология идентификации обладает значительным минусом – возможностью копирования идентификационных номеров карт. Для этого всего лишь требуется оборудование для съема данных по открытому радиоканалу, что позволяет копировать номера карт, находящихся на связи со считывателем. Возможно и по-другому скопировать информацию с карты: при этом используется специальное устройство, которое карта воспринимает как считыватель, и данные копируются в любом месте, например, на улице, а не только на режимном объекте. Если подобное устройство обладает достаточно мощным передатчиком и высокотехничной антенной, рабочее поле его копировальных способностей может достигать метра. Против появления двойных карт может помочь либо использование Smart-устройств, либо комплексные средства идентификации. И, естественно, стоит защитить связь "считыватель-контроллер", иначе применяемые средства безопасности не приведут к должному результату.

Технические (аппаратно-программные) меры защиты основаны на использовании различных электронных устройств и специальных программ, которые самостоятельно или в комплексе с другими средствами, реализуют следующие способы защиты:

1. идентификацию (распознавание) и аутентификацию (проверку подлинности) субъектов (пользователей, процессов),

2. разграничение доступа к ресурсам,

3. регистрацию и анализ событий,

4. криптографическое закрытие информации,

5. резервирование ресурсов и компонентов систем обработки информации и др.

Взаимосвязь перечисленных мер обеспечения безопасности можно пояснить следующим образом:

1. Организационные меры обеспечивают исполнение существующих нормативных актов и строятся с учетом существующих правил поведения, принятых в стране и/или организации.

2. Воплощение организационных мер требует создания нормативных документов.

3. Для эффективного применения организационные меры должны быть поддержаны физическими и техническими средствами.

4. Применение и использование технических средств защиты требует соответствующей организационной поддержки.

Вывод: итак, мы познакомились с угрозами информационной безопасности и с мерами обеспечения безопасности компьютерных систем, выявили взаимосвязь перечисленных мер обеспечения безопасности.

Тема 2. Способы защиты информации. Пресечение разглашения информации (2 ч.).

ЦЕЛИ ЗАНЯТИЯ:

1. Ввести понятие систем контроля и управления доступом, дать классификацию устройств, познакомить с наиболее распространенными представителями устройств ввода идентификационных признаков;

2. Способствовать развитию внимания, наблюдательности, навыков логического мышления, через активизацию мыслительной деятельности;

3. Обеспечить в процессе лекции творческую работу слушателей совместно с преподавателем.

ПЛАН ЗАНЯТИЯ

1. Вступление 5 мин

2. Изложение нового материала – 70 мин

3. Заключение, задание на самоподготовку – 5 мин

ЛИТЕРАТУРА:

1. Блинов, С.В. Введение в защиту информации в автоматизированных системах: учеб. пособие / С.В. Блинов; – ВЮИ МЮ России. - Владимир, 2004. – 40 с.

2. Блинов, С.В. Технологии безопасности в деятельности правоохранительных органов. Тексты лекций: учеб. пособие / С.В. Блинов; ВЮИ ФСИН России. – Владимир, 2006. – 28 с.

3. Анин, Б.Ю. Защита компьютерной информации. / Б.Ю.Анин - СПб.: БХВ-Петербург, 2000. – 384с.

4. Мельников, В.В. Безопасность информации в автоматизированных системах. / В.В. Мельников – М.: Финансы и статистика, 2003. – 368 с.

УЧЕБНЫЕ ВОПРОСЫ:

1. Системы контроля и управления доступом. Основные понятия, классификация;

2. Виды устройств ввода идентификационных признаков.

На современном этапе развития объекты УИС оборудуются новыми инженерными и техническими средствами охраны и надзора. В качестве систем сбора и обработки информации все более широкое применение находят интегрированные системы безопасности, одной из целей которых является организация санкционированного доступа на территорию и во внутренние помещения. Такие устройства позволяют контролировать движение сотрудников и посетителей по охраняемой территории. Не допускать посторонних и разграничивать доступ в ответственные помещения. Позволяют простыми методами разграничить зоны доступа. Они получили название: "СИСТЕМЫ КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ"

ВОПРОС 1:

РАЗРАБОТАН Научно-исследовательским центром "Охрана" Главного управления вневедомственной охраны МВД России с участием рабочей группы специалистов научно-исследовательского института спецтехники МВД России, Государственного унитарного предприятия специального Научно-производственного объединения "Элерон", войсковой части 31600, Гостехкомиссии России, Всероссийского научно-исследовательского института стандартизации и сертификации в машиностроении Госстандарта России.

ПРИНЯТ И ВВЕДЕН В ДЕЙСТВИЕ Постановлением Госстандарта России от 29 декабря 1998 г. № 472

Настоящий стандарт распространяется на технические системы и средства контроля и управления доступом, предназначенные для контроля и санкционирования доступа людей, транспорта и других объектов в помещения, здания, зоны и территории.

Стандарт устанавливает классификацию, общие технические требования и методы испытаний средств и систем контроля и управления доступом.

В ходе изучения темы будем применять следующие термины с соответствующими определениями:

· Доступ - перемещение людей, транспорта и других объектов в помещения, здания, зоны и территории.

· Несанкционированный доступ - доступ людей или объектов, не имеющих права доступа.

· Санкционированный доступ - доступ людей или объектов, имеющих права доступа.

· Контроль и управление доступом (КУД) - комплекс мероприятий, направленных на ограничение и санкционирование доступа людей, транспорта и других объектов в помещения, здания, зоны и территории.

· Система контроля и управления доступом (СКУД) - совокупность средств контроля и управления. обладающих технической, информационной, программной и эксплуатационной совместимостью.

· Идентификация - процесс опознавания субъекта или объекта по присущему или присвоенному ему идентификационному признаку.

Проверка подлинности может проводиться различными методами и средствами. В настоящее время в автоматизированных системах используются три основных способа идентификации по следующим признакам:

1. По паролю или личному идентифицирующему номеру (пользователь "знает")

2. По некоторому предмету, который есть у пользователя (пользователь "имеет")

3. По каким-либо физиологическим признакам, свойственным конкретным лицам (пользователь "есть")

· Устройства преграждающие управляемые (УПУ) - устройства, обеспечивающие физическое препятствие доступу людей, транспорта и других объектов и оборудованные исполнительными устройствами для управления их состоянием (двери, ворота, турникеты, шлюзы, проходные кабины и т. п. конструкции).

· Устройства ввода идентификационных признаков (УВИП) - электронные устройства, предназначенные для ввода запоминаемого кода, ввода биометрической информации, считывания кодовой информации с идентификаторов. В состав УВИП входят считыватели и идентификаторы.

· Считыватель - устройство в составе УВИП, предназначенное для считывания (ввода) идентификационных признаков.

· Идентификатор (носитель идентификационного признака) - уникальный признак субъекта или объекта доступа. В качестве идентификатора может использоваться запоминаемый код, биометрический признак или вещественный код Идентификатор, использующий вещественный код - предмет, в который (на который) с помощью специальной технологии занесен идентификационный признак в виде кодовой информации (карты, электронные ключи, брелоки и т. д.).

· Устройства управления (УУ) - устройства и программные средства, устанавливающие режим доступа и обеспечивающие прием и обработку информации с УВИП, управление УПУ, отображение и регистрацию информации.

Рассмотрим классификацию СКУД:

Средства КУД по функциональному назначению:

1. Устройства преграждающие управляемые:

2. Устройства управления:

Автономные - для управления одним или несколькими УПУ без передачи информации на центральный пульт и без контроля со стороны оператора;

Централизованные (сетевые) - для управления УПУ с обменом информацией с центральным пультом и контролем и управлением системой со стороны оператора;

Универсальные - включающие функции как автономных, так и сетевых систем.

Малой емкости - менее 16 точек;

Средней емкости - не менее 16 и не более 64 точек;

Большой емкости -64 точки и более.

3. Устройства ввода идентификационных признаков:

Вывод: таким образом в ходе рассмотрения первого вопроса мы познакомились с системами контроля и управления доступом, ГОСТом, регламентирующим использование СКУД и классификацией устройств.

ВОПРОС 2:

УСТРОЙСТВА ВВОДА ИДЕНТИФИКАЦИОННЫХ ПРИЗНАКОВ (УВИП)

УВИП представляют собой неразрывно связанные идентификаторы и считыватели, являющиеся основными элементами СКУД, так как они обеспечивают выполнение главной функциональной задачи системы – ввода данных для опознавания человека по предъявленному им идентификационному признаку.

Проблема идентификации личности существовала всегда. На протяжении многих лет для этой цели используются различные документы – паспорт, удостоверение, пропуск и т.п. При использовании этих документов в практической жизни существует множество проблем, среди которых можно выделить две основные, связанные с контролем доступа:

· Первая, это защита от подделки и копирования (имитостойкость).

· Вторая – использование документов в автоматизированных системах контроля доступа.

В связи с этим появилась необходимость в разработке нового вида документа, который, с одной стороны, мог бы однозначно идентифицировать личность владельца, с другой стороны имел высокую имитостойкость и мог бы быть использован в современных СКУД, автоматизированных платежных системах, системах учета производственных и служебных функций человека, а также других сферах деятельности.

В качестве такого документа, в настоящее время, получили широкое распространение пластиковые карты различных технологий изготовления. Пластиковая карта является носителем определенной кодовой информации, которая используется для идентификации. В то же время на нее могут быть нанесены различные надписи, изображения и фотография владельца для использования карты в качестве обычного документа. Для СКУД используются также идентификаторы, выполненные в виде других предметов – брелоков, жетонов, браслетов и т.п. Для занесения кодовой информации используются разнообразные физические принципы и технологии.

Виды используемых идентификационных признаков могут быть:

Механические идентификационные признаки представляют собой элементы конструкции идентификаторов (перфорационные отверстия, элементы механических ключей, кодовые наборные панели и т.д.).

Основная проблема таких идентификаторов и считывателей связана с наличием подвижных механических элементов и электрических контактов, которые являются самым ненадежным звеном конструкции. Кроме того, ни механический идентификатор (ключ, перфокарта), ни персональный пин-код для кодовой панели не могут служить простым удостоверением личности.

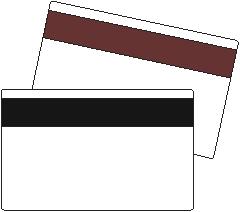

Магнитные - идентификационные признаки представляют собой намагниченные участки поверхности или магнитные элементы идентификатора (карты с магнитной полосой, карты Виганда и т. д.)

Наиболее широко и давно известный тип карт находит применение в системах доступа, где необходимо обеспечить средний уровень безопасности. Многие системы позволяют использовать стандартные карточки с магнитной полосой. Для считывания необходимо расположить карточку определенным образом и провести ее через считыватель, это не всегда удобно и требует определенного времени. Карты и считыватели имеют достаточно большой, но вполне конечный ресурс. Недостаток — загрязнение карты, размещение ее вблизи сильных источников магнитного поля может привести к выходу ее из строя.

Карты Виганда (Weigand), представляют собой пластиковую карточку, в которую при изготовлении запрессованы хаотично расположенные отрезки проволочек из специального магнитного сплава. Проведение карты мимо магнитной головки дает определенный код, индивидуальный для каждой карты. Такие карты значительно более износоустойчивые, чем магнитные, надежно защищены от подделки и копирования. Но дороже магнитных и требуют определенного позиционирования относительно считывателя.

Оптические- идентификационные признаки представляют собой нанесенные на поверхности или внутри идентификатора метки, имеющие различные оптические характеристики в отраженном или проходящем оптическом излучении (карты со штриховым кодом, голографические метки и т. д.);

Электронные - идентификационные признаки представляют собой электронный код, записанный в электронной микросхеме идентификатора:

· дистанционная (Proximity, Prox) технология является одним из наиболее распространенных и эффективных вариантов для построения СКУД разного назначения. Считывающее устройство постоянно излучает радиосигнал. Когда идентификатор оказывается на определенном расстоянии от считывателя, антенна поглощает сигнал и передает его на микросхему. Получив энергию, идентификатор излучает идентификационные данные, принимаемые считывателем. Дистанция считывания в значительной степени зависит от характеристик антенного и приемо-передающего трактов считывателя. Весь процесс занимает несколько десятков микросекунд.

Основными достоинствами УВИП на базе идентификаторов Proximity являются:

o бесконтактная технология считывания;

o долговечность пассивных идентификаторов (некоторые фирмы-производители дают на карты пожизненную гарантию);

o точность, надежность и удобство считывания идентификационных признаков.

К достоинствам УВИП на базе электронных ключей относятся:

o надежность, долговечность (время хранения информации в памяти идентификатора составляет не менее 10 лет);

o высокая степень механической и электромагнитной защищенности;

o малые размеры;

· Смарт-карты представляют собой карту с интегрированной в нее микросхемой памяти или специализированным микропроцессором. На поверхность карты выведены только контактные площадки от микросхемы. Их основное назначение – платежные банковские системы. В то же время большие функциональные возможности встроенной микросхемы памяти позволяют использовать эти карты в качестве многофункциональных идентификационных документов для различных приложений, в том числе и СКУД.

USB-ключи. В составе УВИП данного типа отсутствуют дорогостоящие аппаратные считыватели. Идентификатор, называемый USB-ключом, подключается к USB-порту непосредственно или с помощью соединительного кабеля. Конструктивно USB-ключи выпускаются в виде брелоков, которые легко размещаются на связке с обычными ключами. Брелоки выпускаются в цветных корпусах и снабжаются световыми индикаторами работы. Каждый идентификатор имеет собственный уникальный серийный номер. Основными компонентами USB-ключей являются встроенные процессор и память. Процессор выполняет функции криптографического преобразования информации и USB-контроллера. Память предназначается для безопасного хранения ключей шифрования, цифровых сертификатов и любой другой важной информации. К достоинствам УВИП на базе USB-ключей можно отнести отсутствие аппаратного считывателя, малые размеры.

Акустические идентификационные признаки представляют собой кодированный акустический сигнал, подаваемый с помощью специальных устройств биперов. Бипер — специальное устройство, предназначенное для генерации тонов DTMF

Биометрические идентификационные признаки. В основе биометрической идентификации лежит считывание и сравнение предъявляемого биометрического признака пользователя с имеющимся эталоном. Такого рода признаки включают в себя отпечатки пальцев, форму и термограмму лица, рисунок сетчатки и радужной оболочки глаза, геометрию руки, узор, образуемый кровеносными сосудами ладони человека, голос и т. д. Высокий уровень защиты определяется тем, что биометрия позволяет идентифицировать человека, а не устройство.

Биометрическая система учета рабочего времени

Эффективность защиты от несанкционированного доступа может быть повышена за счет комбинирования различных устройств ввода идентификационных признаков.

Вывод: таким образом в ходе рассмотрения второго вопроса мы познакомились с наиболее яркими представителями устройств ввода идентификационных признаков, узнали на каких физических принципах основано действие разных идентификаторов.

Вывод: в ходе лекции мы рассмотрели основную информацию по теме системы контроля и управления доступом.

ЗАДАНИЕ НА САМОПОДГОТОВКУ:

1. Каким ГОСТом регламентируется использование СКУД?

2. Основные термины.

3. Классификация СКУД, УПУ, УУ, УВИП

4. Основные виды устройств ввода идентификационных признаков.

Тема 3. Защита информации от утечки по техническим каналам. (2 ч.).

ПЛАН ЛЕКЦИИ

1. Технические каналы утечки информации.

- Для учеников 1-11 классов и дошкольников

- Бесплатные сертификаты учителям и участникам

Устройствами ввода являются те устройства, посредством которых можно ввести информацию в компьютер. Главное их предназначение - реализовывать воздействие на машину. Разнообразие выпускаемых устройств ввода породили целые технологии от осязаемых до голосовых. Хотя они работают по различным принципам, но предназначаются для реализации одной задачи - позволить человеку связаться с компьютером. Устройства ввода графической информации находят широкое распространение благодаря компактности и наглядности способа представления информации для человека. По степени автоматизации поиска и выделения элементов изображения устройства ввода графической информации делятся на два больших класса: автоматические и полуавтоматические. В полуавтоматических устройствах ввода графической информации функции поиска и выделения элементов изображения возлагаются на человека, а преобразование координат считываемых точек выполняется автоматически. В полуавтоматических устройствах процесс поиска и выделения элементов изображения осуществляется без участия человека. Эти устройства строятся либо по принципу сканирования всего изображения с последующей его обработкой и переводом из растровой формы представления в векторную, либо по принципу слежения за линией, обеспечивающей считывание графической информации, представленной в виде графиков, диаграмм, контурных изображений. Основными областями применения устройств ввода графической информации являются системы автоматизированного проектирования, обработки изображений, обучения, управление процессами, мультипликации и многие другие. К этим устройствам относятся сканеры, кодирующие планшеты (дигитайзеры), световое перо, сенсорные экраны, цифровые фотокамеры, видеокамеры, клавиатура компьютера, манипулятор "мышь" и другие.

История создания устройств ввода информации

Со времен появления персонального компьютера вплоть до самого последнего времени внешний вид, и устройство клавиатуры оставались, практически, неизменными.

В 1995 году после выхода ОС Windows 95 привычные 101-клавишные устройства были заменены клавиатурами со 104 клавишами.

Всё более популярными становятся клавиатуры на ИК-лучах, не требующие шнура для подключения к системному блоку. Передача сигналов с такой клавиатуры осуществляется по принципу аналогичному (дистанционному) управлению. Самое главное изменение, однако, не коснулось ни устройства, ни формы клавиатуры ― изменилась её роль в ПК.

Основные устройства ввода информации

Клавиатура является основным устройством ввода информации в компьютер. В техническом аспекте компьютерная клавиатура представляет совокупность механических датчиков, воспринимающих давление на клавиши и замыкающих тем или иным образом определенную электрическую цепь. В настоящее время распространены два типа клавиатур: с механическими переключателями; с мембранными переключателями.

В первом случае датчик представляет традиционный механизм с контактами с драгоценного металла, а во втором — тонкие посеребренные листки пластика, между которыми с небольшим воздушным зазором находится, например, проводящая жидкость. Неудивительно, что менее дорогие клавиатуры с мембранными переключателями получили большее распространение. Но и их клавиши рассчитаны на несколько миллионов нажатий.

Клавиатура является одним из важнейших устройств, определяющим условия комфортабельной работы на РС. Главным элементом в клавиатуре являются клавиши. При покупке клавиатуры следует тщательно опробовать их работу, чтобы определить, удовлетворяет ли "механика" клавиатуры вашим индивидуальным требованиям. Практически неважно, какие материалы используются для корпуса клавиатуры и клавиш. Это может быть как пластмасса, так и металл. Цвет и другие аспекты с функциональной точки зрения не так важны, как используемая механика клавиатуры.

Мышь представляет собой электронно-механическое устройство, с помощью которого осуществляется дистанционное управление курсором на экране монитора. Внутри мыши помещен обрезиненный шарик. При движении мыши по гладкой поверхности шарик вращается. Его вращение передается двум валикам, оси которых перпендикулярны между собой. На валиках установлены диски с прорезами. С одной стороны от диска стоит небольшой источник света (светодиод), а с другой стороны — приемник света (фототранзистор). При вращении дисков луч света, идущий от светодиода к фототранзистору, прерывается, в результате чего на фототранзисторе возникают импульсы (сигналы). Эти сигналы по проводам передаются в компьютер, где и обрабатываются.

Несмотря на название, это самая обычная мышь. Движения, содержащегося внутри, металлического шарика покрытого резиной, регистрируются двумя пластмассовыми валиками, расположенными под прямым углом друг к другу (ось X и Y). Эти валики на конце имеют диск с растровыми отверстиями (подобие колеса со спицами). При перемещении мыши по коврику шарик приводит в движение соприкасающиеся с ним валики с дисками. Каждый диск расположен между источником света и фоточувствительным элементом, которые по порядку освещения фоточувствительных элементов и определяют направление и скорость движения мыши.

Оптическая мышь работает по принципам, схожим с работой оптико-механической мыши, только перемещение мыши регистрируется не механическими валиками. Оптическая мышь посылает луч на специальный коврик. Этот луч после отражения от коврика поступает в мышь и анализируется электроникой, которая в зависимости от типа полученного сигнала определяет направление движения мыши, основываясь либо на углах падения света, либо на специальной подсветке. Преимущество такой мыши - достоверность и надежность. Уменьшение количества механических узлов приводит к увеличению ее срока службы.

Крестными отцами инфракрасной мыши стали телевизоры, видеомагнитофоны и т. п. с дистанционным управлением. Рядом или на компьютере установлен приемник инфракрасного излучения, который кабелем соединяется с РС. Движение мыши регистрируется при помощи уже известной механики и преобразуется в инфракрасный сигнал, который затем передается на приемник. Преимущество свободного передвижения несколько снижается имеющимся при этом недостатком. Для безупречной передачи инфракрасного сигнала всегда должен быть установлен "зрительный" контакт между приемником и передатчиком. Нельзя загораживать излучатель такой мыши книгами, теплопоглощающими или другими материалами, так как при малой мощности сигнала мышь будет не в состоянии передать сигнал на РС. Инфракрасные мыши оборудуются аккумулятором или обычной батарейкой.

Более интересной альтернативой является передача информации от мыши посредством радиосигнала. При этом необходимость в зрительном контакте между приемником и передатчиком отпадает. Работа таких мышей может быть нарушена внешними помехами.

Трекбол (англ. trackball) — указательное устройство ввода информации об относительном перемещении для компьютера. Аналогично мыши по принципу действия и по функциям. Трекбол функционально представляет собой перевернутую механическую (шариковую) мышь. Шар находится сверху или сбоку, и пользователь может вращать его ладонью или пальцами, при этом, не перемещая корпус устройства. Несмотря на внешние различия, трекбол и мышь конструктивно похожи — при движении шар приводит во вращение пару валиков или, в более современном варианте, его сканируют оптические датчики перемещения (как в оптической мыши).

Устройство ввода информации, которое представляет собой манипулятор, посредством которого можно задавать экранные координаты графического объекта; также может выполнять функции клавиатуры. Джойстик представляет собой ручку, наклоном которой, можно задавать направление в двумерной плоскости. На ручке, а также в платформе, на которой она крепится, обычно располагаются кнопки и переключатели различного назначения. Помимо координатных осей X и Y, возможно также изменение координаты Z, за счет вращения рукояти вокруг оси, наличия второй ручки, дополнительного колёсика и т. п.

Тачпад - (англ. touchpad - сенсорная площадка), сенсорная панель - указательное устройство ввода, применяемое, чаще всего, в ноутбуках.

Принцип работы. Работа тачпадов основана на измерении ёмкости пальца или измерении ёмкости между сенсорами. Ёмкостные сенсоры расположены вдоль вертикальной и горизонтальной осей тачпада, что позволяет определить положение пальца с нужной точностью.

Сенсорный экран

Предназначен для управления устройствами с помощью простого прикосновения к экрану. Сенсорные экраны зарекомендовали себя как наиболее удобный способ взаимодействия человека с машиной. Применение сенсорных экранов имеет ряд преимуществ, недоступных при использовании любых других устройств ввода: повышенную надёжность, устойчивость к жёстким внешним воздействиям (включая вандализм), интуитивно понятный интерфейс.

К основным устройствам ввода информации в персональный компьютер относятся следующие устройства: клавиатура, мышь, шар (track-ball), сканер, графический планшет (digitizer) и т. д. Рассмотрим подробнее назначение и принципиальное устройство каждого из них.

Клавиатура является одним из первым и наиболее необходимым на настоящий момент устройством для ввода буквенно-символьной информации в ПК.

Вводить изображение в компьютер можно разными способами, например, используя видеокамеру или цифровую фотокамеру. Еще одним устройством ввода графической информации в компьютер является оптическое сканирующее устройство, которое обычно называют сканером. Сканер позволяет оптическим путем вводить черно-белую или цветную печатную графическую информацию с листа бумаги.

Данные устройства ввода информации не просто помогут пользователю ввести информацию в ПК, но и управлять приложениями в реальном времени. Без основных устройств - клавиатуры и мыши, не возможна любая работа на ПК.

Читайте также: