Управление групповыми политиками реферат

Обновлено: 02.07.2024

Содержание работы

Файлы: 1 файл

DIblom (1).doc

Федеральное агентство железнодорожного транспорта

Ярославский филиал федерального государственного бюджетного

образовательного учреждения высшего профессионального образования

Проект допущен к защите:

Зам. директора техникума по УПР

Проект защищен с оценкой:

ВЫПУСКНАЯ КВАЛИФИКАЦИОННАЯ РАБОТА

ДП 09.02.02 06.00 2015 ПЗ

Основная профессиональная образовательная программа по специальности 09.02.02

Форма обучения – ОЧНАЯ

Тема: СОЗДАНИЕ ГРУППОВОЙ ПОЛИТИКИ НА ПРЕДПРИЯТИИ

Понятие групповой политики

Архитектура групповой политики

Расширения клиентской части CSE

Настройка групповой политики

Установка Active Directory

Настройка реестра в групповой политике

Список использованых источников

Целью дипломной работы является создание групповой политики на базе МУ СОШ пос. Ярославка.

Для достижения этой цели необходимо решить следующие задачи:

С увеличением парка компьютеров на предприятии все более остро встаёт вопрос о стоимости его управления и содержания. Ручная настройка компьютеров отнимает немало времени у персонала и заставляет, с увеличением количества компьютеров, увеличивать штат обслуживающего их персонала. К тому же при большом количестве машин следить за соблюдением принятых на предприятии стандартов настройки становится всё труднее. Нужно вручную настроить десятки, а может и сотни компьютеров. Причем, в организации, скорее всего, существует несколько отделов, у каждого из которых должны быть индивидуальные настройки. Например, компьютеры, расположенные в конференц-залах, предназначенные для проведения презентаций должны быть оснащены обоями рабочего стола с корпоративным логотипом, или сотрудники отдела маркетинга не должны иметь права на запуск редактора системного реестра. Для централизованного управления мы будем использовать Active Directory и одну из возможностей данной службы это групповая политика.

1 ПОНЯТИЕ ГРУППОВОЙ ПОЛИТИКИ

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды приёма/передачи (Windows, X-unix и другие операционные системы с поддержкой сети). Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (англ. Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (англ. Group Policy Container, GPC) и шаблона групповой политики (англ. Group Policy Template, GPT). Эти два компонента содержат в себе все данные о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

Сама инфраструктура групповой политики основана на архитектуре "клиент - сервер" с компонентами клиента и сервера и включает в себя модуль групповой политики, представляющий собой основу для обработки общих функциональных параметров административных шаблонов, а также определенных компонентов, называемых расширениями клиентской стороны (Client-side extension, CSE).

Расширения клиентской стороны интерпретируют параметры в объекты групповой политики и вносят соответствующие изменения в конфигурацию компьютера или пользователя. Такие расширения относятся ко всем основным категориям параметров политики. Другими словами, одно расширение клиентской стороны предназначено для установки программного обеспечения, другое применяет изменения безопасности, третье - обеспечивает автоматическую настройку компьютеров, подключенных к проводной сети и так далее. Как, возможно, вы догадались, в разных версиях операционной системы присутствуют конкретные расширения клиентской стороны, причем, с каждой последующей версией Windows функционал групповой политики пополнялся новыми расширениями CSE. Например, с появлением операционной системы Windows Server 2008, функционал групповой политики пополнился более 20 расширениями клиентской стороны, при помощи которых возможно осуществление управления дополнительными параметрами, например, сопоставление дисков или изменение секций в свойствах *.ini-файлов, называемых предпочитаемыми групповыми политиками, которые в отличие от параметров групповой политики, предпочтения групповой политики не так строго привязываются к настройкам определенных компонентов системы.

С появлением операционных систем Windows 7 и Windows Server 2008 R2 появилось расширение CSE AppLocker, при помощи которого можно указать, какие пользователи и группы в организации могут запускать определенные приложения в зависимости от уникальных идентификаторов файлов. Таких примеров можно привести много. Но необходимо помнить, что клиент групповой политики всегда извлекает объекты групповой политики из домена, включая настроенные вами расширения клиентской стороны для локального применения параметров. Параметры групповой политики определяют конкретную конфигурацию для применения. Некоторые параметры политики влияют только на пользователя независимо от того, с какого компьютера был выполнен вход в систему, а другие параметры влияют на компьютер, независимо от того, какой пользователь вошел в систему на этом компьютере. Такие параметры называются параметрами конфигурации пользователей и параметрами конфигурации компьютеров.

Параметры политики определяются и располагаются в объекте групповой политики, который может включать в себя один или несколько параметров политики и применяться к одной или нескольким конфигурациям пользователя или компьютера. А, как вы знаете, объекты групповой политики (GPO) можно создавать при помощи оснастки "Управление групповой политикой" (GPMC).

2 АРХИТЕКТУРА ГРУППОВОЙ ПОЛИТИКИ

Default Domain Policy. Данный объект групповой политики привязывается к домену и влияет на всех пользователей и все компьютеры в домене. В большинстве случаев, этот объект групповой политики содержит политики паролей, Kerberos и политики блокировки учетных записей.

Default Domain Controller Policy. Этот объект GPO изначально связан с контейнером Domain Controllers и влияет только на контроллеры домена.

Рисунок 1 - Архитектура групповой политики

Контроллер домена, который является связующим звеном между изменениями, внесенными в административные шаблоны системным администратором и целевым компьютером, будет извлекать настройки параметров объектов групповой политики. Контроллер домена содержит логический компонент, контейнер групповой политики, который хранит информацию о настройках объектов групповых политик в Active Directory, а также физический компонент, шаблон групповых политик, который хранится в реплицируемой папке SYSVOL, распложенной на каждом контроллере домена.

Рисунок 2 - Архитектура групповой политики

- displayName. Атрибут, определяющий имя объекта групповой политики;

- gPCFileSysPath. Атрибут, указывающий путь к расположению текущего шаблона групповой политики с соответствующим именем GUID;

- gPCMachineExtensionNames. Атрибут, определяющий список расширений клиентской стороны конфигурации компьютера, используемых для обработки объекта групповой политики;

- gPCUserExtensionNames. Атрибут, определяющий список расширений клиентской стороны конфигурации пользователя, используемых для обработки объекта групповой политики значение текущего атрибута выглядит следующим образом [], что представляет собой [][GUID-идентификаторы последующих CSE- и MMC-расширений].

- versionNumber. В этом атрибуте определен номер версии контейнера GPC объекта групповой политики, который для осуществления синхронизации двух объектов должен быть идентичным с номером версии шаблона групповой политики;

Атрибуты объекта групповой политики можно увидеть на следующем рисунке.

Рисунок 2 - Атрибуты объекта групповой политики

Каждый контейнер шаблона групповой политики после настройки объекта GPO создается и сохраняется в папке %SystemRoot%\SYSVOL на каждом контроллере домена. Причем, как уже было сказано ранее, каждый шаблон групповой политики создается с именем, указанным в атрибуте контейнера групповой политики. Шаблон групповой политики включает в себя практически все параметры объекта групповой политики, которые были добавлены в сам объект GPO.

Управление локальными объектами групповых политик. Открытие оснастки "Редактор локальных групповых политик". Конфигурация программ, политика разрешения имен. QoS на основе политики. Настройки Internet Explorer, развернутые принтеры, политика безопасности.

| Рубрика | Программирование, компьютеры и кибернетика |

| Вид | контрольная работа |

| Язык | русский |

| Дата добавления | 20.10.2016 |

| Размер файла | 372,9 K |

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Все параметры политик располагаются в объекте групповых политик GPO (Group Policy Object).

Объекты групповых политик делятся на две категории:

* Доменные объекты групповых политик, которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

* Локальные объекты групповых политик, которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

локальный программа explorer принтер

Управление локальными объектами групповых политик

Вы можете открыть данную оснастку несколькими способами:

Узлы оснастки

В оснастке редактора локальных объектов групповой политики присутствуют два основных узла:

* Конфигурация компьютера, который предназначен для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

* Конфигурация пользователя, который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

В этих основных узлах вы можете найти по три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик.

Конфигурация программ

Конфигурация Windows

Политика разрешения имен

При создании правила вам следует обратить внимание на следующие моменты:

Правила можно создавать для следующих частей пространства DNS:

* Суффикс - это зона пространства имен DNS, к которой применяется данное правило. Суффикс является частью полного доменного имени;

* Префикс - это первая часть полного доменного имени, к которому применяется правило;

* Полное доменное имя - состоит из узла и имени домена, включая домен верхнего уровня;

* Подсеть (IPv4) - это адрес подсети в формате IPv4 для зоны, к которой в случае обратного просмотра будет применено правило;

* Подсеть (IPv6) - это адрес подсети в формате IPv6 для зоны, к которой в случае обратного просмотра будет применено правило;

* Любой - применяется для всех найденных пространств имен DNS.

При помощи этого CSE-расширения вы можете указывать по два типа сценариев автозапуска или завершения работы для узлов конфигурации компьютера и пользователя соответственно. В том случае, если вы укажете более одного сценария, то они будут выполняться согласно перечню в списке. Время ожидания обработки сценариев - 10 минут. В операционных системах, предшествующих Windows Server 2008 R2 и Windows 7, можно было использовать только языки сценариев ActiveX (Microsoft Visual Basic, Jscript, VBScript, Perl) и пакетные файлы (*.bat, *.cmd). Теперь появилась возможность использовать сценарии PowerShell:

Для того чтобы назначить сценарий для автозагрузки или завершения работы, выполните следующие действия:

1. Откройте редактор локальной групповой политики;

Политика безопасности

Этот узел позволяет настраивать безопасность средствами GPO. В этом узле для конфигурации компьютера доступны следующие настройки:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. Этот функционал будет рассматриваться в одной из следующих статей.

Локальные политики, отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. Этот функционал будет рассматриваться в одной из следующих статей.

Политики диспетчера списка сетей, позволяющие управлять всеми вашими сетевыми профилями.

Политики открытого ключа, которые позволяют:

* настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов;

* создавать и распространять список доверия сертификатов (CTL);

* добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных;

* добавлять агенты восстановления данных шифрования диска BitLocker.

О политиках открытого ключа будет подробно рассказано в статье о локальных политиках безопасности.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Конфигурация расширенного аудита, который предоставляет дополняющие локальные политики, отвечающие за аудит. Об этих параметрах речь пойдет в статье, связанной с политиками аудита.

В дополнение ко всем этим параметрам безопасности Windows 7, в операционной системе Windows Server 2008 R2 доступны еще следующие параметры:

Журнал событий, который позволяет настраивать параметры журналов событий приложений, системных событий и событий безопасности.

Группы с ограниченным доступом, которые позволяют включать пользователей в отдельные группы. Об этих параметрах будет подробно рассказываться в статье о делегировании прав групповых политик.

Системные службы, определяющие типы запуска и разрешения доступа для системных служб.

Реестр, который задает разрешения контроля доступа к отдельным разделам системного реестра.

Файловая система, определяющие разрешения контроля доступа для файлов и папок NTFS.

Политики проводной сети (IEEE 802.3), которые управляют настройками проводных сетей.

Политики беспроводной сети (IEEE 802.11), которые управляют настройками беспроводных сетей.

Network Access Protection, которые позволяют создавать политики защиты сетевого доступа.

QoS на основе политики

Этот узел определяет политики, управляющих сетевым трафиком, которые позволяют настраивать проводные сети. Параметры QoS на основе политик позволяют настраивать приоритеты и управлять скоростью передачи для исходящего трафика на основе следующих факторов:

* Исходные или конечные адреса или префиксы адресов IPv4 и IPv6;

* Исходные или конечные порты или диапазоны портов протоколов TCP и UDP;

* Протоколы TCP или UDP.

Создание политик QoS будет подробно рассмотрено в одной из следующих статей.

Развернутые принтеры

Эта функция полезна, когда принтер используется совместно в закрытой среде, такой как школа, где все компьютеры в аудитории или офисе должны иметь доступ к одному принтеру или когда пользователю при перемещении в другое местоположение необходимо автоматическое подключение принтера.

Настройки Internet Explorer

Чаще всего эти параметры используются для настройки внешнего вида браузера и его функций для применения стандартов организации, связанных с Интернетом, а также, чтобы предоставить пользователям общий интерфейс браузера. При помощи этого функционала вы можете настраивать заголовки браузера, панели инструментов, строки User-Agent, зон безопасности, оценки содержимого и многое другое. Подробно эти параметры будут рассматриваться в одной из последующих статей.

Подобные документы

Сущность понятия "групповая политика", её особенности в доменах Windows. Краткий анализ процесса создания объекта. Конфигурирование объектов. Настройка Internet Explorer. Сценарии входа, выхода, запуска и завершения работы. Административные шаблоны.

лекция [182,4 K], добавлен 10.11.2013

Политика безопасности и ее анализ в локальной компьютерной сети организации ООО "Корпорация Дилижанс". Обеспечение конфиденциальности данных в ходе их хранения, обработки, при передаче по ЛВС. Создание новой политики беспроводных сетей для Windows Vista.

отчет по практике [1,6 M], добавлен 12.09.2012

Принципы формирования имен в сети Internet, элементы браузера Internet Explorer. Добавление Web-страницы в список избранных. Средства ускорения доступа к часто посещаемым страницам. Способы обеспечения доступа к ресурсам сети Internet в автономном режиме.

лабораторная работа [3,4 M], добавлен 24.05.2015

Характеристика основных программ-просмотрщиков, используемых пользователями: Мicrоsоft Internet Explorer и Netscape Navigator. Проблемы воспроизведения на Web-страницах разнообразных видов объектов. Основные принципы работы Мicrоsоft Internet Explorer.

реферат [19,3 K], добавлен 22.11.2009

Процесс создания моей программы "Веб-Браузер" на основе Internet Explorer. Работа с CD-дисках, DVD-дисках, дискетах и прочих переносных устройств памяти. Описание языка программирования. Описание алгоритма. Методика проектирования и реализации программ.

курсовая работа [1,4 M], добавлен 23.05.2015

Windows 7 - последняя клиентская операционная система (ОС) для компьютеров от компании Microsoft. Параметры системы безопасности ОС. Обзор опций безопасности. Настройка политик безопасности учетных записей в масштабах домена или локальных учетных записей.

реферат [48,4 K], добавлен 16.03.2013

Стратегия информационной безопасности предприятия в виде системы эффективных политик, которые определяли бы эффективный и достаточный набор требований безопасности. Выявление угроз информационной безопасности. Внутренний контроль и управление рисками.

за соблюдением принятых на предприятии стандарт ов настройки становится всё труднее.

Групповые политики ( Group Policy ) являются комплексным инструментом

централизованного управления компьютерами с ОС Windows 2000 и выше в домене

Active Directory. К компьютерам под управлением ОС Windows N T4/9x групповые

политики не применяются: они управляются системными политиками ( System Policy ),

Все настройки , которые вы создадите в рамках групповых политик , будут храниться в

объектах групповой политики ( Group Policy Object , GPO ). Объекты групповых политик

бывают двух типов: локальный объект групповой политики и объекты групповых политик

Active D irectory. Локальный объект групповой политики есть на компьютерах под

управлением Windows 2000 и выше. Он может быть только один, и это единственный

GPO, который может быть на компьютере, не входящем в домен.

Объект групповой полити ки W— это общее название набора файлов, директорий и записей

в базе Active Directory (если э то не локальный объект), которые хранят ваши настройки и

определяют, какие ещё параметры вы можете изменить с помощью групповых политик.

Создавая политику, вы фактически создаёте и изменяете объект групповой политик и.

Локальный объект групповой политики хранится в %SystemRoot%\System32\GroupPolicy .

GPO Active Directory хранятся на контроллере домена и могут быть связаны с сайтом,

доменом или OU (Organizational Unit, подразделение или организационная единица).

Привязка объекта определяет его область действия. По умолчанию в домене создается два

объекта групповой политики: Default Domain Policy и Default Domain Controlle r Policy .

В первом определяется политика по умолчанию для паролей и учетных записей в домене.

Второй связывается с OU Domain Controllers и повышает настройки безопасности для

Для того чтобы создать политику (то есть ф актически создать новый объект групповой

политики), открываем Active Directory U sers & Computers и выбираем, где создать новый

объект. Создавать и привязывать объект групповой политики можно только к объекту

Чтобы создать GPO и связать его, например, с OU testers щёлкаем правой кнопкой мыши

на этом OU и в контекстном меню выбираем properties . В открывшемся окне свойств

Даём название объекту GP, после чего объект создан, и можно при ступать к

конфигурированию политики. Дважды щёлкаем на созданном объекте или нажимаем

кнопку Edit , откроется окно редактора GPO, где вы можете настроить конкретные

Большинство основных настроек интуитивно понятны (к тому же имеют описание, если

открыть вкладку Extended ), и мы не будем подробно остана вливаться на каждой. Как

видно и з рис. W3, GPO состоит из двух разделов: Computer Configuration и User

Configuration . Настройки первого раздела применяются во время загрузки Windows к

компьютерам, находящимся в этом контейнере и ниже (если не отменено наследование), и

не зависят от того, какой пользователь вошел в систему. Настройки второго раздела

Когда компьютер запускается, происходят следующие действия:

1. Чит ается реестр и определяется, к какому сайту принадлежит компьютер. Делается

запрос серверу DNS с целью получения IP адресов контроллеров домена,

2. П олучив адреса, компьютер соединяется с контроллером домена.

3. Клиен т запрашивает список объектов GP у контроллера домена и применяет их.

Последний присылает список объектов GP в том порядке, в котором они должны

4. Когда пользователь входит в систему, компьютер снова запрашивает список

объектов GP, которые необходимо приме нить к пользователю, извлекает и

Групповые политики применяются при загрузке OC и при входе пользователя в систему.

Затем они применяются каждые 90 минут, с вариацией в 30 минут для исключения

перегрузки контроллера домена в случае одновременного запроса большого количест ва

клиентов. Для контроллеров домена интервал обновления составляет 5 минут. Изменить

это поведение можно в разделе Computer Configuration\Administrative Templates\System\

Group Policy . Объект групповой политики может дей ствовать только на объекты

(если не запрещено наследование). Н апример: Объект GPO создан в OU testers (как мы

Все настройки, сделанные в этом GPO, будут действовать только на пользователей и

компьютеры, находящиеся в OU testers и OU InTesters. Рассмотрим порядок применения

политик на примере. Пользователь test, расположенный в OU testers, входит на компьютер

2. Default Doma in Policy, связанный с контейнером домена;

При загрузке Windows на рабочей станции comp, параметры, определённые в разделах

Computer Configuration, применяются в таком порядке:

При входе пользователя test на компьютер comp W— параметры, определенные в разделах

То есть GPO применяются в таком порядке: локальные политики, политики уровня сайта,

Групповые политики применяются к клиентам с ОС Windows XP асинхронно, а с ОС

Windows 2000W— синхронно, то есть пользовательский экран входа появляется только

после применения всех политик компьютера, а политики пользователя применяются до

того, как появился рабочий стол. Асинхронное применение поли тик означает, что

пользовательский экран в хода появляется раньше , чем успевают п римениться все

политики компьютера, а рабочий стол W— раньше, чем применятся все пользовательские

политики, что приводит к ускорению загрузки и входа пользователя.

Описанное выше поведение изменяется в двух случаях. Первый W— компьютер клиента

обнаружил медленное сетевое подключение. По умолчанию в этом случае применяются

только параметры настройки защиты и административные шаблоны. Медленным

считается подключение с пропускной способностью менее 500 Кб/сек. Изменить это

значение можно в Computer Configuration\Administrative Templates\System\Group Policy\

Group Policy slow link detection . Также в разделе Computer Configuration\Administrative

Templates\System\Group Policy можно настроить некоторые другие параметры политик

так, чтобы и они обрабатывались по медленному соединению. Второй способ изменения

порядка применения политик W— опция User Group policy loopback processing . Эта опция

изменяет порядок применения политик по умолчанию, при котором пользовательские

политики применяются после компьютерных и перезаписывают последние. Вы можете

установить опцию loopback, чтобы политики компьютера применялись после

пользовательских политик и перезаписывали в се пользовательские политики,

противоречащие политикам компьютера. У параметра loopback есть 2 режима:

1. Merge (соединить)W— сначала применяется компьютерная политика, затем

пользовательская и снова компьютерная. При этом компьютерна я политика

заменяет противоречащие ей параметры пользовательской политики своими.

2. Replac e (заменить)W— пользовательская политика не обрабатывается.

Проиллюстрировать применение параметра User Group policy loopback processing можно,

например, на общедоступном компьютере, на котором необходимо иметь одни и те же

ограниченные настройки, независимо от того, какой пользователь им пользуется.

Введение 4

Глава 1. Групповые политики. 6

1.1. История групповых политик. 6

1.2. Типы групповых политик. 10

1.2.1. Локальная групповая политика. 10

1.2.2. Политика Active Directory. 10

1.3. Структура групповой политики. 11

1.3.1. Конфигурация компьютера. 11

1.3.2. Конфигурация пользователя. 12

1.3.3. Group Policy Container. 12

1.3.4. Group Policy Template. 13

Глава 2.Внедрение групповых политик на предприятие 14

2.1. Создание GPO. 14

2.2. Настройка внешнего вида ОС у пользователей. 16

2.3. Настройка автоматического обновления через сервер WSUS. 17

2.4. Группы с ограниченным доступом. 19

2.5. Отключение гостевой учетной записи (Guest). 21

2.6. Group Policy Preferences. 21

2.7. Изменение учетной записи локального администратора. 24

2.8. Подключение сетевогодиска. 26

Заключение. 27

Библиографический список 28

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды Windows. Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (GroupPolicy Container, GPC) и шаблона групповой политики (Group Policy Template, GPT). Эти два компонента содержат в себе всю информацию о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows.Актуальность темы курсовой работы связана с тем, что ручная настройка компьютеров отнимает немало времени у персонала и заставляет, с увеличением количества компьютеров, увеличивать штат обслуживающего их персонала. К тому же при большом количестве машин следить за соблюдением принятых на предприятии стандартов настройки становится всё труднее. Нужно вручную настроить десятки, а может и сотни компьютеров. Причем, ворганизации, скорее всего, существует несколько отделов, у каждого из которых должны быть индивидуальные настройки. Например, компьютеры, расположенные в конференц-залах, предназначенные для проведения презентаций должны быть оснащены обоями рабочего стола с корпоративным логотипом, или сотрудники отдела маркетинга не должны иметь права на запуск редактора системного реестра. Для централизованногоуправления компьютерами организации применяются групповые политики (Group Policy), являющиеся комплексным инструментом централизованного управления компьютерами с ОС Windows 2000 и выше в домене Active Directory.

Целью курсовой работы является внедрение групповых политик на примере предприятия

Задачи:

1. Рассмотреть типы групповых политик

2. Изучить структуру групповых политик

3. Исследоватьвозможности автоматизации

4. Внедрить групповые политики на предприятие

Глава 1. Групповые политики.

1.1. История групповых политик.

Для операционных систем Windows концепция групповых политик не является инновационным шагом в области системной безопасности и настройки операционных систем. Первые политики появились еще в Windows NT 4.0 и назывались системными политиками. Эти политикипредназначались только для изменения данных системного реестра и основывались на файлах, которые назывались шаблонами adm. Для создания этих политик использовался специальный редактор системных политик. На то время системные политики были значительным шагом в обеспечении безопасности операционных систем Windows, несмотря на то, что объекты локальной политики не использовались, и система Windows NT 4.0 неподдерживала службы Active Directory.

Групповые политики появились в операционной системе Windows 2000 и включали в себя около 900 настроек для пользователей и компьютеров, которые могли в полной мере применяться к клиентским компьютерам. Из утилиты, предназначенной для изменения данных системного реестра, групповые политики операционной системы Windows 2000 превратились.

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Консолидация GPO

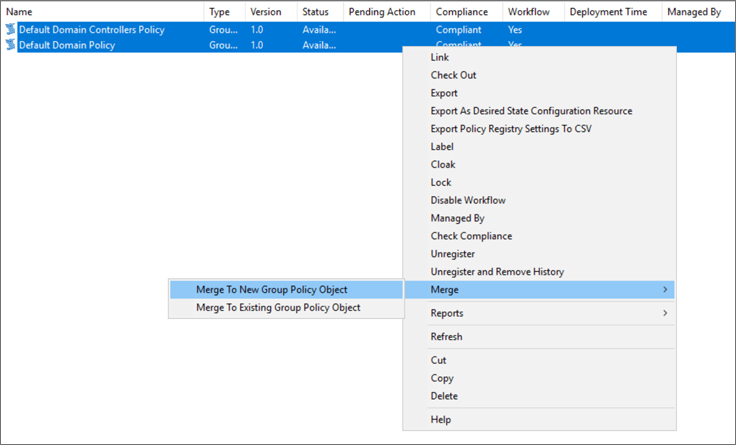

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

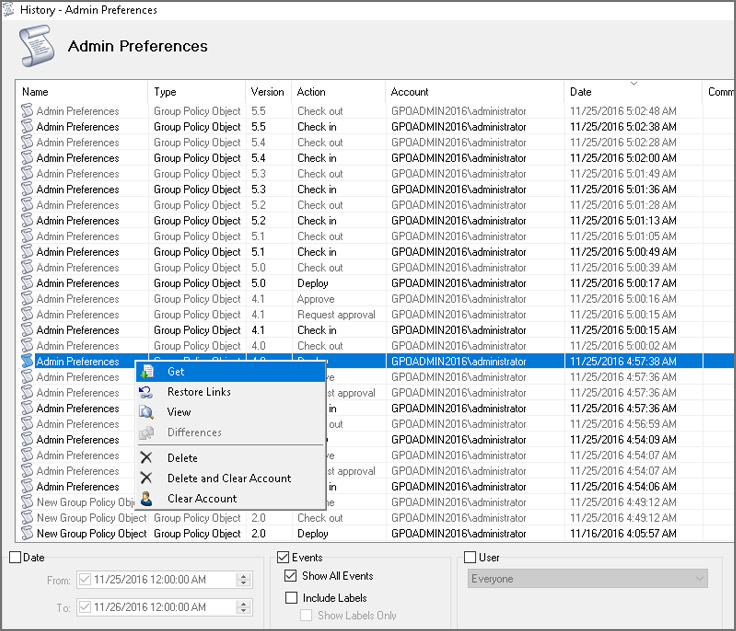

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

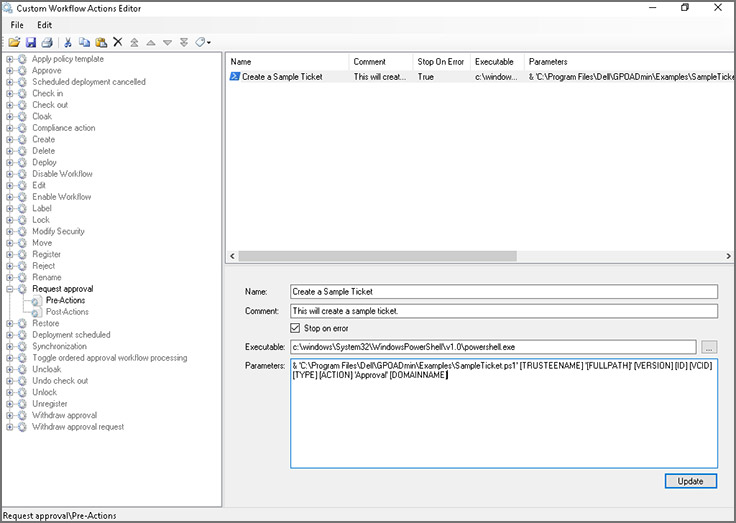

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

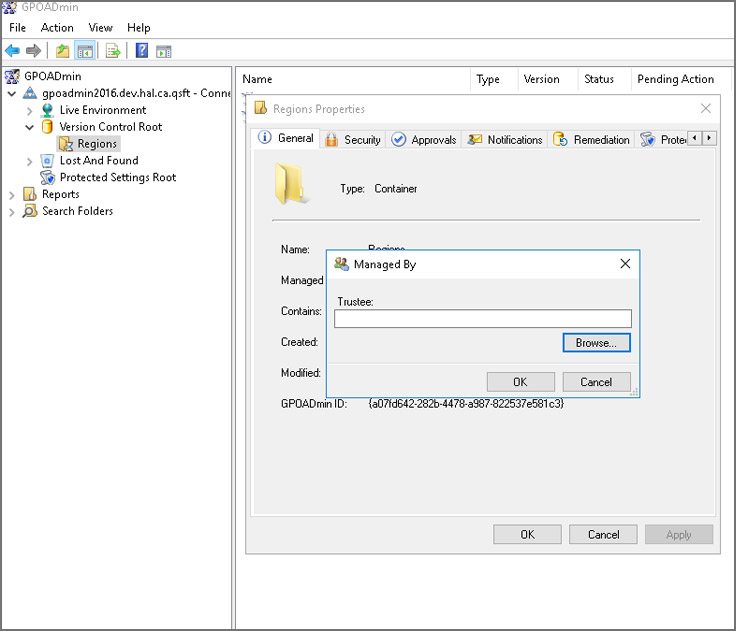

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

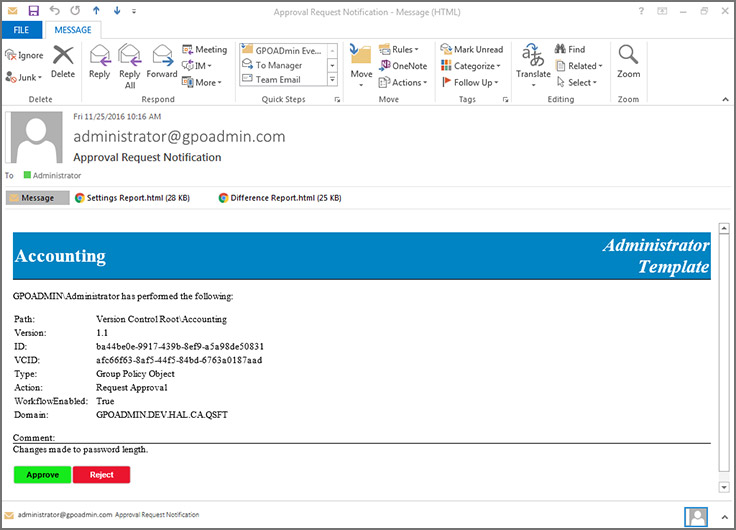

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

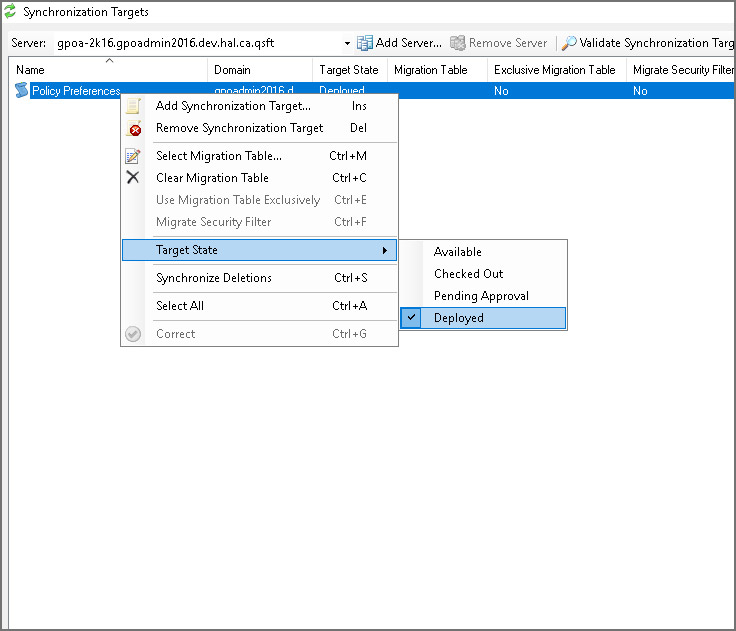

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

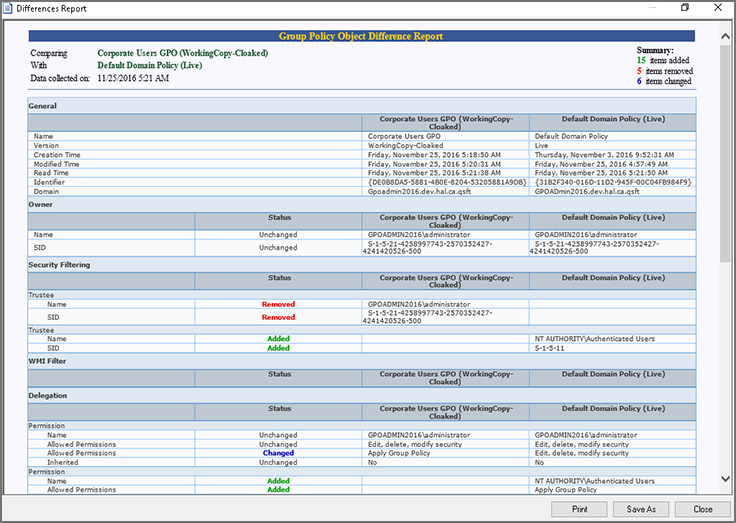

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

Читайте также: