Шифровальная машина энигма реферат

Обновлено: 07.07.2024

1.2 Зарождение криптографии

Одна из возможных тактик при взломе моноалфавитных шифров - подсчет частоты использования символов в зашифрованном тексте и последующее сопоставление этих частот частотам символов латинского или любого другого алфавита. Такой метод называется частотным анализом. При прямом же переборе мы сталкиваемся с тем, что нужно перебрать огромное число возможных вариантов. Так, для моноалфавитных подстановочных шифров мы можем представить A 26-ю вариантами, B - 25-ю, C - 24-мя и так далее. В итоге получается 26! (262524…321) возможных кодировок, что почти невозможно перебрать даже с учетом мощностей современного оборудования.

2. Роторные шифровальные машины и первые образцы Энигмы

2.1 Основные принципы работы роторных машин

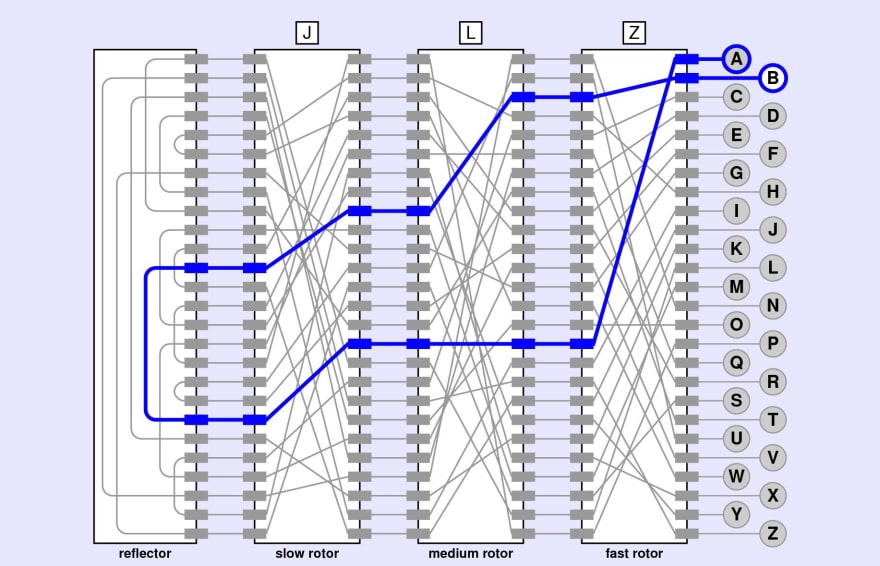

Защиту от дешифровки можно с легкостью улучшить на порядок путем простого добавления роторов, выходы которых будут соединены со входами соседних роторов. У каждого ротора свое расположение проводов, что делает анализ данной конфигурации еще более сложной задачей. Также немаловажным фактором является скорость с которой вращаются роторы - она должна быть разной. Каждый ротор обеспечивает 26 подстановок. Таким образом, при шифровании одного и того же символа, мы снова сможем получить аналогичную последовательность вывода на дисплей после нажатия на ту же самую кнопку через 26 нажатий (после полного прокручивания ротора).Для увеличения периода этого повтора можно использовать несколько роторов, соединенных последовательно. Когда один из них совершает полный оборот, следующий ротор начинает вращаться и передвигается на одно деление. Это увеличивает период повтора до 676-ти, а далее до 26^n, где n - количество роторов, установленных внутри машины последовательно.

2.1 Первые прототипы Энигмы

Устройство роторной шифровальной машины

3.Энигма и ее значение в эпоху Второй Мировой Войны

Были добавлены еще два ротора, тем самым шифровальщикам было позволено использовать набор из любых трех роторов из пяти возможных. Для потенциальных взломщиков это означало 60 возможных взаимных расположений роторов. В добавок к этому, на некоторых моделях были имплементированы механизмы, которые изменяли положение соседних роторов, при котором следующий ротор приходил во вращение. Однако самой неприятной деталью для дешифровщиков было другое усовершенствование - передняя панель с разъемами для каждой буквы алфавита - так называемая штекерная плата. Немецкие шифровальщики использовали ее, чтобы менять буквы местами с помощью кабелей. Такие пары букв назывались штекерными парами. Таким образом количество изначальных настроек Энигмы стало на несколько порядков больше. Только различные варианты замены букв с помощью кабелей на штекерной панели подразумевали свыше 2 * 10^14 вариантов подключений. Плюс к этому 26^3 вариантов расположения самих роторов и 60 способов выбрать 3 ротора из 5-ти. Всего получалось свыше 2*10^20 возможных изначальных установок роторной машины. Даже для нынешних технологий задача перебора всех этих вариантов займет огромное количество времени, уже не говоря о технологиях тех лет - во время второй мировой это было просто-напросто невозможно.

4. Внутреннее устройство и принцип работы Энигмы

Внутри Энигмы

5. Расшифровка кода Энигмы

Проинформирован — значит, вооружен" — фраза, несущая в себе, подчас, не двусмысленное значение. По мере того, как развивалось человечество, так же и развивалась передача информации сначала от одного представителя человечества к другому, впоследствии, с появлением языковых средств — от человека к группе людей, от группы к группе. Информация стала основным источником развития человека и общества… Читать ещё >

История шифров. Энигма ( реферат , курсовая , диплом , контрольная )

Федеральное автономное образовательное учреждение высшего профессионального образования

" Уральский федеральный университет имени первого Президента России Б. Н. Ельцина"

Реферат История шифров. Энигма Екатеринбург

" Проинформирован — значит, вооружен" - фраза, несущая в себе, подчас, не двусмысленное значение. По мере того, как развивалось человечество, так же и развивалась передача информации сначала от одного представителя человечества к другому, впоследствии, с появлением языковых средств — от человека к группе людей, от группы к группе. Информация стала основным источником развития человека и общества в целом: зародыш ребенка уже получает генетическую информацию от его родителей. Впоследствии, ребенок получает информацию с молоком матери, от окружающих его людей и предметов. Позже, по мере поступления все более новой и сложной информации человек превращается из несмышленого малыша в сознательного взрослого человека. Как видно из примера, информация является одним из основных аспектов развития и жизни как человека, так и мирового сообщества.

Но информация может не только созидать, но и разрушать. Во всех войнах, что когда-либо происходили на Земле, выигрывали те, чья информированность о силах и действиях врага была выше. Однако, необходимы были способы сокрытия столь важного оружия от посторонних глаз. Одним из этих методов и был шифр.

1. Основные термины

Шифры применяются для тайной переписки дипломатических представителей со своими правительствами, а также в вооруженных силах для передачи текста секретных документов по техническим средствам связи.

Код — совокупность алгоритмов криптографических преобразований (шифрования), отображающих множество возможных открытых данных на множество возможных зашифрованных данных, и обратных им преобразований. Важным параметром любого шифра является ключ — параметр криптографического алгоритма, обеспечивающий выбор одного преобразования из совокупности преобразований, возможных для этого алгоритма. В современной криптографии предполагается, что вся секретность криптографического алгоритма сосредоточена в ключе, но не деталях самого алгоритма (принцип Керкгоффса).

Для изучения шифров была разработана целая наука — криптография.

Криптография — наука о методах обеспечения конфиденциальности и аутентичности информации.

Изначально криптография изучала методы шифрования информации — обратимого преобразования открытого (исходного) текста на основе секретного алгоритма и/или ключа в шифрованный текст (шифротекст). Традиционная криптография образует разделсимметричных криптосистем, в которых зашифрование и расшифрование проводится с использованием одного и того же секретного ключа. Помимо этого раздела современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию.

Криптография не занимается: защитой от обмана, подкупа или шантажа законных абонентов, кражи ключей и других угроз информации, возникающих в защищенных системах передачи данных.

Криптография — одна из старейших наук, ее история насчитывает несколько тысяч лет.

2. История криптографии

История криптографии насчитывает около 4 тысяч лет. В качестве основного критерия периодизации криптографии возможно использовать технологические характеристики используемых методов шифрования.

Первый период (приблизительно с 3-го тысячелетия до н. э.) характеризуется господством моноалфавитных шифров (основной принцип — замена алфавита исходного текста другим алфавитом через замену букв другими буквами или символами). Второй период (хронологические рамки — с IX века на Ближнем Востоке (Ал-Кинди) и с XV века в Европе (Леон Баттиста Альберти) — до начала XXвека) ознаменовался введением в обиход полиалфавитных шифров. Третий период (с начала и до середины XX века) характеризуется внедрением электромеханических устройств в работу шифровальщиков. При этом продолжалось использование полиалфавитных шифров.

Современный период развития криптографии (с конца 1970;х годов по настоящее время) отличается зарождением и развитием нового направления — криптография с открытым ключом. Её появление знаменуется не только новыми техническими возможностями, но и сравнительно широким распространением криптографии для использования частными лицами (в предыдущие эпохи использование криптографии было исключительной прерогативой государства). Правовое регулирование использования криптографии частными лицами в разных странах сильно различается — от разрешения до полного запрета.

Современная криптография образует отдельное научное направление на стыке математики и информатики — работы в этой областипубликуются в научных журналах, организуются регулярные конференции. Практическое применение криптографии стало неотъемлемой частью жизни современного общества — её используют в таких отраслях как электронная коммерция, электронный документооборот (включая цифровые подписи), телекоммуникации и других.

3. Шифрование на первом этапе развития криптографии

Имеются свидетельства, что криптография как техника защиты текста возникла вместе с письменностью, и способы тайного письма были известны уже древним цивилизациям Индии, Египта и Месопотамии. В древнеиндийских текстах среди 64-х искусств названы способы изменения текста, некоторые из них можно отнести к криптографическим. Автор таблички с рецептом для изготовления глазури для гончарных изделий из Месопотамии использовал редкие обозначения, пропускал буквы, а имена заменял на цифры, чтобы скрыть написанное.

Первым упоминанием об использовании криптографии принято считать использование специальных иероглифов около 3900 лет назад в Древнем Египте. Хотя целью было не затруднить чтение текста — скорее наоборот, с помощью необычности и загадочности привлечь внимание читателя и прославить вельможу Хнумхотепа Второго (англ. Khnumhotep II). В дальнейшем встречаются различные упоминания об использовании криптографии, большая часть относится к использованию в военном деле.

Рассмотрим некоторые шифры, которые возникли в далекое время от современного понятия криптографии.

Атбамш (ивр. аъб" щэ) — простой шифр подстановки для иврита. Правило шифрования состоит в замене i-й буквы алфавита буквой с номером n? i + 1, где n — число букв в алфавите. Пример для латинского алфавита выглядит так:

Исходный текст: abcdefghijklmnopqrstuvwxyz

Зашифрованный текст: ZYXWVUTSRQPONMLKJIHGFEDCBA

Принцип её действия изложили Аполлоний Родосский (середина III века до н. э.) и Плутарх (около 45—125 н. э.), но сохранилось лишь описание последнего. Скитала представляла собой длинный стержень, на который наматывалась лента из пергамента. На ленту наносился текст вдоль оси скиталы, так, что после разматывания текст становился нечитаемым. Для его восстановления требовалась скитала такого же диаметра.

Считается, что автором способа взлома шифра скиталы является Аристотель, который наматывал ленту на конусообразную палку до тех пор, пока не появлялись читаемые куски текста.

Диск Энея — криптографический инструмент для защиты информации, придуманный Энеем Тактиком в IV веке до н.э. Устройство представляло собой диск диаметром 13−15 см и толщиной 1−2 см с проделанными в нем отверстиями, количество которых равнялось числу букв в алфавите. Каждому отверстию ставилась в соответствие конкретная буква. В центре диска находилась катушка с намотанной на нее ниткой.

Шифр Цезаря, также известный как шифр сдвига, код Цезаря или сдвиг Цезаря — один из самых простых и наиболее широко известных методов шифрования.

Шифр Цезаря — это вид шифра подстановки, в котором каждый символ в открытом тексте заменяется буквой находящейся на некоторое постоянное число позиций левее или правее него в алфавите. Например, в шифре со сдвигом 3, А была бы заменена на Г, Б станет Д, и так далее.

Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами.

Шаг шифрования, выполняемый шифром Цезаря, часто включается как часть более сложных схем, таких как шифр Виженера, и все еще имеет современное приложение в системе ROT13. Как и все моноалфавитные шифры, шифр Цезаря легко взламывается и не имеет практически никакого применения на практике.

Если сопоставить каждому символу алфавита его порядковый номер (нумеруя с 0), то шифрование и дешифрование можно выразить формулами модульной арифметики:

где x — символ открытого текста, y — символ шифрованного текста, n — мощность алфавита, а k — ключ.

С точки зрения математики шифр Цезаря является частным случаем аффинного шифра.

Исходный алфавит: АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ Шифрованный: ГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВ Тот же самый пример с текстом:

Зашифрованый текст имеет вид:

3.5 Квадрат Полибия

Во II веке до н. э. в Древней Греции был изобретён Квадрат Полибия. В нём буквы алфавита записывались в квадрат 5 на 5 (при использовании греческого алфавита одна ячейка оставалась пустой), после чего с помощью оптического телеграфа передавались номер строки и столбца, соответствующие символу исходного текста (на каждую букву приходилось два сигнала: число факелов обозначало разряд буквы по горизонтали и вертикали).

Некоторые исследователи полагают, что это можно рассматривать как первую систему, уменьшавшую (сжимавшую) исходный алфавит, и, в некотором смысле, как прообраз современной системы двоичной передачи данных.

Магическими квадратами называются квадратные таблицы со вписанными в их клетки последовательными натуральными числами от 1, которые дают в сумме по каждому столбцу, каждой строке и каждой диагонали одно и то же число. Подобные квадраты широко применялись для вписывания шифруемого текста по приведенной в них нумерации. Если потом выписать содержимое таблицы по строкам, то получалась шифровка перестановкой букв. На первый взгляд кажется, будто магических квадратов очень мало. Тем не менее, их число очень быстро возрастает с увеличением размера квадрата. Так, существует лишь один магический квадрат размером 3×3, если не принимать во внимание его повороты. Магических квадратов 4×4 насчитывается уже 880, а число магических квадратов размером 5×5 около 250 000. Поэтому магические квадраты больших размеров могли быть хорошей основой для надежной системы шифрования того времени, потому что ручной перебор всех вариантов ключа для этого шифра был немыслим.

4. Шифры второго и третьего этапов развития криптографии

Полиалфавитные шифры:

4.1 Шифр Вижинера

Шифр Виженера (фр. ChiffredeVigenere) — метод полиалфавитного шифрования буквенного текста с использованием ключевого слова.

Гилберт Вернам попытался улучшить взломанный шифр (он получил название шифр Вернама-Виженера в 1918 году), но, несмотря на его усовершенствования, шифр так и остался уязвимым к криптоанализу. Однако работа Вернама в конечном итоге всё же привела к получению шифра, который по-настоящему трудно взломать.

4.2 Шифр Гронсфельда

Ещё одним примером полиалфавитного шифра является шифр Гронсфельда. Здесь, в отличие от предыдущего случая, используется числовой ключ, а сама схема очень напоминает шифр Цезаря. Пусть нам надо зашифровать слово EXALTATION. Например, берём в качестве ключа число 31 415, затем составляем следующую таблицу:

Получается, что каждой букве соответствует некая цифра, это цифра будет показывать, на сколько позиций будет происходить смещение алфавита для каждой конкретной буквы. Например, покажем, как преобразуется буква E:

То есть букве E соответствует буква H. Таким образом, для всего слова получаем зашифрованный текст: HYEMYDUMPS. Обратное преобразование происходит подобным образом, только каждый раз сдвигаем алфавит в другую сторону.

5. Современные классификации типов шифрования

Шифры могут использовать один ключ для шифрования и дешифрования или два различных ключа. По этому признаку различают:

§ Симметричный шифр использует один ключ для шифрования и дешифрования.

§ Асимметричный шифр использует два различных ключа.

Шифры могут быть сконструированы так, чтобы либо шифровать сразу весь текст, либо шифровать его по мере поступления. Таким образом существуют:

§ Блочный шифршифрует сразу целый блок текста, выдавая шифротекст после получения всей информации.

§ Поточный шифршифрует информацию и выдает шифротекст по мере поступления, таким образом имея возможность обрабатывать текст неограниченного размера используя фиксированный объем памяти.

Естественно, что блочный шифр можно превратить в поточный, разбивая входные данные на отдельные блоки и шифруя их по отдельности.

Также существуют не используемые сейчасподстановочные шифры, обладающие в своём большинстве, слабойкриптостойкостью.

5.1 Ассиметричные шифры

§ Ellipticcurvecryptography, ECC — (криптосистема на основе эллиптических кривых)

5.2 Симметричные шифры

· Одиночная перестановка по ключу

Симметричные шифры делятся так же на поточные и блочные шифры.

Для современной криптографии характерно использование открытых алгоритмов шифрования, предполагающих использование вычислительных средств. Известно более десятка проверенных алгоритмов шифрования, которые при использовании ключа достаточной длины и корректной реализации алгоритма криптографически стойки. Распространенные алгоритмы:

· симметричные DES, AES, ГОСТ 28 147–89 , Camellia, Twofish, Blowfish, IDEA, RC4 и др.;

· асимметричные RSA и Elgamal (Эль-Гамаль);

· хэш-функций MD4, MD5, MD6, SHA-1, SHA-2, ГОСТ Р 34.11−94.

Во многих странах приняты национальные стандарты шифрования. В 2001 году в США принят стандарт симметричного шифрования AES на основе алгоритма Rijndael с длиной ключа 128, 192 и 256 бит. Алгоритм AES пришёл на смену прежнему алгоритму DES, который теперь рекомендовано использовать только в режиме Triple DES. В Российской Федерации действует стандарт ГОСТ 28 147–89 , описывающий алгоритм блочного шифрования с длиной ключа 256 бит, а также алгоритм цифровой подписи ГОСТ Р 34.10−2001.

Было выпущено, по приблизительным оценкам, около 100 000 экземпляров шифровальных машин Энигма. Как и другие роторные машины, Энигма состояла из комбинации механических и электрических систем. Механическая часть включала в себя клавиатуру, набор вращающихся дисков (роторов), которые были расположены вдоль вала и прилегали к нему, и ступенчатого механизма, двигающего один или более роторов при каждом нажатии клавиши.

шрифт информация криптография энигма

— панель механических клавиш (дают сигнал поворота роторных дисков);

— три или более роторных дисков, каждый имеет контакты по сторонам, по 26 на каждую, которые соединены в случайном порядке. По окружности нанесены буквы латинского алфавита;

— рефлектор (соединяет контакты между роторами);

— коммутационная панель (служит для того, чтобы менять местами контакты двух букв);

— индикационная панель с лампочками (служит индикатором выходной буквы в процессе шифрования).

Конкретный механизм работы мог быть разным, но общий принцип был таков: при каждом нажатии на клавишу самый правый ротор сдвигается на одну позицию, а при определённых условиях сдвигаются и другие роторы. Движение роторов приводит к различным криптографическим преобразованиям при каждом следующем нажатии на клавишу на клавиатуре.

Таким образом, постоянное изменение электрической цепи, через которую шёл ток вследствие вращения роторов, позволяло реализовать многоалфавитный шифр подстановки, что давало высокую, для того времени, устойчивость шифра.

Бесценное преимущество этой машины заключалось в возможности приема – передачи оперативной информации в реальном масштабе времени. Полностью исключались потери, связанные с применением таблиц сигналов, шифр-блокнотов, журналов перекодирования и других компонентов криптографии, требующих долгих часов кропотливой работы и связанных с почти неизбежными ошибками.

Для тех, кто хочет попробовать Энигму в действии, ссылка на эмулятор работы.

Разное

Энигма, в первую очередь, — это название шифровальной машины, созданной фашистской Германией накануне Второй мировой войны. В статье разберемся по какому принципу работает эта шифровальная машина и окунемся в историю ее создания.

Enigma — переносная портативная шифровальная машина.

Размер — 27 х 23 х 13 см

Вес — примерно 5 кг

- панель механических клавиш;

- 3,5 или более вращающихся роторных диска;

- рефлектор;

- электронные схемы;

- коммуникационная панель;

- панель с индикаторами (лампочками).

Работа с Энигмой весьма проста. В машину вводится текст, который необходимо зашифровать. С помощью электрических импульсов кодируются необходимые слова. Принимающая Энигма получает текст и расшифровывает его с помощью постоянно меняющегося ключа. В итоге радист-шифровальщик получает вразумительный текст.

Enigma использует алгоритм подстановочного шифра. Это простой способ закодировать текст. Также просто его и расшифровать. Но шифр Энигмы считается одним из самых сложных до сих пор.

Но, вместе с простым шифром Цезаря в Энигме, используется дополнительная форма подстановочных шифров. Вместе они работают следующим образом:

Схема шифрования

Схема шифрования на Энигме была похожа на телефонный коммуникатор тех времен. На панели закреплены 10 проводов с двумя концами, каждый из которых можно было подключить к разъему.

Такие провода соединяли клавиши одного символа с одной стороны провода и слот с кодовым символом, с другой. Таким образом, две парные буквы заменяли друг друга, что обеспечивало дополнительное шифрование.

Итак, каждый ротор машины имел 26 положений (число символов в латинском алфавите). Одновременно можно было использовать три ротора, каждый с уникальным путем контактов между парой букв и разной скоростью вращения. Например, один из роторов после кодирования символа мог проворачиваться на три шага вперед, а другой ротор — только на два. Эти роторы можно было менять, выбирая из нескольких наборов. В итоге, вариантов расшифровки может быть тысячи.

Следующий этап шифрования после роторов — это прохождение через отражатель. В отражателе символы текста проходят дополнительную замену.

Вторым минусом являлось то, что Энигма шифровала первые три буквы повторно. Это позволяло найти шаблоны шифра.

В итоге, дешифровальщик, опираясь на эти знания и отгадав пару слов, мог подобрать ключ кодировки.

Бомба весила 2,5 тонны, в высоту достигала 3 метра и состояла из 108 электрических барабанов.

По сути изобретение Тьюринга является усовершенствованной версией машины, разработанной в 1938 году польским изобретателем Марианом Реевским и его коллегами.

Польская дешифровальная машина основывалась на дефекте двойного шифрования первых трех символов при работе на Энигме.

Правительство Польши в память о своих гениальных изобретателей в 2007 году даже выпустила памятные золотые и серебряные монеты. На монетах изображен герб Польши, а по окружности выгравировано колесо-реле Энигмы.

Через некоторое время немецкие математики обнаружили и устранили дефект двойного шифрования Энигмы. Тогда Тьюринг начал взламывать код Enigma основываясь на неспособности кодировки буквы как она есть и на принципе обнаружения типовых фрагментов в немецких посланиях.

Читайте также: