Мандатная политика безопасности реферат

Обновлено: 05.07.2024

В рамках Политики информационной безопасности разрабатываются положения и инструкции, в которых более подробно и детально излагаются основные принципы. Целью мой работы является изучение структуры политики безопасности, основные виды угроз. Также я хочу предложить способы защиты от различных видов угроз.

Содержание

1.Определение политики безопасности. 4

2.Структура политики безопасности. 6

3.Оценка рисков. 9

3.1.Идентификация активов. 9

3.2Идентификация угроз. 10

4. Основные виды нарушения режима сетевой безопасности

5.Защита режима сетевой безопасности

Список использованной литературы

Вложенные файлы: 1 файл

Федеральное государственное бюджетное образовательное учреждение.docx

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

“ ХГУ им. Н. Ф. Катанова”

Институт истории и права

Реферат по дисциплине “Информатика”

Выполнил: студент первого курса БЮ-111 Шаройкина Вера

Проверил: старший преподаватель кафедры ТФ и ИТ Остапенко Г. Г.

1.Определение политики безопасности. . . 4

2.Структура политики безопасности. . . 6

3.Оценка рисков. . . . .9

3.1.Идентификация активов. . . . 9

3.2Идентификация угроз. . . . 10

4. Основные виды нарушения режима сетевой безопасности

5.Защита режима сетевой безопасности

Список использованной литературы

Я считаю, что выбраная мною тема актуальна в наше время. Все чаще в литературе говорится о комплексных мерах защиты информации в компаниях. В первую очередь, для обеспечения необходимого уровня защищенности организации должны быть созданы правила безопасности. Документом, закрепляющим такие правила, выступает Политика безопасности. В ней закрепляются основополагающие принципы построения защищенной интрасети, а также правила поведения всех участников информационного обмена. В рамках Политики информационной безопасности разрабатываются положения и инструкции, в которых более подробно и детально излагаются основные принципы. Целью мой работы является изучение структуры политики безопасности, основные виды угроз. Также я хочу предложить способы защиты от различных видов угроз.

Чтобы было понятно, о чем пойдет речь, думаю, что стоит начать с того, что же такое политика безопасности и от чего она зависит.

Политика безопасности организации - это совокупность руководящих принципов , правил , процедур и практических приёмов в области безопасности , которые регулируют управление, защиту и распределение ценной информации.

Политика безопасности зависит:

- от конкретной технологии обработки информации;

- от используемых технических и программных средств;

- от расположения организации.

В основе защиты доступа к коду (CAS) лежит идея, что сборкам можно лежит идея, что сборкам можно присваивать те или иные уровни доверия и ограничивать работу кода внутри этих сборок лишь некоторым набором операций. Безопасность доступа к коду еще называется безопасностью на основе подтверждения. Название подтверждение связано со следующим фактом: для принятия решений, что же можно делать коду, общеязыковая среда выполнения CLR использует некоторую информацию (подтверждение). Частью подтверждения может быть место, откуда код загружается, или цифровая подпись кода (кто именно его подписал). Политика безопасности — это конфигурируемый набор правил, используемый общеязыковой средой выполнения CLR для принятия таких решений. Эта политика устанавливается администраторами. Она может устанавливаться на уровне предприятия, машины, пользователя или прикладной области.

Политика безопасности определяется с помощью разрешений. Разрешения — это объекты, используемые для описания прав и полномочий сборок на доступ к другим объектам или на выполнение некоторых действий. Сборки могут запрашивать определенные разрешения. Именно политикой безопасности определяется, какие именно разрешения будут предоставлены сборке.

Вот, например, некоторые из тех классов, которые предоставляют разрешения:

- SecurityPermission управляет доступом к системе безопасности. В понятие управления доступом входит право вызывать неуправляемый код, управлять потоками, принципалами, прикладными областями, подтверждениями и т п.,

- FilelOPermission управляет доступом к файловой системе;

- ReflectionPermission управляет доступом к метаданным, не являющимся общедоступными, а также к динамической генерации модулей, типов и членов.

Содержание политики безопасности

Политика безопасности — это документ "верхнего" уровня, в котором должно быть указано:

- ответственные лица за безопасность функционирования фирмы;

- полномочия и ответственность отделов и служб в отношении безопасности;

- организация допуска новых сотрудников и их увольнения;

- правила разграничения доступа сотрудников к информационным ресурсам;

- организация пропускного режима, регистрации сотрудников и посетителей;

- использование программно-технических средств защиты;

- другие требования общего характера.

Таким образом, политика безопасности — это организационно-правовой и технический документ одновременно. При ее составлении надо всегда опираться на принцип разумной достаточности.

Например, в политике может быть указано, что все прибывающие на территорию фирмы сдают мобильные телефоны вахтеру (такие требования встречаются в некоторых организациях). Будет ли кто-нибудь следовать этому предписанию? Как это проконтролировать? К чему это приведет с точки зрения имиджа фирмы? Ясно, что это требование нежизнеспособное. Другое дело, что можно запретить использование на территории мобильных телефонов сотрудникам фирмы, при условии достаточного количества стационарных телефонов.

Принцип разумной достаточности означает, что затраты на обеспечение безопасности информации должны быть никак не больше, чем величина потенциального ущерба от ее утраты. Анализ рисков, проведенный на этапе аудита, позволяет ранжировать эти риски по величине и защищать в первую очередь не только наиболее уязвимые, но и обрабатывающие наиболее ценную информацию участки. Если в качестве ограничений выступает суммарный бюджет системы обеспечения безопасности, то задачу распределения этого ресурса можно поставить и решить как условную задачу динамического программирования.

Особое внимание в политике безопасности надо уделить разграничению зоны ответственности между службой безопасности и IT-службой предприятия. Зачастую сотрудники службы безопасности, в силу низкой технической грамотности, не осознают важности защиты компьютерной информации. С другой стороны, IT-сотрудники, являясь "творческими" личностями, как правило, стараются игнорировать требования службы безопасности. Кардинально решить эту проблему можно было бы, введя должность по информационной безопасности, которому бы подчинялись обе службы.

В политике безопасности не надо детализировать должностные обязанности каких бы то ни было сотрудников. Эти обязанности должны разрабатывать-ся на основе политики, но не внутри нее.

Как описано в "NIST Computer Security Handbook", обычно политика должна включать в себя следующие части:.

Предмет политики. Для того чтобы описать политику по данной области, администраторы сначала должны определить саму область с помощью ограничений и условий в понятных всем терминах (или ввести некоторые из терминов). Часто также полезно явно указать цель или причины разработки политики - это может помочь добиться соблюдения политики. В отношении политики безопасности в Интернете организации может понадобиться уточнение, охватывает ли эта политика все соединения, через которые ведется работа с Интернетом (напрямую или опосредованно) или собственно соединения Интернет. Эта политика также может определять, учитываются ли другие аспекты работы в Интернете, не имеющие отношения к безопасности, такие как персональное использование соединений с Интернетом.

Описание позиции организации. Как только предмет политики описан, даны определения основных понятий и рассмотрены условия применения политики, надо в явной форме описать позицию организации (то есть решение ее руководства) по данному вопросу. Это может быть утверждение о разрешении или запрете пользоваться Интернетом и при каких условиях.

Применимость. Проблемные политики требуют включения в них описания применимости. Это означает, что надо уточнить где, как, когда, кем и к чему применяется данная политика.

Роли и обязанности. Нужно описать ответственных должностных лиц и их обязанности в отношении разработки и внедрения различных аспектов политики. Для такого сложного вопроса, как безопасность в Интернете, организации может потребоваться ввести ответственных за анализ безопасности различных архитектур или за утверждение использования той или иной архитектуры.

Соблюдение политики. Для некоторых видов политик Интернета может оказаться уместным описание, с некоторой степенью детальности, нарушений , которые неприемлемы, и последствий такого поведения. Могут быть явно описаны наказания и это должно быть увязано с общими обязанностями сотрудников в организации. Если к сотрудникам применяются наказания, они должны координироваться с соответствующими должностными лицами и отделами. Также может оказаться полезным поставить задачу конкретному отделу в организации следить за соблюдением политики.

Вы можете изучить и скачать доклад-презентацию на тему Модели безопасности на основе мандатной политики. Презентация на заданную тему содержит 11 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас - поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Общая характеристика моделей мандатного доступа Основаны на на субъектно-объектной модели КС на правилах организации секретного делопроизводства, принятых в гос. учреждениях многих стран Информация (документы, ее содержащие) категорируется специальными метками конфиденциальности – т.н. грифы секретности документов Сотрудники по уровню благонадежности (доверия к ним) получают т.н. допуска определенной степени Сотрудники с допуском определенной степени приобретают полномочия работы с документами определенного грифа секретности Главная задача - не допустить утечки информации из документов с высоким грифом секретности к сотрудникам с низким уровнем допуска

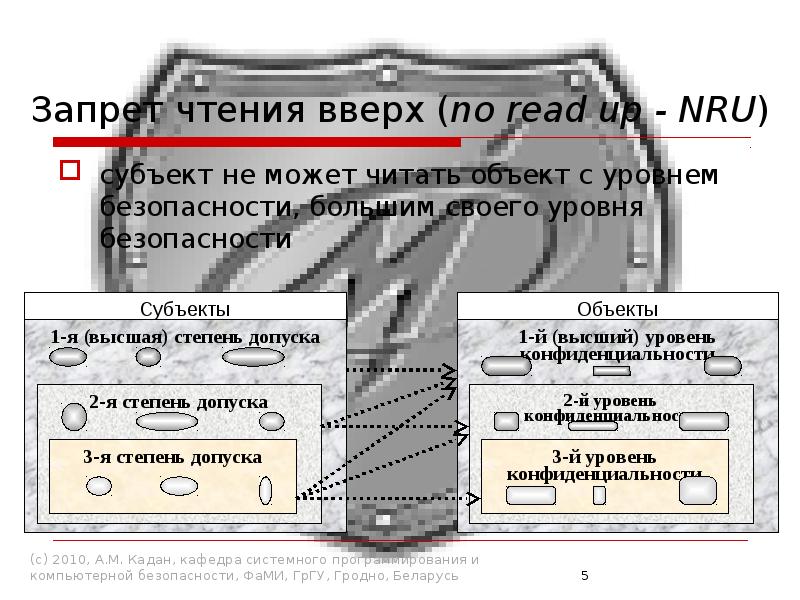

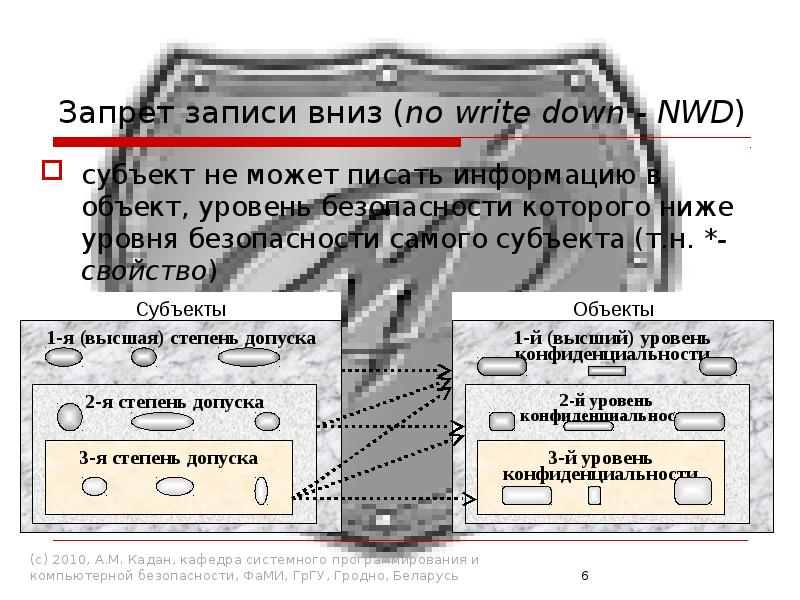

Основные положения моделей мандатного доступа Вводится система "уровней безопасности" – решетка с оператором доминирования Устанавливается функция (процедура) присваивания субъектам и объектам уровней безопасности Управление и контроль доступом субъектов к объектам производится на основе двух правил Запрет чтения вверх (no read up - NRU) – субъект не может читать объект с уровнем безопасности, большим своего уровня безопасности Запрет записи вниз (no write down - NWD) – субъект не может писать информацию в объект, уровень безопасности которого ниже уровня безопасности самого субъекта (т.н. *-свойство) Для управления (разграничения) доступом к объектам одного уровня конфиденциальности используют дискреционный принцип, т.е. дополнительно вводят матрицу доступа

Запрет чтения вверх (no read up - NRU) субъект не может читать объект с уровнем безопасности, большим своего уровня безопасности

Запрет записи вниз (no write down - NWD) субъект не может писать информацию в объект, уровень безопасности которого ниже уровня безопасности самого субъекта (т.н. *-свойство)

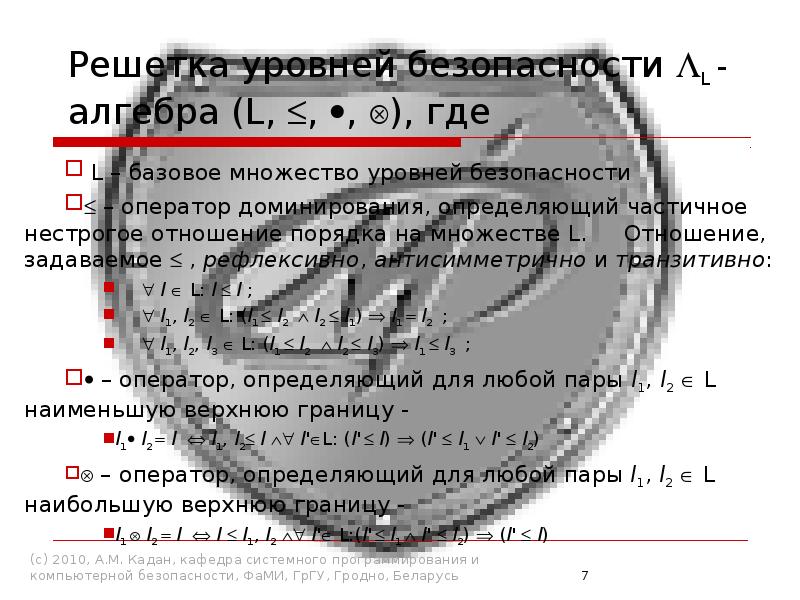

Решетка уровней безопасности L - алгебра (L, , , ), где L – базовое множество уровней безопасности – оператор доминирования, определяющий частичное нестрогое отношение порядка на множестве L. Отношение, задаваемое , рефлексивно, антисимметрично и транзитивно: l L: l l ; l1, l2 L: (l1 l2 l2 l1) l1 l2 ; l1, l2, l3 L: (l1 l2 l2 l3) l1 l3 ; – оператор, определяющий для любой пары l1, l2 L наименьшую верхнюю границу - l1 l2 l l1, l2 l l'L: (l' l) (l' l1 l' l2) – оператор, определяющий для любой пары l1, l2 L наибольшую верхнюю границу - l1 l2 l l l1, l2 l' L:(l' l1 l' l2) (l' l)

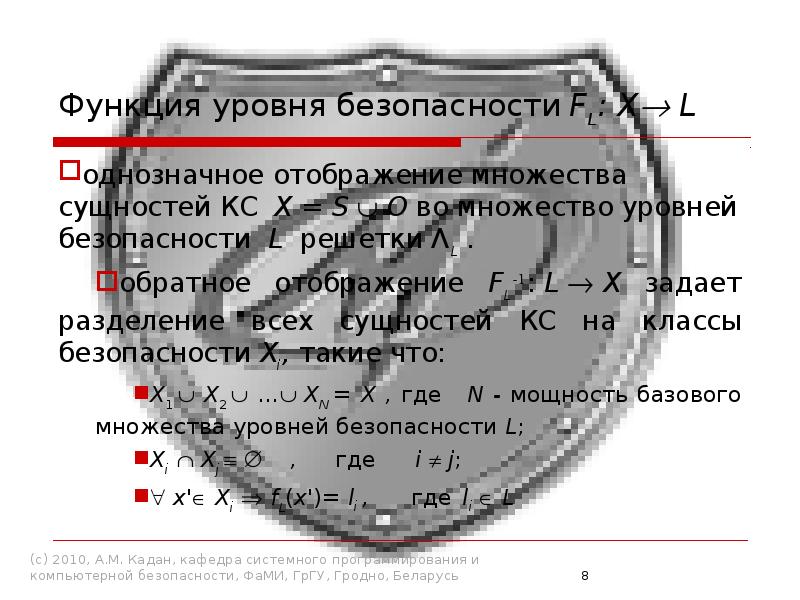

Функция уровня безопасности FL: X L однозначное отображение множества сущностей КС X = S O во множество уровней безопасности L решетки ΛL . обратное отображение FL-1: L X задает разделение всех сущностей КС на классы безопасности Xi, такие что: X1 X2 … XN = X , где N - мощность базового множества уровней безопасности L; Xi Xj , где i j; x' Xi fL(x')= li , где li L

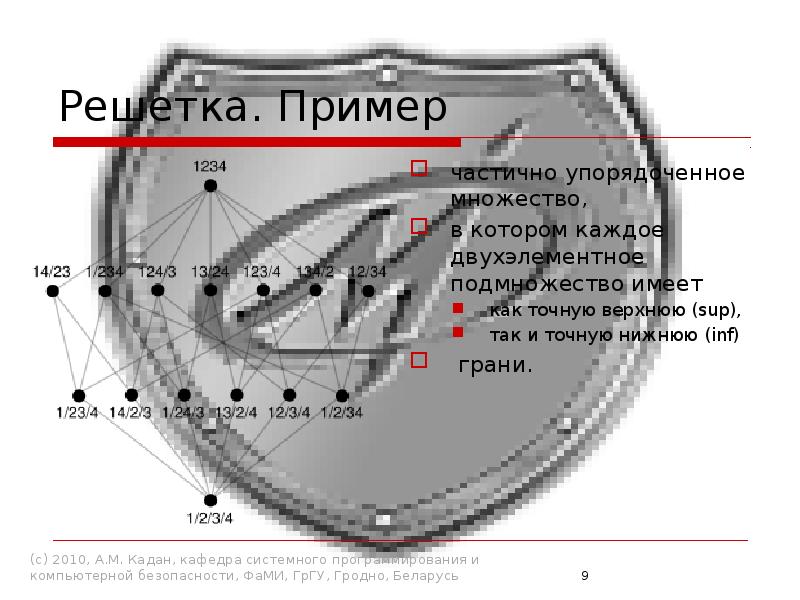

Решетка. Пример частично упорядоченное множество, в котором каждое двухэлементное подмножество имеет как точную верхнюю (sup), так и точную нижнюю (inf) грани.

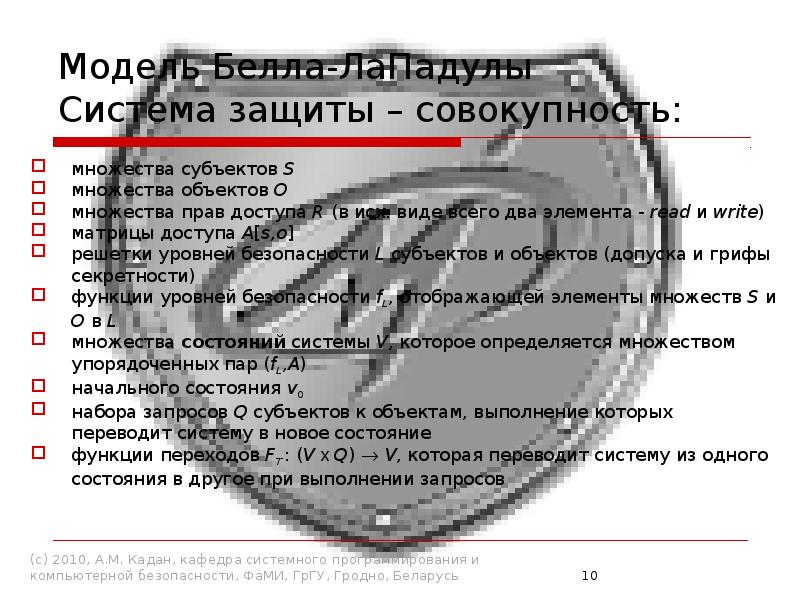

Модель Белла-ЛаПадулы Система защиты – совокупность: множества субъектов S множества объектов O множества прав доступа R (в исх. виде всего два элемента - read и write) матрицы доступа A[s,o] решетки уровней безопасности L субъектов и объектов (допуска и грифы секретности) функции уровней безопасности fL, отображающей элементы множеств S и O в L множества состояний системы V, которое определяется множеством упорядоченных пар (fL,A) начального состояния v0 набора запросов Q субъектов к объектам, выполнение которых переводит систему в новое состояние функции переходов FT : (V x Q) V, которая переводит систему из одного состояния в другое при выполнении запросов

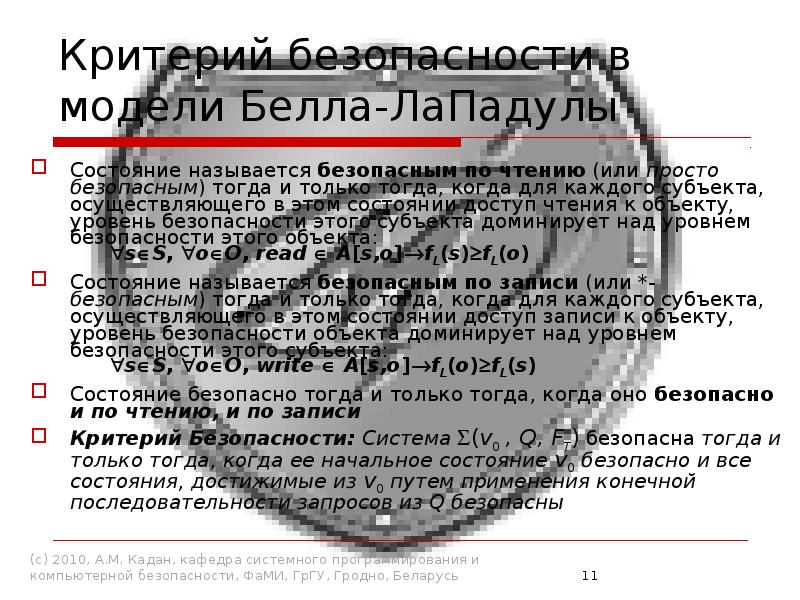

Критерий безопасности в модели Белла-ЛаПадулы Состояние называется безопасным по чтению (или просто безопасным) тогда и только тогда, когда для каждого субъекта, осуществляющего в этом состоянии доступ чтения к объекту, уровень безопасности этого субъекта доминирует над уровнем безопасности этого объекта: sS, oO, read А[s,o]fL(s)fL(o) Состояние называется безопасным по записи (или *-безопасным) тогда и только тогда, когда для каждого субъекта, осуществляющего в этом состоянии доступ записи к объекту, уровень безопасности объекта доминирует над уровнем безопасности этого субъекта: sS, oO, write А[s,o]fL(o)fL(s) Состояние безопасно тогда и только тогда, когда оно безопасно и по чтению, и по записи Критерий Безопасности: Система (v0 , Q, FT) безопасна тогда и только тогда, когда ее начальное состояние v0 безопасно и все состояния, достижимые из v0 путем применения конечной последовательности запросов из Q безопасны

17. Угрозы безопасности информации. Угрозы конфиденциальности, целостности доступности АС. Понятие политики безопасности. Дискреционная политика безопасности. Мандатная политика безопасности. Мандатная политика целостности.

Угрозы безопасности информации. Угрозы конфиденциальности, целостности доступности АС.

Под угрозой (вообще) обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам. Угроза информационной безопасности АС - возможность реализации воздействия на информацию, обрабатываемую в АС, приводящего к искажению, уничтожению, копированию, блокировании доступа к информации, а также возможность воздействия на компоненты АС, приводящего к утрате, уничтожению или сбою функционирования носителя информации, средства взаимодействия с носителем или средств его управления. В настоящее время рассматривается достаточно обширный перечень угроз информационной безопасности АС, насчитывающий сотни пунктов. Наиболее характерные и часто реализуемые из них перечислены ниже:

· несанкционированное копирование носителей информации;

· неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной;

· игнорирование организационных ограничений (установленных правил) при определении ранга системы.

Задание возможных угроз информационной безопасности проводится с целью определения полного перечня требований к разрабатываемой системе защиты. Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты АС. Кроме выявления возможных угроз должен быть проведен анализ этих угроз на основе их классификации по ряду признаков. Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты. При этом угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Необходимость классификации угроз информационной безопасности АС обусловлена тем, что архитектура современных средств автоматизированной обработки информации, организационное, структурное и функциональное построение информационно-вычислительных систем и сетей, технологии и условия автоматизированной обработки информации такие, что накапливаемая, хранимая и обрабатываемая информация подвержена случайным влияниям чрезвычайно большого числа факторов, в силу чего становится невозможным формализовать задачу описания полного множества угроз. Как следствие, для защищаемой системы определяют не полный перечень угроз, а перечень классов угроз.

Вне зависимости от конкретных видов угроз или их проблемно-ориентированной классификации АС удовлетворяет потребности эксплуатирующих ее лиц, если обеспечиваются следующие свойства информации и систем ее обработки.

• Конфиденциальность информации - субъективно определяемая (приписываемая) характеристика (свойство) информации, указывающая на необходимость введения ограничений на круг субъектов, имеющих доступ к данной информации, и обеспечиваемая способностью системы (среды) сохранять указанную информацию в тайне от субъектов, не имеющих полномочий доступа к ней. Объективные предпосылки подобного ограничения доступности информации для одних субъектов заключены в необходимости защиты их законных интересов от других субъектов информационных отношений.

• Целостность информации - существование информации в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию). Точнее говоря, субъектов интересует обеспечение более широкого свойства - достоверности информации, которое складывается из адекватности (полноты и точности) отображения состояния предметной области и непосредственно целостности информации, т.е. ее не искаженности.

• Доступность информации - свойство системы (среды, средств и технологии обработки), в которой циркулирует информация, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации и готовность соответствующих автоматизированных служб к обслуживанию поступающих от субъектов запросов всегда, когда в обращении к ним возникает необходимость.

Таким образом, в соответствии с существующими подходами, принято считать, что информационная безопасность АС обеспечена в случае, если для любых информационных ресурсов в системе поддерживается определенный уровень конфиденциальности (невозможности несанкционированного получения какой-либо информации), целостности (невозможности несанкционированной или случайной ее модификации) и доступности (возможности за разумное время получить требуемую информацию). Соответственно для автоматизированных систем было предложено рассматривать три основных вида угроз.

• Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда, в связи с угрозой нарушения конфиденциальности, используется термин "утечка".

• Угроза нарушения целостности включает в себя любое умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Когда злоумышленники преднамеренно изменяют информацию, говорится, что целостность информации нарушена. Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка программного или аппаратного обеспечения. Санкционированными изменениями являются те, которые сделаны уполномоченными лицами с обоснованной целью (например, санкционированным изменением является периодическая запланированная коррекция некоторой базы данных).

• Угроза отказа служб возникает всякий раз, когда в результате преднамеренных действий, предпринимаемых другим пользователем или злоумышленником, блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным - запрашиваемый ресурс никогда не будет получен, или оно может вызывать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В этих случаях говорят, что ресурс исчерпан.

Данные виды угроз можно считать первичными или непосредственными, так как если рассматривать понятие угрозы как некоторой потенциальной опасности, реализация которой наносит ущерб информационной системе, то реализация вышеперечисленных угроз приведет к непосредственному воздействию на защищаемую информацию. В то же время не посредственное воздействие на информацию возможно для атакующей стороны в том случае, если система, в которой циркулирует информация, для нее "прозрачна", т. е. не существует никаких систем защиты или других препятствий. Описанные выше угрозы были сформулированы в 60-х годах для открытых UNIX - подобных систем, где не предпринимались меры по защите информации.

На современном этапе развития информационных технологий подсистемы или функции защиты являются неотъемлемой частью комплексов по обработке информации. Информация не представляется "в чистом виде", на пути к ней имеется хотя бы какая-нибудь система защиты, и поэтому, чтобы угрожать, скажем, нарушением конфиденциальности, атакующая сторона должна преодолеть эту систему. Однако не существует абсолютно стойкой системы защиты, вопрос лишь во времени и средствах, требующихся на ее преодоление. Исходя из данных условий, примем следующую модель: защита информационной системы считается преодоленной, если в ходе ее исследования определены все уязвимости системы. Поскольку преодоление защиты также представляет собой угрозу, для защищенных систем будем рассматривать ее четвертый вид - угрозу раскрытия параметров АС, включающей в себя систему защиты. С точки зрения практики любое проводимое мероприятие предваряется этапом разведки, в ходе которого определяются основные параметры системы, ее характеристики и т. п. Результатом этого этапа является уточнение поставленной задачи, а также выбор наиболее оптимального технического средства.

Угрозу раскрытия можно рассматривать как опосредованную. Последствия ее реализации не причиняют какой-либо ущерб обрабатываемой информации, но дают возможность реализоваться первичным или непосредственным угрозам, перечисленным выше. Введение данного вида угроз позволяет описывать с научно-методологической точки зрения отличия защищенных информационных систем от открытых. Для последних угроза разведки параметров системы считается реализованной.

Понятие политики безопасности

Политика безопасности – совокупность норм и правил, регламентирующих процесс обработки информации, обеспечивающих эффективную защиту системы обработки информации от заданного множества угроз. Политика безопасности составляет необходимое, а иногда и достаточное условие безопасности системы. Формальное выражение политики безопасности, называется моделью безопасности. Существуют два типа политики безопасности: дискреционная и мандатная.

Дискреционная политика безопасности

Дискреционная политика безопасности – политика безопасности осуществляемая на основании заданного администратором множества разрешенных отношений доступа.

Основой дискреционной (дискретной) политики безопасности является дискреционное управление доступом (Discretionary Access Control -DAC), которое определяется двумя свойствами:

· все субъекты и объекты должны быть идентифицированы;

· права доступа субъекта к объекту системы определяются на основании некоторого внешнего по отношению к системе правила (заранее не закладывается в систему).

К достоинствам дискреционной политики безопасности можно отнести относительно простую реализацию соответствующих механизмов защиты. Этим обусловлен тот факт, что большинство распространенных в настоящее время АС обеспечивают выполнение положений именно данной политики безопасности.

Недостаток – статическая система.

В качестве примера реализаций дискреционной политики безопасности в АС можно привести матрицу доступов, строки которой соответствуют субъектам системы, а столбцы - объектам; элементы матрицы характеризуют права доступа. К недостаткам относится статичность модели. Это означает, что данная политика безопасности не учитывает динамику изменений состояния АС, не накладывает ограничений на состояния системы.

Кроме этого, при использовании дискреционной политики безопасности возникает вопрос определения правил распространения прав доступа и анализа их влияния на безопасность АС. В общем случае при использовании данной политики безопасности перед МБО (монитором безопасности объектов), который при санкционировании доступа субъекта к объекту руководствуется некоторым набором правил, стоит алгоритмически неразрешимая задача: проверить приведут ли его действия к нарушению безопасности или нет.

В то же время имеются модели АС, реализующих дискреционную политику безопасности (например, модель Take-Grant), которые предоставляют алгоритмы проверки безопасности.

Так или иначе, матрица доступов не является тем механизмом, который бы позволил реализовать ясную и четкую систему защиты информации в АС. Этим обуславливается поиск других более совершенных политик безопасности.

Мандатная политика безопасности

Мандатная политика безопасности – политика безопасности основанная на совокупности предоставления доступа, определенного на множестве атрибутов безопасности субъекта и объекта.

Основу мандатной (полномочной) политики безопасности составляет мандатное управление доступом (Mandatory Access Control - MAC), которое подразумевает, что:

· все субъекты и объекты системы должны быть однозначно идентифицированы;

· задан линейно упорядоченный набор меток секретности;

· каждому объекту системы присвоена метка секретности, определяющая ценность содержащейся в нем информации - его уровень секретности в АС;

· каждому субъекту системы присвоена метка секретности, определяющая уровень доверия к нему в АС - максимальное значение метки секретности объектов, к которым субъект имеет доступ; метка секретности субъекта называется его уровнем доступа.

Основная цель мандатной политики безопасности - предотвращение утечки информации от объектов с высоким уровнем доступа к объектам с низким уровнем доступа, т.е. противодействие возникновению в АС информационных каналов сверху вниз.

Достоинство МПБ – более высокая степень надежности, правила ясны и понятны.

Это связано с тем, что МБО такой системы должен отслеживать не только правила доступа субъектов системы к объектам, но и состояния самой АС. Таким образом, каналы утечки в системах данного типа не заложены в нее непосредственно (что мы наблюдаем в положениях предыдущей политики безопасности), а могут появиться только при практической реализации системы вследствие ошибок разработчика. В дополнении к этому правила мандатной политики безопасности более ясны и просты для понимания разработчиками и пользователями АС, что также является фактором, положительно влияющим на уровень безопасности системы.

Недостатки – реализация систем с политикой безопасности данного типа довольно сложна и требует значительных ресурсов вычислительной системы.

В качестве примера модели АС, реализующих мандатную политику безопасности можно привести - модель Белла-Лапалуда. В рамках данной модели доказывается важное утверждение, указывающее на принципиальное отличие систем, реализующих мандатную защиту, от систем с дискреционной защитой: если начальное состояние системы безопасно, и все переходы системы из состояния в состояние не нарушают ограничений, сформулированных политикой безопасности, то любое состояние системы безопасно.

Мандатная политика целостности (Абстрактная модель защиты информации)

Одной из первых моделей была опубликована в 1977 модель Биба. Согласно ей все субъекты и объекты предварительно разделяются по нескольким уровням доступа, а затем на их взаимодействия накладываются следующие ограничения:

1) субъект не может вызывать на исполнение субъекты с более низким уровнем доступа;

2) субъект не может модифицировать объекты с более высоким уровнем доступа.

Как видим, эта модель очень напоминает ограничения, введенные в защищенном режиме микропроцессоров в INTEL 80386+ относительно уровней привилегий.

Матрица доступов — матрица размером S × Q, строки которой соответствуют субъектам, а столбцы соответствуют объектам. При этом каждый элемент матрицы M[s, o] R доступов определяет права доступа субъекта s на объект o, где R — множество прав доступа.

К достоинствам дискреционной политики безопасности можно отнести относительно простую реализацию системы разграничения доступа. Этим обусловлен тот факт, что большинство распространенных в настоящее время компьютерных систем обеспечивают выполнение требований именно данной политики безопасности.

К недостаткам дискреционной политики безопасности относится статичность определенных в ней правил разграничения доступа. Данная политика безопасности не учитывает динамику изменений состояний компьютерной системы. В общем случае при использовании данной политики безопасности перед системой защиты, которая при санкционировании доступа субъекта к объекту руководствуется некоторым набором правил, стоит алгоритмически неразрешимая задача — проверить, приведут ли его действия к нарушению безопасности или нет [1].

В то же время имеются модели компьютерных систем, реализующих дискреционную политику безопасности, которые предоставляют алгоритмы проверки безопасности.

МАНДАТНАЯ ПОЛИТИКА БЕЗОПАСНОСТИ

все субъекты и объекты системы однозначно идентифицированы;

задана решетка уровней конфиденциальности информации;

каждому объекту системы присвоен уровень конфиденциальности, определяющий ценность содержащейся в нем информации;

каждому субъекту системы присвоен уровень доступа, определяющий уровень доверия к нему в компьютерной системе.

Чаще всего мандатную политику безопасности описывают в терминах, понятиях и определениях свойств модели Белла-ЛаПадула [1]. Для систем мандатного разграничения доступа задача проверки безопасности является алгоритмически разрешимой. Кроме того, по сравнению с компьютерными системами, построенными на основе дискреционной политики безопасности, для систем, реализующих мандатную политику, характерна более высокая степень надежности. Правила мандатной политики безопасности более ясны и просты для понимания разработчиками и пользователями, что также является фактором, положительно влияющим на уровень безопасности системы.

ПОЛИТИКА БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ ПОТОКОВ

Политика безопасности информационных потоков в большинстве случаев используется в сочетании с политикой другого вида, например с политикой дискреционного или мандатного разграничения доступа. Реализация политики безопасности информационных потоков, как правило, на практике является трудной для решения задачей [1], особенно, если необходимо обеспечить защиту компьютерной системы от возникновения неблагоприятных информационных потоков по времени.

Читайте также: