Использование компьютерной криминалистики для исследования жестких дисков реферат

Обновлено: 02.07.2024

На сегодняшний день трудно себе представить современный мир без компьютера, мобильного телефона, цифровой фото- и видеокамеры, и интернета. На протяжении всего исторического пути человечества внедрение в нашу жизнь научных и технических достижений выступало в качестве необходимого условия совершенствования общественных отношений, но вряд ли кто-либо сможет говорить о том, что эти процессы всегда проходили легко, признавались и принимались обществом. При всей своей привлекательности и поистине прорывных перспективных возможностях цифровые информационные технологии исключением не стали. В статье рассматриваются вопросы использования современных цифровых технологий в криминалистике, дается оценка путей внедрения цифровых технологий в правоприменительную практику криминалистического обеспечения раскрытия и расследования преступлений.

Ключевые слова: криминалистика; цифровая криминалистика; цифровые технологии; информационные технологии; преступления с применением цифровых технологий.

Today it is difficult to imagine the modern world without a computer, a mobile phone, a digital photo and video camera, and the Internet. Throughout the history of mankind, the introduction of scientific and technical achievements into our lives has been a necessary condition for the improvement of public relations, but hardly anyone can say that these processes have always been easy, recognized and accepted by society. For all its appeal and truly breakthrough promising opportunities, digital information technology is no exception. The article deals with the use of modern digital technologies in criminology, assesses the current state, prospects of development and ways of introducing digital technologies in the law enforcement practice of forensic support for the disclosure and investigation of crimes.

Keywords: criminalistics; digital criminalistics; digital technologies; information technologies; crimes with the use of digital technologies.

В качестве центрального звена в таком противодействии должна стать компьютерная криминалистика как отрасль знаний, умений и навыков, набор компетенций, которые обеспечат деятельность по выявлению информационных преступлений, криминалистическому исследованию электронной доказательственной информации [5]. В Российской Федерации имеется ограниченное число трудов на эту тему, но это единичные случаи [6]. Однако динамика технологий осуществляется так быстро, что нужда в компьютерной криминалистике повышается с возникновением каждой новой информационно-телекоммуникационной технологии, совершением нового информационного преступления, появлением высокотехнологического оборудования в целях исследования компьютерных устройств и мобильных средств связи.

По оценке руководителя организационно-аналитического отдела Главного управления процессуального контроля СК России Д. А. Кунева, с 2013 по 2016 г. количество этих преступлений возросло в шесть раз ‒ с 11 тыс. до 66 тыс., и это учитывая отмеченную руководителем ведомства высокую латентность и, соответственно, условную объективность картины официальной статистики [8]. Причина такого положения дел обусловливается тем, что возможности объективной оценки уровня преступности в данной сфере, скорее всего, не успевают за изменениями развития информационных технологий [3]. В качестве примера могут выступать блокчейн-технологии, которые являются основой функционирования системы криптовалют. К сожалению, правовая неопределенность данного платежного инструмента и огромные технологические возможности по передаче информации в виртуальном пространстве выступают в качестве питательной среды для совершения различного рода правонарушений и преступлений. Причем практика показала, что криптовалюта может быть как платежным средством ‒ средством совершения преступления, так и предметом преступления.

При этом глобализация информационных телекоммуникационных возможностей свидетельствует о международном, транснациональном характере исследуемых проблем. В январе текущего, 2019 года орган исполнительной власти ЕС анонсировал учреждение Европейского агентства по кибербезопасности [12], в это же время президент США подписывает приказ о создании так называемой специальной группы, к задаче которой относится борьба с мошенническими схемами и отмыванием денег с помощью криптовалют [11].

Другими словами, необходимо признать то, что преступления, которые совершаются с применением информационных технологий, не ограничиваются территориями государств и совершением только компьютерных преступлений, а сами технологии используются представителями криминальных структур всего мира как средство при незаконной банковской деятельности, легализации преступных доходов, совершении мошенничества, незаконного оборота оружия, наркотических средств и других преступлений.

В компьютерную криминалистику входят обнаружение, восстановление данных, собирание электронных доказательств, криминалистический анализ компьютерных средств и данных, направленных на раскрытие и расследование преступлений. Иными словами, компьютерная криминалистика представляет собой сбор, сохранение, анализ и представление данных, связанных с любыми компьютерными средствами, мобильными сотовыми телефонами, любыми устройствами, которые фиксируют информацию в цифровой форме. Причем цифровые доказательства могут представляться полезными не только по уголовным делам, но и в гражданских спорах и трудовых разбирательствах. При этом компьютер и телефон могут играть одну из трех ролей в процессе совершения преступного посягательства. Они могут выступать в качестве предмета преступления, быть орудием и средством совершения преступления или могут служить хранилищем доказательств, в котором хранится ценные сведения о преступлении. Иногда компьютер может играть несколько ролей сразу. В процессе расследовании уголовного дела необходимо знать, какие роли играет компьютер в преступлении, а затем приспособить процесс расследования к этой самой роли. Использование информации о том, как компьютер применялся в преступлении, также оказывает помощь в поиске доказательственной базы. В случае если компьютер был взломан через файл сетевого пароля, то следователь будет знать, как и где искать файлы для взлома паролей и файлы паролей. В настоящее время огромные размеры жестких дисков могут занять большое количество времени, поэтому сотрудники правоохранительных органов нуждаются в такой информации, которая способствует ускорению процесса сбора цифровых доказательств.

Специалист в сфере компьютерной криминалистики должен выполнять следующие функции: сбор данных; дублирование и сохранение данных; восстановление данных; поиск документов; преобразование мультимедиа; выступление в качестве экспертов свидетелей в суде; исследование компьютерных данных; иные функции.

Одним из главных условий выполнения функций криминалистического исследования компьютерных данных является сохранение изъятых компьютерных данных в неизменном виде, поскольку это является главным условием для проверки доказательств. Если не соблюдать данное условие, изъятое доказательство могут признать недопустимым. В целях обеспечения неизменности нужно дублировать и сохранять данные.

Правоохранительными органами многих стран успешно применяется аппаратно-программный комплекс UFED [10]. Данное устройство позволяет:

‒ извлекать данные из более чем 1 700 мобильных телефонов. Поддержка более 1 700 моделей мобильных телефонов, в том числе интеллектуальные устройства Apple iPhone, Symbian, Microsoft Mobile, Blackberry и Palm;

‒ применять мобильную судебную лабораторию в полевых условиях. Данное устройство характеризуется портативностью, является быстрым и удобным на месте происшествия.

В качестве еще одного эффективного устройства выступает EnCase Forensic ‒ локальное программное обеспечение, используемое в целях проведения компьютерно-технической экспертизы, которое является, по сути, международным стандартом поиска цифровых улик и предоставления данных в суд. С помощью EnCase Forensic эксперты могут получать данные посредством широкого спектра готовых фильтров и модулей, выявлять потенциальные доказательства с помощью криминалистического анализа информации, которая содержится на жестком диске, и подготавливать полные отчеты о полученных результатах, сохраняя при этом надежность и целостность полученных доказательств.

Таким образом, наше общество обратилось в цифровое, и внедрение цифровых технологий будет только нарастать в будущем. Мы нуждаемся в хорошо образованных и подготовленных специалистах по компьютерной криминалистике, чтобы придать легитимность профессии и успешнее противодействовать современным вызовам для защиты наших государственных и общественных интересов.

Основные термины (генерируются автоматически): компьютерная криминалистика, преступление, данные, ESN, ICCID, IMEI, IMSI, UFED, мобильный телефон, Российская Федерация.

Если вам когда-нибудь приходилось разбираться в чужом компьютере, а не просто форматировать его, — это значит вы уже занимались компьютерной криминалистикой, т.е. форензикой! С одной только разницей, что у специалистов в этой области задач намного больше. Они анализируют трафик, системные сбои, ошибки пользователей и разные инциденты информационной безопасности, ведут их учет и ищут сокрытые данные и другие возможные следы взлома.

Форензика — компьютерная криминалистика

Специалисты в области форензики незаменимы при необходимости быстро обнаружить и проанализировать инциденты ИБ, например, взлом веб-сервера или причины утечки конфиденциальной информации, шифрование конфиденциальных данных и т.д. В таких случаях перед экспертами-криминалистами ставятся следующие задачи:

- разобраться в способе реализации взлома;

- построить сценарий атаки;

- восстановить хронологию атаки;

- собрать оставшиеся следы атаки;

- разработать необходимые меры защиты для предотвращения от подобной и по возможности от других атак, улучшая процесс обеспечения ИБ в целом;

- уменьшить и восстановить нанесенный ущерб.

В случае необходимости в их задачи так же входит формирование экспертного заключения по факту инцидента ИБ в случае расследования такового, например, судебными органами. Ведь по нормам законодательства необходимо сначала подтвердить сам факт преступления и определить его состав, и только затем можно возбудить уголовное дело, в данном случае по фактам компьютерных преступлений.

В настоящее время все больше и больше крупных и не очень компаний в обязательном порядке организовывают специализированный отдел или хотя бы штат из нескольких экспертов по форензике. К таким компаниям относятся не только компании сферы информационных технологий, но также и компании далекие от нее, например, финансовые (т.к. при расследовании финансовых преступлений большинство доказательств можно найти в компьютерных системах) и др.

Стоит ли говорить, что задачки на форензику традиционно присутствуют и в CTF? Поэтому без знания хотя бы базовых техник расследований не обойтись. А некоторые часто используемые инструменты, идущие в ход на CTF, мы рассмотрим чуть ниже.

Классификация компьютерной криминалистики

Любая наука склонна делиться на более мелкие темы. Чтобы окончательно почувствовать себя в институте, давайте прикинем карту классификации компьютерной криминалистики.

- Computer forensics — к ней относится все, что связано с поиском артефактов взлома на локальной машине: анализ RAM, HDD, реестра, журналов ОС и так далее.

- Network forensics, как понятно из названия, имеет отношение к расследованиям в области сетевого стека — например, дампу и парсингу сетевого трафика для выявления таких интересных вещей, как RAT, reverse shell, backdoor-туннелей и тому подобного.

- Forensic data analysis посвящена анализу файлов, структур данных и бинарных последовательностей, оставшихся после атаки или использовавшихся при вторжении.

- Mobile device forensics занимается всем, что касается особенностей извлечения данных из Android и iOS.

- Hardware forensic — экспертиза аппаратного обеспечения и технических устройств (примеры тут, тут и еще тут, все ссылки — в PDF). Это направление наименее популярно и наиболее сложно. Сюда входит разбор данных на низком уровне (микроконтроллера, прошивки или BIOS), исследование специфических особенностей работы устройства, к примеру диапазона частот работы Wi-Fi-передатчика или внутреннего устройства скиммера, устанавливаемого на банкоматы.

Методы и техники компьютерной криминалистики

Как и в случае с анализом вредоносных программ, есть два основных подхода к экспертизе взломанной машины:

Статический анализ. Задачи статического анализа — создать (скопировать) образ жесткого диска или дампа оперативной памяти, выявить и восстановить удаленные файлы, остатки аномальных файлов в %TEMP% и системных директориях, собрать историю серфинга веб-браузера, системные логи (события авторизации, аудит доступа к файлам и директориям и так далее), получить список запущенных в памяти процессов и открытых коннектов сети.

Динамический анализ, или live-анализ, использует нарезку из снапшотов системы, запускаемой в различных условиях для получения полной картины происходящего. К примеру, малварь склонна удалять свой код и следы инфицирования после определенных действий. И если снапшот взломанной системы был снят до этого момента, есть реальный шанс получить данные о том, что эта малварь делала на компьютере жертвы. Соответственно, в качестве подшивки электронных свидетельств здесь могут выступать скриншоты, логи коннектов в сеть, передаваемый трафик, сравнение состояния файловой системы ОС до и после инцидента.

Есть неплохая статейка (PDF) на английском языке, где вкратце описываются и сравниваются эти методы.

Основные инструменты форензики

Первое, что нужно сделать в начале компьютерной криминалистической экспертизы, — это собрать и сохранить информацию, чтобы затем можно было восстанавливать хронологию и поведенческую картину инцидента.

Давайте посмотрим, какие инструменты по умолчанию должны быть в инструментарии эксперта Форензики. Начнем с самого главного — снятия образа диска для последующего анализа в лабораторных условиях.

Всегда ясно и четко осознавайте, какое именно действие и для чего вы совершаете. Неправильное использование приведенных в тексте статьи программ может привести к потере информации или искажению полученных данных (доказательств). Ни автор статьи, ни редакция сайта не несут ответственности за любой ущерб, причинный из-за неправильного использования материалов данной статьи.

Создание образа диска, раздела или отдельного сектора

Обработка сформированных образов дисков

-

— утилита на Python, которая работает из командной строки и помогает быстро монтировать образы дисков. — тулза и вместе с ней библиотека для обработки форматов EWF (Encase Image file Format). — крохотная CLI-утилитка для конвертирования образов дисков в удобный формат с сохранением всей информации и метаданных.

Сбор данных с жестких дисков

-

— утилита для создания дампа оперативной памяти машины. Проста и удобна. — софтинка для создания базы доказательных файлов. — еще одна тулза для криптоаналитиков, помогает искать зашифрованные тома TrueCrypt, PGP и Bitlocker. — специальный браузер, предназначенный для захвата веб-страниц и последующего расследования. — годная утилита для извлечения дампа RAM, в том числе приложений, защищенных антиотладочной или антидампинговой системой. — как и прошлый инструмент, предназначен для снятия RAM всех версий Windows — от ретро Windows XP до Windows 10 (включая и релизы Windows Server).

Уделяйте пристальное внимание корректному созданию образа системы для дальнейшего изучения. Это позволит быть уверенным в достоверности полученных результатов. Перед любыми действиями, задевающими работоспособность системы или сохранность данных, обязательно делайte снапшоты и резервные копии файлов.

Анализ файлов найденных на жестких дисках

-

t помогает в получении информации о сетевых процессах и списков двоичных файлов, связанных с каждым процессом. Помимо этого, линкуется к VirusTotal и другим онлайновым сервисам анализа вредоносных программ и службам репутации. преобразует разные типы данных в значения даты и времени. — программа для поиска в двоичных данных, есть поддержка регулярных выражений. рекурсивно анализирует заголовки каждого файла eCryptfs в выбранном каталоге или диске и выводит список шифрованных файлов. — утилита для анализа защищенных паролем и зашифрованных другими алгоритмами файлов, которая заодно анализирует сложность шифрования и предлагает варианты дешифровки. — программа для онлайнового анализа типа файлов по собственной базе сигнатур, которых уже больше двух тысяч. — утилита для анализа образов оперативной памяти, включая анализ файлов подкачки и извлечения оттуда данных. — утилита для просмотра и дальнейшего извлечения файлов из теневых копий в системе Windows. — маленький и быстрый HEX-редактор. — HEX-редактор с поддержкой шаблонов, при этом быстр и в нем нет ничего лишнего. — кросс-платформенный HEX-редактор с возможностью сравнивать файлы и кучей других фич.

Извлечение данных из файлов

-

— утилита для вылавливания email, IP-адресов и телефонов из файлов. — утилита для извлечения данных и файлов изображений.

Обработка данных в оперативной памяти (RAM)

-

— крутой и навороченный фреймворк, который при этом быстро работает. — опенсорсный набор утилит для разностороннего анализа образов физической памяти. — скрипт для анализа дампов RAM, написанный на Python. — программа для извлечения паролей KeePass из памяти.

Анализ сетевого стека и браузеров

-

— прога для сбора, хранения и анализа данных сетевого потока. Идеально подходит для анализа трафика на магистрали или границе крупного распределенного предприятия или провайдера среднего размера. — всемирно известный сетевой анализатор пакетов (сниффер). Имеет графический пользовательский интерфейс и широкий набор возможностей сортировки и фильтрации информации. — инструмент сетевого анализа для обнаружения ОС, имени хоста и открытых портов сетевых узлов с помощью перехвата пакетов в формате PCAP. — крошечная программа для извлечения информации из браузера Google Chrome. — еще одна утилитка для анализа истории Chrome.

Поиск артефактов на HDD и периферии

-

— мощный функциональный сборщик информации о системе Windows (реестр, файловая система, сервисы, процессы, настройка окружения, автозагрузка и так далее). — кросс-платформенный быстрый анализатор реестра для ОС Windows. — парсер журналов USN для томов NTFS. — утилита для восстановления данных NTFS.

Специализированные паки и фреймворки

-

— платформа с открытым исходным кодом для извлечения и исследования данных. Есть варианты для CLI и GUI. — еще одна библиотека с открытыми исходниками и коллекция инструментов командной строки для анализа образов дисков. — универсальный криминалистический инструмент для исследования данных мобильных устройств. Пак входящих в него утилит позволяет выполнять полное извлечение данных, проводить исчерпывающий анализ данных, хранящихся на телефонах и в облачных хранилищах. В наличии есть Forensic Cloud Extractor — встроенная служебная программа, собирающая данные из облачных служб хранения данных; средство Forensic Maps — программа, работающая с данными геоинформационных систем (GPS); Forensic Call Data Expert — программа для импорта записей данных о вызовах (так называемые CDR-файлы) любого поставщика услуг беспроводной связи и визуального анализа соединений абонентов.

Конечно, это далеко не все инструменты, которые могут пригодиться, а только известные и часто встречающиеся программы.

Собираем свою лабораторию

Для анализа и сбора артефактов нам будет нужна специальная лаборатория. Поскольку мы будем акцентироваться только на софтовой составляющей экспертизы, то есть без ковыряния железок, нам в качестве основы вполне хватит пула из нескольких виртуальных машин и специализированных дистрибутивов с необходимым софтом. Гипервизор я вам предлагаю выбрать на свой вкус, это может быть и бесплатный VirtualBox, и VMware.

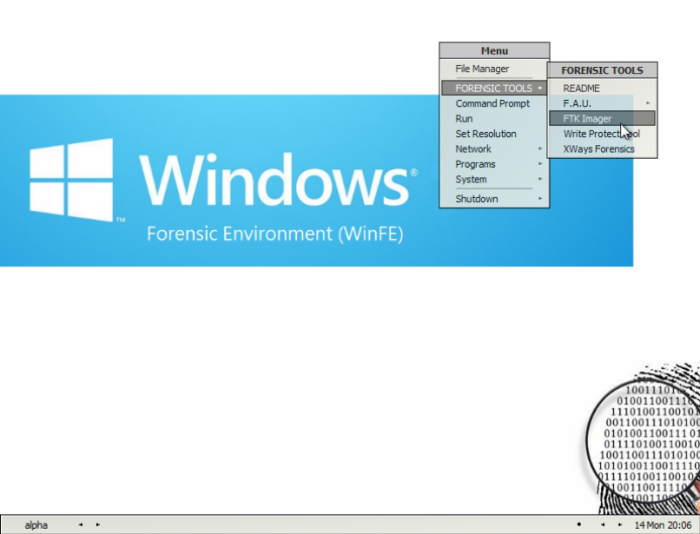

Компьютерная криминалистика (Форензика). Демонстрация рабочего стола и меню утилит дистрибутива DEFT

Материалы для изучения компьютерной криминалистики

Книги

Так вышло, что русскоязычной литературы по компьютерной криминалистики практически нет. Да оно и неудивительно, форензика как прикладная деятельность стала популярна относительно недавно.

Материалы и курсы

-

— курс обучения основам форензики от авторитетного института SANS. — еще один вариант курса по программе CHFI. — материалы к курсу обучения по мобильной форензике. — базовый курс обучения на площадке Udemy, заявленная стоимость — 50 долларов, однако по акции — 14 долларов. — еще один курс на площадке Udemy для продвинутых, стоимость 200 долларов, в дни распродаж — всего 14. — курс профессиональной подготовки с дальнейшей сертификацией по программе CHFI.

Для тех, кто хочет проверить свои знания в деле форензики, доступен бесплатный онлайновый тест Computer Forensics Fundamentals.

Полезные ссылки

Мобильная форензика

Остальные направления

Площадки для тренировки

-

— набор дампов памяти от Windows до Linux с зашитыми в них артефактами. — набор свободно скачиваемых заданий на темы web sleuthing и deleted file recovery. — репозиторий дампов сетевого трафика.

Краткие руководства и примеры парсинга дампов сетевого трафика можно найти тут, вот тут и на русском вот еще тут.

-

— репозиторий образов для тренировки навыков криминалистической экспертизы. — еще один архив снимков ФС. — портал организации Digital Corpora, созданный для энтузиастов киберфорензики, с семплами для тестирования своих навыков. — коммерческий набор инструментов и демопак для тестирования навыков.

Другие полезные ресурсы

-

. — чит-листы и шпаргалки по форензике, созданные в институте SANS, и не только! — статья о том, сколько зарабатывают эксперты по форензике за рубежом. Согласитесь, недурно! — железо для аппаратной форензики.

Заключение

Вот наш довольно сжатый ликбез по форензике и подошел к финалу. Надеюсь, что вам было интересно, вы узнали что-то новое о расследовании инцидентов, заинтересовались темой компьютерной криминалистики и получили хороший импульс прокачивать матчасть, свои скиллы и развиваться дальше!

В этой статье я расскажу о некоторых особенностях различных способов создания копий (образов) носителей информации в компьютерной криминалистике (форензике). Статья будет полезна сотрудникам отделов информационной безопасности, которые реагируют на инциденты ИБ и проводят внутренние расследования. Надеюсь, что и судебные эксперты, проводящие компьютерно-техническую экспертизу (далее КТЭ), найдут в ней что-то новое.

Для начала цитата:

Автор полагает (и многие исследователи с этим согласны), что исследовать в ходе КТЭ оригинал носителя вообще нежелательно. Чтобы гарантировать неизменность информации, а также оставить возможность проведения повторной или дополнительной экспертизы, надо оставить оригинал нетронутым. А все исследования проводить с его копией. Это не только надежнее, но и удобнее, поскольку копию можно сделать на таком носителе, который лучше приспособлен для имеющихся у эксперта инструментов, надежнее, быстрее.

Н.Н. Федотов. Форензика – компьютерная криминалистика

Чтобы созданный образ был криминалистически достоверен, нужно, во первых, в процессе создания не изменить содержимого исследуемого носителя, во вторых, после извлечения образ должен побитово соответствовать исследуемому носителю. Такой образ будет содержать не только живые файлы, но и служебные данные, свободные области файловых систем и области неразмеченные файловыми системами.

Если вы, подобно слону в посудной лавке, подключите исследуемый носитель к обычной операционной системе (ОС), то произойдет необратимое: в стандартной конфигурации ОС активирует устройство сразу после обнаружения, смонтирует файловые системы и, не спрашивая вас, изменит его содержимое. Windows, например, без спроса изменяет временные метки в атрибутах файлов (в некоторых случаях), создает скрытые папки Корзины, сохраняет информацию о конфигурации.

Предотвратить изменение информации на носителе можно двумя способами: аппаратно или программно.

Аппаратные блокираторы записи

С аппаратными решениями я не работал, но приведу немного теории из интернетов. Бывают блокираторы записи (bridge), через которые исследуемые носители информации подключаются к компьютеру, а бывают дубликаторы (duplicator), которые умеют автономно создавать полные копии и образы исследуемых дисков.

Аппаратные решения безусловно имеют свои плюсы, но есть у них и недостатки:

Они недешевы. Для примера, блокиратор записи T35u имеет рекомендованную розничную цену $349.00, дубликатор Tableau TD2u — $1,599.00.

Загрузочные диски для компьютерной криминалистики

Софтверизация неизбежна в компаниях с распределенной территориальной структурой (особенно, если у вас нет желания попилить половину бюджета ИТ на железяки, которые могут никогда не понадобиться). Программные решения сэкономят вам время в случае массовых инцидентов: вы можете создать столько загрузочных флешек, сколько вам нужно исследовать компьютеров, а после запустить создание образов на всех компьютерах одновременно. Осталось только определиться, что за софт должен быть на этих загрузочных флешках.

Linux дистрибутивы

Снять образ можно одним из многочисленных специализированных дистрибутивов Linux, вот некоторые из них: Rip Linux, DEFT Linux, CAINE, Paladin, Helix, Kali. В некоторых при загрузке нужно выбрать режим forensic mode (или что-то в этом духе). Часть из этих дистрибутивов уже содержат ПО для анализа образов.

Windows загрузочные диски

Вот несколько сильных сторон WinFE:

- Можно использовать Windows-приложения для криминалистики (портативные версии)

- Большинство судебных экспертов уже используют Windows

- Бесплатно (если у вас есть лицензия на Windows)

- Относительно легко собрать и кастомизировать

- Меньше возможностей для серьезных ошибок в процессе использования

Самый простой способ собрать WinFE — утилита из проекта WinBuilder Mini-WinFE. Вам понадобятся дистрибутив Windows и ПО, которое вы захотите включить в сборку. На выходе вы получите ISO файл, который можно записать на CD или на USB (с помощью Rufus).

Основной сценарий использования WinFE:

- Создание загрузочного диска с WinFE.

- Загрузка WinFE на исследуемом компьютере.

- Снятие образа дисков исследуемого компьютера. Образы записываются на носитель с WinFE или на любой другой носитель.

Supported applications include — CloneDisk (included)

DMDE (included)

Forensic Acquisition Utilities (included)

FTK Imager (copied from local install)

HWiNFO (included)

LinuxReader (downloaded automatically)

MW Snap (included)

NT Password Edit (included)

Opera (included)

Sumatra PDF Reader (included)

WinHex (copied from local install)

X-Ways Forensics (copied from local install)

Write Protect Tool (included)

За особое поведение WinFE в процедуре подключения дисков отвечают два параметра реестра:

- HKEY_LOCAL_MACHINE\system\ControlSet001\Services\MountMgr. Параметр NoAutoMount типа DWord принимает значение 1. После этого сервис Mount-Manager не выполняет автоматического монтирование любых storage device.

- HKEY_LOCAL_MACHINE\system\ControlSet001\Services\partmgr\Parameters параметр SanPolicy принимает значение "3" или "4" в зависимости от версии Windows.

Существуют как минимум семь версий WinFE, каждая доступна в варианте 32 и 64 бита.

Каждая из версий имеет свой набор возможностей, подробное сравнение, но я рекомендую 32-битную версию Windows FE 5.x (подробности ниже).

Итак, во время загрузки WinFE не монтирует разделы, а предлагает сделать это пользователю самостоятельно с помощью специальной утилиты Write Protect Tool (WProtect.exe, автор Colin Ramsden). Как следует из названия, эта утилита предотвращает запись на диск.

Впрочем, и у WinFE были случаи непреднамеренной записи. Важно, что эти случаи хорошо изучены, относятся к старым версиям Windows

В статье рассказывается об основах создания криминалистических копий носителей информации. Приводится пошаговая инструкция: как извлечь жесткий диск из ноутбука и сделать его криминалистическую копию с помощью доступного специализированного программного обеспечения.

Введение

Цифровые устройства являются неотъемлемой частью нашей жизни. Поэтому доказательства, полученные из различных цифровых устройств, используются при проведении расследований в корпоративной, гражданской или общеуголовной сферах.

Цифровые доказательства, к сожалению, легко повредить или уничтожить. Часто это происходит непреднамеренно: скажем, при попытках технического персонала восстановить работоспособность компьютера после инцидента (например, в области дистанционного банковского обслуживания).

Типовым носителем цифровых доказательств является жесткий диск, в статье мы пошагово рассмотрим процесс создания криминалистической копии именно жесткого диска на конкретном примере.

Виды криминалистических копий носителей информации

Существуют два основных метода криминалистического копирования носителей информации:

Извлечение жесткого диска

Для примера будет рассмотрено создание криминалистической копии жесткого диска ноутбука FUJITSU SIEMENS Amilo M3438G.

Рисунок 1. Внешний вид ноутбука FUJITSU SIEMENS

Извлечь жесткий диск из ноутбука бывает непросто. Поэтому, чтобы не повредить компьютер, рекомендуется предварительно найти в интернете видео, в котором показано, как разобрать конкретную модель ноутбука. Как правило, такое видео может быть найдено по запросу: how to disassemble ‘модель ноутбука’.

Рисунок 2. Результаты поискового запроса how to disassemble M3438G

Обычно модель ноутбука указана на этикетке, расположенной на нижней стенке ноутбука или в батарейном отсеке.

При извлечении следует помнить о том, что жестких дисков в ноутбуке может быть больше одного. Есть модели, в которых установлено 4 жестких диска. Кроме того, дополнительный жесткий диск может быть установлен в отсек DVD-привода.

При вскрытии ноутбука, использованного в качестве примера, обнаружен всего один жесткий диск.

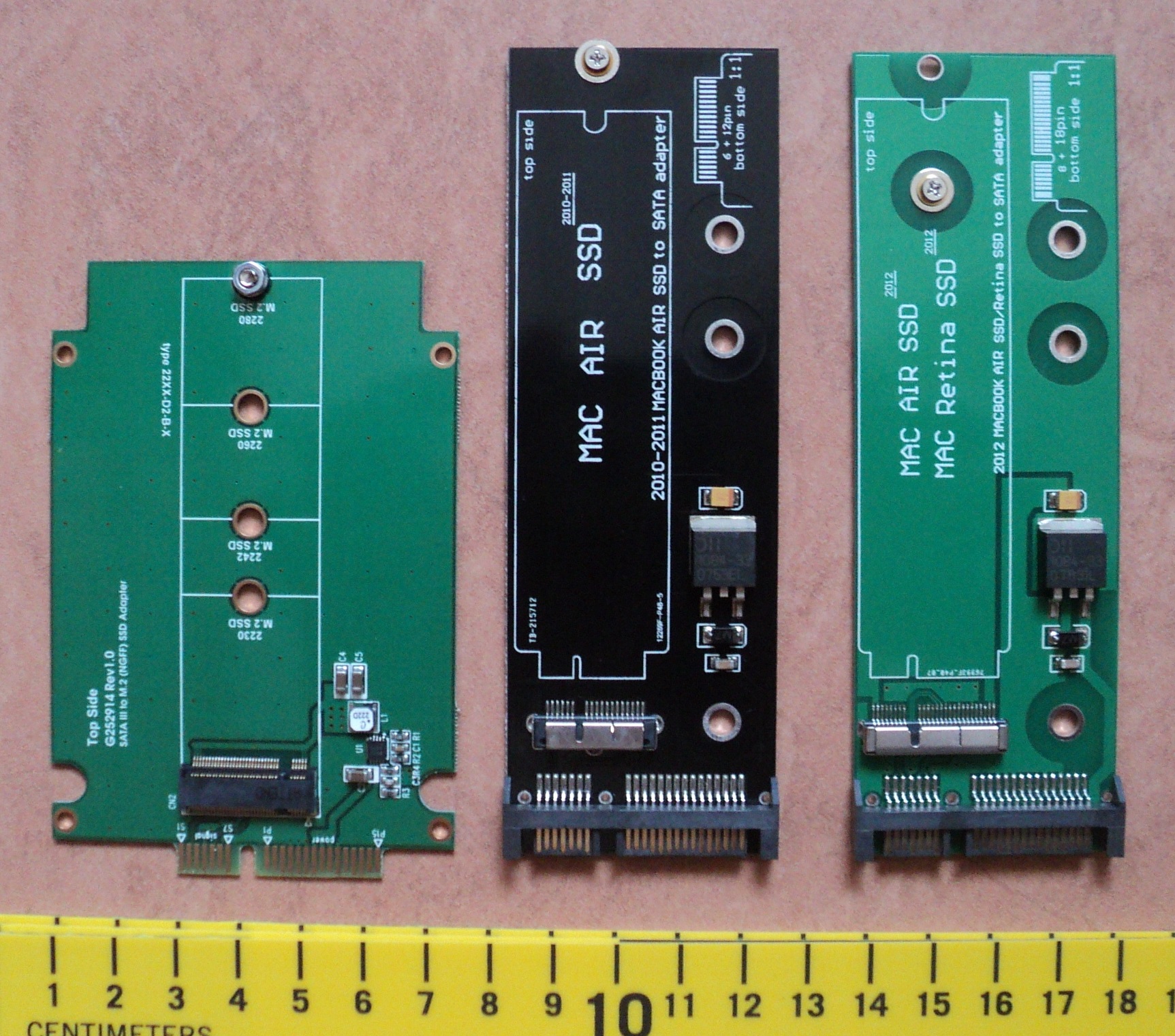

Рисунок 3. Извлеченный жесткий диск

Создание криминалистической копии жесткого диска

При создании криминалистических копий носителей информации используются аппаратные или программные блокираторы записи. Это делается для того, чтобы исключить возможность случайного изменения данных на них. Воспользуемся аппаратным блокиратором WiebeTECH Forensic UltraDock V5. Для корректной работы в среде Windows этот блокиратор эмулирует функции записи, переноса, удаления файлов на подключенном жестком диске. На самом деле никакие данные на диске-источнике не изменяются.

Рисунок 4. Внешний вид блокиратора записи

Данный блокиратор имеет следующие преимущества перед другими:

- Он автоматически детектирует и производит разблокировку таких областей жесткого диска, как Device Configuration Overlay (DCO) и Host Protected Area (HPA).

- Если доступ к данным жесткого диска заблокирован ATA-паролем, он выводит соответствующую информацию на свой дисплей.

К данному блокиратору можно подключить жесткие диски с интерфейсами SATA и IDE. Если в ноутбуке используются жесткие диски SSD, то для их подключения потребуется соответствующий адаптер.

Рисунок 5. Адаптеры для SSD-дисков

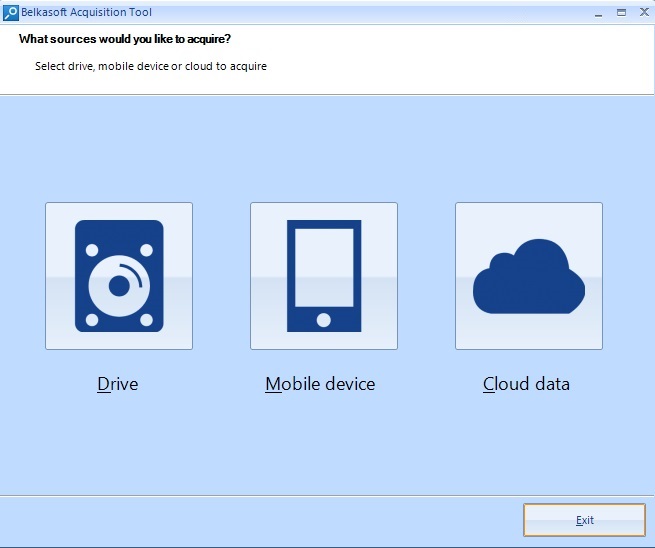

Для создания криминалистической копии воспользуйтесь программой Belkasoft Acquisition Tool, она бесплатна. Belkasoft Acquisition Tool является универсальной утилитой, позволяющей создавать криминалистические копии жестких дисков, мобильных устройств, извлекать данные из облачных хранилищ.

Подключите извлеченный жесткий диск с помощью блокиратора записи к компьютеру и запустите Belkasoft Acquisition Tool. В основном окне программы будет предложено выбрать источник данных: жесткий диск, мобильное устройство или облачное хранилище.

Рисунок 6. Основное окно программы

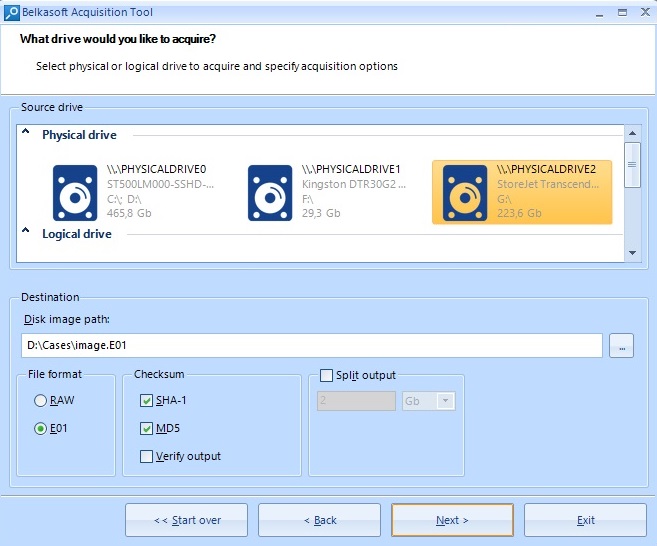

Кликните по иконке Drive. После этого откроется окно, где будет предложено выбрать устройство, которое необходимо скопировать; указать место, где будет создаваться криминалистическая копия; задать имя файла и его формат и т. д.

Рисунок 7. Окно выбора накопителя для создания его криминалистической копии и установки ее параметров (месторасположения, имени, формата и т. д.)

Как видно на рисунке 7, жесткий диск, криминалистическая копия которого будет создаваться, подключен как PHYSICALDRIVE2. При этом будет создан файл с именем image.E01, для которого рассчитан хеш функции SHA-1 и MD5.

Расчет хешей необходим для того, чтобы подтвердить подлинность криминалистической копии с момента ее создания до момента использования доказательств, полученных из нее.

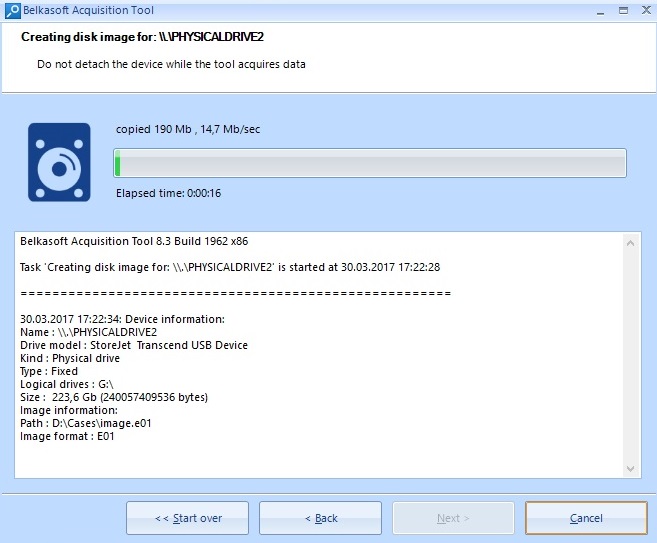

Кликните по кнопке Next, чтобы запустить процесс создания криминалистической копии жесткого диска.

Рисунок 8. Отображение процесса создания криминалистической копии жесткого диска

Выводы

Если в компании случился значимый инцидент информационной безопасности, проводить расследование необходимо. Благо, для этого сейчас существует широкий спектр методов.

Создание криминалистических копий носителей информации — важный этап реагирования на инциденты в сфере информационной безопасности. Именно поэтому важно знать, как именно создаются криминалистические копии носителей информации, а также какие для этого применяются аппаратные и программные средства. В статье мы подробно рассмотрели процесс создания криминалистической копии жесткого диска ноутбука с помощью универсальной утилиты Belkasoft Acquisition Tool и аппаратного блокиратора WiebeTECH Forensic UltraDock V5.

Подписывайтесь на канал "Anti-Malware" в Telegram, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Читайте также: