Защита информации в локальных и глобальных компьютерных сетях кратко

Обновлено: 05.07.2024

Компьютерным вирусом называется программа, способная самостоятельно создавать свои копии и внедряться в другие программы, в системные области дисковой памяти компьютера, распространяться по каналам памяти.

По среде обитания. Сетевые вирусы используют для своего распространения команды и протоколы телекоммуникационных сетей. Файловые вирусы чаще внедряются в исполняемые файлы. Загрузочные вирусы внедряются в загрузочный сектор дискеты или в главную загрузочную запись жесткого диска. Документные вирусы заражают текстовые файлы редакторов и электронных таблиц.

По способу заражения. Резидентные вирусы после завершения инфицированной программы остаются в оперативной памяти и продолжают свои действия, заражая другие программы. Нерезидентные вирусы запускаются вместе с зараженной программой и удаляются из памяти вместе с ней.

По алгоритмам функционирования. Паразитирующие – вирусы, изменяющие содержимое зараженных файлов. Троянские кони – вирусы, маскируемые под полезные программы. Вирусы-невидимки способны прятаться при попытках их обнаружения. Мутирующие вирусы периодически изменяют свой программный код, что делает задачу обнаружения очень сложной.

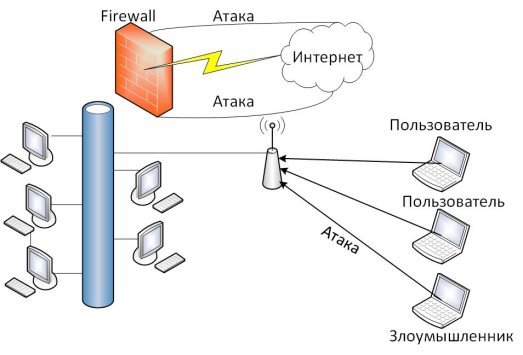

Основным источником проникновения вирусов являются коммуникационные сети и съемные носители информации. Для исключения проникновения вирусов через сеть необходимо осуществлять автоматический входной контроль всех данных, поступающих по сети, который выполняется сетевым экраном (брандмауэром), принимающим пакеты из сети только от надежных источников. Для исключения проникновения вирусов через съемные носители необходимо ограничить число пользователей, обязательно при подключении съемного носителя проверять его антивирусной программой.

3. Примеры заданий к зачёту

Электронные таблицы MS Excel

Рассчитать площадь и объем животноводческих построек

| Наименование построек | Ширина, м | Длина, м | Высота, м | Площадь, м2 | Объем, м3 |

| Телятник | 8,75 | 160,7 | 2,85 | ||

| Коровник | 10,2 | 188,8 | 2,85 | ||

| Свинарник | 7,3 | 165,0 | 2,80 | ||

| Конюшня | 6,8 | 225,0 | 3,10 | ||

| ИТОГО | х | х | х |

1. Определить площадь и объем построек: гр. 5 = гр. 2 * гр. 3; гр. 6 = гр. 5 * гр. 4.

2. Определить суммарную площадь и объем.

3. На основании данных таблицы построить диаграмму.

Расчет объема силоса в силосной башне

| Наименование культур | Высота башни, м | Радиус внутри башни | Объем, м3 | Вес 1 м3, кг | Общийвес |

| Подсолнечник | 2,5 | ||||

| Подсолнечник со свеклой | 2,0 | ||||

| Зерновые с соломой | 2,0 | ||||

| Свекловичные с соломой | 4,8 | 2,0 | |||

| ИТОГО | х | х | х |

1. Определить объем и вес каждой силосной башни: гр. 4= гр. 2 * гр. 3; гр. 6= гр. 4 * гр. 5

2. Определить общий объем и общий вес.

3. На основании данных таблицы составить диаграмму.

Расчет эталонной выработки по бригаде

| Наименование работ | Объем, га | Коэффициент перевода в эталонные га | Эталонная выработка |

| Вспашка зяби | 0,8 | ||

| Боронование | 0,54 | ||

| Разброс органических удобрений | 0,21 | ||

| Посадка рассады | 0,15 | ||

| ИТОГО | х |

1. Определить эталонную выработку по каждому виду работ: гр. 4 = гр. 2 * гр. 3

2. Суммировать общую эталонную выработку.

3. На основании данных таблицы построить диаграмму.

Расчет массы удобрения

| Наименование удобрения | Концентрация, % | Масса раствора, кг | Масса удобрения |

| Аммофос | |||

| Преципитат | |||

| Калийное | |||

| Медный купорос | |||

| ИТОГО | Х | х |

1. Определить массу удобрения: гр. 4 = (гр. 2 * гр. 3) * 100

2. Определить общую массу удобрений.

3. На основании данных таблицы построить диаграмму.

Статьи к прочтению:

Computer science. Global network the Internet. Lesson 3. Data protection on the Internet

Похожие статьи:

Существуют несколько видов защиты информации. Защита выбирается в зависимости от оборудования, возможностей и совместимости. Рассмотрим некоторые из них….

Компьютерная сеть - совокупность компьютеров, которые соединены между собой при помощи специальных коммуникационных каналов для обмена информации между участниками сети.

Компьютерные сети используются для обеспечения коммуникации между компьютерами, находящимися на расстоянии. Это может быть как небольшая сеть, состоящая из нескольких компьютеров в одном помещении, так и глобальная компьютерная сеть Интернет, которая обеспечивает взаимосвязь устройств по всему миру.

Разновидности компьютерных сетей

Рисунок 1. Виды компьютерных сетей. Автор24 — интернет-биржа студенческих работ

Первые компьютерные сети (локальные) могли обеспечивать взаимосвязь с целью передачи данных на небольшие расстояния между компьютерами, непосредственно соединенными при помощи специальных кабелей.

Хорошим примером локальной сети является компьютерный класс в школе. В нем, как правило, находится небольшое количество компьютеров, соединенных между собой и некоторые периферийные устройства (принтеры, сканеры и т.д.), которые доступны для всех компьютеров в сети.

Подключение к устройствам в локальной сети дает возможность расширить возможности всех устройств системы.

Например, с помощью локальной сети можно:

- передать управление периферийными устройствами всем компьютерам в сети;

- передавать файлы между устройствами в сети;

- проводить обмен данными, информацией, удаленно управлять устройствами в сети.

Локальная компьютерная сеть может быть нескольких видов, в зависимости от прав доступа и разрешений у всех устройств сети. Если все компьютеры в сети имеют одни и те же права и разрешения, то такая сеть называется одноранговой. Если же среди устройств есть компьютеры, которые наделены особенными правами и могут больше, чем остальные, то компьютер называется сервером, а сеть уже представляет собой клиент-серверную архитектуру.

Готовые работы на аналогичную тему

Такая архитектура открывает некоторые возможности и является более безопасной, так как позволяет ограничивать права некоторых пользователей, следить за действиями и контролировать состояние системы из одного компьютера.

Глобальная компьютерная сеть представляет собой множество устройств, объединенных в одну огромную сеть. Примером глобальной компьютерной сети есть Интернет. Он позволяет наладить коммуникацию миллионов компьютеров и периферийных устройств по всему миру между собой. Это открывает большое количество возможностей и удобств для пользователей по всему миру.

Например, люди могут в любой момент, находясь в любой точке мира, общаться с другими людьми, используя компьютер, ноутбук или мобильный телефон. Интернет позволяет осуществить обмен любыми файлами, получить доступ к любым книгам и учебным материалам по всему миру, что увеличивает человеческие возможности для обучения и развития.

Потребность защиты информации

Но в то же время расширение возможностей и появление глобальных компьютерных сетей несет за собой некоторые нюансы и отрицательные моменты. Это ведет за собой некоторые уязвимости тех же личных данных или конфиденциальной информации.

Объединение компьютеров в глобальные сети, где пользователи сети не могут быть уверены в добросовестности намерений других пользователей системы, ведет за собой потребность защиты компьютеров в сетях, защиты информации.

Защита информации - комплекс мер, направленных на обеспечение конфиденциальности и сохранности информации в компьютерных сетях или отдельных устройствах.

Информационная безопасность является одним из наиболее важных параметров в компьютерных сетях. От надежности защиты в корпоративных сетях на предприятиях зависит возможность нормально функционировать. Утрата важной информации в условиях корпоративной сети может означать большие потери, убытки, а то и крах компании.

Для предотвращения утечки информации используются специальные меры по обеспечению безопасности и сохранности информации. Они направлены в основном на защиту от несанкционированного доступа. Несанкционированный доступ может быть как прямым - непосредственный физический доступ к компьютеру, так и косвенным - когда физического доступа к устройству нет, а атака производится удаленно.

На сегодняшний день существует огромное количество способов и путей обхода защиты, взлома и получения несанкционированного доступа к информации. Для этого используют прослушивающие устройства, считывание введенных данных пользователей, хищение носителей информации, использование компьютерных вирусов, программные ловушки, вывод из строя систем защиты и перехват информации между устройствами компьютерной сети.

При этом основную угрозу в условиях нынешней высокой степени защиты компьютерных сетей составляет именно человек. Именно с помощью социальной инженерии злоумышленники получают наиболее критическую информацию от сотрудников компании, которая позволяет проводить мошеннические действия внутри компьютерных сетей. В таких условиях злоумышленнику не потребуется даже ничего взламывать, он получит все необходимые для входа в систему данные от сотрудников компании.

Меры защиты информации в компьютерных сетях

Защита информации может включать в себя меры по шифрованию, обеспечению сохранности, резервному копированию и архивации данных.

Одним из первых этапов для защиты компьютера есть установка пароля. Это позволяет защитить данные и конфиденциальную информацию от прямого доступа сторонних людей или злоумышленников.

Для обеспечения дополнительной безопасности используются специальные программы для шифрования. Расшифровка происходит при помощи специального ключа шифрования и может быть осуществлена на любом устройстве при условии наличия нужного ключа шифрования.

Резервное копирование и архивация данных позволяет сжимать и делать бэкапы данных для их последующего восстановления в случае утери или повреждения. Это обеспечивает надежное хранение и не подвергает важную информацию рискам.

Для защиты в условиях локальной сети компьютер использует специальные протоколы передачи данных и взаимодействия с другими участниками компьютерной сети. Существует определенный набор правил и принципов взаимодействия устройств в сети. Такая стандартизация позволяет прийти к лучшему взаимодействию и большей надежности работы и взаимосвязи устройств в сети.

Для защиты информации следует избегать предоставления злоумышленнику физического доступа к устройствам сети. Кроме того, следует избегать подключения к общедоступным сетям, так как это позволит получить доступ к другим устройствам в сети.

Прямой доступ к устройствам в сети позволяет получить информацию о системе при помощи специального сканирования. Информация о системе может содержать конфигурацию, состояние портов и наличие определенного оборудования, что позволит использовать уязвимости системы и при помощи эксплойтов (специальных программ или скриптов, использующих данные уязвимости) получить доступ к системе или данным в ней.

Именно поэтому даже косвенный доступ к компьютерной сети может дать существенное преимущество для злоумышленников. Сканирование портов на предмет их состояния может позволить определить конфигурацию системы и найти ее слабые места.

При этом большую роль в защите компьютерных систем играет человек. Даже в крупных корпорациях с серьезными системами защиты случаются осечки. Чаще всего из-за невнимательности сотрудников, которые сами того не зная, распространили важную информацию, позволяющую получить злоумышленнику доступ к системе. Для этого используется фишинг, вредоносные рассылки, спам и социальная инженерия (вхождение в доверие к сотрудникам или манипуляция их действиями при помощи разговора).

Работа содержит 1 файл

реферат по инф-ке.docx

Internet - глобальная компьютерная сеть, охватывающая весь мир. Сегодня Internet имеет около 15 миллионов абонентов в более чем 150 странах мира. Ежемесячно размер сети увеличивается на 7-10%. Internet образует как бы ядро, обеспечивающее связь различных информационных сетей, принадлежащих различным учреждениям во всем мире, одна с другой.

Нынешний век, наверно, уже войдет в историю человечества как век информации, и роль информации в жизни цивилизации все возрастает. Информация сегодня – это и средство обеспечения успеха в бизнесе, и объект самой серьезной защиты, это и один из наиболее значимых активов предприятия, и один из наиболее существенных элементов предпринимательских рисков. К сожалению, информационные системы становятся все более уязвимыми, требующими серьезной многоуровневой защиты, механизмов контроля и резервирования. Существенно вырастает цена, которую приходится платить владельцу ценной информации, не предпринимающему к защите своих тайн должных усилий.

Вопрос защиты информации поднимается уже с тех пор, как только люди

научились письменной грамоте. Всегда существовала информацию, которую

должны знать не все. Люди, обладающие такой информацией, прибегали к разным

способам ее защиты. Из известных примеров это такие способы как тайнопись

Цезаря, более совершенные шифры замены, подстановки). В настоящее время

всеобщей компьютеризации благополучие и даже жизнь многих людей зависят от

обеспечения информационной безопасности множества компьютерных систем

обработки информации, а также контроля и управления различными объектами. К

таким объектам (их называют критическими) можно отнести системы

телекоммуникаций, банковские системы, атомные станции, системы управления

воздушным и наземным транспортом, а также системы обработки и хранения

секретной и конфиденциальной информации. Для нормального и безопасного

функционирования этих систем необходимо поддерживать их безопасность и

1. Проблемы защиты данных

Internet и информационная безопасность несовместны по самой природе Internet. Она родилась как чисто корпоративная сеть, однако, в настоящее время с помощью единого стека протоколов TCP/IP и единого адресного пространства объединяет не только корпоративные и ведомственные сети (образовательные, государственные, коммерческие, военные и т.д.), являющиеся, по определению, сетями с ограниченным доступом, но и рядовых пользователей, которые имеют возможность получить прямой доступ в Internet со своих домашних компьютеров с помощью модемов и телефонной сети общего пользования.

Как известно, чем проще доступ в Сеть, тем хуже ее информационная безопасность, поэтому с полным основанием можно сказать, что изначальная простота доступа в Internet - хуже воровства, так как пользователь может даже и не узнать, что у него были скопированы - файлы и программы, не говоря уже о возможности их порчи и корректировки.

Сетевые системы характерны тем, что, наряду с обычными (локальными) атаками, осуществляемыми в пределах одной компьютерной системы, к ним применим специфический вид атак, обусловленный распределенностью ресурсов и информации в пространстве. Это так называемые сетевые (или удаленные) атаки.

Они характерны, во-первых, тем, что злоумышленник может находиться за тысячи километров от атакуемого объекта, и, во-вторых, тем, что нападению может подвергаться не конкретный компьютер, а информация, передающаяся по сетевым соединениям. С развитием локальных и глобальных сетей именно удаленные атаки становятся лидирующими как по количеству попыток, так и по успешности их применения и, соответственно, обеспечение безопасности ВС с точки зрения противостояния удаленным атакам приобретает первостепенное значение. Специфика распределенных ВС состоит в том, что если в локальных ВС наиболее частыми были угрозы раскрытия и целостности, то в сетевых системах, как будет показано далее, на первое место выходит угроза отказа в обслуживании.

Под удаленной атакой понимается информационное разрушающее воздействие на распределенную ВС, программно осуществляемое по каналам связи. Это определение охватывает обе особенности сетевых систем - распределенность компьютеров и распределенность информации. Существует два подвида таких атак - это удаленные атаки на инфраструктуру и протоколы сети и удаленные атаки на телекоммуникационные службы. Первые используют уязвимости в сетевых протоколах и инфраструктуре сети, а вторые - уязвимости в телекоммуникационных службах. При этом под инфраструктурой сети мы понимаем сложившуюся систему организации отношений между объектами сети и используемые в сети сервисные службы.

1.1 Потенциальные угрозы

При рассмотрении проблем защиты данных в сети прежде всего возникает вопрос о классификации сбоев и нарушений прав доступа, которые могут привести к уничтожению или нежелательной модификации данных. Среди таких потенциальных “угроз” можно выделить:

1. Сбои оборудования

- сбои кабельной системы;

- сбои дисковых систем;

- сбои систем архивации данных;

- сбои работы серверов, рабочих станций, сетевых карт и т.д.

2. Потери информации из-за некорректной работы ПО:

- потеря или изменение данных при ошибках ПО;

- потери при заражении системы компьютерными вирусами;

3. Потери, связанные с несанкционированным доступом :

- несанкционированное копирование, уничтожение или подделка информации;

- ознакомление с конфиденциальной информацией, составляющей тайну, посторонних лиц;

4. Потери информации, связанные с неправильным хранением архивных данных.

5. Ошибки обслуживающего персонала и пользователей:

- случайное уничтожение или изменение данных;

- некорректное использование программного и аппаратного обеспечения, ведущее к уничтожению или изменению данных;

Из высокой ценности информации и всё более возрастающей роли её в жизни людей наиболее опасной проблемой защиты информации является несанкционированный доступ.

В настоящее время злоумышленнику не составит особого труда проникнуть в ваш компьютер или сеть. В Интернете публикуется огромное количество найденных уязвимостей в популярных программных проектах, которые присутствуют практически на каждом компьютере. В ужасно популярной ОС Windows найдено огромное количество уязвимостей, дающих возможность без проблем получить, как удалённо, так и локально, права администратора. Одна из таких уязвимостей в службе RPC послужила причиной эпидемии, вызванной вирусом MyDoom. Было заражёно практически 2\3 всех компьютеров, так или иначе связанных с Internet.

Известные сетевые ОС типа Unix, тоже не избежали ошибок в своём коде. Порой встречаются ошибки посерьёзнее, чем те, что найдены в Windows, хотя сетевые системы должны быть куда более защищены, ведь на них работают сразу несколько пользователей, а следовательно получение абсолютных прав на одной сетевой ОС означает, что файлы пользователей, которые хранит эта система уже не являются таковыми, т.к. хакер без труда может посмотреть, отредактировать и удалить их.

1.2 Каналы утечки информации.

В настоящее время существуют следующие пути несанкционированного

получения информации (каналы утечки информации):

паролей и других реквизитов разграничения доступа;

- использование программных ловушек;

- получение защищаемых данных с помощью серии разрешенных запросов;

- использование недостатков языков программирования и операционных

- преднамеренное включение в библиотеки программ специальных блоков

типа “троянских коней”;

- незаконное подключение к аппаратуре или линиям связи вычислительной

- злоумышленный вывод из строя механизмов защиты.

Обилие приемов съема информации противодействует большое количество

организационных и технических способов, так называемая специальная защита

Основные трудности в реализации систем защиты состоят в том, что они

должны удовлетворять двум группам противоречивых требований:

Исключение случайной или преднамеренной выдачи информации

посторонним лицам и разграничение доступа к устройствам и ресурсам

системы всех пользователей.

Система защиты не должна создавать заметных неудобств пользователям

в процессе из работы с использованием ресурсов СОД. В частности

- полная свобода доступа каждого пользователя и независимость его

работы в пределах предоставленных ему прав и полномочий;

- удобство работы с информацией для групп взаимосвязанных

Чтобы надежно защитить информацию, система защиты должна регулярно

1. Системы обработки данных от посторонних лиц.

2. Системы обработки данных от пользователей.

3. Пользователей друг от друга.

4. Каждого пользователя от себя самого.

2.Средства защиты информации

В связи с возрастающей ролью информации в жизни общества, вопросы информационной безопасности требуют к себе все большего внимания. Первичным является понятие информационной безопасности - это защищенность информации и поддерживающей инфраструктуры от случайных или пред-

намеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации.

Безопасность данных - такое состояние хранимых, обрабатываемых и принимаемых данных, при которых невозможно их случайное или преднамеренное получение, изменение или уничтожение.

Защита данных - совокупность целенаправленных действий и мероприятий по обеспечению безопасности данных. Таким образом, защита данных есть процесс обеспечения безопасности данных, а безопасность - состояние данных, конечный результат процесса защиты. Защита данных осуществляется с использованием методов (способов) защиты.

Метод (способ) защиты данных - совокупность приемов и операций, реализующих функции защиты данных. Примерами их могут служить, например, методы шифрования и паролирования.

На основе методов защиты создаются средства защиты (например, устройства шифрации/дешифрации, программы анализа пароля, датчики охранной сигнализации и т.д.).

Механизм защиты - совокупность средств защиты, функционирующих совместно для выполнения определенной задачи по защите данных (криптографические протоколы, механизмы защиты операционных систем и т.д.). Система обеспечения безопасности данных (СОБД) - совокупность средств и механизмов защиты данных.

Под угрозой безопасности данных понимают потенци-

ально существующую возможность случайного или преднамеренного действия или бездействия, в результате которого может быть нарушена безопасность данных. Несанкционированный доступ к данным (НСД) - злоумышленное или случайное действие, нарушающее технологическую схему обработки данных и ведущее к получению, модификации или уничтожению данных. НСД может быть пассивным (чтение, копирование) и активным (модификация, уничтожение).

Воздействия , в результате которых может быть нарушена безопасность данных, включают в себя:

случайные воздействия природной среды (ураган, пожар

целенаправленные воздействия нарушителя (шпионаж, разрушение компонентов информационной системы, использование прямых каналов утечки данных);

внутренние возмущающие факторы (отказы аппаратуры, ошибки в математическом и программном обеспечении, недостаточная подготовка персонала и т.д.).

Под каналом утечки данных понимают потенциальную возможность нарушителю получить доступ к НСД, которая обусловлена архитектурой, технологической схемой функционирования информационной системы, а также существующей организацией работы с данными. Все каналы утечки данных можно разделить на косвенные и прямые.

Косвенными называются такие каналы утечки, использование которых для НСД не требует непосредственного доступа к техническим устройствам информационной системы. Они возникают, например, вследствие недостаточной изоляции помещений, просчетов в организации работы с данными и предоставляют нарушителю возможность применения подслушивающих устройств, дистанционного фотографирования, перехвата электромагнитных излучений, хищения носителей данных и отходов и т.п..

Прямые каналы утечки данных требуют непосредственного доступа к техническим средствам информационной системы

и данным. Наличие прямых каналов утечки обусловлено недостатками технических и программных средств защиты, ОС, СУБД, математического и программного обеспечения. Прямые каналы утечки данных позволяют нарушителю подключиться к аппаратуре информационной системы, получить доступ к данным и выполнить действия по анализу, модификации и уничтожению данных.

Технические каналы утечки информации классифицируются по физической природе носителя. С учетом физической при-

роды путей переноса информации каналы утечки данных можно классифицировать на следующие группы:

визуально-оптические - источником информации здесь служит, как правило, непосредственное или удаленное наблюдение (в том числе и телевизионное);

акустические - источником информации здесь служат речь и шумы, средой распространения звука являются воздух, земля, вода, строительные конструкции (кирпич, железобетон, металлическая арматура и др.);

электромагнитные (включая магнитные и электрические) - источником информации здесь служат различные провода и кабели связи, создающие вокруг себя магнитное и электрическое поле, информацию с которых можно перехватить путем наводок на другие провода и элементы аппаратуры в ближней зоне их расположения;

материально-вещественные (бумага, фото, магнитные носители и т.д.).

В настоящее время существует необходимость комплексного применения методов защиты и созданных на их основе средств и механизмов защиты. Обычно на предприятиях в зависимости от объема хранимых, передаваемых и обрабатываемых конфиденциальных данных за информационную безопасность отвечают отдельные специалисты или целые отделы.

Рассмотрим кратко основные методы защиты данных. Классификация методов и средств защиты данных представлена на рис. 17.

Управление представляет собой регулирование использования всех ресурсов системы в рамках установленного технологического цикла обработки и передачи данных, где в качестве ресурсов рассматриваются технические средства, ОС, программы, БД, элементы данных и т.п.

Препятствия физически преграждают нарушителю путь к защищаемым данным.

Маскировка представляет собой метод защиты данных путем их криптографического закрытия.

На сегодняшний день компьютерная сеть является привычным средством коммуникации, а также инструментом для обмена информацией. В связи при создание компьютерных сетей с много пользовательским режиме работы в локальных и глобальных сетях возникает целый ряд взаимосвязанных проблем по защите информации, хранящейся в компьютерах или серверах компьютерной сети. Современные сетевые операционные системы, которые уже полностью защищены от атак и угрозой также представляют мощные средства защиты от несанкционированного доступа к сетевым ресурсам. Однако, возникают случаи, когда даже такая защита становится уязвимой и не срабатывает программные продукты для защиты информации. Практика показывает, что несанкционированный пользователь или программные продукты, называемые как вирусы, имеющий достаточный опыт в области системного и сетевого программирования, задавшийся целью подключиться к сети, даже имея ограниченный доступ к отдельным ресурсам, рано или поздно все равно может получить доступ к некоторым защищенным ресурсам сети. Поэтому возникает проблемы необходимости в создании дополнительных аппаратных и программных средств защиты сетевых ресурсов от несанкционированного доступа или подключения [1].

К аппаратным средствам защиты относятся различные брандмауэры, сетевые экраны, фильтры, антивирусные программы, устройства шифрования протокола и т. д.

К программным средствам защиты можно отнести: слежения сетевых подключений (мониторинг сети); средства архивации данных; антивирусные программы; криптографические средства; средства идентификации и аутентификации пользователей; средства управления доступом; протоколирование и аудит.

Как примеры комбинаций вышеперечисленных мер можно привести:

- защиту баз данных;

- защиту информации при работе в компьютерных сетях.

При создание крупномасштабных (локальных, корпоративных и т. д.) компьютерных сетей возникает проблема обеспечения взаимодействия большого числа компьютеров, серверов, подсетей и сетей т. е. проблема поиска и выбора оптимальной топологий становится главной задачей. Важнейшим компонентом локальных и корпоративных сетей является их системная топология, которая определяется архитектурой межкомпьютерных связей.

В компьютерных сетях должны, предусмотрены аутентификация и шифрование, но данные элементы защиты не всегда обеспечивают надежную безопасность сети [2]:

- использование шифрования в несколько раз уменьшает скорость передачи данных по каналу, поэтому, нередко, шифрование сознательно не применяется администраторами сетей с целью оптимизации трафика;

- в компьютерных сетях зачастую применяется устаревшая технология шифрования. Существуют программы, которые могут достаточно быстро подобрать ключи для проникновения в сеть.

Каждый узел сети является самостоятельной компьютерной системой со всеми проблемами добавляются, связанные с линиями связи и процедурой передачи информации.

С точки зрения безопасности компьютерные сети обладают следующими недостатками [3]:

- недостаточный контроль над клиентскими компьютерами;

- отсутствие механизма настраиваемого доступа нескольких пользователей к разным ресурсам на одном компьютере;

- необходимость подготовленности пользователя к разным административным мерам — обновлению антивирусной базы, архивированию данных, определению механизмов доступа к раздаваемым ресурсам и т. д.;

- разделение ресурсов и загрузка распределяются по различным узлам сети, многие пользователи имеют потенциальную возможность доступа к сети как к единой компьютерной системе;

- операционная система, представляющая сложный комплекс взаимодействующих программ. В силу этого обстоятельство трудно сформулировать четкие требования безопасности, особенно к общецелевым сетям, разрабатывавшимся без учета безопасности;

- неопределенная периферия сильно влияет невозможность определения, в большинстве случаев, точных пределов сети. Один и тот же узел может одновременно работать в нескольких сетях, и, следовательно, ресурсы одной сети вполне могут использоваться с узлов, входящих в другую сеть. Такое широкомасштабное разделение ресурсов, несомненно, преимущество;

- множественность точек атаки компьютерной системе, можно контролировать доступ к системе пользователей, поскольку этот доступ осуществляется с терминалов компьютерной системы. Ситуация в сети совершенно иная: к одному и тому же файлу может быть затребован так называемый удаленный доступ с различных узлов сети. Поэтому, если администратор отдельной системы может проводить четкую политику безопасности в отношении своей системы, то администратор узла сети лишен такой возможности;

- не определённая распределение траектории доступа. Пользователь или захватчик может затребовать доступ к ресурсам некоторого узла сети, с которым данный узел не связан напрямую сетью. В таких случаях доступ осуществляется через некоторый промежуточный узел, связанный с обоими узлами, или даже через несколько промежуточных узлов. В компьютерных сетях весьма непросто точно определить, откуда именно пришел запрос на доступ, особенно если захватчик приложит немного усилий к тому, чтобы скрыть это;

На основе анализа угрозы безопасности компьютерных сетей можно сделать выводы о свойствах и функциях, которые должна обладать система обеспечения безопасности локальных и корпоративный сетей (КС).

- Палмер Майкл, Синклер Роберт Брюс. Проектирование и внедрение компьютерных сетей. Учебное пособие 2-издание. СПб.: BHV, 2004. — 752с.

- Варлатая С. К., Шаханова М. В. Защита информационных процессов в компьютерных сетях. Учебно-методический комплекс. М.: Проспект, 2015. — 216с.

- В. М. Вишневский. Теоретические основы проектирования компьютерных сетей. М.: Техносфера, 2003. — 512с.

Основные термины (генерируются автоматически): сеть, ресурс, защита информации, компьютерная сеть, линия связи, компьютерная система, локальная сеть, отдельная система, программное средство защиты, различный узел сети.

Читайте также: