Изучить и описать карточные технологии card technologies сбора информации кратко

Обновлено: 03.07.2024

Одним из ключевых критериев оценки СКУД является безопасность на всех уровнях цепочки идентификатор – считыватель – контроллер – сервер – удаленное рабочее место. В данной статье мы рассмотрим наиболее актуальный вопрос – безопасность передачи данных от идентификатора к считывателю.

Идентификаторы как часть нашей жизни

Сложно представить современный мир без контактных и бесконтактных технологий идентификации. Использование банковских карт (с магнитной полосой, карты с чипом EMV, бесконтактные платежи PayPass, payWave); RFID-карты для транспорта, сферы развлечений и программ лояльности: выдача полисов ОМС и социальных карт москвича и, конечно же, карты физического доступа и логического доступа к компьютеру и ИТ-ресурсам компании – наиболее яркие примеры повсеместного применения идентификаторов

Существующие технологии на участке коммуникаций между считывателем и картой

Если взглянуть на историю развития систем, мы увидим, что первые из них, использующие электронно-вычислительную технику, были применены еще в конце XIX века в виде электрических табулирующих систем Hollerith technology, в которых вместо современных считывателей и карт использовались табуляторы и перфокарты.

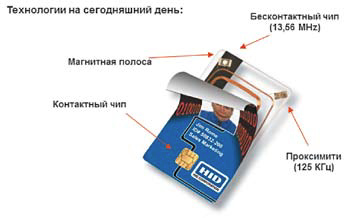

На сегодняшний день благодаря естественному прогрессу на смену огромным машинам (табуляторам) и картону (перфокарта) пришли компактные высокотехнологичные устройства.

- Штрих-код

- Магнитная полоса

- Wiegand-карта

- EM Marine (125 КГц)

- Prox (производитель HID Global, 125 КГц)

- Legic (производитель Legic, 1992 год)

- Mifare (производитель Philips, 1994 год)

- Mifare DESFire (производитель Philips, 2006 год, 13,56 МГц)

- iCLASS SE (производитель HID Global, 2012 год, 13,56 МГц)

Остановимся на более распространенных радиочастотных технологиях с частотой 125 КГц (EM Marine, HID Prox, Indala) и 13,56 МГц (Mifare DESFire, iCLASS SE)

Уязвимость технологий считывания

В первую очередь определимся с тем, что карта – это идентификатор пользователя, на котором содержится некая информация – ключ, открывающий дверь или доступ к ресурсам. Именно поэтому вопрос безопасности передачи данных от идентификатора к считывателю, как никогда, актуален. Степень риска копирования информации с карт и их клонирования увеличивается ежедневно, и это заставляет более осознанно подходить к выбору технологий, обеспечивающих безопасную идентификацию.

Как правило, уязвимость оценивают по трем основным угрозам, выявленным в процессе эксплуатации бесконтактных карт: повторное воспроизведение, клонирование и конфиденциальность данных. Cм. таб. 1.

Исходя из таблицы, можно сделать вывод, что среди всех радиочастотных технологий карты 125 кГц наиболее уязвимы с точки зрения уровня безопасности в связи с возможностями:

- повторного воспроизведения, так как при каждом чтении карты передается одна и та же информация, которую можно перехватить, записать и воспроизвести для получения доступа в помещение

- клонирования программатором незаметно для владельца карты

- незащищенности конфиденциальных данных – идентификатор хранится в открытом виде и никак не защищен от считывания

Рассмотрим основные способы защиты от угроз, заложенные в алгоритм работы смарт-карт. Обратная связь между устройствами является ключевым вопросом обеспечения безопасной идентификации в цепочке карта – считыватель.

Таким образом, защита карт 13,56 МГц от обозначенных выше угроз обеспечивается за счет взаимной аутентификации между картой и считывателем, процесс которой происходит в зашифрованном виде с формированием и подтверждением ключа диверсификации.

Однако идентификатор сегодня – это больше, чем пропуск в помещение. Сегодня все чаще используется единый идентификатор, который обеспечивает доступ как в здание и служебные помещения, так и к корпоративной информации и управлению ИТ-средой. Это требует от производителя карт дополнительных мер для обеспечения безопасной идентификации.

Среди них следует выделить технологию Secure Identity Object™ (SIO), которая обеспечивает многоуровневую защиту данных и представляет собой электронный контейнер для хранения данных в любом из форматов карт.

Вкратце о технологии: во время кодирования карты происходит привязка к уникальному идентификатору носителя UID с последующим заверением записанной информации электронной подписью. Присвоение UID и наличие электронной подписи исключают возможность копирования информации и взлома защиты карты.

Определяемся с форматом карт

Формат бесконтактной карты доступа определяет количество бит и способ их комбинирования, к примеру, карта формата EM4100 (EM Marine) работает на частоте 125 кГц и содержит уникальный номер длиной в 40 бит, который присваивается в дальнейшем пользователю.

Все старательно избегают этого вопроса, хотя ответ на него имеет первостепенную важность при выборе и программировании любых средств доступа.

Немаловажным критерием безопасности карт как носителей информации является культура их производства, отношение владельца технологии к организации процесса выпуска.

В отличие от EM4100 представленные на рынке смарт-карты могут содержать несколько областей памяти, серийный номер CSN, номер и серию (или фасилити код), а также другую служебную информацию. Так, корпорация HID Global предлагает различные форматы карт, на каждом из которых могут содержаться различные технологии безопасности. См. таб. 2.

Выбор формата имеет серьезное значение как для работы системы, так и для ее безопасности. Что такое формат?

Формат – это структура данных, хранящихся в памяти средства доступа. По своей сути это набор двоичных цифр (бит), в определенном порядке образующих двоичное число, которое система контроля преобразует в код доступа. Количество единиц и нулей и способ их комбинирования определяют формат, в котором зашифрован код доступа.

Так, 26-битный открытый формат H10301 допускает 255 кодов объекта (фасилити кодов), в каждом из которых возможны 65 535 комбинаций номеров карт. При этом производитель не контролирует и не ограничивает производство карт данного формата, что увеличивает риск их дублирования.

В отличие от формата H10301 формат H10304 имеет 37-битную длину кода и позволяет задавать 65 535 кодов объектов и более 500 000 номеров карт для каждого кода объекта, что существенно увеличивает диапазон карт. Помимо этого производитель отслеживает производство этих карт.

Формат Corporate 1000 представляет собой 35-битный формат, разработанный как собственный закрытый формат для крупных компаний.

Таким образом, при выборе технологии идентификации для организации системы СКУД рекомендуем обратить внимание на форматы карт. Выбор и использование того или иного формата также оказывает влияние на общий уровень безопасности системы.

Преемственность и совместимость технологий

Под преемственностью технологий принято понимать поддержку со стороны производителя ранее выпущенных продуктов и возможность работы старых и новых технологий в рамках одной системы.

Все преимущества преемственности технологий проявляются во время модернизации или масштабирования точек доступа или функционала системы. При этом в рамках СКУД стоит рассматривать преемственность как со стороны аппаратной части (поддержка или перепрошивка считывателей и контроллеров, одновременное использование карт), так и программного обеспечения.

Как правило, в процессе модернизации или расширения систем контроля доступа применима одна из схем: полная или частичная замена оборудования, полная или частичная замена программной части. При частичной замене оборудования, как правило, используют мультиформатные (комбинированные считыватели) и/или мультиформатные карты доступа. Таким образом, преемственность технологий обеспечивает оптимальный способ последующего апгрейда системы без полной замены аппаратной части системы.

Совместимость технологий разных производителей позволяет использовать различные технологии и форматы идентификаторов в рамках одной системы. Как правило, это оптимальное решение для объектов, на которых уже используются определенные технологии, функционирует система, и процесс миграции на новые технологии осуществляется поэтапно без остановки процессов на предприятии.

Резюме

Помимо традиционных способов защиты карт – взаимной аутентификации устройств, шифрования данных и использования ключей диверсификации – на рынке представлены решения, обеспечивающие дополнительный уровень безопасности при передаче данных от идентификатора к считывателю. Одно из решений – платформа SIO, получившая распространение в устройствах iClass SE.

Дополнительным критерием выбора технологии идентификации является формат карты. Отдельным вопросом является защищенность формата производителем, а также культура производства карт.

Преемственность технологий, которую обеспечивает производитель в процессе эволюции своих решений, и совместимость технологий разных производителей, которую можно организовать в рамках одной системы, – это концептуальные вещи, которые необходимо учитывать как при выборе и монтаже системы СКУД с нуля, так и для организации процессов модернизации действующих систем контроля доступа, их расширения и встраивания в бизнес-процессы компании.

Владимир Нарожный,

руководитель направления брендинга и интегрированных маркетинговых коммуникаций

В общем виде технологию сбора, хранения, обработки передачи и представления информации можно представить следующим образом (рис. 2.1).

Сборпредполагает получение максимально выверенной исходной информации и является одним из самых ответственных этапов в работе с информацией, поскольку от цели сбора и методов последующей обработки полностью зависит конечный результат работы всей информационной системы.

Технология сбора подразумевает использование определенных методов сбора информации и технических средств, выбираемых в зависимости от вида информации и применяемых методов ее сбора. На заключительном этапе сбора, когда информация преобразуется в данные, т. е. в информацию, представленную в формализованном виде, пригодном для компьютерной обработки, осуществляется ее ввод в систему.

Когда сбор информации завершен, собранные данные сводятся в систему для создания, хранения и поддержания в актуальном состоянии информационного фонда, необходимого для выполнения различных задач в деятельности объекта управления. Сбор данных должен обеспечивать необходимую полноту и минимальную избыточность хранимой информации, что может быть достигнуто за счет выбора данных, оценки их необходимости, а также анализа существующих данных и разделения их на входные, промежуточные и выходные.

Для сбора данных необходимо сначала определить технические средства, позволяющие осуществлять сбор быстро и высококачественно и поддерживающие операции ввода информации и представления данных в электронной форме. В качестве средств сбора в информационных системах обычно выступают агрегаты, представляющие собой совокупность устройств и программного обеспечения к ним, которые служат для преобразования информации, представленной в неэлектронной форме, в электронную для ее последующего использования в системе.

Для сбора звуковой информации чаще всего используются диктофон и микрофон, в некоторых случаях применяются звуковые датчики и аппаратура распознавания речи, а также средства записи эфира радиостанций.

Сбор видеоинформации осуществляется с помощью видеокамер и фотоаппаратов; кроме того, существуют средства, позволяющие записывать сигналы телевизионного вещания.

В промышленных системах в зависимости от сферы применения часто используются также технические средства для сканирования штрих-кода, захвата изображений, автоматические датчики объема, давления, температуры, влажности, системы распознавания сигналов и кодов и т. д.

В целом применение подобных промышленных средств сбора информации называют технологией автоматической идентификации, т. е. идентификацией и/или прямым сбором данных в микропроцессорное устройство (компьютер или программируемый контроллер) без использования клавиатуры.

Автоматическая идентификация объединяет пять групп технологий, обеспечивающих решение проблемы сбора разнообразных данных:

1. Технологии штрихового кодирования (Bar Code Technologies).

2. Технологии радиочастотной идентификации (RF1D — Radio Frequency Identification Technologies).

3. Карточные технологии (Card Technologies).

4. Технологии сбора данных (Data Communications Technologies).

5. Новые технологии, такие, как распознавание голоса, оптическое и магнитное распознавание текста, биометрические технологии и некоторые другие.

При первоначальной разработке технологии сбора данных после выбора технических средств необходимо продумать план сбора данных, который обычно включает несколько этапов, особенно характерных для исследовательских проектов:

• определение проблемной ситуации и формулирование цели сбора данных;

• детальное изучение предметной области с помощью опроса экспертов, изучения литературы и групповых дискуссий и уточнение задач сбора данных;

• разработка концепции сбора данных на основании выработки гипотез, их практической проверки, выявления причинно-следственных связей;

• детальное планирование сбора данных, определение источников информации (вторичные данные, уже собранные кем-то до проекта, или первичные, новые данные);

• отбор источников информации и сбор вторичных данных;

• оценка полученных вторичных данных (актуальность, точность, полнота, пригодность для дальнейшей обработки);

• планирование сбора первичных данных, выбор способа сбора;

• проведение сбора и ввода первичной информации;

• анализ полученных данных;

• представление результатов сбора данных, передача их на хранение и в обработку.

В зависимости от целей, сферы деятельности и располагаемых технических средств можно выделить целый спектр методов сбора данных:

1) в экономических информационных системах (например, маркетинга):

• опрос и интервью — групповой, индивидуальный или телефонный опрос, опрос в форме анкетирования, формализованные и неформализованные интервью;

• регистрация (наблюдение) — систематическое, планомерное изучение поведения того или иного объекта или субъекта;

• эксперимент — исследование влияния одного фактора на другой при одновременном контроле посторонних факторов;

• итерационная регистрация — повторяющийся сбор данных у одной группы опрашиваемых через равные промежутки времени;

• экспертная оценка — оценка исследуемых процессов квалифицированными специалистами-экспертами;

2) в геоинформационных системах:

• сбор информации из нормативной и методической документации;

• сбор пространственных (координатных и атрибутивных) данных;

• мониторинг потоков данных, поступающих с научно-исследовательских воздушных и морских судов, береговых станций и буев в оперативном и задержанном режиме;

• сбор данных, поступающих по каналам удаленного доступа к данным;

3) в статистических информационных системах:

• сбор данных с первичных документов;

• заполнение собственных форм и шаблонов при сборе данных;

• сбор данных из подотчетных организаций с помощью заполнения ими предписанных форм отчетности;

4) в информационных системах управления производственными процессами широко применяются методы сбора данных, основанные на технологии автоматической идентификации.

Собранная информация, переведенная в электронную форму, подлежит правильному хранению и требует обеспечения к ней доступа.

Процедура хранения информации заключается в формировании и поддержке структуры хранения данных в памяти ЭВМ.

Универсальной методики построения системы хранения данных на сегодняшний день не существует. Можно сформулировать только основные требования, предъявляемые к структурам хранения:

• независимость от программ, использующих хранимые данные;

• обеспечение полноты и минимальной избыточности данных;

• возможность актуализации данных (т. е. пополнения или изменения значений данных, записанных в базе);

• возможность извлечения данных, а также сортировки и поиска по заданным критериям.

Наиболее часто в роли структур хранения данных выступают базы или банки данных [19, 23, 24].

База данных (БД) — специально организованная совокупность взаимосвязанных данных, отражающих состояние выделенной предметной области в реальной действительности и предназначенной для совместного использования при решении задач многими пользователями.

БД представляет собой комплекс информационных, технических, программных, лингвистических и организационных средств, обеспечивающих сбор, хранение, поиск и обработку данных.

Банк данных — универсальная база данных, обслуживающая любые запросы прикладных программ вместе с соответствующим программным обеспечением.

Кроме баз и банков данных, современную структуру хранения информации предоставляют хранилища данных.

Хранилище данных– это

Хранилище данных включает в себя следующие функциональные блоки:

• инструменты настройки информационной модели, отражающей все виды информации, необходимой для решения задач предприятия;

• репозиторий метаданных, т. е. описание структуры хранилища данных, доступное как внутренним программам хранилища, так и внешним системам, обеспечивающее гибкость хранилища;

• технология сбора данных из внешних источников, а также из удаленных подразделений с помощью двух методов:

— применение средств ETL (Extract, Transformation, Loa-din — извлечение, трансформация, загрузка), присущих специальным системам, для извлечения данных из других баз данных, трансформации в соответствии с правилами, описанными в системе, и загрузки в хранилище данных;

— применение стандартного формата сбора данных и разработка процедур их выгрузки на стороне источника, что обеспечивает однородность данных, извлеченных из разных систем, и децентрализацию разработки за счет передачи ее специалистам, знающим исходную систему;

• механизмы расчета агрегатов и показателей, базирующихся на детальных данных хранилища, с помощью технологий иерархической настройки структуры данных или показателей, а также встроенного языка программирования;

• пользовательские интерфейсы, позволяющие коллективу сотрудников разделять функции и выполнять различные задачи, включая администрирование, дизайн приложений, технологическую поддержку хранилища, анализ данных по запросам и т. д.;

• механизмы выполнения произвольных запросов, включая средства генерации запросов и необходимых индексов;

• инструменты настройки и выпуска отчетов как конечных продуктов хранилища данных, в том числе отчетов регламентированной формы, аналитических и настраиваемых пользователем.

Следует отметить, что немаловажным требованием к любой системе хранения данных является обеспечение резервного копирования, архивирования, структурированного хранения и восстановления данных в требуемые сроки.

Резервное копирование — это создание копий файлов для быстрого восстановления работоспособности системы при возникновении аварийной ситуации. Копии файлов хранятся на резервных носителях в течение определенного времени, а затем перезаписываются.

Различают полное, инкрементальное и дифференциальное резервное копирование.

Полное резервное копирование предполагает создание копий всех данных, подлежащих резервному копированию, что позволяет в случае аварийной ситуации быстро восстановить информацию; однако такое копирование занимает довольно продолжительное время.

Дифференциальное резервное копирование предполагает дублирование только тех файлов, которые были созданы или изменены с момента проведения предыдущего сеанса полного копирования. При возникновении аварийной ситуации для восстановления данных потребуются последняя полная и дифференциальная копии.

Инкрементальное резервное копирование предполагает создание копий только тех файлов, которые были созданы или изменены с момента последнего полного, дифференциального или инкрементального копирования. Такое копирование осуществляется довольно быстро, однако при возникновении аварийной ситуации для восстановления данных потребуется последняя полная и все последующие инкрементальные копии, а процедура восстановления будет очень длительной.

Учитывая достоинства и недостатки существующих методов резервного копирования, на практике параллельно применяют полное копирование (например, 1 раз в неделю) и инкрементальное (например, 1 раз в день).

Архивное копирование есть процесс копирования файлов для бессрочного или долговременного хранения на архивных носителях. Архивное копирование также может быть полным, инкрементальным и дифференциальным, однако оно осуществляется реже резервного копирования.

Технологический процесс обработки информации базируется на нескольких типах технологий обработки данных, которые используются специалистами в самых различных областях деятельности. Среди них выделяют следующие:

1. Предметная технология - это последовательность технологических этапов преобразования первичной информации определенной предметной области в результатную, не зависящая от использования средств вычислительной техники и информационной технологии.

2. Базовая информационная технология — это совокупность аппаратных и программных средств, предназначенных для организации процесса преобразования данных (информации, знаний), их связи и передачи.

Базовая информационная технология делится на:

- обеспечивающие информационные технологии — технологии обработки информации, которые могут использоваться как инструментарий в различных предметных областях для решения различных задач;

- функциональные информационные технологии — такая модификация обеспечивающих информационных технологий, при которой реализуется какая-либо из предметных технологий. Функциональная информационная технология образует готовый программный продукт или его часть, предназначенный для автоматизации задач в определенной предметной области и заданной технической среде.

Преобразование обеспечивающей информационной технологии в функциональную может быть выполнено не только специалистом-разработчиком систем, но и самим пользователем. Это зависит от квалификации пользователя и от сложности необходимой модификации. Корректная реализация предметной технологии зависит от рациональной организации технологического процесса обработки информации.

Технологический процесс обработки информации — есть строго определенная последовательность взаимосвязанных процедур, выполняемых для преобразования первичной информации с момента ее возникновения до получения требуемого результата.

Технологический процесс призван автоматизировать обработку исходной информации за счет привлечения технических средств базовой информационной технологии, сократить финансовые и трудовые затраты, обеспечить высокую степень достоверности результатной информации. Для конкретной задачи той или иной предметной области технологический процесс обработки информации разрабатывается индивидуально.

Совокупность процедур зависит от следующих факторов:

• характер и сложность решаемой задачи;

• алгоритм преобразования информации;

• используемые технические средства;

• сроки обработки данных;

• используемые системы контроля;

• число пользователей и т. д.

В любой предметной области в технологическом процессе обработки информации можно выделить три основных этапа.

Первый этап начинается со сбора первичных документов из различных источников и подготовки их к автоматизированной обработке.

На этом этапе производятся анализ представленных для обработки документов, систематизация имеющейся информации, составление и уточнение контрольных сведений, которые в дальнейшем будут использованы для проверки корректности введенных данных.

Второй этап является основным и включает ввод, обработку информации по заданному алгоритму, а также вывод результатных документов.

На этом этапе осуществляется ручной или автоматизированный ввод информации с первичных документов, контроль корректности и полноты результатов ввода. Информация с первичных документов переносится в информационную базу либо в электронную форму документа и таким образом преобразуется в данные. Далее следует обработка данных на основании алгоритма решения поставленной задачи, их преобразование в выходные данные, формирование и печать результатных документов.

На заключительном третьем этапе технологического процесса обработки информации производится контроль качества и полноты результатных документов, их тиражирование и передача заинтересованным лицам по различным каналам связи в электронном виде или на бумажных носителях.

Способы обработки информации:

Централизованный способ предполагает сосредоточение данных в информационно-вычислительном центре, выполняющем все основные действия технологического процесса обработки информации. Основное достоинство централизованного способа — сравнительная дешевизна обработки больших объемов информации за счет повышения загрузки вычислительных средств.

Децентрализованный способ характеризуется рассредоточением информационно-вычислительных ресурсов и распределением технологического процесса обработки информации по местам возникновения и потребления информации. Достоинством децентрализованного способа является повышение оперативности обработки информации и решения поставленных задач за счет автоматизации деятельности на конкретных рабочих местах, применения надежных средств передачи информации, организации сбора первичных документов и ввода исходных данных в местах их возникновения.

Зачастую на практике применяют смешанный способ обработки информации, для которого характерны признаки двух способов одновременно (централизованный с частичной децентрализацией или децентрализованный с частичной централизацией). В этом случае за основу принимают один из способов, используя при этом преимущества другого, за счет этого достигается высокая эффективность работы информационно-вычислительных средств, экономия материальных и трудовых ресурсов.

Вычислительные средства участвуют в процессе обработки информации в двух основных режимах: пакетном или диалоговом.

В случае, когда технология обработки информации на компьютере представляет собой заранее определенную последовательность операций, не требующую вмешательства человека, и диалог с пользователем отсутствует, информация обрабатывается в так называемом пакетном режиме. Суть его состоит в том, что программы обработки данных последовательно выполняются под управлением операционной системы как совокупность (пакет) заданий. Операционная система обеспечивает ввод данных, вызов требуемых программ, включение необходимых внешних устройств, координацию и управление технологическим процессом обработки информации.

Сегодня более распространен диалоговый режим, когда необходимо непосредственное взаимодействие пользователя с компьютером и на каждое свое действие пользователь получает немедленные ответные действия компьютера. Диалоговый режим позволяет пользователю интерактивно управлять порядком обработки информации и получать результатные данные в виде необходимых документов либо файлов.

Передача информации в любом виде осуществляется через канал передачи, который определяется таким параметром как емкость канала.

Воспроизведение информации — это процесс, при котором ранее записанная на носителе информация считывается устройством воспроизведения.

Отображение информации — есть представление информации, т. е. генерация сигналов на основе исходных данных, а также правил и алгоритмов их преобразования в форме, приемлемой для непосредственного восприятия человеком.

В 2010 году для многих банков, в том числе и для нас, будет актуально развитие дистанционного обслуживания клиентов. У нас активно будут расширяться системы интернет-банкинга и сеть терминалов.

Начальник управления информационных технологий

В 2010 году для многих банков, в том числе и для нас, будет актуально развитие дистанционного обслуживания клиентов. У нас активно будут расширяться системы интернет-банкинга и сеть терминалов.

Еще одно приоритетное направление — развитие карточных технологий. В наступающем году мы начинаем эмиссию чиповых пластиковых карт, кроме того, собираемся активно развивать сети терминалов самообслуживания и систему интернет-банкинга.

Мы продолжим оптимизировать бизнес-процессы с целью снижения финансовых затрат на ведение бизнеса и повышения качества обслуживания клиентов. Банк внедряет новое программное обеспечение, которое является максимально производительным, эффективным, удовлетворяет всем требованиям, связанным с безопасностью хранения и доступа к данным.

Начальник управления информационных технологий

2 марта в рамках конференции PR-Force 2022 состоялась встреча пиарщиков из банков, фармы, связи, судоходства, золотодобычи, FMCG, железных дорог, медиааналитики и даже СМИ

Дебетовые карты— якорный банковский продукт для привлечения детей. Основной целевой аудиторией остаются подростки, к которым теперь де-факто относят уже не четырнадцатилетних, а десятилетних детей поколения digital natives

Свидетельство и скидка на обучение каждому участнику

Зарегистрироваться 15–17 марта 2022 г.

Описание презентации по отдельным слайдам:

Технология сбора информации Щаева Н.В. ГАПОУ СХТ г. Бугуруслана Оренбургской области

Технология сбора подразумевает использование определенных методов сбора информации и технических средств, выбираемых в зависимости от вида информации и применяемых методов ее сбора. На заключительном этапе сбора, когда информация преобразуется в данные, т. е. в информацию, представленную в формализованном виде, пригодном для компьютерной обработки, осуществляется ее ввод в систему

Когда сбор информации завершен, собранные данные сводятся в систему для создания, хранения и поддержания в актуальном состоянии информационного фонда, необходимого для выполнения различных задач в деятельности объекта управления. Следует отметить, что хранимые данные должны быть в достаточном объеме доступны для извлечения из места хранения, отображения, передачи или обработки по запросу пользователя.

В промышленных системах в зависимости от сферы применения часто используются также технические средства для сканирования штрих-кода, захвата изображений, автоматические датчики объема, давления, температуры, влажности, системы распознавания сигналов и кодов и т. д.

Автоматическая идентификация объединяет пять групп технологий, обеспечивающих решение проблемы сбора разнообразных данных: 1. Технологии штрихового кодирования (Bar Code Technologies). 2. Технологии радиочастотной идентификации (RF1D — Radio Frequency Identification Technologies). 3. Карточные технологии (Card Technologies). 4. Технологии сбора данных (Data Communications Technologies). 5. Новые технологии, такие, как распознавание голоса, оптическое и магнитное распознавание текста, биометрические технологии и некоторые другие.

При первоначальной разработке технологии сбора данных после выбора технических средств необходимо продумать план сбора данных, который обычно включает несколько этапов, особенно характерных для исследовательских проектов: • определение проблемной ситуации и формулирование цели сбора данных; • детальное изучение предметной области с помощью опроса экспертов, изучения литературы и групповых дискуссий и уточнение задач сбора данных; • разработка концепции сбора данных на основании выработки гипотез, их практической проверки, выявления причинно-следственных связей; • детальное планирование сбора данных, определение источников информации (вторичные данные, уже собранные кем-то до проекта, или первичные, новые данные);

• отбор источников информации и сбор вторичных данных; • оценка полученных вторичных данных (актуальность, точность, полнота, пригодность для дальнейшей обработки); • планирование сбора первичных данных, выбор способа сбора; • проведение сбора и ввода первичной информации; • анализ полученных данных; • представление результатов сбора данных, передача их на хранение и в обработку. В зависимости от целей, сферы деятельности и располагаемых технических средств можно выделить

Читайте также: