Информатизация и безопасность внешнеторговых перевозок доклад

Обновлено: 02.07.2024

2021: Ущерб от кибератаки может достигать $50 млн и более

Ущерб от кибератаки может достигать 50 млн долл. США и более. Об этом 15 сентября 2021 года сообщила компания BCG. В то время как охват потенциальных кибератак в секторе ТиЛ увеличивается, а характер риска становится все более разнообразным, затраты на взлом существенно сократились. Причем главный источник уязвимостей - не системы, а люди. Чтобы противостоять киберрискам в отраслях ТиЛ, необходимо предпринять активные действия по трем направлениям: технологии, регулирование, а также люди и процессы. В 2020 году количество вакансий ИКТ достигло 4 млн

Фокус кибератак в России в основном сосредоточен на связанных с электронной коммерцией ритейле, банковском секторе и логистике

Цифровизация широко распространилась среди компаний в сфере транспорта и логистики (ТиЛ), усовершенствовав весь цикл процессов в отрасли. Это способствовало беспрецедентному повышению эффективности, направленному на расширение каналов дохода.

Это положительная сторона. Минус в том, что цифровизация выявила ряд проблем в компаниях ТиЛ, делающих их чрезвычайно уязвимыми перед кибератаками. Это затрагивает каждый сектор отрасли, включая морские, железнодорожные, автомобильные перевозки, логистику и доставку посылок. Последствия обходятся дорого, нарушают работу и могут повлечь финансовую ответственность, особенно если допускается утечка конфиденциальных сведений о клиентах.

Есть множество факторов уязвимости транспорта и логистики. Во-первых, более широкое использование операционных технологий (ОТ), новых коммуникационных и беспроводных каналов, напрямую связанных с цифровыми экосистемами компаний ТиЛ, делают компании легкой целью для хакеров. Во-вторых, это устаревшее регулирования и стандартов в области ИТ, недостаточная осведомленность в области кибербезопасности и, наконец, едва ли не самый существенный фактор - нехватка квалифицированных кадров, способных обеспечить защиту.

Кибератаки в секторе ТиЛ раньше происходили раз в несколько лет. Теперь, похоже, одна-две из них организуются каждый месяц. Некоторые из них масштабны. Например, кибератака в мае 2021 года по сути примерно на неделю остановила работу компании Colonial Pipeline, которая поставляет нефтепродукты почти для половины восточного побережья США. Компания заявила, что сумма выкупа и потери из-за нарушения деятельности могли достигнуть 50 миллионов долларов и более. Другие кибератаки, даже направленные на крупные транспортные компании, которые страдали уже не раз, привлекают меньше внимания прессы, но часто включают в себя дезорганизацию систем электронной почты и логистики.

Кроме того, хакеры все чаще пытаются украсть данные, хранящиеся в сетях, которые жизненно необходимы для модернизации и развития отрасли ТиЛ, поскольку они обеспечивают более эффективное и качественное обслуживание клиентов. Эти сети позволяют внедрить цифровые улучшения, такие как автоматизированные заказы, отслеживание груза и доступ к информации аккаунта. Хотя подобные плюсы для клиента чрезвычайно ценны, они требуют хранения больших объемов конфиденциальной информации, собранной через онлайн-платформы, телефонные приложения и прочие мобильные устройства, которые из-за отсутствия строгих протоколов киберзащиты являются одними из самых ненадежных каналов.

И, в то время как охват потенциальных кибератак в секторе ТиЛ увеличивается, а характер риска становится все более разнообразным, затраты на взлом существенно сократились. (См. Рис. 1.)

Учитывая растущую актуальность проблемы, компания BCG исследовала причины, по которым отрасль настолько уязвима перед кибератаками. В BCG выработали ряд интегрированных решений, которые компании могут применить, чтобы снизить влияние этих рисков и создать жизнеспособные и надежные методы защиты от них.

Самый простой подход к проблемам, с которыми сталкиваются компании ТиЛ,— это распределение их факторов уязвимости по трем категориям: технологии, регулирование, а также люди и процессы. Необходимо внимательно изучить каждую из этих категорий, чтобы встретить во всеоружии новые угрозы, которым подвержена отрасль в целом.

Технологии. В каждом сегменте отрасли ТиЛ очевидно расширение поверхности кибератак. Например, среди морских перевозчиков относительно простые системы оповещения о бедствиях и обеспечения безопасности были заменены полноценными местными сетями, основанными на облачных технологиях, такими как программа электронной навигации Международной морской организации (ИМО). Эти сети — привлекательная цель для хакеров, поскольку они постоянно собирают, интегрируют и анализируют бортовую информацию, чтобы отследить положение судов, данные о грузе, технические проблемы и целый спектр вопросов, связанных с океанической средой. (См. Рис. 2.)

Аналогичная ситуация в железнодорожном секторе: традиционные проводные системы управления движением поездов (СУДП), связь которых с внешними системами ранее была ограничена, уступают беспроводным стандартам, таким как GSM-Railway— относительно широкая сеть, связывающая поезда с пунктами управления движением. (См. Рис. 3.) Как и в случае со всеми пассажирскими компаниями, компании ТиЛ предоставляют информационно-развлекательные услуги и используют другое оборудование, что добавляет еще один уровень подключения к интернету. �

Хотя эти распространяющиеся сети, которые, по сути, связывают системы ОТ с внутренним ИТ-оборудованием, таким как серверы, компьютеры и мобильные устройства, и сами по себе представляют новые пути для атаки хакеров, они иногда становятся еще более уязвимыми из-за недостатка понимания важности защиты от кибератак со стороны как поставщиков ОТ, так и компаний ТиЛ. В некоторых случаях поставщики ОТ требуют встроить в их оборудование потенциально уязвимые интерфейсы управления для удаленного доступа, контроля и устранения неисправностей. Кроме того, компьютерное оборудование компаний ТиЛ редко обновляется для соответствия строгим протоколам безопасности.

В равной степени настораживает и то, что помимо отношений с отдельными поставщиками ОТ компании ТиЛ образуют более эффективные и технологичные партнерства со своими поставщиками и распространителями, которые все больше зависят от сетевых связей. Протоколы кибербезопасности этих партнеров обычно не контролируются, из-за чего компании ТиЛ не получают информации о том, не растет ли риск из-за их интегрированных экосистем.

Регулирование. Хотя коммерческие и эксплуатационные аспекты сектора транспорта и логистики регулируются во многих регионах, существует относительно небольшое количество положений, затрагивающих кибербезопасность. Несмотря на глобальный характер деятельности сектора — или, возможно, из-за него — регулирующим органам сложно договориться или сосредоточиться на комплексе норм кибербезопасности, которые должны были бы соблюдать компании ТиЛ, где бы они ни работали. В отсутствие этого комплекса вложения в кибербезопасность не оптимизированы так, чтобы снизить общее влияние риска на организации.

Тем не менее, осознавая возможную опасность масштабной кибератаки на отрасль ТиЛ для мировой торговли и экономической стабильности, регулирующие органы начинают занимать более активную позицию и требовать большей защищенности сетей компаний. Предлагаемые или уже принятые инструменты регулирования включают в себя Директиву ЕС о сетевой и информационной безопасности (NIS) и скоро вступающие в силу стандарты CLC/TS 50701 и EN 50126 для железнодорожного транспорта, а также ряд правил для морского транспорта, вводимых Международной морской организацией. В разной степени эти меры регулирования направлены на соблюдение минимальных норм для защиты наиболее важных данных и процессов компаний, в особенности данных о клиентах и информации о грузоперевозках.

Люди и процессы. Киберугрозы постоянно развиваются, но общая черта некоторых наиболее уязвимых областей — это люди. Например, сотрудники, не способные распознать фишинговое письмо, могут быть легко использованы хакерами на начальном этапе атаки. На самом деле, можно сказать, что первым шагом в цепочке атак обычно и становятся действия самих пострадавших, учитывая, что значительно более половины утечки данных можно напрямую проследить и выявить недостатки в организационных процессах и компетенциях сотрудников или недостаток их знаний о кибератаках.

Ухудшает ситуацию огромный и растущий глобальный кадровый дефицит специалистов по кибербезопасности. 4 миллиона должностей специалиста по ИКТ были вакантны в 2020 г., согласно данным отраслевой группы по защите информации ISC2. Нехватка хорошо подготовленных киберспециалистов частично объясняется тем, что высшее образование в области кибербезопасности — относительно молодое явление, существующее лишь около десяти лет.

По нашей информации, эта нехватка остро ощущается в рассматриваемой отрасли, особенно в Азиатско-тихоокеанском регионе, поскольку выпускники с квалификацией в области кибербезопасности и опытные специалисты, уже работающие в данной сфере, обычно не рассматривают перевозки и логистику как предпочтительную сферу для построения карьеры.

Частично это проблема восприятия. Большинство кандидатов на должность не смотрят на компании ТиЛ как на предоставляющие инновационные рабочие места, где специалисты по технологиям могли бы развернуться в таких областях, как роботизация и автоматизация, анализ данных, блокчейн, беспилотные автомобили и тому подобное. Вместо того, чтобы сделать работу в области кибербезопасности более привлекательной — возможно, предложить более выгодные зарплаты и соцпакеты, а также поощрять инновации — многие компании ТиЛ относятся к кибербезопасности как к затратной единице, которая должна укладываться в жесткие бюджетные рамки.

Компании ТиЛ должны начать принимать программу кибербезопасности с оценки уровня киберзащиты в их оборудовании и программах ОТ и ИТ. Далее они могут принять меры защиты в самых важных и уязвимых приложениях и сетях. Определение областей с повышенным риском кибератак и разработка портфеля мер защиты могут быть упрощены с помощью моделей и инструментов, таких как программа управления киберрисками и их количественной оценки. Компании должны оценить свои факторы уязвимости на основе рискового подхода, где приоритет будет отдаваться вероятности и последствиям реализации киберугроз для ключевых активов. Затем можно ранжировать проекты на основе способности каждого из них повысить устойчивость с учетом затрат и, таким образом, по сути оптимизировать свои бюджеты вложений в кибербезопасность.

После принятия этих мер предосторожности компаниям ТиЛ нужно сосредоточиться на реализации более комплексных концепций киберзащиты, таких как архитектура нулевого доверия. Данная методология подразумевает, что все устройства, пользователи или приложения, пытающиеся взаимодействовать с сетью, представляют собой потенциальную угрозу. Стратегию нулевого доверия можно реализовать, сегментируя и разделяя сети с использованием технологии ДМЗ (демилитаризованной зоны), обеспечивающей жестко контролируемую среду, где отслеживаются связи внутри организации и вне ее. Того же принципа нужно придерживаться и для более строгого контроля внутренних процессов, где это возможно, включая проверку подлинности пользователей, программ и конечных устройств перед предоставлением им доступа к информации или активам. Компании ТиЛ могут предпринять три действия, чтобы усовершенствовать свои внутренние навыки в области кибербезопасности.

Во-первых, в корпоративной культуре следует перейти от невнимания к вопросам кибербезопасности к признанию острой необходимости бороться с угрозами. В каждом подразделении идея укрепления кибербезопасности по всей организации должна быть явным и ключевым аспектом. Частые тренинги, повышающие уровень осведомленности о кибербезопасности, могут серьезно способствовать формированию коллектива, осознающего риски. Нужно подчеркивать меры, которые могут принять отдельные сотрудники, чтобы обеспечить защиту от хакеров, такие как защита паролей и внимание к подозрительной деятельности в сетях компании.

Во-вторых, это повышенное внимание к управлению киберрисками стоит использовать, чтобы привлечь специалистов по кибербезопасности из университетов и частного сектора. Заявите, что цель организации — стать опережающим время лидером в сфере кибербезопасности. Компании могут привлечь лучших специалистов по кибербезопасности, сообщив им, что у них будет возможность разработать программы киберзащиты с нуля, используя последние технологии и заменяя устаревшие системы. Организациям так же можно рассмотреть вариант получения консультаций у непредвзятых поставщиков оборудования, которые не стремятся продать свои технологии.

Наконец, надо найти среди технологических сотрудников компании людей, которые готовы заняться инициативами в области кибербезопасности и которые продемонстрировали основные способности, необходимые успешным кандидатам. Повышение квалификации этих сотрудников и предложение им компенсации, а также меры поощрения в зависимости от должности за освоение требуемых навыков могли бы позволить компаниям ТиЛ быстро восполнить как минимум часть недостающей рабочей силы в кибербезопасности.

Многим компаниям ТиЛ может показаться, что меры, которые необходимо принять для сокращения рисков кибербезопасности, непосильны. Одним из практических советов для повышения прозрачности и информированности о сетях ИТ и ОТ и об их слабых местах может быть создание центра обработки киберинформации. Это центр занимался бы отслеживанием, организацией и надзором в области управления, деятельности, аналитики, процессов и технологий, связанных с кибербезопасностью, обеспечивая распределение данных и сведений между ключевыми участниками процесса, чтобы выявлять и устранять киберугрозы.

Кроме того, центр обработки киберинформации оптимизировал бы деятельность, объединяя управление и системы контроля ИТ и ОТ. В центре должен сочетаться опыт и знания специалистов как в области ИТ, так и ОТ, позволяя отслеживать любую нестандартную активность и в интернете, и во внутренних системах — или, что важно, в точке слияния этих двух систем,— которая может вовремя сигнализировать о кибератаке.

Во всех отраслях (особенно банковский сектор и ритейл) наблюдается кратный рост атак и попыток нарушения ИБ. Интересно, что видна тенденция перехода от классического проникновения через защищенный периметр к более изощренным способам атак, как-то комбинация социальной инженерии и фишинга, подмена адресов, фальшивые телефонные звонки и т.п. Можно сказать, банки почувствовали экспоненциальный рост количества атак.

Возможно, это связано с тем, что объем электронной коммерции вырос кратно – данные людей и их финансовые транзакции, номера карт, запросы - оказываются в сети. Учитывая, что электронная коммерция – это инструмент, объединяющий ритейл, банки и логистику, фокус кибератак смещается на эти три основных вида бизнеса. Атаки наносятся преимущественно по этому золотому треугольнику.

Дефицит кадров в области ИБ всегда был и будет только усугубляться, так как потребность в специалистах новой формации, способных создавать работающие решения, стремительно нарастает. Тем, кто умеет только писать регламенты, такие проблемы не по зубам. Есть вероятность, что имеющийся кадровый голод и рост уровня кибератак может привести к росту хорошо защищенных сервисов (таких, как облачные платформы и решения) и самих сервисов защиты, которые тоже логично предоставлять околооблачным способом – CyberSec as a Service. Есть потребность переосмыслить и способы реализации ИТ проектов, связанных с разработкой ИТ систем и ПО. От классического DevOps целесообразно переходить к DevSecOps подходу, обеспечивающего команду разработчиков и поддержки должным количеством CyberSec экспертизы, встроенной во все процессы – от дизайна до разработки, тестирования и сопровождения. Сейчас таких специалистов на локальном рынке единицы.

Уязвимость объектов транспортной инфраструктуры, недостаточность мероприятий их защиты. Возможность интеграции России в Единую интеллектуальную транспортную систему. Построение интегрированной системы с использованием информационно-управляющих технологий.

| Рубрика | Транспорт |

| Вид | статья |

| Язык | русский |

| Дата добавления | 21.03.2018 |

| Размер файла | 15,4 K |

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Использование современных информационных технологий для обеспечения транспортной безопасности в Российской Федерации

Р.В. Гиненский, ведущий специалист-эксперт

отдела социальной политики Аналитического

управления Аппарата Совета Федерации

Произошедшие в последнее время транспортные катастрофы По уточненным данным ООН, в мире только в автодорожных катастрофах погибает уже 1 млн. 300 тыс. человек в год и еще 50 млн. людей получают ранения и увечья. и террористические акты на транспорте со всей наглядностью демонстрируют уязвимость объектов транспортной инфраструктуры и недостаточность мероприятий по их защите. Проводимые мероприятия зачастую сводятся к приобретению разрозненных систем безопасности, каждая из которых направлена на решение какой-либо одной конкретной задачи.

Очевидно, что выход - не только в создании безопасных объектов транспортной инфраструктуры (транспорт, дороги, железнодорожные вокзалы, аэропорты и т.д.), но и в создании новейших систем управления, новых технологиях, и в первую очередь - в создании интеллектуальных транспортных систем (ИТС) Интеллектуальные транспортные системы (ИТС) - это системная интеграция современных информационных и коммуникационных технологий и средств автоматизации с транспортной инфраструктурой, транспортными средствами и пользователями, ориентированная на повышение безопасности и эффективности транспортного процесса. .

Мировым транспортным сообществом данная проблема решается путем построения интегрированной системы: люди - транспортная инфраструктура - транспортные средства с максимальным использованием новейших информационно-управляющих технологий.

Создание единой информационной инфраструктуры транспортного комплекса особенно актуально для Российской Федерации, расположенной в 9 часовых поясах и активно использующей все виды транспорта. Сегодня, по экспертным оценкам, в 44 морских портах страны действует около 2 тыс. коммерческих предприятий, не меньше предприятий работает и в 126 речных портах. Около 250 авиакомпаний работают в федеральных и около 400 - в региональных аэропортах. Кроме того, в России функционирует более 2 тыс. экспедиторских фирм, 10 тыс. агентов и 2,5 тыс. автопредприятий.

Информационная среда интеллектуальных транспортных систем должна обеспечить унифицированное и стандартизованное применение различных технологий идентификации, навигации и позиционирования, телематического мониторинга и видеонаблюдения транспортных средств и грузов. Новые перспективы в развитии интеллектуальных транспортных систем открывает использование комплексов спутникового мониторинга (на базе технологий ГЛОНАСС) состояния объектов транспортной инфраструктуры для определения их технического состояния и контроля за своевременностью и качеством соответствующих мероприятий по обслуживанию и ремонту.

Опираясь на мировой опыт построения интегрированных систем можно обеспечить информационное взаимодействие отдельных компонентов транспортной системы, что существенно повысит уровень безопасности защищаемого объекта и скорость реагирования системы и сотрудников служб на возникающие внештатные ситуации. Наличие данных, поступающих от различных систем, позволит сформировать корреляционные связи, причем за счет использования автоматизированных систем подобная аналитика может собираться как в фоновом, так и в оперативном режиме.

Помимо эффекта от совместной работы систем различного назначения использование современных технологий в аналитической сфере позволяет автоматизировать обработку поступающих потоков данных в части анализа типовых сценариев и наличия подозрительной или нестандартной активности. Подобные системы на сегодняшний день достаточно сильно развиты и позволяют существенно разгрузить операторов центра мониторинга и повысить оперативность обнаружения и реагирования на внештатные ситуации. Применение современных технологий обработки и хранения данных дает возможность проводить глубокий анализ происшедших ранее событий в случае разбора возникших ситуаций. Кроме этого, в процессе функционирования системы происходит формирование баз данных оперативной информации на разных уровнях управления, которые хранят в себе большие потенциальные возможности по извлечению полезной аналитической информации, на основе которой можно выявлять скрытые тенденции, строить стратегию развития, находить новые решения.

Построения интегрированных систем для обеспечения безопасности на транспорте возможно за счет автоматизации инженерных систем объекта и применения комплексов управления класса SCADA SCADA (аббр. от англ. Supervisory Control And Data Acquisition, Диспетчерское управление и сбор данных) - программный пакет для сбора, обработки, отображения и архивирования информации об объекте управления. , которые позволят автоматизировать типовые сценарии реагирования на внештатные ситуации.

Мировой опыт внедрения ИТС

Начиная с 80-х годов ХХ века большинство стран Европы, Азиатско-Тихоокеанского региона и США целенаправленно и систематически продвигают технологии ИТС в качестве главного инструмента осуществления транспортной политики.

В США развитие ИТС базируется на национальных программах, реализуемых Министерством транспорта. В 1991 году Конгресс США законом учредил разработанную Минтрансом США Федеральную программу - Пятилетний национальный программный план развития ИТС.

Создана система постоянно обновляемых официальных стратегических и программных документов по развитию ИТС, которая охватывает все уровни планирования, от стратегического до текущего, правовую основу, гарантируя на законодательном уровне участие государства, в том числе финансовое, в исследованиях, разработках и развертывании ИТС.

Страны СНГ. В апреле 2009 года в г. Баку прошло первое заседание Министров транспорта государств Прикаспийского региона.

Главная тема - вопросы сотрудничества и перспективы развития транспортных связей и внедрение интеллектуальных транспортных систем европейского образца в целях улучшения привлекательности транзитных коридоров и обеспечения безопасности на скоростных магистралях.

В частности, Минтранс Казахстана поручил своим консультантам приступить к изучению возможности внедрения ИТС на ключевых коридорах, определению функций, которые могут быть включены в эту систему, а так же к выработке стратегии внедрения ИТС.

В России, несмотря на отсутствие до настоящего времени планомерных работ по комплексному развитию ИТС, осуществлялись попытки развития локальных элементов и систем, относящихся по современной технологии к ИТС. Среди них системы контроля и управления движения транспортных средств на всех видах транспорта, системы управления перевозками грузов и пассажиров, системы информирования и продажи билетов и другие информационно-управляющие системы.

Современное состояние рынка ИТС в России В области ИТС действует около 200 государственных и частных предприятий (производители, интеграторы, сервисные фирмы, провайдеры, дилеры), деятельность которых не координируется и не регламентируется в государственном масштабе. характеризуется разрозненностью, фрагментарностью, отсутствием национальных стандартов, несистемными контактами с международными Ассоциациями ИТС. транспортный инфраструктура технология интеллектуальный

Стихийное развитие локальных и корпоративных систем формирует среду, когда интеграция в Единую интеллектуальную транспортную систему Россией окажется технически невозможной. Имеются и внешние угрозы - существующие проекты разрозненных элементов российских систем ИТС в силу несогласованности с международными стандартами могут спровоцировать переключение международных транзитных перевозок в обход территории России.

Подобные документы

Сущность мировой транспортной системы. Место российской транспортной системы в мировом транспорте. Характеристика и особенности транспортной системы Дальнего Востока. Проблемы и перспективы интеграции дальневосточного региона в мировую транспортную сеть.

контрольная работа [36,6 K], добавлен 28.05.2010

Характеристика и направления развития транспортной инфраструктуры в муниципальном образовании. Проблемы развития транспортной инфраструктуры в муниципальных образованиях в Российской Федерации. Направления развития транспортной инфраструктуры г. Тюмени.

дипломная работа [2,8 M], добавлен 08.06.2014

Понятие и значение транспортной инфраструктуры. Исторические аспекты развития транспортной системы России. Основные проблемы развития транспортной системы в РФ. Направления развития транспортной инфраструктуры. Доходы от экспорта транспортных услуг.

курсовая работа [37,7 K], добавлен 09.01.2012

Переход к инновационной модели развития транспортной инфраструктуры. Основные пункты транспортной стратегии Правительства до 2030 года. Анализ и поиск наиболее оптимального решения транспортной проблемы. Рост транспортного сектора в российской экономике.

статья [17,5 K], добавлен 18.08.2017

Состояние транспортной инфраструктуры в России. Общая характеристика автотранспортных предприятий г. Ленска и анализ их деятельности. Проектирование мероприятий по оптимизации перевозки грузов, организации труда, экономическое обоснование решений.

Вы можете изучить и скачать доклад-презентацию на тему Информационное обеспечение транспортной безопасности. Презентация на заданную тему содержит 41 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас - поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

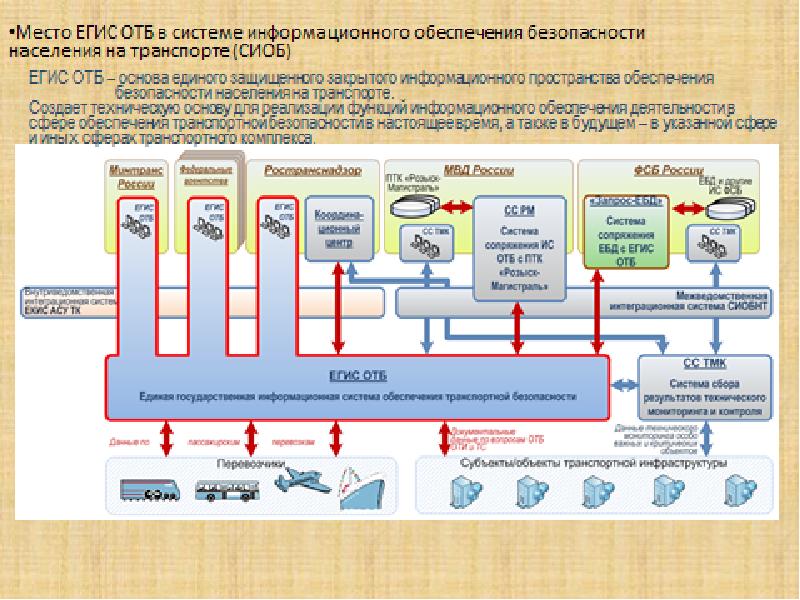

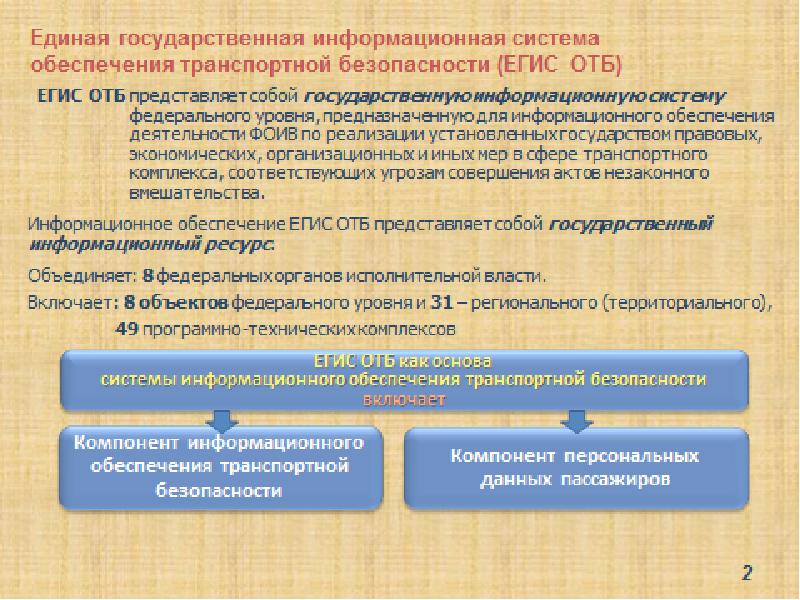

В соответствии со статьёй 11 ФЗ-16 Минтрансу России поручено создать Единую государственную информационную систему обеспечения транспортной безопасности (ЕГИС ОТБ)

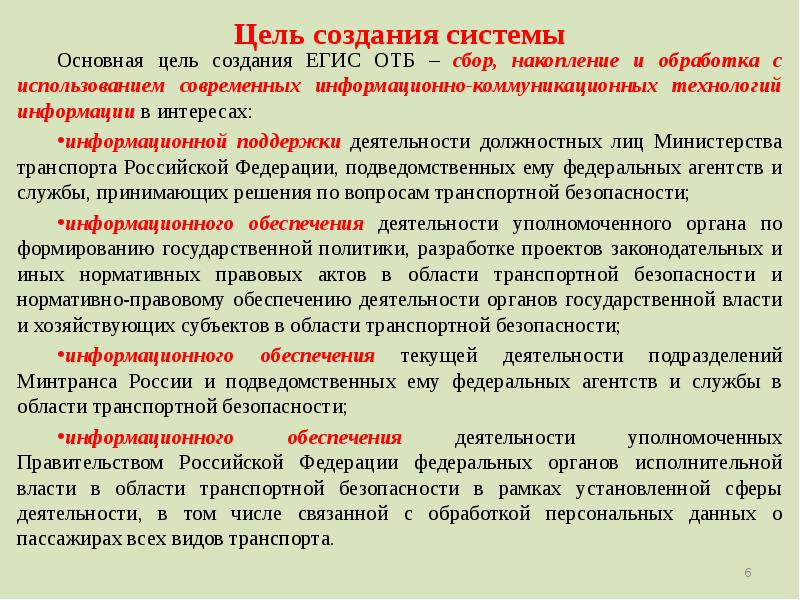

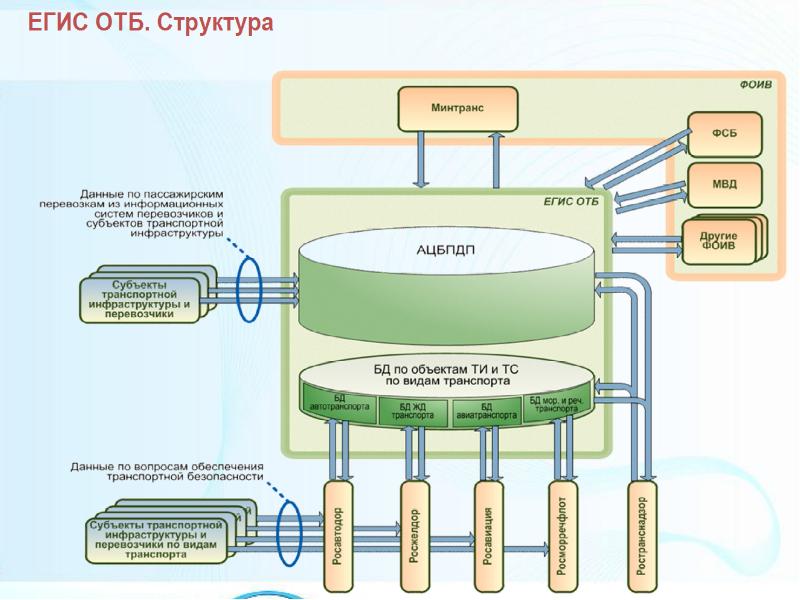

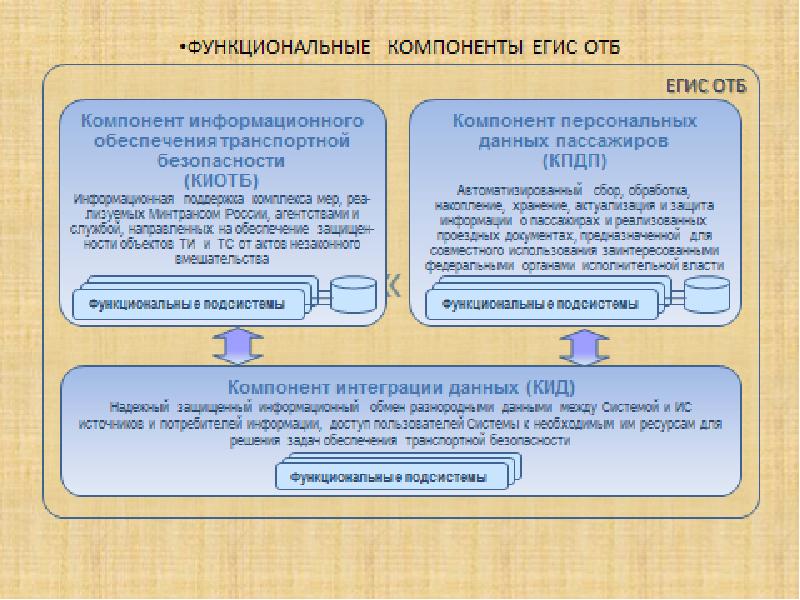

Цель создания системы Основная цель создания ЕГИС ОТБ – сбор, накопление и обработка с использованием современных информационно-коммуникационных технологий информации в интересах: информационной поддержки деятельности должностных лиц Министерства транспорта Российской Федерации, подведомственных ему федеральных агентств и службы, принимающих решения по вопросам транспортной безопасности; информационного обеспечения деятельности уполномоченного органа по формированию государственной политики, разработке проектов законодательных и иных нормативных правовых актов в области транспортной безопасности и нормативно-правовому обеспечению деятельности органов государственной власти и хозяйствующих субъектов в области транспортной безопасности; информационного обеспечения текущей деятельности подразделений Минтранса России и подведомственных ему федеральных агентств и службы в области транспортной безопасности; информационного обеспечения деятельности уполномоченных Правительством Российской Федерации федеральных органов исполнительной власти в области транспортной безопасности в рамках установленной сферы деятельности, в том числе связанной с обработкой персональных данных о пассажирах всех видов транспорта.

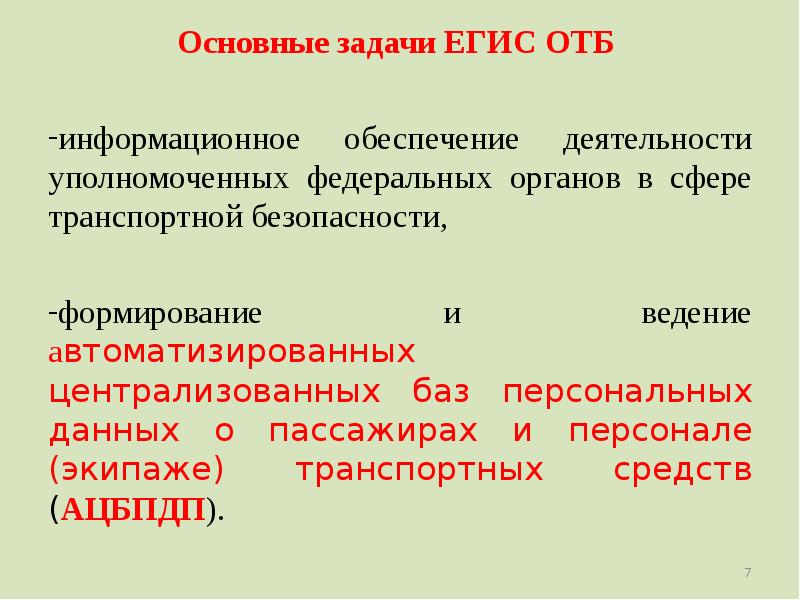

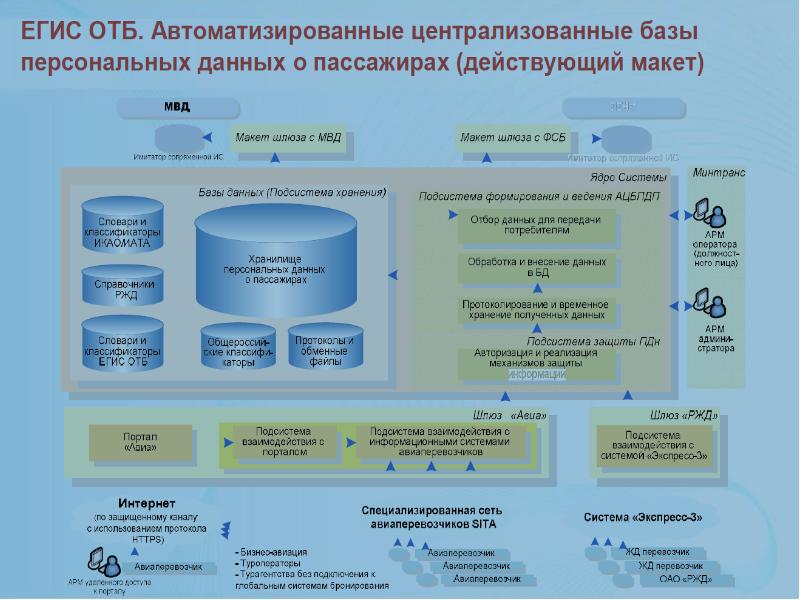

Основные задачи ЕГИС ОТБ Основные задачи ЕГИС ОТБ информационное обеспечение деятельности уполномоченных федеральных органов в сфере транспортной безопасности, формирование и ведение автоматизированных централизованных баз персональных данных о пассажирах и персонале (экипаже) транспортных средств (АЦБПДП).

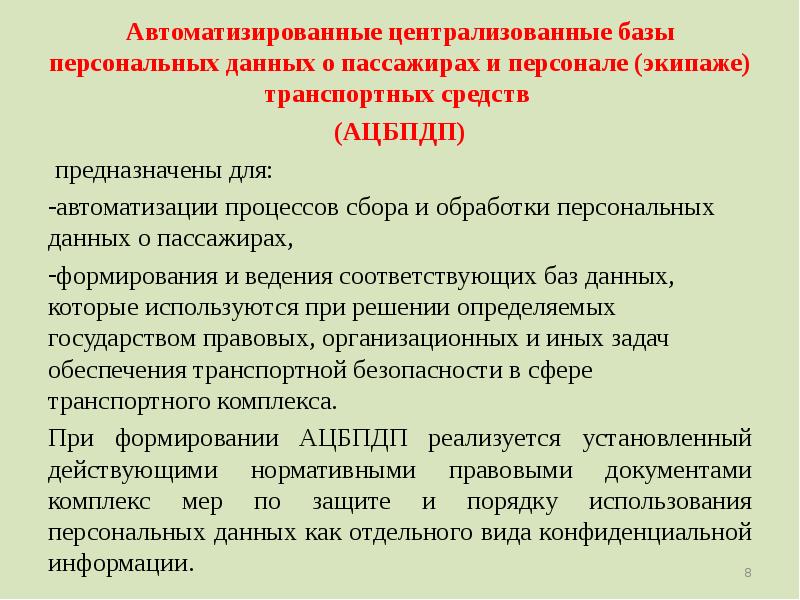

Автоматизированные централизованные базы персональных данных о пассажирах и персонале (экипаже) транспортных средств Автоматизированные централизованные базы персональных данных о пассажирах и персонале (экипаже) транспортных средств (АЦБПДП) предназначены для: автоматизации процессов сбора и обработки персональных данных о пассажирах, формирования и ведения соответствующих баз данных, которые используются при решении определяемых государством правовых, организационных и иных задач обеспечения транспортной безопасности в сфере транспортного комплекса. При формировании АЦБПДП реализуется установленный действующими нормативными правовыми документами комплекс мер по защите и порядку использования персональных данных как отдельного вида конфиденциальной информации.

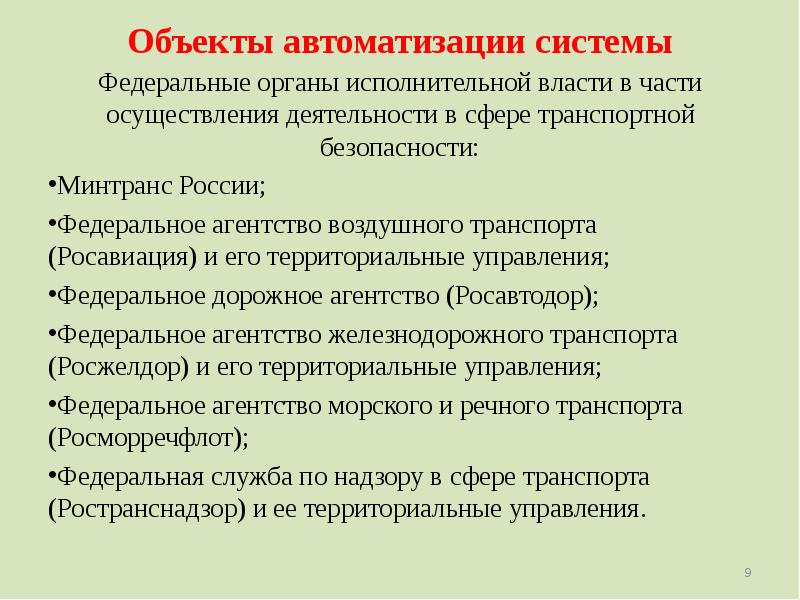

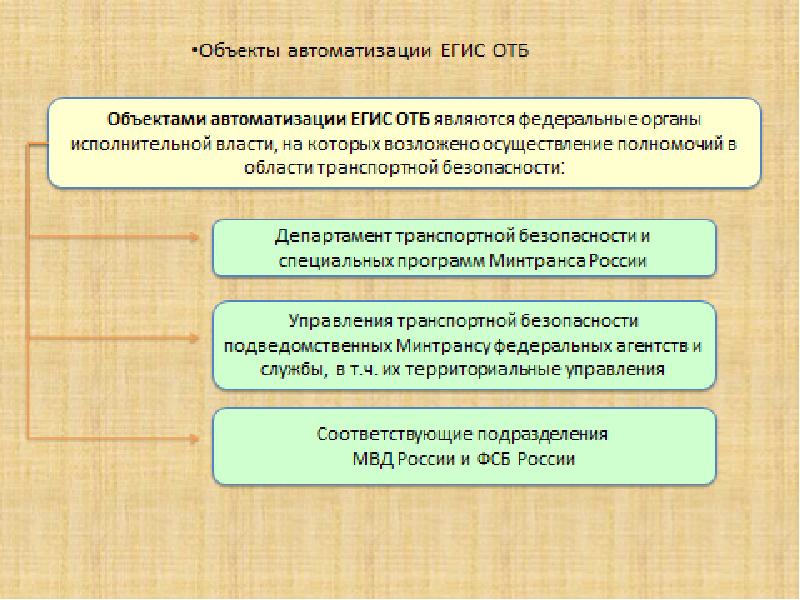

Объекты автоматизации системы Федеральные органы исполнительной власти в части осуществления деятельности в сфере транспортной безопасности: Минтранс России; Федеральное агентство воздушного транспорта (Росавиация) и его территориальные управления; Федеральное дорожное агентство (Росавтодор); Федеральное агентство железнодорожного транспорта (Росжелдор) и его территориальные управления; Федеральное агентство морского и речного транспорта (Росморречфлот); Федеральная служба по надзору в сфере транспорта (Ространснадзор) и ее территориальные управления.

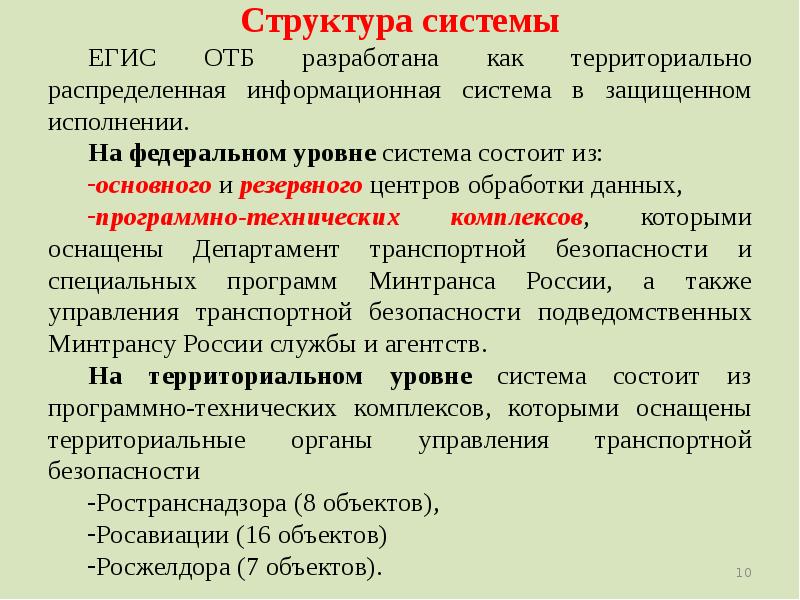

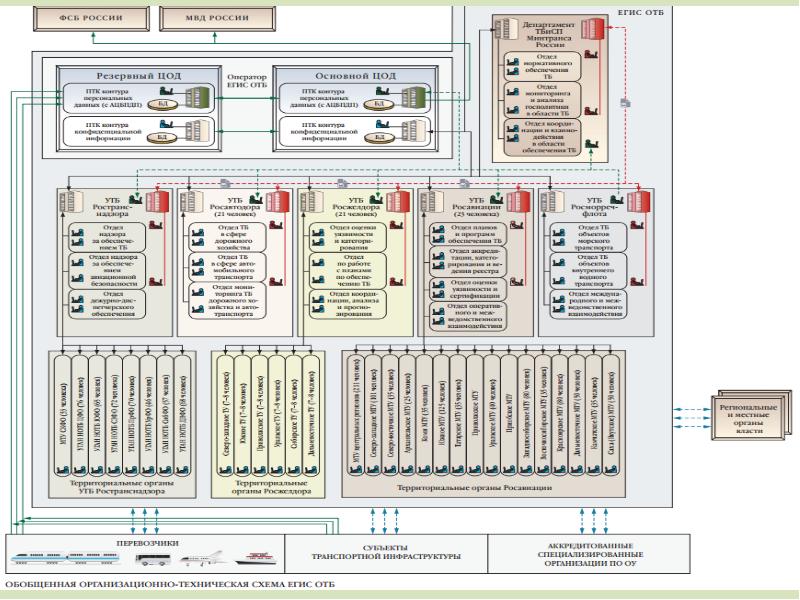

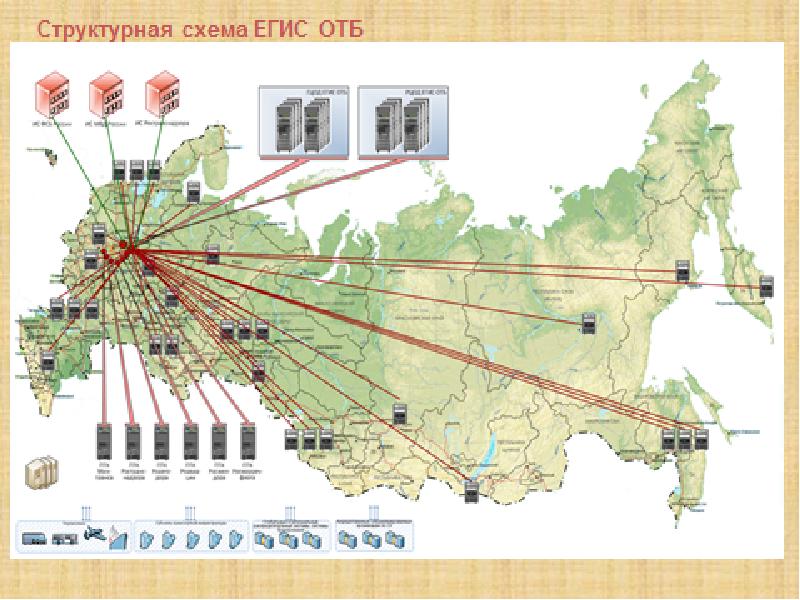

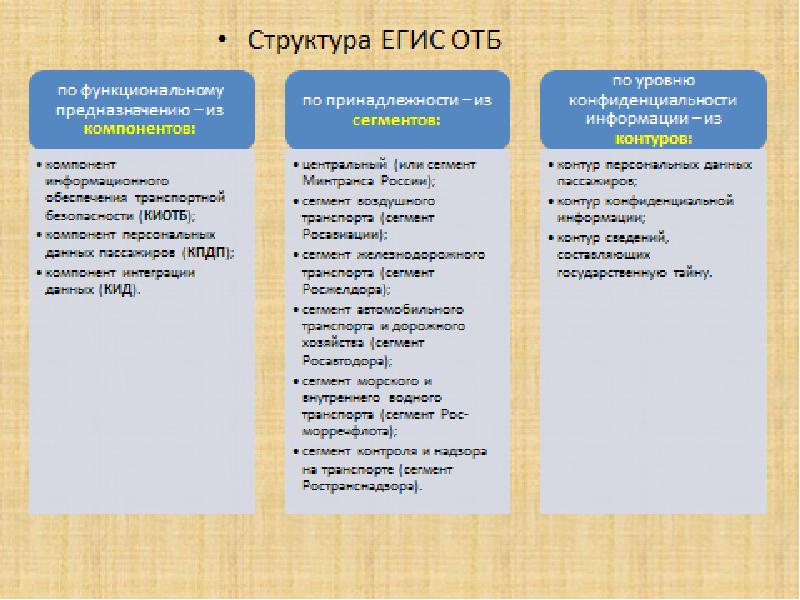

Структура системы ЕГИС ОТБ разработана как территориально распределенная информационная система в защищенном исполнении. На федеральном уровне система состоит из: основного и резервного центров обработки данных, программно-технических комплексов, которыми оснащены Департамент транспортной безопасности и специальных программ Минтранса России, а также управления транспортной безопасности подведомственных Минтрансу России службы и агентств. На территориальном уровне система состоит из программно-технических комплексов, которыми оснащены территориальные органы управления транспортной безопасности Ространснадзора (8 объектов), Росавиации (16 объектов) Росжелдора (7 объектов).

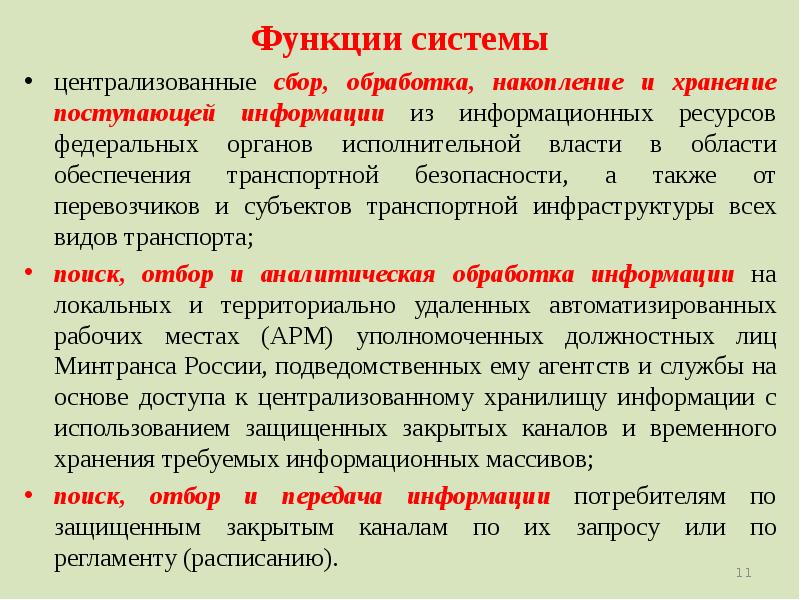

Функции системы централизованные сбор, обработка, накопление и хранение поступающей информации из информационных ресурсов федеральных органов исполнительной власти в области обеспечения транспортной безопасности, а также от перевозчиков и субъектов транспортной инфраструктуры всех видов транспорта; поиск, отбор и аналитическая обработка информации на локальных и территориально удаленных автоматизированных рабочих местах (АРМ) уполномоченных должностных лиц Минтранса России, подведомственных ему агентств и службы на основе доступа к централизованному хранилищу информации с использованием защищенных закрытых каналов и временного хранения требуемых информационных массивов; поиск, отбор и передача информации потребителям по защищенным закрытым каналам по их запросу или по регламенту (расписанию).

Второй учебный вопрос: Порядок обращения со сведениями ограниченного доступа, сведениями, составляющими государственную тайну при организации обеспечения транспортной безопасности.

ГОСУДАРСТВЕННАЯ ТАЙНА ГОСУДАРСТВЕННАЯ ТАЙНА - защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации. Отнесение сведений к государственной тайне и их засекречивание осуществляется в соответствии с принципами законности, обоснованности и своевременности.

Перечень сведений, составляющих государственную тайну, утвержден Указом Президента РФ от 30 ноября 1995 г. Перечень сведений, составляющих государственную тайну, утвержден Указом Президента РФ от 30 ноября 1995 г. N 1203 "Об утверждении перечня сведений, отнесенных к государственной тайне".

Сведения, содержащиеся в Плане обеспечения транспортной безопасности, относятся к конфиденциальной информации. Сведения, содержащиеся в Плане обеспечения транспортной безопасности, относятся к конфиденциальной информации. Перечень должностных лиц, допущенных к документам, содержащим конфиденциальную информацию непосредственно по вопросам обеспечения транспортной безопасности, с указанием степени доступа к ней разрабатывается должностным лицом организации (ДЛО), согласовывается с директором по режиму и транспортной безопасности ОТИ, утверждается руководителем.

Третий учебный вопрос: Порядок доведения до сил обеспечения транспортной безопасности информации об изменении уровня безопасности ОТИ и (или) ТС

В соответствие с постановлением Правительства РФ от 10.12.2008 № 940 "Об уровнях безопасности объектов транспортной инфраструктуры и транспортных средств и о порядке их объявления (установления)" установлено 3 уровня. В соответствие с постановлением Правительства РФ от 10.12.2008 № 940 "Об уровнях безопасности объектов транспортной инфраструктуры и транспортных средств и о порядке их объявления (установления)" установлено 3 уровня. Уровень № 1- степень защищенности транспортного комплекса от потенциальных угроз, заключающихся в наличии совокупности вероятных условий и факторов, создающих опасность совершения акта незаконного вмешательства в деятельность транспортного комплекса; Уровень № 2- степень защищенности транспортного комплекса от непосредственных угроз, заключающихся в наличии совокупности конкретных условий и факторов, создающих опасность совершения акта незаконного вмешательства в деятельность транспортного комплекса; Уровень № 3- степень защищенности транспортного комплекса от прямых угроз, заключающихся в наличии совокупности конкретных условий и факторов, создавших опасность совершения акта незаконного вмешательства в деятельность транспортного комплекса

Уровень безопасности объектов транспортной инфраструктуры и транспортных средств № 1 действует постоянно, если не объявлен иной уровень безопасности согласно п.2 данного постановления. Уровень безопасности объектов транспортной инфраструктуры и транспортных средств № 1 действует постоянно, если не объявлен иной уровень безопасности согласно п.2 данного постановления.

Уровни безопасности объектов транспортной инфраструктуры и транспортных средств №№ 2 и 3 объявляются (устанавливаются) и отменяются субъектами транспортной инфраструктуры на основании: Уровни безопасности объектов транспортной инфраструктуры и транспортных средств №№ 2 и 3 объявляются (устанавливаются) и отменяются субъектами транспортной инфраструктуры на основании: - решения руководителей образованных в соответствии с Указом Президента Российской Федерации от 15 февраля 2006 г. № 116 Федерального оперативного штаба, оперативных штабов в субъектах Российской Федерации либо Министра транспорта Российской Федерации (уполномоченных ими должностных лиц) об изменении степени угрозы совершения носящего террористический характер акта незаконного вмешательства в деятельность транспортного комплекса; - решения Министра внутренних дел Российской Федерации либо Министра транспорта Российской Федерации (уполномоченных ими должностных лиц) об изменении степени угрозы совершения не носящего террористический характер акта незаконного вмешательства в деятельность транспортного комплекса.

В соответствии с п.9 приказа Минтранса от 6 сентября 2010 г. № 194 ФСБ России или ее территориальные подразделения информируют В соответствии с п.9 приказа Минтранса от 6 сентября 2010 г. № 194 ФСБ России или ее территориальные подразделения информируют субъекты транспортной инфраструктуры, перевозчиков, Ространснадзор или его территориальные органы о решениях руководителей Федерального оперативного штаба, оперативных штабов в субъектах Российской Федерации, образованных в соответствии с Указом Президента Российской Федерации от 15 февраля 2006 г. № 116 "О мерах по противодействию терроризму", - об объявлении (установлении) либо отмене уровней безопасности N 2 и N 3 при изменении степени угрозы совершения носящего террористический характер акта незаконного вмешательства в деятельность транспортного комплекса.

Порядок информирования компетентного органа, уполномоченных подразделений органов ФСБ России и МВД России о непосредственных и прямых угрозах совершения и о совершении АНВ Порядок информирования компетентного органа, уполномоченных подразделений органов ФСБ России и МВД России о непосредственных и прямых угрозах совершения и о совершении АНВ

В соответствии с пунктом 1 части 2 статьи 12 Федерального закона от 9 февраля 2007 г. № 16-ФЗ "О транспортной безопасности" субъекты транспортной инфраструктуры и перевозчики обязаны незамедлительно информировать в порядке, установленном федеральным органом исполнительной власти, осуществляющим функции по выработке государственной политики и нормативно-правовому регулированию в сфере транспорта, об угрозах совершения и о совершении актов незаконного вмешательства на объектах транспортной инфраструктуры и транспортных средствах. В соответствии с пунктом 1 части 2 статьи 12 Федерального закона от 9 февраля 2007 г. № 16-ФЗ "О транспортной безопасности" субъекты транспортной инфраструктуры и перевозчики обязаны незамедлительно информировать в порядке, установленном федеральным органом исполнительной власти, осуществляющим функции по выработке государственной политики и нормативно-правовому регулированию в сфере транспорта, об угрозах совершения и о совершении актов незаконного вмешательства на объектах транспортной инфраструктуры и транспортных средствах. Порядок такого информирования утвержден Приказом Минтранса России от 16 февраля 2011 г. № 56.

Порядок информирования, разработанный в соответствии с вышеуказанным приказом, является приложением Плана обеспечения транспортной безопасности объекта транспортной инфраструктуры или транспортного средства, руководствуясь которым ответственные должностные лица обязаны незамедлительно представлять информацию об угрозах совершения и о совершении актов незаконного вмешательства на объектах транспортной инфраструктуры и транспортных средствах Порядок информирования, разработанный в соответствии с вышеуказанным приказом, является приложением Плана обеспечения транспортной безопасности объекта транспортной инфраструктуры или транспортного средства, руководствуясь которым ответственные должностные лица обязаны незамедлительно представлять информацию об угрозах совершения и о совершении актов незаконного вмешательства на объектах транспортной инфраструктуры и транспортных средствах а) в компетентные органы в области обеспечения транспортной безопасности, б) в Федеральную службу по надзору в сфере транспорта и ее территориальные органы, в) в органы Федеральной службы безопасности Российской Федерации, г) в органы внутренних дел Российской Федерации или их уполномоченные структурные подразделения согласно перечню потенциальных угроз совершения актов незаконного вмешательства в деятельность объектов транспортной инфраструктуры и транспортных средств, утвержденному приказом Минтранса России, ФСБ России, МВД России от 5 марта 2010 года № 52/112/134.

Ответственным за информирование компетентного органа и уполномоченных подразделений органов Федеральной службы безопасности Российской Федерации и органов внутренних дел Российской Федерации о непосредственных, прямых угрозах и фактах совершения АНВ, заполняются определенные формы. Ответственным за информирование компетентного органа и уполномоченных подразделений органов Федеральной службы безопасности Российской Федерации и органов внутренних дел Российской Федерации о непосредственных, прямых угрозах и фактах совершения АНВ, заполняются определенные формы. Субъекты транспортной инфраструктуры и перевозчики представляют информацию об угрозах совершения и о совершении актов незаконного вмешательства на ОТИ и ТС в компетентные органы в области обеспечения транспортной безопасности через Федеральную службу по надзору в сфере транспорта и ее территориальные органы по средствам электронной факсимильной телефонной связи по адресам (номерам телефонов), указанных на официальных сайтах Федеральной службы по надзору в сфере транспорта и ее территориальных органов.

Транспорт – это жизненно важная отрасль экономики, потому вопрос информационной безопасности стоит здесь крайне остро. Хакерская активность в отношении транспортных предприятий может парализовать их работу, создавая огромные неудобства для пассажиров и приводя к немалым убыткам компании-перевозчики.

Редакция SecureNews собрала мнения экспертов по проблеме информационной безопасности на транспортных предприятиях. Начнем с того, что именно нуждается в защите на подобных объектах и какие механизмы используются там для того, чтобы обеспечить должный уровень информационной безопасности.

На сегодняшний день информационные технологии становятся неотъемлемым звеном для осуществления устойчивого и безопасного функционирования транспортных комплексов и перевозок. Информационные системы, информационно-телекоммуникационные сети и АСУ ТП (автоматизированные системы управления технологическим процессом) в области транспорта являются частью критической информационной инфраструктуры. Поэтому вопросам обеспечения информационной безопасности уделяется все больше внимания. К объектам защиты относят, как правило, системы для комплексного учета, планирования и управления бизнес-процессами, в том числе управления перевозками, автоматизированные системы управления жизнеобеспечения транспортными объектами, системы обеспечения безопасности и информационно-телекоммуникационные сети. Субъекты транспортной инфраструктуры и перевозчики формируют при осуществлении различных видов перевозок (воздушных, железнодорожных, автомобильных) базы данных, в которых присутствуют персональные данные пассажиров и членов экипажа транспортных средств. Информация о них подлежит передаче в единую государственную систему обеспечения транспортной безопасности, что также регулируется законодательством в области персональных данных и требует защиты.

Профессор Лондонского городского университета Дэвид Стапплс (David Stupples), эксперт по вопросам кибербезопасности:

«Большинство транспортных компаний используют информационные технологии и информационные системы (бизнес-планирование, планирование маршрутов, технико-эксплуатационное обслуживание, заказы и обслуживание клиентов). Зависимость сегодня такова, что любой сбой в системе может привести к прекращению нормальной работы компании на несколько часов, что может привести к важным потерям за очень короткий промежуток времени. Защита от враждебной киберактивности становится сегодня крайне важной. Вот четыре основных меры, которые в случае их совместного применения обеспечат наибольшую защиту:

Кроме того, эксперты рассказали об угрозах информационной безопасности, с которыми транспортные предприятия столкнулись в 2016 году, а также о новых вызовах в этой сфере в 2017 году.

Алина Хегай:

Дэвид Стапплс (David Stupples):

Виктория Носова, консультант по безопасности Check Point Software Technologies:

«В последние годы хакеры все чаще нацелены на взлом устройств сотрудников компаний. Это объясняется тем, что благодаря технологиям социальной инженерии гораздо проще обманом заставить пользователя перейти по вредоносной ссылке, чем пытаться взломать систему защиты предприятия. На компьютер пользователя загружается вредоносное программное обеспечение, которое контролируется хакером и выполняет разного рода действия: выводит из строя критически важный сервис, пересылает хакеру базу персональных данных, шифрует данные на компьютерах и серверах сети с требованием выкупа за дешифрование файлов.

К сожалению, до сих пор далеко не все компании внедрили системы защиты, позволяющие блокировать такого рода угрозы. Успешно проведенные атаки 2017 года показали, что дальше игнорировать серьезность данного тренда нельзя, а отсутствие актуальной защиты чревато нанесением существенного ущерба как работе ресурсов транспортной компании, так и ее репутации.

Читайте также: