Зашифруйте сообщение методом перестановки по таблице 5x5

Обновлено: 03.05.2024

Данный лабораторный практикум содержит краткие теоретические сведения и практические задания по различным направлениям криптографической защиты компьютерной информации.

Предназначен для преподавателей и учащихся колледжа.

Предисловие

Прогресс в сфере информационных технологий и компьютеризация практически всех сфер деятельности обуславливают возрастание требований к защите компьютерной информации. Таким образом, владение методами ее защиты является одним из компонентов компетентности специалиста в области разработки программного обеспечения.

Описание лабораторной работы содержит теоретические сведения, необходимые для ее выполнения, с примерами решения простейших задач, задания, контрольные вопросы и состав отчета.

При защите лабораторной работы необходимо продемонстрировать выполненную работу, отчет (если предусмотрено) и ответить на контрольные вопросы.

ЛАБОРАТОРНАЯ работа № 1

Шифрование с использованием метода шифрующих таблиц и метода магического квадрата

Цель работы: формирование умений шифрования с использованием методов шифрующих таблиц и магического квадрата.

Теоретические сведения

Шифрование методом шифрующих таблиц

При шифровании методом шифрующих таблиц (перестановкой) символы шифруемого текста переставляются по определенным правилам в пределах блока этого текста.

В качестве ключа в шифрующих таблицах могут использоваться:

ü размер таблицы;

ü слово или фраза, задающие перестановку

ü последовательность, сформированная из натурального ряда чисел 1,2. n случайной перестановкой.

Одним из самых примитивных табличных шифров перестановки является простая перестановка, для которой ключом служит размер таблицы.

Таблица 1.1 – Шифрование методом простой перестановки: заполнение таблицы

| П | Е | С | М | В | Д |

| Р | Т | Е | О | П | Е |

| И | А | Д | Г | О | Н |

| Л | Ю | Ь | О | Л | Ь |

При расшифровании действия выполняют в обратном порядке.

Несколько большей стойкостью к раскрытию обладает метод шифрования, называемый одиночной перестановкой по ключу. Этот метод отличается от предыдущего тем, что столбцы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы.

Таблица 1.2 – Шифрование одиночной перестановкой по ключу: исходное заполнение таблицы

| К | О | Р | О | В | А |

| П | Е | С | М | В | Д |

| Р | Т | Е | О | П | Е |

| И | А | Д | Г | О | Н |

| Л | Ю | Ь | О | Л | Ь |

Следующим шагом шифрования является перестановка столбцов в соответствии с упорядоченными номерами букв ключа. Результат перестановки представлен в табл. 1.3.

Таблица 1.3 – Шифрование одиночной перестановкой по ключу: заполнение таблицы после перестановки

| А | В | К | О | О | Р |

| Д | В | П | Е | М | С |

| Е | П | Р | Т | О | Е |

| Н | О | И | А | Г | Д |

| Ь | Л | Л | Ю | О | Ь |

При считывании содержимого таблицы 1.3 по строкам получим следующий шифртекст:

Возможны различные варианты реализации метода шифрующих таблиц. В рамках одного из вариантов в качестве ключа вместо ключевого слова может использоваться последовательность, сформированная из натурального ряда чисел 1,2. n случайной перестановкой. При этом шифруемый текст может записываться не по столбцам таблицы, как в предыдущих примерах, а по строкам, и после перестановки считываться соответственно по столбцам.

Рассмотрим пример выполнения шифрования методом двойной перестановки.

Шифрование будет выполняться с использованием таблицы 4x4. Ключом к шифру двойной перестановки служит последовательность номеров столбцов и номеров строк исходной таблицы (в нашем примере последовательности 4132 и 3142 соответственно).

Исходный текст: ПРИЛЕТАЮ СЕДЬМОГО.

Таблица 1.4 – Шифрование методом двойной перестановки: исходная таблица

| П | Р | И | Л |

| Е | Т | А | Ю |

| С | Е | Д | Ь |

| М | О | Г | О |

Следующим шагом является перестановка столбцов (см. табл. 1.5).

Таблица 1.5 – Шифрование методом двойной перестановки: результат перестановки столбцов

| Р | Л | И | П |

| Т | Ю | А | Е |

| Е | Ь | Д | С |

| О | О | Г | М |

Далее в соответствии с ключом переставляются строки (см. табл. 1.6).

Таблица 1.6 – Шифрование методом двойной перестановки: результат перестановки строк

| Т | Ю | А | Е |

| О | О | Г | М |

| Р | Л | И | П |

| Е | Ь | Д | С |

Шифртекст можно получить, построчно считывая содержимое таблицы:

При использовании шифров перестановки входной поток исходного текста делится на блоки, в каждом из которых выполняется перестановка символов. Перестановки в классической "докомпьютерной" криптографии получались в результате записи исходного текста и чтения шифрованного текста по разным путям геометрической фигуры.

Например, для d=6 в качестве ключа перестановки можно взять 436215 . Это означает, что в каждом блоке из 6 символов четвертый символ становится на первое место , третий – на второе, шестой – на третье и т.д. Пусть необходимо зашифровать такой текст:

Другим примером методов перестановки является перестановка по таблице. В этом методе производится запись исходного текста по строкам некоторой таблицы и чтение его по столбцам этой же таблицы. Последовательность заполнения строк и чтения столбцов может быть любой и задается ключом.

Рассмотрим пример. Пусть в таблице кодирования будет 4 столбца и 3 строки (размер блока равен 3*4=12 символов). Зашифруем такой текст:

Затем будем считывать из таблицы каждый блок последовательно по столбцам:

Можно считывать столбцы не последовательно, а, например, так: третий, второй, первый, четвертый:

В этом случае порядок считывания столбцов и будет ключом.

Затем будем считывать из таблицы последовательно по столбцам:

Для расшифрования на приемной стороне устанавливается другой блок, восстанавливающий порядок цепей.

Аппаратно реализуемая перестановка широко используется на практике как составная часть некоторых современных шифров.

Мы рассмотрели общую схему симметричного шифрования и классификацию простейших методов шифрования с закрытым ключом. В следующей лекции мы познакомимся с принципами построения современных блочных алгоритмов

Шифртекст, получаемый при считывании содержимого правой таблицы по строкам, имеет вполне загадочный вид: "ОИРМ ЕОСЮ ВТАЪ ЛГОП".

Число магических квадратов быстро возрастает с увеличением размера квадрата. Существует только один магический квадрат размером 3x3 (если не учитывать его повороты). Количество магических квадратов 4x4 составляет уже 880, а количество магических квадратов 5x5 - около 250000.

Магические квадраты средних и больших размеров могли служить хорошей базой для обеспечения нужд шифрования того времени, поскольку практически нереально выполнить вручную перебор всех вариантов для такого шифра.

Целью работ является построение алгоритмов симметричного и асимметричного шифрования и дешифрования текстовых файлов и создание на их основе программ шифрования / дешифрования данных. А также разработка и реализация алгоритмов криптоанализа для оценки практической стойкости разработанных криптосистем.

Теоретические сведения.

Симметричными называют алгоритмы, в которых шифрование и дешифрование ведется на одном и том же ключе. И этот ключ является секретным. Сам алгоритм зашифрования, как правило, считается известным всем.

Рассмотрим традиционные (классические) методы симметричного шифрования, отличающиеся простотой и наглядностью.

Табличные шифры перестановки

Шифрующие таблицы с перестановкой по числовым или буквенным ключам. Несколько большей стойкостью к раскрытию обладает метод шифрования, называемый перестановкой по ключу. Этот метод отличается от предыдущего тем, что столбцы таблицы переставляются по ключевому слову или набору чисел длиной в строку таблицы. В верхней (ключевой) строке таблицы до перестановки записывается ключ, затем столбцы таблицы переставляются в соответствии с алфавитным порядком букв ключа в алфавите или по возрастанию или убыванию цифр ключа. Затем буквы считываются по строкам, получается блок шифртекста.

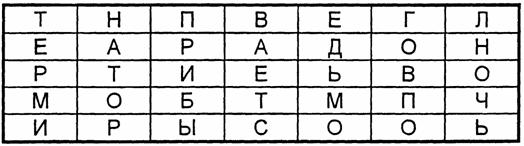

| П | Е | Л | И | К | А | Н | А | Е | И | К | Л | Н | П |

| Т | Н | П | В | Е | Г | Л | Г | Н | В | Е | П | Л | Т |

| Е | А | Р | А | Д | О | Н | О | А | А | Д | Р | Н | Е |

| Р | Т | И | Е | Ь | В | О | В | Т | Е | Ь | И | О | Р |

| М | О | Б | Т | М | П | Ч | П | О | Т | М | Б | Ч | М |

| И | Р | Ы | С | О | О | Ь | О | Р | С | О | Ы | Ь | И |

Магические квадраты применялись в средние века. В те времена считалось, что созданные с помощью магических квадратов шифртексты охраняет не только ключ, но и магическая сила. В качестве ключевой информации используются особенности структуры таблицы.

Магическими квадратами называют квадратные таблицы с вписанными в их клетки последовательными натуральными числами, начиная от 1, которые дают в сумме по каждому столбцу, каждой строке и каждой диагонали одно и то же число.

| О | И | Р | М |

| Е | О | С | Ю |

| В | Т | А | Ь |

| Л | Г | О | П |

Шифртекст, получаемый при считывании содержим правой таблицы по строкам, имеет вполне загадочный вид:

ОИРМ ЕОСЮ ВТАЬ ЛГОП

Число магических квадратов быстро возрастает с увеличением размера квадрата. Существует только один магический квадрат размером 3х3 (если не учитывать его повороты). Количество магических квадратов 4х4 составляет уже 880, а количество магических квадратов 5х5 - около 250000.

Магические квадраты средних и больших размеров могли служить хорошей базой для обеспечения нужд шифрования того времени, поскольку практически нереально выполнить вручную пepe6op всех вариантов для такого шифра.

Пустые места заполнялись произвольными буквами, затем шифрограмма выписывалась построчно. Решетка Кардано позволяет осуществлять перестановку букв достаточно быстро.

Как математик, Кардано сумел вычислить количество квадратов-решеток (ключей) заданного размера NxN. Если N - четное число, то это количество равно . При N=10 оно имеет порядок десять в пятнадцатой степени.

Упрощенный вариант шифра предполагает заполнение свободных клеток случайно выбранными буквами.

Табличные шифры замены.

Полибианский квадрат. Относится к шифрам простой замены, в которых буквы исходного текста заменяются по топределенному правилами другими буквами того же алфавита. Одним из первых шифров простой замены считается так называемый полибианский квадрат. За два века до нашей эры греческий полководец и историк Полибий изобрел для целей шифрования квадратную таблицу размером 5х5, заполненную буквами алфавита в случайном порядке.

При шифровании в этом полибианском квадрате находили очередную букву открытого текста и записывали в шифртекст букву, расположенную ниже ее в том же столбце. Если буква текста оказывалась в нижней строке таблицы, то для шифртекста брали самую верхнюю букву из того же столбца. Концепция полибианского квадрата оказалась плодотворной и нашла применение в криптосистемах последующего времени.

Шифрующие таблицы Трисемуса. В 1508 г. аббат из Германии Иоганн Трисемус написал печатную работу по криптологии под названием "Полиграфия". В этой книге он впервые систематически описал применение шифрующих таблиц, заполненных алфавитом в случайном порядке. Для получения такого шифра замены обычно использовались таблица для записи букв алфавита и ключевое слово. В таблицу сначала вписывалось по строкам ключевое слово, причем повторяющиеся буквы отбрасывались. Затем эта таблица дополнялась не вошедшими в нее буквами алфавита по порядку.

При шифровании находят в этой таблице очередную букву открытого текста и записывают в шифртекст букву, расположенную ниже ее, в том же столбце. Если буква текста оказывается в нижней строке таблицы, тогда для шифртекста берут самую верхнюю букву из того же столбца.

Пример. Для русского алфавита шифрующая таблица может иметь размер 4x8. Выберем в качестве ключа слово БАНДЕРОЛЬ. Шифрующая таблица примет вид:

| Б | А | Н | Д | Е | Р | О | Л |

| Ь | В | Г | Ж | И | И | К | |

| М | П | С | Т | У | Ф | X | Ц |

| Ч | Ш | Щ | Ы | Ъ | Э | Ю | Я |

При шифровании с помощью этой таблицы

сообщения В Ы Л Е Т А Е М П Я Т О Г О

получаем шифртекст П Д К З Ы В З Ч Ш Л Ы Й С Й

Шифр Уинстона. В 1854 г. англичанин Чарльз Уитстон разработал новый метод шифрования биграммами, который называют "двойным квадратом". Свое название этот шифр получил по аналогии с полибианским квадратом. В отличие от полибианского шифр "двойной квадрат" использует сразу две таблицы, размещенные по одной горизонтали, а шифрование идет биграммами (парами), как в шифре Плейфейра. Эти не столь сложные модификации привели к появлению на свет качественно новой криптографической системы ручного шифрования. Шифр "двойной квадрат" оказался очень надежным и удобным и применялся Германией даже в годы второй мировой войны.

Пример. Пусть имеются две таблицы размером со случайно расположенными в них русскими алфавитами.

| Ж | Щ | Н | Ю | Р | И | Ч | Г | Я | Т |

| И | Т | Ь | Ц | Б | Ж | Ь | М | О | |

| Я | М | Е | . | С | Ю | Р | В | Щ | |

| В | Ы | П | Ч | Ц | : | П | Е | Л | |

| : | Д | У | О | К | Ъ | А | Н | . | X |

| Э | Ф | Г | Ш | Э | К | С | Ш | Д | |

| X | А | Л | Ъ | Б | Ф | У | Ы |

Рис. Две таблицы со случайно расположенными символами русского алфавита для шифра "двойной квадрат

Предположим, что шифруется биграмма исходного текста ИЛ. Буква И находится в столбце 1 и строке 2 левой таблицы. Буква Л находится в столбце 5 и строке 4 правой таблицы. Это означает, что прямоугольник образован строками 2 и 4, а также столбцами 1 левой таблицы и 5 правой таблицы. Следовательно, в биграмму шифртекста входят буква О, расположенная в столбце 5 и строке 2 правой таблицы, и буква В, расположенная в столбце 1 и строке 4 левой таблицы, т.е. получаем биграмму шифртекста ОВ.

Шифртекст ПЕ ОВ ЩН ФМ ЕШ РФ БЖ ДЦ

2.3. Шифры простой замены

В шифре простой замены каждый символ исходного текста заменяется символами и того же алфавита одинаково на всем протяжении текста. Часто шифры простой замены называют шифрами одноалфавитной подстановки.

Под подстановкой множества Ммы подразумеваем взаимно однозначное отображение этого множества на себя

т. е. сопоставление p каждому элементу m изМнекоторого образа p(m), причем каждый элемент из Мявляется образом в точности одного элемента.

Ключом шифра является подстановка π в алфавите Zm, определяющая правило замены при шифровании буквы х открытого текста (представленной в виде целого числа, определяемого ее порядковым номером в алфавите) на букву π(х) шифртекста:

π : х → π(х).

Подстановка π является взаимно однозначным отображением из Zm на Zm.

Шифр Цезаря является частным случаем шифра простой замены (одноалфавитной подстановки). При шифровании исходного текста каждая буква заменялась на другую букву того же алфавита путем смещения по алфавиту от исходной буквы на К букв. При достижении конца алфавита выполнялся циклический переход к его началу. Цезарь использовал шифр замены при смещении К = 3. Например, послание Цезаря VENI VIDI VICI (в переводе на русский означает "Пришел, Увидел, Победил"), направленное его другу Аминтию после победы над понтийским царем Фарнаком, сыном Митридата, выглядело бы в зашифрованном виде так:

В то же время, такой шифр замены можно задать таблицей подстановок, содержащей соответствующие пары букв открытого текста и шифртекста.

Рассматривая алфавит криптосистемы как множество целых Zm, мы можем записать функцию шифрования Еk для k=3 в шифре Цезаря как

Еk : x→ (x + 3) mod m, "xÎ Zm,

где x - числовой код буквы открытого текста; x+3 -числовой код соответствующей буквы шифртекста.

Шифр Цезаря с ключевым словом. Этот шифр также является одноалфавитным. Особенностью его является использование ключевого слова для смещения и изменения порядка символов в алфавите подстановки.

исходный текст: абвгдежзийклмнопрстуфхцч.

Шифрованный текст: эюинформацябвгдежзйклоп.

Несомненным достоинством системы Цезаря с ключевым словом является то, что количество возможных ключевых слов практически неисчерпаемо. Недостатком этой системы является возможность взлома шифртекста на основе анализа частот появления букв.

2.4. Шифры сложной замены

Общая схема многоалфавитной подстановки (r=4):

Эффект использования многоалфавитной подстановки заключается в том, что обеспечивается маскировка естественной статистики исходного языка, так как конкретный символ из исходного алфавита Х может быть преобразован в несколько различных символов шифровальных алфавитов В. Степень обеспечиваемой защиты теоретически пропорциональна длине периода r в последовательности используемых алфавитов В.

Для многоалфавитной подстановки Ек ключ подстановки К представляет собой последовательность подстановок из некоторого множества P:

К = <(π0, π1, … , πn-1), πiÎ P >, 1£ n

Тест Тулуз-Пьерон (корректурная проба): получение информации о более общих характеристиках работоспособности, таких как.

Средневековье: основные этапы и закономерности развития: Эпоху Античности в Европе сменяет Средневековье. С чем связано.

Читайте также: