Пк который анализирует полученные данные и посылает сообщение в ту сеть куда оно предназначено

Обновлено: 30.06.2024

Терминология компьютерной сети Протоколы

Сетевой протокол — это набор программно реализованных правил общения компьютеров, подключенных к сети. Практически это "язык", на котором компьютеры разговаривают друг с другом. В настоящее время стандартом стало использование только протокола TCP/IP. В предыдущих версиях Windows по умолчанию устанавливалось несколько протоколов, обычно это NetBEUI, NWLink IPX/SPX, TCP/IP.

- NetBEUI.

Компактный и эффективный протокол для взаимодействия в малых сетях (до 200 компьютеров). Используется в самых разнообразных системах: Microsoft LAN Manager, Windows 3.1/3.11 for Workgroups/95/98/NT 4.0, IBM PCLAN, LAN Server и т. п. В Windows 2000 и старше применяется новая спецификация этого протокола, которая получила название NetBIOS Frame Protocol (NBFP). NetBEUI (NBFP) не требует никаких дополнительных настроек. Если нужно быстро создать сеть и вы не чувствуете себя уверенными в понимании дополнительных настроек, которых, например, требует протокол TCP/IP, то включите протокол NBFP. Вы получите простую и весьма быстро функционирующую локальную сеть. - NWLink IPX/SPX.

Если в сети есть серверы Novell NetWare, то этот протокол необходим для организации с ними связи. В противном случае данный протокол следует исключить из числа используемых в системе. - TCP/IP.

Основной рекомендуемый протокол как для больших сетей предприятий и малых офисов, так и для соединения домашних компьютеров в частную сеть. В отличие от других протоколов требует ряда предварительных настроек.

Примечание

He следует использовать в сети больше служб и протоколов, чем требуется для нормальной работы в конкретной ситуации. Во-первых, при этом будут непро-изводительно использоваться ресурсы компьютера. Во-вторых, любая допол-нительная служба и неиспользуемый протокол — это еще один "вход" в систему, который надо защищать. Поэтому проще не предоставлять дополнительных возможностей хакерам, чем постоянно следить за обнаруживаемыми в этих службах уязвимостями, устанавливать необходимые обновления и т. п.

Модель OSI

С целью систематизации часто используется модель OSI, условно разбивающая сетевое взаимодействие на семь уровней.

Знание уровней OSI обычно требуется при сдаче тех или иных сертификационных экзаменов, но на практике такое деление потеряло свое значение. Если первые три уровня еще можно достаточно хорошо вычленить при анализе того или иного сетевого проекта, то классифицировать функциональность оборудования по остальным уровням достаточно сложно. В маркетинговых целях часто указывают в описаниях коммутаторов, что они работают, например, на уровне 4 или 7. На практике это означает только, что при реализации определенного функционала в коммутаторах производится анализ пакета данных по характеристикам, относящимся к соответствующим уровням. Например, это происходит при операциях маршрутизации группового трафика (коммутатор анализирует пакет на принадлежность той или иной программе), приоритезации пакетов и т. п.

Стек протоколов TCP/IP

Поэтому принято говорить, что существуют уровни протокола IP, а на каждом уровне — различные варианты специальных протоколов. Весь этот набор протоколов называют стеком протоколов TCP/IP.

Протоколы UPD, TCP, ICMP

IPv6

Бурное развитие Интернета привело к тому, что параметры, заложенные при создании протоколов IP, стали сдерживать дальнейшее развитие глобальной сети. Поэтому многочисленные группы постоянно разрабатывают возможные модификации данного протокола. Наиболее "признанной" на данный момент разработкой считается проект группы IETF (Internet Engineering Task Force, проблемная группа проектирования Интернета), который называют IPv6 (другие проекты объединяют общим названием IP Next Generation или IPng).

К основным особенностям данного проекта относятся:

Хотя большинство участников Интернета поддерживает разработку этого протокола, однако реальное внедрение данной разработки потребует длительного времени и существенных инвестиций, поскольку влечет за собой модернизацию большого количества уже установленного оборудования.

Поддержка протокола IPv6 заложена в операционные системы Windows, начиная с Windows ХР. Чтобы ее включить в Windows XP, необходимо выполнить команду ipv6 install. Но использование ipv6 пока еще не имеет практического значения. По разным оценкам нехватка адресного пространства протокола IPv4 может возникнуть не ранее чем через 5—10 лет. Это достаточный срок для разработки уже следующей спецификации протокола IP.

Параметры TCP/IP протокола

IP-адрес

Каждый компьютер, работающий по протоколу TCP/IP, обязательно имеет IP-адрес— 32-битное число, используемое для идентификации узла (компьютера) в сети. Адрес принято записывать десятичными значениями каждого октета этого числа с разделением полученных значений точками. Например: 192.168.101.36.

IP-адреса уникальны. Это значит, что каждый компьютер имеет свое сочетание цифр, и в сети не может быть двух компьютеров с одинаковыми адресами. IP-адреса распределяются централизованно. Интернет-провайдеры дела ют заявки в национальные центры в соответствии со своими потребностями Полученные провайдерами диапазоны адресов распределяются далее между клиентами. Клиенты сами могут выступать в роли интернет-провайдера и распределять полученные IP-адреса между субклиентами и т.д. При таком способе распределения IP-адресов компьютерная система точно знает "pacположение" компьютера, имеющего уникальный IP-адрес; ей достаточно переслать данные в сеть "владельца". Провайдер в свою очередь проанализирует пункт назначения и, зная, кому отдана эта часть адресов, отправит инфор мацию следующему владельцу поддиапазона IP-адресов, пока данные не поступят на компьютер назначения.

Выделение диапазона адресов осуществляется бесплатно, но организация получившая адреса, должна реально подтвердить их использование через oп ределенный промежуток времени.

Для построения локальных сетей организаций выделены специальные диапа зоны адресов. Это адреса Ю.х.х.х, 192.168.х.х, Ю.х.х.х, с 172.16.х.х по 172.31.х.х, 169.254.Х.Х. Пакеты, передаваемые с указанных адресов, не маршрутизируются (иными словами, не пересылаются) через Интернет, поэтому в различных локальных сетях компьютеры могут иметь совпадающие адреса из указанных диапазонов. Для пересылки информации с таких компьютеров в Интернет и обратно используются специальные программы, "на лету" заменяющие локальные адреса реальными при работе с Интернетом. Иными словами, данные в Сеть пересылаются от реального IP-адреса. Этот процесс происходит "незаметно" для пользователя. Такая технология называется трансляцией адресов .

Групповые адреса

Если данные должны быть переданы на несколько устройств (например, просмотр видео с одной Web-камеры на различных компьютерах или одновременное разворачивание образа операционной системы на несколько систем), то уменьшить нагрузку на сеть может использование групповыхрассылок.

Для этого компьютеру присваивается еще один IP-адрес из специального диапазона: с 224.0.0.0 по 239.255.255.255, причем диапазоны 224.0.0.0— 224.0.0.255 и 239.0.0.0—239.255.255.255 не могут быть использованы в приложениях и предназначены для протоколов маршрутизации3 и т. п. Назначение адресов групповой рассылки производится соответствующим программным обеспечением.

Если коммутатор имеет функции работы с групповыми рассылками (поддержка IGMP snoophing, P1M DM/PIM SM), то передаваемые на адреса групповой рассылки данные будут поступать только на те порты, к которым подключены устройства, подписавшиеся на соответствующие рассылки. В результате сетевой трафик может быть существенно снижен по сравнению с вариантом передачи таких данных каждому устройству сети независимо.

Распределение IP-адресов сети малого офиса

В сетях предприятий обычно задействованы диапазоны IP-адресов, выделенные для локального использования. Часть адресов закрепляется статически, часть— раздается динамически с помощью DHCP (Dynamic Host Configuration Protocol, динамический протокол конфигурации сервера).

Статические адреса закрепляются:

- за шлюзом, для которого обычно используют адрес ххх.ххх.ххх.1, но это традиция, а не правило;

- за серверами DNS, DHCP, WINS;

- за контроллерами домена;

- за серверами сети (например, централизованные файловые ресурсы, почтовый сервер и т. п.);

- за станциями печати, имеющими непосредственное подключение к сети;

- за управляемыми сетевыми устройствами (например, сетевыми переключателями, SNMP-управляемыми источниками аварийного питания и т. п.).

Рабочие станции традиционно используют динамические адреса. При этом часть динамических адресов выдается для локального использования, а часть предназначается для внешних клиентов, "гостей" сети.

Примечание

Обычно для компьютеров, получающих гостевые адреса, устанавливаются определенные ограничения прав доступа к внутренним ресурсам.

Для упрощения администрирования сети рекомендуется выработать план распределения диапазона адресов и предусмотреть в нем некоторый запас для будущего развития информационной системы.

Маска адреса

Понятие подсети введено, чтобы можно было выделить часть IP-адресов одной организации, часть другой и т. д. Подсеть представляет собой диапазон IP-адресов, которые считаются принадлежащими одной локальной сети. При работе в локальной сети информация пересылается непосредственно получателю. Если данные предназначены компьютеру с IP-адресом, не принадлежащим локальной сети, то к ним применяются специальные правила для вычисления маршрута пересылки из одной сети в другую. Поэтому при использовании протокола TCP/IP важно знать, к какой сети принадлежит получатель информации: к локальной или удаленной.

Маска— это параметр, который "сообщает" программному обеспечению о том, сколько компьютеров объединено в данную группу ("подсеть"). Маска адреса имеет такую же структуру, как и сам IP-адрес: это набор из четырех групп чисел, каждое из которых может быть в диапазоне от 0 до 255. При этом чем меньше значение маски, тем больше компьютеров объединено в данную подсеть. Для сетей небольших предприятий маска обычно имеет вид 255.255.255.x (например, 255.255.255.224). Маска сети присваивается компьютеру одновременно с IP-адресом.

Так, сеть 192.168.0.0 с маской 255.255.255.0 (иначе можно записать 192.168.0.0/24) может содержать хосты с адресами от 192.168.0.1 до 192.168.0.254. Адрес 192.168.0.255 — это адрес широковещательной рассылки для данной сети. А сеть 192.168.0.0 с маской 255.255.255.128 (192.168.0.0/25) допускает адреса от 192.168.0.1 до 192.168.0.127 (адрес 192.168.0.128 используется при этом в качестве широковещательного).

На практике сети с небольшим возможным числом хостов используются интернет-провайдерами (с целью экономии IP-адресов). Например, клиенту может быть назначен адрес с маской 255.255.255.252. Такая подсеть содержит только два хоста. При разбиении сети организации используют диапазоны локальных адресов сетей класса С. Сеть класса С имеет маску адреса 255.255.255.0 и может содеражать до 254 хостов. Применение сетей класса С при разбиении на VLAN в условиях предприятия связано с тем, что протоколы автоматической маршрутизации используют именно такие подсети.

При создании подсетей в организации рекомендуется придерживаться следующего правила: подсети, относящиеся к определенному узлу распределения, должны входить в одну сеть. Это упрощает таблицы маршрутизации и экономит ресурсы коммутаторов. Например, если к данному коммутатору подключены подсети 192.168.0.0/255.255.255.0, 192.168.1.0/255.255.255.0, 192.168.3.0/255.255.255.0, то другому коммутатору достаточно знать, что в этом направлении следует пересылать пакеты для сети 192.168.0.0/255.255.252.0.

Эта рекомендация несущественна для сетей малых и средних организаций, поскольку ресурсов современных коммутаторов достаточно для хранения настроек такого объема.

После того как компьютер получил IP-адрес и ему стало "известно" значение маски подсети, программа может начать работу в данной локальной подсети. Чтобы обмениваться информацией с другими компьютерами в глобальной сети, необходимо знать правила, куда пересылать информацию для внешней сети. Для этого служит такая характеристика IP-протокола, как адрес шлюза.

Шлюз (Gateway, default gateway)

Шлюз (gateway)— это устройство (компьютер), которое обеспечивает пересылку информации между различными IP-подсетями. Если программа определяет (по IP-адресу и маске), что адрес назначения не входит в состав локальной подсети, то она отправляет эти данные на устройство, выполняющее функции шлюза. В настройках протокола указывают IP-адрес такого устройства.

Для работы только в локальной сети шлюз может не назначаться.

Для индивидуальных пользователей, подключающихся к Интернету, или для небольших предприятий, имеющих единственный канал подключения, в системе должен быть только один адрес шлюза — это адрес того устройства, которое имеет подключение к Сети. При наличии нескольких маршрутов (путей пересылки данных в другие сети) будет существовать несколько шлюзов. В этом случае для определения пути передачи данных используется таблица маршрутизации.

Таблицы маршрутизации

Организация может иметь несколько точек подключения к Интернету (например, в целях резервирования каналов передачи данных или использования более дешевых каналов и т. п.) или содержать в своей структуре несколько IP-сетей. В этом случае, чтобы система "знала", каким путем (через какой шлюз) посылать ту или иную информацию, используются таблицы маршрутизации (routing). В таблицах маршрутизации для каждого шлюза указывают те подсети Интернета, для которых через них должна передаваться информация. При этом для нескольких шлюзов можно задать одинаковые диапазоны назначения, но с разной стоимостью передачи данных: информация будет отсылаться по каналу, имеющему самую низкую стоимость, а в случае его выхода из строя по тем или иным причинам автоматически будет использоваться следующее наиболее "дешевое" подсоединение.

Таблицы маршрутизации имеются на каждом устройстве, использующем протокол IP. Администраторы в основном работают с таблицами маршрутизации коммутирующего оборудования. Настройка таблиц маршрутизации компьютеров имеет смысл только в случае наличия нескольких сетевых адаптеров, подключенных к различным сегментам сети. Если у компьютера есть только одна сетевая карта (одно подключение к Интернету), таблица маршрутизации имеет наиболее простой вид: в ней записано, что все сигналы должны отправляться на шлюз, назначенный по умолчанию (default gateway).

Просмотреть таблицу маршрутизации протокола TCP/IP можно при помощи команды route print. С помощью команды route можно также добавить новый статический маршрут (route add) или постоянный маршрут— route add -p (маршрут сохраняется в настройках после перезагрузки системы).

Покажем на примере, как можно использовать модификации таблицы маршрутизации. Предположим, что на компьютере имеются две сетевых карты, одна из которых непосредственно подключена к Интернету (имеет реальный адрес), а вторая используется для работы во внутренней сети (локальный адрес). Доступ в Интернет производится по умолчанию через шлюз в локальной сети. В этом случае таблица маршрутизации, отображаемая по команде route print, выглядит примерно так:

Проверим путь прохождения пакетов на адрес Интернета, например 109.84.231.210, с помощью команды tracert:

tracert 109.84.231.210 -dВ итоге получаем примерно такую картину (листинг ограничен первыми четырьмя узлами):

Предположим, что мы хотим изменить путь прохождения пакетов к выбранному нами хосту, направив информацию через вторую сетевую карту (а не через шлюз по умолчанию). Для этого с помощью команды route add нужно добавить желаемый нами маршрут:

route add 109.84.231.210 mask 255.255.255.255 195.161.192.2

В команде мы указали, что хотим назначить новый маршрут не для диапазона адресов, а только для конкретного значения (поэтому маска — 255.255.255.255). Кроме того, явно указали адрес сетевого интерфейса, через который нужно пересылать пакеты.

После исполнения данной команды (на экран система не выводит никаких итогов операции) изменения можно просмотреть через таблицу маршрутизации.

По сравнению с исходным вариантом таблица маршрутизации дополнилась одной строкой, которая приведена в данном примере (остальные строки не изменились ).

Проверяем новый путь прохождения сигналов:

Трассировка маршрута к 109.84.231.210 с максимальным числом прыжков 30

.

Видно, что пакеты пересылаются уже через другой интерфейс.

Эти изменения маршрутизации действуют до перезагрузки системы или до подачи обратной команды: удаления записей маршрутизации. Для восстановления параметров маршрутизации достаточно подать команду, указав тот маршрут, который требуется удалить:

route delete 109.84.231.210

При этом обычно можно не указывать параметры маски и интерфейса (если они однозначно определяются по вводимому в команде адресу).

Примечание

На практике встречаются ситуации, когда изменение параметров маршрутизации в операционной системе Windows не сразу "отрабатывалось" корректно. Иногда после операций над таблицей маршрутизации для достижения успеха нужно было программно отключить и вновь включить тот сетевой интерфейс, для которого выполнялась настройка.

Понимание правил маршрутизации важно не только при построении маршрутов в Интернете, — задаче, которую вряд ли придется решать администраторам сетей некрупных предприятий. На практике для выделения обособленных участков локальной сети (например, по соображениям безопасности) достаточно широко используются виртуальные сети . А для того чтобы обеспечить избранный доступ в такие сети, администраторы должны уметь написать правильную таблицу маршрутизации для соответствующей VLAN.

В сети работают множество устройств. Каждое устройство выполняет определенное действие и работает на определенном уровне модели OSI.

Работает на физическом уровне, служит только в качестве усилителя сигнала. Никакой анализ заголовков не проводится. Хаб состоит из нескольких портов, обычно не более 8.

Хабы используются только в локальной сети и соединят в одну сеть несколько компьютеров.

Принцип работы основан на том, что при поступлении кадра на один из портов происходит усиление сигнала кадра и последующая передача данного кадра на все оставшиеся порты

То есть хабы не анализируют принятые и передаваемые данные, а просто копируют принятый кадр и передают данные копии на всех имеющиеся порты.

Благодаря данному принципу работы хаб осуществляет передачу данных в полудуплексном режиме (half-duplex).

Что это означает полудуплексный режим?

Это значит, что 2 и более узлов не могут одновременно передавать данные. Только один узел передает в определенный момент времени, в то время как остальные только слушают и принимают данные.

В настоящее время хабы практически не используются.

Работает на канальном уровне, однако существуют модели, которые работают и на сетевом уровне, то есть работают в качестве маршрутизатора. Такие коммутаторы называются L3 Switch.

Помимо усиления сигнала коммутатор анализирует заголовок кадра и перенаправляет кадры определенным хостам на основе адреса канального уровня, то есть устройство знает к какому порту подключено то или иное устройство и не отправляет кадры на все порты, как это делает хаб.

Ниже представленные рисунки иллюстрируют принцип работы коммутаторов.

Но как коммутатор может знать какое устройство подключено к его портам?

Коммутатор содержит таблицу адресов и периодически ее обновляет. Вот как выглядит таблица коммутации (Cam table)

Могут ли хосты, подключенные к коммутатору одновременно передавать и принимать данные?

Конечно, коммутаторы практически предоставляют выделенный канал для каждого хоста, то есть они работают в полнодуплексном режиме (full-duplex).

В чем отличие моста от коммутатора?

Мост имеет только 2 порта, в то время как коммутатор - более 2-х. В настоящее время мосты практически не используются. Коммутаторы полностью заменили хабы и мосты.

Коммутаторы обладают и другими полезными особенностями. Они способны проверить поступивший кадр на наличие ошибок, обеспечивают безопасность сети на уровне порта. То есть, если к нему подключить не авторизованное устройство, например, ноутбук, злоумышленника, то коммутатор сможет это определить и отключить порт.

Коммутаторы используются в локальной сети и объединяют в одну сеть компьютеры, принтеры, серверы и другие устройства.

Маршрутизатор работает на сетевом уровне и оперирует IP адресами. Он способен перенаправлять пакеты через сотни сетевых устройств, находящиеся в разных частях света.

То есть маршрутизаторы знают где в сети может находится определенный хост?

Нет, маршрутизаторы этого знать не могут. Они используют IP адреса самой сети для маршрутизации, потому что с ними легче работать, чем с адресами хостов.

Маршрутизаторы используются как в локальных, так и в глобальных сетях.

А откуда берется сама таблица маршрутизации?

Таблицу можно создать вручную - данный процесс называется статическая маршрутизация.

Также таблицу можно создать автоматически с помощью специальных протоколов - данный процесс называется динамической маршрутизацией. Вот как выглядит таблица маршрутизации

Работает на сетевом, транспортном и прикладном уровнях. Основные его функции разрешить или заблокировать входящий/исходящий трафик на основе адресов получателя/отправителя и портов TCP/UDP, то есть фильтрация трафика.

Фаерволы (иначе сетевые экраны или пакетные фильтры) работают в локальных сетях и устанавливаются сразу после граничного маршрутизатора, который напрямую подключен к провайдеру/интернету. Такой тип фаервола называется сетевым (Network-based Firewall).

Однако сетевые экраны можно установить и на компьютере. В данном случае имеет место программная разработка. Такие фильтры называются хостовые экраны или брандмауэры (Host-based Firewall).

Фаерволы по сути являются заслоном между локальной и глобальной сетями, препятствуя проникновению в локальную сеть нежелательного трафика

Межсетевые фильтры блокируют/пропускают трафик на основе явно задаваемых правил:

- accept - пропустить пакет

- deny - отбросить пакет без уведомления ICMP

- reject - заблокировать пакет с уведомлением “Destination unreachable”.

Например, рассмотрим 2 правила.

Вот как будет выглядеть первое правило:

deny tcp host 20.134.35.90 any eq telnet

А так выглядит второе правило

То есть за основу блокирования или разрешения трафика берутся следующие данные с IP и TCP/UDP заголовков:

- IP адрес получателя

- IP адрес отправителя

- порт получателя

- порт отправителя

Таких правил можно написать десятки и сотни.

Существуют 3 типа фаерволов:

- с сохранением состояния (stateful firewall)

- без сохранения состояния (stateless firewall)

- с инспекцией передаваемой полезной нагрузки

Рассмотрим сначала фаервол с сохранением состояния. Представим себе фаервол, который блокирует весь входящий трафик.

Как же пользователи смогут работать в интернете, если фаервол блокирует весь входящий трафик?

Исходящий трафик не блокируется, поэтому пользователь инициирует соединение. Фаервол запоминает, что это внутренний пользователь инициировал соединение, а не удаленный сайт в интернете. Он также знает адрес удаленного сайта, порт и протокол, на котором и осуществляется сеанс связи. Поэтому когда от удаленного сайта поступает ответ на запрос соединения, то фаервол пропускает входящие трафик. Фаервол следит за всем процессом сессии, включая и завершение сеанса связи. После завершения соединения удаленный сайт уже не сможет “пробиться” через фаервол.

Подобные фаерволы анализируют и контрольные биты TCP, которые используются при установлении и завершении соединений.

Фаервол заносит информацию о запросе, а именно:

- адрес отправителя

- адрес получателя

- порт получателя

- порт отправителя

- время отправки пакета

- состояние соединения, в данном случае по биту SYN делает вывод, что это начало 3-х этапного квитирования.

После получения этих пакетов фаервол обновит свою таблицу. Работает такой фаервол на сетевом и транспортном уровнях.

Фаервол без сохранения состояния не запоминает кто (внутренний или внешний узлы) устанавливает соединение и вообще не следит за всем процессом сеанса связи. Поэтому, если весь входящий трафик блокируется, то пользователи не смогут получить доступ в интернет и вообще нормально работать.

Поэтому в данном случае лучше явно задавать необходимые правила, чтобы все пользователи имели доступ в интернет.

Работает такой фаервол также на сетевом и транспортном уровнях.

Фаервол на прикладном уровне анализирует тип трафика и передаваемых данных. Поэтому такой тип является наиболее гибким.

Работает на прикладном уровне и используется для фильтрации веб-трафика. Помимо фильтрации веб-трафика поддерживает функции фаервола и преобразования сетевых адресов NAT (Network Address Translation). Фаервол в данном случае называется WAF (Web Application Firewall).

Принцип работы заключается в следующем

Кроме того, прокси способен блокировать запросы на подозрительные сайты, которые могут навредить компьютеру пользователя.

Прокси-серверы могут устанавливаться как в локальной, так и в глобальной сетях. Глобальные прокси-серверы нередко используют, когда хотят скрыть свой адрес при посещении закрытого ресурса. Часто их используют офисные работники для обхода корпоративного фаервола, когда хотят посетить заблокированный системным администратором сайт, например Facebook, ВКонтакте или Youtube.

IDS (Intrusion Detection System) - Система обнаружения вторжений.

IPS (Intrusion Prevention System) - Система предотвращения вторжений.

Оба устройства являются сетевым фильтром и работают на прикладном уровне. Устройства способны заглянуть внутрь передаваемых данных и на основе шаблонов сетевых атак (сигнатур) смогут информировать об атаке и даже заблокировать ее.

То есть по сути, данное устройство ищет аномалии в принимаемом и передающем трафике по заранее заданным критериям и условиям. Без явного указания шаблонов или сигнатур аномального трафика IDS/IPS не способно фильтровать трафик.

В чем же отличие фаерволов от IDS/IPS?

Чтобы понять различия, проведем некоторую аналогию с face control на входе в роскошный клуб.

Фаервол - это охранник, который впускает гостей по списку или по знакомствам. То есть список - это те самые правила, которыми руководствуется фаервол, а гости - пакеты данных, их имена - атрибуты пакетов (адреса, порты).

Среди гостей могут быть люди с неадекватным поведением, например, пьяные, буйные. Второй охранник следит за поведением людей и если ему покажется, что их поведение не соответствует нормам клуба, то он может предупредить полицию или выставит их за дверь. Здесь прослеживается аналогия с сигнатурами IDS/IPS.

IDS/IPS устанавливаются сразу после фаервола. Для всех сетевых устройств IDS/IPS являются невидимыми, так как не маршрутизирует и не коммутирует трафик, не уменьшает TTL.

Большой популярностью служат SNORT IDS/IPS. SNORT является специальным языком, с помощью которого пишут сигнатуры. Он является абсолютно бесплатным и поэтому любой сможет настроить свою IDS/IPS на основе SNORT.

В настоящее время граница между фаерволами и системами обнаружения вторжений постепенно стирается, так как появляются фаерволы с функциями IDS/IPS.

Итак, подведем итоги по основным устройствам сети:

Усиливает сигнал, передает кадры конкретному хосту, предоставляет функции безопасности на уровни порта

Поиск оптимального маршрута до сети назначения

Бокировка и разрешение трафика на основе IP адресов и портов

Блокировка и разрешение трафика на основе IP адресов, портов, протоколов прикладного уровня, отслеживание состояния соединения на всех этапах сеанса связи

Фильтрация веб трафика, отслеживание состояния соединения на всех этапах сеанса связи

Фильтрация всех типов трафика на основе определенных сигнатур

В данном уроке приведены лишь краткие сведения о сетевых устройствах. Более подробно мы рассмотрим их в одних из следующих уроках.

В современных сетях используются различные сетевые устройства. Каждое сетевое устройство выполняет специфические функции. Далее я рассматриваю основные виды устройств и их функции. В статье много иллюстраций (картинки кликабельны).

Сетевые устройства

Устройства, подключенные к какому-либо сегменту сети, называют сетевыми устройствами. Их принято подразделять на 2 группы:

- Устройства пользователя. В эту группу входят компьютеры, принтеры, сканеры и другие устройства, которые выполняют функции, необходимые непосредственно пользователю сети;

- Сетевые устройства. Эти устройства позволяют осуществлять связь с другими сетевыми устройствами или устройствами конечного пользователя. В сети они выполняют специфические функции.

Ниже более подробно описаны типы устройств и их функции.

Типы сетевых устройств

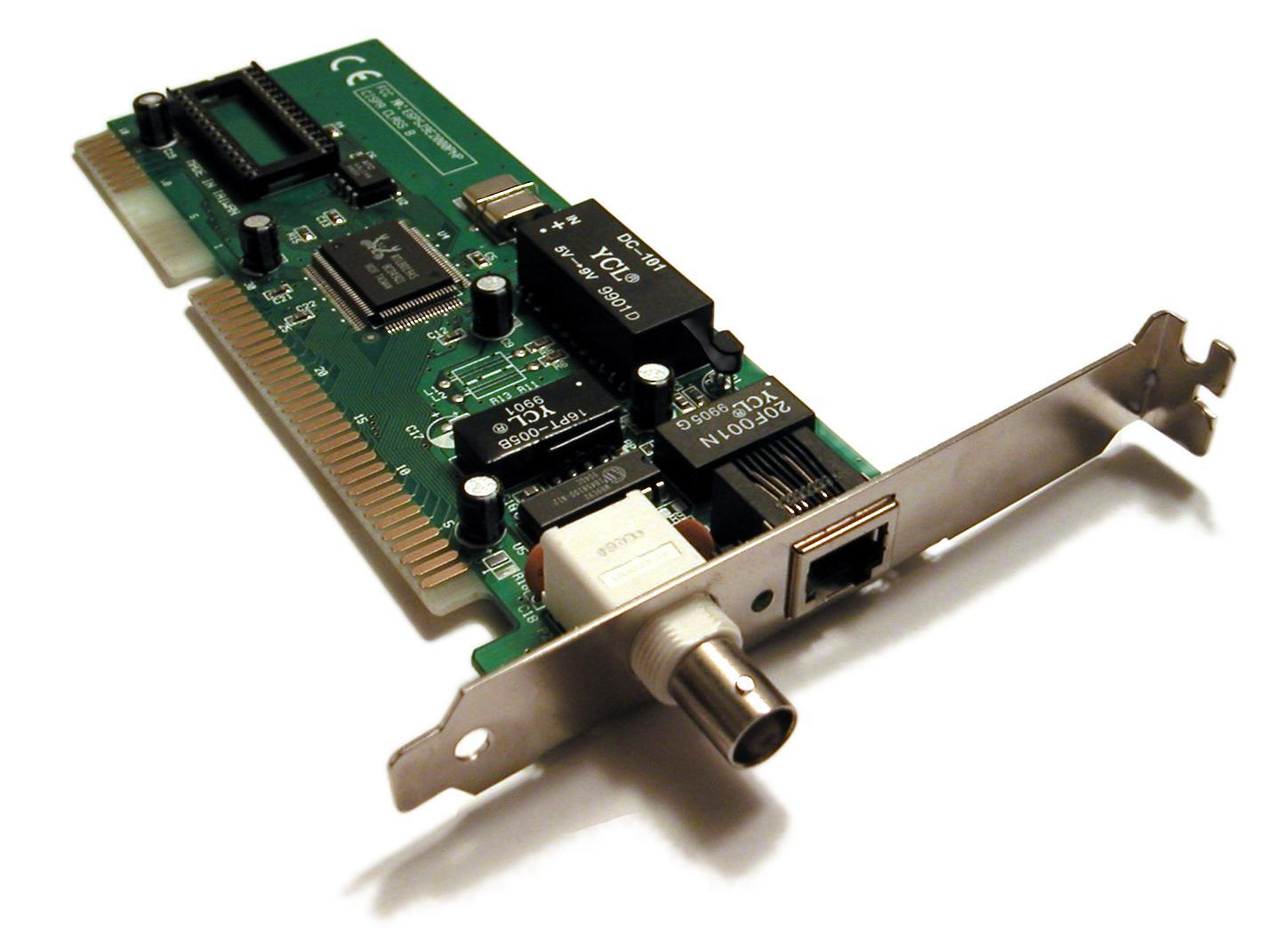

Сетевые карты

Устройства, которые связывают конечного пользователя с сетью, называются такжеоконечными узлами или станциями (host). Примером таких устройств является обычный персональный компьютер или рабочая станция (мощный компьютер, выполняющий определенные функции, требующие большой вычислительной мощности. Например, обработка видео, моделирование физических процессов и т.д.). Для работы в сети каждый хост оснащен платой сетевого интерфейса (Network Interface Card — NIC), также называемой сетевым адаптером. Как правило, такие устройства могут функционировать и без компьютерной сети.

Сетевой адаптер представляет собой печатную плату, которая вставляется в слот на материнской плате компьютера, или внешнее устройство. Каждый адаптер NIC имеет уникальный код, называемый MAC-адресом. Этот адрес используется для организации работы этих устройств в сети. Сетевые устройства обеспечивают транспортировку данных, которые необходимо передавать между устройствами конечного пользователя. Они удлиняют и объединяют кабельные соединения, преобразуют данные из одного формата в другой и управляют передачей данных. Примерами устройств, выполняющих перечисленные функции, являются повторители, концентраторы, мосты, коммутаторы и маршрутизаторы.

Сетевой адаптер (NIC)

Повторители

Повторители (repeater) представляют собой сетевые устройства, функционирующие на первом (физическом) уровне эталонной модели OSI. Для того чтобы понять работу повторителя, необходимо знать, что по мере того, как данные покидают устройство отправителя и выходят в сеть, они преобразуются в электрические или световые импульсы, которые после этого передаются по сетевой передающей среде. Такие импульсы называются сигналами (signals). Когда сигналы покидают передающую станцию, они являются четкими и легко распознаваемыми. Однако чем больше длина кабеля, тем более слабым и менее различимым становится сигнал по мере прохождения по сетевой передающей среде. Целью использования повторителя является регенерация и ресинхронизация сетевых сигналов на битовом уровне, что позволяет передавать их по среде на большее расстояние. Термин повторитель (repeater) первоначально означал отдельный порт ‘‘на входе’’ некоторого устройства и отдельный порт на его ‘‘выходе’’. В настоящее время используются также повторители с несколькими портами. В эталонной модели OSI повторители классифицируются как устройства первого уровня, поскольку они функционируют только на битовом уровне и не просматривают другую содержащуюся в пакете информацию.

Концентраторы

Концентраторы и повторители имеют похожие характеристики, поэтому концентраторы часто называют многопортовыми повторителями (multiport repeater). Разница между повторителем и концентратором состоит лишь в количестве кабелей, подсоединенных к устройству. В то время как повторитель имеет только два порта, концентратор обычно имеет от 4 до 20 и более портов.

Концентратор Cisco Fasthub 108T

Свойства концентраторов

Ниже приведены наиболее важные свойства устройств данного типа:

- концентраторы усиливают сигналы;

- концентраторы распространяют сигналы по сети;

- концентраторам не требуется фильтрация;

- концентраторам не требуется определение маршрутов и коммутации пакетов;

- концентраторы используются как точки объединения трафика в сети.

Функции концентраторов

Мосты

Мост (bridge) представляет собой устройство второго уровня, предназначенное для создания двух или более сегментов локальной сети LAN, каждый из которых является отдельным коллизионным доменом. Иными словами, мосты предназначены для более рационального использования полосы пропускания. Целью моста является фильтрация потоков данных в LAN-сети с тем, чтобы локализовать внутрисегментную передачу данных и вместе с тем сохранить возможность связи с другими

частями (сегментами) LAN-сети для перенаправления туда потоков данных. Каждое сетевое устройство имеет связанный с NIC-картой уникальный MAC-адрес. Мост

собирает информацию о том, на какой его стороне (порте) находится конкретный MAC-адрес, и принимает решение о пересылке данных на основании соответствующего списка MAC-адресов. Мосты осуществляют фильтрацию потоков данных на основе только MAC-адресов узлов. По этой причине они могут быстро пересылать данные любых протоколов сетевого уровня. На решение о пересылке не влияет тип используемого протокола сетевого уровня, вследствие этого мосты принимают решение только о том, пересылать или не пересылать фрейм, и это решение основывается лишь на MAC-адресе получателя. Ниже приведены наиболее важные свойства мостов.

Свойства мостов

Функции мостов

Отличительными функциями моста являются фильтрация фреймов на втором уровне и используемый при этом способ обработки трафика. Для фильтрации или выборочной доставки данных мост создает таблицу всех MAC-адресов, расположенных в данном сетевом сегменте и в других известных ему сетях, и преобразует их в соответствующие номера портов. Этот процесс подробно описан ниже.

| Этап 1. | Если устройство пересылает фрейм данных впервые, мост ищет в нем MAC-адрес устройства отправителя и записывает его в свою таблицу адресов. |

| Этап 2. | Когда данные проходят по сетевой среде и поступают на порт моста, он сравнивает содержащийся в них MAC-адрес пункта назначения с MAC-адресами, находящимися в его адресных таблицах. |

| Этап 3. | Если мост обнаруживает, что MAC-адрес получателя принадлежит тому же сетевому сегменту, в котором находится отправитель, то он не пересылает эти данные в другие сегменты сети. Этот процесс называется фильтрацией (filtering). За счет такой фильтрации мосты могут значительно уменьшить объем передаваемых между сегментами данных, поскольку при этом исключается ненужная пересылка трафика. |

| Этап 4. | Если мост определяет, что MAC-адрес получателя находится в сегменте, отличном от сегмента отправителя, он направляет данные только в соответствующий сегмент. |

| Этап 5. | Если MAC-адрес получателя мосту неизвестен, он рассылает данные во все порты, за исключением того, из которого эти данные были получены. Такой процесс называется лавинной рассылкой (flooding). Лавинная рассылка фреймов также используется в коммутаторах. |

| Этап 6. | Мост строит свою таблицу адресов (зачастую ее называют мостовой таблицей или таблицей коммутации), изучая MAC-адреса отправителей во фреймах. Если MAC-адрес отправителя блока данных, фрейма, отсутствует в таблице моста, то он вместе с номером интерфейса заносится в адресную таблицу. В коммутаторах, если рассматривать (в самом простейшем приближении) коммутатор как многопортовый мост, когда устройство обнаруживает, что MAC-адрес отправителя, который ему известен и вместе с номером порта занесен в адресную таблицу устройства, появляется на другом порту коммутатора, то он обновляет свою таблицу коммутации. Коммутатор предполагает, что сетевое устройство было физически перемещено из одного сегмента сети в другой. |

Коммутаторы

Коммутаторы используют те же концепции и этапы работы, которые характерны для мостов. В самом простом случае коммутатор можно назвать многопортовым мостом, но в некоторых случаях такое упрощение неправомерно.

Поскольку коммутация осуществляется на аппаратном уровне, это происходит значительно быстрее, чем аналогичная функция, выполняемая мостом с помощью программного обеспечения (Следует обратить внимание, что мост считается устройством с программной, коммутатор . с аппаратной коммутацией.). Каждый порт коммутатора можно рассматривать как отдельный микромост. При этом каждый порт коммутатора предоставляет каждой рабочей станции всю полосу пропускания передающей среды. Такой процесс называется микросегментацией.

Микросегментация (microsegmentation) позволяет создавать частные, или выделенные сегменты, в которых имеется только одна рабочая станция. Каждая такая станция получает мгновенный доступ ко всей полосе пропускания, и ей не приходится конкурировать с другими станциями за право доступа к передающей среде. В дуплексных коммутаторах не происходит коллизий, поскольку к каждому порту коммутатора подсоединено только одно устройство.

Однако, как и мост, коммутатор пересылает широковещательные пакеты всем сегментам сети. Поэтому в сети, использующей коммутаторы, все сегменты должны рассматриваться как один широковещательный домен.

Некоторые коммутаторы, главным образом самые современные устройства и коммутаторы уровня предприятия, способны выполнять операции на нескольких уровнях. Например, устройства серий Cisco 6500 и 8500 выполняют некоторые функции третьего уровня.

Коммутаторы Cisco серии Catalyst 6500

Маршрутизаторы

Маршрутизатор Cisco 1841

Функции маршрутизаторов

Задачей маршрутизатора является инспектирование входящих пакетов (а именно, данных третьего уровня), выбор для них наилучшего пути по сети и их коммутация на соответствующий выходной порт. В крупных сетях маршрутизаторы являются главными устройствами, регулирующими перемещение по сети потоков данных. В принципе маршрутизаторы позволяют обмениваться информацией любым типам компьютеров.

Брандмауэры

Термин брандмауэр (firewall) используется либо по отношению к программному обеспечению, работающему на маршрутизаторе или сервере, либо к отдельному аппаратному компоненту сети.

Брандмауэр защищает ресурсы частной сети от несанкционированного доступа пользователей из других сетей. Работая в тесной связи с программным обеспечением маршрутизатора, брандмауэр исследует каждый сетевой пакет, чтобы определить, следует ли направлять его получателю. Использование брандмауэра можно сравнить с работой сотрудника, который

отвечает за то, чтобы только разрешенные данные поступали в сеть и выходили из нее.

Аппаратный брандмауэр Cisco PIX серии 535

Голосовые устройства, DSL-устройства, кабельные модемы и оптические устройства

Возникший в последнее время спрос на интеграцию голосовых и обычных данных и быструю передачу данных от конечных пользователей в сетевую магистраль привел к появлению следующих новых сетевых устройств:

Беспроводные сетевые адаптеры

Каждому пользователю беспроводной сети требуется беспроводной сетевой адаптер NIC, называемый также адаптером клиента. Эти адаптеры доступны в виде плат PCMCIA или карт

стандарта шины PCI и обеспечивают беспроводные соединения как для компактных переносных компьютеров, так и для настольных рабочих станций. Переносные или компактные компьютеры PC с беспроводными адаптерами NIC могут свободно перемещаться в территориальной сети, поддерживая при этом непрерывную связь с сетью. Беспроводные адаптеры

для шин PCI (Peripheral Component Interconnect — 32-разрядная системная шина для подключения периферийных устройств) и ISA (Industry-Standard Architecture — структура, соответствующая промышленному стандарту) для настольных рабочих станций позволяют добавлять к локальной сети LAN конечные станции легко, быстро и без особых материальных

затрат. При этом не требуется прокладки дополнительных кабелей. Все адаптеры имеют антенну: карты PCMCIA обычно выпускаются со встроенной антенной, а PCI-карты комплектуются внешней антенной. Эти антенны обеспечивают зону приема, необходимую для передачи и приема данных.

Беспроводной сетевой адаптер

Точки беспроводного доступа

Точка доступа (Access Point — AP), называемая также базовой станцией, представляет собой беспроводной приемопередатчик локальной сети LAN, который выполняет функции концентратора, т.е. центральной точки отдельной беспроводной сети, или функции моста — точки соединения проводной и беспроводной сетей. Использование нескольких точек AP позволяет обеспечить выполнение функций роуминга (roaming), что предоставляет пользователям беспроводного доступа свободный доступ в пределах некоторой области, поддерживая при этом непрерывную связь с сетью.

Точка беспроводного доступа Cisco AP 541N

Беспроводные мосты

Беспроводной мост обеспечивает высокоскоростные беспроводные соединения большой дальности в пределах видимости5 (до 25 миль) между сетями Ethernet.

В беспроводных сетях Cisco любая точка доступа может быть использована в качестве повторителя (точки расширения).

Беспроводной мост Cisco WET200-G5 с интегрированным 5-ти портовым коммутатором

Выводы

Сегодня сложно найти устройства выполняющие только одну функцию. Все чаще производители интегрируют в одно устройство несколько функций, которые раньше выполнялись отдельными устройствами в сети. Поэтому деление на типы устройств становится условным. Нужно только ясно отличать функции этих составных устройств и область их применения. Ярким примером такой интеграции, являются маршрутизаторы со встроенными DCHP-серверами и т.д.

Занятие №3 по курсу "Информационные сети"

Аппаратные компоненты компьютерных сетей

Существует множество сетевых устройств, используемых для создания, сегментирования и усовершенствования сети. Основными из них являются сетевые адаптеры, повторители, усилители, мосты, маршрутизаторы и шлюзы.

Сетевые адаптеры (карты), или NIC (Network Interface Card), являются устройствами, физически соединяющими компьютер с сетью. Прежде чем выполнить такое соединение, надо правильно установить и настроить сетевой адаптер. Простота или сложность этой установки и настройки зависит от типа используемого сетевого адаптера. Автоматически конфигурирующиеся адаптеры и адапте-ры, отвечающие стандарту Plug and Play (Вставь и работай), автоматически производят свою настройку. Если сетевой адаптер не отвечает стандарту Plug and Play, то настраивают его запрос на прерывание IRQ (Interrupt Request) и адрес ввода/вывода (Input/Output address).

IRQ представляет логическую коммуникационную линию, используемую устройством для связи с процессором.

Адрес ввода/вывода – это трёхзначное шестнадцатеричное число, идентифицирующее коммуникационный канал между аппаратными устройствами и центральным процессором. Для правильного функционирования сетевого адаптера следует правильно настроить как IRQ, так и адрес ввода/вывода.

Сетевые адаптеры (карты), или NIC (Network Interface Card), являются устройствами, физически соединяющими компьютеры с сетью.

Повторители и усилители

При перемещении по сети сигнал ослабевает. Для его усиления используют повторители и (или) усилители, усиливающие проходящие через них сигналы.

Повторители (repeater) используются в сетях с цифровым сигналом для борьбы с ослаблением сигнала. Они обеспечивают надёжную передачу данных на большие расстояния. Получив ослабленный входящий сигнал, повторитель очищает и увеличивает его мощность и посылает этот сигнал следующему сегменту.

Усилители (amplifier), имеют сходное назначение, но обычно применяются в сетях с аналоговыми сигналами для увеличения дальности их передачи. Аналоговые сигналы могут переносить голос и данные одновременно. При этом носитель делится на несколько каналов, и разные частоты передаются параллельно.

Усилители, хотя и имеют сходное назначение, используются для увеличения дальности передачи в сетях, использующих аналоговый сигнал.

Существуют три основных типа концентраторов: пассивные (passive), ак-тивные (active) и интеллектуальные (intelligent). Пассивные концентраторы, не требующие электроэнергии, действуют как физическая точка соединения, ничего не добавляя к проходящему сигналу. Активные концентраторы требуют энергии, используемой ими для восстановления и усиления проходящего через них сигна-ла. Интеллектуальные концентраторы могут предоставлять сервисы переключения пакетов (packet switching) и перенаправления трафика (traffic routing).

Возможным недостатком мостов является то, что они передают данные дольше, чем повторители, так как проверяют адрес сетевой карты получателя для каждого пакета. Они сложнее в управлении и дороже, чем повторители.

Сейчас мосты, практически не используются. Их функции выполняют компьютеры-шлюзы, коммутаторы, или маршрутизаторы.

Маршрутизатор (router) представляет собой сетевое коммуникационное устройство, связывающее два и более сетевых сегмента (или подсетей).

Маршрутизатор – это сетевое коммуникационное устройство, которое может связывать два и более сетевых сегмента (или подсетей).

Существуют два типа маршрутизирующих устройств: статические и динамические.

Статические маршрутизаторы (static router) используют таблицы маршрутизации, создаваемые и вручную обновляемые сетевым администратором.

Динамические маршрутизаторы (dynamic router) создают и обновляют свои собственные таблицы маршрутизации. Они используют информацию, как найденную на своих собственных сегментах, так и полученную от других динамиче-ских маршрутизаторов. Динамические маршрутизаторы всегда содержат свежую информацию о возможных маршрутах по сети, а также информацию об узких местах и задержках в прохождении пакетов. Эта информация позволяет им определить наиболее эффективный путь, доступный и данный момент, для перена-правления пакетов данных к их получателям.

Поскольку маршрутизаторы могут осуществлять интеллектуальный выбор пути и отфильтровывать пакеты, которые им не нужно получать, они помогают уменьшить загрузку сети, сохранить ресурсы и увеличить пропускную способ-ность сети. Они также повышают надёжность доставки данных, так как могут выбрать для пакетов альтернативный путь, если маршрут по умолчанию недоступен.

Другое важное преимущество маршрутизатора как соединительного устройства заключается в том, что, поскольку он работает на сетевом уровне, то он может соединять сети с различными сетевой архитектурой, методами доступа к устройствам или протоколами. Например, маршрутизатор может соединить подсеть Ethernet и сегмент Token Ring, связать несколько небольших сетей, использующих различные протоколы, если последние поддерживают маршрутизацию.

Статических маршрутизаторов в настоящее время практически нет. Точнее говоря, их не используют.

Современный маршрутизатор – это обычно специализированный компьютер, оптимизированный для выполнения функций маршрутизатора. На нём работает специализированная операционная система, в рамках настройки параметров которой можно осуществить и статическую маршрутизацию.

Шлюз (gateway) представляет собой метод осуществления связи между двумя или несколькими сетевыми сегментами. В качестве шлюза обычно используют выделенный компьютер с ПО шлюза, на котором производятся преобразования, позволяющие взаимодействовать нескольким системам в сети. Например, при использовании шлюза персональные компьютеры на базе Intel-совместимых процессоров на одном сегменте могут связываться и разделять ресурсы с компьютерами Macintosh.

Шлюзы имеют много преимуществ, но при принятии решения об их использовании в сети следует учитывать ряд факторов. Шлюзы сложны в установке и настройке, дороже других коммуникационных устройств. Вследствие лишнего этапа обработки, связанного с процессом преобразования, они работают медленнее, чем маршрутизаторы и подобные устройства.

Шлюз – это метод осуществления связи между двумя или несколькими сетевыми сегментами.

Кроме маршрутизаторов существуют ещё и коммутаторы.

Устройство, предназначенное для выполнения коммутации, называется коммутатором (switch).

Фактически любое из выше перечисленных устройств должно решать задачу мультиплексирования и демультиплексирования.

Задача демультиплексирования (demultiplexing) – разделение суммарного агрегированного потока, поступающего на один интерфейс, на несколько составляющих потоков.

Как правило, операцию коммутации сопровождает также обратная операция – мультиплексирование.

Задача мультиплексирования (multiplexing) – образование из нескольких отдельных потоков общего агрегированного потока, который можно передавать по одному физическому каналу связи.

Операции мультиплексирования/демультиплексирования имеют такое же важное значение в любой сети, как и операции коммутации, потому что без них пришлось бы все коммутаторы связывать большим количеством параллельных каналов, что свело бы на нет все преимущества неполносвязной сети.

Технология мультиплексирования должна позволять получателю суммарного потока выполнять обратную операцию – разделение (демультиплексирование) данных на составляющие потоки. На рис. 3.1 коммутатор выполняет демультиплексирование потока на три составляющих подпотока. В общем случае на каждом интерфейсе могут одновременно выполняться обе задачи – мультиплексирование и демультиплексирование.

Частный случай коммутатора (рис. 3.1а), у которого все входящие информационные потоки коммутируются на один выходной интерфейс, где мультиплексируются в один агрегированный поток и направляются в один физический канал, называется мультиплексором (multiplexer, mux). Коммутатор (рис.3.1б) имеет один входной интерфейс и несколько выходных и называется демультип-лексором.

Рис. 3.1. Мультиплексор (а) и демультиплексор (б).

Рис. 3.2. Схема "общая шина"

Существуют различные способы организации совместного доступа к разделяемым линиям связи. В одних случаях используют централизованный подход, когда доступом управляет специальное устройство – арбитр, в других – децентрализованный. Внутри компьютера проблемы разделения линий связи между различными модулями также существуют, примером может служить доступ к системной шине, которым управляет процессор, или специальный арбитр шины. В сетях организация совместного доступа к линиям связи имеет свою специфику из-за существенно большего времени распространения сигналов по линиям связи. В результате процедуры согласования доступа к линии связи могут занимать много времени и приводить к значительному снижению производительности сети.

Несмотря на все эти сложности, в локальных сетях разделяемые среды используются часто. Этот подход, в частности, реализован в широко распространённых классических технологиях Ethernet, Token Ring, FDDI. В глобальных сетях разделяемые между интерфейсами среды практически не используются. Это объясняется тем, что большие временные задержки при распространении сигналов вдоль протяженных каналов связи приводят к длительным переговорным процедурам доступа к разделяемой среде, сокращая до неприемлемого уровня долю полезного использования канала связи на передачу данных абонентов.

Наметилась тенденция отказа от разделяемых сред передачи данных и в локальных сетях. Это связано с тем, что за достигаемое таким образом снижение стоимости сети приходится расплачиваться производительностью. Сеть с разделяемой средой при большом количестве узлов всегда будет работать медленнее, чем аналогичная сеть с индивидуальными линиями связи, так как пропускная способность индивидуальной линии связи достаётся одному компьютеру, а при совместном использовании – делится на все компьютеры сети. Часто с такой потерей производительности приходится мириться ради увеличения экономической эффективности сети. Не только в классических, но и в новых технологиях, разработанных для локальных сетей, сохраняется режим разделяемых линий связи. Например, разработчики принятой в 1998 году в качестве нового стандарта технологии Gigabit Ethernet включили режим разделения передающей среды в свои спецификации наряду с режимом работы по индивидуальным линиям связи.

Напомним, что коммутация бывает канальной и пакетной. Ethernet – пример стандартной технологии коммутации пакетов.

Рассмотрим, каким образом описанные выше общие подходы к решению проблем построения сетей воплощены в наиболее популярной сетевой технологии – Ethernet. (остановимся некоторых принципиальных моментах, иллюстрирующих ряд уже рассмотренных базовых концепций).

Сетевая технология – это согласованный набор стандартных протоколов и программно-аппаратных средств (например, сетевых адаптеров, драйверов, кабелей и разъёмов), достаточный для построения вычислительной сети.

Протоколы, на основе которых строится сеть определённой технологии (в узком смысле), создавались специально для совместной работы, поэтому от разработчика сети не требуется дополнительных усилий по организации их взаимодействия.

Иногда сетевые технологии называют базовыми технологиями, имея в виду, что на их основе строится базис любой сети. Примерами базовых сетевых технологий служат такие известные технологии локальных сетей, как Ethernet, Token Ring и FDDI, технологии территориальных сетей Х.25 и frame relay. Для получе-ния работоспособной сети в этом случае достаточно приобрести программные и аппаратные средства, относящиеся к одной базовой технологии – сетевые адаптеры с драйверами, концентраторы, коммутаторы, кабельную систему и т. п. – и соединить их в соответствии с требованиями стандарта на данную технологию.

Основной принцип, положенный в основу Ethernet, – случайный метод доступа к разделяемой среде передачи данных. В качестве такой среды может использоваться толстый или тонкий коаксиальный кабель, витая пара, оптоволокно или радиоволны (кстати, первой сетью, построенной на принципе случайного доступа к разделяемой среде, была радиосеть Aloha Гавайского университета).

Рис.3.3. Сеть Ethernet.

Суть случайного метода доступа состоит в следующем. Компьютер может передавать данные по сети Ethernet только если сеть свободна, то есть если никакой другой компьютер в данный момент не занимается обменом. Поэтому важной частью технологии Ethernet является процедура определения доступности среды.

Кадр – это единица данных, которыми обмениваются компьютеры в сети Ethernet.

Кадр имеет фиксированный формат и наряду с полем данных содержит различную служебную информацию, например адрес получателя и адрес отправителя.

Сеть Ethernet устроена так, что при попадании кадра в разделяемую среду передачи данных все сетевые адаптеры начинают одновременно принимать этот кадр. Они анализируют адрес назначения, располагающийся в одном из началь-ных полей кадра, и, если этот адрес совпадает с их собственным, кадр помещается во внутренний буфер сетевого адаптера. Таким образом компьютер-адресат получает предназначенные ему данные.

Может возникнуть ситуация, когда несколько компьютеров одновременно решают, что сеть свободна, и начинают передавать информацию – коллизия. Она препятствует правильной передаче данных по сети. В стандарте Ethernet преду-смотрен алгоритм обнаружения и корректной обработки коллизий. Вероятность возникновения коллизии зависит от интенсивности сетевого трафика.

После обнаружения коллизии сетевые адаптеры, пытавшиеся передать свои кадры, прекращают передачу и после паузы случайной длительности пытаются снова получить доступ к среде и передать тот кадр, который вызвал коллизию.

- Главным достоинством сетей Ethernet, благодаря которому они стали такими популярными, является их экономичность. Для построения сети достаточно иметь по одному сетевому адаптеру для каждого компьютера плюс один физический сегмент коаксиального кабеля нужной длины.

- В сетях Ethernet реализованы простые алгоритмы доступа к среде, адресации и передачи данных. Простота логики работы сети ведёт к упрощению и, соответственно, снижению стоимости сетевых адаптеров и их драйверов. По той же причине адаптеры сети Ethernet обладают высокой надёжностью.

- Ещё одним замечательным свойством сетей Ethernet является их хорошая расширяемость, то есть возможность подключения новых узлов.

Основные выводы

У сетей существует физическая и логическая организация. Физическая и логическая организация сетей может не совпадать. Физические сетевые устройства или сетевое оборудование может выполнять большой набор логических функций.

Читайте также: