Мы перехватили вражеское сообщение но оно закодировано

Обновлено: 29.04.2024

Автор: Метлева Надежда Александровна

Населенный пункт: Вологодская область, город Великий Устюг

Перед вами на слайде несколько цитат:

- На что сразу обратили внимание? (написаны с ошибками)

- Как вы думаете, откуда эти цитаты?

- Почему они содержат орфографические ошибки?

Так партизаны весьма оригинальным способом повышали стойкость собственных шифров. При расшифровании для русского человека все было понятно. А криптоаналитики противника, перебирая различные варианты, встречали невозможные для русского языка сочетания и отбрасывали данный вариант как заведомо неверный.

- Давайте вместе сформулируем цель.

Через знакомство с некоторыми способами шифрования данных в годы ВОВ научиться декодировать информацию.

Начнём наше знакомство.

- Предположите, в чём заключалась суть таких донесений?

Подготовка и проведение операций по дезинформации противника. Руководство партизан доводило до врага сведения о численности партизанских сил, во много раз превышавшей действительную; создавали ложные партизанские базы, имитировали подготовку нападения партизан на те или иные объекты и др.

Беседу о следующем способе шифрования я начну с фотографии.

- Кого вы на ней видите?

- Индеец и советский солдат…Что может их связывать?

Во время Отечественной войны в качестве шифровальщиков активно использовали индейцев из-за того, что их язык мало кто знал. Но, правда, была и трудность: в индейском языке не было многих слов, необходимых для военного дела. Поэтому термины приходилось придумывать на ходу.

- Представьте себя в роли разведчиков. Соотнесите русскоязычные термины с языком индейцев.

Термин "подводная лодка" на языке навахо звучал, как "железная рыба", "торпедоносец" - как "ласточка", "кабель" - как "железная веревка", "Германия" - как "Железная шляпа", "Россия" - как "Красная Армия". Понятно, что расшифровать такое послание было практически невозможно.

В той и другой использовался шифр многоалфавитной замены.

В шифрах много алфавитной замены каждому символу открытого алфавита ставятся в соответствие не один, а несколько символов шифровки. И в этом механические устройства шифрования играли главную роль.

А

Б

В

Г

Д

Е

Ж

З

И

К

Л

М

Н

О

П

Р

21

37

14

22

01

24

62

73

46

23

12

08

27

53

35

04

40

26

63

47

31

83

88

30

02

91

72

32

77

68

60

44

10

03

71

82

15

70

11

55

90

69

38

61

54

09

84

45

Активную работу по разработке шифров вели: Гузенко Игорь Сергеевич, Адольф Георгиевич Толкачёв, Анатолий Дмитриевич Семенов и другие.

Мы рассмотрели лишь некоторые шифры, которые использовали советские разведчики.

- А что такое шифрование?

Нам всем безусловно понятно то, что зашифровать информацию – полдела. Её необходимо передать!

"Связь — всегда святое дело, а в бою — еще важней. "

- Назовите известные вам способы связи во время ВОВ

- радио

- устная, личная информация, через связников

- самолет

- печать

- письменный доклад

- голуби

- светосигналы

Основной была радиосвязь. Она осуществлялась через телеграф (устройство для передачи сигнала по электрическим проводам). В качестве сигнала радисты ВОВ использовали азбуку Морзе - один из первых способов кодирования информации.

- Сейчас я попрошу вас ответить на такой вопрос: что вам известно об азбуке Морзе? Я подготовила для вас таблицу. Она поможет вам структурировать ваши знания.

Когда и кто изобрел

В каких случаях применяется

-один человек записывает на доске

Сейчас я прочитаю небольшую характеристику о данном способе кодирования, при этом первый вариант будет подчёркивать в своих таблицах то, что получит подтверждение по ходу моего чтения, а второй вариант должен будет дополнить свои таблицы новыми идеями из содержания рассказа.

Чтобы отделить последовательности (коды букв) друг от друга, вводят ещё один символ – пробел (пауза). Если бы не было разбивки на буквы, текст перестал бы расшифровываться однозначно.

В наше время, как правило, используют более современные средства связи. Азбуку Морзе иногда применяют на флоте и в МЧС. Она очень популярна среди радиолюбителей.

- В течение 2 минут посмотрите в свои записи и обменяйтесь информацией в парах. Давайте исправим информацию на доске и допишем её (опрос по желанию)

Танки на переправе у северного моста

Молодцы! Вы справились с эти заданием за…минут.

В среднем радист может передать от 60 до 100 знаков в минуту. Рекордная скорость составляет 260-310 знаков в минуту. Вся сложность изучения азбуки Морзе заключается в том, что недостаточно просто запомнить комбинацию точек и тире для каждой буквы.

Подводя итог урока, хочется сказать следующее. Шифры никогда не были и, понятно, не станут обычными абстрактными вещами. Но, являясь важнейшей составной частью системы безопасности любого государства, они по природе своей вынуждены пребывать в безвестности. История нынешней криптографии, и её влияние на современность – очевидно, удел будущих историков. Но! Настоятельно важно знать, уважать и помнить своё прошлое любому поколению нашей страны. Сегодня мы, хоть в небольшой степени, познакомились со способами шифрования данных, в разработке которых советские шифровальщики и разведчики принимали самое непосредственное участие. И попробовали расшифровать информацию.

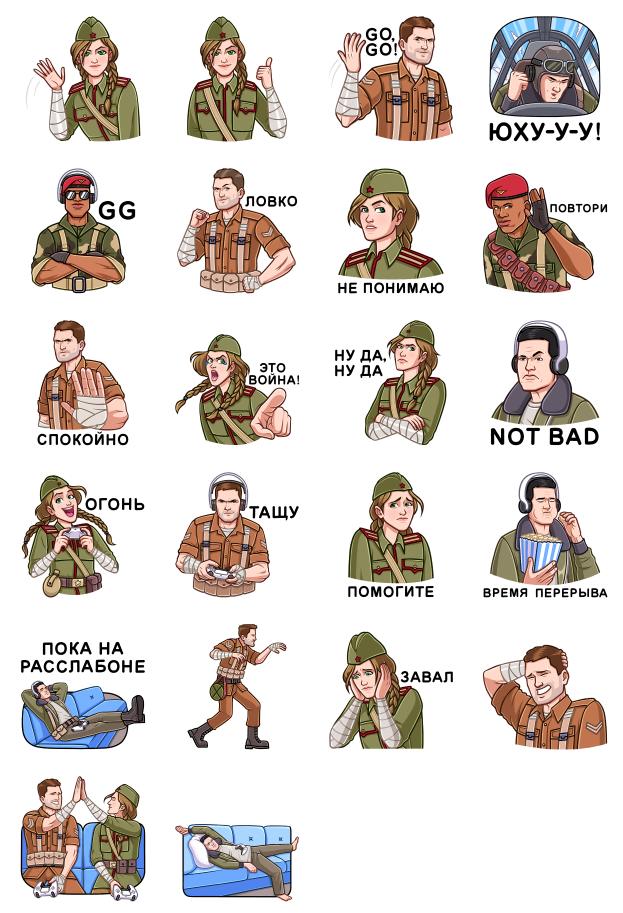

Приветствую тебя, боец! Вижу в твоих глазах огонь и настрой на победу: лови первую часть стикеров. А вот вторую часть закодировали враги — придется потрудиться, чтобы ее получить.

2. Поздравляем! Первая часть стикеров уже у Вас!

- На всех фронтах

- 4 врага

- Сталинград

Полный набор новых бесплатных стикеров Call of Duty: Vanguard можно найти здесь:

Больше бесплатных стикеров и подарков для ВК ищите на нашем сайте или в группе ВКонтакте!

В прошлом месяце, мы установили, что вражеский оперативник перехватил секретные закодированный данные, передаваемые между Тихоокеанским флотом и Пентагоном.

Last month, we determined that an enemy operative had intercepted classified, coded data streams between the Pacific fleet and the Pentagon.

The rateros brought news of a French messenger, captured with his escort four days before, who had carried a coded despatch.

They intercepted two trucks of the FANCI full of heavy weapons travelling towards the demarcation line.

Эти два сражения стали стратегическими победами Союзников, в результате чего они перехватили инициативу и получили возможность начать наступательные действия против Японии на Тихом океане.

These two strategic victories for the Allies provided them with an opportunity to take the initiative and launch an offensive against the Japanese somewhere in the Pacific.

Я пытался их отключить, но они перехватили контроль над системой, и-и они. они отключили протоколы безопасности.

I tried to shut them down, but they got control of the system, and-and they. they deactivated the safety protocols.

I decrypted their spam message, and it seems that Vigilance is only targeting Mr. Wells because his name came up in a secret communique they intercepted from Decima.

Также известно , что подозреваемые покинули Великобританию сразу же после отравления Скрипалей. В Лондоне не сомневаются , что к покушению причастны россияне.

Ранее СМИ сообщили о том , что спецслужбы смогли идентифицировать подозреваемых в покушении. Их личности установили с помощью камер наблюдения. Имена подозреваемых не раскрываются.

Ранее сообщалось , что президент РФ Владимир Путин постановил упразднить закрытое административно-территориальное образование ( ЗАТО) — город Шиханы в Саратовской области.

В наш век интернет-технологий, когда мы доверяем все свои данные интернет-сервисам, нужно знать и понимать, как они их хранят и обрабатывают.

Важные аспекты в хранении данных, будь то на внешних серверах или домашнем компьютере, – это прежде всего кодирования и шифрование. Но чем они отличаются друг от друга? Давайте разбираться!

Ни для кого не секрет, что компьютер может хранить информацию, но он не может хранить её в привычной для нас форме: мы не сможем просто так написать на флешки реферат, не можем нарисовать на жестком диске картинку так, чтобы её мог распознать компьютер. Для этого информацию нужно преобразовать в язык понятный компьютеру, и именно этот процесс называется кодированием. Когда мы нажимаем на кнопку на клавиатуре мы передаем код символа, который может распознать компьютер, а не сам символ.

Определения и различия

Кодирование – процесс преобразования доступной нам информации в информацию понятную компьютерную.

Шифрование – процесс изменения информации таким образом, чтобы её смогли получить только нужные пользователи.

Шифрование применялось и задолго до создания компьютеров и информатики как таковой. Но зачем? Цели её применения можно было понять из определения, но я опишу их ещё раз более подробно. Главные цели шифрования это:

конфиденциальность – данные скрыты от посторонних

целостность – предотвращение изменения информации

идентифицируемость – возможность определить отправителя данных и невозможность их отправки без отправителя

Оценить стойкость шифра можно с помощью криптографической стойкости.

Криптографическая стойкость – это свойство шифра противостоять криптоанализу, изучению и дешифровки шифра.

Криптостойкость шифра делится на две основные системы: абсолютно стойкие системы и достаточно стойкие системы.

Абсолютно стойкие системы – системы не подверженные криптоанализу. Основные критерии абсолютно стойких систем:

Генерация ключей независима

К сожалению, такие системы не удобны в своём использовании: появляется передача излишней информации, которая требует мощных и сложных устройств. Поэтому на деле применяются достаточно стойкие системы.

Достаточно стойкие системы – системы не могут обеспечить полную защиту данных, но гораздо удобнее абсолютно стойких. Надежность таких систем зависит от возможностей крипто аналитика:

Времени и вычислительных способностей

А также от вычислительной сложности шифра.

Вычислительная сложность – совокупность времени работы шифрующей функции, объема входных данных и количества используемой памяти. Чем она больше, тем сложнее дешифровать шифр.

История шифрования

Шифрование берет своё начало ещё из древних времен. Примерно 1300 лет до нашей эры был создан один из первых методов шифрования – Атбаш. Принцип шифрования заключается в простой подставке символов по формуле:, где:

n – количество символов в алфавите

i – порядковый номер символа.

С тех самых пор шифрование активно развивалось вместе с развитием нашей цивилизации

Первым делом выбирается два случайный простых числа, которые перемножаются друг на друга – именно это и есть открытый ключ.

К слову: Простые числа — это те числа, которые могут делиться без остатка либо на 1, либо на себя.

Функция Эйлера – количество натуральных чисел, меньших чем само число и, которые будут являть взаимно простыми числами с самим числом.

Возможно, звучит непонятно, но давайте это разберем на небольшом примере:

φ (26) [фи от двадцати шести] = какому-то числу чисел, которое всегда будет меньше 26, а сами числа должны иметь только один общий делитель единицу с 26.

1 – подходит всегда, идем дальше;

2 – делится и на 2, и на 1, как и число 26, - не подходит;

3 – делится и на 3, и на 1, а вот число 26 не делится на 3, - подходит;

4 – имеет общие делители 2 и 1 с 26 - не подходит;

5 – только на 1 - подходит;

6 – на 2 и 1 - не подходит;

7 – только на 1 – подходит;

и так далее до 25.

Общее количество таких чисел будет равно 12. А найти это число можно по формуле: φ(n*k) = (n-1)(k-1) в нашем случае 26 можно представить как 2 * 13, тогда получим φ(26) = φ(2 * 13) = (2-1)*(13-1) = 1 * 12 = 12

Теперь, когда мы знаем, что такое функция Эйлера и умеем её вычислять найдем её для нашего открытого ключа – φ(2899) = φ(223 * 13) =(223 – 1)*(13-1) = 222 * 12 = 2664

Открытая экспонента – это любое простое число, которое не делится на функцию Эйлера. Для примера возьмем 13. 13 не делится нацело на число 2664. Вообще открытую экспоненту лучше выбирать по возрастанию простым перебором, а не просто брать случайную. Так для нашего примера разумнее было бы взять число 5, но давайте рассмотрим на примере 13

Следующий шаг – закрытая экспонента. Вычисляется она банальным перебором по этому равенству: d * e mod φ(n) = 1 , где

φ(n) - функция Эйлера

e – открытая экспонента

mod – остаток отделения

а число d, которое и является закрытой экспонентой, мы должны подобрать перебором, либо попытаться выразить через формулу d = ceil(φ(n) / e) , где ceil – округление в большую сторону.

В обоих случаях у нас получится число 205

T – шифруемый текст

e – открытая экспонента

n – открытый ключ

mod – остаток от деления

92 ^ 13 mod 2899 = 235 . Именно число 235 он нам и отправит.

С – зашифрованный текст

d – закрытая экспонента

n – открытый ключ

mod – остаток от деления

235 ^ 205 mod 2899 = 92.

Но ничто в мире не идеально, в том числе и этот метод.

Его первый недостаток – это подборка пары чисел для открытого ключа. Нам нужно не просто сгенерировать случайно число, но ещё и проверить на то простое ли оно. На сегодняшний нет методов, которые позволяют делать это сверх быстро.

Третий недостаток – подбор и перебор чисел для экспонент.

Четвертый – длина ключей. Чем больше длина, тем медленнее идет процесс декодирования, поэтому разработчики пытаются использовать наименьшие по длиннее ключи и экспоненты. Даже я акцентировал на это внимание, когда говорил, что лучше взять число 5, вместо 13 для открытой экспоненты. Именно из-за этого и происходит большая часть взломов и утечек данных

Но не стоит печалиться, ведь как я и говорил: криптография и шифрование развивается вместе с развитием цивилизации. Поэтому довольно скоро все мы будем шифровать свои данные с помощью Квантового шифрование.

Этот метод основывается на принципе квантовой суперпозиции – элементарная частица может сразу находится в нескольких положениях, иметь разную энергию или разное направление вращения одновременно. По такому принципу и работает передача ключей шифрования по протоколу BB-84.

Вернемся к нашему ключу 101001011. Мы случайным образом выбираем направление – обычное или диагональное. Для удобства присвоим обычному номер 1, а диагональному 2.

Давайте отправим ключ – 1(1), 0(2), 1(1), 0(1), 0(1), 1(2), 0(2), 1(1), 1(2). Теперь человеку, которому мы отправляем ключ, нужно точно так же, совершенно случайно, выбрать случайное направление.

Допустим он выбрал направления: 221111212. Поскольку есть всего 2 плоскости отправки: 1 и 2, они же называются: канонический и диагональный базис, то шанс того, что он выбрал правильные направления 50%.

А что, если кто-то перехватит отправку кода? Тогда ему придется точно также подбирать случайным образом базисы, что добавит ещё 25% погрешности при получении кода человеку, которому мы изначально и отправили его. Чтобы проверить это, после отсеивания мы, как отправитель, должны проверить сколько процентов кода оказалось не верным. В нашем 1 случае это (9 – 7)/9 * 100% = 22% , если это число будет больше 50%, то мы начнем повторную отправку ключей, до тех пор, пока погрешность не будет меньше 50%

Заключение

Причитав и разобрав эту статью, мы с вами узнали, чем отличается кодирование от шифрования, их историю с будущим, узнали каким должен быть идеальный шифр и немного поговорили про крипто анализ. Уже с этими знаниями, которые были предоставлены в этой статье, можно спокойно идти и делать какую-нибудь систему авторизации или пытаться взломать какой-то сайт, главное не перебарщивать.

Читайте также: