Ложное вирусное сообщение которое содержит будоражащую информацию

Обновлено: 04.07.2024

Ранее Роскомнадзор заявил, что в первые часы после начала военной операции в Донбассе в интернете значительно возросло количество случаев распространения непроверенной и недостоверной информации — как со стороны официальных СМИ, так и других информационных ресурсов.

Ведомство напомнило об ответственности за распространение заведомо ложной информации. Там заявили, что при подготовке материалов о военной операции информационные ресурсы должны использовать данные только из официальных российских источников.

Keywords: politics, fake, fake news, post-truth, information, security, political process, political campaign, political communication.

Введение

Фейки и технологии их распространения

Фейковая новость (фейк) – это информационный вброс, содержащий в себе специально подготовленную информацию заведомо провокационного и резонансного характера. При этом сам фейк может содержать как заведомо ложную, так и истинную (проверяемую) информацию, вырванную из контекста конкретной беседы, разговора или выступления.

Вирусная информация и механизм формирования доверия к ней

Сама же вирусная информация представляет собой сведения, данные, факты, детали, преобразованные в эмоциональный код (данные в виде набора эмоциональных реакций, посылов, стимулов, призывов и мотиваций), которая способна (подобно биологическому вирусу) жить и распространяться в глобальных информационных сетях (интернет, в традиционных и новых медиа, в коммуникаторах мобильной связи и т.д.) самостоятельно, без участия его создателя.

Вирусный эффект

Это связано с тем, что:

Дальнейшее действие вируса на психику (сознание и подсознание человека) происходит по следующей схеме.

Цепные реакции

Как работают цепные реакции: Case Study

УНИАН также сообщает, что, в отличии от визита В. Суркова, о прибытии А. Манойло сообщили официальные СМИ ДНР (рис. 2.2).

С этого момента фейк приобретает завершенный вид (исчерпывает пределы своей модификации) и в дальнейшем уже не достраивается.

Этапы модификации исходного кода вброса

При этом эволюцию исходного текстового кода можно проследить по тому, как с течением времени изменялись его основные параметры. Таких параметров в данном деле насчитывается, как минимум, семь:

— статус визита (Суркова и Манойло) в Донецк;

— текущий статус Суркова;

— текущий статус Манойло;

— цель визита Суркова;

— цель визита Манойло;

— кто именно послал Суркова и Манойло в Донецк.

Разберем их в порядке очередности.

Описанная выше история о информационной волне, порожденной одновременным приездом в Донецк в октябре 2019 года В. Суркова и А. Манойло, является типичным примером использования именно такого метода:

Главные ошибки органов власти, возникающие при попытках организовать сопротивление фейкам

Первое, с чем сталкивается общество при появлении фейков – это запоздалая реакция органов власти: между появлением фейка и первой реакцией на него всегда проходит, как минимум, несколько часов, или даже дней. Вместо того, чтобы сразу брать инициативу в свои руки и не давать завладеть ею фейку, власть молчит — в странной надежде на то, что возникшая проблема, может быть, сама рассосется.

Причина этого – в том, что потребность в получении детальной информации об инциденте возникает у людей в тот самый момент, когда они об инциденте узнали (у всех есть смартфоны, круглосуточно подключенные к сети) – узнали и испугались; и эта жизненно важная потребность, диктуемая страхом внезапно оказаться перед лицом неизвестной угрозы, требует своего удовлетворения немедленно – здесь и сейчас. В свою очередь, сама потребность формируется подсознанием человека, которое не знает, что такое фактор времени: подсознание нельзя уговорить подождать, пока официальные уполномоченные органы не дадут, наконец, официальный же комментарий. Если такой комментарий не появляется в первый час после возникновения инцидента, его место в сознании и подсознании людей занимает фейк, слух или домысел. В этом плане фейк часто содержит ответы на многие вопросы, которые возникают в голове у сильно напуганного человека, балансирующего на грани паники. И именно фейк удовлетворяет жизненно важную потребность в уточняющей информации, которая возникает у людей в первые же минуты после того, как они узнали об инциденте, выступая при этом основным способом оперативного удовлетворения данной потребности. После того, как фейк эту потребность удовлетворил, потребность исчезает совсем или перестает быть жизненно важной, уходя на второй (третий, десятый) план, и появившееся с заметным опозданием официальное заявление органов власти уже не будут никому интересны. В этом – главная причина того, почему запоздалым комментариям официальных лиц никто не верит и почему спустя несколько часов после инцидента они уже никому не нужны.

Руководителей региональных и федеральных ведомств также можно понять: они не всегда имеют право делать публичные заявления до того, как проект этих заявлений прошел все инстанции и был согласован на самом верху (пока на него не легли все разрешительные резолюции). А на согласование нужно время. Фейку же не нужны согласования вышестоящих инстанций – от момента его разработки до вброса в публичное пространство может пройти час, а, может, и того меньше. Но при том важно понимать, что бездействие и даже просто промедление уполномоченных чиновников в условиях фейковой атаки – это такое же должностной проступок и признак неполного служебного соответствия, как преступная халатность или преступная неосторожность. Ничего не делать в ситуации, когда надо действовать быстро и стремительно, — это тоже преступление, имеющее состав, предусмотренный УК РФ (преступная халатность, преступная неосторожность, преступное легкомыслие, совершенное умышленно или по неосторожности, и др.).

Заключение

Существует несколько способов (тактических схем) эффективного противодействия фейкам (включая фейки вирусного типа). Все они довольно простые.

Литература:

[3] Украинское информационно-аналитическое издание (СМИ), тесно связанное с СБУ (сайт издания заблокирован Роскомнадзором РФ).

[6] Визит без шума. Сурков приехал в Донецк, чтобы научить Пушилина нравиться Макрону. // Деловая столица. 2019, 25 окт. URL

Сегодня, спустя 4 года с момента окончания президентской кампании, давшей США одного из самых необычных президентов, уже накоплен определенный (пока еще очень скудный) опыт противодействия фейкам и технологиям их распространения (как на прикладном инструментально-технологическом, так и на законодательном уровне ряда стран).

Данный феномен описывает процесс психологического воздействия на сознание и подсознание человека, в ходе которого мнение человека по поводу того или иного уже состоявшегося значимого общественно-политического события (и. что важно, уже получившего определенную оценку в обществе) может существенным образом измениться.

Происходит это в результате вторичной интерпретации как самого события, так и его отдельных деталей, на которые прежде просто не обращали внимание.

Фейки и технологии их распространения

Фейковая новость (фейк) – это информационный вброс, содержащий в себе специально подготовленную информацию заведомо провокационного и резонансного характера.

При этом сам фейк может содержать как заведомо ложную, так и истинную (проверяемую) информацию, вырванную из контекста конкретной беседы, разговора или выступления.

Основными признаками фейка является особая форма подачи информации – в виде особого эмоционального кода: призывов, посылов, лозунгов, апеллирующих не к разуму, а исключительно к сфере чувств и эмоций.

По этому признаку фейки в основном и распознаются (детектируются).

Вирусная информация и механизм формирования доверия к ней

Сама же вирусная информация представляет собой сведения, данные, факты, детали, преобразованные в эмоциональный код (данные в виде набора эмоциональных реакций, посылов, стимулов, призывов и мотиваций), которая способна (подобно биологическому вирусу) жить и распространяться в глобальных информационных сетях (интернет, в традиционных и новых медиа, в коммуникаторах мобильной связи и т.д.) самостоятельно, без участия его создателя.

Вирусный эффект

Вирусные технологии воздействуют на подсознание человека (которое сознанием не контролируется), передавая по цепочке контактов эмоциональное состояние, ассоциативно связанное с информацией, его вызвавшей (породившей).

Это связано с тем, что:

Дальнейшее действие вируса на психику (сознание и подсознание человека) происходит по следующей схеме.

Цепные реакции

Так фейковый вирус приобретает способность к самомодификации и, как следствие, к адаптации к конкретным условиям коммуникативной обстановки (функцию самонастройки).

Таких этапов (или каскадов) модификации в жизни фейка может быть несколько; каждая из таких модификаций может поднимать собственную резонансную информационную волну.

При этом при каждой новой модификации вес предыдущие модификации воспринимаются уже как часть ядра (исходного эмоционального кода) и не подвергаются сомнению (воспринимаются как констатация факта); в фокусе внимания всегда оказывается только самая последняя модификация, поднимающая вторичную, третичную, четвертичную резонансные волны.

И, если да, то каким должен быть метод измерения этих состояний и процессов? Ведь известно, что классические социологические опросы в сетях не действуют: можно опросить сколь угодно большое количество пользователей, но при этом так и не узнать, кто именно скрывается за сетевыми аватарами: респонденты, действительно интересующие социолога, или случайные люди, выдающие себя не за тех, кем они являются на самом деле.

Если бы пользователи сетей получали доступ к сервисам и аккаунтам по паспорту – тогда другое дело. Но при всеобщей анонимности провести оперативную установку всех участников опроса и проверку заявленных ими личных данных просто не представляется возможным.

Получается что-то вроде эффекта магнитного резонанса, использующегося, например, в томографии: вступая в резонанс с различными узлами Сети, исходный зондирующий импульс модифицируется и обрастает новыми деталями и подробностями, несущими информацию о структуре зондируемых объектов (личностей, групп, сообществ) и об их состоянии.

При этом любые новые сведения, внесенные в исходный информационный код, будут соответствовать тем самым точкам, где исходная зондирующая информация вступила в резонанс с теми или иными лидерами мнений, группами или сообществами пользователей — то есть, проявила их скрытую структуру, скрытые или скрываемые настроения, мотивы или намерения.

В этом и заключается метод информационного резонансного зондирования (или метод волнового зондирования): при использовании данного метода Сеть можно сканировать слой за слоем, используя зондирующие импульсы различной проникающей способности – то есть, проникающие на различную глубину сетевой структуры.

При этом содержание зондирующего импульса (вброса) можно подобрать таким образом, чтобы он без существенного ослабления или модификации проник до искомой зоны (сектора, сегмента) Сети и только там, в этом сегменте, полностью отразился (модифицировался).

В роли зондирующих импульсов может выступать любая информация резонансного характера, в том числе и фейки.

Описанная выше история о информационной волне, порожденной одновременным приездом в Донецк в октябре 2019 года В. Суркова и А. Манойло, является типичным примером использования именно такого метода:

Главные ошибки органов власти, возникающие при попытках организовать сопротивление фейкам

Первое, с чем сталкивается общество при появлении фейков – это запоздалая реакция органов власти: между появлением фейка и первой реакцией на него всегда проходит, как минимум, несколько часов, или даже дней. Вместо того, чтобы сразу брать инициативу в свои руки и не давать завладеть ею фейку, власть молчит — в странной надежде на то, что возникшая проблема, может быть, сама рассосется.

В одних случаях результатом действия фейка становится паника, нередко перерастающая в массовые беспорядки (с погромами, грабежами, поджогами и насилием), в других случаях – не менее массовые расправы над конкретными лицами, способные дать начало бунту, государственному перевороту или цветной революции.

Вброшенный в нужный, точно вычисленный момент, фейк может быть чрезвычайно опасен; но это не значит, что с ним невозможно бороться.

В плане противодействия здесь как раз все ровно наоборот: с фейками не только нужно, но и можно эффективно бороться, но для этого требуется только одно условие – мгновенная реакция.

Запоздалая реакция на вброс (отложенная на несколько часов или дней) дает время фейку завладеть сознанием массовой аудитории и в нем укорениться.

При этом, когда представители власти все же предъявляют общественности официальное заявление, грамотно и профессионально составленное, наполненное цифрами, согласованное со всеми вышестоящими инстанциями, дающее полное и исчерпывающее представление о самом породившем ажиотаж инциденте, его истинных причинах и последствиях, вдруг выясняется, что это заявление уже никому не нужно и не интересно: в тот момент, когда люди были взбудоражены происшествием и остро нуждались в любой уточняющей информации, эту информацию им дал фейк.

Причина этого – в том, что потребность в получении детальной информации об инциденте возникает у людей в тот самый момент, когда они об инциденте узнали (у всех есть смартфоны, круглосуточно подключенные к сети) – узнали и испугались; и эта жизненно важная потребность, диктуемая страхом внезапно оказаться перед лицом неизвестной угрозы, требует своего удовлетворения немедленно – здесь и сейчас.

В свою очередь, сама потребность формируется подсознанием человека, которое не знает, что такое фактор времени: подсознание нельзя уговорить подождать, пока официальные уполномоченные органы не дадут, наконец, официальный же комментарий.

Если такой комментарий не появляется в первый час после возникновения инцидента, его место в сознании и подсознании людей занимает фейк, слух или домысел. В этом плане фейк часто содержит ответы на многие вопросы, которые возникают в голове у сильно напуганного человека, балансирующего на грани паники.

И именно фейк удовлетворяет жизненно важную потребность в уточняющей информации, которая возникает у людей в первые же минуты после того, как они узнали об инциденте, выступая при этом основным способом оперативного удовлетворения данной потребности.

После того, как фейк эту потребность удовлетворил, потребность исчезает совсем или перестает быть жизненно важной, уходя на второй (третий, десятый) план, и появившееся с заметным опозданием официальное заявление органов власти уже не будут никому интересны.

В этом – главная причина того, почему запоздалым комментариям официальных лиц никто не верит и почему спустя несколько часов после инцидента они уже никому не нужны.

Руководителей региональных и федеральных ведомств также можно понять: они не всегда имеют право делать публичные заявления до того, как проект этих заявлений прошел все инстанции и был согласован на самом верху (пока на него не легли все разрешительные резолюции).

А на согласование нужно время. Фейку же не нужны согласования вышестоящих инстанций – от момента его разработки до вброса в публичное пространство может пройти час, а, может, и того меньше.

Но при том важно понимать, что бездействие и даже просто промедление уполномоченных чиновников в условиях фейковой атаки – это такое же должностной проступок и признак неполного служебного соответствия, как преступная халатность или преступная неосторожность.

Ничего не делать в ситуации, когда надо действовать быстро и стремительно, — это тоже преступление, имеющее состав, предусмотренный УК РФ (преступная халатность, преступная неосторожность, преступное легкомыслие, совершенное умышленно или по неосторожности, и др.).

Заключение

Существует несколько способов (тактических схем) эффективного противодействия фейкам (включая фейки вирусного типа). Все они довольно простые.

В информационных операциях и оперативных комбинациях более высокого уровня (многоходовых) все три указанных выше метода используются в сочетании (комбинированно).

Источник и ссылки, а также пропущенный раздел статьи здесь .

Понятие и классификация Компьютерный вирус - это специально написанная, небольшая по размерам программа (т.е. некоторая совокупность выполняемого кода), которая может приписывать себя к другим программам (заражать их), создавать свои копии и внедрять их в файлы, системные области компьютера и т.д., а также выполнять различные нежелательные действия на компьютере.

Программа, внутри которой находится вирус, называется зараженной. Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и заражает другие программы, а также выполняет какие-нибудь вредные действия (например, портит файлы или таблицу размещения файлов на диске, засоряет оперативную память и т.д.). Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а, скажем, при выполнении определенных условий.

Например, вирус Anti-MIT ежегодно 1 декабря разрушает всю информацию на жестком диске, вирус Tea Time мешает вводить информацию с клавиатуры с 15:10 до 15:13. В 1989 году американский студент сумел создать вирус, который вывел из строя около 6 000 компьютеров Министерства обороны США. Эпидемия известного вируса Dir-II разразилась в 1991 году. Вирус использовал действительно оригинальную, принципиально новую технологию и на первых порах сумел широко распространиться за счет несовершенства традиционных антивирусных средств. Кристоферу Пайну удалось создать вирусы Pathogen и Queeq, а также вирус Smeg. Именно последний был самым опасным, его можно было накладывать на первые два вируса, и из-за этого после каждого прогона программы они меняли конфигурацию. Поэтому их было невозможно уничтожить. Чтобы распространить вирусы, Пайн скопировал компьютерные игры и программы, заразил их, а затем отправил обратно в сеть. Пользователи загружали в свои компьютеры, зараженные программы и инфицировали диски. Ситуация усугубилась тем, что Пайн умудрился занести вирусы и в программу, которая с ними борется. Запустив ее, пользователи вместо уничтожения вирусов получали еще один. В результате этого были уничтожены файлы множества фирм, убытки составили миллионы фунтов стерлингов.

Широкую известность получил американский программист Моррис. Он известен как создатель вируса, который в ноябре 1988 года заразил порядка 7 тысяч персональных компьютеров, подключенных к Internet.

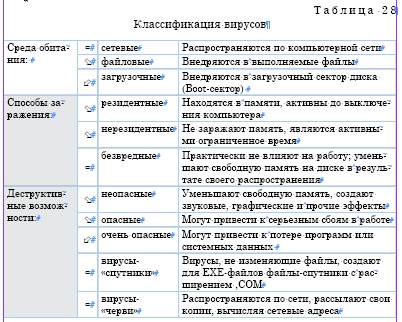

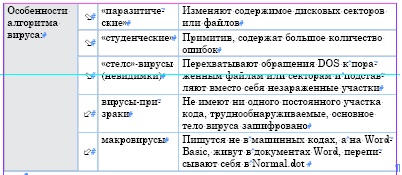

по среде обитания вируса;

по способу заражения среды обитания;

по деструктивным возможностям;

по особенностям алгоритма вируса.

Более подробную классификацию вирусов внутри этих групп можно представить примерно так (табл. 28):

Основными путями проникновения вирусов в компьютер являются съемные внешние устройства, а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с внешнего устройства, содержащего вирус.

Как работает вирус

Что происходит при включении компьютера? Первым делом управление передается программе начальной загрузки (ПНЗ), которая хранится в постоянно запоминающем устройстве (ПЗУ), т.е. ПНЗ ПЗУ.

Эта программа тестирует оборудование.

Среди секторов есть несколько служебных, используемых операционной системой для собственных нужд. Из служебных секторов нас интересует один - сектор начальной загрузки (boot-sector).

В секторе начальной загрузки хранится информация о внешнем устройстве - количестве поверхностей, дорожек, секторов и пр. Таким образом, нормальная схема начальной загрузки следующая:

ПНЗ (ПЗУ) - ПНЗ (диск) - СИСТЕМА.

Теперь рассмотрим вирус. В загрузочных вирусах выделяют две части - голову и хвост. Хвост, вообще говоря, может быть пустым.

Пусть имеются чистая дискета и зараженный компьютер с активным резидентным вирусом. Как только этот вирус обнаружит, что в дисководе появилась подходящая жертва - не защищенная от записи и еще не зараженная дискета, он приступает к заражению. Заражая дискету, вирус производит следующие действия:

выделяет некоторую область диска и помечает ее как недоступную операционной системе. Это можно сделать по-разному, в простейшем и традиционном случае занятые вирусом секторы помечаются как сбойные (bad);

копирует в выделенную область диска свой хвост и оригинальный (здоровый) загрузочный сектор;

замещает программу начальной загрузки в загрузочном секторе (настоящем) своей головой;

организует цепочку передачи управления согласно схеме.

Таким образом, голова вируса теперь первой получает управление, вирус устанавливается в память и передает управление оригинальному загрузочному сектору. В цепочке

ПНЗ (ПЗУ) - ПНЗ (диск) - СИСТЕМА

появляется новое звено:

ПНЗ (ПЗУ) - ВИРУС - ПНЗ (диск) - СИСТЕМА.

Мы рассмотрели схему функционирования простого бутового вируса, живущего в загрузочных секторах дискет. Как правило, вирусы способны заражать не только загрузочные секторы дискет, но и загрузочные секторы винчестеров. При этом в отличие от дискет на винчестере имеются два типа загрузочных секторов, содержащих программы начальной загрузки, которые получают управление. При загрузке компьютера с винчестера первой берет на себя управление программа начальной загрузки в MBR (Master Boot Record - главная загрузочная запись). Если ваш жесткий диск разбит на несколько разделов, то лишь один из них помечен как загрузочный (boot). Программа начальной загрузки в MBR находит загрузочный раздел винчестера и передает управление на программу начальной загрузки этого раздела. Код последней совпадает с кодом программы начальной загрузки, содержащейся на обычных дискетах, а соответствующие загрузочные секторы отличаются только таб. . . . ?? . . . . . . . лицами параметров. Таким образом, на винчестере имеются два объекта атаки загрузочных вирусов - программа начальной загрузки в MBR и программа начальной загрузки boot-секторе загрузочного диска.

Признаки проявления вируса

При заражении компьютера вирусом важно его обнаружить. Для этого следует знать основные признаки проявления вирусов. К ним можно отнести следующие:

прекращение работы или неправильная работа ранее успешно функционировавших программ;

медленная работа компьютера;

невозможность загрузки операционной системы;

исчезновение файлов и каталогов или искажение их содержимого;

изменение даты и времени модификации файлов;

изменение размеров файлов;

неожиданное значительное увеличение количества файлов на диске;

существенное уменьшение размера свободной оперативной памяти;

подача непредусмотренных звуковых сигналов;

частые зависания и сбои в работе компьютера.

Следует отметить, что перечисленные выше признаки необязательно вызываются присутствием вируса, а могут быть следствием других причин. Антивирусные программы

Для обнаружения, удаления и защиты от компьютерных вирусов разработаны специальные программы, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Современные антивирусные программы представляют собой многофункциональные продукты, сочетающие в себе как превентивные, профилактические средства, так и средства лечения вирусов и восстановления данных.

Требования к антивирусным программам

Количество и разнообразие вирусов велико, и чтобы их быстро и эффективно обнаружить, антивирусная программа должна отвечать некоторым параметрам. Стабильность и надежность работы. Этот параметр является определяющим - даже самый лучший антивирус окажется бесполезным, если он не сможет нормально функционировать на компьютере, если в результате какого-либо сбоя в работе программы процесс проверки компьютера не пройдет до конца. Тогда всегда есть вероятность того, что какие-то зараженные файлы остались незамеченными.

Размеры вирусной базы программы (количество вирусов, которые правильно определяются программой). С учетом постоянного появления новых вирусов база данных должна регулярно обновляться. Сюда следует отнести возможность программы определять разнообразные типы вирусов и умение работать с файлами различных типов (архивы, документы).

Скорость работы программы, наличие дополнительных возможностей типа алгоритмов определения даже неизвестных программе вирусов (эвристическое сканирование). Сюда следует отнести возможность восстанавливать зараженные файлы, не стирая их с жесткого диска, а только удалив из них вирусы.

Многоплатформенность (наличие версий программы под различные операционные системы). Если антивирус используется только на одном компьютере, то этот параметр не имеет большого значения. Но антивирус для организации обязан поддерживать все распространенные операционные системы. Кроме того, при работе в сети немаловажным является наличие серверных функций, предназначенных для административной работы, а также возможность работы с различными видами серверов.

Характеристика антивирусных программ

Если программа не опознается детекторами как зараженная, не следует, что она здорова - в ней может быть новый вирус или модифицированная версия старого вируса, неизвестные программам-детекторам.

Большинство программ-детекторов имеют функцию доктора, т.е. они пытаются вернуть зараженные файлы или области диска в их исходное состояние. Те файлы, которые не удалось восстановить, как правило, делаются неработоспособными или удаляются.

Большинство программ-докторов умеют лечить только от некоторого фиксированного набора вирусов, поэтому они быстро устаревают. Но некоторые программы могут обучаться не только способам обнаружения, но и способам лечения новых вирусов.

Различают детекторы универсальные и специализированные. Универсальные детекторы в своей работе используют проверку неизменности файлов путем подсчета и сравнения с эталоном контрольной суммы. Недостаток универсальных детекторов связан с невозможностью определения причин искажения файлов. Специализированные детекторы выполняют поиск известных вирусов по их сигнатуре (повторяющемуся участку кода). Недостаток таких детекторов состоит в том, что они неспособны обнаруживать все известные вирусы.

Детектор, позволяющий обнаруживать несколько вирусов, называют полидетектором.

Программы-докторы (фаги), не только находят зараженные вирусами файлы, но и лечат их, т.е. удаляют из файла тело программы вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к лечению файлов. Среди фагов выделяют полифаги, т.е. программы-докторы, предназначенные для поиска и уничтожения большого количества вирусов. Программы-ревизоры имеют две стадии работы. Сначала они запоминают сведения о состоянии программ и системных областей дисков (загрузочного сектора и сектора с таблицей разбиения жесткого диска). Предполагается, что в этот момент программы и системные области дисков не заражены. После этого с помощью программы-ревизора можно в любой момент сравнить состояние программ и системных областей дисков с исходным. О выявленных несоответствиях сообщается пользователю.

Чтобы проверка состояния программ и дисков проходила при каждой загрузке операционной системы, необходимо включить команду запуска программы-ревизора в командный файл AUTOEXEC.BAT. Это позволяет обнаружить заражение компьютерным вирусом, когда он еще не успел нанести большого вреда. Более того, та же программа-ревизор сможет найти поврежденные вирусом файлы.

Многие программы-ревизоры являются интеллектуальными - они могут отличать изменения в файлах, вызванные, например, переходом к новой версии программы, от изменений, вносимых вирусом, и не поднимают ложной тревоги. Дело в том, что вирусы обычно изменяют файлы весьма специфическим образом и производят одинаковые изменения в разных программных файлах. В нормальной ситуации такие изменения практически никогда не встречаются, поэтому программа-ревизор, зафиксировав факт таких изменений, может с уверенностью сообщить, что они вызваны именно вирусом.

Для проверки того, не изменился ли файл, некоторые программы-ревизоры проверяют длину файла. Но эта проверка недостаточ- на - некоторые вирусы не изменяют длину зараженных файлов. Более надежная проверка - прочесть весь файл и вычислить его контрольную сумму. Изменить файл так, чтобы его контрольная сумма осталась прежней, практически невозможно.

Появились полезные гибриды ревизоров и докторов, т.е. ДОКТОРЫ-РЕВИЗОРЫ - программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут в случае изменений автоматически вернуть их в исходное состояние. Такие программы могут быть гораздо более универсальными, чем программы-докторы, поскольку при лечении они используют заранее сохраненную информацию о состоянии файлов и областей дисков. Это позволяет им излечивать файлы даже от тех вирусов, которые не были созданы на момент написания программы. Но они могут лечить не от всех вирусов, а только от тех, которые используют стандартные, известные на момент написания программы, механизмы заражения файлов.

Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут отличить изменения версии проверяемой программы от изменений, внесенных вирусом. Программы-фильтры (сторожа) представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться:

попытки коррекции файлов с расширениями СОМ и ЕХЕ;

изменение атрибутов файлов;

прямая запись на диск по абсолютному адресу;

запись в загрузочные сектора диска;

загрузка резидентной программы.

Краткий обзор антивирусных программ

При выборе антивирусной программы необходимо учитывать не только процент обнаружения вирусов, но и способность обнаруживать новые вирусы, количество вирусов в антивирусной базе, частоту ее обновления, наличие дополнительных функций.

Один из наиболее известных и популярных антивирусов. Процент распознавания вирусов очень высокий (близок к 100 %). В программе используется механизм, который позволяет распознавать новые неизвестные вирусы.

В интерфейсе программы Norton AntiVirus имеется функция LiveUpdate, позволяющая щелчком на одной-единственной кнопке обновлять через Web как программу, так и набор сигнатур вирусов. Мастер по борьбе с вирусами выдает подробную информацию об обнаруженном вирусе, а также предоставляет вам возможность выбора: удалять вирус либо в автоматическом режиме, либо более осмотрительно, посредством пошаговой процедуры, которая позволяет увидеть каждое из выполняемых в процессе удаления действий. Антивирусные базы обновляются часто. Имеется резидентный монитор.

Антивирус признан в мире как один из самых надежных. Несмотря на простоту в использовании он обладает всем необходимым арсеналом для борьбы с вирусами. Эвристический механизм, избыточное сканирование, сканирование архивов и упакованных файлов - это далеко не полный перечень его возможностей. Лаборатория Касперского своевременно выпускает обновления антивирусных баз. Имеется резидентный монитор для контроля над исполняемыми файлами.

Читайте также: