Виртуальные локальные сети реферат

Обновлено: 05.07.2024

Основные характеристики VLAN на основе портов:

Применяются в пределах одного коммутатора. Если необходимо организовать несколько рабочих групп в пределах небольшой сети на основе одного коммутатора, например, необходимо разнести технический отдел и отдел продаж, то решение VLAN на базе портов оптимально подходит для данной задачи.

Простота настройки. Создание виртуальных сетей на основе группирования портов не требует от администратора большого объема ручной работы — достаточно всем портам, помещаемым в одну VLAN, присвоить одинаковый идентификатор VLAN (VLAN ID).

Возможность изменения логической топологии сети без физического перемещения станций. Достаточно всего лишь изменить настройки порта с одной VLAN (например, VLAN технического отдела) на другую (VLAN отдела продаж), и рабочая станция сразу же получает возможность совместно использовать ресурсы с членами новой VLAN. Таким образом, VLAN обеспечивают гибкость при перемещениях, изменениях и наращивании сети.

Каждый порт может входить только в одну VLAN. Для объединения виртуальных подсетей как внутри одного коммутатора, так и между двумя коммутаторами нужно использовать сетевой уровень OSI-модели. Один из портов каждой VLAN подключается к интерфейсу маршрутизатора, который создает таблицу маршрутизации для пересылки кадров из одной подсети (VLAN) в другую (IP-адреса подсетей должны быть разными).

Недостатком такого решения является то, что один порт каждой VLAN необходимо подключать к маршрутизатору. Это приводит кдополнительным расходам на покупку кабелей и маршрутизаторов, а также порты коммутатора используются очень расточительно. Решить данную проблему можно двумя способами: использовать коммутаторы, которые на основе фирменного решения позволяют включать порт в несколько VLAN, или использовать коммутаторы уровня 3.

VLAN на основе стандарта IEEE 802.1Q

Виртуальные локальные сети, построенные на основе стандарта IEEE 802.1Q, используют дополнительные поля кадра для хранения информации о принадлежности к VLAN при его перемещении по сети. С точки зрения удобства и гибкости настроек VLAN стандарта IEEE 802.1Qявляется лучшим решением по сравнению с VLAN на основе портов. Его основные преимущества:

Гибкость и удобство в настройке и изменении — можно создавать необходимые комбинации VLAN как в пределах одного коммутатора, так и во всей сети, построенной на коммутаторах с поддержкой стандарта IEEE 802.1Q. Способность добавления тегов позволяет информации о VLAN распространяться через множество 802.1Q-совместимых коммутаторов по одному физическому соединению (магистральному каналу, Trunk Link).

Позволяет активизировать алгоритм связующего дерева (Spanning Tree) на всех портах и работать в обычном режиме. ПротоколSpanning Tree оказывается весьма полезным для применения в крупных сетях, построенных на нескольких коммутаторах, и позволяет коммутаторам автоматически определять древовидную конфигурацию связей в сети при произвольном соединении портов между собой. Для нормальной работы коммутатора требуется отсутствие замкнутых маршрутов в сети. Эти маршруты могут создаваться администратором специально для образования резервных связей или же возникать случайным образом, что вполне возможно, если сеть имеет многочисленные связи, а кабельная система плохо структурирована или документирована. С помощью протокола Spanning Tree коммутаторы после построения схемы сети блокируют избыточные маршруты. Таким образом, автоматически предотвращается возникновение петель в сети.

Способность VLAN IEEE 802.1Q добавлять и извлекать теги из заголовков кадров позволяет использовать в сети коммутаторы и сетевые устройства, которые не поддерживают стандарт IEEE 802.1Q.

Устройства разных производителей, поддерживающие стандарт, могут работать вместе, независимо от какого-либо фирменного решения.

Чтобы связать подсети на сетевом уровне, необходим маршрутизатор или коммутатор L3. Однако для более простых случаев, например, для организации доступа к серверу из различных VLAN, маршрутизатор не потребуется. Нужно включить порт коммутатора, к которому подключен сервер, во все подсети, а сетевой адаптер сервера должен поддерживать стандарт IEEE 802.1Q.

Любой порт коммутатора может быть настроен как tagged (маркированный) или как untagged (немаркированный). Функция untagging позволяет работать с теми сетевыми устройствами виртуальной сети, которые не понимают тегов в заголовке кадра Ethernet. Функция tagging позволяет настраивать VLAN между несколькими коммутаторами, поддерживающими стандарт IEEE 802.1Q.

Рис. 3.16. Маркированные и немаркированные порты VLAN

Port VLAN ID

Каждый физический порт коммутатора имеет параметр, называемый идентификатор порта VLAN (PVID). Этот параметр используется для того, чтобы определить, в какую VLAN коммутатор направит входящий немаркированный кадр с подключенного к порту сегмента, когда кадр нужно передать на другой порт (внутри коммутатора в заголовки всех немаркированных кадров добавляется идентификаторVID, равный PVID порта, на который они были приняты). Этот механизм позволяет одновременно существовать в одной сети устройствам с поддержкой и без поддержки стандарта IEEE 802.1Q.

Коммутаторы, поддерживающие протокол IEEE 802.1Q, должны хранить таблицу, связывающую идентификаторы портов PVID с идентификаторами VID сети. При этом каждый порт такого коммутатора может иметь только один PVID и столько идентификаторовVID, сколько поддерживает данная модель коммутатора.

Если на коммутаторе не настроены VLAN, то все порты по умолчанию входят в одну VLAN с PVID = 1.

Продвижение кадров VLAN IEEE 802.1Q

Решение о продвижении кадра внутри виртуальной локальной сети принимается на основе трех следующих видов правил.

Правила входящего трафика (ingress rules) — классификация получаемых кадров относительно принадлежности к VLAN.

Правила продвижения между портами (forwarding rules) — принятие решения о продвижении или отбрасывании кадра.

Правила исходящего трафика (egress rules) — принятие решения о сохранении или удалении в заголовке кадра тега 802.1Q перед его передачей.

Правила входящего трафика выполняют классификацию каждого получаемого кадра относительно принадлежности к определенной VLAN, а также могут служить для принятия решения о приеме кадра для дальнейшей обработки или его отбрасывании на основе формата принятого кадра.Классификация кадра по принадлежности VLAN осуществляется следующим образом:

Если кадр не содержит информацию о VLAN (немаркированный кадр), то в его заголовок коммутатор добавляет тег с идентификатором VID, равным идентификатору PVID порта, через который этот кадр был принят.

Если кадр содержит информацию о VLAN (маркированный кадр), то его принадлежность к конкретной VLAN определяется по идентификатору VID в заголовке кадра. Значение тега в нем не изменяется.

Активизировав функцию проверки формата кадра на входе, администратор сети может указать, кадры каких форматов будут приниматься коммутатором для дальнейшей обработки. Управляемые коммутаторы D-Link позволяют настраивать прием портами либо только маркированных кадров (tagged_only), либо обоих типов кадров — маркированных и немаркированных (admitall).

Внутри коммутатора все кадры являются маркированными.

Правила продвижения между портами осуществляют принятие решения об отбрасывании или передаче кадра на порт назначения на основе его информации о принадлежности конкретной VLAN и МАС-адреса узла-приемника.

Если входящий кадр маркированный, то коммутатор определяет, является ли входной порт членом той же VLAN, путем сравнения идентификатора VID в заголовке кадра и набора идентификаторов VID, ассоциированных с портом, включая его PVID. Если нет, то кадр отбрасывается. Этот процесс называется ingress filtering (входной фильтрацией) и используется для сохранения пропускной способности внутри коммутатора путем отбрасывания кадров, не принадлежащих той же VLAN, что и входной порт, на стадии их приема.

Если кадр немаркированный, входная фильтрация не выполняется.

Далее определяется, является ли порт назначения членом той же VLAN. Если нет, то кадр отбрасывается. Если же выходной порт входит в данную VLAN, то коммутатор передает кадр в подключенный к нему сегмент сети.

Правила исходящего трафика определяют формат исходящего кадра — маркированный или немаркированный. Если выходной порт является немаркированным (untagged), то он будет извлекать тег 802.1Q из заголовков всех выходящих через него маркированных кадров. Если выходной порт настроен как маркированный (tagged), то он будет сохранять тег 802.1Q в заголовках всех выходящих через него маркированных кадров.

Рис. 3.19.Процесс распространения информации об удалении VLAN по сети

Вопросы для самоконтроля

Перечислите основные задачи систем динамического управления.

Поясните, что понимается под планом распределения информации?

Как могут быть реализованы требования на передачу информации с заданным качеством их обслуживания?

Перечислите способы управления потоками.

Приведите классификацию маршрутизации. Какие показатели оптимизации выбираются в алгоритмах маршрутизации?

Поясните работу детерминированных методов динамического управления потоками информации.

Какими достоинствами и недостатками обладают статистические методы динамического управления распределением потоков вызовов?

В чём заключается вероятностно-игровой метод динамического управления?

Какие принципы построения плана распределения информации наиболее характерны для сетей с пакетной коммутацией?

Поясните работу метода отклонения потока.

Перечислите категории коммутаторов. Поясните их отличия.

Для чего применяется агрегирование аналов связи в коммутируемых вычислительных сетях? Какие типы агрегирования поддерживаются в коммутаторах D-Link?

Что называется виртуальной локальной сетью?

Какие типы VLAN могут быть реализованы с помощью коммутаторов?

Лекция, реферат. Виртуальные локальные сети - понятие и виды. Классификация, сущность и особенности. 2021.

Оглавление книги открыть закрыть

1. Определения и сокращения, используемые в тексте

2. Концепции управления системами связи

2.1 Причины появлениясистем управления сетями связи

2.2 Концепция TMN

2.3 Концепции TOM и eTOM

2.4 Расширенная схема eTOM

2.5 - Потоки процессов

2.6 Концепция Frameworx

3. Концепция программно-конфигурируемых сетей (SDN)

3.1 Протокол управления процессом обработки данных OpenFlow

4. Концепция и управление сетями следующего поколения NGN

5. Организация управления сетями связи

5.1 Взаимодействие систем связи

5.2 Управление в модели открытых систем

6. Уровни управления сетями связи

6.1 Управление в глобальной информационной инфраструктуре

6.2 Функции и логические интерфейсы управления в GII

6.3 Управление сетями связи в Российской Федерации

6.4 Организация управления сетями связи МВД России

7. Протоколы управления в сетях связи

7.1 Протокол SNMP

7.2 Протокол CMIP

7.3 Общеканальная сигнализация №7

7.4 Протоколы SIGTRAN

8. Средства анализа и оптимизации локальных сетей

9. Управление ресурсами сетей связи

9.1 Динамическое управление ресурсами сети

9.2 Основные задачи динамического управления потоками

9.3 Принципы организации и методы динамического управления потоками

9.4 Управление маршрутизацией

10. Динамическое управление в сетях с различным видом коммутации

10.1 Динамическое управление ресурсами в сетях с коммутацией каналов

10.2 Динамическое управление ресурсами в сетях с коммутацией пакетов

11. Управление коммутируемыми компьютерными сетями

11.1 Классификация коммутаторов по возможности управления

11.2 Функции повышения надежности и производительности

11.3 Виртуальные локальные сети

12. Математическое моделирование сети и разработка приложений

13. Построение математических моделей

13.1 Специализированные системы имитационного моделирования вычислительных сетей

СОДЕРЖАНИЕ ВВЕДЕНИЕ 3 ГЛАВА 1. ОПИСАНИЕ КОМПЬЮТЕРНЫХ СЕТЕЙ 4 1.1. Компьютерная сеть 4 1.2. LAN 6 1.3. WAN 9 ГЛАВА 2. ОПИСАНИЕ ВЫБРАННОЙ СЕТИ 12 2.1. Виртуальная локальная сеть (vlan) 12 2.2. Назначение виртуальных сетей 14 2.3. Создание виртуальных сетей на базе одного коммутатора 16 2.4. Создание виртуальных сетей на базе нескольких коммутаторов 17 2.5. Создание виртуальных сетей на базе одного коммутатора в Cisco Packet Tracer 23 2.6. Создание виртуальных сетей на базе нескольких коммутаторов в Cisco Packet.

5644 Слова | 23 Стр.

Виртуальные сети

1 ЛОКАЛЬНАЯ СЕТЬ Локальная сеть-это физическое и логическое объединение множества компьютеров с целью совместного использования всех ресурсов этой сети. ЛВС обычно покрывают относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным. Первая в мире.

7502 Слова | 31 Стр.

Виртуальные локальные компьютерные сети

Тема Виртуальные локальных компьютерных сетей: назначение, средства формирования, организация функционирования, оценка Содержание Введение1. Характеристика виртуальных компьютерных сетей1.1 Назначение локальных сетей1.2 Топология компьютерных сетей1.3 Средства формирования ЛКС2. Протяжка локальной сети на примере предприятия2.1 Прокладка кабеля2.2 Оценка использования локальных компьютерных сетей2.3 Настройка сети2.4 Использование и профилактика локальной .

4529 Слова | 19 Стр.

Концепция построения виртуальных защищенных сетей

Концепция построения виртуальных защищенных сетей VPN В основе концепции построения виртуальных сетей VPN лежит достаточно простая идея: если в глобальной сети имеются два узла, которым нужно обменяться информацией, то между этими двумя узлами необходимо построить виртуальный защищенный туннель для обеспечения конфиденциальности и целостности информации, передаваемой через открытые сети; доступ к этому виртуальному туннелю должен быть чрезвычайно затруднен всем возможным активным и пассивным внешним.

3023 Слова | 13 Стр.

Построение локальной сети

6311 Слова | 26 Стр.

Локальные сети на основе коммутаторов

Локальные сети на основе коммутаторов Содержание Введение. Тенденция вытеснения концентраторов и маршрутизаторов коммутаторами Технологии коммутации кадров (frame switching) в локальных сетях Ограничения традиционных технологий (Ethernet, Token Ring), основанных на разделяемых средах передачи данных Локальные мосты - предшественники коммутаторов Принципы коммутации сегментов и узлов локальных сетей, использующих традиционные технологии Полнодуплексные (full-duplex) протоколы локальных.

24011 Слова | 97 Стр.

Виртуальные локальные сети

Содержание. Введение 2 1. Коммутация и Виртуальные локальные сети VLAN 3 Пример 1. Cisco CAM table 4 Контроль за широковещательным трафиком 5 Функциональные рабочие группы 6 Повышенная Безопасность 6 Порт ориентированная ВЛС 7 ВЛС по MAC-адресу 10 ВЛС по сетевому адресу 10 ВЛС по IP адресу 10 2. Протокол Spanning-Tree и сети VLAN 11 3. Настройка VLAN по умолчанию 14 4. Настройка сетей VLAN через домены 14 Настройка VTP 16 Отображение VTP статистики в коммутаторе.

5218 Слова | 21 Стр.

Безопасность локальной сети

Безопасность локальной сети | | |Содержание | | | | .

Аннотация: Большинство современных коммутаторов, независимо от производителя, поддерживают множество дополнительных возможностей, отвечающих общепринятым стандартам. В лекции дается подробное описание данных дополнительных возможностей.

Поскольку коммутатор Ethernet является устройством канального уровня, то в соответствии с логикой работы он будет рассылать широковещательные кадры через все порты. Хотя трафик с конкретными адресами (соединения "точка — точка") изолирован парой портов, широковещательные кадры передаются во всю сеть (на каждый порт ). Широковещательные кадры — это кадры, передаваемые на все узлы сети. Они необходимы для работы многих сетевых протоколов, таких как ARP , BOOTP или DHCP . С их помощью рабочая станция оповещает другие компьютеры о своем появлении в сети. Так же рассылка широковещательных кадров может возникать из-за некорректно работающего сетевого адаптера. Широковещательные кадры могут привести к нерациональному использованию полосы пропускания, особенно в крупных сетях. Для того чтобы этого не происходило, важно ограничить область распространения широковещательного трафика (эта область называется широковещательным доменом) — организовать небольшие широковещательные домены, или виртуальные локальные сети (Virtual LAN, VLAN).

Виртуальной локальной сетью называется логическая группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. Это означает, что передача кадров между разными виртуальными сетями на основании MAC-адреса невозможна независимо от типа адреса — уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются по технологии коммутации, то есть только на тот порт , который связан с адресом назначения кадра. Таким образом с помощью виртуальных сетей решается проблема распространения широковещательных кадров и вызываемых ими следствий, которые могут развиться в широковещательные штормы и существенно снизить производительность сети.

VLAN обладают следующими преимуществами:

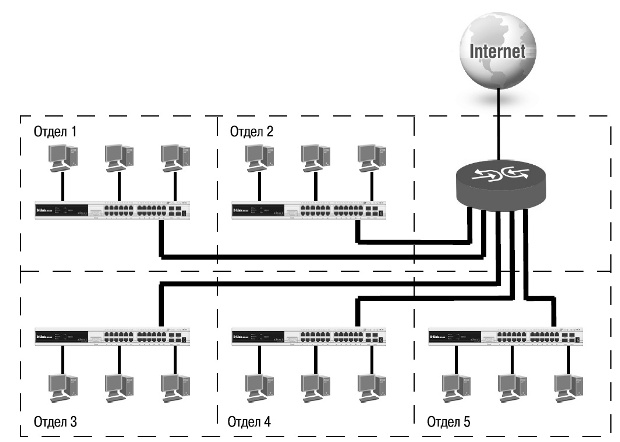

Рассмотрим пример, показывающий эффективность использования логической сегментации сетей с помощью технологии VLAN при решении типовой задачи организации доступа в Интернет сотрудникам офиса. При этом трафик каждого отдела должен быть изолирован.

Предположим, что в офисе имеется несколько комнат, в каждой из которых располагается небольшое количество сотрудников. Каждая комната представляет собой отдельную рабочую группу.

При стандартном подходе к решению задачи с помощью физической сегментации трафика каждого отдела потребовалось бы в каждую комнату устанавливать отдельный коммутатор , который бы подключался к маршрутизатору, предоставляющему доступ в Интернет . При этом маршрутизатор должен обладать достаточным количеством портов, обеспечивающим возможность подключения всех физических сегментов (комнат) сети. Данное решение плохо масштабируемо и является дорогостоящим, т.к. при увеличении количества отделов увеличивается количество необходимых коммутаторов, интерфейсов маршрутизатора и магистральных кабелей.

При использовании виртуальных локальных сетей уже не требуется подключать пользователей одного отдела к отдельному коммутатору, что позволяет сократить количество используемых устройств и магистральных кабелей. Коммутатор , программное обеспечение которого поддерживает функцию виртуальных локальных сетей , позволяет выполнять логическую сегментацию сети путем соответствующей программной настройки. Это дает возможность подключать пользователей, находящихся в разных сегментах, к одному коммутатору, а также сокращает количество необходимых физических интерфейсов на маршрутизаторе.

Виртуальной сетью называется группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети (рис. 4.39). Это означает, что передача кадров между разными виртуальными сетями на основании адреса канального уровня невозможна, независимо от типа адреса - уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются по технологии коммутации, то есть только на тот порт, который связан с адресом назначения кадра. Виртуальные сети могут пересекаться, если один или несколько компьютеров входят в состав более чем одной виртуальной сети. На рис. 4.39 сервер электронной почты входит в состав 3 и 4 виртуальных сетей. Это значит, что его кадры передаются коммутаторами всем компьютерам, входящим в эти сети. Если же какой-то компьютер входит в состав только виртуальной сети 3, то его кадры до сети 4 доходить не будут, но он может взаимодействовать с компьютерами сети 4 через общий почтовый сервер. Такая схема не полностью защищает виртуальные сети друг от друга -так, широковещательный шторм, возникший на сервере электронной почты, захлестнет сеть 3 и сеть 4.

Рис. 4.39. Виртуальные сети

Говорят, что виртуальная сеть образует домен широковещательного трафика (broadcast domain), по аналогии с доменом коллизий, который образуется повторителями сетей Ethernet.

Назначение технологии виртуальных сетей состоит в облегчении процесса создания изолированных сетей, которые затем должны связываться с помощью маршрутизаторов, реализующих какой-либо протокол сетевого уровня, например IP. Такое построение сети создает гораздо более мощные барьеры на пути ошибочного трафика из одной сети в другую. Сегодня считается, что любая крупная сеть должна включать маршрутизаторы, иначе потоки ошибочных кадров, например широковещательных, будут периодически затапливать всю сеть через прозрачные для них коммутаторы, приводя ее в неработоспособное состояние.

Технология виртуальных сетей создает гибкую основу для построения крупной сети, соединенной маршрутизаторами, так как коммутаторы позволяют создавать полностью изолированные сегменты программным путем, не прибегая к физической коммутации.

До появления технологии VLAN для создания отдельной сети использовались либо физически изолированные сегменты коаксиального кабеля, либо несвязанные между собой сегменты, построенные на повторителях и мостах. Затем эти сети связывались маршрутизаторами в единую составную сеть (рис).

Рис.Интерсеть, состоящая из сетей, построенных на основе повторителей

Изменение состава сегментов (переход пользователя в другую сеть, дробление крупных сегментов) при таком подходе подразумевает физическую перекоммутацию разъемов на передних панелях повторителей или в кроссовых панелях, что не очень удобно в больших сетях - много физической работы, к тому же высока вероятность ошибки.

Поэтому для устранения необходимости физической перекоммутации узлов стали применять многосегментные концентраторы, рассмотренные в разделе 4.2.2. Возникла возможность программировать состав разделяемого сегмента без физической перекоммутации.

Однако решение задачи изменения состава сегментов с помощью концентраторов накладывает большие ограничения на структуру сети - количество сегментов такого повторителя обычно невелико, поэтому выделить каждому узлу свой сегмент, как это можно сделать с помощью коммутатора, нереально. Кроме того, при таком подходе вся работа по передаче данных между сегментами ложится на маршрутизаторы, а коммутаторы со своей высокой производительностью остаются не у дел. Поэтому сети, построенные на основе повторителей с конфигурационной коммутацией, по-прежнему основаны на разделении среды передачи данных между большим количеством узлов, и, следовательно, обладают гораздо меньшей производительностью по сравнению с сетями, построенными на основе коммутаторов.

При использовании технологии виртуальных сетей в коммутаторах одновременно решаются две задачи:

· повышение производительности в каждой из виртуальных сетей, так как коммутатор передает кадры в такой сети только узлу назначения;

· изоляция сетей друг от друга для управления правами доступа пользователей и создания защитных барьеров на пути широковещательных штормов.

Для связи виртуальных сетей в общую сеть требуется привлечение сетевого уровня. Он может быть реализован в отдельном маршрутизаторе, а может работать и в составе программного обеспечения коммутатора, который тогда становится комбинированным устройством - так называемым коммутатором 3-го уровня. Коммутаторы 3-го уровня рассматриваются в главе 5.

Технология образования и работы виртуальных сетей с помощью коммутаторов долгое время не стандартизировалась, хотя и была реализована в очень широком спектре моделей коммутаторов разных производителей. Такое положение изменилось после принятия в 1998 году стандарта IEEE 802.1Q, который определяет базовые правила построения виртуальных локальных сетей, не зависящие от протокола канального уровня, который поддерживает коммутатор.

В виду долгого отсутствия стандарта на VLAN каждый крупный производитель коммутаторов разработал свою технологию виртуальных сетей, которая, как правило, была несовместима с технологиями других производителей. Поэтому, несмотря на появление стандарта, можно не так уж редко встретиться с ситуацией, когда виртуальные сети, созданные на коммутаторах одного производителя, не распознаются и, соответственно, не поддерживаются коммутаторами другого производителя.

При создании виртуальных сетей на основе одного коммутатора обычно используется механизм группирования в сети портов коммутатора (рис. 4.41). При этом каждый порт приписывается той или иной виртуальной сети. Кадр, пришедший от порта, принадлежащего, например, виртуальной сети 1, никогда не будет передан порту, который не принадлежит этой виртуальной сети. Порт можно приписать нескольким виртуальным сетям, хотя на практике так делают редко - пропадает эффект полной изоляции сетей.

Рис. 4.41. Виртуальные сети, построенные на одном коммутаторе

Группировка портов для одного коммутатора - наиболее логичный способ образования VLAN, так как виртуальных сетей, построенных на основе одного коммутатора, не может быть больше, чем портов. Если к одному порту подключен сегмент, построенный на основе повторителя, то узлы такого сегмента не имеет смысла включать в разные виртуальные сети - все равно трафик этих узлов будет общим.

Создание виртуальных сетей на основе группирования портов не требует от администратора большого объема ручной работы - достаточно каждый порт приписать к одной из нескольких заранее поименованных виртуальных сетей. Обычно такая операция выполняется с помощью специальной программы, прилагаемой к коммутатору. Администратор создает виртуальные сети путем перетаскивания мышью графических символов портов на графические символы сетей.

6.2 Организация виртуальных локальных сетей

Виртуальные сети созданы, чтобы реализовать сегментацию сети на коммутаторах. Таким образом, создание виртуальных локальных сетей (Virtual Local Area Networks – VLAN ), которые представляют собой логическое объединение групп станций сети (рис. 16.1), является одним из основных методов защиты информации в сетях на коммутаторах.

Рис. 16.1. Виртуальные локальные сети VLAN

Обычно VLAN группируются по функциональным особенностям работы, независимо от физического местоположения пользователей. Обмен данными происходит только между устройствами, находящимися в одной VLAN. Обмен данными между различными VLAN производится только через маршрутизаторы.

Рабочая станция в виртуальной сети, например Host-1 в сети VLAN1 (рис. 16.1), ограничена общением с сервером в той же самой VLAN1. Виртуальные сети логически сегментируют всю сеть на широковещательные домены так, чтобы пакеты переключались только между портами, которые назначены на ту же самую VLAN (приписаны к одной VLAN). Каждая сеть VLAN состоит из узлов, объединенных единственным широковещательным доменом, образованным приписанными к виртуальной сети портами коммутатора.

Поскольку каждая виртуальная сеть представляет широковещательный домен, то маршрутизаторы в топологии сетей VLAN (рис. 16.1) обеспечивают фильтрацию широковещательных передач, безопасность, управление трафиком и связь между VLAN. Коммутаторы не обеспечивают трафик между VLAN, поскольку это нарушает целостность широковещательного домена VLAN. Трафик между VLAN обеспечивается маршрутизацией, т. е. общение между узлами разных виртуальных сетей происходит только через маршрутизатор.

Для нормального функционирования виртуальных сетей необходимо на коммутаторе сконфигурировать все виртуальные локальные сети и приписать порты коммутатора к соответствующей сети VLAN. Если кадр должен пройти через коммутатор и МАС-адрес назначения известен, то коммутатор только продвигает кадр к соответствующему выходному порту. Если МАС-адрес неизвестен, то происходит широковещательная передача во все порты широковещательного домена, т. е. внутри виртуальной сети VLAN, кроме исходного порта, откуда кадр был получен. Широковещательные передачи снижают безопасность информации.

Управление виртуальными сетями VLAN реализуется через первую сеть VLAN1 и сводится к управлению портами коммутатора. Сеть VLAN1 получила название сеть по умолчанию ( default VLAN ). По крайней мере, один порт должен быть в VLAN 1, чтобы управлять коммутатором. Все другие порты на коммутаторе могут быть назначены другим сетям VLAN. Поскольку данная информация известна всем, хакеры пытаются атаковать в первую очередь именно эту сеть. Поэтому на практике администраторы изменяют номер сети по умолчанию, например, на номер VLAN 101.

Каждой виртуальной сети при конфигурировании должен быть назначен IP-адрес сети или подсети с соответствующей маской, для того чтобы виртуальные сети могли общаться между собой. Например, VLAN1 (рис. 16.1) может иметь адрес 192.168.10.0/24, VLAN2 – адрес 192.168.20.0/24, VLAN3 – адрес 192.168.30.0/24. Каждому хосту необходимо задать IP-адрес из диапазона адресов соответствующей виртуальной сети, например, host-1 – адрес 192.168.10.1, host-2 – адрес 192.168.20.1, host-3 – адрес 192.168.20.2, host-7 – адрес 192.168.20.3, host-10 – адрес 192.168.30.4.

Идентификаторы виртуальных сетей (VLAN1, VLAN2, VLAN3 и т. д.) могут назначаться из нормального диапазона 1-1005, в котором номера 1002 – 1005 зарезервированы для виртуальных сетей технологий Token Ring и FDDI. Существует также расширенный диапазон идентификаторов 1006-4094. Однако для облегчения управления рекомендуется, чтобы сетей VLAN было не более 255 и сети не расширялись вне Уровня 2 коммутатора.

Таким образом, сеть VLAN является широковещательным доменом, созданным одним или более коммутаторами. На рис. 16.2 три виртуальных сети VLAN созданы одним маршрутизатором и тремя коммутаторами. При этом существуют три отдельных широковещательных домена (сеть VLAN 1, сеть VLAN 2, сеть VLAN 3). Маршрутизатор управляет трафиком между сетями VLAN, используя маршрутизацию Уровня 3.

Рис. 16.2. Три виртуальных сети VLAN

Если рабочая станция сети VLAN 1 захочет послать кадр рабочей станции в той же самой VLAN 1, адресом назначения кадра будет МАС- адрес рабочей станции назначения. Если же рабочая станция сети VLAN 1 захочет переслать кадр рабочей станции сети VLAN 2, кадры будут переданы на МАС-адрес интерфейса F0/0 маршрутизатора. То есть маршрутизация производится через IP-адрес интерфейса F0/0 маршрутизатора виртуальной сети VLAN 1.

Для выполнения своих функций в виртуальных сетях коммутатор должен поддерживать таблицы коммутации (продвижения) для каждой VLAN. Для продвижения кадров производится поиск адреса в таблице только данной VLAN. Если адрес источника ранее не был известен, то при получении кадра коммутатор добавляет этот адрес в таблицу.

При построении сети на нескольких коммутаторах необходимо выделить дополнительные порты для объединения портов разных коммутаторов, приписанных к одноименным виртуальным сетям (рис. 16.3). Дополнительных пар портов двух коммутаторов должно быть выделено столько, сколько создано сетей VLAN.

Рис. 16.3. Объединение виртуальных сетей двух коммутаторов

Поскольку кадры данных могут быть получены коммутатором от любого устройства, присоединенного к любой виртуальной сети, при обмене данными между коммутаторами в заголовок кадра добавляется уникальный идентификатор кадра – тег (tag) виртуальной сети, который определяет VLAN каждого пакета. Стандарт IEEE 802.1Q предусматривает введение поля меток в заголовок кадра, содержащего два байта (табл. 16.1).

| Таблица 16.1. Формат тега виртуальной сети | ||

| 3 бита | 1 бит | 12 бит |

| Приоритет | CFI | VLAN ID |

Пакет отправляется коммутатором или маршрутизатором, базируясь на идентификаторе VLAN и МАС-адресе. После достижения сети назначения идентификатор VLAN (tag) удаляется из пакета коммутатором, а пакет отправляется присоединенному устройству. Маркировка пакета (Packet tagging) обеспечивает механизм управления потоком данных.

6.3 Транковые соединения

Согласно принципу, представленному на рис. 16.3, в виртуальных локальных сетях для соединения нескольких коммутаторов между собой задействуют несколько физических портов. Совокупность физических каналов между двумя устройствами (рис. 16.4а) может быть заменена одним агрегированным логическим каналом (рис. 16.4б), получившим название транк (trunk).

Транковые соединения используются и для подключения маршрутизатора к коммутатору (рис. 16.2). При этом на интерфейсе маршрутизатора формируются несколько субинтерфейсов (по количеству виртуальных сетей).

Пропускная способность агрегированного логического канала равна сумме пропускных способностей физических каналов. Транки применяют и для подключения высокоскоростных серверов.

Рис. 16.4. Транковые соединения коммутаторов

На практике используются статические и динамические VLAN. Динамические VLAN создаются через программное обеспечение управления сети. Однако динамические VLAN не применяются широко.

6.4 Конфигурирование виртуальных сетей

Конфигурационный файл в виде базы данных vlan.dat хранится во флэш-памяти коммутатора. Каждая VLAN должна иметь уникальный адрес Уровня 3 или выделенный ей адрес подсети. Это позволяет маршрутизаторам переключать пакеты между виртуальными локальными сетями.

Статическое конфигурирование виртуальных сетей сводится к назначению портов коммутатора на каждую виртуальную локальную сеть VLAN, что может непосредственно конфигурироваться на коммутаторе через использование командной строки CLI. Таким образом, при статическом конфигурировании каждый порт приписывается к какой-то виртуальной сети. Статически сконфигурированные порты поддерживают назначенную конфигурацию до тех пор, пока не будут изменены вручную. Пользователи подключены к портам коммутатора на уровне доступа (access layer). Маркировка (Frame tagging) применяется, чтобы обмениваться информацией сетей VLAN между коммутаторами.

По умолчанию управляющей сетью является первая сеть VLAN 1, однако ей может быть назначен другой номер, причем сеть VLAN 1 будет Ethernet-сетью, и ей принадлежит IP-адрес коммутатора.

Ниже рассмотрено конфигурирование коммутатора для виртуальной локальной сети (рис. 16.5).

Рис. 16.5. Виртуальная локальная сеть

Примеры конфигурирования даны для коммутаторов серии 2950 и последующих модификаций. Конфигурирование виртуальных сетей на коммутаторах серии 1900 описано в учебном пособии [8].

Состояние виртуальных сетей и интерфейсов коммутатора Cisco Catalyst серии 2950-24 с именем Sw_A можно посмотреть по следующей команде:

VLAN Name Status Ports

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

Создание виртуальных сетей может производиться двумя способами:

· в режиме глобального конфигурирования;

· из привилегированного режима конфигурирования по команде vlan database.

6.5 Краткие итоги

· Сеть VLAN состоит из узлов, объединенных единственным широковещательным доменом, который образован приписанными к виртуальной сети портами коммутатора. Широковещательные передачи снижают безопасность информации.

· Для функционирования VLAN необходимо на коммутаторе сконфигурировать все виртуальные локальные сети и приписать порты коммутатора к соответствующей сети.

· Трафик между VLAN обеспечивается маршрутизацией, т. е. общение между узлами разных виртуальных сетей происходит только через маршрутизатор.

· Управление виртуальными сетями VLAN реализуется через первую сеть VLAN 1 и сводится к управлению портами коммутатора. Администраторы обычно изменяют номер сети по умолчанию для повышения безопасности.

· Каждой виртуальной сети при конфигурировании должен быть назначен IP-адрес сети или подсети с соответствующей маской и шлюзом.

· При построении сети на нескольких коммутаторах необходимо выделить дополнительные порты для объединения портов разных коммутаторов, приписанных к одноименным виртуальным сетям.

· При обмене данными между коммутаторами в заголовок добавляется уникальный идентификатор кадра – тег (tag) виртуальной сети, который определяет членство VLAN каждого пакета.

7. Адресация в сетях TCP/IP

7.1 Типы адресов стека TCP/IP

В стеке TCP/IP используются три типа адресов: локальные (называемые также аппаратными), IP-адреса и символьные доменные имена.

IP-адреса представляют собой основной тип адресов, на основании которых сетевой уровень передает пакеты между сетями. Эти адреса состоят из 4 байт, например 109.26.17.100. IP-адрес назначается администратором во время конфигурирования компьютеров и маршрутизаторов. IP-адрес состоит из двух частей: номера сети и номера узла. Номер сети может быть выбран администратором произвольно, либо назначен по рекомендации специального подразделения Internet (Internet Network Information Center, InterNIC), если сеть должна работать как составная часть Internet. Обычно поставщики услуг Internet получают диапазоны адресов у подразделений InterNIC, а затем распределяют их между своими абонентами. Номер узла в протоколе IP назначается независимо от локального адреса узла. Маршрутизатор по определению входит сразу в несколько сетей. Поэтому каждый порт маршрутизатора имеет собственный IP-адрес. Конечный узел также может входить в несколько IP-сетей. В этом случае компьютер должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом, IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение.

Читайте также: