Криптография во время второй мировой войны реферат

Обновлено: 02.07.2024

Еще одна статья про взлом Энигмы?! Конечно нет, мы поговорим обо ВСЕХ шифровальных машинах, активно использовавшихся во Второй Мировой Войне, и, конечно же, поговорим о том, как их пытались взломать.

Радиоперехват стал известен с Первой мировой войны, поэтому ко второй мировой все страны-участники подготовились основательно, поэтому и бои на криптофронте были не менее ожесточенными.

Япония, СССР, Великобритания, США и Германия, в этой статье рассмотрим атаку и защиту каждой страны, ответим и на нестандартные вопросы:

Почему шифровальщики носили с собой взрывчатку?

Почему в армии США ценили коренных американцев?

Как сводки погоды, минные поля и нацистские приветствия помогали союзникам?

Почему СССР даже не пытался взломать шифровальные машины Германии?

И почему математически идеальный шифр все равно расшифровывали?

Интересно? Тогда добро пожаловать под кат!

Немного об истории криптографии

Искусство защиты передаваемой информации перестало быть искусством и стало наукой после первой мировой войны. Если до этого многие государства полагались на креативность своих ученых и отсутствие единых подходов к анализу стойкости шифров, то во время первой мировой войны все начало изменяться.

Люди могут испортить даже самую идеальную схему, ведь люди не идеальны, люди ошибаются. Поэтому даже самые лучшие шифровальные машины второй мировой войны можно было взломать, поэтому и сейчас нет ни одной абсолютно стойкой системы шифрования, поэтому пока есть люди — любая система уязвима…

Все страны использовали свои подходы, свои шифры, кто-то варианты реализации шифра Вернама, кто-то другие методы шифрования, более или менее стойкие в сравнении с друг другом. Общая тенденция прослеживалась, все стороны конфликта разделяли шифромашины тактического назначения, которые использовались непосредственно на фронте и шифромашины стратегического назначения, который использовались для связи высокого руководства.

Эта тенденция сформировалась по двум основным причинам:

Захват шифровальной машины значительно облегчал ее взлом.

Надежность машины коррелировала с ее размером.

Поэтому держать на фронте громоздкие шифровальные машины было опасно и крайне неудобно. К любой шифровальной машине тактического назначения у шифровальщика был инструмент ее уничтожения, как правило взрывчатка. По инструкции ответственный за шифровальную машину офицер должен был ее уничтожить при любой угрозе захвата. Самые надежные шифровальные машины поставлялись на флот, ведь захватить такую машину сложно, уничтожить легко - достаточно сбросить в воду, а размеры и вес вообще не проблема!

А теперь немного конкретики по странам.

Япония

Защита

Японская Армия и Флот независимо друг от друга разрабатывали свои шифровальные машины.

С 1930-1941 год Японская Армия разработала 3 шифровальные машины, которые не уцелели после войны, (92-shiki injiki, 97-shiki injiki и 1-shiki 1-go injiki), принцип их работы был аналогичен немецкой Энигме, но использовались они редко. О случаях взлома этих машин не известно. Не взломаны.

Казалось бы, Японцы молодцы? Но нет, руководство страны больше доверяло разработкам Военно-Морского флота, а руководить ими поставили совсем не того человека, математика Тэйдзи Такаги, не имевшего опыта в криптоанализе.

Шифровальные машины “Печатная машина Тип-91”, которые впоследствии получат у криптоаналитиков США название “Red” ( красный), были поставлены в МИД еще до войны в 1931 году. Руководство страны считало машины Red более защищенными, чем армейские машины, а это было не так.

Позднее в 1938 году они будут модернизированы до машин “Алфавитная печатная машина типа 97”, получившим в США название “Purple” (пурпурный).

Эта машина действительно была гораздо надежнее, чем Red, но руководству Флота не было известно, что Red уже взломан, а основная ее уязвимость при модернизации никуда не делась и была перенесена в Purple. В итоге обе машины. Взломаны (СССР, США, Великобритания).

Макет Purple в музее США Архивное фото рабочего места с Purple

В чем же заключались основные ошибки японцев при проектировании и использовании Red и Purple?

Основной уязвимостью данного типа машин оказалось то, что шифровали они 20 согласных и 6 гласных буквы по отдельности, как две группы. Получалось так, что это были практически независимые шифры, взламывать которые можно было по отдельности и гораздо менее стойкие ко взлому, чем единый шифр. Особенно легко взламывались гласные (их всего 6), а по их положению угадать слова целиком было уже не сложно. Эта атака получила название “атака 6-20” - “6-20 attack”.

Было легко предсказать изменения ключа. Для каждых десяти дней месяца они генерировали ключ заново, но потом только немного изменяли каждый день. То есть взломав ключ одного дня, можно было легко предсказать, каким он будет до конца декады, или каким он был ранее в этой декаде.

Непосредственно для себя Военно-Морским Флотом были разработаны шифровальные машины:

Orange (оранжевый) “печатная машина типа 91” для атташе Военно-морского флота, аналогичная Red, взломана (США, СССР).

Jade (нефритовый) “Печатная машина типа 97”, одна из самых защищенных шифровальных машин Японии. Использовалась на флоте. Шифровала и заглавные и строчные буквы, что уменьшало стойкость шифра. Взломана в большинстве случаев (США).

Coral (коралловый) “печатная машина типа 97 версия 3” самая защищенная шифровальная машина Японии, преемник Jade. Использовалась на флоте. Взломана в большинстве случаев (США).

Green (зеленый) шифровальная машина, внедрение которой было запланировано, но так и не было осуществлено до войны.

Достоверно известно, что информацию о взломе Purple Флоту Японии неоднократно передавали из Германии, об этом сообщало и высшее руководство Японской Армии. “Да быть такого не может, шифр абсолютно надежен, ищите шпионов.”— примерно такой был ответ.. До конца войны принцип работы Purple не будет изменен и переписка МИДа Японии останется открытой для СССР и США.

Цена фанатичной самоуверенности была высока. Например, сведения о подготовке атаки на Перл-Харбор, направленные в посольство Японии в Вашингтоне, были перехвачены и расшифрованы, не успели только доложить наверх. После начала войны, этот факт всплыл в ходе разбирательств о “непредотвращении” в Конгрессе США, что недвусмысленно намекало Японцам на то, что Purple был взломан, но выводы сделаны не были.

Взлом Red позволил получить информацию о Берлинском пакте.

В 21 веке криптографию можно изучать даже по манге, выводы сделаны?)

Что же, японцы могли в “атаке” на криптографическом фронте?

А вот достоверных сведений о проводимых Японцами попытках взлома шифров США или СССР, к сожалению нет.

Защита

Российская Империя была одним из лидеров в области криптографии в начале первой мировой войны. Однако, ввиду известных проблем начала 20-го века, советское государство несколько отстало в этой области от европейских стран и США.

До войны наиболее активно использовались импортные электромеханические шифровальные машины Франции “B-211”. Они использовались в РККА с 1939 года для замены ручного кодирования документов на оперативно-тактическом уровне.

Через год эти машины были модернизированы уже советскими инженерами и получили название К-37 “Кристалл”, весом всего 19кг (это мало для того времени). Однако, уже в 1941 на фоне отступления советской армии первый образец “К-37” был захвачен немецкой армией и передан на изучение. Немецкие криптографы отметили, что это устройство довольно простое и недостаточно криптостойкое, поэтому без труда было взломано (Германия). Советское руководство, узнав о захвате машины, прекратило ее использование на западном фронте, в дальнейшем она использовалась лишь на Дальнем Востоке до 1945 г, а в 1947г и вовсе была снята с вооружения. Выводы были сделаны.

До войны, помимо модернизации “B-211”, СССР успешно вело разработки собственных шифровальных машин, особый вклад в это сделал Иван Павлович Волосок - начальник 2 отделения 8 отдела штаба РККА. Именно он стал главным конструктором первой серийной шифровальной машины “В-4”, которая была выпущена в 1934 году. За что и получил Сталинскую премию.

Массовое производство было налажено в 1939, однако уже в 1940 не менее талантливый инженер Николай Михайлович Шарыгин провел серьезную модернизацию этой машины. Модернизированная версия получила название М-100 “Спектр”.

Вступил во Вторую Мировую Войну СССР уже с М-100, использовалась эта машина до 1942 года, до последующей модернизации. Стоит отметить, М-100 весила порядка 141кг по сумме всех трех узлов, поэтому перемещали ее на специальных автобусах. Модернизированная же версия, получившая название М-101 “Изумруд” уменьшился в размерах в 6 раз и по весу до 64,5 кг. М-101 использовалась до конца войны, в том числе и на дальней бомбардировочной авиации.

Всего во время второй мировой войны СССР использовало порядка 246 шифровальных машин: 150 — К-37 остальные М-100 и М-101. В их обслуживании было задействовано не менее 1857 человек личного состава, хотя по некоторым оценкам было обучено не менее 5000 специалистов-шифровальщиков.

В ходе войны, М-100 и М-101 ни разу не были захвачены немецкой армией, добиться этого позволили следующие меры:

Крайне ответственное отношение шифровальной службы к своей работе, в документах РККА упоминаются факты героического уничтожения документов и шифровальной техники операторами, которыми приходилось работать в тяжелейших условиях.

Разумное использование техники с минимальной угрозой ее захвата.

М-100 и М-101 не были взломаны в ходе войны.

Однако, после войны в 1946 году, по документам спецслужб США, возможно получивших образец машины, шифр М-101 был ими взломан в рамках начинающейся Холодной войны.

Атака

В атаке на криптографическом фронте у СССР была особая тактика, которая сформировалась в недрах внешней разведки.

В 1927 году в Москве 38 летний сотрудник японского посольства Идзуми Кодзо женился на Елене Перской - дочери своей арендодательницы и генеральской вдовы. Намечалась вербовка, но… все пошло не так, как планировалось.

Идзуми вскоре перевели в посольство в Харбине, его жена и ребенок уехали вместе с ним, а его теща получила 10 лет лагерей за шпионаж.

Но вдруг в 1937 году Елена вышла на связь с родиной, придя в консульский отдел в Праге полпредства с заявлением о том, что она планирует восстановить советское гражданство и воспитывать сына на родине. Отказать ей не могли, ведь Идзуми на тот момент занял должность 3-го секретаря посольства в Праге и отвечал за шифрование. Вербовка началась уже заново, через Елену, через нее и планировали получить доступ к Японским шифрам, с отъездом в Москву сказали повременить.

Идзуми передавал блокноты с запасными и текущими ключами шифрования, едиными для всех европейских посольств Японии в СССР, передавал фактически после каждого их обновления. Да, это были не все ключи МИДа Японии, но солидная их часть. Также он и передавал документы/доклады, но ключи были ценнее всего.

Во время начала войны Германии против СССР были одномоментно заменены все ключи шифрования во всех посольствах Японии, новые ключи были выданы самым лояльным и проверенным сотрудникам посольств, 5 августа 1941 года эти ключи выдали и Идзуми, конечно даже они сразу были перенаправлены в СССР.

Добытые Идзуми в начале войны ключи шифрования действовали вплоть до 1943 года, позволяя группам Аронского и Толстого сосредоточить свои усилия на других шифровках. В 1944-45 года связь с агентом исчезла, однако в 1946 она была восстановлена, и агент продолжил работу, но уже как частное лицо в своей новоорганизованной торговой фирме.

А что со взломом шифровальных машин Германии?

Никто в СССР серьезно этим не занимался, ведь у советской разведки был доступ к лучшим достижениям в этой области в мире к Блетчли-парку. Свой агент среди элиты Британской дешифровальной службы, один из знаменитой Кембриджской Пятерки - Джон Кернкросс.

Состав Кембриджской Пятерки агентов впечатляет:

Ким Филби (Kim Philby) — занимал высокие посты в SIS (MI6) и MI5.

Дональд Маклин (Donald Duart Maclean) — работал в министерстве иностранных дел.

Энтони Блант (Anthony Blunt) — контрразведка, советник короля Георга VI.

Гай Бёрджесс (Guy Burgess) — контрразведка, министерство иностранных дел.

Джон Кернкросс (John Cairncross) — министерство иностранных дел, военная разведка, шифровальщик.

Немного дешевле, чем Британская секретная программа, правда?

В следующей части

В следующей части я расскажу уже про Великобританию, США и Германию.

Каждая из этих стран пошла на автоматизацию криптоанализа, на создание первых вычислительных машин.

Кому это удалось? Ответ вас очень удивит)

Почему вера в невзламываемую Энигму подвела немцев дважды?

Какие были нестандартные методы шифрования, и причем тут коренные американцы?

Не обойдемся, конечно, без самого взлома Энигмы и машины Лоренца, но с интересными подробностями)

Когда мы вспоминаем о Второй мировой войне, то чаще всего говорим о подвигах людей, сражавшихся на фронте или обеспечивавших победу армии своим трудом в тылу. Однако есть не менее важная составляющая этого успеха – информационная. На исход многих сражений повлияли перехваченные у врага радиограммы и шифровки.

В годы войны сложные технические и криптографические средства защиты информации играли огромную роль, ведь ценность данных в то время кратно возросла.

Георгий Константинович Жуков отмечал:

К июню 1941 года, когда немцы вторглись на территорию СССР, советская система защиты государственных тайн была практически полностью сформирована. Она успешно выполняла поставленные перед ней задачи. Все стратегические сведения надежно защищались от любых иностранных разведок.

Предположительно одна из немногих фотографий аппарата С-1 Соболь-П

В годы войны Советским Союзом по-прежнему широко использовалось и ручное шифрование.

Вообще об успехе отечественной шифровальной техники говорит следующий факт. В 1942 году Гитлер издал приказ, в котором обещал железный крест каждому, кто возьмет в плен советского шифровальщика или захватит шифровальную машину. Кроме того, к награде полагался отпуск на родину, а после предполагаемой победы – поместье в захваченном Крыму.

А начальник штаба при ставке верховного главнокомандования немецких вооруженных сил генерал-полковник А. Йодль на допросе 17 июня 1945 года сообщил:

Радист-информатор принимает сводку Совинформбюро. 1942 г.

Отметим, что для связи высших органов управления страной (в том числе Ставки Верховного Главнокомандования) с линиями фронта использовалась высокочастотная или как ее называли, ВЧ-связь. Принцип ее работы заключался в переносе разговорного частотного спектра в область более высоких частот, т.е. для предотвращения прослушивания телефонных разговоров модулировали высокочастотный сигнал звуковым сигналом от мембраны микрофона. Уже во время войны механизм заменили на более сложный. Сигнал стали разбивать на короткие отрезки и три-четыре частотных полосы. После этого специальный шифратор их перемешивал. На приёмном конце аналогичное устройство производило обратные манипуляции для восстановления целостного сигнала.

Криптографической защиты не было, поэтому используя спектрометр можно было выделить используемые частоты и границы временных отрезков, после чего медленно, по слогам, восстанавливать сигнал.

Советские дешифровальные службы предоставили руководству большое количество важнейшей информации. Она поступала во время всех крупных сражений, в частности битвы за Москву, Сталинградской битвы, сражения на Курской дуге. Также шифровальная служба не дала противнику получить сведения о наших замыслах и действиях. А успешные результаты по чтению зашифрованной японской дипломатической переписки позволили сделать вывод о том, что Япония не намерена начинать военные действия против СССР. Это дало возможность вовремя перебросить большое количество сил на германский фронт.

А как обстояли дела с криптографией у противника?

И хотя в эксплуатации машина была достаточно легкой, но даже заполучив аппарат, противник не мог им воспользоваться (конечно при условии, что ключ менялся регулярно).

Но что, если противник противопоставит этой машине свою?

Союзническими обязательствами предусматривался обмен расшифрованной информацией с СССР, несшим на своих плечах основную тяжесть войны. Но какова была польза от этой помощи?

К счастью, советская разведка не дожидалась проявления доброй воли со стороны Черчилля и союзников, а своими силами добывала стратегическую информацию.

Это простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно.

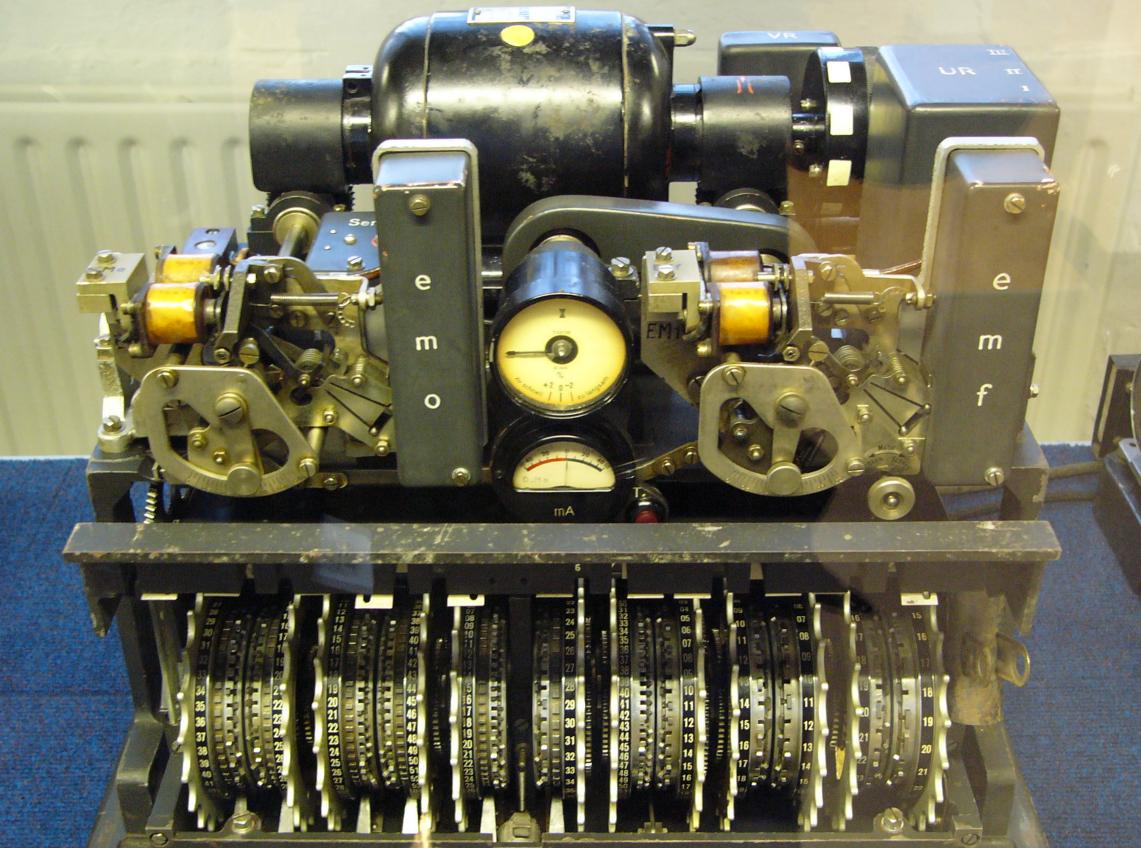

Немецкая криптомашина Lorenz

Императорский флот Японии создавал эту систему, использующую электромеханическую шифровальную машину, независимо от сухопутных войск. Японское командование считало, что шифратор достаточно криптоустойчив, поэтому не предприняло никаких попыток модернизации для улучшения защищенности. Но оказалось, что устройство уязвимо. Незадолго до конца войны командование сухопутных войск предупредило ВМФ об обнаруженных недочетах, однако флот так и не предпринял никаких действий по их устранению.

Макет Purple в Национальном музее США

Уильям Фридман и его супруга Элизабет Смит Фридман

Можно долго разбираться в том, как у японцев произошел такой крупный провал и утечка информации. Вероятно, сказался человеческий фактор… Или были более глубокие причины, для выяснения которых можно обратиться к дополнительной литературе.

А мы поговорим о системе криптографии еще одного участника Второй мировой войны – Соединенных Штатах Америки.

Она была разработана шведским изобретателем российского происхождения Борисом Хагелиным в конце 1930-х годов. Уже тогда несколько экземпляров было приобретено для армии США. Затем ее дизайн был упрощён, а механические части укреплены. Впервые машина была использована в Североафриканской кампании во время наступления в ноябре 1942 года.

Борис Хагелин, 1940-е гг.

Машина состояла из 6 колёс, комбинация выступов которых давала значение сдвига для буквы текста. Хотя машина не могла использоваться для шифрования особых донесений и не была криптографически стойкой, M-209 была популярна в армии из-за малого веса, размера и лёгкости в обучении.

Криптографическая машина М-209

Но, судя по всему, об успехах Германии по взлому М-209 американцам к концу войны не было известно, потому что они продолжали использовать эту машину и позже, во время войны во Вьетнаме. До начала 1960-х годов компанией Smith Corona было изготовлено около 125 тысяч аппаратов М-209.

Были у американцев и другие способы шифрования. Один из них можно назвать довольно экзотическим. Это помощь аборигенов.

Американские военные начали привлекать индейцев к ведению радиопереговоров еще в Первую мировую войну. Традиционные языки коренных американцев – чероки, чокто, месквоки, команчи, оджибве – использовались для передачи информации о передвижении войск, позициях противника и обстановке на поле боя. Этот опыт был использован и во Вторую мировую.

Американские радисты навахо

Шифрование на языке навахо предложил ветеран Первой мировой войны Филипп Джонстон. Он не был индейцем, но вырос в одной из резерваций навахо, а потому хорошо знал язык.

В 1942 году в армию США приняли 29 индейцев, которые помогли шифровальщикам разработать словарь специальных терминов. Всего же в боях Второй мировой участвовали более четырехсот представителей племени навахо. Так называемые code takers участвовали в самых ожесточенных и важных военных операциях американской армии.

В США создали целую школу шифровальщиков, где внедрили несколько типов кодов.

Первые новобранцы навахо из корпуса морской пехоты США

Например, букву D обозначало слово dog (собака), на наречии навахо это звучало, как lha-cha-eh. Или буква R соответствовала слову rabbit (кролик), что на индейском звучит как gah. Таким образом, составляя радиограмму, вместо каждой буквы английского слова подставляли соответствующее индейское слово.

Очевидно, что разобрать случайный набор слов, да еще и на неизвестном языке было практически невозможно. Примечательно, что американские связисты переводили шифровки с английского на индейский без записи на бумагу, только лишь в уме.

Американцы использовали этот способ в основном на Тихоокеанском театре военных действий в боях с японской армией. Несмотря на то что японцы хорошо разбирались в криптографии и смогли вскрыть многие коды противника, шифр навахо разгадать им так и не удалось.

В годы Второй Мировой войны существовало еще множество способов шифрования информации, но даже поверхностного взгляда на криптографию того периода достаточно, чтобы восхититься ее значением и масштабом.

В современном мире кодирование и защита информации также играют огромную роль не только для отдельных государств, но и для человечества в целом. Однако коды становятся сложнее, а дешифровщики профессиональнее. В разы увеличилось количество каналов связи и возросли объемы передаваемой по ним информации, а криптография стала фактически неотъемлемой частью нашей жизни.

Помните о необходимости защиты ваших персональных данных и читайте книги!

В СССР производились оба типа машин. [1]

Содержание

Война заставляет нас все больше и больше играть в Бога. Не знаю, как бы я поступил…

War is forcing us more and more to play God. I don’t know what I should have done.

Также для связи высших органов управления страной (в том числе Ставки Верховного Главнокомандования) и фронтами использовалась ВЧ-связь. Она представляла собой технические средства для предотвращения прослушивания телефонных разговоров, которые модулировали высокочастотный сигнал звуковым сигналом от мембраны микрофона. Уже во время Второй мировой войны механизм заменили на более сложный, который разбивал сигнал на отрезки по 100—150 мс и три-четыре частотных полосы, после чего специальный шифратор их перемешивал. На приёмном конце аналогичное устройство производило обратные манипуляции для восстановления речевого сигнала. Криптографической защиты не было, поэтому используя спектрометр можно было выделить используемые частоты и границы временных отрезков, после чего медленно, по слогам, восстанавливать сигнал. [14]

Если бы не было разведки Черноморского флота, я не знал бы обстановки на Юге.

— Верховный главнокомандующий Сталин, лето 1942 года [15]

Успешные результаты по чтению зашифрованной японской дипломатической переписки позволили сделать вывод о том, что Япония не намерена начинать военные действия против СССР. Это дало возможность перебросить большое количество сил на германский фронт. [16]

Машина состояла из 6 колёс, комбинация выступов которых давала значение сдвига для буквы текста. [1] Период криптографической последовательности составлял 101 405 850 букв. Хотя машина не могла использоваться для шифрования серьёзного трафика (не была криптографически стойкой), M-209 была популярна в армии из-за малого веса, размера и лёгкости в обучении. [17]

Также США во время Второй мировой войны набирали связистов из индейского племени Навахо, язык которого за пределами США никто не знал. [18] При этом была учтена проблема, возникшая ещё во время Первой мировой войны с использованием языка племени Чокто для похожих целей — в обоих языках просто не было достаточного количества военных терминов. Поэтому был составлен словарь из 274 военных терминов, а также 26 слов алфавитного кода. Последний был впоследствии расширен для предотвращения частотных атак. Как указывает Сингх, именно отсутствие знания языка племени Навахо стало причиной того, что данных код так и остался нерасшифрован японцами. Информация об использовании столь экзотического средства шифрования радиопереговоров была рассекречена лишь в 1968 году. [19]

Примечания

1945:

Битва за Иводзиму

• Висло-Одерская операция

• Борнейская операция

• Восточно-Прусская операция

• Битва за острова Рюкю

• Балатонская операция

• Хэнань-Хубэйская операция

• Маас-Рейнская операция

• Рурская операция

• Верхне-Силезская операция

• Нижне-Силезская операция

• Восточно-Померанская операция

• Берлинская наступательная операция

• Пражская операция

• Венская операция

• Советско-японская война

• Атомные бомбардировки Хиросимы и Нагасаки

• подробнее…

Антигитлеровская коалиция

• СССР

• США

• Великобритания

• Франция

• Норвегия

• Польша

• Нидерланды

• Бельгия

• Люксембург

• Чехословакия

• Югославия

• Греция

• Египет

• Индия

• Китай

• Канада

• Австралия

• Новая Зеландия

• ЮАС

• Бразилия

• Мексика

Страны Оси

• Германия

• Италия

• Япония

• Финляндия

• Венгрия

Румыния

• Болгария

• Хорватия

• Словакия

• Таиланд

• подробнее…

• Вторая мировая война в мировой культуре

• Награды Второй мировой войны

• Звания Второй мировой войны

Азербайджан в Великой Отечественной войне

• Карелия в Великой Отечественной войне

Молдавия в Великой Отечественной войне

• Норвегия во Второй мировой войне

• Швейцария во Второй мировой войне

Как известно, вторая мировая война отличалась внезапными маневрами и контрударами, быстрым переброской войск и огромной длиной фронтов.

Краткий экскурс в историю криптографии

Собственно, в древние века большинство населения было неграмотным, поэтому особо надежное шифрование не требовалось. К тому же, сложные криптоалгоритмы требовали много времени для кодирования и раскодирования — ведь никаких электронных или электромеханических систем тогда не существовало.

Подобные криптошифровки легко поддавались взлому. Считается, что одним из авторов быстрого взлома шифра скитали стал Аристотель, который наматывал ленту на конусообразную палку до тех пор, пока не появлялись читабельные отрывки текста.

Однако изобретение полиалфавитного шифрования вряд ли было возможным без создания ранее метода моноалфавитной замены - так называемого шифра Цезаря. В этом методе каждая буква алфавита сдвигается на несколько позиций; например, Юлий Цезарь использовал сдвиг на 3 буквы: A становится D, B превращается в E, и так далее. Данный метод шифрования легко взламываются методом частотного криптоанализа, но поскольку большинство врагов Рима тогда были малограмотным, то воспринимали шифрованный текст за надпись на иностранном языке.

Геометрический шифр подставления Pigpen (известный также как масонский шифр или шифр крестики-нолики) по своей сути тоже использует метод моноалфавитной замены. Каждой букве алфавита соответствовало свое место в одной из четырех сеток, именно это и было ключом шифра. Как и шифр Цезаря, Pigpen легко взламываются методом частотного криптоанализа.

Полиалфавитное шифрование состоит из последовательности нескольких шифров Цезаря с различными значениями сдвига. То есть, для каждого следующего шифрованного символа используется новая таблица алфавитов, в зависимости от символа ключевого слова. Например, если ключевое слово состоит из 4 символов, значит в шифровании применяется 4 различных алфавита.

Оборудование для шифрования в период Второй мировой войны

Ключом был порядок расположения символов на каждом из дисков и порядок дисков на оси. Возможное количество ключей было очень большое и вычислялось просто "космическими" цифрами. В 20-х годах прошлого века эту технологию в США проанализировали снова, признали ее достаточно крипостойкой и создали шифровальную машину М-94 (CSP-885) . Аппарат состоял из 25 тонких дисков с алфавитом, вращавшихся на оси длиной 110 мм. В армии США ее использовали с 1922 по 1943 год.

Enigma

Аналогично другим роторным машинам, Enigma применяла метод полиалфавитного шифра подставления и состояла из комбинации механических и электрических подсистем. Механическая часть включала в себя клавиатуру, набор дисков-роторов, и ступенчатый механизм, что двигал один или несколько роторов при каждом нажатии на клавишу. Электрическая часть, в свою очередь, состояла из электрической схемы, которая соединяла между собой клавиатуру, коммутационную панель, лампочки и роторы. При каждом нажатии на клавишу самый правый ротор сдвигается на одну позицию, а при определенных условиях сдвигались и другие роторы. Движение роторов приводит к различным криптографическим преобразованиям.

Lorenz SZ 40

Typex

В Великобритании в 1934 году была разработана электромеханическая роторная шифровальная машина Typex. За основу британцы взяли коммерческий вариант немецкой Enigma, но несколько усовершенствовали ее. Например, здесь было 5 роторов вместо 3 или 4. Слева и справа были установлены принтерные механизмы для печати открытого текста и шифротекста соответственно. Текст печатался на бумажной ленте.

Основное усовершенствование Typex заключалось в том, что роторы в машине содержали много выемок, которые возвращали соседний ротор. Это позволило исключить целый класс атак на систему, в то время как фиксированные метки Enigma приводили к появлению видимых шаблонов в зашифрованном тексте.

Прототип машины увидел свет уже в 1935 году, а в начале 1937 года в распоряжение Королевским военно-воздушным силам поступила первая партия машин Typex Mark I. Позже разработчики усовершенствовали устройство и выпустили более универсальную Typex Mark II, которая применялась в годы войны не только военно-воздушными силами, но и сухопутными войсками и военно-морским флотом.

Впрочем, за 1940 год завод выпустил всего 100 комплектов К-37, а до июня 1941 года было принято на вооружение 150 комплектов К-37. Таким образом, во время войны машина фактически не нашла применения.

Вообще, в СССР для коммуникаций высших органов управления страной (в том числе Ставки Верховного Главнокомандования) и фронтами в основном использовался высокочастотный (ВЧ) связь. Технология для предотвращения прослушивания телефонных разговоров была построена на модуляции высокочастотного сигнала звуковым сигналом от мембраны микрофона. Уже во время Второй мировой войны механизм заменили на более сложный, который разбивал сигнал на отрезки по 100-150 мс и три-четыре частотных полосы, после чего специальный шифратор их смешивал. На приемном конце аналогичное устройство делал обратные манипуляции для восстановления речевого сигнала. Криптографической защиты не было, поэтому при помощи спектрометра можно было выделить частоты и границы временных отрезков, после чего постепенно, по слогам, восстановить сигнал.

Читайте также: