Криптография и стеганография доклад

Обновлено: 24.04.2024

В настоящее время, когда объемы различной информации все растут, соответственно растет доля сведений, которые необходимо держать в тайне от посторонних глаз. Применение компьютеров позволило усовершенствовать известные идеи скрытия информации и дало возможность так прятать текст и любые другие данные, что их дешифровка без знания ключей и паролей стала практически невозможной.

1. Эволюция стеганографии

2. Разделы стеганографии

Компьютерная стеганография возникла вместе с появлением компьютеров и файловых систем. Все примеры компьютерной стеганографии основаны на работе с данными, спецификой их хранения в файловых системах и самих файловых систем. Простой пример – грамотное использование пробелов в электронном документе. Известно, что пробел обозначен символом с кодом 32, но в тексте его можно заменить также символом имеющим другой код, например 255 или код tab-символа. Тогда комбинация обычных пробельных символов и подменённых может служить полезной скрытой информацией. При чтении можно использовать правило: 1 - это пробел, а 0 - это пробел с кодом 255.

Известны и другие подходы, например использование специфики файловых систем. При хранении файл всегда занимает целое число блоков - это сделано из соображений удобства адресации. Из-за этого хранение маленьких файлов реализуется крайне нерационально - в системе Fat32 файл размером 1 байт занимает на диске 4 Кб! При этом очевидно, что все 4 Кб, за вычетом 1 байта, не используются. Их можно использовать для сокрытия полезных данных! Такой метод широко используется для долговременного скрытого хранения небольших объемов информации - однако он довольно легко обнаруживается и крайне небезопасен. Также существует возможность записи данных просто на неиспользуемые области накопителей (например, нулевую дорожку).

Цифровая стеганография представляет собой наибольший интерес , с точки зрения защиты информации, как наиболее перспективное направление.

3. Цифровая стеганография

3.1 Основные положения

3.2 Принятые термины

Стеганографическая система или стегосистема- совокупность средств и методов, которые используются для формирования скрытого канала передачи информации.

Стеганографический канал или просто стегоканал- канал передачи стего.

с секретным ключом;

с открытым ключом.

3.3 Применение

Сокрытие внедряемых данных, которые в большинстве случаев имеют большой объем, предъявляет серьезные требования к контейнеру: размер контейнера в несколько раз должен превышать размер встраиваемых данных.

Цифровые водяные знаки - используются для защиты авторских или имущественных прав на цифровые изображения, фотографии или другие оцифрованные произведения искусства. Основными требованиями, которые предъявляются к таким встроенным данным, являются надежность и устойчивость к искажениям.

Заголовки - используются в основном для маркирования изображений в больших электронных хранилищах (библиотеках) цифровых изображений, аудио- и видеофайлов. В данном случае стеганографические методы используются не только для внедрения идентифицирующего заголовка, но и иных индивидуальных признаков файла. Внедряемые заголовки имеют небольшой объем, а предъявляемые к ним требования минимальны: заголовки должны вносить незначительные искажения и быть устойчивы к основным геометрическим преобразованиям.

3.4 Ограничения

Данная зависимость показывает, что при увеличении объема встраиваемых данных снижается надежность системы (при неизменности размера контейнера). Таким образом, используемый в стегосистеме контейнер накладывает ограничения на размер встраиваемых данных.

3.5 Методы и алгоритмы

1.Метод наименее значащих битов (Least Significant Bit, LSB).

Этот метод является наиболее распространенным в цифровой стеганографии. Появившийся в начале 90-х годов 20-го века, он основывается на ограниченных способностях органов чувств, вследствие чего людям очень тяжело различать незначительные вариации звука или цвета. Рассмотрим этот метод на примере 24 битного растрового RGB изображения. Каждая точка кодируется 3мя байтами, каждый байт определяет интенсивность красного ( Red ), зеленого ( Green ) и синего ( Blue ) цвета. Совокупность интенсивностей цвета в каждом из 3х каналов определяет оттенок пиксела. Научно подтверждён факт, что система человеческого зрения наименее чувствительна к изменениям интенсивности в синей области спектра. Таким образом можно с большой уверенностью подменять младший бит байта, отвечающего за интенсивность синего канала, по выбранной нами закономерности. Человеческому глазу будет принципиально трудно отличить оригинальное чистое изображение от стегопосылки. А в отсутствии оригинала задача выявления изменений становится практически невозможной.

2. Алгоритм преобразования графического изображения JPEG.

Этот подход появился позднее предыдущего и развивался вместе с историей формата JPEG – алгоритма, поддерживающего сжатие файла.

При сжатии алгоритм встраивания данных состоит из нескольких последовательных операций, выполняемых одна за другой: преобразования цветового пространства; поддискретизации; прямого дискретного косинусного преобразования (ДКП); квантования; скрытия данных методом замены LSB; кодирования. А при восстановлении изображения эти операции выполняются в обратном порядке. Метод замены наименее значимых бит в спектре изображения использует психофизиологические особенности зрения человека. Он основан на использовании того факта, что замена LSB частот блоков изображения после их квантования (перед этапом кодирования) заменит изображение на зрительно неотличимое от оригинального.

Этот метод позволяет скрывать большое число бит, и его стойкость к атаке пассивного противника значительна. Предварительное кодирование скрываемых данных, а также замена LSB в псевдослучайной последовательности дополнительно повышают стойкость этого метода. При использовании этого метода объем скрываемых данных пропорционален объему сжатого изображения, при этом увеличение объема внедряемой информации может приводить к изменениям исходного изображения и снижению эффективности последующего этапа кодирования. Однако возможность варьировать качество сжатого изображения в широком диапазоне не позволяет определить, являются ли возникающие в результате сжатия погрешности следствием скрытия данных или использования больших коэффициентов квантования.

3.6 Перспективы

Нет сомнений в том, что алгоритмы встраивания данных в файлы мультимедиа будут развиваться. Перспективные направления – работа с файлами JPEG 2000, подвижными изображениями (с эффектом анимации) и всевозможными форматами видео. Так или иначе, ставший стандартным подход с LRG и вейвлет-преобразованиями будет использоваться ещё несколько лет, и в будущем новые алгоритмы заменят его разве что из-за иных (новых) форм визуализации.

На сегодняшний день видение прогресса можно выразить рисунком 2:

Рисунок 2. Эволюция стеганографии. Вчера, сегодня, завтра

Заключение

Анализ тенденций развития цифровой стеганографии показывает, что в ближайшие годы интерес к развитию ее методов будет усиливаться все больше и больше. Сильнейшим катализатором этого процесса является лавинообразное развитие Internet, в том числе, такие нерешенные противоречивые её проблемы, как защита авторского права, защита прав на личную тайну, организация электронной торговли, компьютерная преступность и кибертерроризм. Стеганография может обеспечивать помехоустойчивую аутентификацию мультимедийной информации, контроль целостности данных, защиту прав собственника мультимедийной информации, отслеживание распространения информации.

Что касается стегоконтейнеров, на мой взгляд, файлы мультимедиа будут ещё очень долгое время применяться в этом качестве поскольку они распространены повсеместно и обмен файлами такого типа весьма распространённое действие, чтоб вызывать подозрения факта скрытой передачи информации. С другой стороны эти же файлы нуждаются в защите с точки зрения прав авторства на них. Стеганография предлагает и этого вопроса.

Основная проблема современной цифровой стеганографии – отсутствие стандартов. При наличии достаточного числа известных алгоритмов, отсутствует организованная практика их применения. Надеюсь, что в ближайшие годы в результате иництатив молодых специалистов определится в каком-то виде стандарт стеганографических средств защиты информации.

Криптография – это наука о тайных способах передачи информации, в частности о шифровании данных. В наш информационный век часто требуется доставить информацию так, чтобы она была защищена от посторонних глаз. В настоящее время существует сотни различных более или менее совершенных способов шифрования, обеспечивающих очень хорошую защиту данных. В данном докладе мы поговорим немного о другой науке – о стеганографии.

В качестве носителя скрытой информации должен выступать объект (файл), допускающий искажения собственной информации, не нарушающие его функциональность. Внесенные искажения должны быть ниже уровня чувствительности средств распознавания.

В графических файлах, аудио и видео файлах обычно содержится множество избыточной информации, которая совершенно не воспринимается органами чувств человека (следует, правда, заметить, что даже эта избыточная информация очень и очень далека от оригинала, поскольку, во-первых данные всегда разбиваются на конечное число элементов, каждый из которых описывается конечным двоичным числом. Аналоговый же сигнал содержит потенциально бесконечное число сведений, которые обрубаются при оцифровке.) Поэтому при умеренной декрементации цифровых данных обычный человек, в силу своего анатомического строения не может заметить разницы между исходной и модифицированной информацией.

Нужна помощь в написании доклада?

Мы - биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Предположим, что в качестве носителя используется 24-битовое изображение размером 800х600 (графика среднего разрешения). Оно занимает около полутора мегабайта памяти (800х600х3 = 1440000 байт). Каждая цветовая комбинация тона (пикселя – точки) – это комбинация трех основных цветов – красного, зеленого и синего, которые занимают каждый по 1 байту (итого по 3 на пиксел). Если для хранения секретной информации использовать наименьший значащий бит (Least Significant Bits – LSB) каждого байта, то получим по 3 бита на каждый пиксел. Емкость изображения носителя составит – 800х600х3/8=180000 байт. При этом биты в каких-то точках будут совпадать с битами реального изображения, в других – нет, но, главное, что на глаз определить такие искажения практически невозможно.

В младших битах изображений и других мультимедиа файлов имеются шумы – они распределены по всему файлу произвольным образом, и как правило представляют собой случайные числовые значения.

Для обеспечения псевдослучайности при вставке файла в контейнер используют алгоритмы шифрования. Для большей надежности и схожести оригинала следует использовать изображения с шумами в младших разрядах – это изображения, полученные при помощи цифровой фотокамеры или со сканера. Такие изображения уже содержат внутри себя случайный шум, который дополнительно маскирует факт внедрения посторонней информации внутрь файла.

Цифровая стеганография широкое распостраненеия получила в последние 2 года. Стеганография в сочетании с криптографией практически достигает 100% защищенности информации.

Нужна помощь в написании доклада?

Мы - биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

1. Рассмотрен метод стеганографии – прием преобразования информации путем внедрения в информацию иного вида для скрытой передачи.

2. Проанализированы приемы и алгоритмы внедрения текстовой информации в графические файлы за счет использования битов с минимальной значимостью.

3. Показано, что стеганография может успешно применяться в случае контейнеров с графической, аудио- и видеоинформацией.

4. Применение стеганографии иллюстрируется программой Steghide и авторскими графическими материалами.

1. Автор, автор 2, автор 3. Наименование статьи. Minnesota Technolog, Fall 2004.

2. Marvel L. Image Steganography for hidden communication. PhD Thesis. Univ.of Delaware, 1999. 115p.

1.1. Защита информации

Когда? В тех случаях, когда есть опасения, что информация станет доступной посторонним, которые могут обратить её во вред законному пользователю.

Зачем? Чтобы предотвратить возможный вред от разглашения информации.

— государственная тайна;

— военная тайна;

— коммерческая тайна;

— юридическая тайна;

— врачебная тайна и т.д.

Далее в этой книге мы будем говорить о защищаемой информации, имея в виду следующие признаки такой информации:

— имеется какой-то определенный круг законных пользователей, которые имеют право владеть этой информацией;

— имеются незаконные пользователи, которые стремятся овладеть этой информацией с тем, чтобы обратить ее себе во благо, а законным пользователям во вред.

Для простоты мы здесь ограничиваемся рассмотрением только одной угрозы — угрозы разглашения информации. Существуют и другие угрозы для защищаемой информации со стороны незаконных пользователей: подмена, имитация и др. Заинтересованному читателю рекомендуем аналогично продумать вопросы, связанные с подменой и имитацией информации.

Сейчас жизнь устроена так, что между людьми происходит интенсивный обмен информацией, причем часто на громадные расстояния. Для этого земной шар опутали различными видами технических средств связи: телеграф, телефон, радио, телевидение и др. Но часто возникает необходимость в обмене между удаленными законными пользователями не просто информацией, а защищаемой информацией. В этом случае незаконный пользователь может попытаться перехватить информацию из общедоступного технического канала связи. Опасаясь этого, законные пользователи должны принять дополнительные меры для защиты своей информации. Разработкой таких мер защиты занимаются криптография и стеганография.

Криптография — наука о методах преобразования (шифрования) информации с целью ее защиты от незаконных пользователей.

Шифр — способ, метод преобразования информации с целью ее защиты от незаконных пользователей.

В заключение данного этюда подчеркнем, что есть еще одна важная проблема: проблема соотношения цены информации, затрат на ее защиту и затрат на ее добывание. Подробное обсуждение этого вопроса выходит за рамки настоящей книги, но любознательный читатель может сам обдумать различные возникающие здесь ситуации. Отметим только, что при современном уровне развития техники сами средства связи, а также разработка средств перехвата информации из них и средств защиты информации требуют очень больших затрат.

Подумайте сами:

1. Приведите примеры упомянутых в этюде видов тайны.

2. Для ваших примеров опишите законный пользователей, незаконных пользователей, возможный вред от разглашения защищаемой информации.

1.2. Чем криптография отличается от стеганографии

Из детективных произведений хорошо известны различные способы скрытого письма между строк обычного, незащищаемого письма: от молока до сложных химических реактивов с последующей обработкой.

Даже из приведенного небольшого количества примеров видно, что при использовании стеганографии в отличие от криптографии защищаемая информация не преобразуется, а скрывается сам факт ее передачи.

Подумайте сами:

1. Разработайте какой-нибудь стеганографический метод защиты информации, хранящейся в компьютере.

1.3. Как можно представить основной объект криптографии?

Можно представить так:

Приведенную формальную схему можно также считать моделью типичной ситуации, в которой применяются криптографические методы защиты информации.

Однако помимо перехвата и вскрытия шифра противник может пытаться получить защищаемую информацию многими другими способами.

Наиболее известным из таких способов является агентурный, когда противник каким-либо путем склоняет к сотрудничеству одного из законных пользователей и с помощью этого агента получает доступ к защищаемой информации. В такой ситуации криптография бессильна.

Противник может пытаться не получить, а уничтожить или модифицировать защищаемую информацию в процессе ее передачи. Это — совсем другой тип угроз для информации, отличный от перехвата и вскрытия шифра. Для защиты от таких угроз разрабатываются свои специфические методы. Среди многочисленных угроз для защищаемой информации криптография противостоит только некоторым. Поэтому естественно сочетать криптографию с мерами по защите информации от других угроз.

В заключение этого этюда отметим, что чаще всего обмен защищаемой информацией происходит не только между двумя абонентами — законными пользователями, а в сети абонентов, и тогда возникают новые задачи. Сети могут быть разных размеров — от единиц до тысяч абонентов. Тем не менее, основные понятия и идеи криптографии можно понять на примере описанного основного объекта криптографии.

1.4. Криптография, как искусство.

Долгое время занятие криптографией было уделом чудаков-одиночек. Среди них были одаренные ученые, дипломаты, священнослужители. Известны случаи, когда криптография считалась даже черной магией. Этот период развития криптографии как искусства длился с незапамятных времен до начала XX века, когда появились первые шифровальные машины. Понимание математического характера решаемых криптографией задач пришло только в середине XX века — после работ выдающегося американского ученого К. Шеннона.

История криптографии связана с большим количеством дипломатических и военных тайн и поэтому окутана туманом легенд. Наиболее полная книга по истории криптографии содержит более тысячи страниц. Она опубликована в 1967 году в Нью-Йорке и на русский язык еще не переведена1. На русском языке недавно вышел в свет фундаментальный труд по истории криптографии в России2.

Свой след в истории криптографии оставили многие хорошо известные исторические личности. Приведем несколько наиболее ярких примеров.

Рассмотрим более подробно три примера.

Например, если роль сциталя выполняет карандаш с шестью гранями, то открытый текст

Шифртекст может быть и другим, так как он зависит не только от диаметра карандаша. Поэкспериментируйте!

Например, открытый текст

Шифр Виженера. Этот шифр удобнее всего представлять себе как шифр Цезаря с переменной величиной сдвига. Чтобы знать, на сколько сдвигать очередную букву открытого текста, заранее договариваются о способе запоминания сдвигов. Сам Виженер предлагал запоминать ключевое слово, каждая буква которого своим номером в алфавите указывает величину сдвига. Ключевое слово повторяется столько раз, сколько нужно для замены всех букв открытого текста. Например, ключевое слово ВАЗА означает следующую последовательность сдвигов букв открытого текста:

Дальнейшее развитие идеи ключевого слова, а именно, идея запоминать способ преобразования открытого текста с помощью какой-либо книги, привело к возникновению различных видов так называемых книжных шифров. Они хорошо известны любителям детективной и приключенческой литературы.

Подумайте сами:

1. Поэкспериментируйте с шифрами Цезаря и Виженера.

1.5. Что такое ключ?

В шифрах типа шифра Цезаря ключом является величина сдвига букв шифртекста относительно букв открытого текста.

Вернёмся к формальному описанию основного объекта криптографии (этюд 1.3). Теперь в него необходимо внести существенное изменение — добавить недоступный для противника секретный канал связи для обмена ключами:

Подумайте сами:

1. Что является ключом в шифре Виженера.

1.6. Атака на шифр. Стойкость шифра

Под атакой на шифр понимают попытку вскрытия этого шифра.

Под стойкостью шифра понимают способность шифра противостоять всевозможным атакам на него.

Понятие стойкости шифра является центральным для криптографии. Хотя качественно понять его довольно легко, но получение строгих доказуемых оценок стойкости для каждого конкретного шифра — проблема нерешённая. Это объясняется тем, что до сих пор нет необходимых для решения такой проблемы математических результатов. (Мы вернемся к обсуждению этого вопроса в этюде 2.6.) Поэтому стойкость конкретного шифра оценивается только путем всевозможных попыток его вскрытия и зависит от квалификации криптоаналитиков, атакующих шифр. Последнюю процедуру иногда называют проверкой стойкости.

Важным подготовительным этапом для проверки стойкости шифра является продумывание различных предполагаемых возможностей, с помощью которых противник может атаковать шифр. Появление таких возможностей у противника обычно не зависит от криптографии, это является некоторой внешней подсказкой и существенно влияет на стойкость шифра. Поэтому оценки стойкости шифра всегда содержат те предположения о противнике, в условиях которых эти оценки получены.

Из более специфических приведем еще три примера возможностей противника:

▪ противник имеет доступ к шифру (но не к ключам!) и поэтому может зашифровывать и дешифровывать любую информацию.

На протяжении многих веков среди специалистов не утихали споры о стойкости шифров и о возможности построения абсолютно стойкого шифра. Приведем два характерных высказывания на этот счет.

Мы вернемся к этому вопросу в этюде 2.5 после рассказа о работах Клода Шеннона.

1.7. Криптография и криптология

Криптпология — наука, состоящая из двух ветвей: криптографии и криптоанализа.

Криптография — наука о способах преобразования (шифрования) информации с целью ее защиты от незаконных пользователей.

Криптоанализ — наука (и практика ее применения) о методах и способах вскрытия шифров.

Соотношение криптографии и криптоанализа очевидно: криптография — защита, т.е. разработка шифров, а криптоанализ — нападение, т.е. атака на шифры. Однако эти две дисциплины связаны друг с другом, и не бывает хороших криптографов, не владеющих методами криптоанализа. Дело в том, что стойкость разработанного шифра можно доказать только с помощью проведения различных атак на шифр, становясь мысленно в положение противника (см. этюды 1.6, 2.6).

1.8. Почему нужно много разных шифрмашин

Потому что не существует единого, подходящего для всех случаев способа шифрования информации. Выбор криптографической системы зависит от особенностей информации, ее ценности и возможностей владельцев по защите своей информации.

Прежде всего подчеркнем большое разнообразие видов защищаемой информации: документальная, телефонная, телевизионная, компьютерная и т.д. Каждый вид информации имеет свои специфические особенности, и эти особенности сильно влияют на выбор методов шифрования информации. Большое значение имеют объемы и требуемая скорость передачи шифрованной информации. Выбор вида шифра, его параметров и его стойкости существенно зависит от характера защищаемых секретов или тайны. Некоторые тайны (например, государственные, военные и др.) должны сохраняться десятилетиями, а некоторые (например, биржевые) — уже через несколько часов можно разгласить. Необходимо учитывать также и возможности того противника, от которого защищается данная информация. Одно дело — противостоять одиночке или даже банде уголовников, а другое дело мощной государственной структуре.

Из-за такого разнообразия требований приходится разрабатывать различные шифры, которые реализуются в сотнях типов шифрующих машин и устройств. Вместе с тем в наиболее развитых в криптографическом отношении странах существуют стандартные шифры: например, DES — в США и СКЗД — в России.

1.9. Зависимость криптографии от уровня технологий

Результаты криптографии реализуются в виде шифрующих устройств, встроенных в современные сети связи. Поэтому криптографы ограничены в выборе средств тем уровнем техники и технологии, который достигнут на данный момент. Такая зависимость отражается и на выборе используемого в криптографии математического аппарата.

Условно можно выделить три принципиально разные этапа в развитии математического аппарата криптографии.

До 40-х годов XX века были только электромеханические шифрмашины, поэтому и спектр математических преобразовании был ограничен: применялись в основном методы комбинаторного анализа и теории вероятностей.

После появления электронной техники, а тем более компьютеров, сильно изменился и математический аппарат криптографии. Получили развитие прикладные идеи и методы теории информации, алгебры, теории конечных автоматов.

Работы Диффи и Хеллмэна (70-е годы) послужили толчком для бурного развития новых направлений математики: теории односторонних функций, доказательств с нулевым разглашением. Сейчас прогресс именно в этих направлениях определяет практические возможности криптографии.

Примечания:

David Kahn, Codebreakers. The story of Secret Writing. New-York, Macmillan, 1967.

Т.А. Соболева. Тайнопись в истории России. (История криптографической службы России XVIII — начала XX в.). М., 1994.

У. Диффи, М. Э. Хеллмэн. Защищенность и имитостойкость. Введение в криптографию. ТИИЭР, т. 67, N 3, 1979.

Что такое криптографические методы защиты информации

Криптография — это наука о способах конфиденциальности и подлинности информации.

Криптографические методы преобразования данных являются самыми надежными в сфере информационной безопасности.

Криптография составляет целую систему методов, которые направлены на видоизменение персональных данных, чтобы сделать их бесполезными для злоумышленников.

Осторожно! Если преподаватель обнаружит плагиат в работе, не избежать крупных проблем (вплоть до отчисления). Если нет возможности написать самому, закажите тут.

Способы криптографического шифрования позволяют решить две ключевые задачи:

- обеспечение секретности;

- защита целостности информации.

Виды криптографической защиты информации

Классификация криптографических методов преобразования информации по типу воздействия на исходные данные включает следующие виды:

- шифрование;

- стенография;

- кодирование;

- сжатие.

Шифрование

Шифрование предполагает видоизменение исходника посредством логических, математических, комбинаторных и других операций. В итоге таких преобразований первоначальные данные приобретают вид хаотически расположенных символов (цифр, букв и т.д.) и кодов двоичной системы.

Инструментами создания шифра служат алгоритм преобразования и ключ.

В определенных методах шифрования применяется постоянная преобразовательная последовательность. Ключ включает управляющие данные, определяющие выбор видоизменения на конкретных пунктах алгоритма и размер используемых в ходе шифрования операндов.

Шифрование является основным криптографическим способом видоизменения данных в компьютерах. Чтобы обеспечить эффективную борьбу против криптоатак (атак на шифр, криптоанализа), методы шифрования должны отвечать ряду требований:

- Криптостойкость (стойкость перед криптоанализом), позволяющая вскрыть шифр лишь через полный перебор ключей.

- Стойкость шифра благодаря конфиденциальности ключа, а не алгоритма преобразования.

- Соразмерность объемов исходного текста и шифротекста.

- Исключение искажений и потерь данных, последовавших за ошибками в ходе шифрования.

- Небольшое время шифрования.

- Согласованность стоимости шифрования и стоимости исходной информации.

Эффективность шифрования определяется криптостойкостью шифра. Единицей измерения этого показателя могут быть: время; стоимость инструментов, необходимых криптоаналитику на расшифровку без знания ключа.

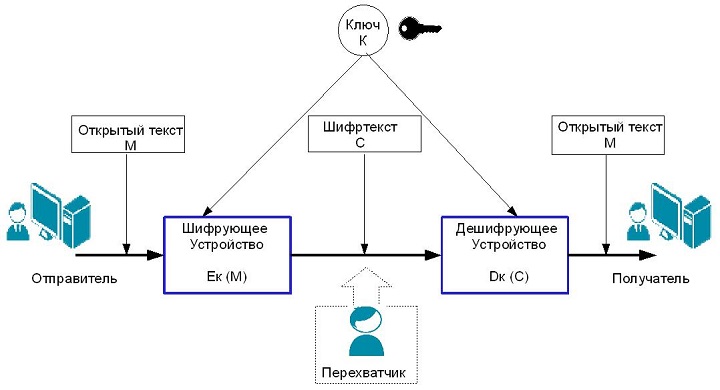

На схеме изображен механизм работы простейшей криптосистемы:

Ек — один из алгоритмов преобразования, К — это критпографический ключ, который определяет выбор алгоритма, подходящего для конкретного шифрования.

Выделяют два вида шифрования:

- Симметричное: с использованием одного криптографического ключа.

- Асимметричное: с открытым ключом.

Стенография

Этот метод, единственный среди криптографических способов, позволяет скрыть не только информацию, но и сам факт ее хранения и передачи. В основе стенографии лежит маскирование секретных данных среди общедоступных файлов. Иными словами, закрытая информация скрывается, а вместо нее создаются дубликаты.

Кодирование

Преобразование данных по этой методике происходит по принципу замещения слов и предложений исходника кодами. Закодированные данные могут выглядеть как буквенные, цифровые или буквенно-цифровые комбинации. Для кодирования и раскодирования применяют специальные словари или таблицы.

Рассматриваемый метод удобно использовать в системах с небольшим набором смысловых конструкций. Недостаток кодирования заключается в том, что необходимо хранить и распространять кодировочные таблица, а также достаточно часто их менять во избежание нежелательного рассекречивания информации.

Сжатие

Данный способ представляет собой сокращение объема исходной информации. Понятие сжатия относят к криптографическим с некоторыми оговорками. С одной стороны, сжатые данные требуют обратного преобразования для возможности их прочтения. С другой стороны, средства сжатия и обратного преобразования общедоступны, поэтому этот способ не является надежным в части защиты информации.

Используемые методы технологии

На сегодняшний день широкое применение получили следующие алгоритмы шифрования: Data Encryption Standard (DES), 3DES и International Data Encryption Algorithm (IDEA).

- электронная кодовая книга (ECB);

- цепочка из зашифрованных блоков (CBC);

- x-битовая зашифрованная обратная связь (CFB-x);

- выходная обратная связь (OFB).

Алгоритм 3DES создан на базе DES, чтобы устранить основной недостаток последнего — возможность взлома ключа посредством перебора из-за его малой длины в 54 бит. Несмотря на то, что 3DES в три раза менее производителен, чем его предшественник, криптостойкость первого значительно выше DES.

Сертифицированные криптографические средства защиты информации в России

Сертификацией средств защиты информации занимается Федеральная служба безопасности России. Криптографические СЗИ определены в следующие классы:

Класс КС1

Средства этого класса могут оказывать сопротивление внешним атакам, которые реализуются методами, неизвестными криптоаналитикам. Данные о системах, использующих средства класса КС1 находятся в общем доступе.

Класс КС2

К рассматриваемой категории относятся криптографические инструменты защиты данных, способные препятствовать атакам за пределами зоны контроля, блокируемым СЗИ класса КС1. При этом атакующие могли получить информацию о физических мерах безопасности данных и пр.

Класс КС3

Средства этой категории могут противодействовать атакам, имея физический доступ к компьютерным системам с установленными криптографическими методами защиты.

КВ1 и КВ2

Средства группы КВ обладают свойством сопротивления атакам, созданным криптоаналитиками и прошедшим лабораторные испытания.

Класс КА

Инструменты данного класса способны защитить от атак, которые разрабатывались с применением знаний о недокументированных возможностях вычислительных систем и конструкторской документацией, а также с доступом к любым компонентам СЗИ.

Читайте также: