Доклад на тему удаленный доступ

Обновлено: 17.05.2024

В нашем современном, технологически развитом, обществе успешность предприятий или компаний, работающих в различных сферах, все больше зависит от исчерпываемости полученной информации об изменении ситуации в интересуемой области и оперативности решений, принятых на основе этой информации. Большинство современных компаний уже не могут представить свою работу без развитой сетевой инфраструктуры, предоставляющей своим пользователям оперативный обмен и доступ к необходимой информации. С ростом подобной корпоративной сети в территориальном и количественном плане возникают проблемы с администрированием ее удаленных узлов.

Содержание

1 Протоколы удаленного доступа к рабочему столу

1.1 RDP(Remote Desktop Protocol)

1.1.1 Принцип работы RDP

1.1.2 Безопасность работы протокола RDP

1.1.2.1 Standard RDP Security

1.1.2.2 Enhanced RDP Security

1.2 ICA (Independent Computing Architecture)

1.3 VNC (Virtual Network Computing)

1.4 X-11 (X Window System Protocol)

1.4.1 Безопасность X Window

1.4.1.1 Хост – аутентификация

1.4.1.2 Аутентификация пользователя

2 Программы удаленного управления

2.1 Remote Administrator (Radmin)

2.2 DameWare NT Utilities(DNTU)

2.3 TightVNC

2.4 RealVNC

2.5 Ammyy Admin

3 Настройка удаленного рабочего стола

Список ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

Вложенные файлы: 1 файл

работа.docx

Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования “Сибирская государственная автомобильно-дорожная академия (СибАДИ)”

Факультет: Информационные системы в управлении

Специальность: Комплексное обеспечение информационной безопасности автоматизированных систем

Кафедра: Информационная безопасность

к курсовой работе

студент гр. БИ08И1

Сибирская автомобильно-дорожная академия (СибАДИ)

студенту гр. БИ08и1 Митясову Е.А.

1. Тема: Технология удаленного рабочего стола. Протоколы, безопасность, настройка.

2. Исходные данные: книги, журналы, статьи.

3. Требования к работе:

4. Дата выдачи задания 30 сентября 2011 г.

5. Дата утверждения календарного плана работ 1 октября 2011 г.

6. Срок предварительной сдачи работы (80-90%) 15 ноября 2011 г.

7. Срок защиты курсовой работы 5 декабря 2011 г.

Задание принял(и) к исполнению:

__________________/ Ложников П.С./

ОГЛАВЛЕНИЕ

1 Протоколы удаленного доступа к рабочему столу

1.1 RDP(Remote Desktop Protocol)

1.1.1 Принцип работы RDP

1.1.2 Безопасность работы протокола RDP

1.1.2.1 Standard RDP Security

1.1.2.2 Enhanced RDP Security

1.2 ICA (Independent Computing Architecture)

1.3 VNC (Virtual Network Computing)

1.4 X-11 (X Window System Protocol)

1.4.1 Безопасность X Window

1.4.1.1 Хост – аутентификация

1.4.1.2 Аутентификация пользователя

2 Программы удаленного управления

2.1 Remote Administrator (Radmin)

2.2 DameWare NT Utilities(DNTU)

3 Настройка удаленного рабочего стола

Список ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

ВВЕДЕНИЕ

В нашем современном, технологически развитом, обществе успешность предприятий или компаний, работающих в различных сферах, все больше зависит от исчерпываемости полученной информации об изменении ситуации в интересуемой области и оперативности решений, принятых на основе этой информации. Большинство современных компаний уже не могут представить свою работу без развитой сетевой инфраструктуры, предоставляющей своим пользователям оперативный обмен и доступ к необходимой информации. С ростом подобной корпоративной сети в территориальном и количественном плане возникают проблемы с администрированием ее удаленных узлов. Одним из возможных решений этих проблем является использование инфраструктуры удаленных рабочих столов, позволяющей администратору подключаться к рабочему столу пользователя и производить на нем необходимые изменения. Другой ситуацией требующей применения удаленного доступа к рабочему столу является необходимость удаленного доступа сотрудника к информационным ресурсам предприятия, например, когда сотрудник находится в командировке или возникает необходимость работы на дому. Еще одним направлением применения технологии удаленного доступа к рабочему столу является организация работы тонких клиентов, позволяющих переносить всю вычислительную нагрузку клиентов на сервер. Инфраструктура тонких клиентов позволяет сократить расходы предприятия на приобретения необходимого числа производительных пользовательских станций, заменив их одним или несколькими высокопроизводительными серверными станциями, обслуживающими слабые пользовательские станции.

Целью данной работы является описание основных протоколов удаленного доступа к рабочему столу, их организации, функционирования и безопасности, сравнение наиболее популярных программных продуктов реализующих эти протоколы, а также описания процесса настройки удаленного рабочего стола в системе Windows 7.

1 ПРОТОКОЛЫ УДАЛЕННОГО ДОСТУПА К РАБОЧЕМУ СТОЛУ

Протокол Remote Desktop создан компанией Microsoft для обеспечения удаленного доступа к серверам и рабочим станциям Windows и рассчитан на использование ресурсов высокопроизводительного сервера терминалов многими менее производительными рабочими станциями. В настоящее время RDP является основным протоколом удаленного доступа для систем семейства Windows, а клиентские приложения существуют как для OC от Microsoft, так и для Linux, FreeBSD, MAC OS X и др.

1.1.1 ПРИНЦИП РАБОТЫ RDP

Рис.1 Взаимодействие сервера с клиентом по протоколу RDP/

Remote Desktop является прикладным протоколом, базирующимся на TCP. После установки соединения на транспортном уровне инициализируется RDP- сессия, в рамках которой согласуются различные параметры передачи данных. После успешного завершения фазы инициализации сервер терминалов начинает передавать клиенту графический вывод и ожидает входные данные от клавиатуры и мыши. В качестве графического вывода может выступать как точная копия графического экрана, передаваемая как изображение, так и команды на отрисовку графических примитивов (прямоугольник, линия, эллипс, текст и др.. Передача вывода с помощью примитивов является приоритетной для протокола RDP, так как значительно экономит трафик; а изображение передается лишь в том случае, если иное невозможно по каким-либо причинам (не удалось согласовать параметры передачи примитивов при установке RDP -сессии). RDP- клиент обрабатывает полученные команды и выводит изображения с помощью своей графической подсистемы. Пользовательский ввод по умолчанию передается при помощи скан-кодов клавиатуры. Сигнал нажатия и отпускания клавиши передается отдельно при помощи специального флага.

RDP поддерживает несколько виртуальных каналов в рамках одного соединения, которые могут использоваться для обеспечения дополнительного функционала:

- Использование принтера или последовательного порта. Программы, запущенные в течение сеанса удаленного рабочего стола могут перенаправлять данные на принтер, подключенный к клиентскому устройству.

- Перенаправление файловой системы

- поддержка работы с буфером обмена. Пользователи могут использовать текстовые и графические данные, находящиеся в буфере обмена, как на локальном компьютере, так и на удаленном рабочем столе, в период сессии.

- использование аудио- подсистемы

Характеристики виртуальных каналов согласуются на этапе установки соединения.

Microsoft предполагает два режима использования протокола RDP:

- для администрирования (Remote administration mode)

- для доступа к серверу приложений (Terminal Server mode)

Рис.2 RDP в режиме администрирования.

Данный вид соединения используется всеми современными операционными системами Microsoft. Серверные версии Windows поддерживают одновременно два удаленных подключения и один локальный вход в систему, в то время как клиентские - только один вход (локальный или удаленный). Для разрешения удаленных подключений требуется включить удаленный доступ к рабочему столу в свойствах рабочей станции.

Рис.3 RDP в режиме доступа к серверу терминалов.

Данный режим доступен только в серверных версиях Windows. Количество удаленных подключений в данном случае не лимитируется, но требуется настройка сервера лицензий (License server) и его последующая активация. Сервер лицензий может быть установлен как на сервер терминалов, так и на отдельный сетевой узел. Возможность удаленного доступа к серверу терминалов открывается только после установки соответствующих лицензий на License server.

При использовании кластера терминальных серверов и балансировки нагрузки требуется установка специализированного сервера подключений (Session Directory Service). Данный сервер индексирует пользовательские сессии, что позволяет выполнять вход, а также повторный вход на терминальные серверы, работающие в распределенной среде.

1.1.2. БЕЗОПАСНОСТЬ ПРОТОКОЛА RDP

Рис.4 Обеспечение безопасности при использовании RDP.

Спецификация протокола RDP предусматривает использование одного из двух подходов к обеспечению безопасности:

- Standard RDP Security (встроенная подсистема безопасности)

- Enhanced RDP Security (внешняя подсистема безопасности)

1.1.2.1 STANDARD RDP SECURITY

При данном подходе аутентификация, шифрование и обеспечение целостности реализуется средствами, заложенными в RDP- протокол. [1]

Аутентификация клиента проводится при вводе имени пользователя и пароля. Аутентификация сервера выполняется следующим образом:

- При старте системы генерируется пара RSA- ключей

- Создается сертификат (Proprietary Certificate) открытого ключа

- Сертификат подписывается RSA- ключом, зашитым в операционную систему (любой RDP -клиент содержит открытый ключ данного встроенного RSA- ключа). [12]

- Клиент подключается к серверу терминалов и получает Proprietary Certificate

- Клиент проверяет сертификат и получает открытый ключ сервера (данный ключ используется в дальнейшем для согласования параметров шифрования)

В качестве алгоритма шифрования выбран потоковый шифр RC4. В зависимости от версии операционной системы доступны различные длины ключа от 40 до 168 бит.

Максимальная длина ключа для операционных систем Winodws:

- Windows 2000 Server – 56 бит

- Windows XP, Windows 2003 Server – 128 бит

- Windows Vista, Windows 2008 Server – 168 бит

При установке соединения после согласования длины генерируется два различных ключа: для шифрования данных от клиента и от сервера.

1.1.2.2 ENHANCED RDP SECURITY

В данном подходе используются внешние модули обеспечения безопасности:

Протокол TLS можно использовать, начиная с версии Windows 2003 Server, но только если его поддерживает RDP- клиент. Поддержка TLS добавлена, начиная с RDP -клиента версии 6.0.

При использовании TLS сертификат сервера можно генерировать средствами Terminal Sercives или выбирать существующий сертификат из хранилища Windows.

Протокол CredSSP представляет собой совмещение функционала TLS, Kerberos и NTLM и обеспечивает:

- Проверку разрешения на вход в удаленную систему до установки полноценного RDP- соединения, что позволяет экономить ресурсы сервера терминалов при большом количестве подключений

- Надежную аутентификацию и шифрование по протоколу TLS

- Использование однократного входа в систему (Single Sign On ) при помощи Kerberos или NTLM

Возможности CredSSP можно использовать только в операционных системах Windows Vista и Windows 2008 Server. Данный протокол включается флагом Use Network Level Authentication в настройках сервера терминалов (Windows 2008 Server) или в настройках удаленного доступа (Windows Vista).

1.2 ICA (INDEPENDENT COMPUTING ARCHITECTURE )

ICA – это закрытый протокол для сервера приложений, разработанного компанией Cutrix Systems. ICA во многом схож с таким протоколом сервера приложений, как X Window System. Он также поддерживает передачу пользовательского ввода от клиента к серверу и графических данных обратно клиенту. Существенным отличием ICA является то, что протокол был разработан с учетом соединений с низкой пропускной способностью, что сделало его надежным на соединениях как с высокой, так и низкой пропускной способностью. ICA не является потоковым протоколом, это значит, что если пользовательский экран не менялся, мышку и клавиатуру не трогали, то никакого трафика передаваться не будет. В зависимости от параметров клиента сервер может передавать часть вычислений на локальную машину. По умолчанию протокол использует порт TCP 1494, но может также включаться в CGP протокол и работать через 2589 TCP порт. Клиенты ICA доступны для многих платформ, отличных от Windows, например, Macintosh, Linux, UNIX.

Протокол ICA позволяет передавать:

- представление текстовых экранов;

- представление графических экранов Windows-приложений;

- аудио/видео потоки;

- ввод с клавиатуры и мыши.

Также ICA позволяет управлять сеансами, проводить сжатие и шифрование данных, перенаправлять вывод на печать и т.п. Но передается не весь текстовый экран, а лишь его изменения.

Общий вид ICA-пакета представлен на Рис.5

Рис.5 Общий вид ICA-пакета.

В терминах эталонной модели взаимодействия открытых систем, ICA действует на уровне сеансов, а протокол, обслуживающий определенный виртуальный канал, – на уровне представления. Одним из протоколов виртуального канала является Thinware, обслуживающий передачу графики от Windows-приложений клиентам (Рис.6).

Работа содержит 1 файл

Удаленный доступ.doc

Получение услуг сети через удаленный компьютер

Реферат по информатике

Выполнил: студент Данкин Владимир Дмитриевич

Санкт-Петербургский государственный университет экономики и финансов

Удаленный доступ

Основные схемы глобальных связей при удаленном доступе

Удаленный доступ - очень широкое понятие, которое включает в себя различные типы и варианты взаимодействия компьютеров, сетей и приложений. Если рассматривать все многочисленные схемы взаимодействия, которые обычно относят к удаленному доступу, то всем им присуще использование глобальных каналов или глобальных сетей при взаимодействии. Кроме того, для удаленного доступа, как правило, характерна несимметричность взаимодействия, когда, с одной стороны, имеется центральная крупная сеть или центральный компьютер, а с другой - отдельный удаленный терминал, компьютер или небольшая сеть, которые хотят получить доступ к информационным ресурсам центральной сети. Количество удаленных от центральной сети узлов и сетей, требующих этот доступ, постоянно растет, поэтому современные средства удаленного доступа рассчитаны на поддержку большого количества удаленных клиентов.

Типы взаимодействующих систем.

На рис.1. приведены основные схемы удаленного доступа, отличающиеся типом взаимодействующих систем:

Рис. 1. Общая схема удаленного доступа

Первые три вида удаленного доступа часто объединяют понятием индивидуального доступа, а схемы доступа сеть - сеть иногда делят на два класса - ROBO и SOHO. Класс ROBO (Regional Office/Branch Office) соответствует случаю подключения к центральной сети сетей средних размеров - сетей региональных подразделений предприятия, а классу SOHO (Small Office/Home Office) соответствует случай удаленного доступа сетей небольших офисов и домашних сетей.

Типы поддерживаемых служб

Особое место среди всех видов удаленного доступа к компьютеру занимает способ, при котором пользователь получает возможность удаленно работать с компьютером таким же способом, как если бы он управлял им с помощью локально подключенного терминала. В этом режиме он может запускать на выполнение программы на удаленном компьютере и видеть результаты из выполнения. При этом принято подразделять такой способ доступа на терминальный доступ и удаленное управление. Если у удаленного пользователя в распоряжении имеется только неинтеллектуальный алфавитно-цифровой терминал (вариант 1 на рис. 1) или же он запускает на своем персональном компьютере программу эмуляции такого терминала (например, Тепп90 из утилит Norton Commander или же программу Terminal из утилит Windows 3.1), то такой режим работы называют терминальным доступом. Для владельца алфавитно-цифрового терминала, например VT-100, этот вид удаленного доступа является единственно возможным. Доступ к мэйнфрейму IBM, работающему под управлением операционной системы MVS, с помощью доступа через удаленный или встроенный PAD, который затем работает с мэйнфреймом через сеть Х.25, также является примером терминального доступа. Отличительной особенностью терминального доступа является то, что операционные системы на компьютере, к которому получают доступ пользователи, рассчитаны на многотерминальный режим работы, поэтому главное здесь — отличная от стандартного варианта схема подключения терминала, ориентированная на глобальные сети.

При удаленном управлении пользователь запускает на своем компьютере программу, которая эмулирует ему на экране сеанс работы с операционной системой — DOS, Windows, OS/2, — которая не поддерживает многотерминальный режим работы. Программа эмуляции экрана через глобальные каналы взаимодействует с дополнительным программным обеспечением, работающим под управлением соответствующей операционной системы на удаленном компьютере. Пользователь, как и при терминальном доступе, также получает полное управление удаленным компьютером, при этом он видит на экране графический интерфейс привычной ему операционной системы, в качестве которой чаще всего выступает Windows. Результат получается практически тот же, но за счет нестандартного дополнительного программного обеспечения на удаленном компьютере.

Типы используемых глобальных служб

Схема организации удаленного доступа во многом определяется теми глобальными транспортными службами, которые доступны в точках нахождения многочисленных клиентов удаленного доступа. Кроме степени распространенности необходимо учитывать и стоимость глобальной службы. С учетом этих двух обстоятельств наиболее часто для организации удаленного доступа используется служба телефонных сетей — аналоговых (Plain Old Telephone Service — POTS) и, если это возможно, ISDN. Только эти сети пока могут обеспечить дешевый доступ практически из любого географического пункта. Правда, для нашей страны это справедливо только для аналоговых телефонных сетей, службы же ISDN доступны только в крупных городах и то фрагментарно. В то же время для большинства стран Западной Европы, Японии, Южной Кореи, а также США и Канады получение услуг ISDN для небольшого офиса или домашнего пользователя — это реальность сегодняшнего дня, и этим объясняется большое количество продуктов для организации удаленного доступа, ориентированных на службу ISDN. Хотя количество установленных абонентских окончаний ISDN даже в развитых странах пока в процентном отношении и невелико по отношению к общему числу абонентов телефонной сети, но главную роль здесь играет то, что при заказе такого окончания абонент получает его в течение нескольких недель.

Служба выделенных каналов экономически оправдана только при подключении небольшого числа крупных подразделений предприятия, а для отдельных пользователей ее использование — слишком большая роскошь.

Служба сетей с коммутацией пакетов, таких как Х.25 или frame relay, из-за своей стоимости также малопригодна для индивидуальных пользователей. Кроме того, точки доступа к этим сетям далеко не так распространены, как точки доступа к телефонной сети, имеющиеся почти в каждой квартире, не говоря уже о небольших офисах. Прямые подключения к сетям Х.25 или frame relay целесообразны для организации равноправных связей сетей или же для подключения сетей класса ROBO, так как такого рода сетей у предприятия обычно немного, а связь с центральной сетью им нужна постоянно. Для индивидуальных пользователей проблема подключения к сети Х.25 решается доступом по телефонной сети через устройство PAD, оснащенное модемным пулом, если такой доступ оправдан экономически.

Экономические аспекты удаленного доступа должны учитывать способ его оплаты и интенсивность использования, которое обычно оценивается количеством часов загруженности глобальных каналов в месяц. Необходимо иметь в виду, что практически все транспортные службы удаленного доступа, связанные с коммутируемыми каналами, оплачиваются повременно, а в транспортных службах постоянных каналов схема оплаты помесячная, не зависящая от загрузки канала. Например, доступ через аналоговую телефонную сеть или ISDN оплачивается повременно, а доступ через выделенный канал 64 Кбит/с или постоянный канал 64 Кбит/с в сети frame relay оплачивается фиксированной месячной суммой.

Поэтому обычно сначала определяется, какое количество часов в месяц будет тот или иной удаленный пользователь работать с центральной локальной сетью удаленно. Затем на основании тарифов оплаты телекоммуникационных услуг находится тот вид услуги, который более экономичен для данного количества часов месячной работы. Обычно при количестве часов до 20-40 более выгодными являются аналоговые телефонные сети и ISDN. Для пользователей, которым требуется большее чем 40 количество часов доступа в месяц, например 60-80, может оказаться более выходным воспользоваться выделенным каналом frame relay. Необходимо отметить, что коммутируемые услуги в сетях, основанных на технике виртуальных каналов, обычно оплачиваются также по временной схеме. Так оплачиваются услуги коммутируемых виртуальных каналов АТМ и только появляющаяся аналогичная служба сетей frame relay.

Доступ компьютер - сеть

В связи с широким использованием на предприятиях локальных сетей наиболее часто встречающийся вид удаленного доступа — это доступ не к отдельному компьютеру, а к сети в целом. Для этой цели в центральной сети предприятия устанавливается специальная система — сервер удаленного доступа (Remote Access Server, RAS), который выполняет большой спектр функций по обслуживанию многочисленных удаленных клиентов. Задачи сервера удаленного доступа, который часто называют также коммуникационным сервером, зависят от схемы удаленного доступа.

Очевидно, что для экономии модемов можно не ставить на каждый компьютер центральной сети отдельный модем, а организовать общий пул модемов и сделать его разделяемым ресурсом как для звонков из локальной сети, так и для звонков извне. Действительно, если каждому пользователю выделить персональный модем (и персональную линию связи), то, как правило, большую часть времени он будет простаивать, поэтому гораздо эффективнее использовать то число модемов (и линий), которое реально необходимо.

Разделяемый для пользователей локальный пул модемов создается с помощью так называемого коммуникационного сервера (Communication Server). Коммуникационный сервер — это обычный компьютер или специализированное устройство, предоставляющее пользователям локальной сети прозрачный доступ к последовательным портам ввода/вывода, к которым подключены разделяемые модемы. Пользователь, подключившийся по локальной сети к коммуникационному серверу, может работать с одним из подключенных к нему модемов точно так же, как если бы этот модем был подключен непосредственно к компьютеру пользователя. Таким образом, коммуникационный сервер обслуживает пользователей локальной сети, делая локальные модемы разделяемыми ресурсами. Говорят, что коммуникационный сервер поддерживает режим dial-out — режим, который позволяет пользователям локальной сети устанавливать по своей инициативе связь через телефонную сеть с каким-либо удаленным компьютером.

Сервер удаленного доступа (Remote Access Server, RAS) обслуживает не локальных, а удаленных пользователей, предоставляя им доступ к ресурсам локальной сети — файлам, принтерам и т. п. — извне. Сервер удаленного доступа поддерживает режим dial-in — режим, который позволяет пользователю, работающему на удаленном компьютере, устанавливать связь с локальной сетью по его инициативе.Именно это является основной задачей систем удаленного доступа. С этой точки зрения удаленный доступ можно определить как эффективный способ разделения ресурсов централизованных серверов между удаленными клиентами.

Часто коммуникационный сервер и сервер удаленного доступа являются одним и тем же продуктом, выполненным либо в качестве дополнительного программного обеспечения в среде какой-либо популярной ОС, либо а хамстве отдельного устройства. За таким комбинированным продуктом обычно закрепляется название сервера удаленного доступа. Примерами программных серверов удаленного доступа являются сервер Microsoft RAS, работающий в составе ОС Windows NT, и сервер NetWare Connect, работающий в среде ОС NetWare.

Однако если режим dial-in поддерживают все серверы удаленного доступа по определению, то режим dial-out является факультативным и реализуется не всегда.

Режимы dial-in и dial-out только говорят о том, кто является инициатором установления соединения — удаленный пользователь или пользователь локальной сети..

В зависимости от потребностей пользователей и возможностей программно-аппаратного обеспечения удаленный доступ может осуществляться в соответствии с различными схемами: удаленный узел, удаленное управление и взаимодействие с помощью электронной почты.

Вы можете изучить и скачать доклад-презентацию на тему Использование программ в режиме удаленного пользования. Использование. Презентация на заданную тему содержит 21 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас - поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Удаленный доступ – это система, в которой пользователь может удаленно подключиться и управлять определенным компьютером так, как если бы он находился прямо перед ним. Самый распространенный пример – вы подключаетесь к компьютеру в офисе через домашний ноутбук, что позволяет вам управлять файлами, пользоваться ресурсами рабочего компьютера и делать все, что угодно, как если бы вы находились в непосредственной близости от него.

Преимущества: Безопасность – вся ваша важная информация, в том числе файлы и документы, будет храниться в самых безопасных для этого местах – дата-центрах, где практически нулевая вероятность их кражи или утери. Соединение с удаленным сервером устанавливается со сложными системами шифрования, которые нивелируют риск атаки и других возможностей утери данных, распространенных в стандартных компьютерных сетях. Гибкость – главная задача систем удаленного доступа – возможность работникам исполнять свои функции буквально откуда угодно в любое время. Все, что нужно – это компьютер и безопасное интернет-соединение. Экономия – часто использование системы удаленного доступа позволяет отказаться от трат на многочисленные копии одинакового программного обеспечения, поскольку это ПО можно использовать на единственном компьютере. Кроме того, компьютеры, используемые для получения доступа к целевой машине, не обязательно должны быть самыми мощными, и, следовательно, дорогими.

Недостатки: Простой – если ваш дата-центр не может обеспечить идеальную бесперебойную работу соединения, то велик риск простоя. А поскольку речь идет о перебоях системы удаленного доступа, вся ваша система будет недоступна, пока не будет восстановлена работоспособность соединения. Зависимость от сетевого соединения – подобно предыдущему пункту, здесь система будет работать отлично, пока удаленные компьютеры обладают стабильным и быстрым интернет-соединением. При его потере система становится недоступна для этих компьютеров. Снижение производительности – в зависимости от мощности целевого компьютера и количества подключенных компьютеров возможно снижение производительности и взаимные помехи. Знания – администратор системы удаленного доступа должен обладать хорошим знанием темы и быть на связи на случай, если появятся проблемы в течение обычного рабочего дня. Без необходимой помощи в случае отказа системы последствия могут быть удручающими.

Anyplace Control 2.11 Данная утилита — одна из немногих, которая поддерживает русскоязычный интерфейс. Из ее недостатков отметим необходимость установки клиентской части программы на управляемом по сети ПК. Anyplace Control 2.11 позволяет работать в двух режимах: просмотра и управления. В режиме просмотра имеется возможность отображать на экране рабочий стол удаленного ПК и наблюдать за действиями пользователя, а в режиме управления — полностью перехватывать управление удаленным ПК. Интересной особенностью режима удаленного управления является то, что работа самого пользователя удаленного ПК при этом не блокируется.

Access Remote PC 4.8.2 Access Remote PC 4.8.2 позволяет перехватить рабочий стол и получить полный доступ к любому ПК, где установлена серверная часть данной программы, с любого другого компьютера (рис. 3). Отметим, что на управляемом ПК устанавливается серверная часть программы, а на компьютере, с которого производится управление, — клиентская часть. При установке серверной части программы на компьютерах, подлежащих удаленному управлению, задаются имя пользователя, для которого санкционировано удаленное управление, и пароль доступа.

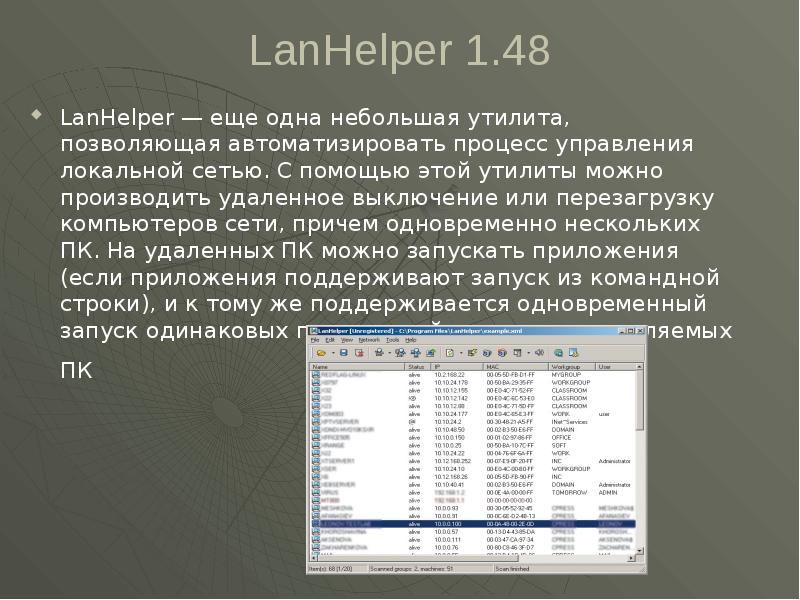

LanHelper 1.48 LanHelper — еще одна небольшая утилита, позволяющая автоматизировать процесс управления локальной сетью. С помощью этой утилиты можно производить удаленное выключение или перезагрузку компьютеров сети, причем одновременно нескольких ПК. На удаленных ПК можно запускать приложения (если приложения поддерживают запуск из командной строки), и к тому же поддерживается одновременный запуск одинаковых приложений на группе управляемых ПК

DameWare NT Utilities 5.0.0.3 Программный пакет DameWare NT Utilities 5.0.0.3 представляет собой мощную систему удаленного администрирования локальной сети. Пакет основан на комплексе утилит Microsoft Windows NT administration utilities, объединенных очень удобным единым интерфейсом. Большинство входящих в пакет утилит из набора Microsoft Windows NT administration utilities обладают расширенными возможностями, а кроме того, есть ряд утилит, не имеющих аналогов в указанном наборе. В частности, в пакет входит утилита DameWare Mini Remote Control, которая позволяет полностью контролировать рабочий стол удаленного ПК, а также утилита для реализации режима командной строки на удаленном ПК.

Omniquad Instant Remote Control 2.2.9 Данная утилита позволяет через рабочий стол получить полный контроль над удаленным ПК. К ее достоинствам можно отнести то, что данная программа не требует установки клиентской части на управляемом ПК. Пользователь управляемого с помощью данной программы ПК не получает никакого уведомления и не имеет возможности узнать, что управление его компьютером перехвачено, что позволяет использовать эту утилиту для скрытого наблюдения за действиями пользователей.

EMCO Remote Desktop Professional 4.0 По спектру функциональных возможностей этот продукт (рис. 11) можно сравнить разве что с пакетом DameWare NT Utilities 5.0.0.3. Пакет EMCO Remote Desktop Professional представляет собой набор функциональных инструментов для реализации удаленного управления локальной сетью и мониторинга ее состояния.

RemotelyAnywhere 6.20 Данный программный пакет служит для удаленного управления компьютерами по локальной сети или через Интернет и позволяет получить полный и при этом защищенный доступ к рабочему столу удаленного ПК. Собственно говоря, с помощью RemotelyAnywhere можно производить любые действия на удаленном ПК — запускать и закрывать приложения, перезагружать компьютер, добавлять и удалять пользователей, изменять права доступа, работать с файловой системой и получать доступ к процессам, сервисам, реестру и системной информации. Получив контроль над рабочим столом удаленного ПК, можно работать с ним так же, как с локальным ПК.

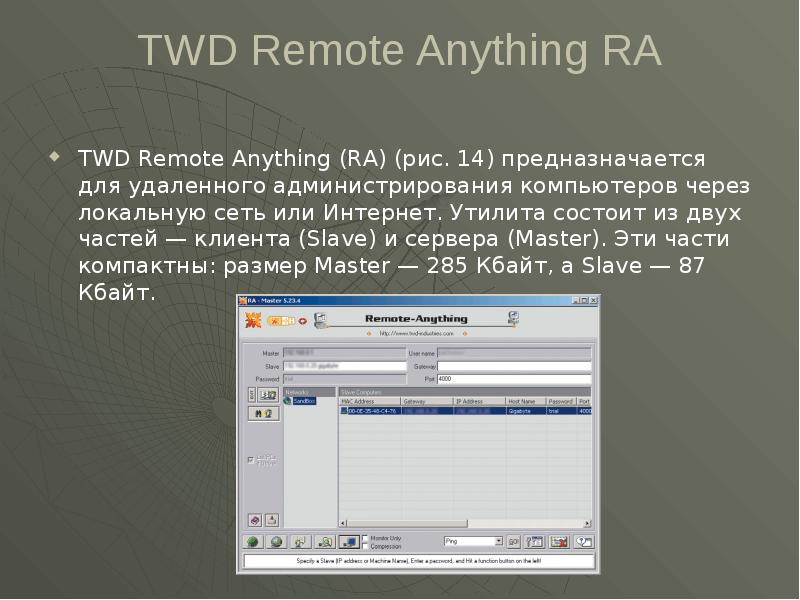

TWD Remote Anything RA TWD Remote Anything (RA) (рис. 14) предназначается для удаленного администрирования компьютеров через локальную сеть или Интернет. Утилита состоит из двух частей — клиента (Slave) и сервера (Master). Эти части компактны: размер Master — 285 Кбайт, а Slave — 87 Кбайт.

Spytech SpyAnywhere 3.04 Еще одна утилита, позволяющая в какой-то степени реализовать удаленное управление ПК, — это SpyAnywhere 3.04 . Сразу отметим, что в данном случае речь не идет о полном управлении в режиме реального времени, поскольку пользователь не получает полный доступ к рабочему столу удаленного ПК.

AdmWin 7.0 На первый взгляд эта утилита кажется очень сложной и запутанной, но, к счастью, первое впечатление обманчиво. На самом же деле AdmWin 7.0 — мощное инструментальное средство для администрирования локальных сетей. Конечно, интуитивно понятным этот пакет назвать нельзя. Для того чтобы разобраться с ним, потребуется не один день, но после этого администратор получит действительно очень гибкое средство для удаленного управления локальной сетью. Фактически AdmWin 7.0 предоставляет возможность написания скриптов любого уровня сложности для их выполнения как локально, так и на удаленных ПК.

БЕЗОПАСНЫЙ УДАЛЕННЫЙ ДОСТУП: СУЩЕСТВУЮЩИЕ КОНЦЕПЦИИ И РЕШЕНИЯ

Текст работы размещён без изображений и формул.

Полная версия работы доступна во вкладке "Файлы работы" в формате PDF

В современном обществе сложно даже представить, как можно работать без удаленного доступа (УД) к локальной сети.

Мы соединяемся с сетью организации из гостиницы, из дома, или в каких-то экстренных случаях понадобится получить доступ к своему корпоративному аккаунту или компьютеру.

В первую очередь, УД к локальной сети применяется администраторами. Часто, управление сетевым оборудованием (серверы, маршрутизаторы), компьютерами можно организовать дистанционно, с помощью специальных аппаратных или программных решений. Не всегда это удобно, но зачастую выгодно: можно снизить расходы на обслуживание, позволяет экономить время), Иногда это необходимо (в случае обслуживания оборудования филиала организации – в таком случае администратору не требуется выезжать на место для проведения обслуживания или устранения возникших проблем [1].

Кроме того, может потребоваться удаленная работа мобильным сотрудникам, часто бывающим в командировках, рекламным агентам, специалистам отдела маркетинга и продаж с предоставлением им ресурсов локальной сети предприятия из любого места, где есть доступ в Интернет [2].

Также удаленный доступ применяется с целью сокращения затрат на содержание производственных площадей, доступ к локальной сети предприятия можно разными способами.

Чаще всего применяют самую доступную, но не безопасную среду – сеть Интернет. Очевидно – никакая компания не будет предоставлять все свои сетевые ресурсы в сеть общего пользования, но в этом нет нужды: при помощи технологии VPN и туннелирования можно обойти указанную проблему, используя глобальную сеть как средство доставки и передавая по ней шифрованную информацию.

Когда технология удаленного доступа начала распространяться, больше всего ей заинтересовались компании, работа которых связана с частыми выездами сотрудников на территорию клиентов (аудиторы, консультанты, интеграторы),а сейчас – многие организации рассматривают возможность сократить свои расходы благодаря удаленной работе сотрудников.

Но и злоумышленники могут воспользоваться удобством удаленного доступа, поэтому нужно понимать и предугадывать их действия, чтобы быть защищенным от угроз [3].

Риски удаленного доступа:

Риск воровства данных – информация может быть перехвачена;

Упрощенные методы аутентификации;

Сложно применить какую-то конкретную политику безопасности;

Физический неконтролируемый доступ к удаленным компьютерам – можно установить шпионское ПО;

Пользователь может быть доверенным а на устройстве может быть шпионское ПО;

Доступ с неуправляемых удаленных устройств;

Важная информация может случайно или умышленно остаться на чужом устройстве;

Однако, все эти риски можно свести к минимуму, используя защищенные протоколы [4].

Организация УД к корпоративным информационным ресурсам, как правило, связана с использованием виртуальных частных сетей (Virtual Private Network – VPN) на основе протоколов IPSec и SSL (рисунок 1).

Рисунок 1 – Сравнение IPSec и SSL

Схема соединения для связи проста: пользователь выходит в Интернет через точку доступа (Wi-Fi или WiMAX), после чего активирует VPN-соединение с сервером предприятия. Созданный канал шифруется, происходит аутентификация абонента, и в случае подтверждения подлиннсти и прав доступа предоставляется доступ требуемого уровня. При этом локальный компьютер получает внутрисетевой адрес и становится частью локальной сети.

Очень важным свойством туннелей является возможность дифференциации различных типов трафика и назначения им необходимых приоритетов обслуживания. В простейшем случае при помощи VPN соединяют удаленных пользователей или удаленный офис/филиал с сетью предприятия [6].

Туннелирование также позволяет организовать передачу пакетов одного протокола в логической среде, использующей другой протокол. Наиболее распространенный метод создания туннелей VPN – инкапсуляция сетевых протоколов (IP, IPX, AppleTalk и т. д.) в PPP и последующая инкапсуляция образованных пакетов в протокол туннелирования. Обычно в качестве последнего выступает IP. В результате появляется возможность решить проблемы взаимодействия нескольких разнотипных сетей, начиная с необходимости обеспечения целостности и конфиденциальности передаваемых данных и заканчивая преодолением несоответствий внешних протоколов или схем адресации.

Каналы VPN защищены специализированными алгоритмами шифрования, созданными на базе стандартов протокола безопасности Internet Protocol Security (IPSec). Этот протокол обеспечивает безопасность на сетевом уровне и требует поддержки стандарта IPSec от устройств по обе стороны соединения.

Использование IPSec VPN у пользователя вызывает такое ощущение, будто он находится у себя на работе: работа ведется с теми же сетевыми программами, что и у себя в корпоративном компьютере, а если использовать SSL VPN понадобится браузер, через который будет осуществляться доступ к системе организации.

В первом случае, сотрудник, как правило, будет использовать свой корпоративный ноутбук и сеть, которая позволит обращаться к портам VPN-шлюза, а во втором – надо будет только найти устройство с выходом в Интернет [7].

По большому счёту, обе технологии являются дополнением друг друга, нежели конкурируют, и многие компании используют их совместно.

Появление сервиса удаленного доступа, с точки зрения информационной безопасности тянет за собой появление новых рисков, которые необходимо будет минимизировать внедрением как организационных, так и технических мер.

Рассмотрим наиболее популярные механизмы атаки на ресурсы компании посредством удаленного доступа:

Нацеленные непосредственно на корпоративную сеть компании.

Нацеленные на пользователя системы удаленного доступа для дальнейшего проникновения в корпоративную сеть;

Перехват паролей пользователей. В большинстве случаев, для получения доступа к сети, пользователь вводит имя своей учетной записи и пароль. Эти данные являются главной целью злоумышленников при применении технологии SSL VPN.

В первом случае пароль и имя учетной записи сотрудника могут быть похищены, например, в кафе, где он воспользовался бесплатной точкой доступа или общественным компьютером для доступа в корпоративную сеть.

1. Внедряют уже упоминавшуюся двухфакторную аутентификацию для того, чтобы перехваченным паролем злоумышленник уже не смог воспользоваться через короткий промежуток времени;

2. Внедряют виртуальную клавиатуру на странице аутентификации SSL VPN-шлюза;

3. Настраивают VPN-шлюзы таким образом, чтобы они предъявляли браузеру

4. Как показали последние несколько лет, основной упор злоумышленники делают именно на широкий спектр возможностей пользователя электронные сертификаты, подтверждая свою подлинность;

5. Проводят регулярное обучение сотрудников, которые должны уметь распознавать попытки обмана и угрозы информационной безопасности.

Вирусная атака через ноутбук пользователя. В случае применения технологий IPSec VPN специалистам по информационной безопасности приходится всерьез рассматривать и возможность проникновения вирусов в сеть через систему удаленного доступа. Ведь пользователь не всегда использует свой корпоративный ноутбук для работы [8].

Для защиты от такой угрозы очень часто используют клиентское ПО для удаленного VPN-доступа, которое не позволяет подключиться к корпоративной сети, например, если отключен персональный меж- сетевой экран или антивирус (что, как правило, является характерным признаком активности компьютерного вируса). В подобных случаях пользователю на помощь приходит SSL VPN, который позволяет ему получить доступ, например, к электронной почте через web-сервис, но в то же время существенно затруднит распространение вируса. Стоит отметить, что и шлюзы SSL VPN можно сконфигурировать таким образом, что специальный Java-апплет (или ActiveX-компонент) будет загружаться в браузер клиента и выполнять проверки безопасности, но этой функцией не всегда пользуются, поскольку она создает ограничения, которые могут быть не приемлемы для бизнеса.

Рассмотрев возможные сценарии атак на систему УД и меры по защите, можно прийти к выводу, что обеспечение безопасности удаленного доступа заключается не только во внедрении и грамотной настройке какого-либо современного VPN-решения, но и в реализации компанией необходимых процедур и регулярном обучении сотрудников, причем как технических специалистов, так и обычных пользователей.

Библиографический список

Читайте также: